Como Defender for Cloud Apps ajuda a proteger o seu ambiente do Google Workspace

Enquanto ferramenta de colaboração e armazenamento de ficheiros na cloud, o Google Workspace permite que os seus utilizadores partilhem os respetivos documentos na sua organização e parceiros de forma simplificada e eficiente. A utilização do Google Workspace pode expor os seus dados confidenciais não só internamente, mas também a colaboradores externos ou, pior ainda, torná-los publicamente disponíveis através de uma ligação partilhada. Estes incidentes podem ser causados por atores maliciosos ou por funcionários desprevenidos. O Google Workspace também fornece um grande ecossistema de aplicações de terceiros para ajudar a aumentar a produtividade. A utilização destas aplicações pode expor a sua organização ao risco de aplicações maliciosas ou à utilização de aplicações com permissões excessivas.

Ligar o Google Workspace a Defender for Cloud Apps fornece informações melhoradas sobre as atividades dos seus utilizadores, fornece deteção de ameaças através de deteções de anomalias baseadas em machine learning, deteções de proteção de informações (como detetar partilha de informações externas), ativa controlos de remediação automatizadas e deteta ameaças de aplicações de terceiros ativadas na sua organização.

Principais ameaças

- Contas comprometidas e ameaças internas

- Fuga de dados

- Deteção de segurança insuficiente

- Aplicações maliciosas de terceiros e suplementos do Google

- Software Maligno

- Ransomware

- Bring Your Own Device (BYOD) não gerido

Como Defender for Cloud Apps ajuda a proteger o seu ambiente

- Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

- Detetar, classificar, etiquetar e proteger dados regulados e confidenciais armazenados na cloud

- Descobrir e gerir aplicações OAuth que têm acesso ao seu ambiente

- Impor políticas DLP e de conformidade para dados armazenados na cloud

- Limitar a exposição de dados partilhados e impor políticas de colaboração

- Utilizar o registo de auditoria de atividades para investigações forenses

Gestão da postura de segurança SaaS

Ligue o Google Workspace para obter automaticamente recomendações de segurança na Classificação de Segurança da Microsoft. Em Classificação de Segurança, selecione Ações recomendadas e filtre por Product = Google Workspace.

O Google Workspace suporta recomendações de segurança para Ativar a imposição da MFA.

Para mais informações, consulte:

Controlar o Google Workspace com políticas incorporadas e modelos de política

Pode utilizar os seguintes modelos de política incorporados para detetar e notificá-lo sobre potenciais ameaças:

| Tipo | Name |

|---|---|

| Política de deteção de anomalias incorporada |

Atividade de endereços IP anónimos Atividade do país com pouca frequência Atividade de endereços IP suspeitos Viagem impossível Atividade realizada pelo utilizador terminado (requer Microsoft Entra ID como IdP) Deteção de software maligno Várias tentativas de início de sessão falhadas Atividades administrativas invulgares |

| Modelo de política de atividade | Início de sessão a partir de um endereço IP de risco |

| Modelo de política de ficheiros | Detetar um ficheiro partilhado com um domínio não autorizado Detetar um ficheiro partilhado com endereços de e-mail pessoais Detetar ficheiros com PII/PCI/PHI |

Para obter mais informações sobre como criar políticas, veja Criar uma política.

Automatizar controlos de governação

Além da monitorização de potenciais ameaças, pode aplicar e automatizar as seguintes ações de governação do Google Workspace para remediar ameaças detetadas:

| Tipo | Ação |

|---|---|

| Governação de dados | - Aplicar Proteção de Informações do Microsoft Purview etiqueta de confidencialidade - Conceder permissão de leitura ao domínio - Tornar um ficheiro/pasta no Google Drive privado - Reduzir o acesso público ao ficheiro/pasta - Remover um colaborador de um ficheiro - Remover Proteção de Informações do Microsoft Purview etiqueta de confidencialidade - Remover colaboradores externos no ficheiro/pasta - Remover a capacidade de partilha do editor de ficheiros - Remover o acesso público ao ficheiro/pasta - Exigir que o utilizador reponha a palavra-passe para o Google - Enviar resumo da violação de DLP aos proprietários de ficheiros - Enviar violação de DLP para o último editor de ficheiros - Transferir a propriedade do ficheiro - Ficheiro de lixo |

| Governação de utilizadores | - Suspender utilizador - Notificar o utilizador em alerta (através de Microsoft Entra ID) - Exigir que o utilizador inicie sessão novamente (através de Microsoft Entra ID) - Suspender utilizador (através de Microsoft Entra ID) |

| Governação de aplicações OAuth | - Revogar a permissão da aplicação OAuth |

Para obter mais informações sobre como remediar ameaças a partir de aplicações, veja Governar aplicações ligadas.

Proteger o Google Workspace em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos e bloquear e proteger a transferência de dados confidenciais para dispositivos não geridos ou de risco.

Ligar o Google Workspace ao Microsoft Defender for Cloud Apps

Esta secção fornece instruções para ligar Microsoft Defender for Cloud Apps à sua conta do Google Workspace existente com as APIs do conector. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do Google Workspace. Para obter informações sobre como Defender for Cloud Apps protege o Google Workspace, consulte Proteger o Google Workspace.

Nota

As atividades de transferência de ficheiros do Google Workspace não são apresentadas no Defender for Cloud Apps.

Configurar a Área de Trabalho do Google

Como Um Super Administração do Google Workspace, inicie sessão em https://console.cloud.google.com.

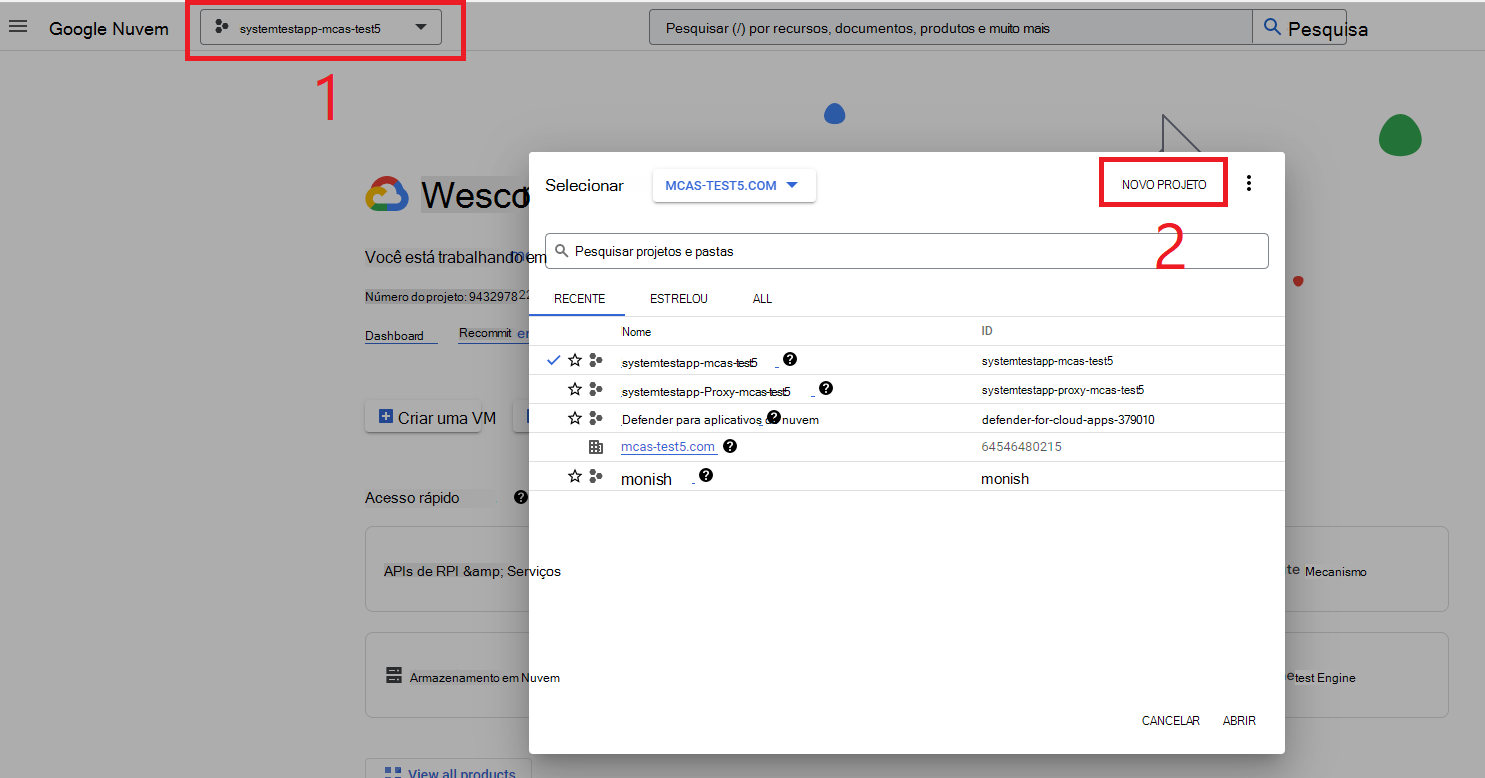

Selecione o menu pendente do projeto no friso superior e, em seguida, selecione Novo Projeto para iniciar um novo projeto.

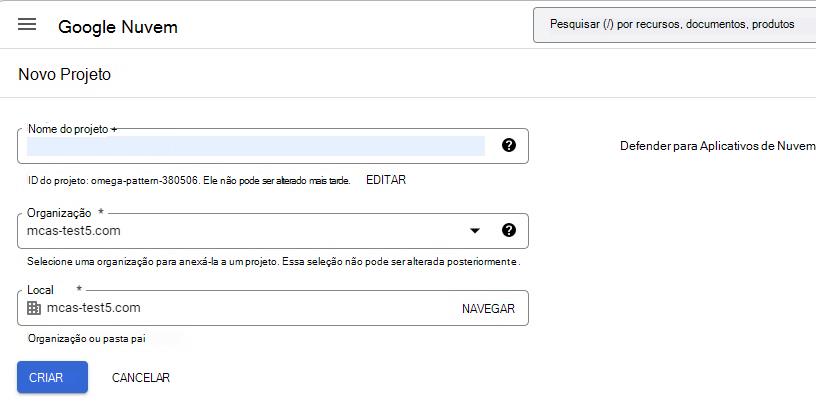

Na página Novo projeto, atribua o nome ao projeto da seguinte forma: Defender for Cloud Apps e selecione Criar.

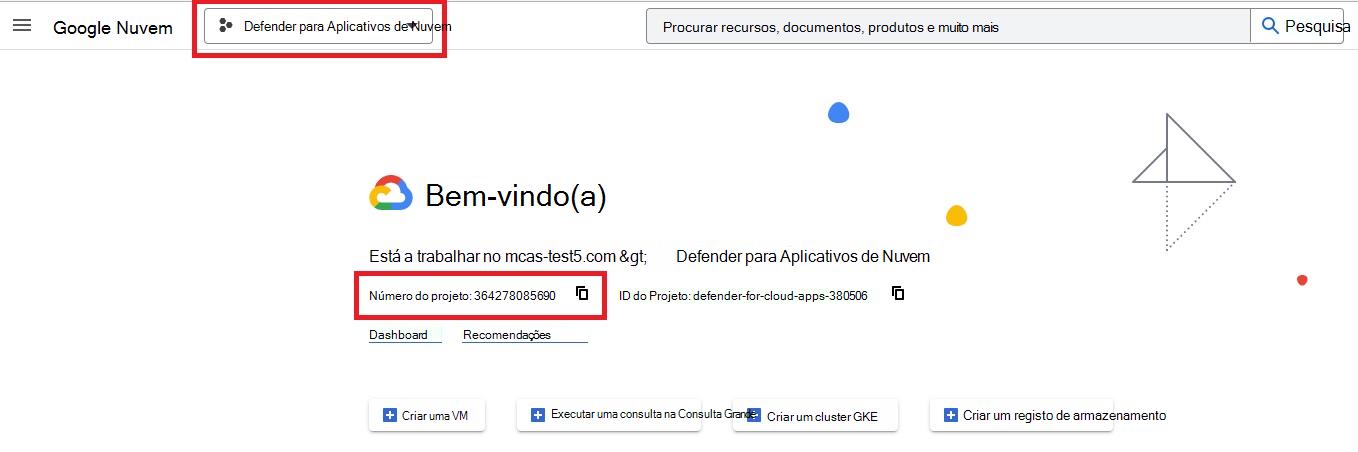

Depois de o projeto ser criado, selecione o projeto criado no friso superior. Copie o número do Projeto, irá precisar dele mais tarde.

No menu de navegação, aceda a APIs & Services>Library. Ative as seguintes APIs (utilize a barra de pesquisa se a API não estiver listada):

- API do SDK Administração

- Google Drive API

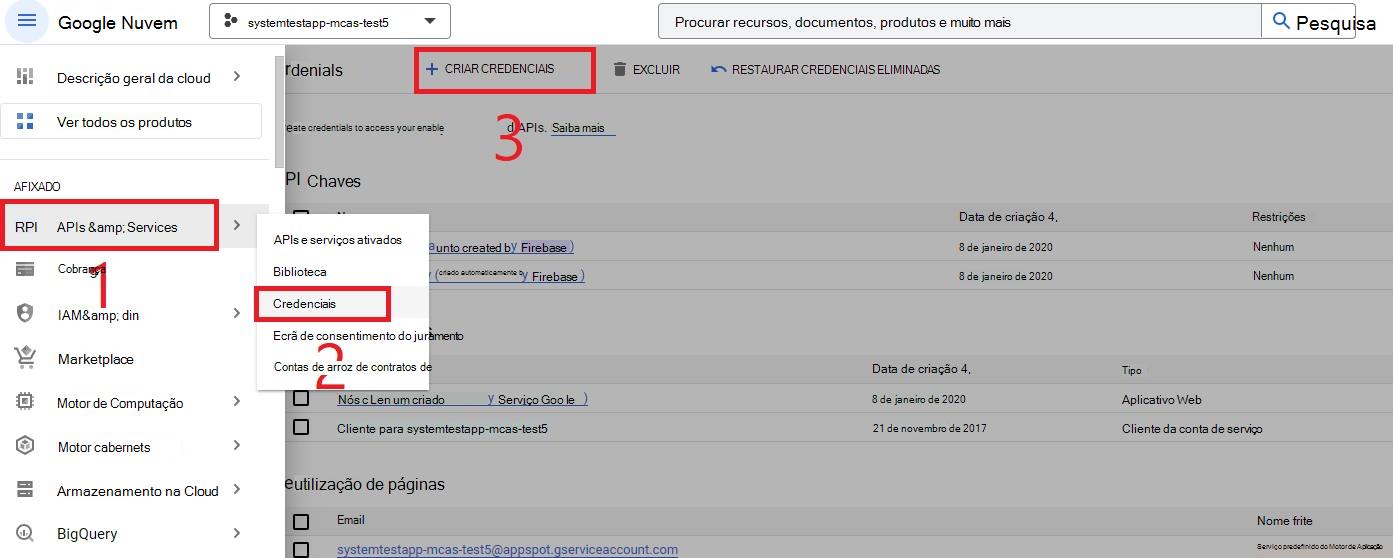

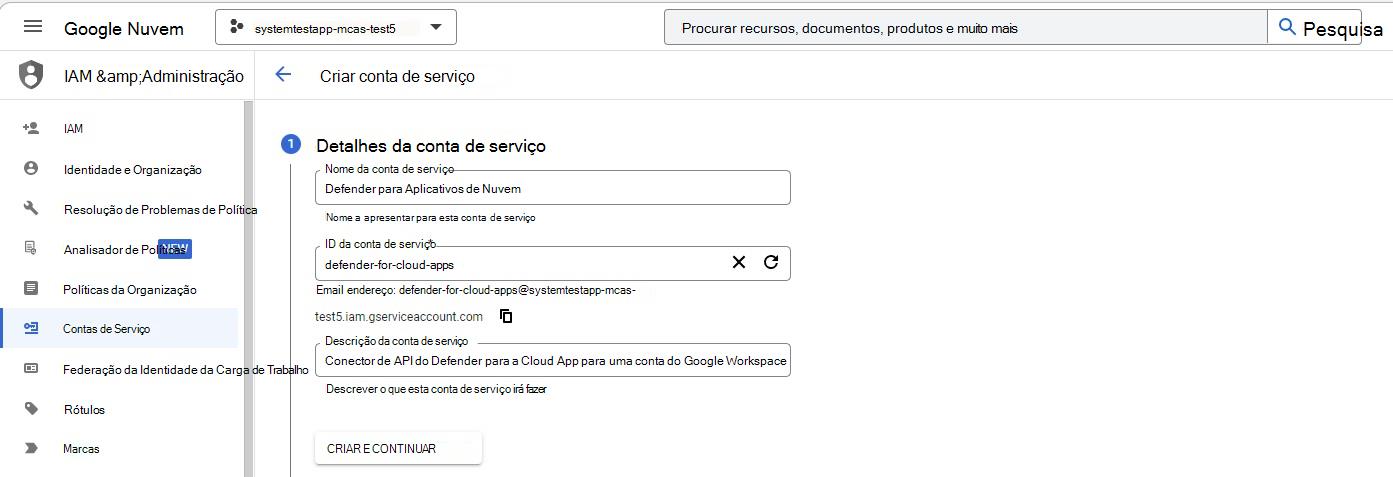

No menu de navegação, aceda a APIs &Credenciais dos Serviços> e siga os seguintes passos:

Selecione CRIAR CREDENCIAIS.

Selecione Conta de Serviço.

Detalhes da conta de serviço: indique o nome como Defender for Cloud Apps e descrição como conector de API de Defender for Cloud Apps a uma conta de área de trabalho do Google.

Selecione CRIAR E CONTINUAR.

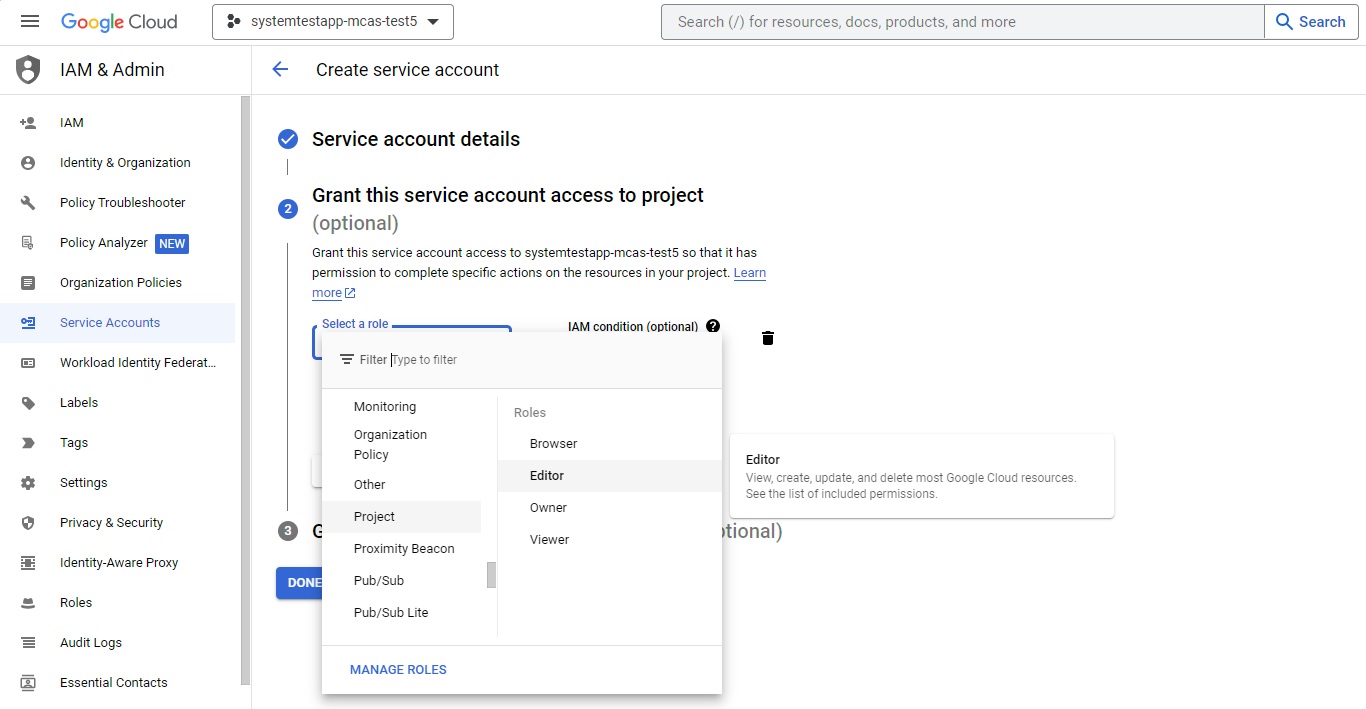

Em Conceder acesso a esta conta de serviço ao projeto, em Função, selecione Projeto > Revisor e, em seguida, selecione Concluído.

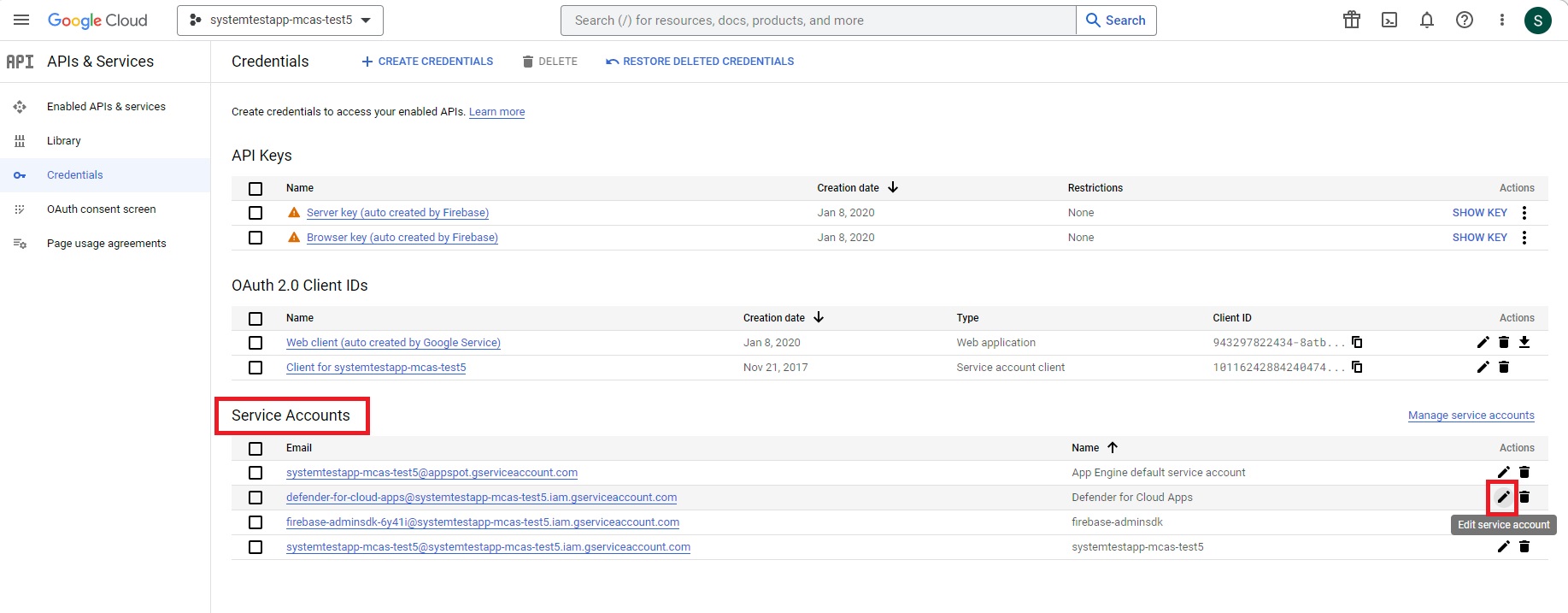

No menu de navegação, regresse às APIs &Services Credentials (Credenciaisdos Serviços> do &).

Em Contas de Serviço, localize e edite a conta de serviço que criou anteriormente ao selecionar o ícone de lápis.

Copie o endereço de e-mail. Precisará dele mais tarde.

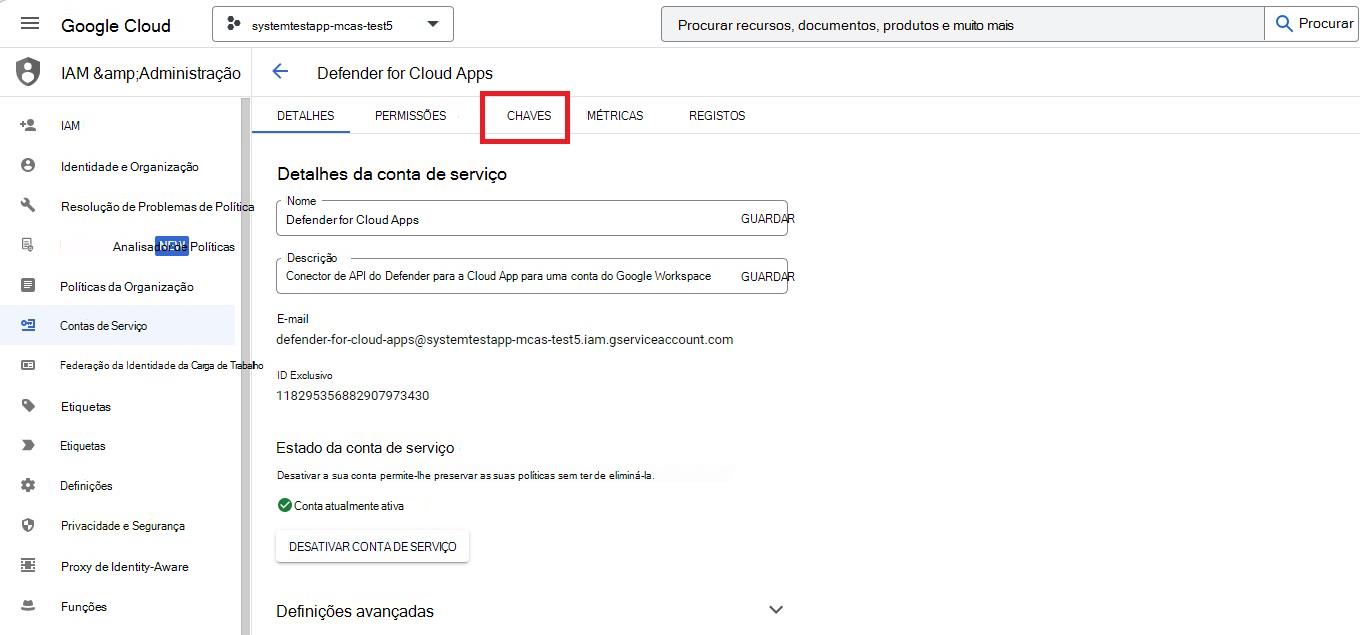

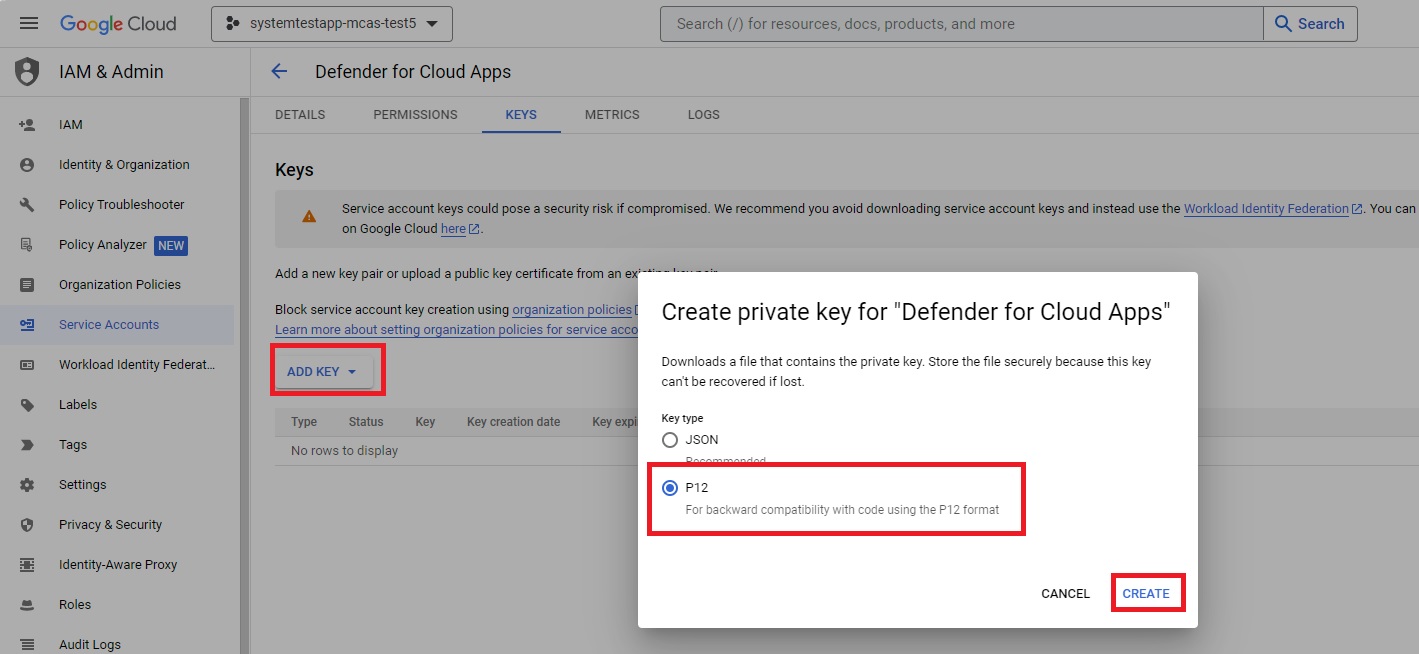

Navegue para CHAVES a partir do friso superior.

No menu ADICIONAR CHAVE , selecione Criar nova chave.

Selecione P12 e, em seguida, selecione CRIAR. Guarde o ficheiro transferido e a palavra-passe necessárias para utilizar o ficheiro.

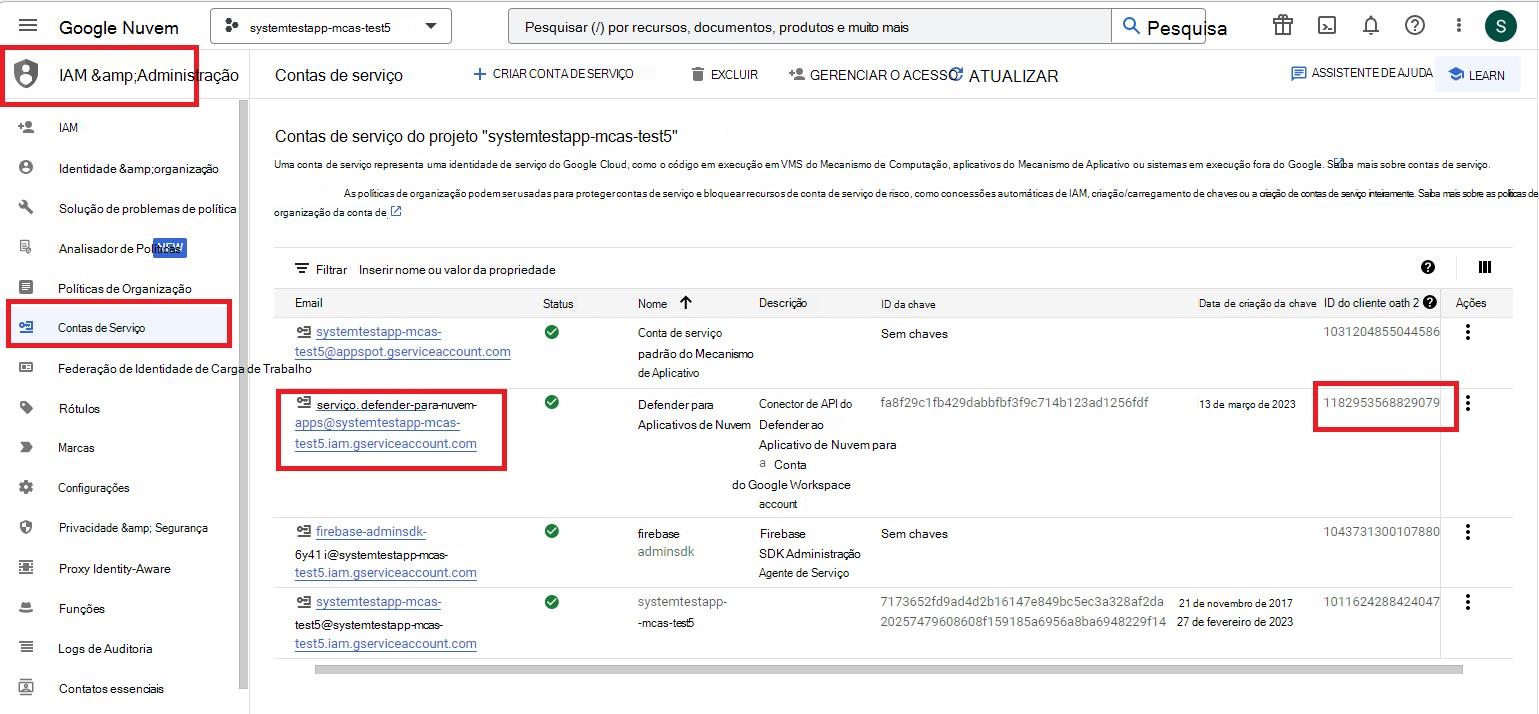

No menu de navegação, aceda a IAM & Administração>Serviços de serviço. Copie o ID de Cliente atribuído à conta de serviço que acabou de criar. Irá precisar dele mais tarde.

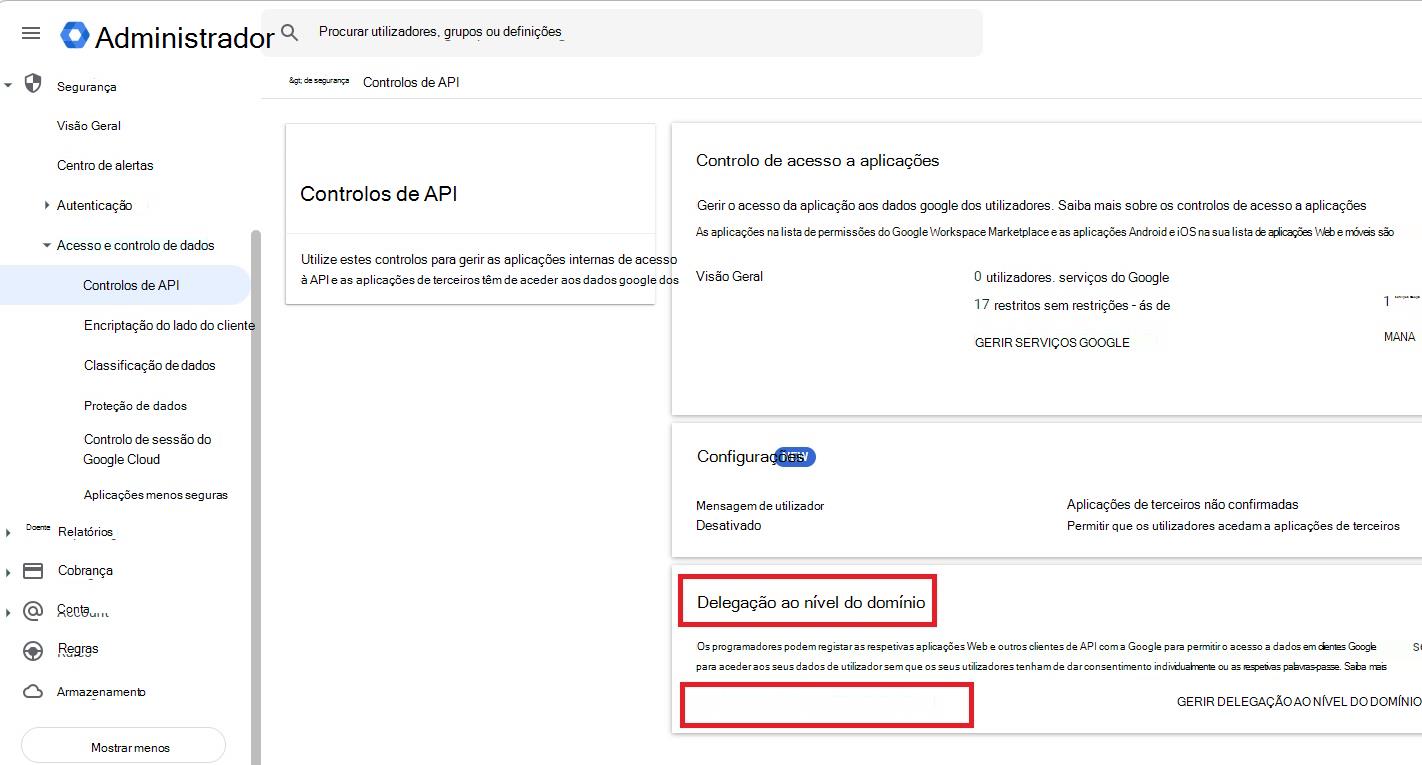

Aceda a admin.google.com e, no menu de navegação, aceda a Acesso de Segurança>e ControlosdeAPI de controlo > de dados. Em seguida, faça o seguinte:

Em Delegação ao nível do domínio, selecione GERIR DELEGAÇÃO DE DOMÍNIO.

Selecione Adicionar novo.

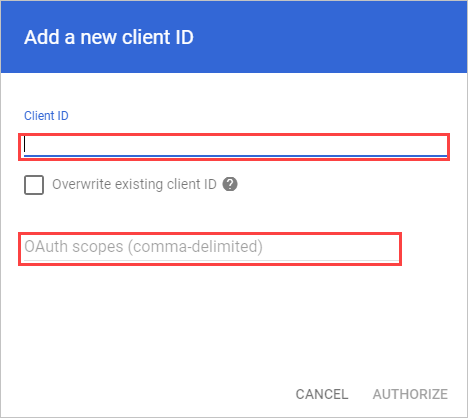

Na caixa ID do Cliente , introduza o ID de Cliente que copiou anteriormente.

Na caixa Âmbitos de OAuth , introduza a seguinte lista de âmbitos necessários (copie o texto e cole-o na caixa):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Selecione AUTORIZAR.

Configurar Defender for Cloud Apps

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

Para fornecer os detalhes de ligação do Google Workspace, em Conectores de aplicações, efetue um dos seguintes procedimentos:

Para uma organização do Google Workspace que já tem uma instância do GCP ligada

- Na lista de conectores, no final da linha em que é apresentada a instância do GCP, selecione as reticências e, em seguida, selecione Ligar a instância do Google Workspace.

Para uma organização do Google Workspace que ainda não tem uma instância do GCP ligada

- Na página Aplicações ligadas , selecione +Ligar uma aplicação e, em seguida, selecione Google Workspace.

Na janela Nome da instância, atribua um nome ao conector. Em seguida, selecione Seguinte.

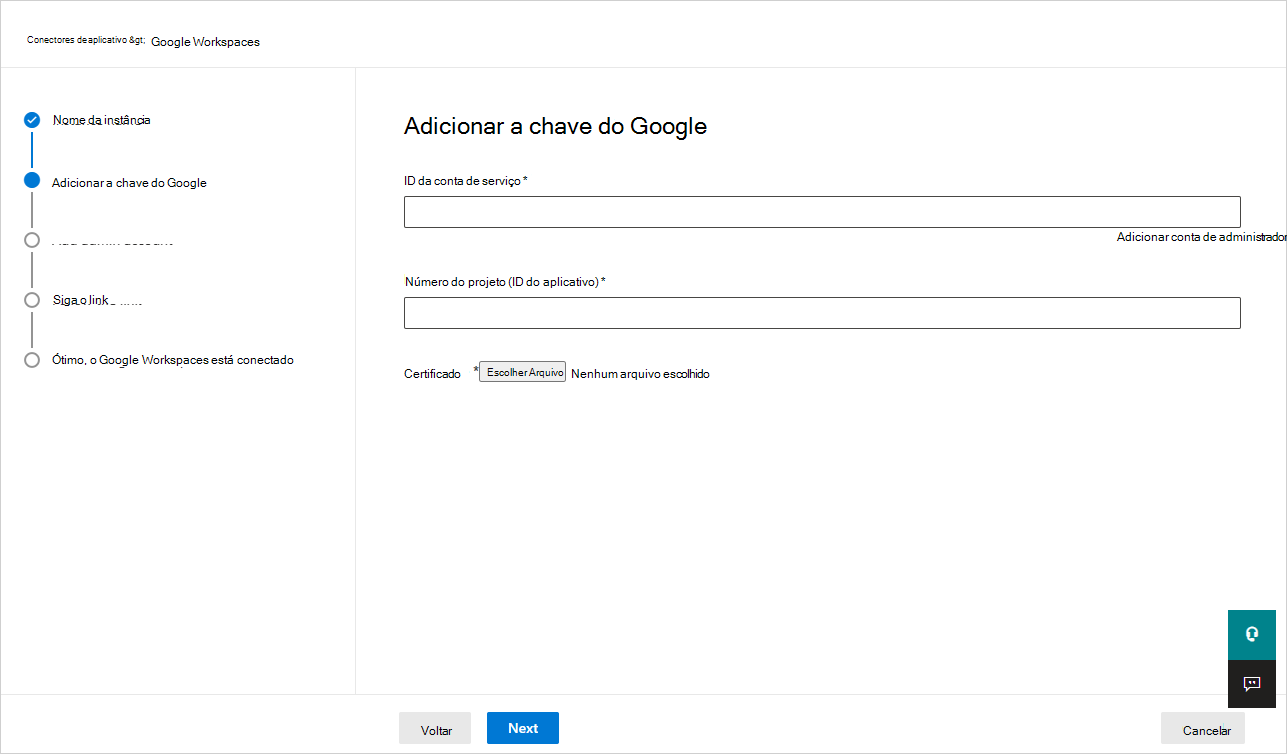

Na tecla Adicionar Google, preencha as seguintes informações:

Introduza o ID da conta de serviço, o Email que copiou anteriormente.

Introduza o Número do projeto (ID da Aplicação) que copiou anteriormente.

Carregue o ficheiro de Certificado P12 que guardou anteriormente.

Introduza o endereço de e-mail do seu Super Administração do Google Workspace.

Implementar com uma conta que não seja um Super Administração do Google Workspace levará a falhas no teste de API e não permite que Defender for Cloud Apps funcionem corretamente. Solicitamos âmbitos específicos para que, mesmo que o Super Administração, Defender for Cloud Apps ainda seja limitado.

Se tiver uma conta do Google Workspace Business ou Enterprise, selecione a caixa de verificação. Para obter informações sobre que funcionalidades estão disponíveis no Defender for Cloud Apps para o Google Workspace Business ou Enterprise, consulte Ativar a visibilidade instantânea, proteção e ações de governação para as suas aplicações.

Selecione Ligar áreas de trabalho do Google.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o estado do Conector de Aplicações ligado está Ligado.

Depois de ligar o Google Workspace, receberá eventos durante sete dias antes da ligação.

Depois de ligar o Google Workspace, Defender for Cloud Apps efetua uma análise completa. Consoante o número de ficheiros e utilizadores que tiver, a conclusão da análise completa pode demorar algum tempo. Para ativar a análise quase em tempo real, os ficheiros nos quais a atividade é detetada são movidos para o início da fila de análise. Por exemplo, um ficheiro que é editado, atualizado ou partilhado é analisado imediatamente. Isto não se aplica a ficheiros que não são modificados inerentemente. Por exemplo, os ficheiros visualizados, pré-visualizados, impressos ou exportados são analisados durante a análise normal.

Os dados da Gestão da Postura de Segurança (SSPM) saaS (Pré-visualização) são apresentados no Portal Microsoft Defender na página Classificação de Segurança. Para obter mais informações, veja Gestão da postura de segurança para aplicações SaaS.

Se tiver problemas ao ligar a aplicação, veja Resolução de Problemas dos Conectores de Aplicações.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.