Controlar aplicações na cloud com políticas

As políticas permitem-lhe definir a forma como pretende que os seus utilizadores se comportem na cloud. Permitem-lhe detetar comportamentos de risco, violações ou atividades e pontos de dados suspeitos no seu ambiente na cloud. Se necessário, pode integrar fluxos de trabalho de remediação para obter uma mitigação de risco completa. Existem vários tipos de políticas que se correlacionam com os diferentes tipos de informações que pretende recolher sobre o seu ambiente na cloud e os tipos de ações de remediação que poderá querer efetuar.

Por exemplo, se houver uma ameaça de violação de dados que pretenda colocar em quarentena, precisa de um tipo diferente de política em vigor do que se quiser bloquear a utilização de uma aplicação na cloud de risco pela sua organização.

Tipos de política

Quando olha para a página Gestão de políticas, as várias políticas e modelos podem ser distinguidos por tipo e ícone para ver que políticas estão disponíveis. As políticas podem ser vistas em conjunto no separador Todas as políticas ou nos respetivos separadores de categoria. As políticas disponíveis dependem da origem de dados e do que ativou no Defender for Cloud Apps para a sua organização. Por exemplo, se tiver carregado registos de deteção da cloud, as políticas relacionadas com a deteção da cloud são apresentadas.

Podem ser criados os seguintes tipos de políticas:

| Ícone tipo de política | Tipo de política | Categoria | Utilizar o |

|---|---|---|---|

|

Política de atividade | Deteção de ameaças | As políticas de atividade permitem-lhe impor uma vasta gama de processos automatizados com as APIs do fornecedor de aplicações. Estas políticas permitem-lhe monitorizar atividades específicas realizadas por vários utilizadores ou seguir taxas inesperadamente elevadas de um determinado tipo de atividade. Saiba mais |

|

Política de deteção de anomalias | Deteção de ameaças | As políticas de deteção de anomalias permitem-lhe procurar atividades invulgares na cloud. A deteção baseia-se nos fatores de risco que definiu para alertá-lo quando ocorre algo diferente da linha de base da sua organização ou da atividade regular do utilizador. Saiba mais |

|

Política de aplicações OAuth | Deteção de ameaças | As políticas de aplicações OAuth permitem-lhe investigar que permissões cada aplicação OAuth pediu e aprovar ou revogar automaticamente. Estas são políticas incorporadas que vêm com Defender for Cloud Apps e não podem ser criadas. Saiba mais |

|

Política de deteção de software maligno | Deteção de ameaças | As políticas de deteção de software maligno permitem-lhe identificar ficheiros maliciosos no seu armazenamento na cloud e aprová-los ou revogá-los automaticamente. Esta é uma política incorporada que vem com Defender for Cloud Apps e não pode ser criada. Saiba mais |

|

Política de ficheiros | Proteção de informações | As políticas de ficheiros permitem-lhe procurar ficheiros ou tipos de ficheiros especificados nas suas aplicações na cloud (partilhados, partilhados com domínios externos), dados (informações proprietárias, dados pessoais, informações do cartão de crédito e outros tipos de dados) e aplicar ações de governação aos ficheiros (as ações de governação são específicas da aplicação na cloud). Saiba mais |

|

Política de acesso | Acesso Condicional | As políticas de acesso fornecem-lhe monitorização e controlo em tempo real sobre os inícios de sessão dos utilizadores nas suas aplicações na cloud. Saiba mais |

|

Política de sessão | Acesso Condicional | As políticas de sessão fornecem-lhe monitorização e controlo em tempo real sobre a atividade do utilizador nas suas aplicações na cloud. Saiba mais |

|

Política de deteção de aplicações | TI sombra | As políticas de deteção de aplicações permitem-lhe definir alertas que o notificam quando são detetadas novas aplicações na sua organização. Saiba mais |

Identificar o risco

Defender for Cloud Apps ajuda-o a mitigar diferentes riscos na cloud. Pode configurar qualquer política e alerta para ser associado a um dos seguintes riscos:

Controlo de acesso: Quem acede a quê a partir de onde?

Monitorize continuamente o comportamento e detete atividades anómalas, incluindo ataques internos e externos de alto risco, e aplique uma política para alertar, bloquear ou exigir a verificação de identidade para qualquer aplicação ou ação específica numa aplicação. Ativa políticas de controlo de acesso móvel e no local com base no utilizador, dispositivo e geografia com bloqueio grossário e vista granular, edição e bloco. Detetar eventos de início de sessão suspeitos, incluindo falhas de autenticação multifator, falhas de início de sessão da conta desativada e eventos de representação.

Conformidade: Os seus requisitos de conformidade foram violados?

Cataloge e identifique dados confidenciais ou regulados, incluindo permissões de partilha para cada ficheiro, armazenados em serviços de sincronização de ficheiros para garantir a conformidade com regulamentos como PCI, SOX e HIPAA

Controlo de configuração: Estão a ser efetuadas alterações não autorizadas à configuração?

Monitorize as alterações de configuração, incluindo a manipulação de configuração remota.

Cloud Discovery: Estão a ser utilizadas novas aplicações na sua organização? Tem um problema com a utilização de aplicações de TI Sombra que não conhece?

Classifique o risco geral para cada aplicação na cloud com base nas certificações regulamentares e da indústria e nas melhores práticas. Permite-lhe monitorizar o número de utilizadores, atividades, volume de tráfego e horas de utilização típicas para cada aplicação na cloud.

DLP: Os ficheiros proprietários estão a ser partilhados publicamente? Precisa de colocar ficheiros em quarentena?

A integração de DLP no local fornece integração e remediação de ciclo fechado com soluções DLP no local existentes.

Contas com privilégios: Precisa de monitorizar contas de administrador?

Monitorização de atividade em tempo real e relatórios de utilizadores e administradores privilegiados.

Controlo de partilha: Como é que os dados estão a ser partilhados no seu ambiente na cloud?

Inspecione o conteúdo de ficheiros e conteúdos na cloud e aplique políticas de partilha internas e externas. Monitorize a colaboração e imponha políticas de partilha, como bloquear a partilha de ficheiros fora da sua organização.

Deteção de ameaças: Existem atividades suspeitas que ameaçam o seu ambiente na cloud?

Receber notificações em tempo real para qualquer violação de política ou limiar de atividade por e-mail. Ao aplicar algoritmos de machine learning, Defender for Cloud Apps permite-lhe detetar comportamentos que possam indicar que um utilizador está a utilizar dados incorretamente.

Como controlar o risco

Siga este processo para controlar o risco com as políticas:

Criar uma política a partir de um modelo ou de uma consulta.

Ajuste a política para alcançar os resultados esperados.

Adicione ações automatizadas para responder e remediar riscos automaticamente.

Criar uma política

Pode utilizar o Defender for Cloud Apps modelos de política como base para todas as suas políticas ou criar políticas a partir de uma consulta.

Os modelos de política ajudam-no a definir os filtros e configurações corretos necessários para detetar eventos específicos de interesse no seu ambiente. Os modelos incluem políticas de todos os tipos e podem ser aplicados a vários serviços.

Para criar uma política a partir de Modelos de política, execute os seguintes passos:

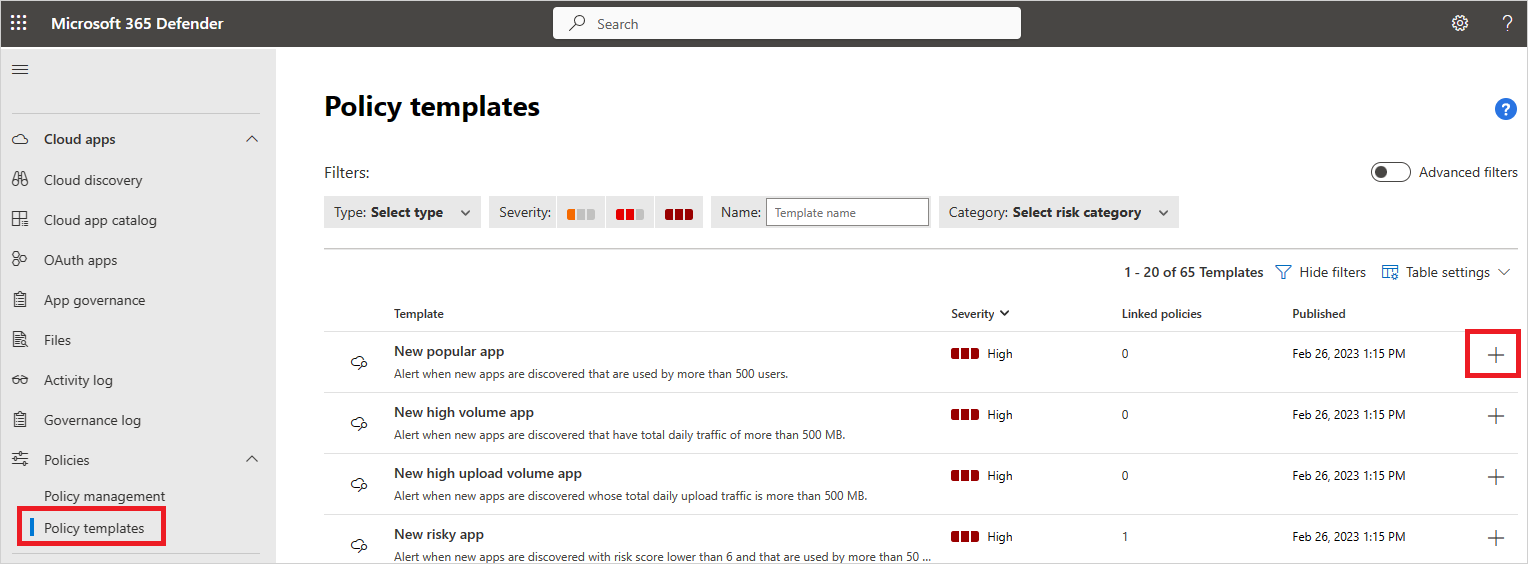

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Políticas ->Modelos de política.

Selecione o sinal de adição (+) na extremidade direita da linha do modelo que pretende utilizar. É aberta uma página de política de criação, com a configuração predefinida do modelo.

Modifique o modelo conforme necessário para a sua política personalizada. Todas as propriedades e campos desta nova política baseada em modelos podem ser modificados de acordo com as suas necessidades.

Nota

Ao utilizar os filtros de política, Contém apenas pesquisas de palavras completas , separadas por comas, pontos, espaços ou carateres de sublinhado. Por exemplo, se procurar software maligno ou vírus, este encontra virus_malware_file.exe mas não encontra malwarevirusfile.exe. Se procurar malware.exe, encontrará TODOS os ficheiros com software maligno ou exe no respetivo nome de ficheiro, enquanto que se procurar "malware.exe" (com aspas), só encontrará ficheiros que contenham exatamente "malware.exe".

É igual a pesquisas apenas para a cadeia completa, por exemplo, se procurar malware.exe encontra malware.exe, mas não malware.exe.txt.Depois de criar a nova política baseada em modelos, é apresentada uma ligação para a nova política na coluna Políticas ligadas na tabela de modelos de política junto ao modelo a partir do qual a política foi criada. Pode criar o número de políticas que pretender a partir de cada modelo e todas elas serão ligadas ao modelo original. A ligação permite-lhe controlar todas as políticas criadas com o mesmo modelo.

Em alternativa, pode criar uma política durante a investigação. Se estiver a investigar o Registo de atividades, Ficheiros ou Identidades e desagregar para procurar algo específico, em qualquer altura pode criar uma nova política com base nos resultados da investigação.

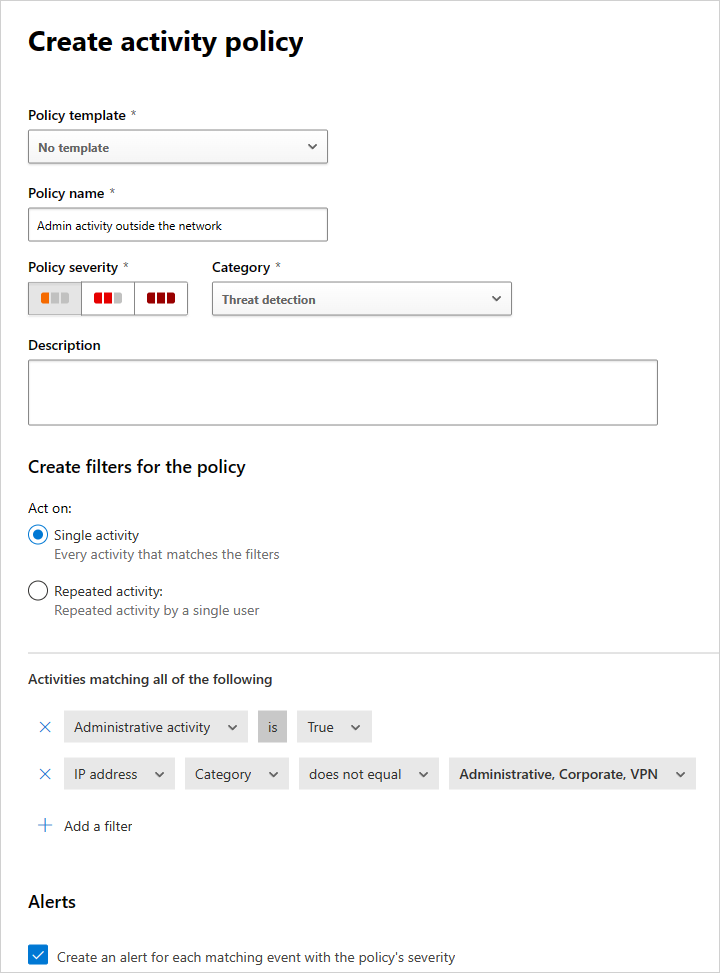

Por exemplo, poderá querer criar uma se estiver a ver o Registo de atividades e ver uma atividade de administrador fora dos endereços IP do seu escritório.

Para criar uma política com base nos resultados da investigação, siga os seguintes passos:

No Portal do Microsoft Defender, aceda a uma destas opções:

- Aplicações na Cloud –>Registo de atividades

- Aplicações na Cloud ->Ficheiros

- Recursos ->Identidades

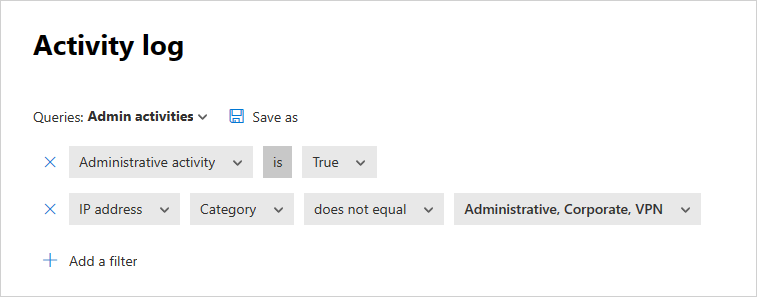

Utilize os filtros na parte superior da página para limitar os resultados da pesquisa à área suspeita. Por exemplo, na página Registo de atividades, selecione Atividade administrativa e selecione Verdadeiro. Em seguida, em Endereço IP, selecione Categoria e defina o valor para não incluir as categorias de endereços IP que criou para os seus domínios reconhecidos, como os endereços IP de administrador, empresarial e VPN.

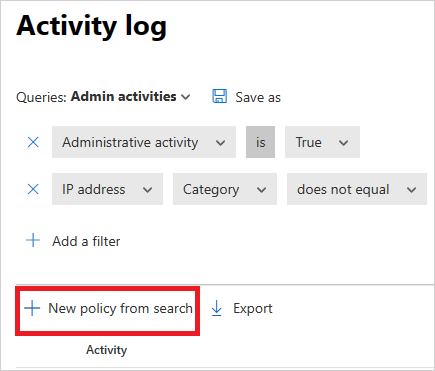

Por baixo da consulta, selecione Nova política na pesquisa.

É aberta uma página de criação de política, que contém os filtros que utilizou na investigação.

Modifique o modelo conforme necessário para a sua política personalizada. Todas as propriedades e campos desta nova política baseada em investigação podem ser modificados de acordo com as suas necessidades.

Nota

Ao utilizar os filtros de política, Contém apenas pesquisas de palavras completas , separadas por comas, pontos, espaços ou carateres de sublinhado. Por exemplo, se procurar software maligno ou vírus, este encontra virus_malware_file.exe mas não encontra malwarevirusfile.exe.

É igual a pesquisas apenas para a cadeia completa, por exemplo, se procurar malware.exe encontra malware.exe, mas não malware.exe.txt.

Nota

Para obter mais informações sobre como definir os campos da política, veja a documentação da política correspondente:

Políticas de atividade do utilizador

Adicionar ações automatizadas para responder e remediar riscos automaticamente

Para obter uma lista das ações de governação disponíveis por aplicação, veja Governar aplicações ligadas.

Também pode definir a política para lhe enviar um alerta por e-mail quando forem detetadas correspondências.

Para definir as preferências de notificação, aceda a Email preferências de notificação.

Ativar e desativar políticas

Depois de criar uma política, pode ativá-la ou desativá-la. Desativar evita a necessidade de eliminar uma política depois de a criar para a parar. Em vez disso, se, por algum motivo, quiser parar a política, desative-a até optar por ativá-la novamente.

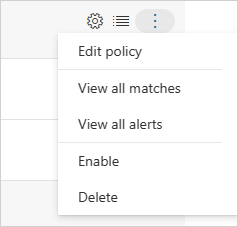

Para ativar uma política, na página Política , selecione os três pontos no final da linha da política que pretende ativar. Selecione Ativar.

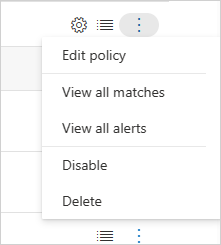

Para desativar uma política, na página Política , selecione os três pontos no final da linha da política que pretende desativar. Selecione Desativar.

Por predefinição, depois de criar uma nova política, esta é ativada.

Relatório de descrição geral de políticas

Defender for Cloud Apps permite-lhe exportar um relatório de descrição geral de políticas que mostra métricas de alerta agregadas por política para o ajudar a monitorizar, compreender e personalizar as suas políticas para proteger melhor a sua organização.

Para exportar um registo, execute os seguintes passos:

Na página Políticas , selecione o botão Exportar .

Especifique o intervalo de tempo necessário.

Selecione Exportar. Este processo pode demorar algum tempo.

Para transferir o relatório exportado:

Depois de o relatório estar pronto, no portal do Microsoft Defender, aceda a Relatórios e, em seguida, a Cloud Apps ->Relatórios exportados.

Na tabela, selecione o relatório relevante e, em seguida, selecione transferir.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.