Governar aplicações ligadas

A governação permite-lhe controlar o que os seus utilizadores fazem nas aplicações. Para aplicações ligadas, pode aplicar ações de governação a ficheiros ou atividades. As ações de governação são ações integradas que pode executar em ficheiros ou atividades diretamente a partir de Microsoft Defender for Cloud Apps. As ações de governação controlam o que os seus utilizadores fazem nas aplicações ligadas.

Nota

Quando Microsoft Defender for Cloud Apps tenta executar uma ação de governação num ficheiro, mas falha porque o ficheiro está bloqueado, repetirá automaticamente a ação de governação.

Ações de governação de ficheiros

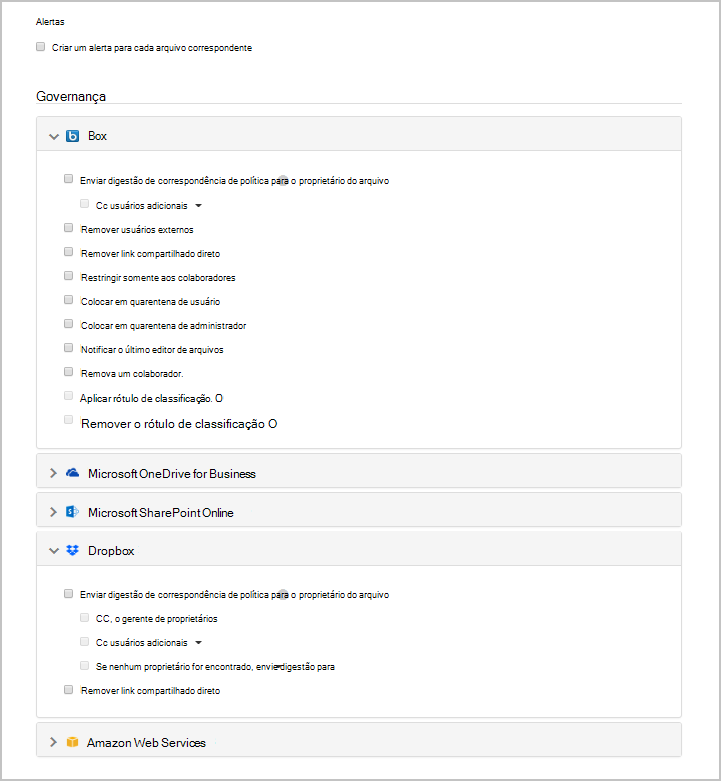

As seguintes ações de governação podem ser executadas para aplicações ligadas num ficheiro específico, utilizador ou a partir de uma política específica.

Notificações:

Alertas – os alertas podem ser acionados no sistema e propagados por e-mail, com base no nível de gravidade.

Notificação por e-mail do utilizador – Email mensagens podem ser personalizadas e serão enviadas para todos os proprietários de ficheiros que violem.

Notificar utilizadores específicos – lista específica de endereços de e-mail que irão receber estas notificações.

Notificar o último editor de ficheiros – envie notificações para a última pessoa que modificou o ficheiro.

Ações de governação em aplicações – as ações granulares podem ser impostas por aplicação, as ações específicas variam consoante a terminologia da aplicação.

Etiquetagem

- Aplicar etiqueta – capacidade de adicionar uma etiqueta de confidencialidade Proteção de Informações do Microsoft Purview.

- Remover etiqueta – capacidade de remover uma etiqueta de confidencialidade Proteção de Informações do Microsoft Purview.

Alterar a partilha

Remover a partilha pública – permita o acesso apenas a colaboradores nomeados, por exemplo: Remover o acesso público para o Google Workspace e Remover ligação partilhada direta para o Box e Dropbox.

Remover utilizadores externos – permitir o acesso apenas aos utilizadores da empresa. Quando um grupo, que contém membros internos e externos, é adicionado como colaborador, a ação remove os membros ao nível do grupo em vez de individualmente.

Tornar privado – apenas os Administradores do Site podem aceder ao ficheiro, todas as partilhas são removidas.

Remover um colaborador – remova um colaborador específico do ficheiro.

Reduzir o acesso público – defina ficheiros publicamente disponíveis para estarem disponíveis apenas com uma ligação partilhada. (Google)

Expirar ligação partilhada – capacidade de definir uma data de expiração para uma ligação partilhada após a qual deixará de estar ativa. (Caixa)

Alterar o nível de acesso da ligação de partilha – capacidade de alterar o nível de acesso da ligação partilhada apenas entre a empresa, os colaboradores apenas e o público. (Caixa)

Quarentena

Colocar em quarentena do utilizador – permitir a gestão personalizada ao mover o ficheiro para uma pasta de quarentena controlada pelo utilizador

Colocar em quarentena de administrador – o ficheiro é movido para quarentena na unidade de administração e o administrador tem de aprová-lo.

Herdar permissões do principal – esta ação de governação permite-lhe remover permissões específicas definidas para um ficheiro ou pasta no Microsoft 365. Em seguida, reverta para as permissões definidas para a pasta principal.

Lixo – mova o ficheiro para a pasta do lixo. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

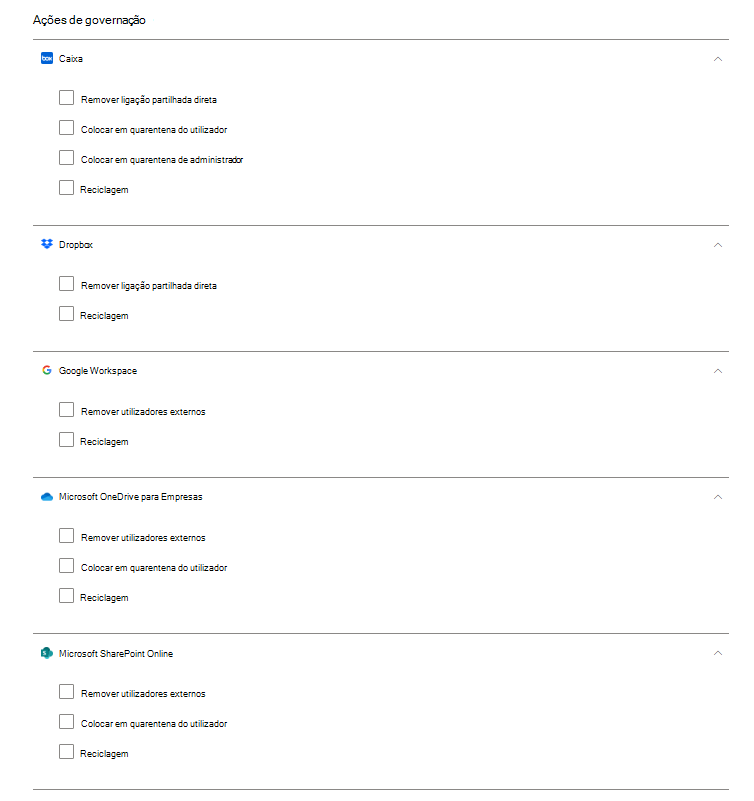

Ações de governação de software maligno (Pré-visualização)

As seguintes ações de governação podem ser executadas para aplicações ligadas num ficheiro específico, utilizador ou a partir de uma política específica. Por motivos de segurança, esta lista está limitada apenas a ações relacionadas com software maligno que não implicam riscos para o utilizador ou o inquilino.

Notificações:

- Alertas – os alertas podem ser acionados no sistema e propagados por e-mail e mensagem de texto, com base no nível de gravidade.

Ações de governação em aplicações – as ações granulares podem ser impostas por aplicação, as ações específicas variam consoante a terminologia da aplicação.

Alterar a partilha

- Remover utilizadores externos – permitir o acesso apenas aos utilizadores da empresa. (Box, Google Drive, OneDrive, SharePoint)

- Remover ligação partilhada direta – Remover permissões de ligações partilhadas anteriormente (Box, Dropbox)

Quarentena

- Colocar em quarentena do utilizador – permitir a gestão personalizada ao mover o ficheiro para uma pasta de quarentena controlada pelo utilizador (Box, OneDrive, SharePoint)

- Colocar em quarentena de administrador – o ficheiro é movido para quarentena na unidade de administração e o administrador tem de aprová-lo. (Caixa)

Lixo – mova o ficheiro para a pasta do lixo. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Nota

No SharePoint e no OneDrive, Defender for Cloud Apps suporta a quarentena de utilizadores apenas para ficheiros em bibliotecas de Documentos Partilhados (SharePoint Online) e ficheiros na biblioteca Documentos (OneDrive para Empresas).

Microsoft Defender para clientes do Microsoft 365 podem controlar ficheiros de software maligno detetados no SharePoint e no OneDrive através da página quarentena do Microsoft Defender XDR. Por exemplo, as atividades suportadas incluem recuperar ficheiros, eliminar ficheiros e transferir ficheiros em ficheiros ZIP protegidos por palavra-passe. Estas atividades estão limitadas a ficheiros que ainda não foram colocados em quarentena por Microsoft Defender for Cloud Apps. No SharePoint, Defender for Cloud Apps suporta tarefas de quarentena apenas para ficheiros com Documentos Partilhados no caminho em inglês.

As ações só serão apresentadas para aplicações ligadas.

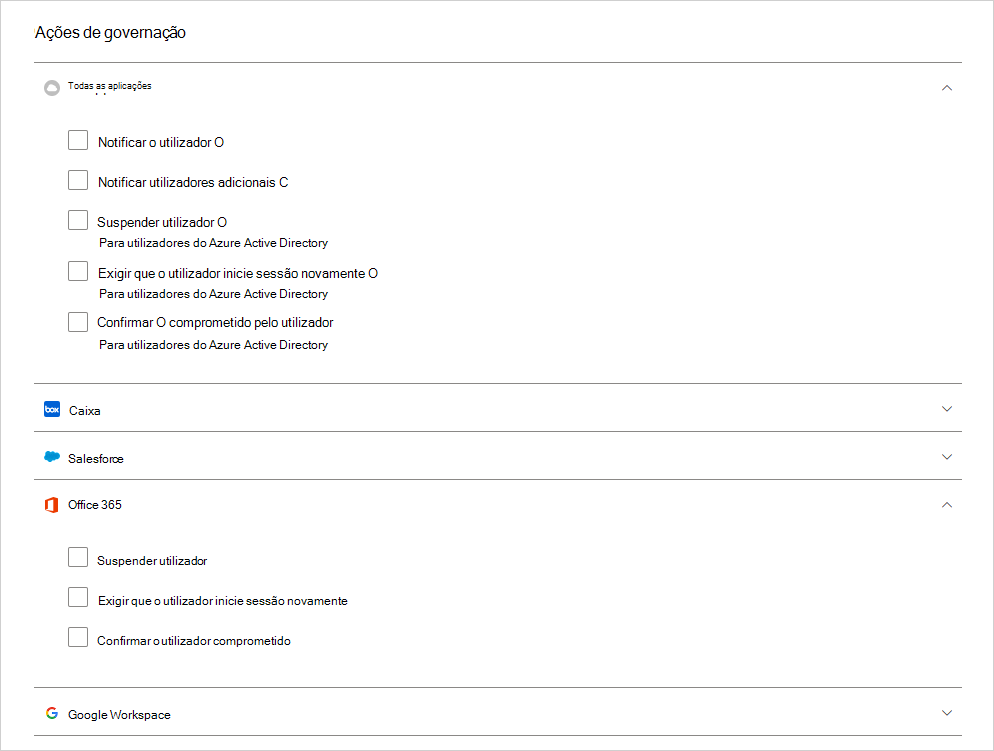

Ações de governação de atividade

Notificações

Alertas – os alertas podem ser acionados no sistema e propagados por e-mail, com base no nível de gravidade.

Notificação por e-mail do utilizador – Email mensagens podem ser personalizadas e serão enviadas para todos os proprietários de ficheiros que violem.

Notificar utilizadores adicionais – lista específica de endereços de e-mail que irão receber estas notificações.

Ações de governação em aplicações – as ações granulares podem ser impostas por aplicação, as ações específicas variam consoante a terminologia da aplicação.

Suspender utilizador – suspenda o utilizador da aplicação.

Nota

Se o seu Microsoft Entra ID estiver definido para sincronizar automaticamente com os utilizadores no seu ambiente no local do Active Directory, as definições no ambiente no local substituirão as definições de Microsoft Entra e esta ação de governação será revertida.

Exigir que o utilizador inicie sessão novamente – termina a sessão do utilizador e requer que inicie sessão novamente.

Confirmar o utilizador comprometido – defina o nível de risco do utilizador como elevado. Isto faz com que as ações de política relevantes definidas no Microsoft Entra ID sejam impostas. Para obter mais informações Sobre como Microsoft Entra ID funciona com níveis de risco, veja Como é que Microsoft Entra ID utilizar o meu feedback de risco.

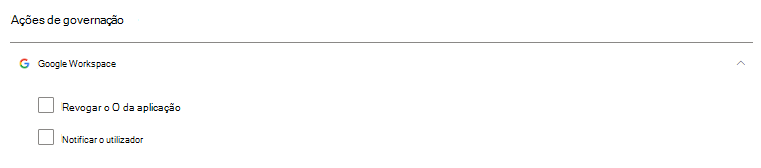

Revogar uma aplicação OAuth e notificar o utilizador

Para o Google Workspace e o Salesforce, é possível revogar a permissão para uma aplicação OAuth ou notificar o utilizador de que deve alterar a permissão. Quando revoga a permissão, remove todas as permissões concedidas à aplicação em "Aplicações Empresariais" no Microsoft Entra ID.

Nos separadores Google ou Salesforce na página Governação de aplicações, selecione os três pontos no final da linha da aplicação e selecione Notificar utilizador. Por predefinição, o utilizador será notificado da seguinte forma: autorizou a aplicação a aceder à sua conta do Google Workspace. Esta aplicação está em conflito com a política de segurança da sua organização. Reconsidere a atribuição ou revogação das permissões que concedeu a esta aplicação na sua conta do Google Workspace. Para revogar o acesso à aplicação, aceda a: https://security.google.com/settings/security/permissions?hl=en& pli=1 Selecione a aplicação e selecione "Revogar acesso" na barra de menus à direita. Pode personalizar a mensagem que é enviada.

Também pode revogar permissões para utilizar a aplicação para o utilizador. Selecione o ícone no final da linha da aplicação na tabela e selecione Revogar aplicação. Por exemplo:

Conflitos de governação

Depois de criar várias políticas, pode surgir uma situação em que as ações de governação em múltiplas políticas se sobrepõem. Neste caso, Defender for Cloud Apps processará as ações de governação da seguinte forma:

Conflitos entre políticas

- Se duas políticas contiverem ações contidas entre si (por exemplo, Remover partilhas externas está incluída em Tornar privado), Defender for Cloud Apps resolverá o conflito e a ação mais forte será imposta.

- Se as ações não estiverem relacionadas (por exemplo, Notificar proprietário e Tornar privado). Ambas as ações serão realizadas.

- Se as ações entrarem em conflito (por exemplo , Alterar proprietário para o utilizador A e Alterar proprietário para utilizador B), poderão resultar resultados diferentes de cada correspondência. É importante alterar as políticas para evitar conflitos, uma vez que podem resultar em alterações indesejadas na unidade que serão difíceis de detetar.

Conflitos na sincronização de utilizadores

- Se o seu Microsoft Entra ID estiver definido para sincronizar automaticamente com os utilizadores no seu ambiente no local do Active Directory, as definições no ambiente no local substituirão as definições de Microsoft Entra e esta ação de governação será revertida.

Registo de governação

O Registo de governação fornece um registo de estado de cada tarefa que definiu Defender for Cloud Apps a executar, incluindo tarefas manuais e automáticas. Estas tarefas incluem as que definiu em políticas, ações de governação que definiu em ficheiros e utilizadores e qualquer outra ação que defina Defender for Cloud Apps a executar. O registo de Governação também fornece informações sobre o êxito ou falha destas ações. Pode optar por repetir ou reverter algumas das ações de governação a partir do registo de Governação.

Para ver o registo de governação, no portal do Microsoft Defender, em Aplicações na Cloud, selecione Registo de governação.

A tabela seguinte é a lista completa de ações Microsoft Defender for Cloud Apps lhe permite realizar. Estas ações são ativadas em vários locais da consola, conforme descrito na coluna Localização . Cada ação de governação executada está listada no Registo de Governação. Para obter informações sobre como as ações de governação são tratadas quando existem conflitos de políticas, veja Conflitos de Políticas.

| Localização | Tipo de objeto de destino | Ação de governação | Descrição | Conectores relacionados |

|---|---|---|---|---|

| Contas | Ficheiro | Remover as colaborações do utilizador | Remova todas as colaborações de um utilizador específico para quaisquer ficheiros – bom para as pessoas que saem da empresa. | Box, Google Workspace |

| Contas | Conta | Anular a suspensão do utilizador | Anule a suspensão do utilizador | Google Workspace, Box, Office, Salesforce |

| Contas | Conta | Definições da conta | Leva-o para a página de definições da conta na aplicação específica (por exemplo, no Salesforce). | Todas as aplicações -One Drive e definições do SharePoint são configuradas a partir do Office. |

| Contas | Ficheiro | Transferir a propriedade de todos os ficheiros | Numa conta, transfere os ficheiros de um utilizador para que todos sejam propriedade de uma nova pessoa que selecionar. O proprietário anterior torna-se um editor e já não pode alterar as definições de partilha. O novo proprietário receberá uma notificação por e-mail sobre a alteração de propriedade. | Google Workspace |

| Contas, Política de atividade | Conta | Suspender utilizador | Define o utilizador para não ter acesso nem capacidade de iniciar sessão. Se tiverem sessão iniciada quando definir esta ação, serão imediatamente bloqueados. | Google Workspace, Box, Office, Salesforce |

| Política de atividade, Contas | Conta | Exigir que o utilizador inicie sessão novamente | Revoga todos os problemas de tokens de atualização e cookies de sessão para aplicações pelo utilizador. Esta ação impedirá o acesso a qualquer um dos dados da organização e irá forçar o utilizador a iniciar sessão novamente em todas as aplicações. | Google Workspace, Office |

| Política de atividade, Contas | Conta | Confirmar o utilizador comprometido | Defina o nível de risco do utilizador como elevado. Isto faz com que as ações de política relevantes definidas no Microsoft Entra ID sejam impostas. | Office |

| Política de atividade, Contas | Conta | Revogar privilégios de administrador | Revoga os privilégios de uma conta de administrador. Por exemplo, definir uma política de atividade que revoga privilégios de administrador após 10 tentativas de início de sessão falhadas. | Google Workspace |

| Permissões da Aplicação do dashboard > da aplicação | Permissões | Anular aplicação | No Google e no Salesforce: remova a proibição da aplicação e permita que os utilizadores atribuam permissões à aplicação de terceiros com o Google ou o Salesforce. No Microsoft 365: restaura as permissões das aplicações de terceiros para o Office. | Google Workspace, Salesforce, Office |

| Permissões da Aplicação do dashboard > da aplicação | Permissões | Desativar permissões de aplicações | Revogar as permissões de uma aplicação de terceiros para o Google, Salesforce ou Office. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá ligações futuras. | Google Workspace, Salesforce, Office |

| Permissões da Aplicação do dashboard > da aplicação | Permissões | Ativar permissões de aplicações | Conceda permissões de uma aplicação de terceiros ao Google, Salesforce ou Office. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá ligações futuras. | Google Workspace, Salesforce, Office |

| Permissões da Aplicação do dashboard > da aplicação | Permissões | Banir aplicação | No Google e no Salesforce: revogue as permissões de uma aplicação de terceiros para o Google ou o Salesforce e proíba-a de receber permissões no futuro. No Microsoft 365: não permite que as aplicações de terceiros acedam ao Office, mas não as revoga. | Google Workspace, Salesforce, Office |

| Permissões da Aplicação do dashboard > da aplicação | Permissões | Revogar aplicação | Revogar as permissões de uma aplicação de terceiros para o Google ou o Salesforce. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá ligações futuras. | Google Workspace, Salesforce |

| Permissões da Aplicação do dashboard > da aplicação | Conta | Revogar o utilizador da aplicação | Pode revogar utilizadores específicos ao clicar no número em Utilizadores. O ecrã irá apresentar os utilizadores específicos e pode utilizar o X para eliminar permissões para qualquer utilizador. | Google Workspace, Salesforce |

| Detetar > Aplicações/Endereços IP/Utilizadores Detetados | Cloud Discovery | Exportar dados de deteção | Cria um CSV a partir dos dados de deteção. | Deteção |

| Política de ficheiros | Ficheiro | Lixo | Move o ficheiro no lixo do utilizador. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (eliminar permanentemente) |

| Política de Ficheiros | Ficheiro | Notificar o último editor de ficheiros | Envia um e-mail para notificar a última pessoa que editou o ficheiro de que este viola uma política. | Google Workspace, Box |

| Política de Ficheiros | Ficheiro | Notificar o proprietário do ficheiro | Envia um e-mail para o proprietário do ficheiro quando um ficheiro viola uma política. No Dropbox, se nenhum proprietário estiver associado a um ficheiro, a notificação será enviada para o utilizador específico que definir. | Todas as aplicações |

| Política de Ficheiros, Política de Atividade | Ficheiro, Atividade | Notificar utilizadores específicos | Envia um e-mail para notificar utilizadores específicos sobre um ficheiro que viola uma política. | Todas as aplicações |

| Política de ficheiros e Política de atividade | Ficheiro, Atividade | Notificar o utilizador | Envia um e-mail aos utilizadores para notificá-los de que algo que fizeram ou de um ficheiro que tenham viola uma política. Pode adicionar uma notificação personalizada para que saibam qual foi a violação. | Todos |

| Política de ficheiros e Ficheiros | Ficheiro | Remover a capacidade de partilha dos editores | No Google Drive, as permissões de editor predefinidas de um ficheiro também permitem a partilha. Esta ação de governação restringe esta opção e restringe a partilha de ficheiros ao proprietário. | Google Workspace |

| Política de ficheiros e Ficheiros | Ficheiro | Colocar em quarentena de administrador | Remove todas as permissões do ficheiro e move o ficheiro para uma pasta de quarentena numa localização para o administrador. Esta ação permite ao administrador rever o ficheiro e removê-lo. | Microsoft 365 SharePoint, OneDrive para Empresas, Box |

| Política de ficheiros e Ficheiros | Ficheiro | Aplicar etiqueta de confidencialidade | Aplica uma etiqueta de confidencialidade Proteção de Informações do Microsoft Purview aos ficheiros automaticamente com base nas condições definidas na política. | Box, One Drive, Google Workspace, SharePoint |

| Política de ficheiros e Ficheiros | Ficheiro | Remover etiqueta de confidencialidade | Remove automaticamente uma etiqueta de confidencialidade Proteção de Informações do Microsoft Purview dos ficheiros com base nas condições definidas na política. Só pode remover etiquetas se não incluírem proteção e estas tiverem sido aplicadas a partir de Defender for Cloud Apps e não etiquetas aplicadas diretamente no Information Protection. | Box, One Drive, Google Workspace, SharePoint |

| Política de ficheiros, Política de atividade, Alertas | Aplicação | Exigir que os utilizadores iniciem sessão novamente | Pode exigir que os utilizadores iniciem sessão novamente em todas as aplicações do Microsoft 365 e Microsoft Entra como uma remediação rápida e eficaz para alertas de atividade de utilizadores suspeitos e contas comprometidas. Pode encontrar a nova governação nas definições de política e nas páginas de alerta, junto à opção Suspender utilizador. | Microsoft 365, Microsoft Entra ID |

| Ficheiros | Ficheiro | Restaurar a partir da quarentena do utilizador | Restaura a colocação em quarentena de um utilizador. | Caixa |

| Ficheiros | Ficheiro | Conceder permissões de leitura a mim mesmo | Concede permissões de leitura para o ficheiro para que possa aceder ao ficheiro e compreender se tem ou não uma violação. | Google Workspace |

| Ficheiros | Ficheiro | Permitir que os editores partilhem | No Google Drive, a permissão de editor predefinida de um ficheiro também permite a partilha. Esta ação de governação é o oposto da capacidade de Remover editor de partilhar e permite que o editor partilhe o ficheiro. | Google Workspace |

| Ficheiros | Ficheiro | Proteger | Proteja um ficheiro com o Microsoft Purview ao aplicar um modelo de organização. | Microsoft 365 (SharePoint e OneDrive) |

| Ficheiros | Ficheiro | Revogar o formulário de permissões de leitura pessoalmente | Revoga as permissões de leitura do ficheiro para si próprio, útil depois de conceder permissão a si mesmo para compreender se um ficheiro tem ou não uma violação. | Google Workspace |

| Ficheiros, Política de ficheiros | Ficheiro | Transferir a propriedade do ficheiro | Altera o proprietário – na política, selecione um proprietário específico. | Google Workspace |

| Ficheiros, Política de ficheiros | Ficheiro | Reduzir o acesso público | Esta ação permite-lhe definir ficheiros publicamente disponíveis para estarem disponíveis apenas com uma ligação partilhada. | Google Workspace |

| Ficheiros, Política de ficheiros | Ficheiro | Remover um colaborador | Remove um colaborador específico de um ficheiro. | Google Workspace, Box, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Tornar privado | Apenas os Administradores do Site podem aceder ao ficheiro, todas as partilhas são removidas. | Google Workspace, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Remover utilizadores externos | Remove todos os colaboradores externos - fora dos domínios configurados como internos nas Definições. | Google Workspace, Box, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Conceder permissão de leitura ao domínio | Concede permissões de leitura para o ficheiro ao domínio especificado para todo o seu domínio ou um domínio específico. Esta ação é útil se quiser remover o acesso público após conceder acesso ao domínio de pessoas que precisam de trabalhar no mesmo. | Google Workspace |

| Ficheiros, Política de ficheiros | Ficheiro | Colocar em quarentena do utilizador | Remove todas as permissões do ficheiro e move o ficheiro para uma pasta de quarentena na unidade raiz do utilizador. Esta ação permite ao utilizador rever o ficheiro e movê-lo. Se for movida manualmente para trás, a partilha de ficheiros não será restaurada. | Box, One Drive, SharePoint |

| Ficheiros | Ficheiro | Expiração da ligação partilhada | Defina uma data de expiração para uma ligação partilhada após a qual deixará de estar ativa. | Caixa |

| Ficheiros | Ficheiro | Alterar o nível de acesso da ligação de partilha | Altera o nível de acesso da ligação partilhada apenas entre a empresa, os colaboradores apenas e o público. | Caixa |

| Ficheiros, Política de ficheiros | Ficheiro | Remover o acesso público | Se um ficheiro era seu e o colocou no acesso público, este fica acessível a qualquer pessoa configurada com acesso ao ficheiro (dependendo do tipo de acesso que o ficheiro tinha). | Google Workspace |

| Ficheiros, Política de ficheiros | Ficheiro | Remover ligação partilhada direta | Remove uma ligação que é criada para o ficheiro que é público, mas que só é partilhada com pessoas específicas. | Box, Dropbox |

| Definições> da Cloud Discovery | Cloud Discovery | Recalcular as pontuações da cloud Discovery | Recalcula as classificações no catálogo de aplicações na cloud após uma alteração da métrica de classificação. | Deteção |

| Definições definições>> da Cloud Discovery Gerir vistas de dados | Cloud Discovery | Criar vista de dados de filtro de deteção de cloud personalizada | Cria uma nova vista de dados para uma vista mais granular dos resultados da deteção. Por exemplo, intervalos de IP específicos. | Deteção |

| Definições> da Cloud Discovery definições > Eliminar dados | Cloud Discovery | Eliminar dados de deteção da cloud | Elimina todos os dados recolhidos das origens de deteção. | Deteção |

| Definições> da Cloud Discovery Definições > carregar registos manualmente/Carregar registos automaticamente | Cloud Discovery | Analisar dados de deteção de cloud | Notificação de que todos os dados de registo foram analisados. | Deteção |

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.