Portal do Microsoft Defender

A plataforma SecOps de segurança unificada da Microsoft combina os serviços de segurança da Microsoft no portal do Microsoft Defender.

O portal fornece uma única localização para monitorizar, gerir e configurar a segurança de pré-falha e pós-falha em recursos no local e multicloud.

- Segurança de pré-falha: visualize, avalie, remediar e monitorize de forma proativa a postura de segurança organizacional para reduzir o risco de segurança e as superfícies de ataque.

- Segurança pós-falha: monitorize, detete, investigue e responda continuamente a ameaças de cibersegurança em tempo real e emergentes contra recursos organizacionais.

Serviços do portal

O portal do Defender combina muitos serviços de segurança da Microsoft.

| Serviço | Detalhes |

|---|---|

|

Microsoft Defender XDR Detetar e responder a ameaças de cibersegurança. |

Defender XDR inclui um conjunto de serviços que se reúnem no portal do Defender para fornecer proteção unificada contra ameaças em toda a empresa. Defender XDR serviços recolhem, correlacionam e analisam dados e sinais de ameaças entre pontos finais e dispositivos, identidades, e-mail, aplicações e recursos OT/IoT. No portal, pode rever, investigar e responder a alertas de segurança e incidentes, interromper automaticamente ataques e procurar proativamente ameaças. Saiba mais sobre Defender XDR no portal do Defender. |

|

Microsoft Sentinel Recolha, analise e faça a gestão de dados de segurança em escala com a automatização e a orquestração. |

Microsoft Sentinel integra-se totalmente com Defender XDR no portal do Defender, fornecendo capacidades adicionais de proteção contra ameaças, como interrupção de ataques, entidades unificadas e incidentes e otimização do SOC. Para obter mais informações, veja Microsoft Sentinel no portal do Defender. |

|

Informações sobre Ameaças do Microsoft Defender Integrar informações sobre ameaças em operações SOC. |

A plataforma Defender Threat Intelligence expande as capacidades de informações sobre ameaças incluídas no Defender XDR e Microsoft Sentinel. Recolha dados de várias origens para fornecer um conjunto de sinais e dados de informações sobre ameaças. As equipas de segurança utilizam estes dados para compreender as atividades dos adversários, analisar ataques e investigar ameaças de segurança. |

|

Gerenciamento de Exposição da Segurança da Microsoft Reduzir proativamente o risco de segurança. |

Utilize Gerenciamento de Exposição da Segurança para reduzir as superfícies de ataque organizacionais e remediar a postura de segurança. Descubra continuamente recursos e dados para obter uma visão abrangente da segurança em todos os recursos empresariais. Com o contexto de dados adicional que Gerenciamento de Exposição da Segurança fornece, pode visualizar, analisar e remediar claramente áreas de segurança fracas. |

|

Microsoft Defender para Nuvem Proteger cargas de trabalho na cloud. |

O Defender para a Cloud melhora a postura de segurança multicloud e protege as cargas de trabalho da cloud contra ameaças. O Defender para a Cloud integra-se no portal do Defender para fornecer uma vista unificada dos alertas de segurança da cloud e uma única localização para investigações. |

Aceder ao portal

Na página Permissões do portal do Defender, utilize os seguintes métodos para configurar o acesso do utilizador:

| Métodos | Detalhes |

|---|---|

| Funções de Microsoft Entra global | As contas com as seguintes funções de Microsoft Entra Global podem aceder Microsoft Defender XDR funcionalidade e dados:

|

| Funções personalizadas | Permitir o acesso a dados, tarefas e funcionalidades específicos através de funções personalizadas. As funções personalizadas controlam o acesso granular e podem ser utilizadas em conjunto com Microsoft Entra funções globais. |

| RBAC unificado | O controlo de acesso baseado em funções (RBAC) unificado fornece um modelo de gestão de permissões para controlar as permissões de utilizador no portal do Defender e entre serviços no portal. |

permissões de Microsoft Sentinel

Quando estiver integrado na plataforma SecOps unificada da Microsoft, as permissões RBAC do Azure existentes são utilizadas para trabalhar com Microsoft Sentinel funcionalidades no portal do Defender.

- Gerir funções e permissões para Microsoft Sentinel utilizadores no portal do Azure.

- Todas as alterações do RBAC do Azure são refletidas no portal do Defender.

Para obter mais informações, veja Funções e permissões no Microsoft Sentinel.

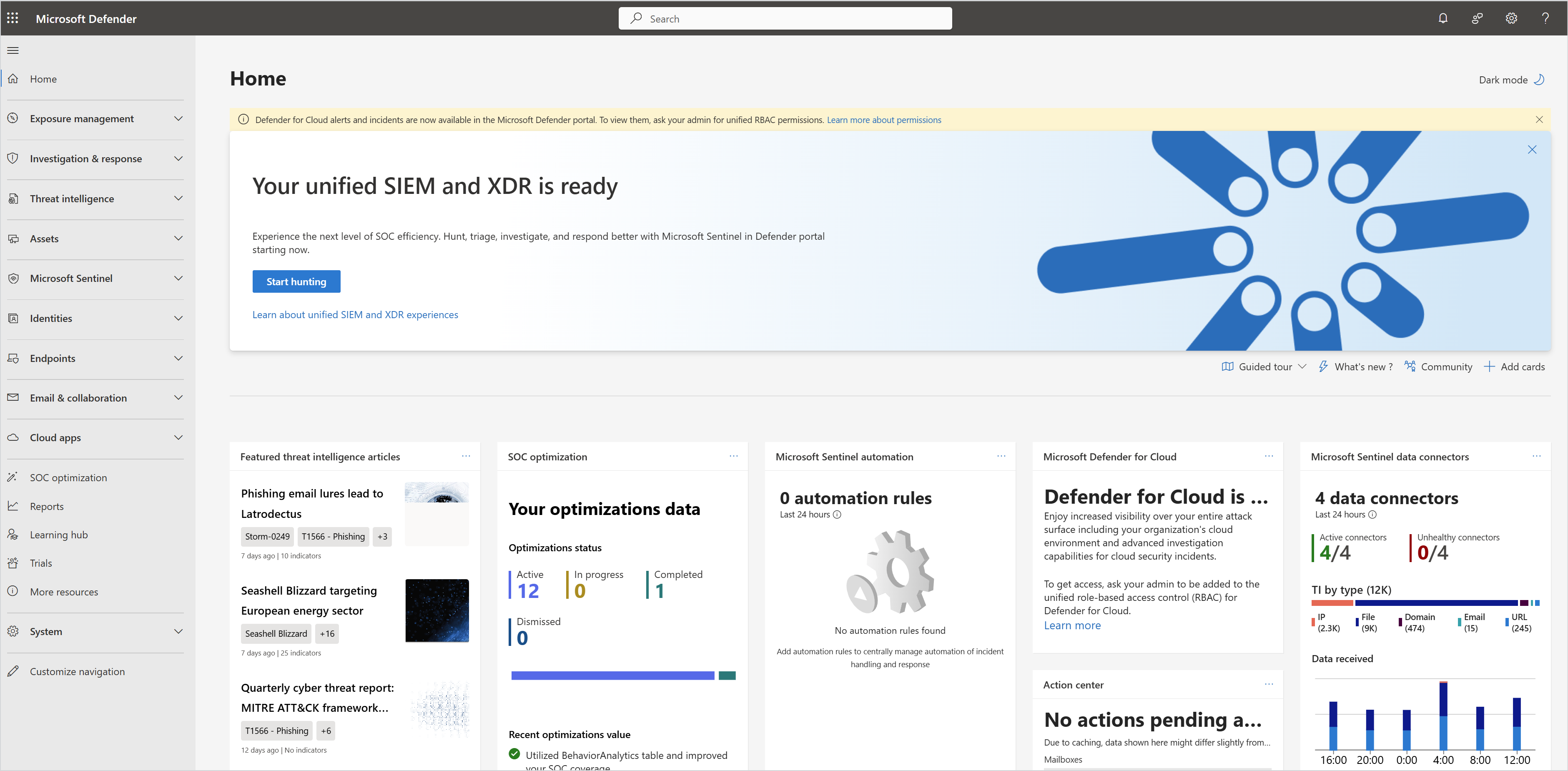

Trabalhar no portal

Na Home page, a sua vista é determinada pelos serviços incluídos nas suas subscrições. As definições de acesso baseiam-se nas permissões do portal.

| Recurso | Detalhes |

|---|---|

| Home page | A Home page fornece uma vista do estado de segurança do seu ambiente. Reveja as ameaças ativas, os recursos em risco e um resumo da postura de segurança total. Utilize o dashboard para uma snapshot atualizada e desagregue até detalhes conforme necessário. |

| Notificações do portal | As notificações do portal mantêm-no atualizado com informações importantes, incluindo atualizações, eventos, ações completas ou em curso, avisos e erros. As notificações são ordenadas pela hora gerada no painel de notificação, com a mais recente apresentada em primeiro lugar. Para obter mais informações, veja Configurar notificações de alertas. |

| Pesquisa | À medida que pesquisa no portal, os resultados são categorizados por secções relacionadas com os seus termos de pesquisa. A pesquisa fornece resultados a partir do portal, do Microsoft Tech Community e da documentação do Microsoft Learn. O histórico de pesquisas é armazenado no browser e está acessível durante 30 dias. |

| Visita guiada | Obtenha uma visita guiada para gerir a segurança de pontos finais ou gerir a segurança de e-mail e colaboração. |

| Novidades | Saiba mais sobre as atualizações mais recentes no blogue Microsoft Defender XDR. |

| Communidade | Aprenda com outras pessoas nos espaços de debate de segurança da Microsoft na Tech Community. |

| Adicionar cartões | Personalize a Home page para obter informações mais importantes para si. |

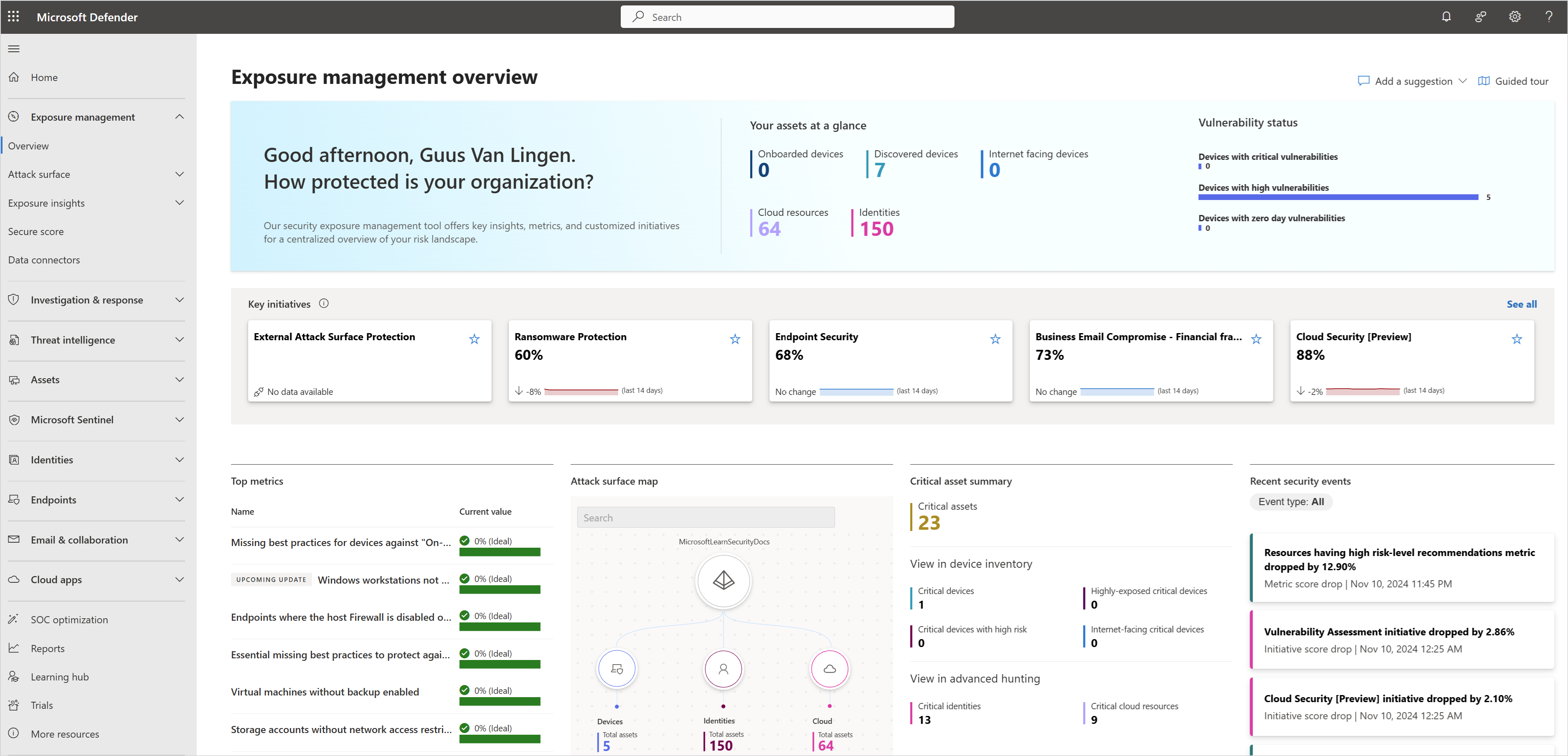

Gestão da exposição

Em Gestão da exposição, reveja o estado geral da sua postura de segurança, exposição e risco.

| Recurso | Detalhes |

|---|---|

| Descrição geral da gestão da exposição | Este dashboard fornece uma vista rápida de dispositivos e recursos da cloud, incluindo dispositivos com acesso à Internet e recursos críticos. Saiba como as suas principais iniciativas de segurança estão a correr bem e desagregue as métricas principais para vulnerabilidades de alto valor. Obtenha níveis de exposição para diferentes tipos de recursos e controle o progresso da segurança ao longo do tempo. |

| Superfícies de ataque | Visualize os dados de exposição com o mapa da superfície de ataque. Explore recursos e ligações no mapa e desagregue para se concentrar em recursos específicos. Na dashboard gestão do Caminho de ataque, reveja os potenciais caminhos de ataque na sua organização que os atacantes podem explorar, juntamente com pontos de estrangulamento e recursos críticos no caminho. |

| Informações de exposição | Reveja e explore informações e dados agregados da postura de segurança em recursos e cargas de trabalho. Avalie a postura e a preparação para os seus projetos de segurança mais importantes e controle as métricas do projeto ao longo do tempo. Obtenha recomendações de segurança para remediar problemas de exposição. |

| Pontuação segura | Reveja as métricas de postura com base na Classificação de Segurança da Microsoft. |

| Conectores de dados | Ligue produtos de terceiros a Gerenciamento de Exposição da Segurança e solicite novos conectores. |

Para obter mais informações, consulte Gerenciamento de Exposição da Segurança da Microsoft.

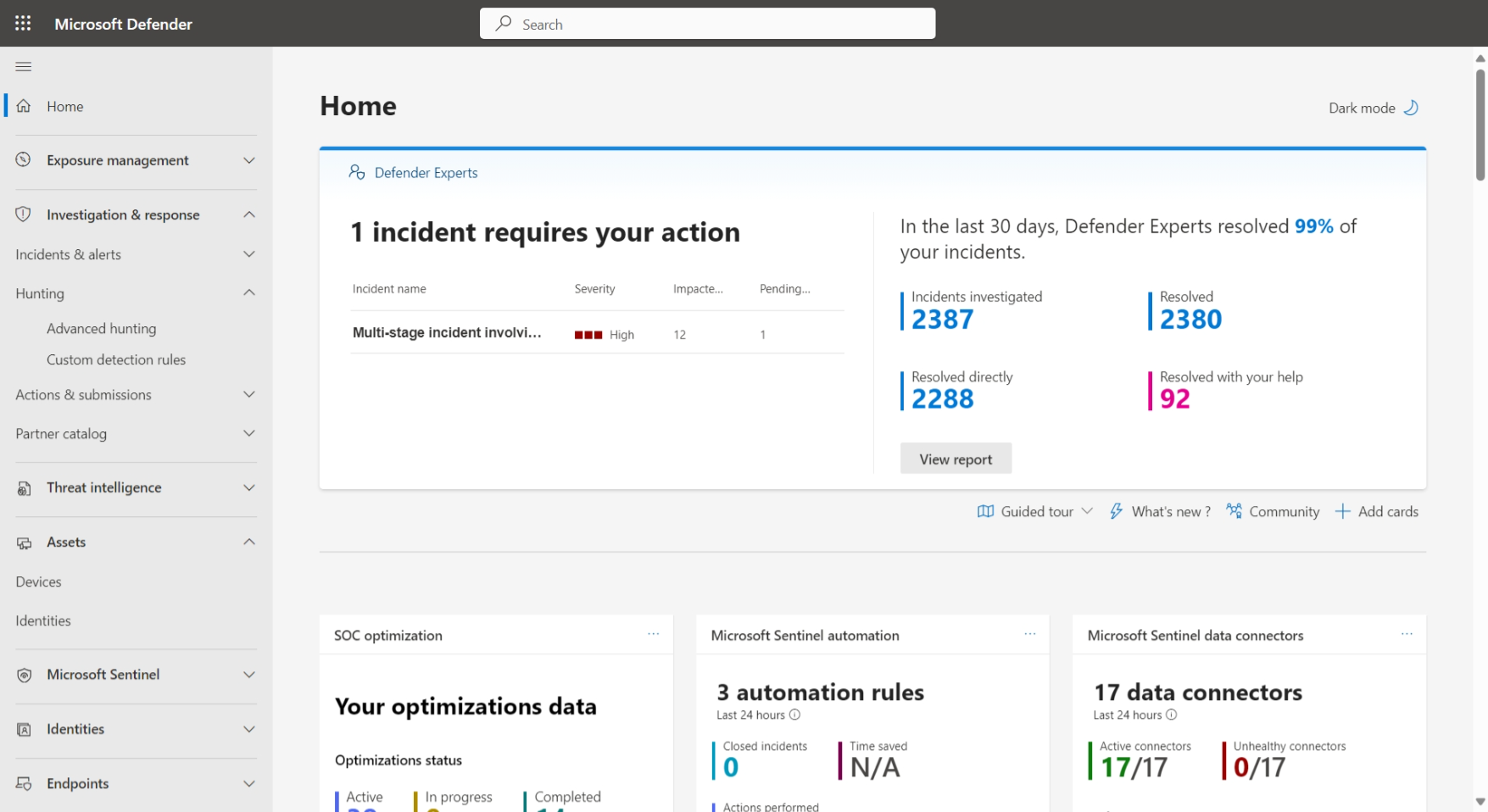

Investigação e resposta

A secção Investigação e resposta fornece uma única localização para investigar incidentes de segurança e responder a ameaças em toda a empresa.

Investigar incidentes e alertas

Gerir e investigar incidentes de segurança numa única localização e a partir de uma única fila no portal do Defender. As filas Incidentes e Alertas mostram os alertas e incidentes de segurança atuais em todos os seus serviços.

| Recurso | Detalhes |

|---|---|

| Incidentes | No dashboard Incidentes, reveja uma lista dos incidentes mais recentes e priorize os marcados como gravidade elevada. Cada incidente agrupa alertas correlacionados e dados associados que compõem um ataque. Desagregue um incidente para obter uma história de ataque completa, incluindo informações sobre alertas associados, dispositivos, utilizadores, investigações e provas. |

| Alertas | Na dashboard Alertas, reveja os alertas. Os alertas são sinais emitidos pelos serviços do portal em resposta à atividade de deteção de ameaças. A fila de alertas unificados apresenta alertas novos e em curso dos últimos sete dias, com os alertas mais recentes na parte superior. Filtre os alertas para investigar conforme necessário. |

Para obter mais informações, veja Incidentes e alertas no portal do Microsoft Defender.

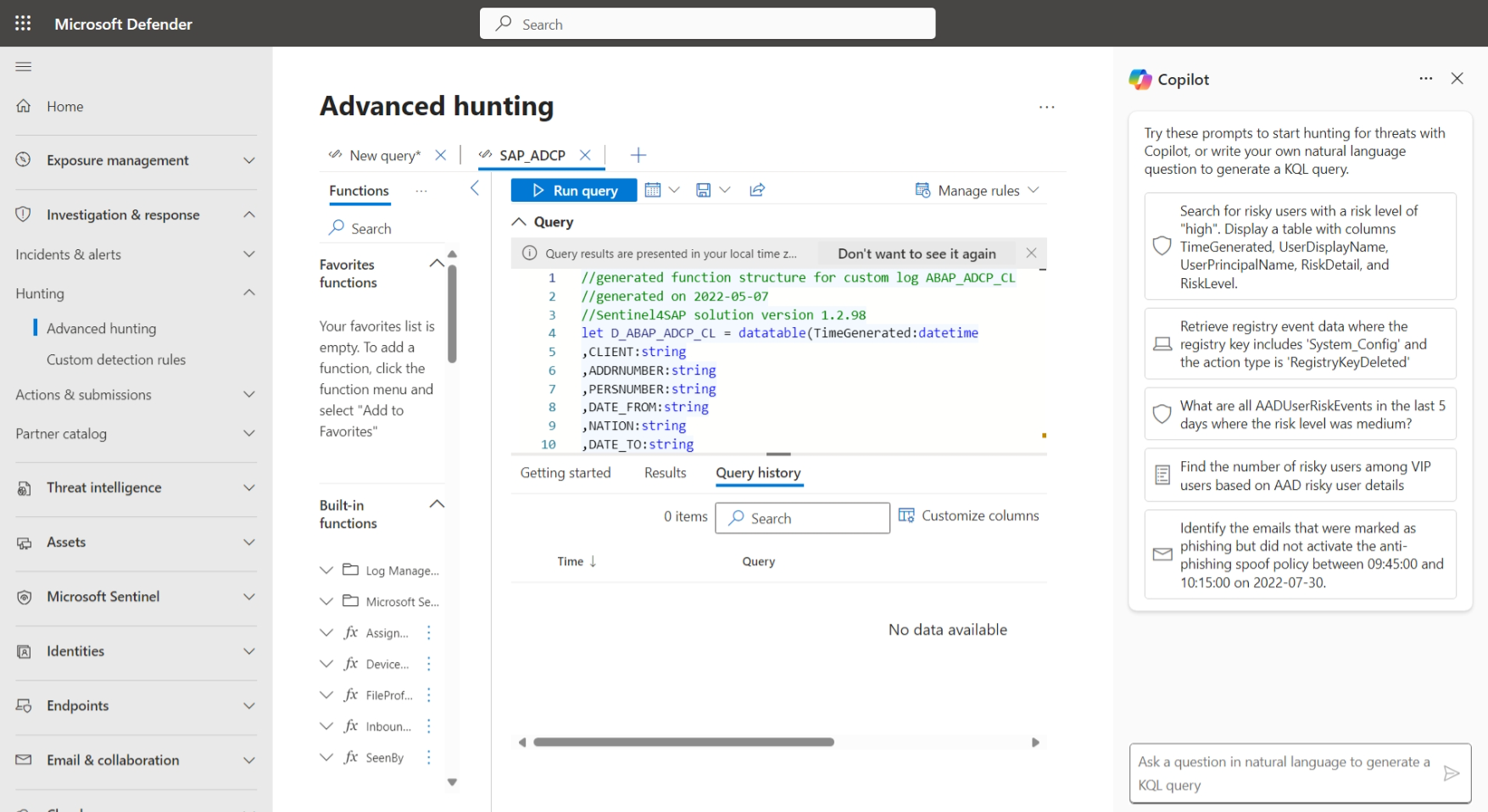

Procurar ameaças

A área Investigação permite-lhe inspecionar proativamente eventos de segurança e dados para localizar ameaças conhecidas e potenciais.

| Recurso | Detalhes |

|---|---|

| Busca avançada | Explore e consulte até 30 dias de dados não processados. Pode consultar com uma ferramenta de consulta guiada, utilizar consultas de exemplo ou utilizar Linguagem de Consulta Kusto (KQL) para criar as suas próprias consultas. |

| Regras de detecção personalizadas | Crie regras de deteção personalizadas para monitorizar e responder proativamente a eventos e estados do sistema. Utilize regras de deteção personalizadas para acionar alertas de segurança ou ações de resposta automática. |

Para obter mais informações, veja Proativamente investigar ameaças com investigação avançada e Descrição geral de Deteções personalizadas.

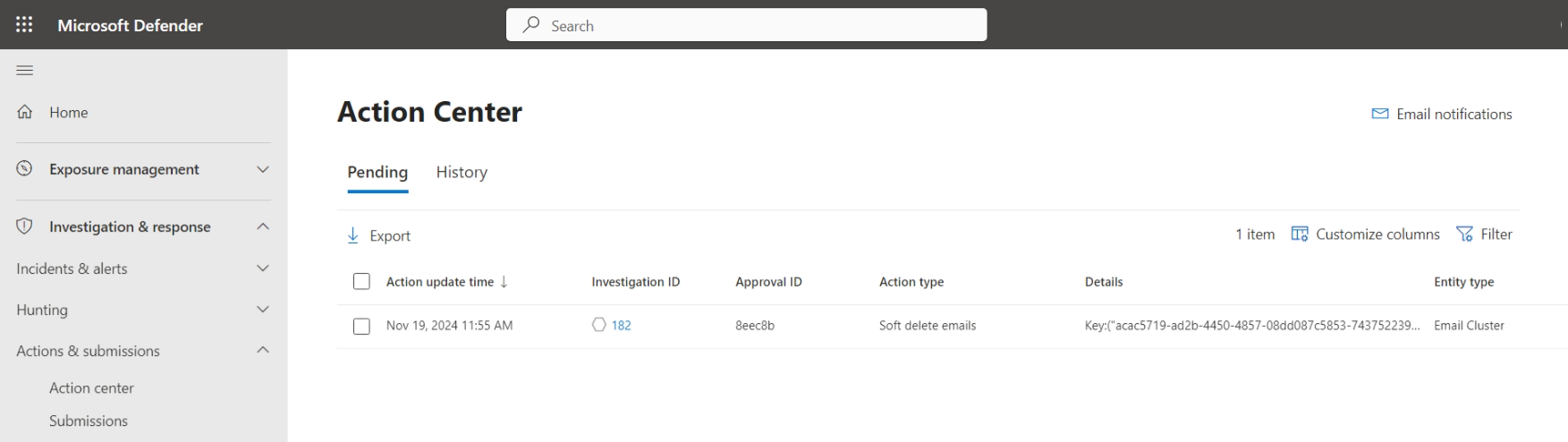

Rever remediações de ameaças pendentes

A atividade de proteção contra ameaças resulta em ações para remediar ameaças. As ações podem ser automatizadas ou manuais. As ações que precisam de aprovação ou intervenção manual estão disponíveis no Centro de ação.

| Recurso | Detalhes |

|---|---|

| Centro de ação | Reveja a lista de ações que precisam de atenção. Aprovar ou rejeitar ações uma de cada vez ou em massa. Pode rever o histórico de ações para controlar a remediação. |

| Envios | Submeta spam suspeito, URLs, problemas de e-mail e muito mais à Microsoft. |

Para obter mais informações, veja Investigação e resposta automatizadas e Centro de ação.

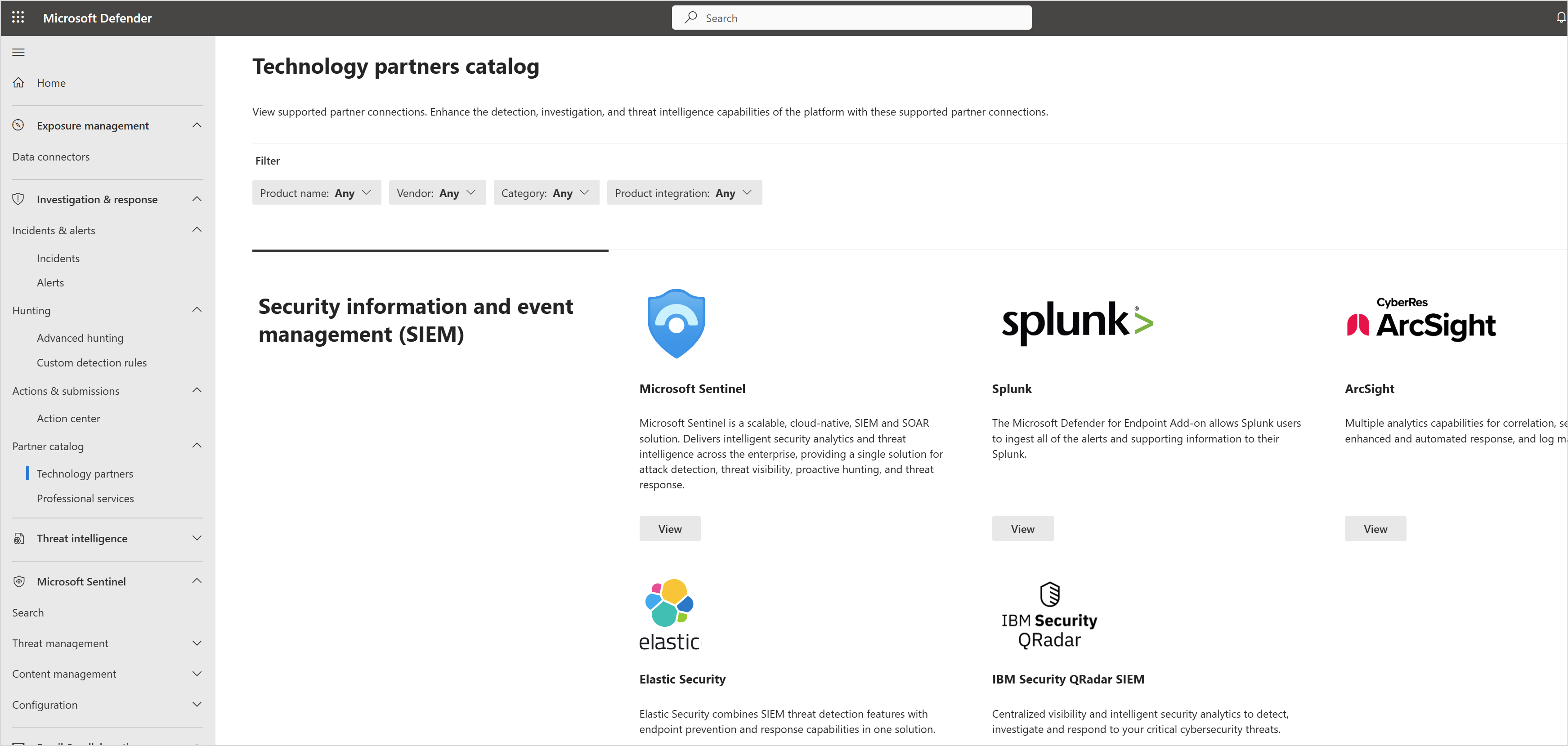

Catálogo de parceiros

A secção Catálogo de parceiros fornece informações sobre parceiros do Defender.

O portal do Defender suporta os seguintes tipos de integrações de parceiros:

- Integrações de terceiros para ajudar a proteger os utilizadores com proteção contra ameaças eficaz.

- Serviços profissionais que melhoram as capacidades de deteção, investigação e informações sobre ameaças.

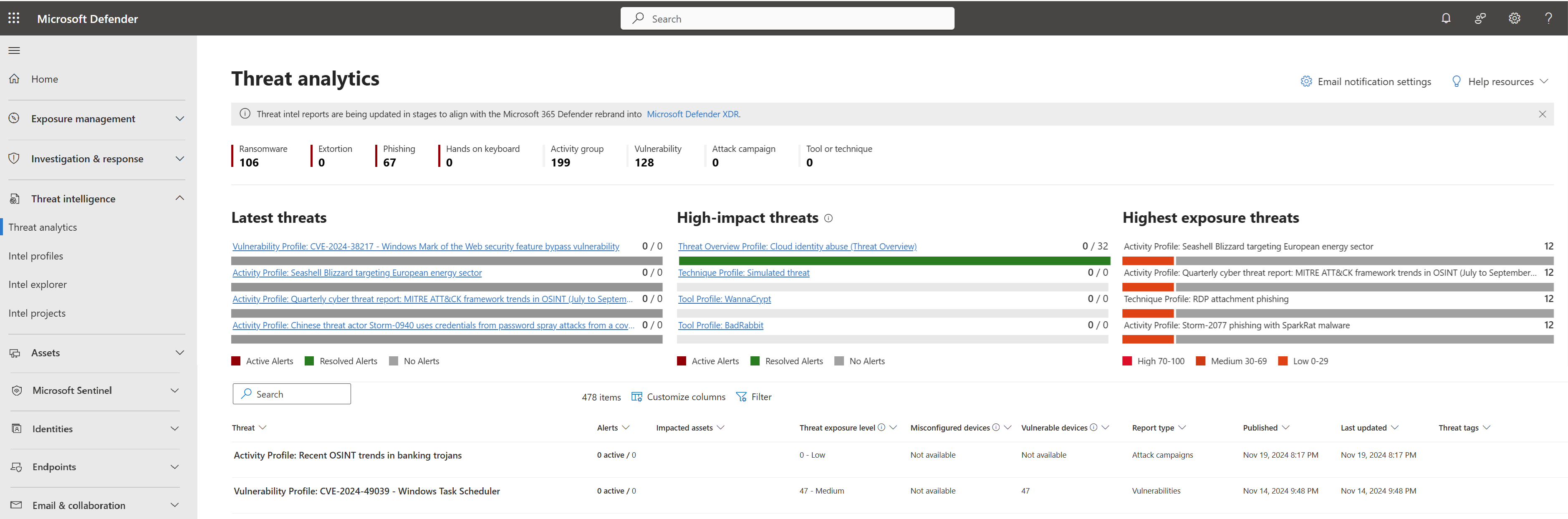

Inteligência contra ameaças

Na secção Informações sobre ameaças do portal, obtenha visibilidade direta sobre campanhas de ameaças ativas e em curso e aceda a informações sobre ameaças fornecidas pela plataforma Defender Threat Intelligence.

| Recurso | Detalhes |

|---|---|

| Análise de ameaças | Saiba que ameaças são atualmente relevantes na sua organização. Avalie a gravidade das ameaças, desagregar relatórios de ameaças específicos e ações de identidade a tomar. Estão disponíveis diferentes tipos de relatórios de análise de ameaças. |

| Perfis Intel | Reveja os conteúdos de informações sobre ameaças organizados por atores de ameaças, ferramentas e vulnerabilidades conhecidas. |

| Intel Explorer | Reveja as informações das informações sobre ameaças e desagregar para procurar e investigar. |

| Projetos Intel | Reveja e crie projetos para organizar indicadores de interesse e indicadores de compromisso de uma investigação. Um projeto inclui artefactos associados e um histórico detalhado de nomes, descrições, colaboradores e perfis de monitorização. |

Para obter mais informações, veja Análise de ameaças.

Ativos

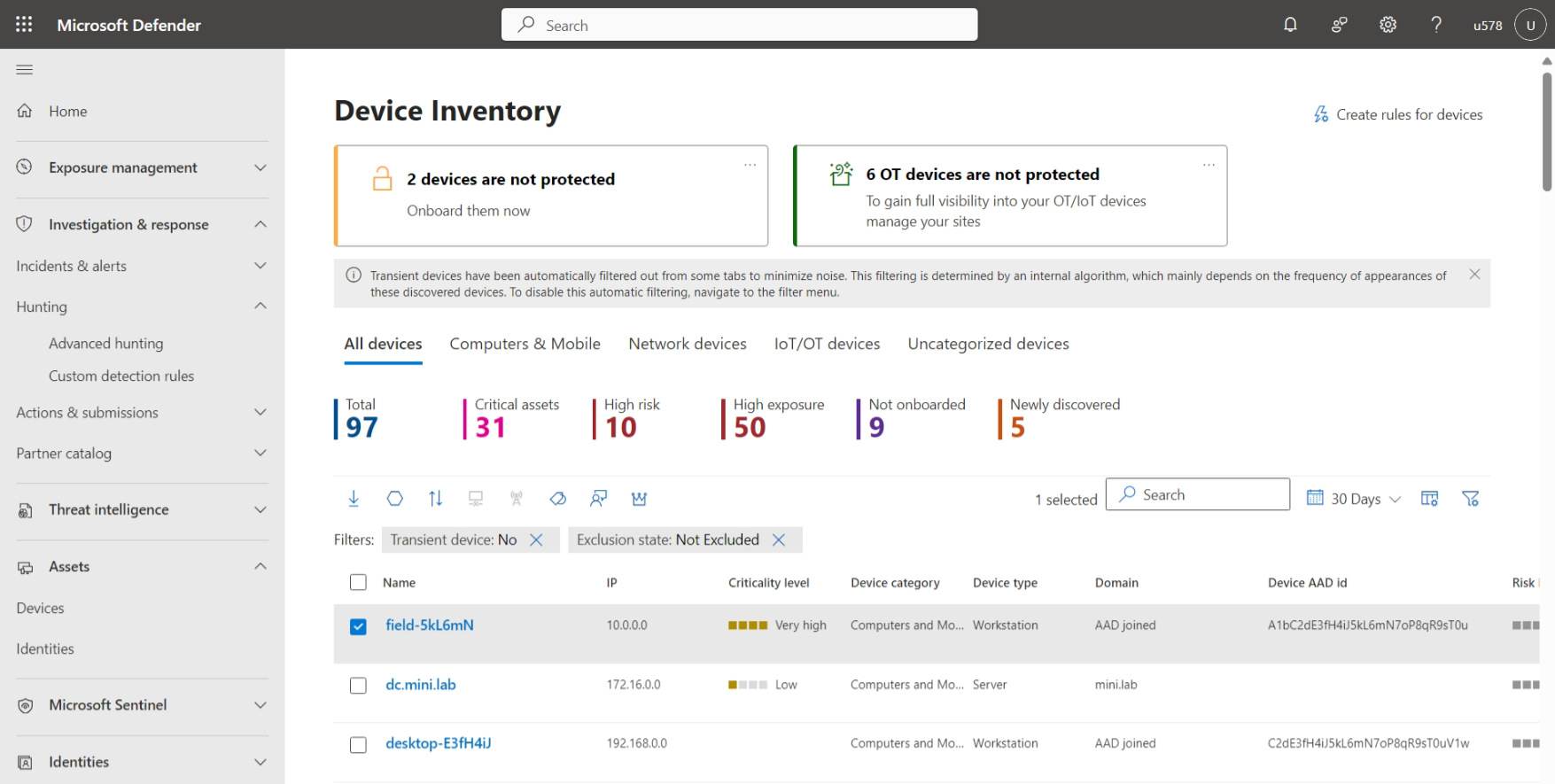

A página Recursos fornece uma vista unificada dos recursos detetados e protegidos, incluindo dispositivos, utilizadores, caixas de correio e aplicações. Reveja o número total de recursos de cada tipo e desagregue em detalhes específicos do recurso.

| Recurso | Detalhes |

|---|---|

| Dispositivos | Na página Inventário de Dispositivos , obtenha uma descrição geral dos dispositivos detetados em cada inquilino ao qual tem acesso. Reveja os dispositivos por tipo e concentre-se em dispositivos críticos ou de alto risco. Agrupe dispositivos logicamente ao adicionar etiquetas para contexto e exclua os dispositivos que não pretende avaliar. Inicie uma investigação automatizada para dispositivos. |

| Identidades | Obtenha um resumo do inventário do utilizador e da conta. |

Para obter mais informações, veja a página Entidade do dispositivo e a página Entidade do utilizador.

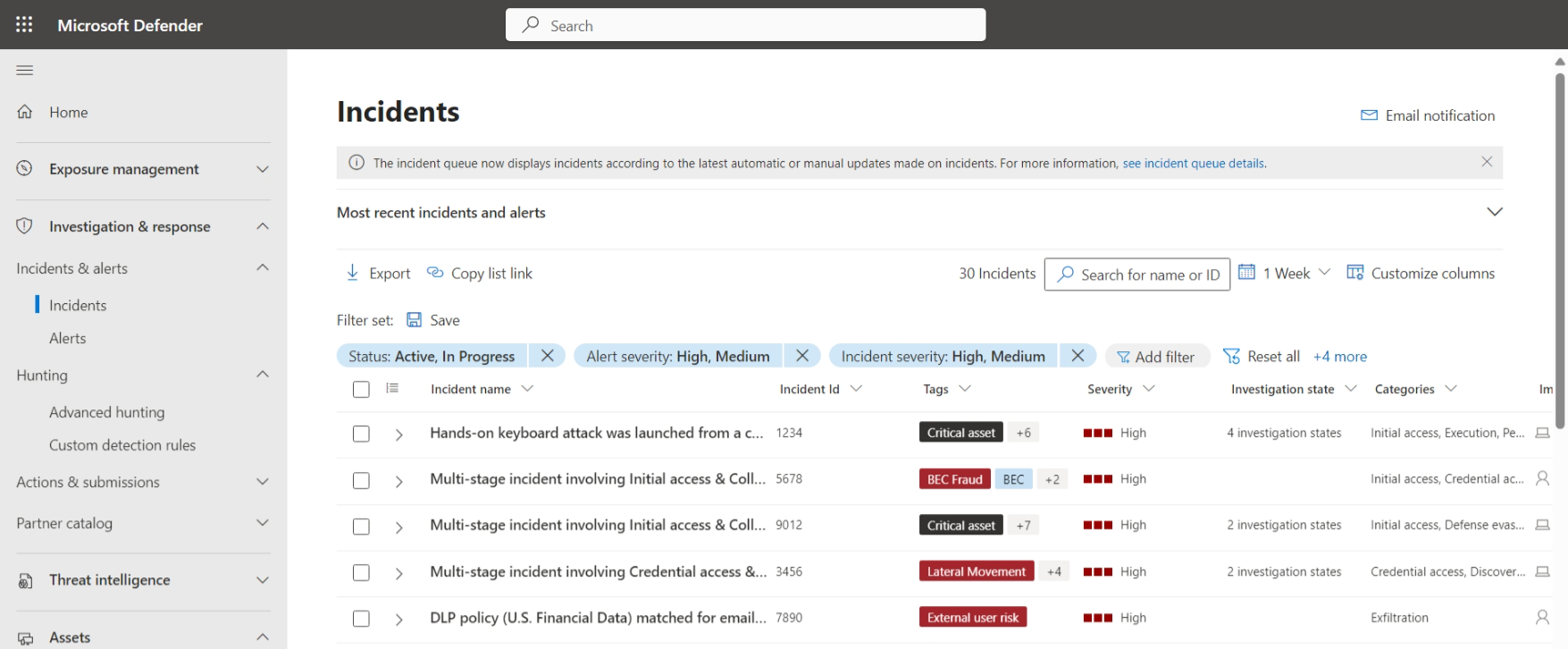

Microsoft Sentinel

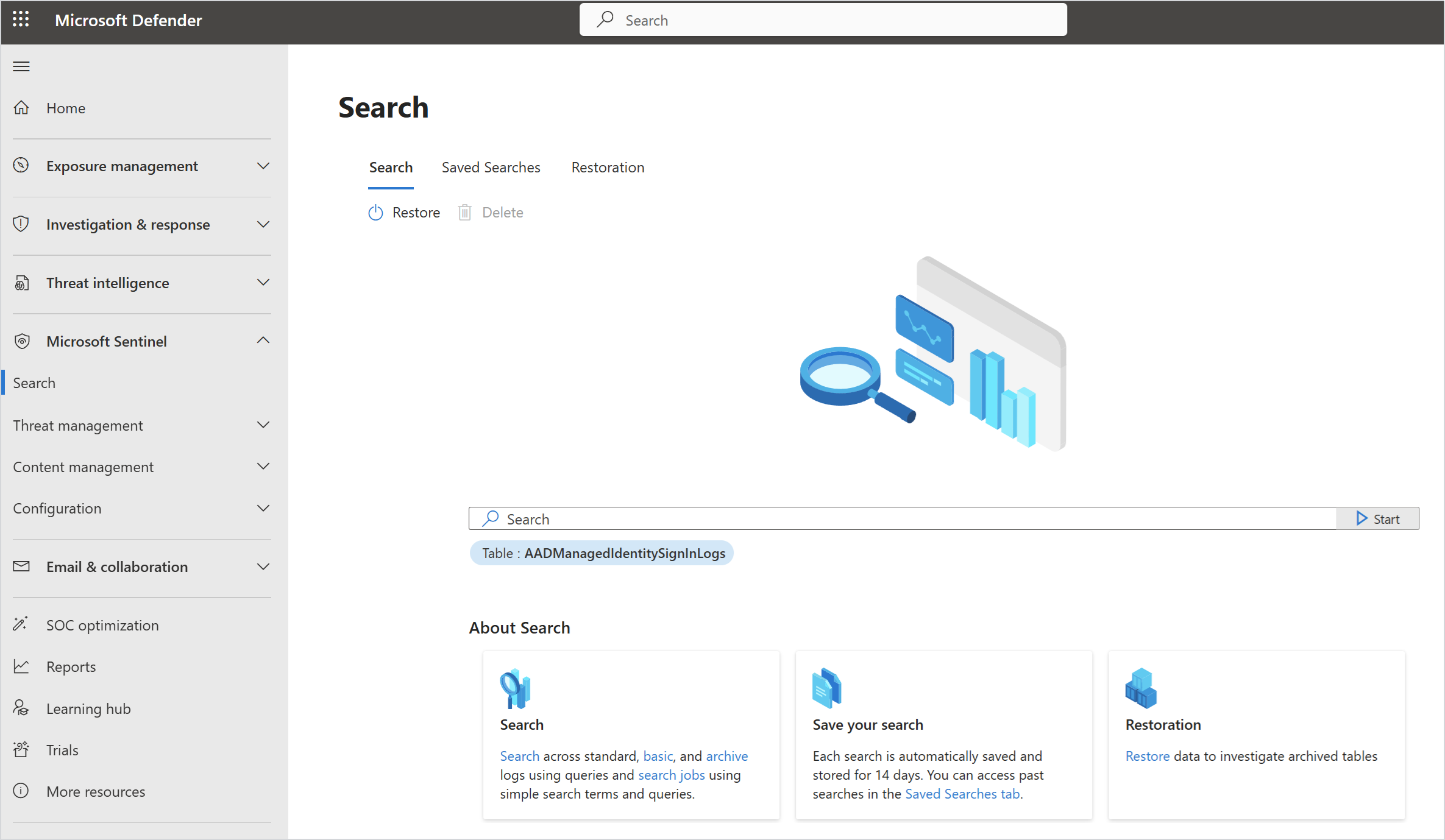

Aceder Microsoft Sentinel capacidades no portal do Defender.

| Recurso | Detalhes |

|---|---|

| Pesquisa | Procure entre registos e aceda a pesquisas anteriores. |

| Gerenciamento de ameaças | Visualizar e monitorizar dados ligados com livros. Investigue incidentes e classifique alertas com entidades. Procure proativamente ameaças e utilize blocos de notas para potenciar investigações. Integre informações sobre ameaças na deteção de ameaças e utilize a arquitetura MITRE ATT&CK em análises e incidentes. |

| Gestão de conteúdos | Detete e instale conteúdo inicial (OOTB) a partir do Hub de conteúdos. Utilize Microsoft Sentinel repositórios para ligar a sistemas de origem externos para integração e entrega contínuas (CI/CD), em vez de implementar e atualizar manualmente conteúdo personalizado. |

| Configuração | Ingerir dados através de conectores de dados. Crie listas de observação para correlacionar e organizar origens de dados. Configure regras de análise para consultar e analisar os dados recolhidos. Automatizar as respostas a ameaças. |

Para obter mais informações, veja Microsoft Sentinel e Microsoft Sentinel no portal do Microsoft Defender.

Identidades

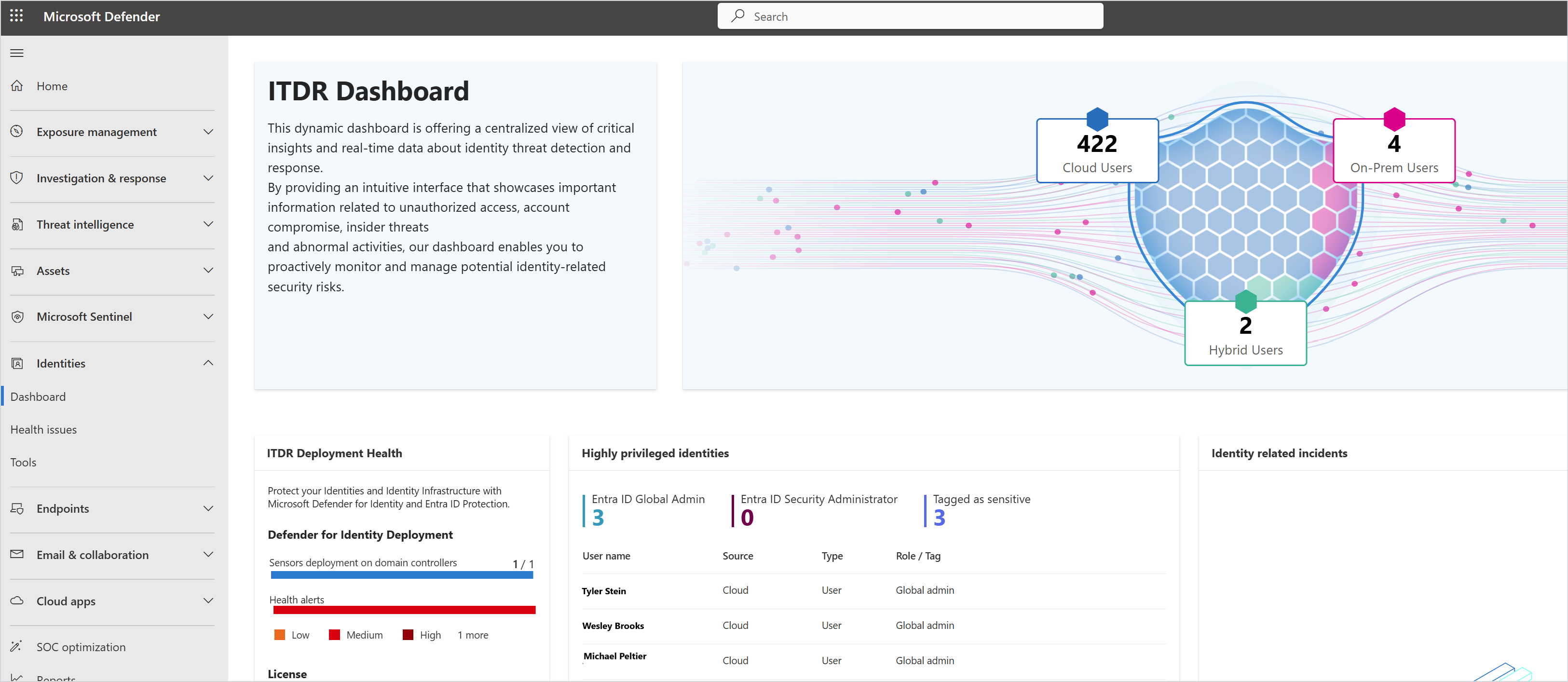

Na secção Identidades do portal do Defender, monitorize o estado de funcionamento do utilizador e da conta e faça a gestão proativa dos riscos relacionados com a identidade com o Defender para Identidade.

| Recurso | Detalhes |

|---|---|

| dashboard ITDR | No dashboard de deteção e resposta a ameaças de identidade (ITDR), obtenha informações e dados em tempo real sobre o estado de segurança dos utilizadores e das contas. O dashboard inclui informações sobre a implementação do Defender para Identidade, informações sobre identidades altamente privilegiadas e informações sobre incidentes relacionados com identidades. Se existir um problema com uma área de trabalho do Defender para Identidade, esta será levantada na página Problemas de estado de funcionamento. |

| Problemas de estado de funcionamento | Todos os problemas de estado de funcionamento globais ou baseados em sensores do Defender para Identidade são apresentados nesta página. |

| Ferramentas | Aceda a ferramentas comuns para o ajudar a gerir o Defender para Identidade. |

Para obter mais informações, veja Microsoft Defender para Identidade.

Pontos de extremidade

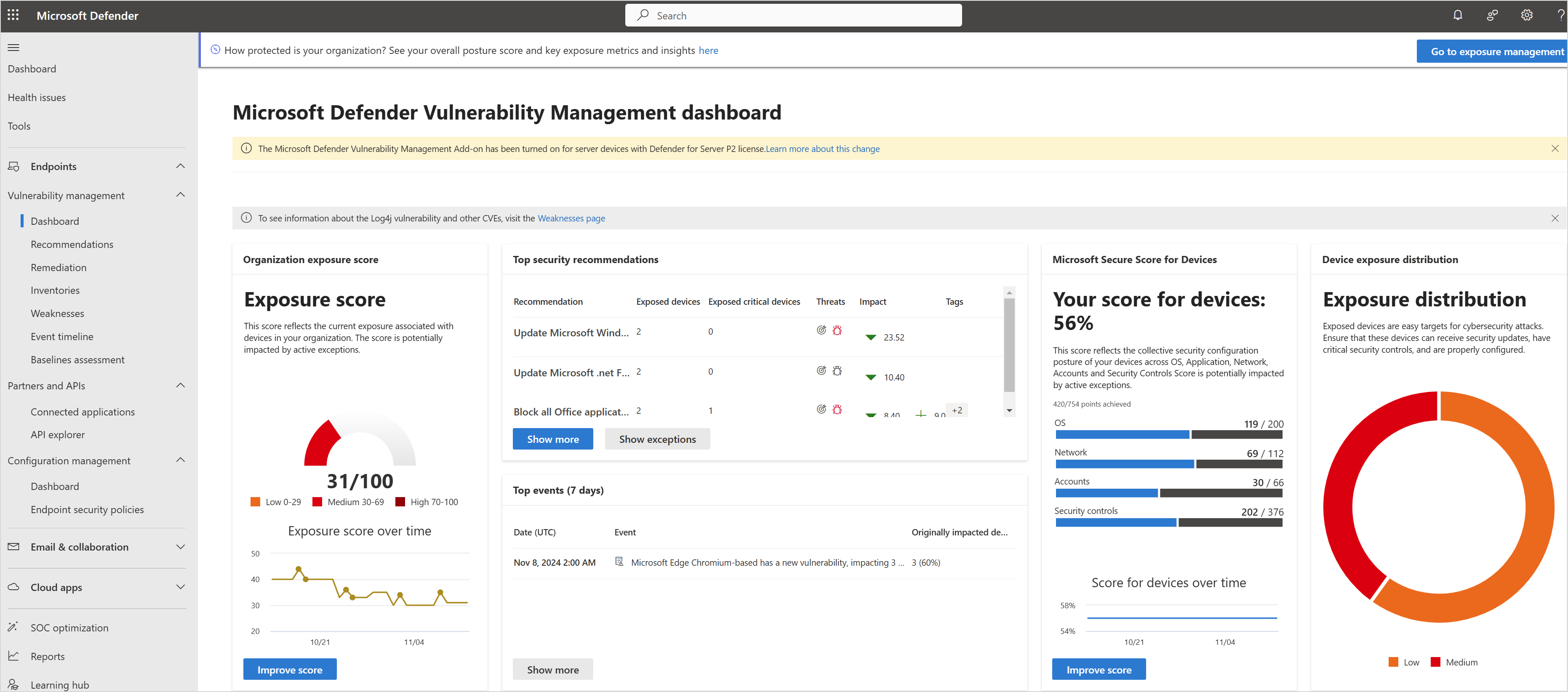

Na secção Pontos finais do portal, monitorize e faça a gestão de vulnerabilidades de recursos com Gerenciamento de Vulnerabilidades do Microsoft Defender.

| Recurso | Detalhes |

|---|---|

| Gerenciamento de Ameaças e Vulnerabilidades | Reveja o estado de vulnerabilidade no dashboard. Obtenha recomendações com base na avaliação de vulnerabilidades dos dispositivos e remediar conforme necessário. Reveja o inventário de software organizacional, incluindo componentes vulneráveis, certificados e hardware. Reveja CVEs e avisos de segurança. Reveja o evento linha do tempo para determinar o impacto das vulnerabilidades. Utilize a avaliação da linha de base de segurança para avaliar os dispositivos relativamente a referências de segurança. |

| Aplicativos conectados | Obtenha informações sobre as aplicações Microsoft Entra ligadas ao Defender para Endpoint. |

| Explorador de API | Utilize o explorador de API para construir e executar consultas de API, testar e enviar pedidos para pontos finais da API do Defender para Ponto Final disponíveis. |

Para obter mais informações, veja Gerenciamento de Vulnerabilidades do Microsoft Defender e Microsoft Defender para Ponto de Extremidade.

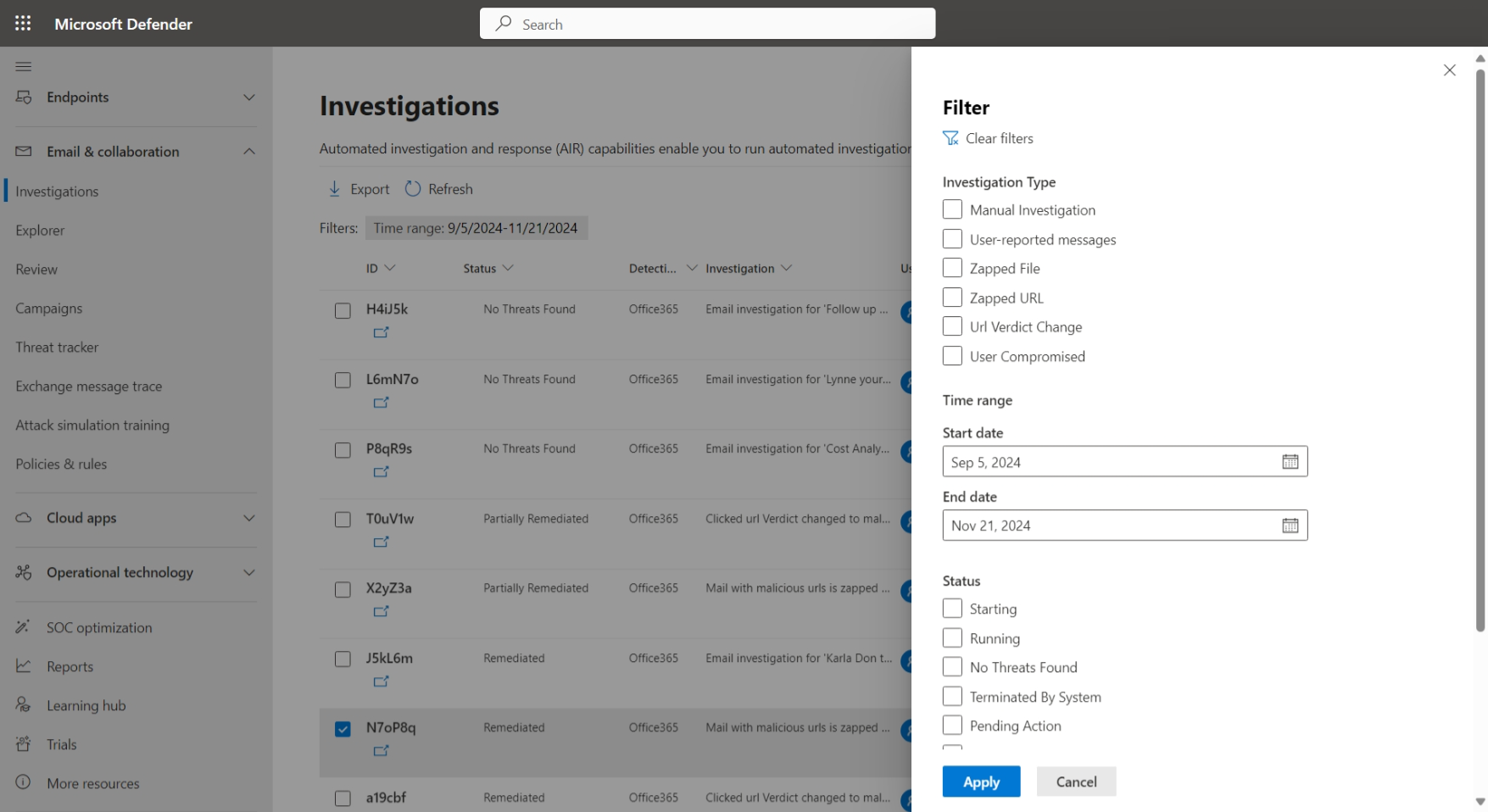

Email e colaboração

Na secção de colaboração Email &, monitorize, investigue e faça a gestão de ameaças e respostas de segurança a aplicações de e-mail e colaboração com Microsoft Defender para Office 365.

| Recurso | Detalhes |

|---|---|

| Investigações | Execute e reveja as investigações automatizadas. |

| Explorador | Investigar, investigar e explorar ameaças a e-mails e documentos. Desagregar tipos específicos de ameaças, incluindo software maligno, phishing e campanhas. |

| Análise | Gerir itens em quarentena e remetentes restritos. |

| Campanhas | Analisar ataques coordenados contra a sua organização. |

| Controlador de ameaças | Reveja as consultas guardadas e controladas e siga as campanhas mais populares. |

| Políticas e regras | Configure e faça a gestão de políticas de segurança para proteger contra ameaças e receber alertas de atividade. |

Para obter mais informações, veja Microsoft Defender para Office 365.

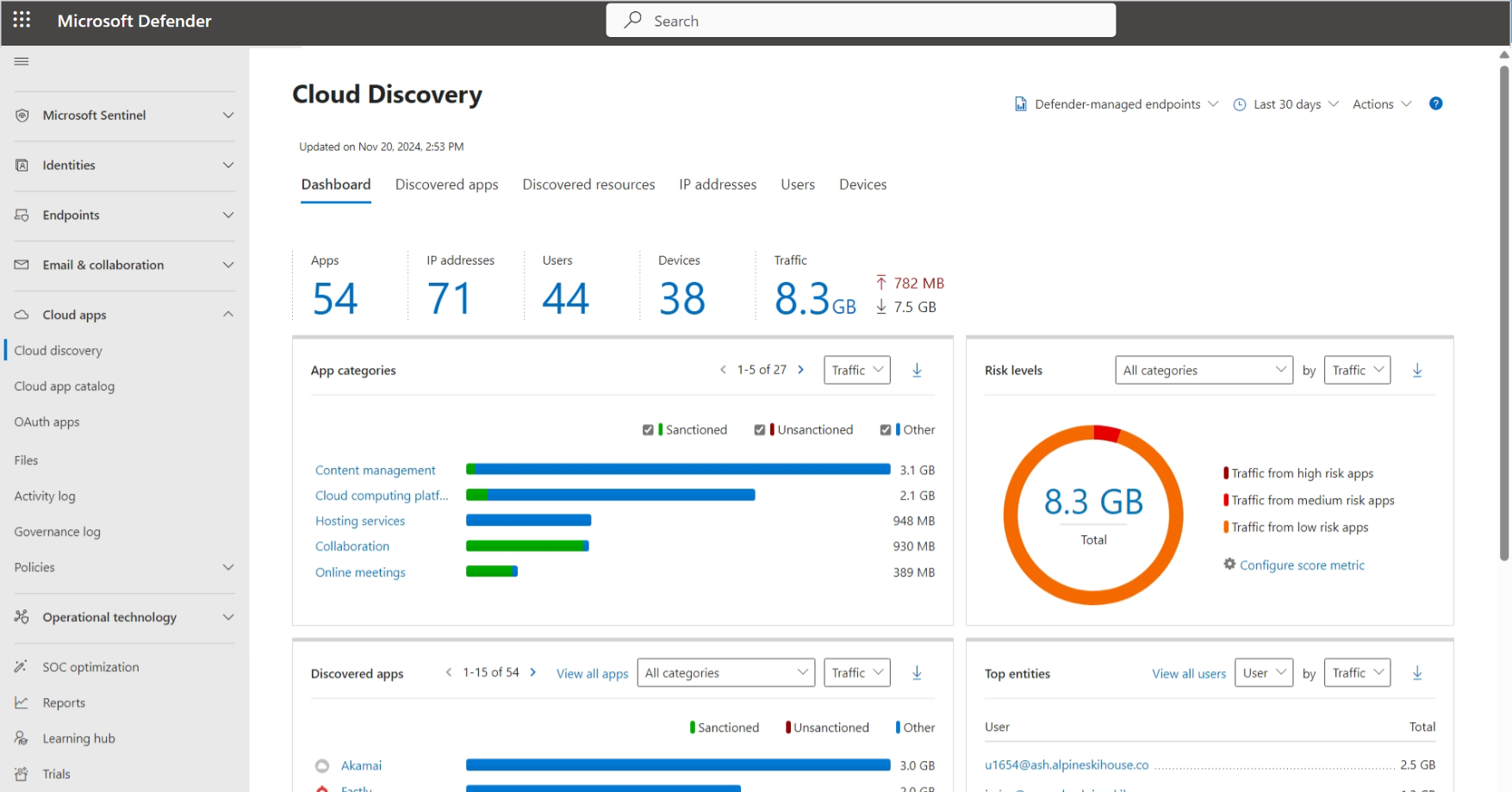

Aplicativos em nuvem

Na secção Aplicações na cloud, reveja a segurança para minimizar o risco e a exposição a aplicações na cloud com Microsoft Defender para Aplicativos de Nuvem.

| Recurso | Detalhes |

|---|---|

| Cloud Discovery | Obtenha uma descrição geral do cloud app security com relatórios de deteção. Reveja um relatório de exemplo e crie novos relatórios. |

| Catálogo de aplicações na cloud | Obtenha uma descrição geral das aplicações na cloud conhecidas e dos riscos associados. Pode aprovar e anular a aprovação de aplicações conforme necessário. |

| Aplicativos OAuth | Obtenha visibilidade sobre as aplicações OAuth. Reveja as aplicações e as definições de filtro para desagregar. |

| Log de atividades | Reveja a atividade da aplicação ligada por nome da cloud, endereço IP e dispositivos relacionados. |

| Registo de governação | Reveja as ações de governação. |

| Políticas | Configurar políticas de segurança para aplicações na cloud. |

Para obter mais informações, veja Microsoft Defender para Aplicativos de Nuvem.

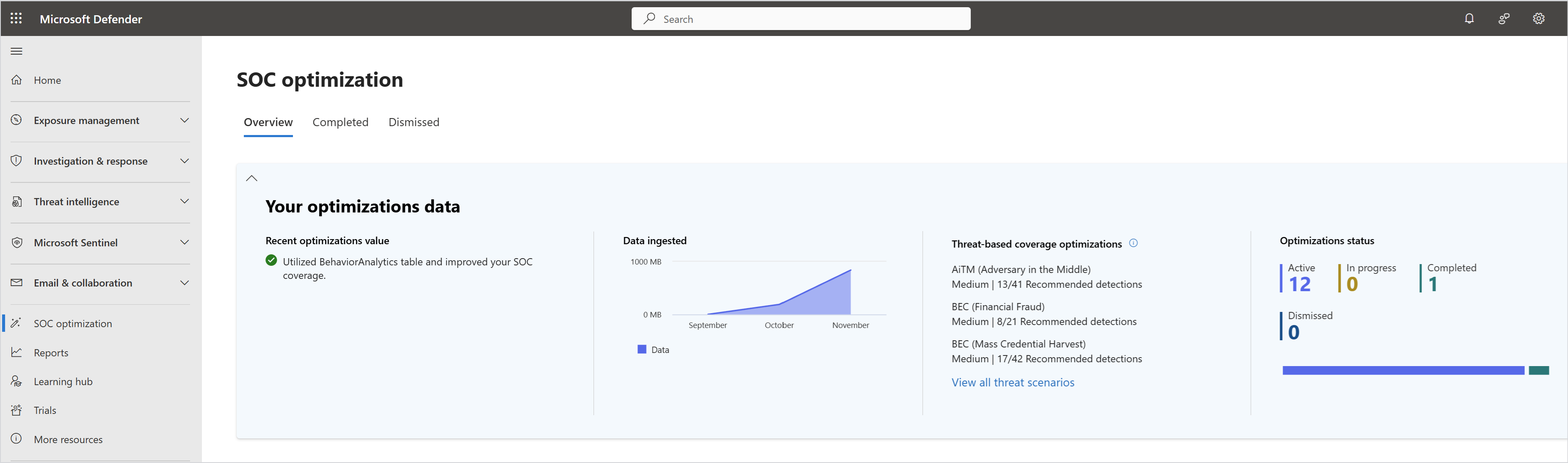

Otimização do SOC

Na página otimização do SOC , aumente os controlos de segurança para colmatar as lacunas de cobertura de ameaças e aperte as taxas de ingestão de dados com base em recomendações de alta fidelidade e acionáveis. As otimizações de SOC são adaptadas ao seu ambiente e baseiam-se na sua cobertura atual e no seu panorama de ameaças.

Para obter mais informações, veja Otimizar as operações de segurança.

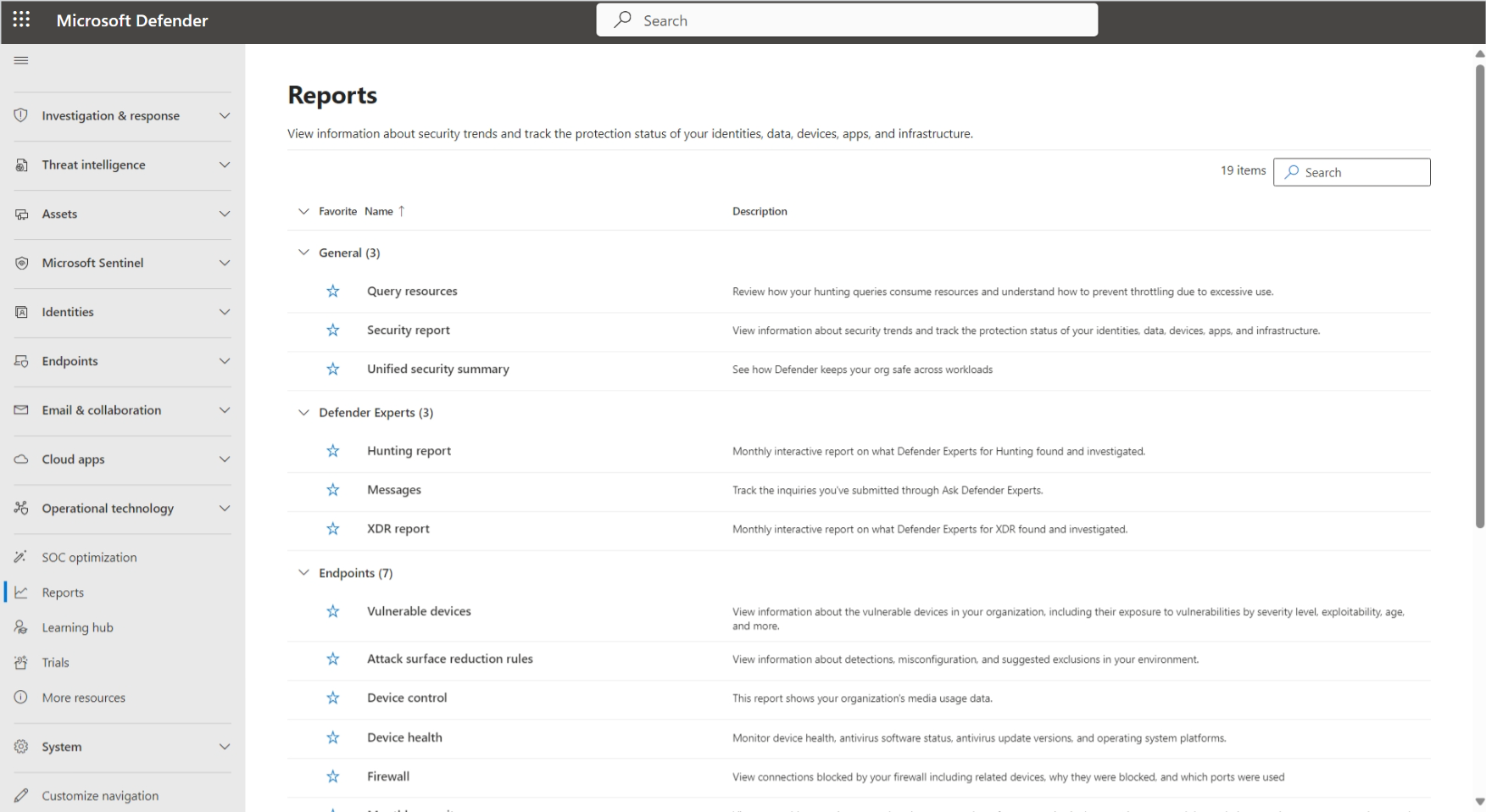

Relatórios

Na página Relatórios , reveja os relatórios de segurança em todas as áreas, recursos e cargas de trabalho. Os relatórios disponíveis dependem dos serviços de segurança aos quais tem acesso.

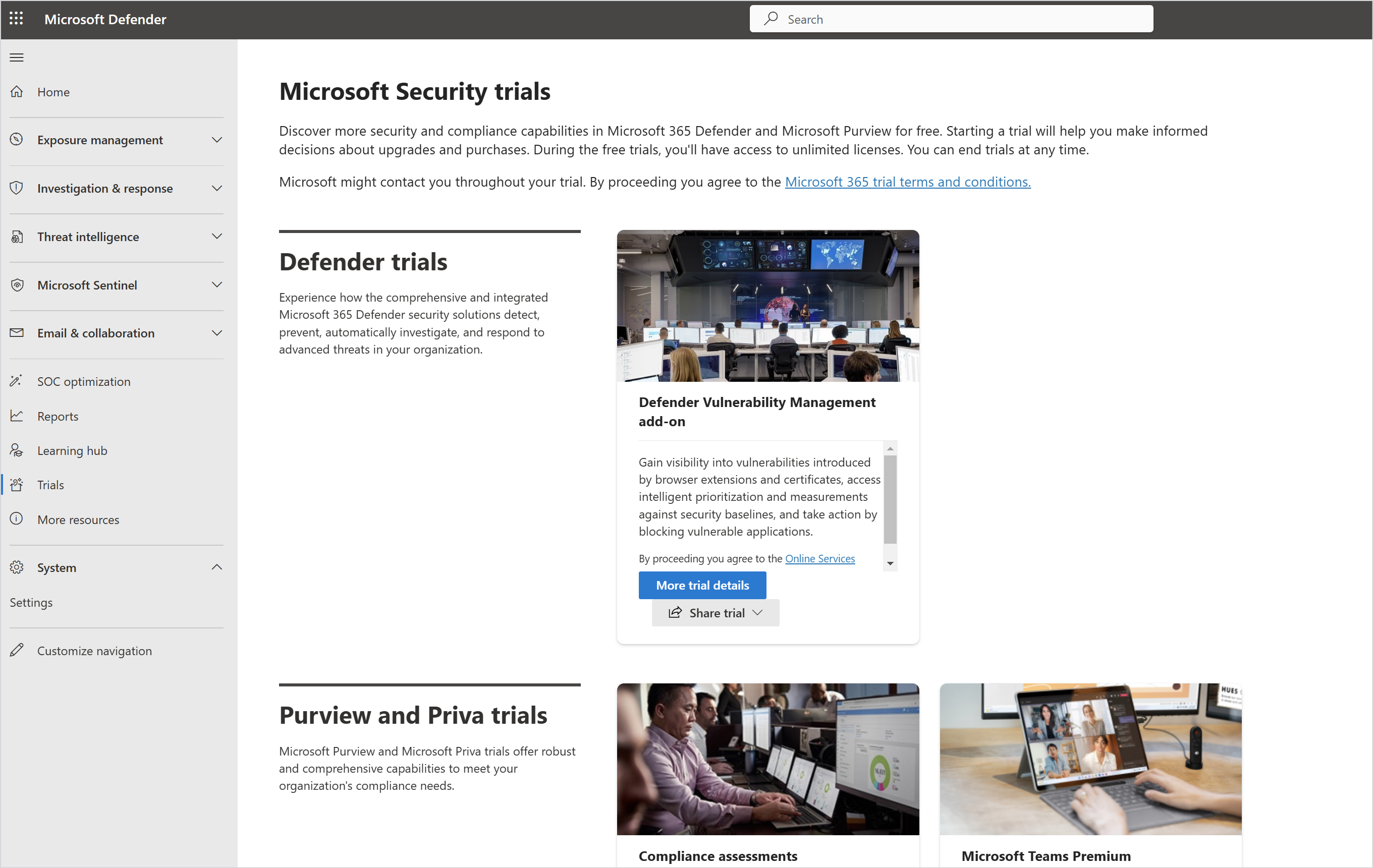

Versões de avaliação

Na página Avaliações , reveja as soluções de avaliação, concebidas para o ajudar a tomar decisões sobre atualizações e compras.