Microsoft Defender XDR no portal do Defender

Microsoft Defender XDR na plataforma SecOps unificada da Microsoft unifica e coordena a proteção contra ameaças numa vasta gama de recursos, incluindo dispositivos e pontos finais, identidades, e-mail, serviços do Microsoft 365 e aplicações SaaS.

Defender XDR consolida os sinais de ameaça e os dados entre recursos, para que possa monitorizar e gerir ameaças de segurança a partir de uma única localização no portal do Microsoft Defender.

Defender XDR combina vários serviços de segurança da Microsoft.

| Serviço | Detalhes |

|---|---|

| Proteger contra ameaças de e-mail com Defender para Office 365 | Ajuda a proteger o e-mail e Office 365 recursos. |

| Proteger dispositivos com o Defender para Endpoint | Fornece proteção preventiva, deteção pós-falha e investigação e resposta automatizada para dispositivos. |

| Proteger o Active Directory com o Defender para Identidade | Utiliza sinais do Active Directory para identificar, detetar e investigar ameaças avançadas, identidades comprometidas e ações internas maliciosas. |

| Proteger aplicações na cloud SaaS com Defender para Aplicativos de Nuvem | Fornece visibilidade profunda, controlos de dados fortes e proteção contra ameaças melhorada para aplicações na cloud SaaS e PaaS. |

| Proteger contra um vasto leque de ameaças com Microsoft Sentinel | Microsoft Sentinel integra-se perfeitamente com Defender XDR para combinar as capacidades de ambos os produtos numa plataforma de segurança unificada para deteção de ameaças, investigação, investigação e resposta. |

Detetar ameaças

Defender XDR fornece monitorização contínua de ameaças. Quando são detetadas ameaças, são criados alertas de segurança . O Defender agrega automaticamente alertas relacionados e sinais de segurança em incidentes de segurança.

Os incidentes definem uma imagem completa de um ataque. Os incidentes ajudam as equipas do SOC a compreender os ataques e a responder mais rapidamente. Os incidentes reúnem alertas relacionados, informações sobre o âmbito e o progresso do ataque e as entidades e recursos envolvidos num ataque.

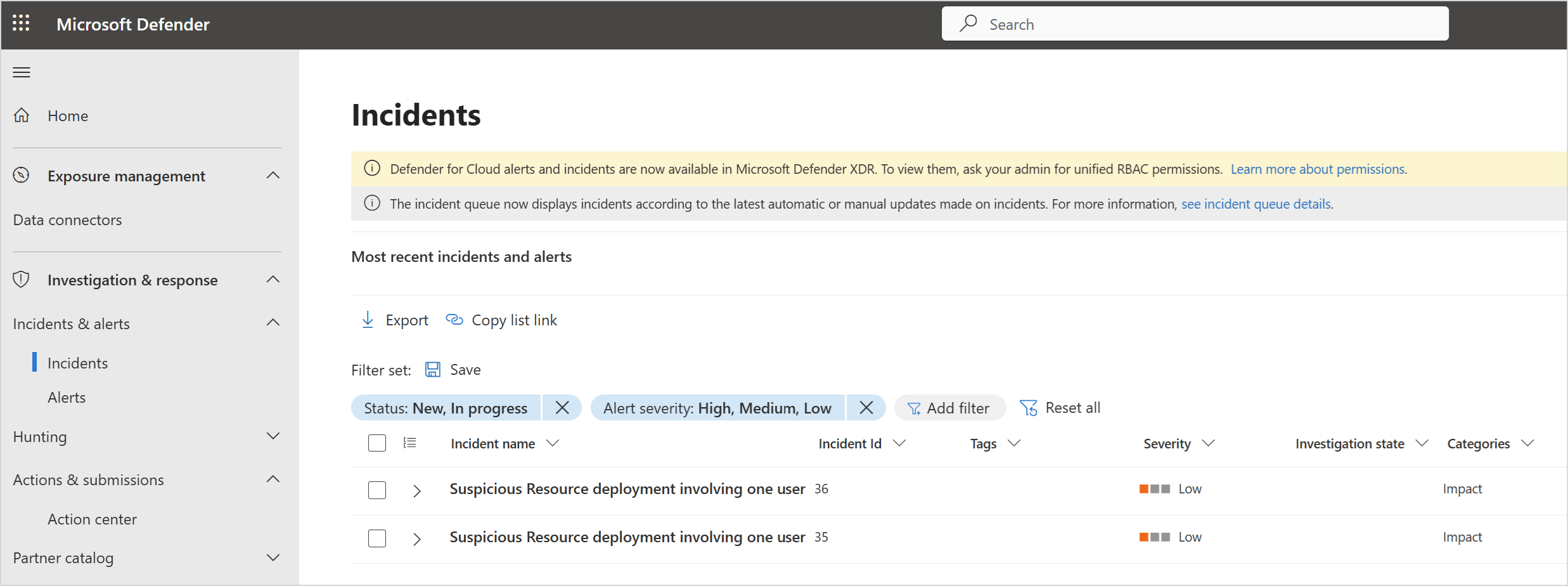

Uma única fila de incidentes no portal do Defender fornece visibilidade total sobre os alertas e incidentes mais recentes e dados históricos. Pode pesquisar e consultar a fila de incidentes e atribuir prioridades a respostas com base na gravidade.

Detetar ataques de movimento lateral

O Defender para XDR inclui a capacidade de engano para detetar movimentos laterais operados por humanos, que é frequentemente utilizado em ataques comuns, como ransomware e comprometimento de e-mail.

A capacidade de engano gera recursos de engodo. Quando os atacantes interagem com estes recursos, a capacidade de engano gera alertas de alta confiança que podem ser visualizados na página Alertas no portal.

Interromper automaticamente as ameaças

Defender XDR utiliza a interrupção automática de ataques para conter ataques em curso, limitar o impacto do ataque e fornecer mais tempo para as equipas de segurança responderem.

A interrupção automática baseia-se em sinais de alta fidelidade que são produzidos pela correlação de incidentes em milhões de sinais de produto do Defender e informações contínuas de investigação da equipa de investigação de segurança da Microsoft, para garantir uma elevada proporção de sinal para ruído.

A interrupção automática utiliza Defender XDR ações de resposta quando são detetados ataques. As respostas incluem conter ou desativar recursos.

As interrupções do ataque estão claramente marcadas na fila de incidentes Defender XDR e em páginas de incidentes específicas.

Procurar ameaças

A investigação proativa inspeciona e investiga eventos de segurança e dados para localizar ameaças de segurança conhecidas e potenciais.

Defender XDR fornece capacidades de investigação de ameaças no portal do Defender.

Investigação avançada: as equipas SOC podem utilizar a investigação avançada com o Linguagem de Consulta Kusto (KQL) no portal para criar consultas e regras personalizadas para a investigação de ameaças em toda a empresa. Os analistas podem procurar indicadores de comprometimento, anomalias e atividades suspeitas em origens de dados Defender XDR.

Se não estiver familiarizado com o KQL, Defender XDR fornece um modo guiado para criar consultas visualmente e modelos de consulta predefinidos.

Regras de deteção personalizadas: além da investigação avançada, as equipas do SOC podem criar regras de deteção personalizadas para monitorizar e responder proativamente a eventos e estados do sistema. As regras podem acionar alertas ou ações de resposta automática.

Responder a ameaças

O Defender para XDR fornece capacidades de investigação e resposta automatizadas . A automatização reduz o volume de alertas que têm de ser processados manualmente pelas equipas do SOC.

À medida que os alertas criam incidentes, as investigações automatizadas produzem um veredicto que determina se uma ameaça foi encontrada. Quando são identificadas ameaças suspeitas e maliciosas, as ações de remediação incluem o envio de um ficheiro para quarentena, a paragem de um processo, o bloqueio de um URL ou o isolamento de um dispositivo.

Pode ver um resumo das investigações e respostas automatizadas na Home page do portal. As ações de remediação pendentes são processadas no Centro de Ação do portal.