O que é a Inteligência contra Ameaças do Microsoft Defender (Defender TI)?

Informações sobre Ameaças do Microsoft Defender (Defender TI) é uma plataforma que simplifica a triagem, a resposta a incidentes, a investigação de ameaças, a gestão de vulnerabilidades e os fluxos de trabalho de analistas de informações sobre ameaças ao realizar análises de infraestruturas de ameaças e recolher informações sobre ameaças. Com as organizações de segurança a agirem uma quantidade cada vez maior de informações e alertas no seu ambiente, é importante ter uma análise de ameaças numa plataforma de inteligência que permita avaliações precisas e oportunas de alertas.

Os analistas passam muito tempo na deteção, recolha e análise de dados, em vez de se concentrarem no que realmente ajuda a sua organização a defender-se— derivando informações sobre os atores através da análise e correlação. Muitas vezes, estes analistas têm de aceder a vários repositórios para obter os conjuntos de dados críticos de que precisam para avaliar um domínio, anfitrião ou endereço IP suspeito. Os dados DNS, as informações whois, o software maligno e os certificados SSL fornecem contexto importante aos indicadores de comprometimento (IOCs), mas estes repositórios são amplamente distribuídos e nem sempre partilham uma estrutura de dados comum.

Esta ampla distribuição de repositórios dificulta aos analistas garantir que têm todos os dados relevantes de que precisam para fazer uma avaliação adequada e oportuna de infraestruturas suspeitas. Interagir com estes conjuntos de dados também pode ser complicado e a dinamização entre estes repositórios é morosa e drena os recursos dos grupos de operações de segurança que precisam constantemente de reriorizar os seus esforços de resposta.

Os analistas de informações sobre ameaças lutam para equilibrar uma amplitude da ingestão de informações sobre ameaças com a análise das informações sobre ameaças que representam as maiores ameaças para a sua organização e/ou indústria. Na mesma amplitude, os analistas de inteligência de vulnerabilidades lutam para correlacionar o respetivo inventário de recursos com informações de Vulnerabilidades e Exposições Comuns (CVE) para priorizar a investigação e remediação das vulnerabilidades mais críticas associadas à sua organização.

A Microsoft reimagina o fluxo de trabalho dos analistas ao desenvolver o Defender TI, que agrega e enriquece origens de dados críticas e as apresenta numa interface inovadora e fácil de utilizar, onde os utilizadores podem correlacionar indicadores de comprometimento (IOCs) com artigos relacionados, perfis de ator e vulnerabilidades. O Defender TI também permite que os analistas colaborem com outros utilizadores licenciados pelo Defender TI no respetivo inquilino em investigações.

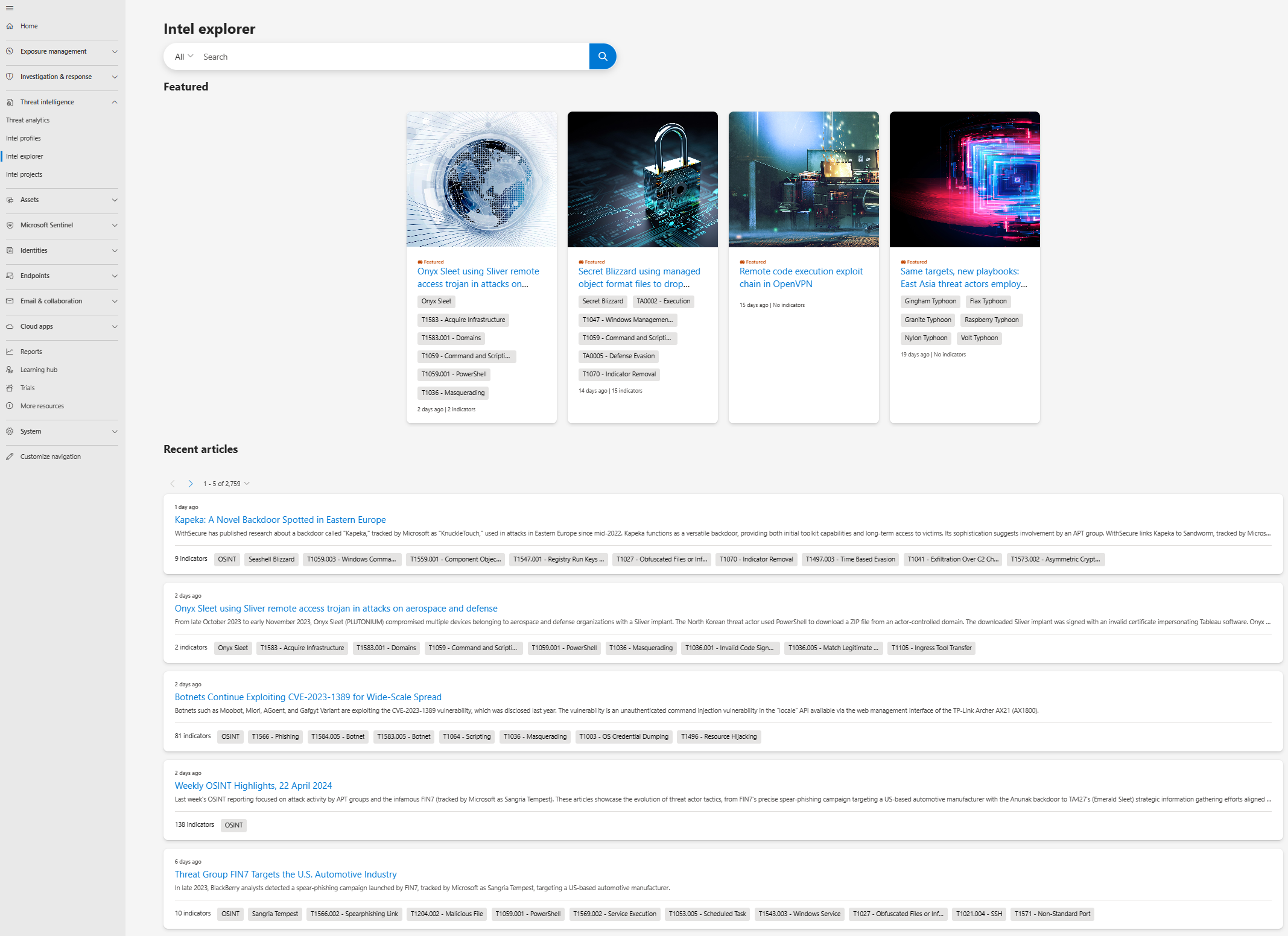

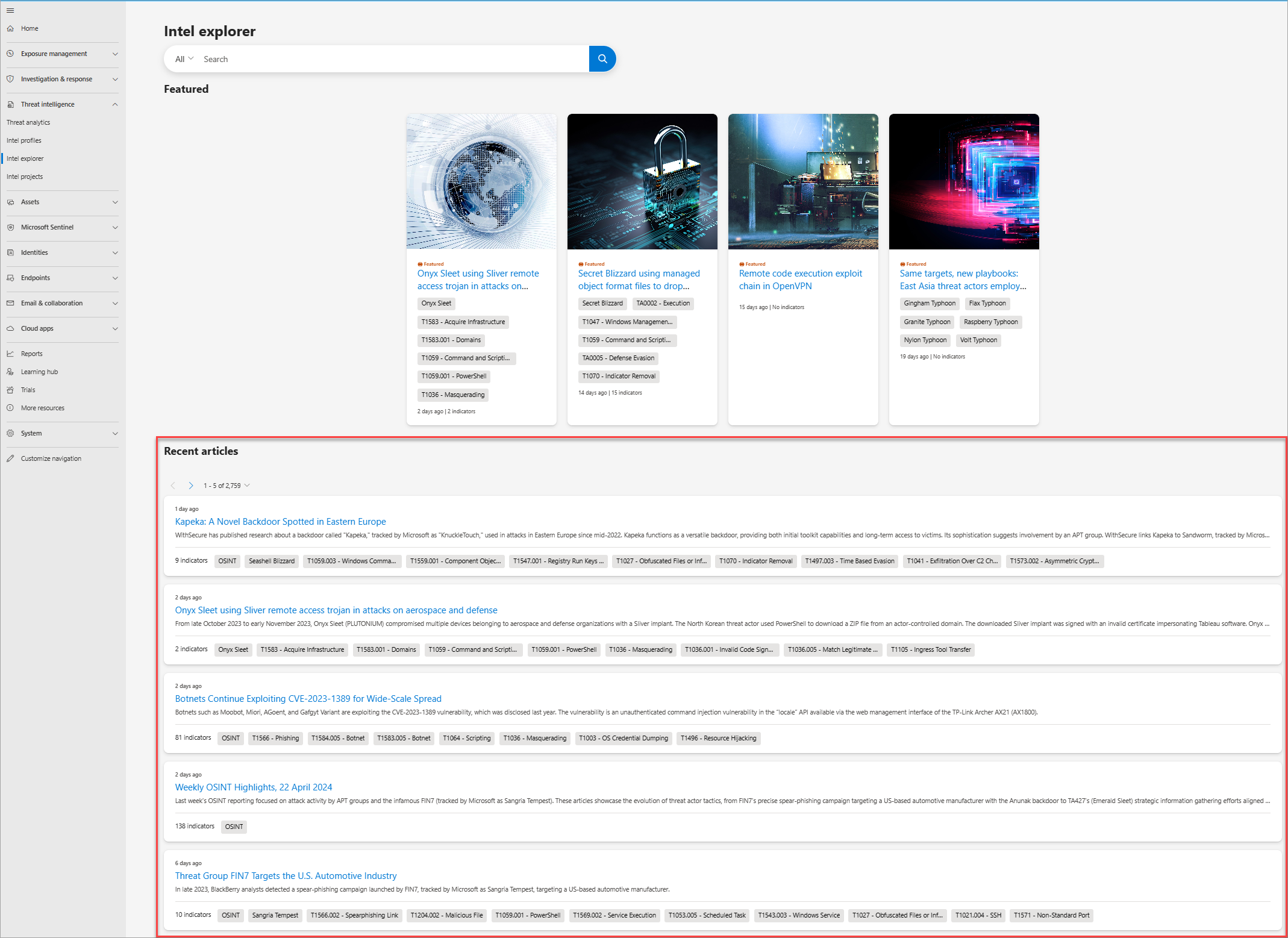

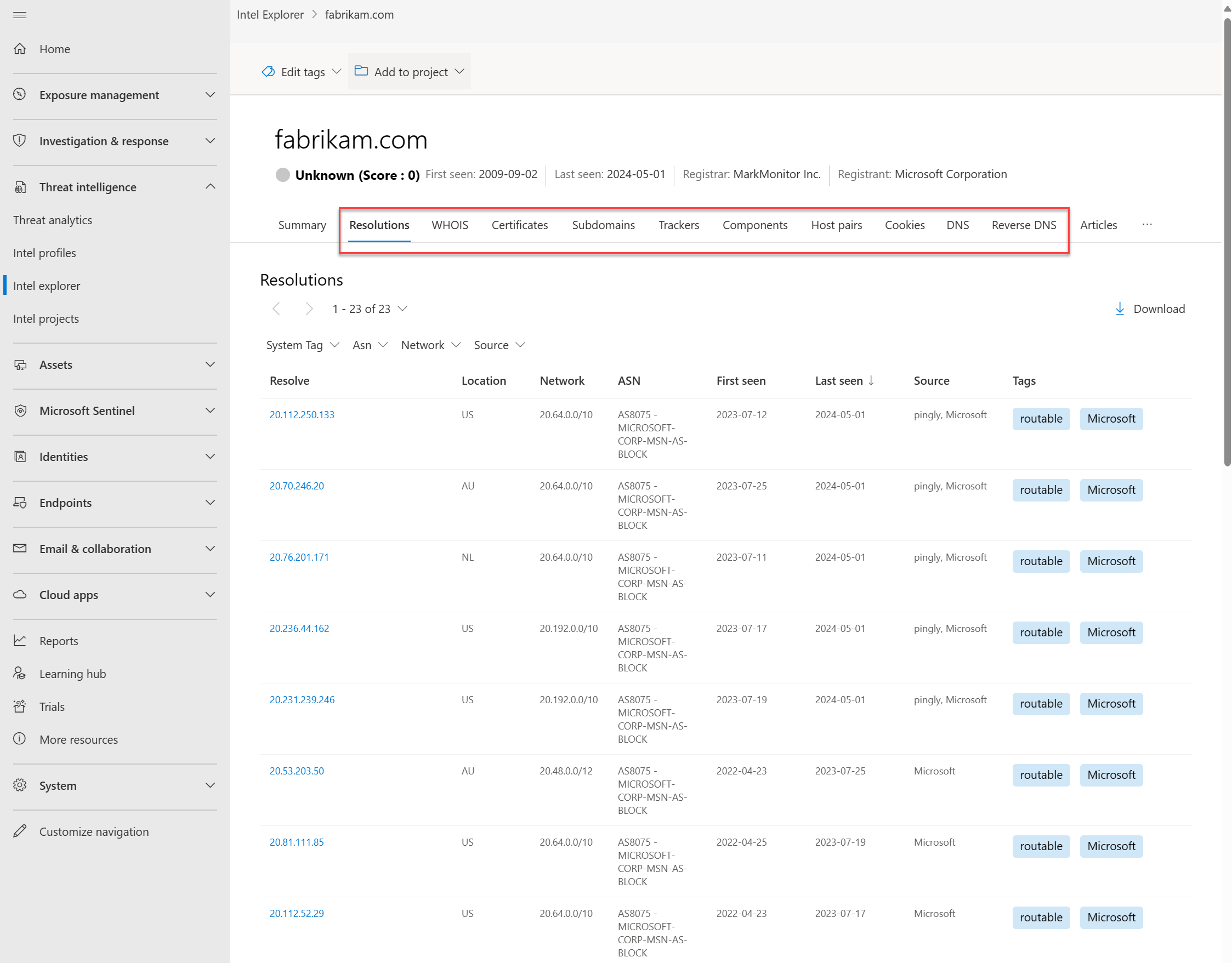

Segue-se uma captura de ecrã da página do explorador Intel do Defender TI no portal do Microsoft Defender. Os analistas podem analisar rapidamente novos artigos em destaque e realizar uma pesquisa de palavra-chave, indicador ou ID CVE para iniciar os seus esforços de recolha, triagem, resposta a incidentes e investigação de informações.

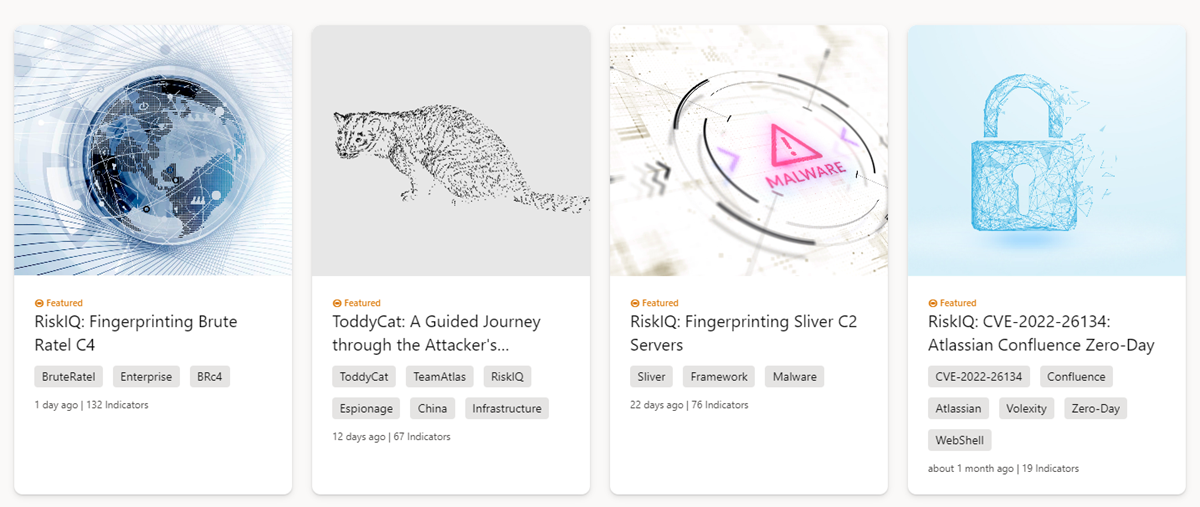

Artigos do Defender TI

Os artigos são narrativas que fornecem informações sobre atores de ameaças, ferramentas, ataques e vulnerabilidades. Os artigos do Defender TI não são mensagens de blogue sobre informações sobre ameaças; Enquanto estes artigos resumem ameaças diferentes, também ligam a conteúdos acionáveis e IOCs principais para ajudar os utilizadores a tomar medidas. Ter estas informações técnicas nos resumos de ameaças permite que os utilizadores monitorizem continuamente os atores de ameaças, ferramentas, ataques e vulnerabilidades à medida que mudam.

Artigos em destaque

A secção Artigos em destaque da página do explorador Intel (mesmo abaixo da barra de pesquisa) apresenta as imagens de faixa de conteúdos importantes da Microsoft:

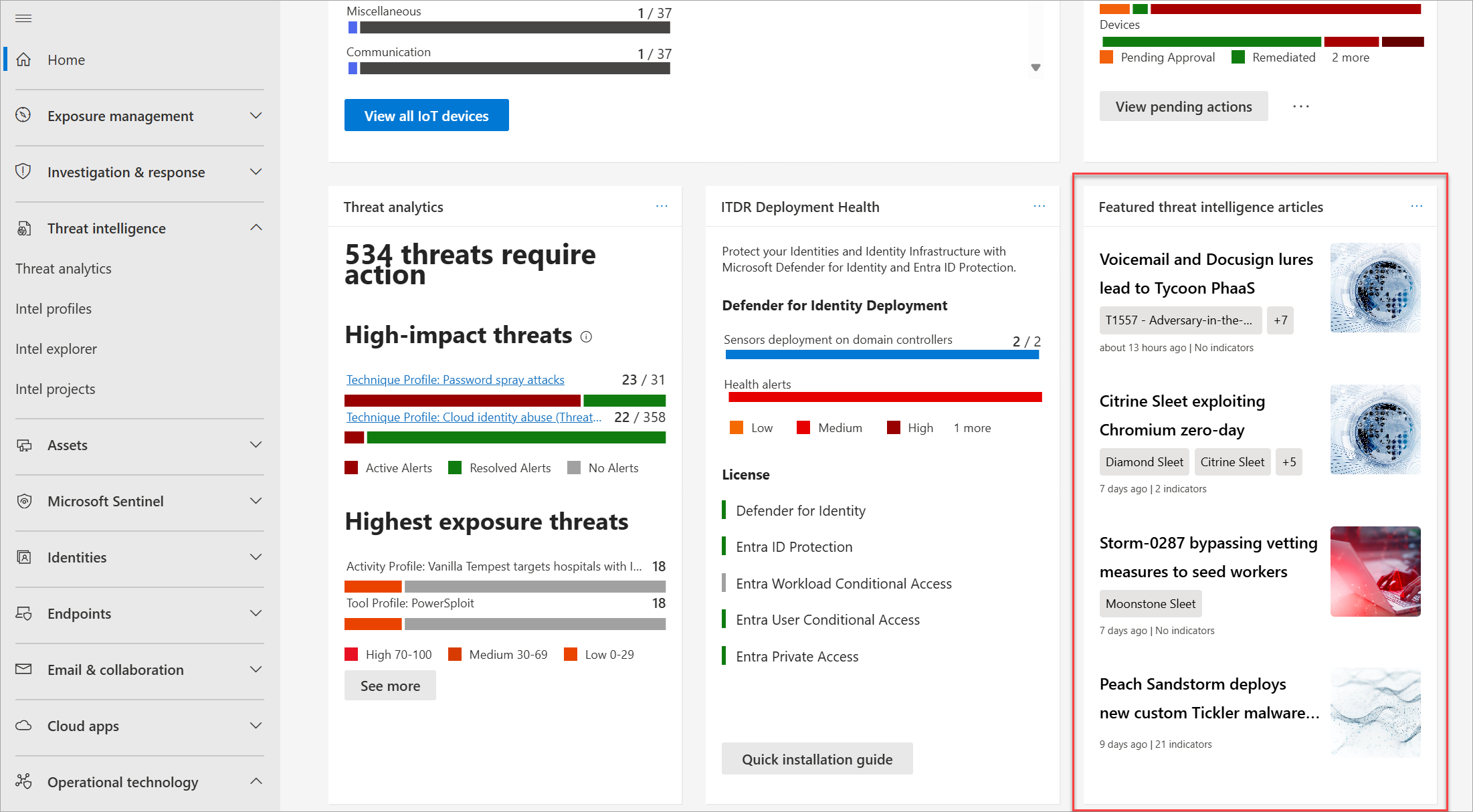

Os artigos em destaque também são apresentados no widget Artigos de informações sobre ameaças em destaque na home page do portal do Defender:

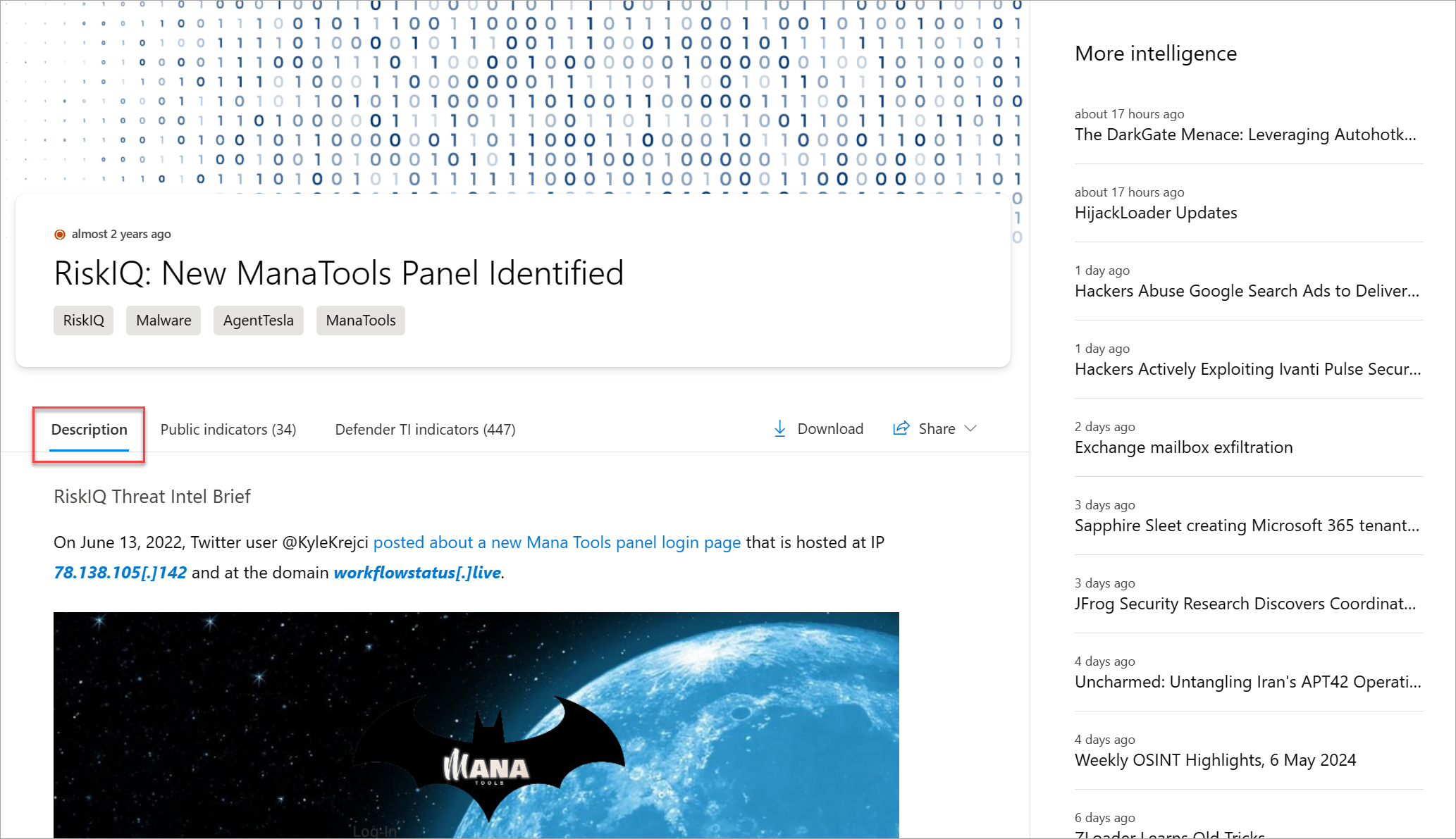

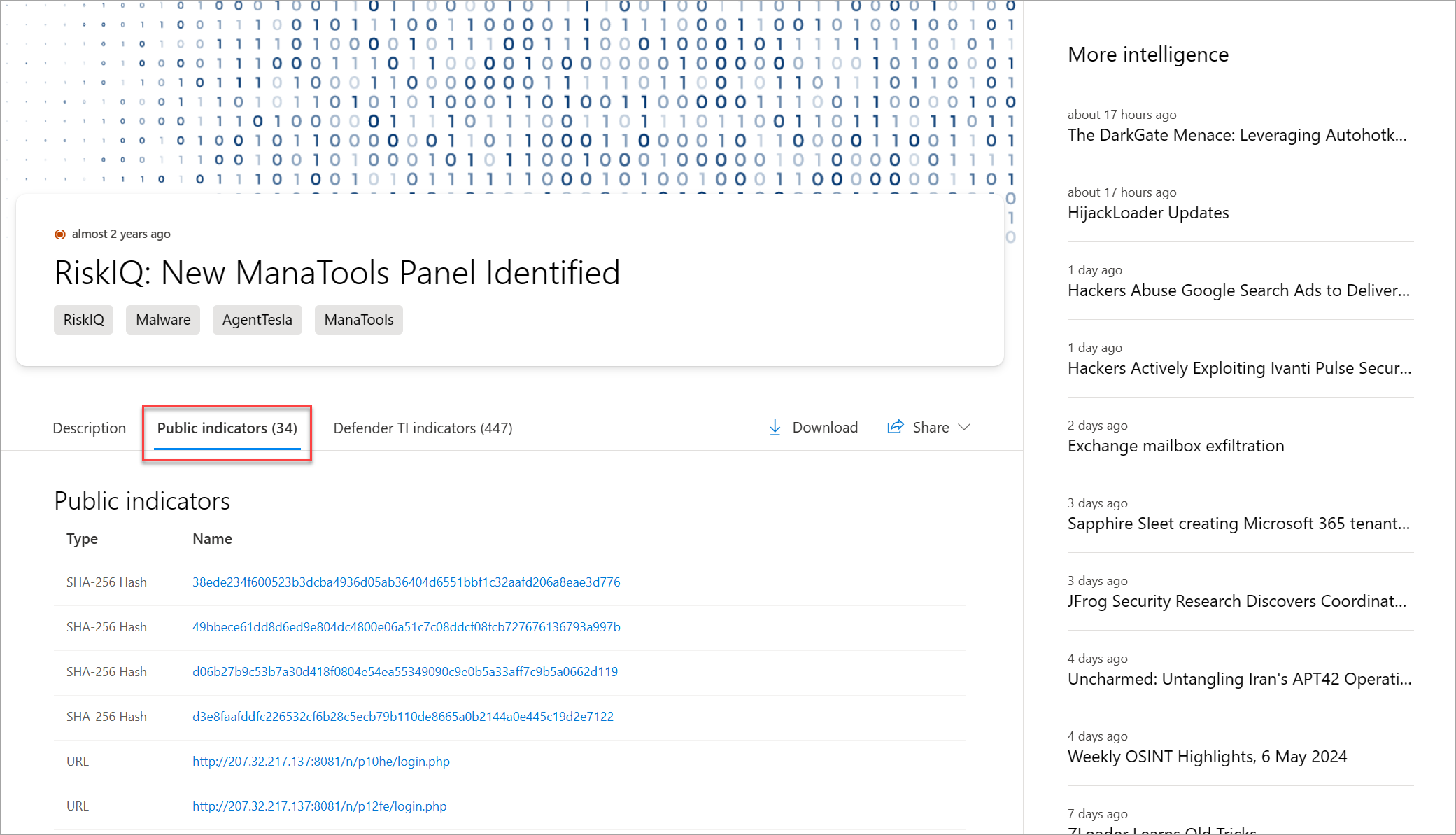

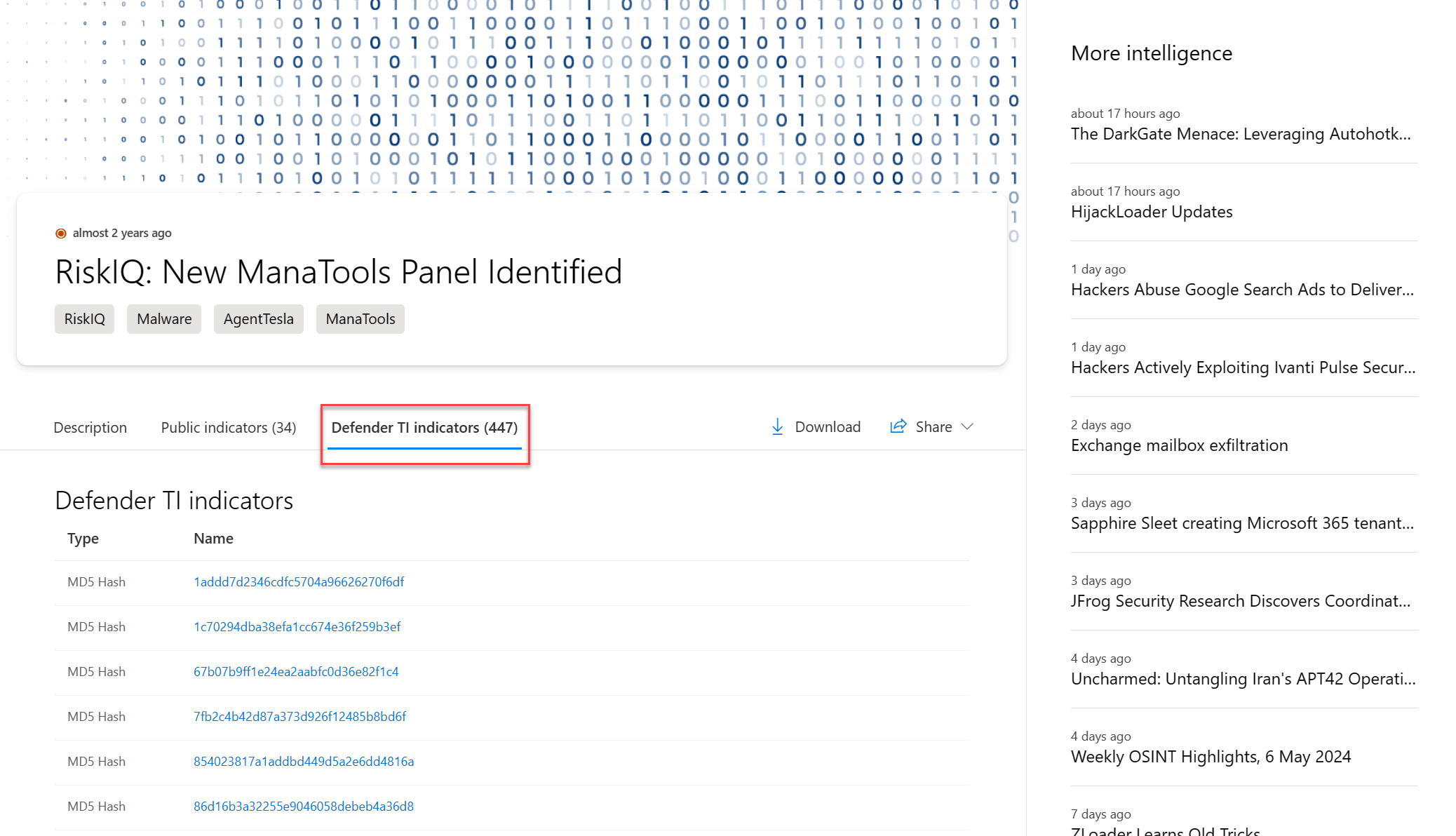

Selecionar uma faixa de artigo em destaque carrega o conteúdo completo do artigo. O Instantâneo do artigo dá-lhe uma compreensão rápida do artigo. A nota de aviso Indicadores mostra quantos indicadores públicos e do Defender TI estão associados ao artigo.

Artigos

Todos os artigos (incluindo os artigos em destaque) estão listados na secção Artigos recentes de acordo com a data de publicação, com o mais recente por cima.

A secção Descrição de um artigo contém informações sobre o ataque com perfil ou ator de ameaças. Os conteúdos podem ser curtos (como boletins de informações open source (OSINT) ou longos (para relatórios de formulário longo, especialmente quando a Microsoft aumenta o relatório com a sua própria análise). As descrições mais longas podem conter imagens, ligações para o conteúdo subjacente, ligações para pesquisas no Defender TI, fragmentos de código de atacante e regras de firewall para bloquear o ataque.

A secção Indicadores públicos lista os indicadores conhecidos relacionados com o artigo. As ligações nestes indicadores levam-no a dados relevantes do Defender TI ou a origens externas.

A secção Indicadores do Defender TI abrange os indicadores que a própria equipa de investigação do Defender TI encontra relacionados com os artigos. As ligações nestes indicadores também o levam a dados relevantes do Defender TI ou a origens externas.

Esses links também se dinamizem nos dados relevantes do Defender TI ou na fonte externa correspondente.

Artigos de vulnerabilidade

O Defender TI oferece pesquisas de ID CVE para o ajudar a identificar informações críticas sobre o CVE. As pesquisas de ID CVE resultam em artigos de vulnerabilidade.

Cada artigo de vulnerabilidade contém:

- Uma descrição do CVE

- Uma lista dos componentes afetados

- Procedimentos e estratégias de mitigação personalizados

- Artigos de inteligência relacionados

- Referências em conversas na Web profundas e escuras

- Outras observações-chave

Estes artigos fornecem informações mais aprofundadas e acionáveis por trás de cada CVE, permitindo que os utilizadores compreendam e mitigem estas vulnerabilidades mais rapidamente.

Os artigos de vulnerabilidade também incluem um indicador de gravidade e classificação de prioridade do Defender TI . A classificação de prioridade do Defender TI é um algoritmo exclusivo que reflete a prioridade de um CVE com base na classificação do Sistema de Classificação de Vulnerabilidades Comuns (CVSS), exploits, conversas e ligações a software maligno. Avalia a receência destes componentes para que possa compreender quais os CVEs que devem ser remediados primeiro.

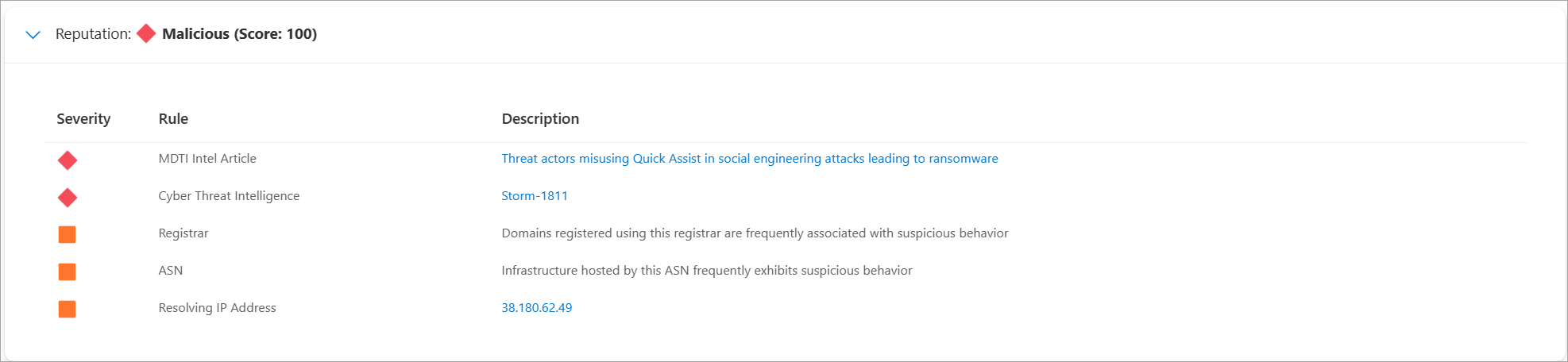

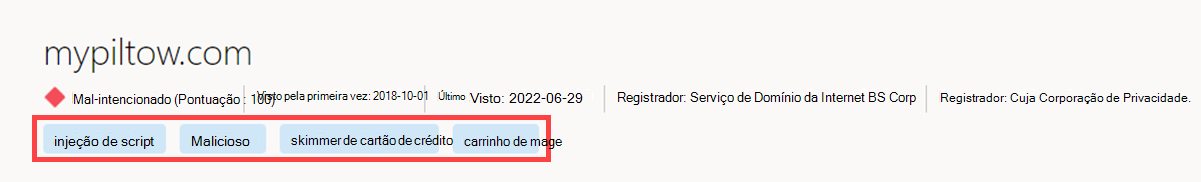

Pontuação de reputação

Os dados de reputação do IP são importantes para compreender a fiabilidade da sua própria superfície de ataque e também são úteis para avaliar anfitriões, domínios ou endereços IP desconhecidos que aparecem em investigações. O Defender TI fornece classificações de reputação proprietárias para qualquer anfitrião, domínio ou endereço IP. Quer valide a reputação de uma entidade conhecida ou desconhecida, estas classificações ajudam-no a compreender rapidamente quaisquer ligações detetadas a infraestruturas maliciosas ou suspeitas.

O Defender TI fornece informações rápidas sobre a atividade destas entidades, tais como carimbos de data/hora inicialmente vistos e vistos pela última vez, Número de Sistema Autónomo (ASN), país ou região, infraestrutura associada e uma lista de regras que afetam a classificação de reputação, quando aplicável.

Leia mais sobre a classificação de reputação

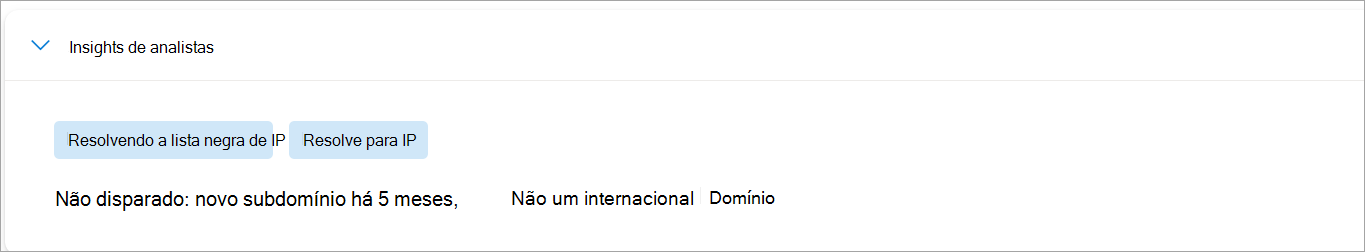

Insights de analistas

As informações dos analistas destilam o vasto conjunto de dados da Microsoft num punhado de observações que simplificam a investigação e tornam a sua abordagem mais acessível aos analistas de todos os níveis.

As informações destinam-se a factos pequenos ou observações sobre um domínio ou endereço IP. Permitem-lhe avaliar o indicador consultado e melhorar a sua capacidade de determinar se um indicador que está a investigar é malicioso, suspeito ou benigno.

Leia mais sobre as informações dos analistas

Conjuntos de dados

A Microsoft centraliza vários conjuntos de dados no Defender TI, facilitando a realização de análises de infraestrutura por parte da comunidade e dos clientes da Microsoft. O principal foco da Microsoft é fornecer o máximo de dados possível sobre a infraestrutura de Internet para suportar vários casos de utilização de segurança.

A Microsoft recolhe, analisa e indexa dados da Internet através de sensores de sistemas de nomes de domínio passivos (DNS), análise de portas, URL e detonação de ficheiros e outras origens para ajudar os utilizadores a detetar ameaças, atribuir prioridades a incidentes e identificar infraestruturas associadas a grupos de ator de ameaças. As pesquisas de URL podem ser utilizadas para iniciar automaticamente detonações se não existirem dados de detonação disponíveis para um URL no momento do pedido. Os dados recolhidos dessas detonações são utilizados para preencher resultados de quaisquer pesquisas futuras desse URL por si ou por quaisquer outros utilizadores do Defender TI.

Os conjuntos de dados de Internet suportados incluem:

- Resoluções

- WHOIS

- Certificados SSL

- Subdomínios

- DNS

- DNS Inverso

- Análise de detonação

- Conjuntos de dados derivados recolhidos do Modelo de Objeto de Documento (DOM) de URLs detonados, incluindo:

- Controladores

- Componentes

- Pares de anfitriões

- Cookies

Os componentes e os controladores também são observados a partir de regras de deteção que são acionadas com base nas respostas de faixa das análises de portas ou dos detalhes do certificado SSL. Muitos destes conjuntos de dados têm vários métodos para ordenar, filtrar e transferir dados, o que facilita o acesso a informações que possam estar associadas a um tipo de indicador específico ou tempo no histórico.

Saiba mais:

Marcações

As etiquetas TI do Defender fornecem informações rápidas sobre um indicador, seja derivado pelo sistema ou gerado por outros utilizadores. As marcas ajudam os analistas a conectar os pontos entre incidentes atuais e investigações e seu contexto histórico para uma análise aprimorada.

O Defender TI oferece dois tipos de etiquetas: etiquetas de sistema e etiquetas personalizadas.

Saiba mais sobre como utilizar etiquetas

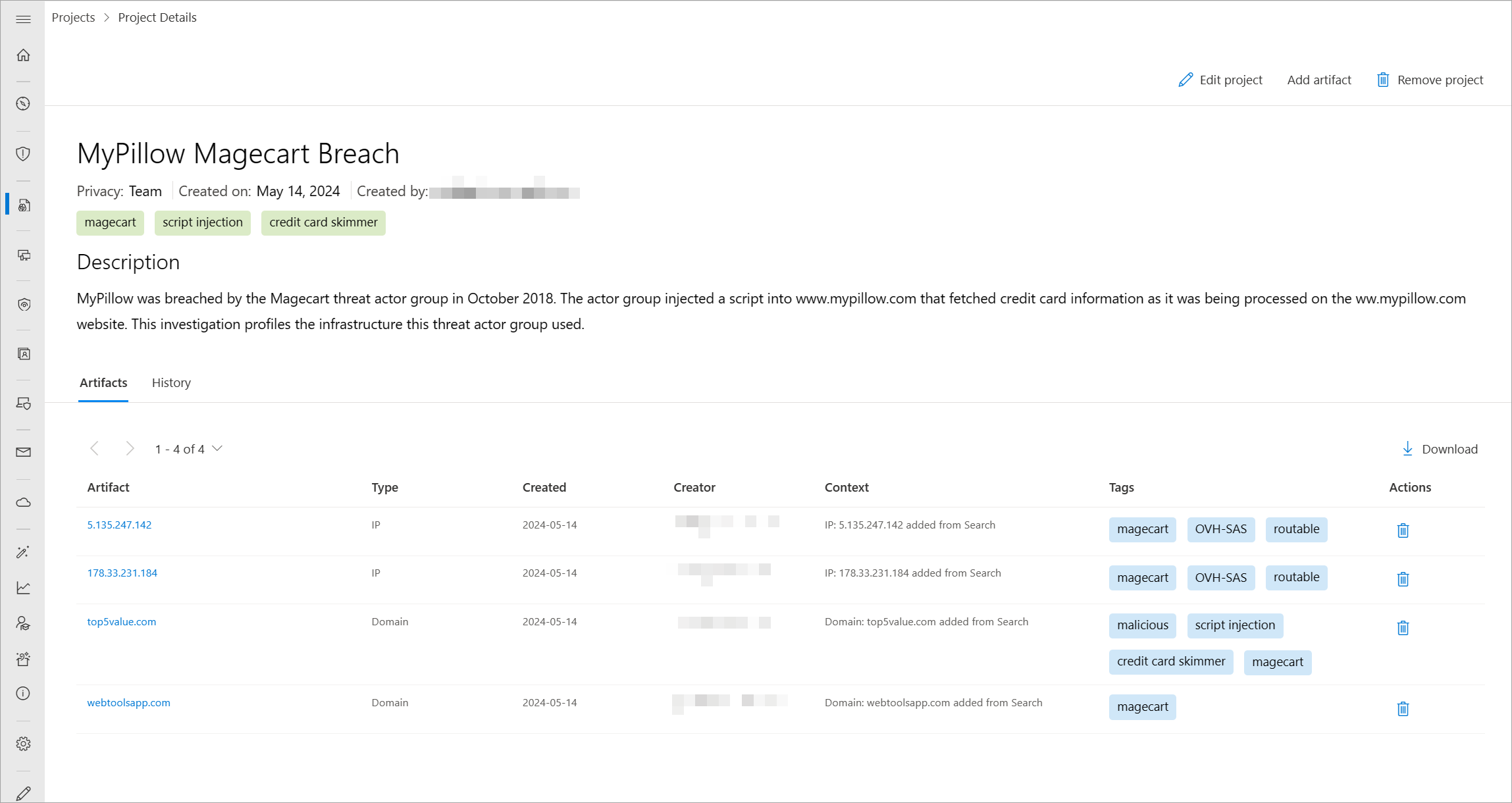

Projetos

O Defender TI permite que os utilizadores desenvolvam vários tipos de projetos para organizar indicadores de interesse e indicadores de compromisso de uma investigação. Os projetos contêm uma lista de todos os indicadores associados e um histórico detalhado que retém os nomes, descrições e colaboradores.

Quando pesquisa um endereço IP, domínio ou anfitrião no Defender TI e se esse indicador estiver listado num projeto ao qual tem acesso, pode ver uma ligação para o projeto a partir da página projetos Intel , nos separadores Resumo e Dados . A partir daí, pode navegar para os detalhes do projeto para obter mais contexto sobre o indicador antes de rever os outros conjuntos de dados para obter mais informações. Por conseguinte, pode evitar reinventar a roda de uma investigação que um dos seus utilizadores inquilinos do Defender TI possa já ter iniciado. Se alguém o adicionar como colaborador a um projeto, também pode adicionar a essa investigação ao adicionar novos IOCs.

Saiba mais sobre como utilizar projetos

Residência, disponibilidade e privacidade de dados

O Defender TI contém dados globais e dados específicos do cliente. Os dados subjacentes da Internet são dados globais da Microsoft; os rótulos aplicados pelos clientes são considerados dados do cliente. Todos os dados do cliente são armazenados na região à escolha do cliente.

Para fins de segurança, a Microsoft recolhe os endereços IP dos utilizadores quando iniciam sessão. Estes dados são armazenados até 30 dias, mas podem ser armazenados mais tempo se necessário para investigar uma potencial utilização fraudulenta ou maliciosa do produto.

Num cenário de indisponibilidade de região, os clientes não devem ver nenhum período de indisponibilidade, uma vez que o Defender TI utiliza tecnologias que replicam dados para regiões de cópia de segurança.

O Defender TI processa dados do cliente. Por padrão, os dados do cliente são replicados para a região emparelhada.

Confira também

- Início rápido: saiba como acessar as Informações sobre Ameaças do Microsoft Defender e fazer personalizações

- Conjuntos de dados

- Pesquisando e dinamizando

- Classificando, filtrando e baixando dados

- Encadeamento de infraestrutura

- Pontuação de reputação

- Insights do analista

- Usando projetos

- Usando marcas