Investigar e remediar aplicações OAuth arriscadas

O OAuth é um padrão aberto para autenticação e autorização baseada em tokens. O OAuth permite que as informações de conta de um utilizador sejam utilizadas por serviços de terceiros, sem expor a palavra-passe do utilizador. O OAuth atua como um intermediário em nome do utilizador, fornecendo ao serviço um token de acesso que autoriza a partilha de informações específicas da conta.

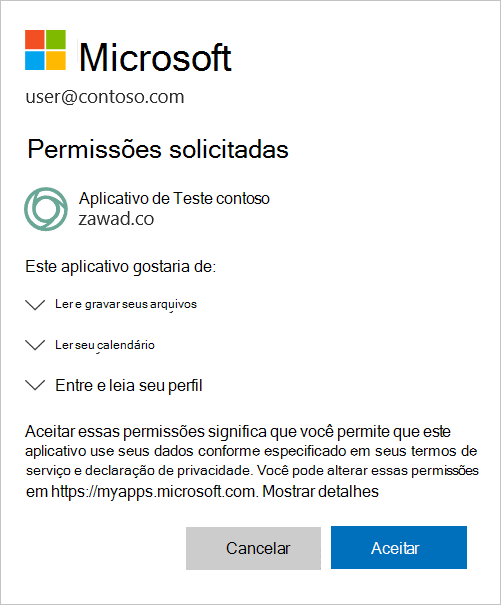

Por exemplo, uma aplicação que analisa o calendário do utilizador e dá conselhos sobre como se tornar mais produtivo, precisa de acesso ao calendário do utilizador. Em vez de fornecer as credenciais do utilizador, o OAuth permite que a aplicação obtenha acesso aos dados com base apenas num token, que é gerado quando o utilizador dá consentimento a uma página, como pode ver na imagem abaixo.

Muitas aplicações de terceiros que podem ser instaladas por utilizadores empresariais na sua organização, pedem permissão para aceder a dados e informações do utilizador e iniciar sessão em nome do utilizador noutras aplicações na cloud. Quando os utilizadores instalam estas aplicações, muitas vezes clicam em aceitar sem rever de perto os detalhes na linha de comandos, incluindo conceder permissões à aplicação. Aceitar permissões de aplicações de terceiros é um potencial risco de segurança para a sua organização.

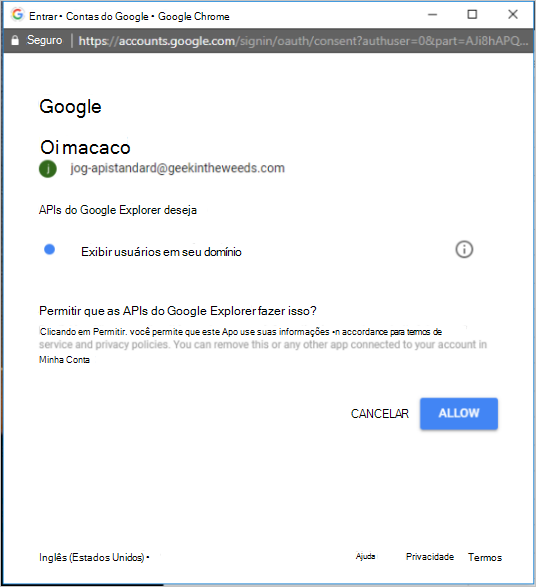

Por exemplo, a seguinte página de consentimento da aplicação OAuth pode parecer legítima para o utilizador médio. No entanto, "APIs do Google Explorer" não deve precisar de pedir permissões ao próprio Google. Isto indica que a aplicação pode ser uma tentativa de phishing, não relacionada com o Google.

Enquanto administrador de segurança, precisa de visibilidade e controlo sobre as aplicações no seu ambiente e isso inclui as permissões que têm. Precisa da capacidade de impedir a utilização de aplicações que requerem permissão para recursos que pretende revogar. Por conseguinte, Microsoft Defender para Aplicativos de Nuvem fornece-lhe a capacidade de investigar e monitorizar as permissões da aplicação concedidas pelos seus utilizadores. Este artigo destina-se a ajudá-lo a investigar as aplicações OAuth na sua organização e a focar-se nas aplicações com maior probabilidade de serem suspeitas.

A nossa abordagem recomendada é investigar as aplicações através das capacidades e informações fornecidas no Defender para Aplicativos de Nuvem para filtrar aplicações com poucas hipóteses de serem arriscadas e focar-se nas aplicações suspeitas.

Neste tutorial, você aprenderá a:

Observação

Este artigo utiliza exemplos e capturas de ecrã da página aplicações OAuth , que é utilizada quando não tem a governação de aplicações ativada.

Se estiver a utilizar funcionalidades de pré-visualização e tiver a governação de aplicações ativada, a mesma funcionalidade estará disponível na página Governação de aplicações.

Para obter mais informações, veja Governação de aplicações no Microsoft Defender para Aplicativos de Nuvem.

Como detetar aplicações OAuth arriscadas

A deteção de uma aplicação OAuth arriscada pode ser efetuada com:

- Alertas: React a um alerta acionado por uma política existente.

- Investigação: procure uma aplicação de risco entre todas as aplicações disponíveis, sem suspeitas concretas de risco.

Detetar aplicações de risco com alertas

Pode definir políticas para enviar notificações automaticamente quando uma aplicação OAuth cumpre determinados critérios. Por exemplo, pode definir uma política para notificá-lo automaticamente quando é detetada uma aplicação que requer permissões elevadas e foi autorizada por mais de 50 utilizadores. Para obter mais informações sobre como criar políticas OAuth, veja Políticas de aplicações OAuth.

Detetar aplicações de risco através da investigação

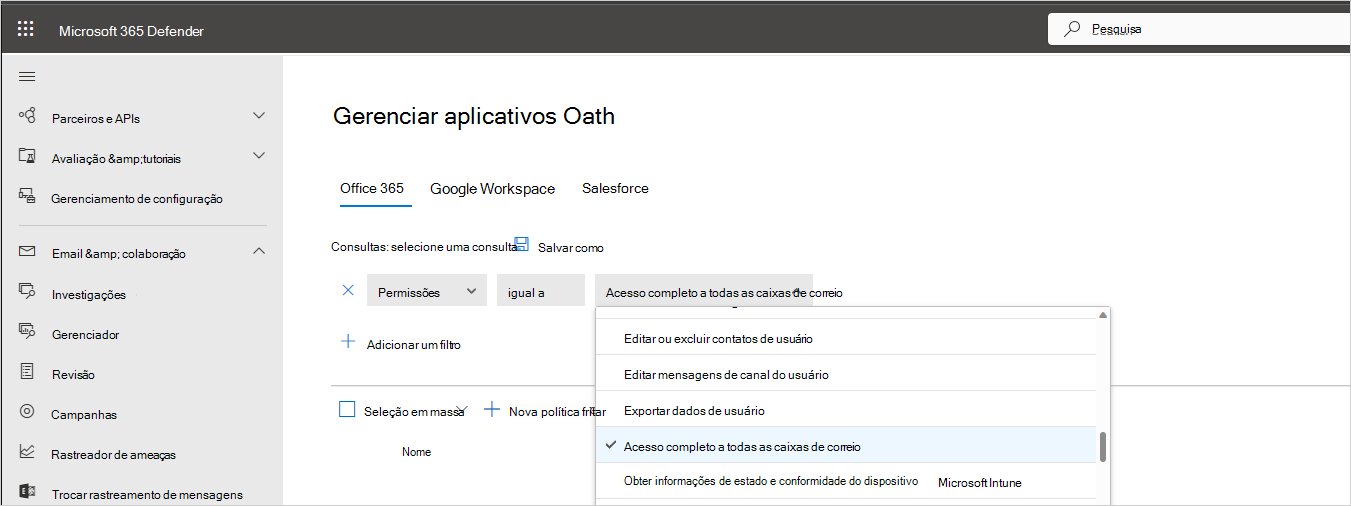

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Aplicações OAuth. Utilize os filtros e as consultas para rever o que está a acontecer no seu ambiente:

Defina o filtro para Nível de permissão de elevada gravidade e Utilização da comunidade não é comum. Com este filtro, pode focar-se em aplicações potencialmente muito arriscadas, onde os utilizadores podem ter subestimado o risco.

Em Permissões , selecione todas as opções que são particularmente arriscadas num contexto específico. Por exemplo, pode selecionar todos os filtros que fornecem permissão para o acesso ao e-mail, como Acesso total a todas as caixas de correio e, em seguida, rever a lista de aplicações para garantir que todas precisam realmente de acesso relacionado com o correio. Isto pode ajudá-lo a investigar num contexto específico e a encontrar aplicações que parecem legítimas, mas que contêm permissões desnecessárias. É mais provável que estas aplicações sejam arriscadas.

Selecione a consulta guardada Aplicações autorizadas por utilizadores externos. Com este filtro, pode encontrar aplicações que podem não estar alinhadas com as normas de segurança da sua empresa.

Depois de rever as suas aplicações, pode concentrar-se nas aplicações nas consultas que parecem legítimas, mas que podem, na verdade, ser arriscadas. Utilize os filtros para os localizar:

- Filtrar por aplicações autorizadas por um pequeno número de utilizadores. Se se concentrar nestas aplicações, pode procurar aplicações de risco autorizadas por um utilizador comprometido.

- Aplicações que têm permissões que não correspondem à finalidade da aplicação, por exemplo, uma aplicação de relógio com acesso total a todas as caixas de correio.

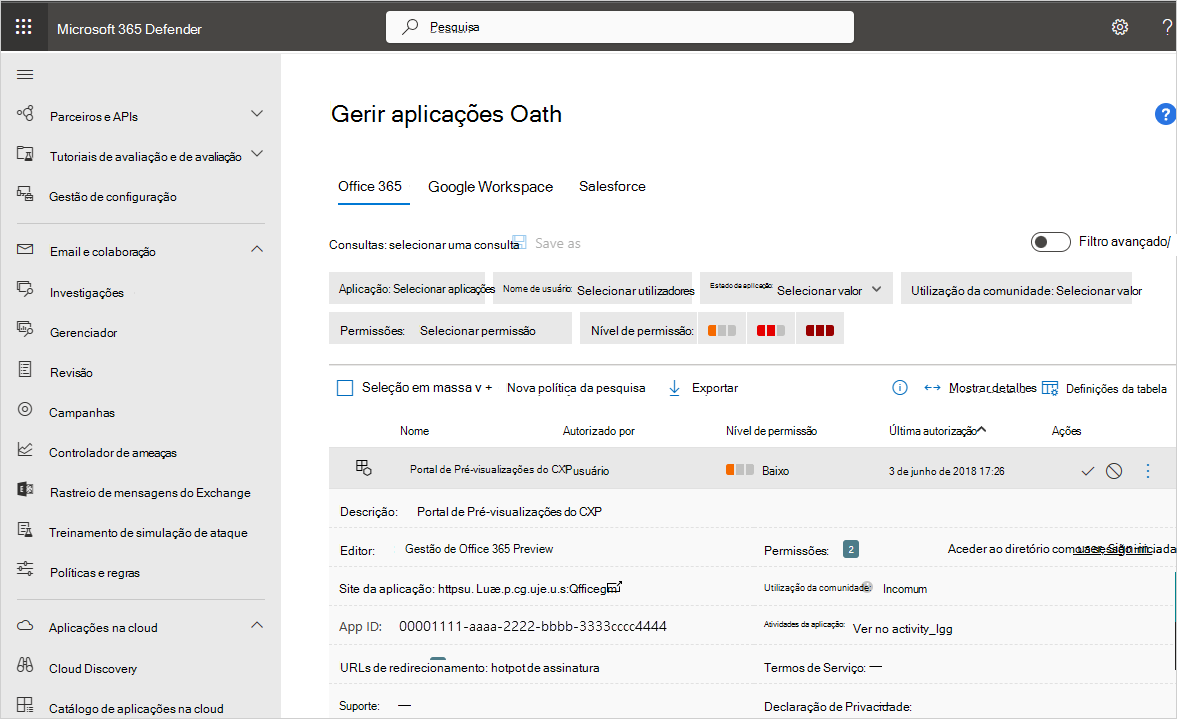

Selecione cada aplicação para abrir a gaveta da aplicação e marcar para ver se a aplicação tem um nome, publicador ou site suspeito.

Observe a lista de aplicações e aplicações de destino que têm uma data em Última autorização que não é recente. Estas aplicações podem já não ser necessárias.

Como investigar aplicações OAuth suspeitas

Depois de determinar que uma aplicação é suspeita e quer investigá-la, recomendamos os seguintes princípios-chave para uma investigação eficiente:

- Quanto mais comum e utilizada uma aplicação for, seja pela sua organização ou online, maior é a probabilidade de ser segura.

- Uma aplicação deve exigir apenas permissões relacionadas com o objetivo da aplicação. Se não for esse o caso, a aplicação poderá ser arriscada.

- As aplicações que requerem privilégios elevados ou o consentimento do administrador são mais prováveis de serem arriscadas.

- Selecione a aplicação para abrir a gaveta da aplicação e selecione a ligação em Atividades relacionadas. Esta ação abre a página Registo de atividades filtrada para atividades executadas pela aplicação. Tenha em atenção que algumas aplicações executam atividades registadas como tendo sido executadas por um utilizador. Estas atividades são automaticamente filtradas dos resultados no Registo de atividades. Para uma investigação mais aprofundada com o registo de atividades, veja Registo de atividades.

- Na gaveta, selecione Atividades de consentimento para investigar os consentimentos do utilizador para a aplicação no registo de atividades.

- Se uma aplicação parecer suspeita, recomendamos que investigue o nome e o publicador da aplicação em diferentes lojas de aplicações. Concentre-se nas seguintes aplicações, que podem ser suspeitas:

- Aplicações com um número reduzido de transferências.

- Aplicações com classificação baixa, pontuação ou comentários incorretos.

- Aplicações com um publicador ou site suspeito.

- Aplicações cuja última atualização não é recente. Isto pode indicar uma aplicação que já não é suportada.

- Aplicações com permissões irrelevantes. Isto pode indicar que uma aplicação é arriscada.

- Se a aplicação ainda for suspeita, pode pesquisar o nome da aplicação, o publicador e o URL online.

- Pode exportar a auditoria da aplicação OAuth para uma análise mais aprofundada dos utilizadores que autorizaram uma aplicação. Para obter mais informações, veja Auditoria da aplicação OAuth.

Como remediar aplicações OAuth suspeitas

Depois de determinar que uma aplicação OAuth é arriscada, Defender para Aplicativos de Nuvem fornece as seguintes opções de remediação:

Remediação manual: pode facilmente proibir a revogação de uma aplicação a partir da página de aplicações OAuth

Remediação automática: pode criar uma política que revoga automaticamente uma aplicação ou revoga um utilizador específico de uma aplicação.

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.