Avaliação de linhas de base de segurança

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 2

Observação

Para utilizar esta funcionalidade, precisará de Gerenciamento de Vulnerabilidades do Microsoft Defender Autónomo ou, se já for um cliente Microsoft Defender para Ponto de Extremidade Plano 2, o Gerenciamento de Vulnerabilidades do Defender suplemento.

Em vez de executar análises de conformidade intermináveis, a avaliação das linhas de base de segurança ajuda-o a monitorizar de forma contínua e fácil a conformidade das linhas de base de segurança da sua organização e a identificar alterações em tempo real.

Um perfil de linha de base de segurança é um perfil personalizado que pode criar para avaliar e monitorizar pontos finais na sua organização em comparação com os testes de referência de segurança do setor. Quando cria um perfil de linha de base de segurança, está a criar um modelo que consiste em várias definições de configuração de dispositivos e uma referência base para comparar.

As linhas de base de segurança fornecem suporte para referências do Center for Internet Security (CIS) para Windows 10, Windows 11 e Windows Server 2008 R2 e superior, bem como referências de Guias de Implementação Técnica de Segurança (STIG) para Windows 10 e Windows Server 2019.

Observação

Atualmente, os testes de referência só suportam configurações de Objeto Política de Grupo (GPO) e não Microsoft Configuration Manager (Intune).

Dica

Sabia que pode experimentar todas as funcionalidades no Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Observação

A avaliação da linha de base de segurança não é suportada quando o DFSS (Agendamento de Frações Justas Dinâmicas) está ativado no Windows Server 2012 R2.

Introdução à avaliação de linhas de base de segurança

Aceda aAvaliação de Linhas de Base de Gestão> de vulnerabilidades no portal do Microsoft Defender.

Selecione o separador Perfis na parte superior e, em seguida, selecione o botão Criar perfil .

Introduza um nome e uma descrição para o perfil de linhas de base de segurança e selecione Seguinte.

Na página Âmbito do perfil de linha de base, defina as definições de perfil, como software, referência base (CIS ou STIG) e o nível de conformidade e selecione Seguinte.

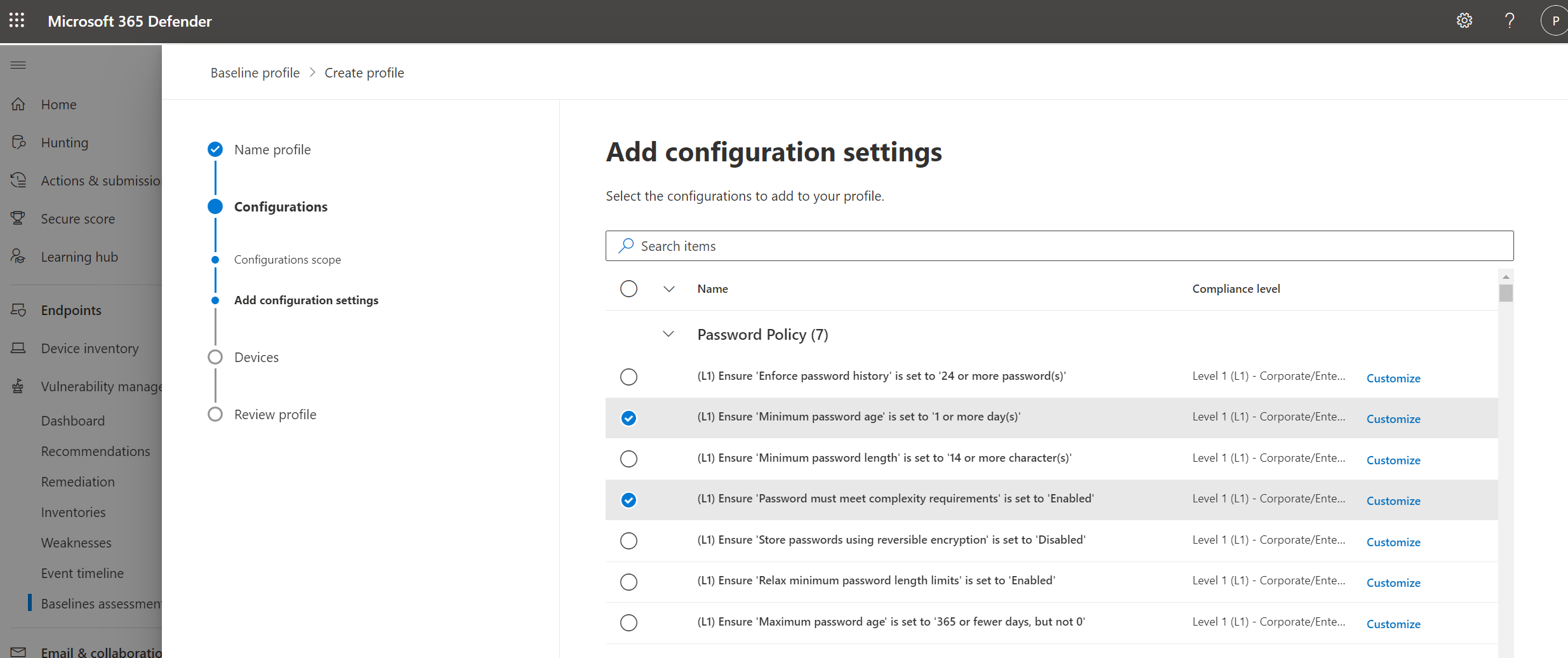

Selecione as configurações que pretende incluir no perfil.

Observação

Algumas configurações podem não ser incluídas na avaliação da linha de base devido ao requisito de verificação manual ou as configurações não são suportadas. Estas configurações são marcadas como necessitando de marcar Manuais na lista e estas não serão automaticamente avaliadas quanto à conformidade.

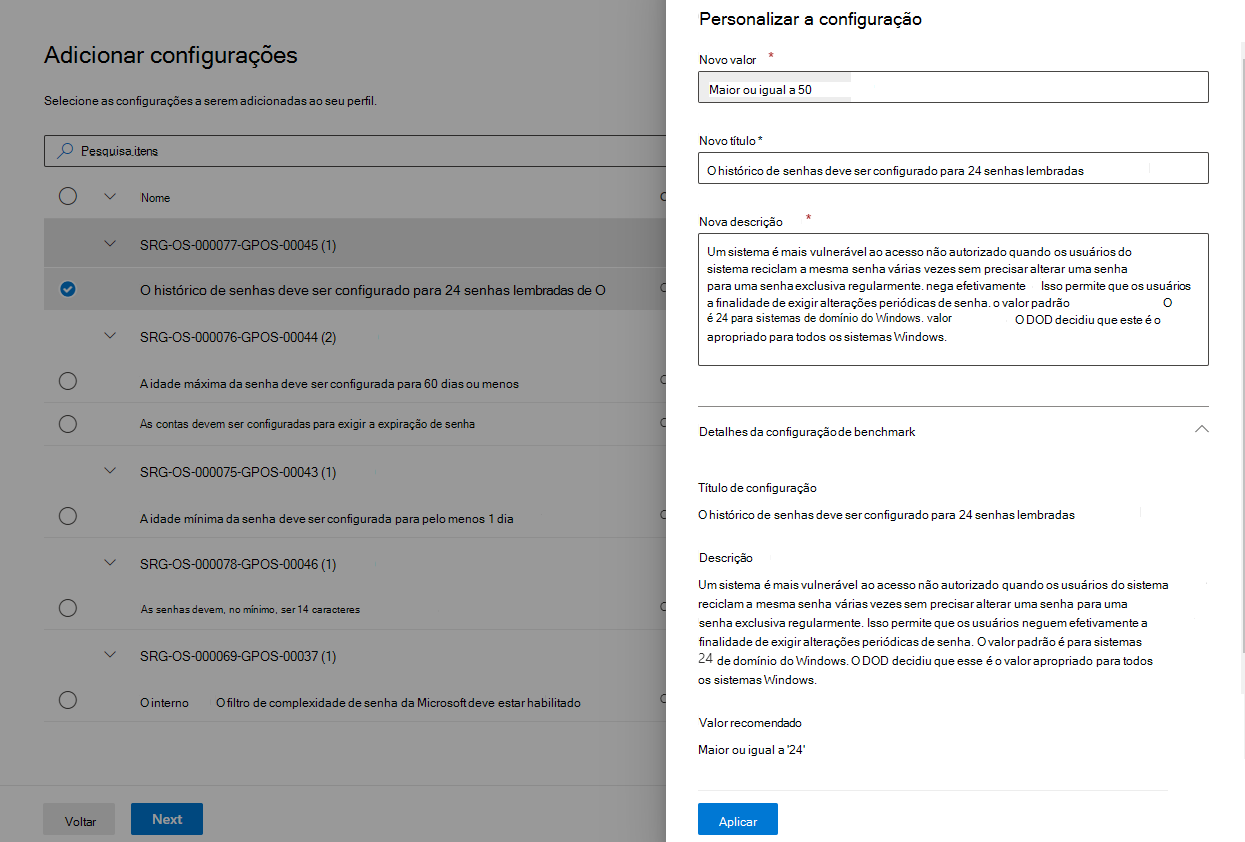

Selecione Personalizar se pretender alterar o valor de configuração do limiar para a sua organização.

Selecione Seguinte para escolher os grupos de dispositivos e as etiquetas de dispositivo que pretende incluir no perfil de linha de base. O perfil será aplicado automaticamente aos dispositivos adicionados a estes grupos no futuro.

Selecione Seguinte para rever o perfil.

Selecione Submeter para criar o seu perfil.

Na página final, selecione Ver página de perfil para ver os resultados da avaliação.

Dica

Pode criar múltiplos perfis para o mesmo sistema operativo com várias personalizações.

Quando personalizar uma configuração, será apresentado um ícone ao lado do mesmo para indicar que foi personalizado e que já não está a utilizar o valor recomendado. Selecione o botão de reposição para reverter ao valor recomendado.

Ícones úteis a ter em conta:

– esta configuração já foi personalizada anteriormente. Ao criar um novo perfil se selecionar Personalizar, verá as variações disponíveis que pode escolher.

– esta configuração já foi personalizada anteriormente. Ao criar um novo perfil se selecionar Personalizar, verá as variações disponíveis que pode escolher.

– esta configuração foi personalizada e não está a utilizar o valor predefinido.

– esta configuração foi personalizada e não está a utilizar o valor predefinido.

Descrição geral da avaliação das linhas de base de segurança

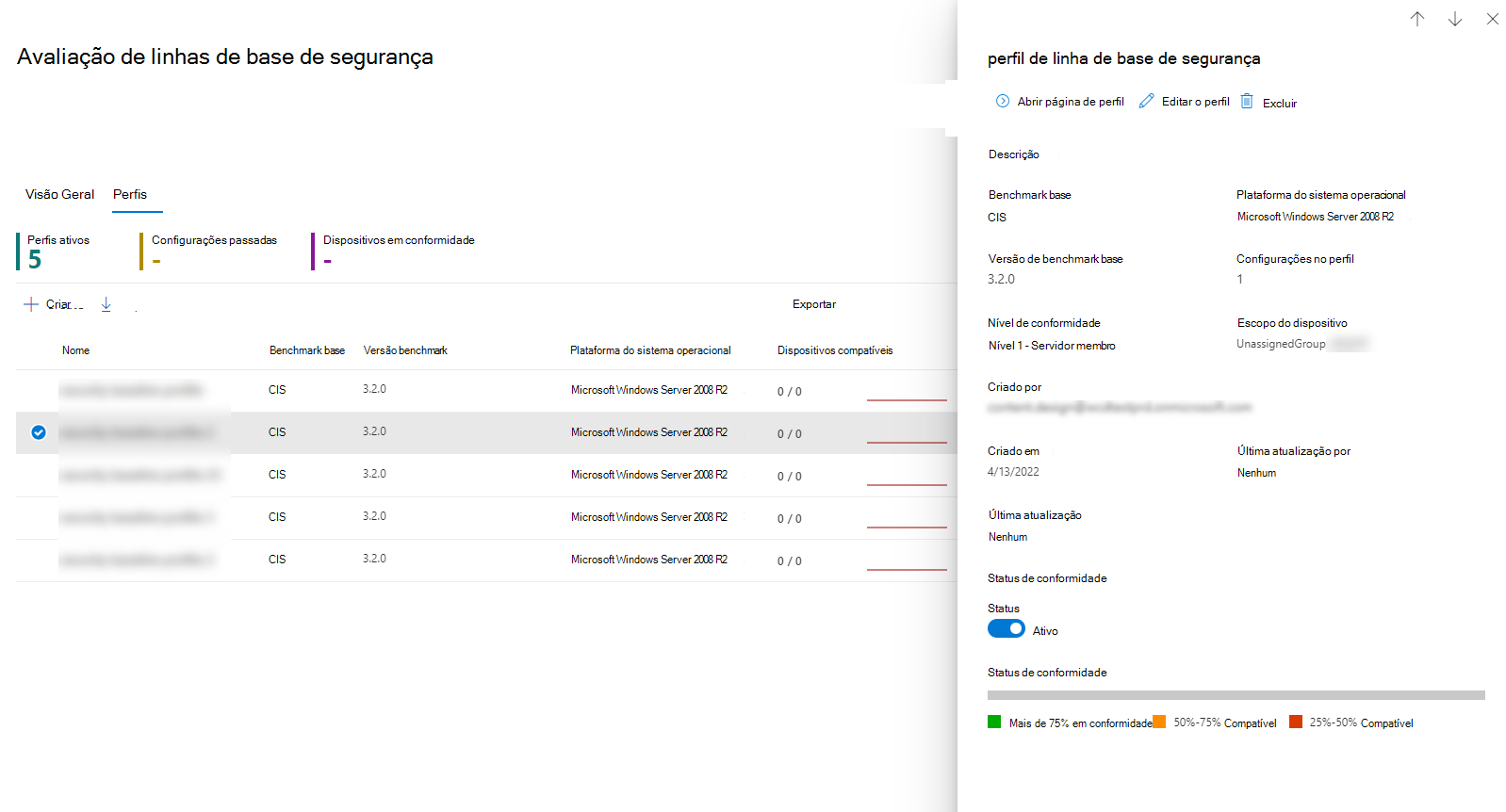

Na página de descrição geral da avaliação de linhas de base de segurança, pode ver a conformidade do dispositivo, a conformidade do perfil, os principais dispositivos com falhas e os principais dispositivos configurados incorretamente.

Rever os resultados da avaliação do perfil de linha de base de segurança

Na página Perfis , selecione qualquer um dos seus perfis para abrir uma lista de opções com informações adicionais.

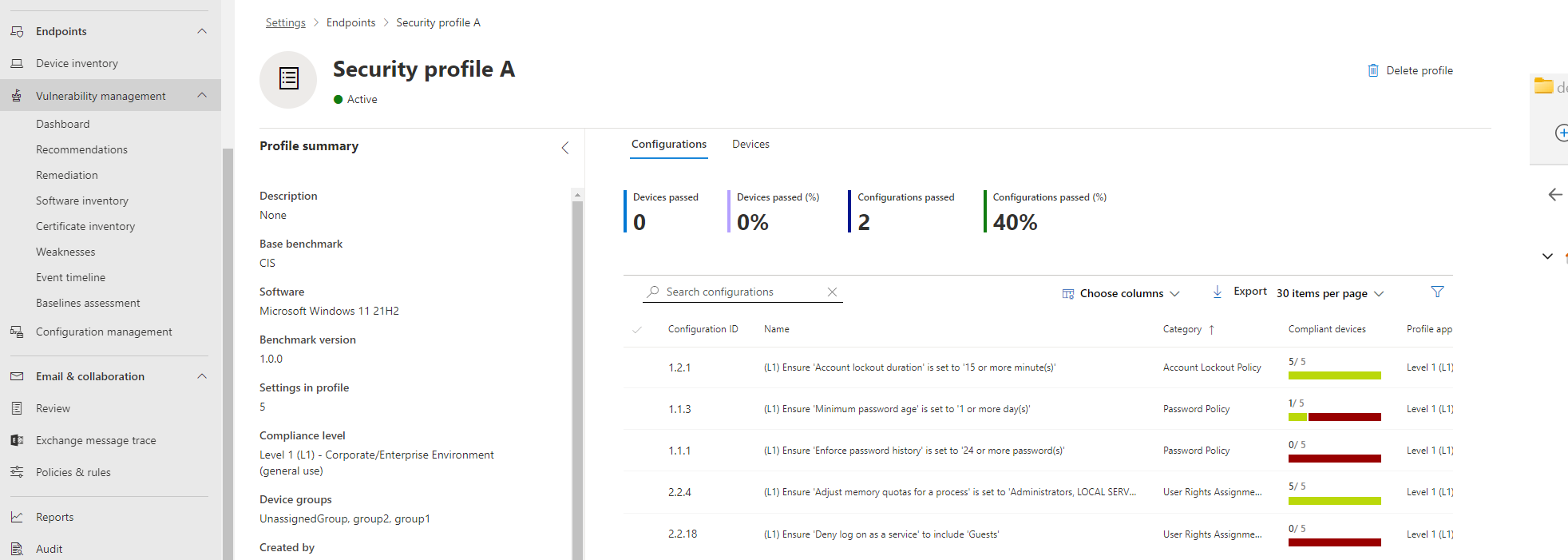

Selecione Abrir página de perfil. A página de perfil contém dois separadores Configurações e Dispositivos.

Ver por configuração

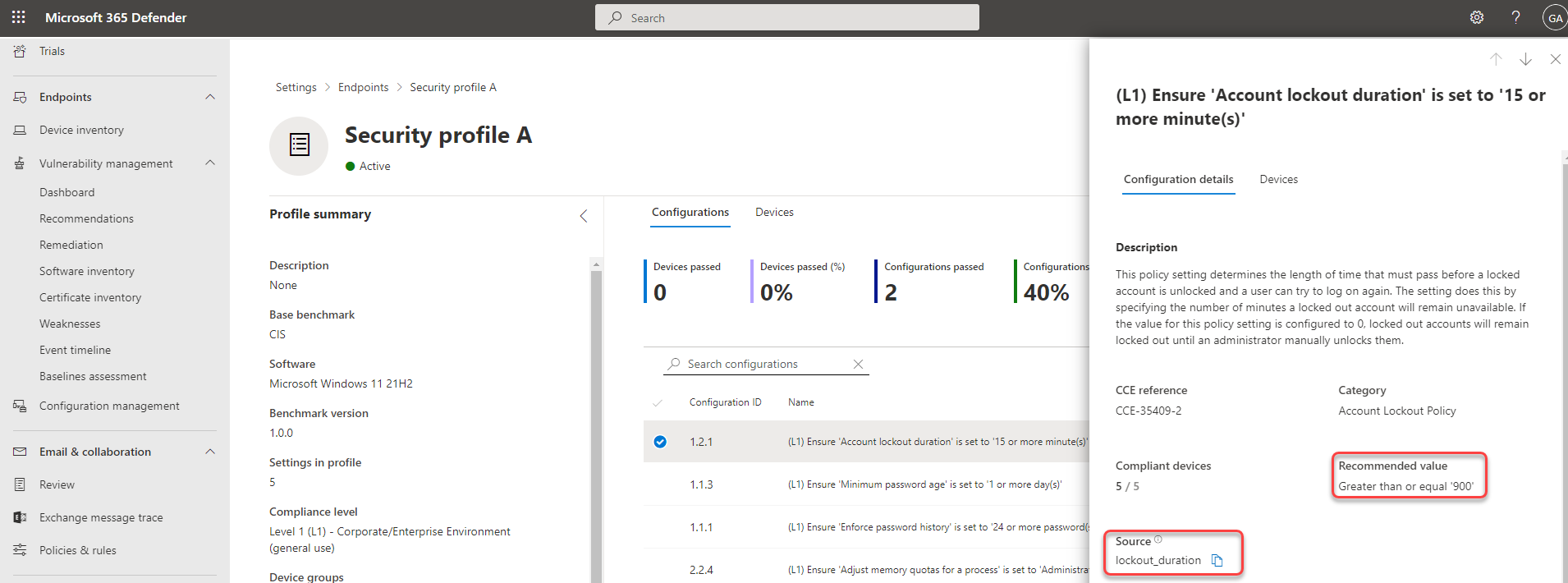

No separador Configurações , pode rever a lista de configurações e avaliar o estado de conformidade comunicado.

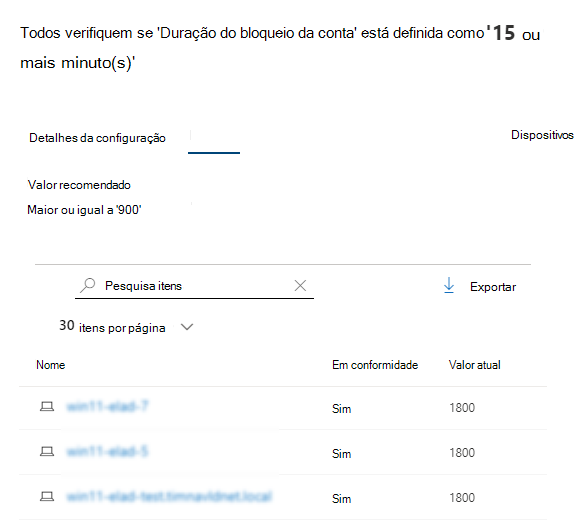

Ao selecionar uma configuração na lista, verá uma lista de opções com detalhes para a definição de política, incluindo o valor recomendado (o intervalo de valores esperado para um dispositivo ser considerado conforme) e a origem utilizada para determinar as definições atuais do dispositivo.

O separador Dispositivos mostra uma lista de todos os dispositivos aplicáveis e o respetivo estado de conformidade em relação a esta configuração específica. Para cada dispositivo, pode utilizar o valor atual detetado para ver por que motivo está em conformidade ou não conforme.

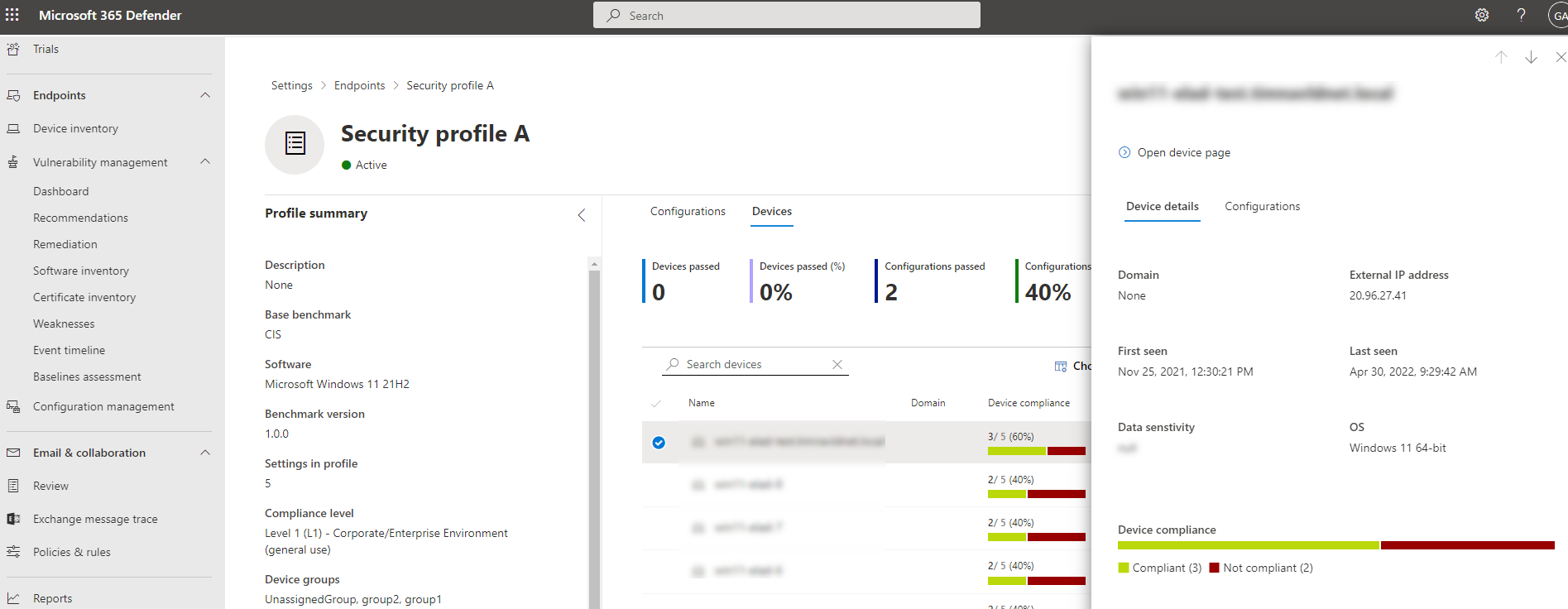

Ver por dispositivo

No separador Dispositivos main, pode rever a lista de dispositivos e avaliar o estado de conformidade comunicado.

Ao selecionar um dispositivo na lista, verá uma lista de opções com detalhes adicionais.

Selecione o separador Configuração para ver a conformidade deste dispositivo específico em relação a todas as configurações de perfil.

Na parte superior do painel lateral do dispositivo, selecione Abrir página do dispositivo para aceder à página do dispositivo no inventário de dispositivos. A página do dispositivo apresenta o separador Conformidade da linha de base que fornece visibilidade granular sobre a conformidade do dispositivo.

Ao selecionar uma configuração na lista, verá uma lista de opções com detalhes de conformidade para a definição de política neste dispositivo.

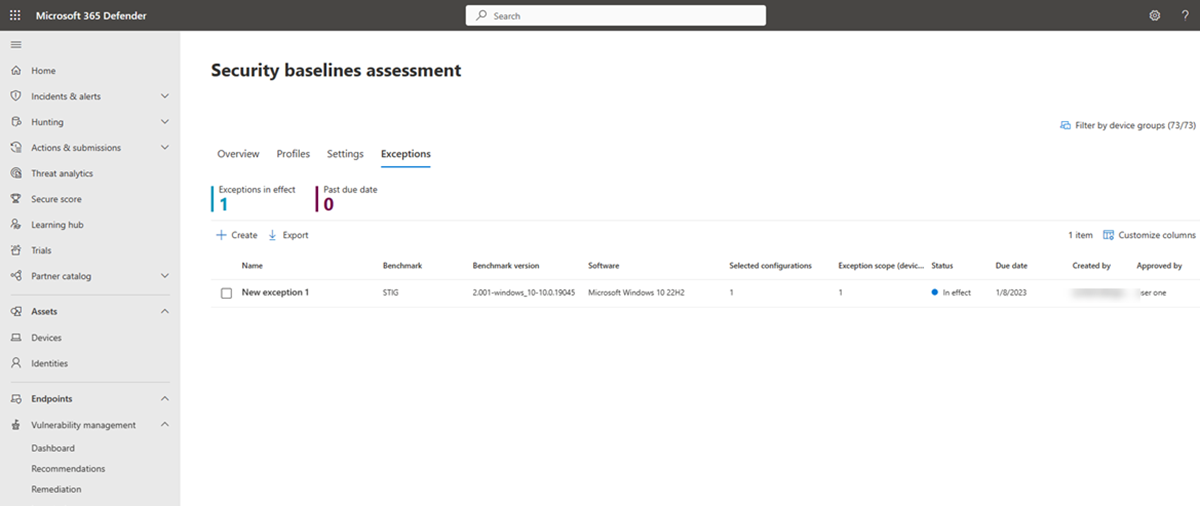

Criar e gerir exceções

Pode ter casos em que não quer avaliar configurações específicas em determinados dispositivos. Por exemplo, um dispositivo pode estar sob controlo de terceiros ou pode ter uma mitigação alternativa já implementada. Nestas situações, pode adicionar exceções para excluir a avaliação de configurações específicas num dispositivo.

Os dispositivos incluídos em exceções não serão avaliados relativamente às configurações especificadas nos perfis de linha de base. Isto significa que não afetará as métricas e a classificação de uma organização e pode ajudar a fornecer às organizações uma visão mais clara da respetiva conformidade.

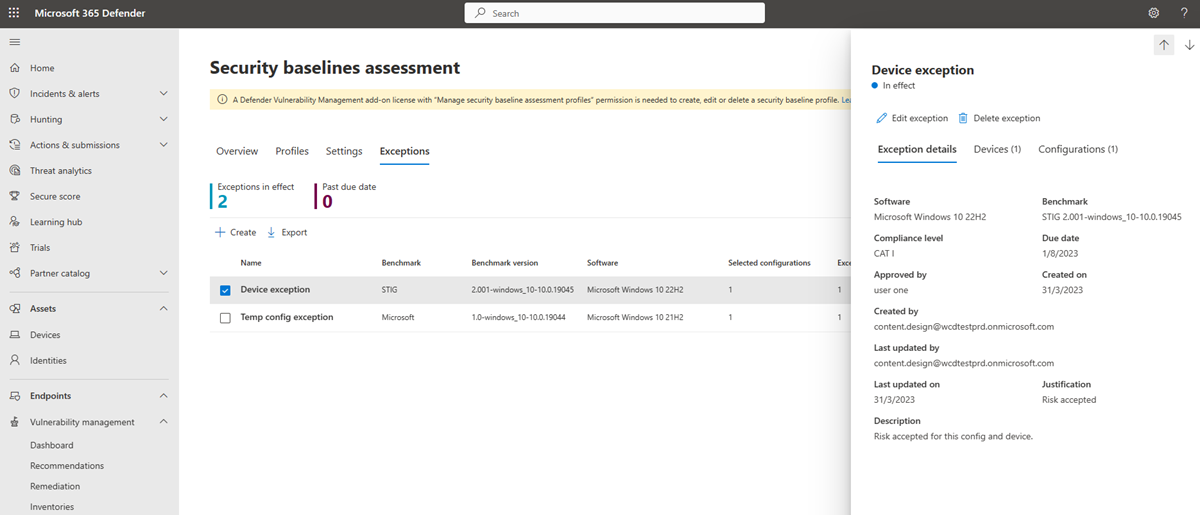

Para ver exceções:

- Aceda aAvaliação de Linhas de Base de Gestão> de vulnerabilidades no portal do Microsoft Defender.

- Selecione o separador Exceções na parte superior

Para adicionar uma nova exceção:

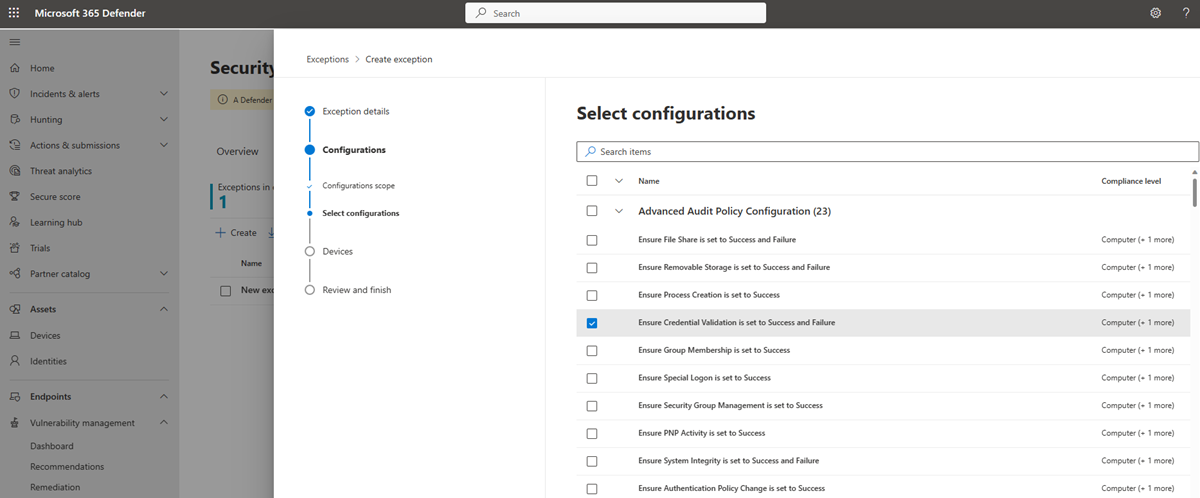

No separador Exceções , selecione o botão Criar .

Preencha os detalhes solicitados, incluindo o motivo da justificação e a duração.

Selecione Avançar.

Na página Âmbito da configuração , selecione o software, a referência base e o nível de conformidade e selecione Seguinte.

Selecione as configurações que pretende adicionar à exceção.

Selecione Seguinte para escolher os dispositivos que pretende incluir na exceção. A exceção será aplicada automaticamente aos dispositivos.

Selecione Seguinte para rever a exceção.

Selecione Submeter para criar a exceção.

Na página final, selecione Ver todas as exceções para regressar à página de exceções.

Na página Exceções, selecione qualquer uma das suas exceções para abrir um painel de lista de opções onde pode ver a status, editar ou eliminar a exceção:

Utilizar investigação avançada

Pode executar consultas de investigação avançadas nas seguintes tabelas para obter visibilidade sobre as linhas de base de segurança na sua organização:

- DeviceBaselineComplianceProfiles: fornece detalhes sobre os perfis criados.

- DeviceBaselineComplianceAssessment: informações relacionadas com a conformidade do dispositivo.

- DeviceBaselineComplianceAssessmentKB: definições gerais para referências CIS e STIG (não relacionadas com nenhum dispositivo).

Problemas conhecidos com a recolha de dados

Temos conhecimento de problemas conhecidos que afetam a recolha de dados em determinadas versões do CIS, STIG e referências da Microsoft. Os problemas podem causar resultados imprecisos ou incompletos ao executar testes nestas versões. Estes problemas estão a ser trabalhados ativamente e serão resolvidos em atualizações futuras.

Recomendamos que exclua os testes afetados do perfil de referência durante a execução da avaliação para evitar o impacto destes problemas.

Se a sua versão de referência não estiver listada abaixo e estiver a ter problemas, contacte Suporte da Microsoft para nos ajudar a investigar mais aprofundadamente e a ajudá-lo com uma resolução.

Os seguintes testes de referência cis, Microsoft e STIG são afetados:

CIS

- CIS 17.1.1

- CIS 17.2.1

- CIS 17.3.1 a 17.3.2

- CIS 17.5.1 a 17.5.6

- CIS 17.6.1 a 17.6.4

- CIS 17.7.1 a 17.7.5

- CIS 17.8.1

- CIS 17.9.1 a 17.9.5

Adições de Verificações de CIS

- CIS 2.3.7.3 a 2.3.7.5

- CIS 2.3.10.1

- CIS 1.1.5

Verificações da Microsoft

- Microsoft 2.1

- Microsoft 2.10

- Microsoft 2.12 a 2.30

- Microsoft 2.33 a 2.37

- Microsoft 2.40 a 2.50

- Microsoft 3.55

- Microsoft 3.57

- Microsoft 3.60

- Microsoft 3.72

Verificações do Microsoft Certificate Store para Windows e Windows Server

- MCS 1.1 para Windows 10 1909 (Temporário) 1.1.5

- MCS 2.0 para Windows 10 1909 (Temporário) 1.1.5

- MCS 1.1 para Windows 10 20H2 (Temporário) 1.1.5

- MCS 2.0 para Windows 10 20H2 (Temporário) 1.1.5

- MCS 2.0 para Windows 10 v21H2 1.1.5

- MCS 2.0 para Windows 10 v22H2 1.1.5

- MCS 2.0 para Windows 11 1.1.5

- MCS 2.0 para Windows 11 23H2 1.1.5

- MCS 2.0 para Windows Server 2022 1.1.5

- MCS 2.0 para Windows Server Controlador de Domínio 2022 1.1.5

- MCS 2.0 para Windows Server 2019 1.1.5

- MCS 2.0 para Windows Server Controlador de Domínio 2019 1.1.5

- MCS 2.0 para Windows Server 2016 1.1.5

- MCS 2.0 para Windows Server 2016 Domain Controller 1.1.5

- MCS 2.0 para Windows Server 2012_R2 1.1.5

- MCS 1.1 para Windows Server 2008_R2 (Temporário) 1.1.5

- MCS 2.0 para Windows Server 2022 Domain Controller 2.3.10.1

- MCS 2.0 para Windows Server Controlador de Domínio 2.3.10.1 de 2019

- MCS 2.0 para Windows Server 2016 Domain Controller 2.3.10.1

Lista STIG

- STIG SV-205678r569188

- STIG SV-220746r569187

- STIG SV-220754r569187

- STIG SV-220757r569187

- STIG SV-220760r569187

- STIG SV-220767r569187

- STIG SV-220768r569187

- STIG SV-220768r851975

- STIG SV-220775r569187

- STIG SV-220775r851978

- STIG SV-220786r569187

- STIG SV-220769r569187

- STIG SV-225273r569185

- STIG SV-225281r569185

- STIG SV-225284r569185

- STIG SV-225287r569185

- STIG SV-225292r569185

- STIG SV-225294r569185

- STIG SV-225294r852189

- STIG SV-225295r569185

- STIG SV-225302r569185

- STIG SV-225302r852194

- STIG SV-226092r569184

- STIG SV-226092r794343

- STIG SV-226099r569184

- STIG SV-226099r794279

- STIG SV-226102r569184

- STIG SV-226102r794335

- STIG SV-226107r569184

- STIG SV-226107r794336

- STIG SV-226110r569184

- STIG SV-226110r794366

- STIG SV-226117r569184

- STIG SV-226117r794356

- STIG SV-226117r852079

- STIG SV-226109r569184

- STIG SV-226109r794353

- STIG SV-226109r852074

- STIG SV-226063r569184

- STIG SV-226063r794292

- STIG SV-254271r848629

- STIG SV-224873r569186