Recomendações de etiquetagem automática baseadas no serviço para conformidade do Governo Australiano com o PSPF

Este artigo fornece orientações para organizações do Governo Australiano sobre configurações para ajudar a proteger informações classificadas de segurança através da utilização de políticas de etiquetagem automática de confidencialidade baseadas em serviços. O seu objetivo é ajudar as organizações governamentais a melhorar a sua postura de segurança de informações, especialmente para cenários em que as informações são transmitidas entre organizações governamentais. Neste artigo, foram escritos conselhos para melhor alinhar com os requisitos descritos no PSPF (Protective Security Policy Framework) (em particular, PSPF Policy 8 Annex F: Australian Government Email Protective Marking Standard) e no Manual de Segurança da Informação (ISM).

O artigo anterior, Descrição geral da etiquetagem automática, fornece informações adicionais de alto nível sobre onde a utilização da etiquetagem automática é adequada num ambiente de trabalho moderno do Governo e como ajuda a reduzir os riscos de segurança de dados.

A capacidade de etiquetagem automática baseada no serviço permite:

-

Analisar e-mails para conteúdos confidenciais e aplicar etiquetas aos mesmos durante o transporte: as organizações do Governo australiano podem utilizar esta capacidade para:

- Etiquetar e-mails marcados recebidos de outra Estrutura de Política de Segurança Protetora (PSPF) ou organizações com capacidade equivalente.

- Etiquetar e-mails recebidos de organizações não PSPF ativadas através da deteção de informações confidenciais ou de outros identificadores.

-

Analisar itens existentes em localizações do SharePoint (SharePoint/OneDrive/Teams) para marcas de proteção ou conteúdos confidenciais e aplicar etiquetas aos mesmos: as organizações do Governo Australiano podem utilizar esta capacidade para:

- Etiquetar os dados inativos existentes do Microsoft 365.

- Migrar de ferramentas de classificação legadas ou taxonomias.

Etiquetagem de e-mail durante o transporte

Este artigo é uma extensão dos conceitos abrangidos pelas estratégias de marcação de e-mail onde são discutidos os métodos de aplicação de marcações ao e-mail.

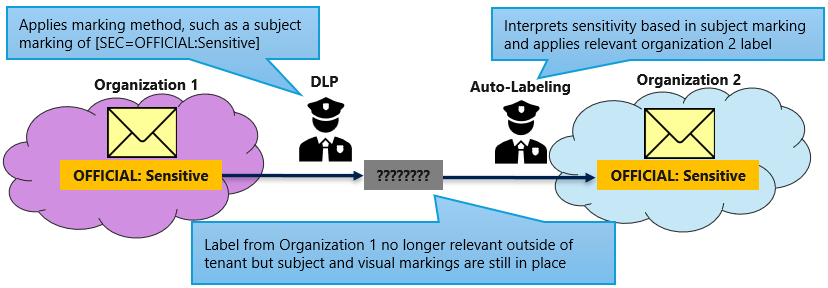

Políticas de etiquetagem automática baseadas no serviço configuradas para o serviço Exchange marcar para marcações no e-mail e aplicar etiquetas adequadas. Os e-mails recebidos podem ter marcas ou etiquetas de confidencialidade já aplicadas pelas organizações remetentes, mas estas não aplicarão, por predefinição, quaisquer proteções baseadas em etiquetas da sua organização. A conversão de marcas ou etiquetas externas em etiquetas internas garante que a Prevenção de Perda de Dados (DLP) e outros controlos relevantes são aplicados.

No contexto do Governo australiano, a identificação das características do e-mail incluiria normalmente:

- X-Protective-Marking x-headers

- Marcações de assunto

- Cabeçalhos e rodapés baseados em texto

configuração de política baseada em Email

As políticas de etiquetagem automática baseadas no serviço são configuradas no portal do Microsoft Purviewem políticas deetiquetagem automática Proteção de Informações >Policies>.

As políticas de etiquetagem automática são semelhantes às políticas DLP a criar, mas, ao contrário das recomendações de DLP, é necessária uma única política de etiquetagem automática para cada etiqueta que queremos aplicar para a configuração baseada no e-mail.

As políticas de etiquetagem automática que verificam a existência de marcações PSPF são criadas a partir do modelo de política personalizada e são nomeadas com base na ação. Por exemplo, label incoming UNOFFICIAL Email. As políticas também devem ser aplicadas ao serviço Exchange apenas para garantir que as opções necessárias, como o assunto, estão disponíveis para a interface.

Para atingir um elevado nível de maturidade do PSPF, devem ser implementadas políticas de etiquetagem automática para concluir o seguinte:

- Etiqueta automática com base em cabeçalhos x aplicados ao e-mail recebido.

- Etiqueta automática com base nas marcas de assunto aplicadas ao e-mail recebido.

- Etiqueta automática baseada em Tipos de Informações Confidenciais (SITs) presentes no corpo do e-mail recebido (opcional).

É necessária uma política de etiquetagem automática para cada etiqueta, potencialmente com múltiplas regras dentro da mesma (uma para cada um dos cenários acima). Não são necessárias definições para substituir automaticamente as etiquetas existentes.

Verificação de regras para x cabeçalhos

As regras criadas para marcar e-mail X-Protective-Marking x-header devem ter o nome adequado, por exemplo, "marcar para CABEÇAlho x OFICIAL".

Precisam de uma condição de padrões de correspondência de cabeçalho com um nome de cabeçalho de "marcação protetora de x" e um valor de Expressão Regular (RegEx) que possa corresponder ao cabeçalho de marcação protetora x no e-mail recebido. Por exemplo, sintaxe para identificar itens marcados como "OFICIAL: Privacidade Pessoal Confidencial" é:

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

Nesta expressão, [-: ] corresponde a um hífen, dois pontos ou espaço, permitindo alguma flexibilidade na forma como os cabeçalhos são aplicados, observando que o PSPF especifica dois pontos.

O padrão de (?:,)? permite que os itens sejam correspondidos independentemente de uma vírgula estar incluída entre a classificação de segurança e o IMM.

Regras que verificam as marcas de assunto

As políticas de etiquetagem automática devem incluir uma segunda regra, que verifica a existência de marcações baseadas no assunto. Estas regras devem ser nomeadas adequadamente, por exemplo, "Verificar assunto OFICIAL".

As regras precisam de uma condição de assunto que corresponda aos padrões com um valor de uma expressão regular adequada. Por exemplo:

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

No exemplo anterior, o \ caráter de escape é necessário para garantir que os parênteses retos são tratados como parte do assunto do e-mail e não como parte da expressão regular.

Esta sintaxe não inclui um parêntese reto de fecho (\]). O raciocínio é abordado em abordagens para vários Marcadores de Gestão de Informações (MI).

Verificação de regras para SITs

Ao identificar informações confidenciais , recomendamos um conjunto de SITs para identificar marcas de proteção. Estes SITs também podem ser utilizados em políticas de etiquetagem automática que se aplicam ao e-mail. Os SITs fornecem um terceiro método para identificar classificações de e-mail recebidos e também ajudam a remediar a remoção de cabeçalhos x.

As regras lógicas requerem uma condição de conteúdo,tipo de informações confidenciais e, em seguida, têm o SIT relevante para a classificação selecionado.

Dica

As regras baseadas em SIT podem gerar mais falsos positivos do que abordagens baseadas em x cabeçalhos ou assuntos. As organizações governamentais novas podem considerar ttarting apenas com regras baseadas em x cabeçalhos e assuntos e, em seguida, avançar para adicionar regras baseadas em SIT quando estiverem confortáveis.

Exemplos de falsos positivos são debates sobre classificações e alertas gerados pelo serviço que fazem referência ou incluem conteúdos de itens, como alertas DLP. Por este motivo, as regras de etiquetagem automática baseadas em SIT devem receber testes adicionais ou um período alargado de monitorização antes da implementação completa para eliminar falsos positivos e aplicar exceções. As exceções de exemplo incluem o domínio "microsoft.com", a partir do qual são enviados alertas baseados no serviço.

Existem vantagens significativas em incluir regras baseadas em SIT. Considere a justificação da alteração da etiqueta e o risco de os utilizadores baixarem maliciosamente a etiqueta aplicada a uma conversação de e-mail. Se um e-mail PROTEGIDO for reduzido para NÃO OFICIAL, mas conseguirmos detetar "[SEC=PROTECTED]" no corpo da conversação de e-mail, poderemos voltar a aplicar automaticamente a etiqueta PROTECTED. Ao fazê-lo, coloca-o novamente no âmbito das políticas DLP PROTEGIDOs do inquilino e de outros controlos. Existem situações em que os itens são intencionalmente reclassificados para um estado inferior, por exemplo, uma versão de um resumo dos meios de comunicação das Estimativas Orçamentais, que foi embargado até uma hora específica, pelo que a configuração do SIT tem de considerar estes casos de utilização na Organização governamental.

As regras baseadas em SIT também podem ajudar a acomodar organizações governamentais mais pequenas que geram e-mails, mas têm menor maturidade de conformidade. Estas organizações podem estar a perder métodos de marcação mais avançados, como cabeçalhos-x.

Abordagens para várias MI

Os Marcadores de Gestão de Informações (MI) têm origem no Australian Government Recordkeeping Metadata Standard (AGRkMS) e são uma forma opcional de identificar informações que estão sujeitas a restrições não relacionadas com segurança. Conforme introduzido na utilização de várias MI, o AGRkMS define um valor de IMM ou "tipo de direitos", que é registado como uma única propriedade. Algumas organizações do Governo australiano alargaram a sua utilização de MI por taxonomias de classificação que permitem a aplicação de várias MI (por exemplo, "Segredo Legislativo de Privacidade Pessoal PROTEGIDO").

A utilização de várias MI pode complicar as configurações de DLP e de etiquetagem automática, uma vez que as expressões regulares que verificam as marcas aplicadas aos itens de entrada têm de ser mais complexas. Existe também o risco de o e-mail marcado com várias MI, quando enviado para organizações externas, poder ser mal interpretado ao receber gateways de e-mail. Isto aumenta o risco de perda de informações. Por estas razões, os exemplos incluídos na taxonomia da etiqueta de confidencialidade e nas estratégias de marcação de e-mail aplicaram MI únicas apenas de acordo com as regras do AGRkMS.

Organizações que utilizam apenas MI individuais

Para as organizações que utilizam MI únicas apenas para acomodar e-mails recebidos de organizações externas com várias MI aplicadas, os parênteses retos de fecho (''\]) foram omitidos das regras de etiquetagem automática baseadas no assunto. Isto permite-nos etiquetar o e-mail com base no primeiro IMM aplicado ao respetivo assunto. Esta abordagem garante que os itens são protegidos através de controlos baseados em etiquetas, independentemente de a sua taxonomia de etiquetas estar totalmente alinhada com outras organizações governamentais que possam enviar-lhe e-mails.

Em termos de abordagens baseadas em x cabeçalhos, é provável que as pessoas que aplicam várias MI a cabeçalhos x de Marcação Protetora de X o façam através da seguinte abordagem:

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

Se não existirem parênteses retos de fecho incluídos na sintaxe Marcação Protetora X, o item será etiquetado com base no primeiro IMM presente na marcação. Em seguida, o item seria protegido através dos primeiros controlos de MI e marcações visuais para o segundo IMM ainda estaria em vigor no item.

Organizações que aplicam várias MI

Para aqueles que decidem que querem expandir a taxonomia das etiquetas e outras configurações para acomodar várias MI fora das regras do AGRkMS, têm de garantir que as suas regras de etiquetagem automática acomodam eventuais conflitos. Por exemplo, uma verificação de regras para "SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy" tem de excluir quaisquer valores com um segundo IMM aplicado, uma vez que, caso contrário, os itens poderiam ser etiquetados incorretamente apenas com o IMM único.

As exclusões podem ser aplicadas ao adicionar exceções às regras de etiquetagem automática. Por exemplo:

Exceto se o cabeçalho corresponder aos padrões:

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

Em alternativa, poderá acomodar exceções no RegEx da regra:

O cabeçalho corresponde aos padrões:

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

Para regras baseadas em SIT, a sintaxe incluída no exemplo sintaxe SIT para detetar marcações de proteção apenas acomoda MI individuais. Estes SITs teriam de ser modificados para eliminar falsos positivos e outros SITs teriam de ser adicionados para se alinharem com as etiquetas adicionais.

Informações de etiquetagem automática de governos estrangeiros

Muitas organizações do Governo australiano lidam com informações marcadas ou classificadas de governos estrangeiros. Algumas destas classificações externas têm equivalência na taxonomia de classificação PSPF, definida na Política PSPF 7: Governação de segurança para partilha internacional. As organizações que comunicam com governos estrangeiros podem utilizar abordagens descritas neste guia para traduzir marcas estrangeiras para o seu equivalente PSPF.

Lidar com marcações de sigilo legislativo

O sigilo legislativo não deve ser aplicado a itens sem uma indicação dos requisitos específicos de sigilo legislativo que se aplicam às informações:

| Requisito | Detalhe |

|---|---|

| Política PSPF 8 C.4 – Marcadores de Gestão de Informações | O IMM de sigilo legislativo serve para chamar a atenção para a aplicabilidade de uma ou mais disposições de sigilo específicas. O Departamento de Assuntos Internos recomenda que o destinatário seja informado da disposição específica, incluindo um aviso colocado na parte superior ou inferior de cada página de um documento ou no corpo de um e-mail que identifique expressamente as disposições de sigilo específicas sob as quais as informações são abrangidas. |

A Microsoft recomenda a utilização de etiquetas de Sigilo Legislativo através de uma etiqueta alinhada diretamente com a legislação em questão. Por exemplo, considere uma estrutura de etiqueta de:

OFICIAL Sensível

- OFICIAL Sensível

- OFICIAL Segredo Legislativo Sensível

- OFFICIAL Sensitive Legislative Secrecy Example Act

Com essa estrutura de etiqueta, os utilizadores que trabalham com informações relacionadas com a "Lei de Exemplo" aplicariam a etiqueta "OFFICIAL Sensitive Legislative Secrecy Example Act" a informações relevantes. As marcas visuais desta etiqueta também devem indicar o ato em questão. Por exemplo, podem aplicar cabeçalhos e rodapés de "OFICIAL: Sigilo Legislativo Sensível (Lei de Exemplo)".

Observação

A etiqueta "OFFICIAL Sensitive Legislative Secrecy Example Act" pode ter o nome a apresentar da etiqueta abreviado para "OFFICIAL Sensitive Example Act" para melhorar a experiência do utilizador de etiquetagem. No entanto, a marcação visual da etiqueta teria de incluir todos os elementos para suportar abordagens à etiquetagem automática.

A etiqueta e as marcações fornecem uma indicação da classificação de segurança dos itens, do facto de ser relevante para os requisitos de sigilo legislativo e para a legislação específica que está a ser referenciada. As marcações aplicadas nesta ordem também permitirão que as organizações externas que recebem as informações, mas que não tenham a etiqueta "Example Act" configurada, identifiquem e tratem as informações de acordo com a etiqueta de Sigilo Legislativo. Tratar a "Lei de Exemplo" como sigilo legislativo permite que sejam aplicadas protecções às informações incluídas.

A organização governamental que gera as informações pode precisar de distinguir o seguinte:

- As informações relativas à "Lei de Exemplo"

- Informações relativas a outra legislação; e

- Informações geradas externamente relacionadas com a legislação com a qual outros departamentos trabalham.

Para o implementar, o administrador divide as regras de etiquetagem automática em duas e utiliza um SIT para identificar informações relacionadas com a "Lei de Exemplo":

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar o x-header do SO LS | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy E Grupo NÃO Conteúdo Contém: Tipo de Informação Confidencial Exemplo de PALAVRA-chave ACT SIT que contém: (Example Act) |

OFICIAL Segredo Legislativo Sensível |

| Verificar o assunto do SO LS | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy E Não Agrupar Conteúdo Contém: Tipo de Informação Confidencial: Exemplo de PALAVRA-chave ACT SIT que contém: (Example Act) |

OFICIAL Segredo Legislativo Sensível |

| Verificar o x-header do Ato de Exemplo do SO | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy E Conteúdo Contém: Tipo de Informação Confidencial Exemplo de PALAVRA-chave ACT SIT que contém: (Example Act) |

OFFICIAL Sensitive Example Act |

| Verificar o assunto da Lei de Exemplo do SO | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy E Conteúdo Contém: Tipo de Informação Confidencial: Exemplo de PALAVRA-chave ACT SIT que contém: (Example Act) |

OFFICIAL Sensitive Example Act |

Exemplo de configuração de etiquetagem automática baseada em e-mail

As políticas de etiquetagem automática de exemplo aqui listadas aplicam automaticamente etiquetas de confidencialidade a e-mails recebidos com base na marcação aplicada por organizações externas do Governo.

As seguintes políticas de exemplo não devem ser a totalidade de uma configuração de etiquetagem automática de organizações, uma vez que outros cenários, como os listados que etiquetam itens existentes inativos , também devem ser considerados.

Nome da Política: Etiquetar Email NÃO OFICIAL recebidos

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Procurar cabeçalho x NÃO OFICIAL | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=UNOFFICIAL |

NÃO OFICIAL |

| Procurar assunto NÃO OFICIAL | Padrão de correspondência de assunto:\[SEC=UNOFFICIAL\] |

NÃO OFICIAL |

Nome da Política: Etiquetar Email OFICIAL de entrada

Esta política tem de garantir que os itens, que estão marcados como OFICIAL, não são etiquetados incorretamente como OFICIAIS Confidenciais. Utiliza o operando não RegEx (?!) para cabeçalhos x e parênteses retos de fecho (\]) nos assuntos do e-mail para o conseguir:

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Procurar cabeçalho x OFICIAL | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

OFICIAL |

| Procurar assunto OFICIAL | Padrão de correspondência de assunto:\[SEC=OFFICIAL\] |

OFICIAL |

Nome da Política: Etiquetar Email CONFIDENCIAL OFICIAL de entrada

Esta política tem de garantir que os itens, marcados com MI adicionais (privacidade pessoal, etc.) ou avisos não são etiquetados incorretamente como OFICIAIS Confidenciais. Para tal, procura MI ou avisos aplicados aos parênteses de cabeçalho x e de fecho (\]) no assunto.

Este exemplo verifica a existência de uma ressalva para o NATIONAL CABINET, uma vez que é a única ressalva definida para utilização em combinação com OFFICIAL Sensitive nesta configuração recomendada. Se a sua organização utilizar outras limitações na sua taxonomia, a ressalva também deve ser contabilizada na expressão para ajudar a garantir que os itens recebidos têm a etiqueta correta aplicada às mesmas.

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de x cabeçalho do SO | Padrão de correspondência de cabeçalho:X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

OFICIAL Sensível |

| Verificar o assunto do SO | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive\] |

OFICIAL Sensível |

Nome da Política: Etiquetar Email de Privacidade Pessoal Confidencial OFICIAL recebida

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar x cabeçalho do PP do SO | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

PRIVACIDADE Pessoal Confidencial OFICIAL |

| Verificar o assunto do PP do SO | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

PRIVACIDADE Pessoal Confidencial OFICIAL |

Nome da Política: Etiquetar privilégio legal confidencial oficial de entrada Email

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar o x-header do SO LP | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

Privilégio Legal Confidencial OFICIAL |

| Verificar o assunto lp do SO | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

Privilégio Legal Confidencial OFICIAL |

Nome da Política: Etiquetar sigilo legislativo confidencial oficial recebido

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar o x-header do SO LS | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFICIAL Segredo Legislativo Sensível |

| Verificar o assunto do SO LS | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

OFICIAL Segredo Legislativo Sensível |

Nome da Política: Etiqueta a receber OFFICIAL Sensitive NATIONAL CABINET

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de cabeçalho x do SO NC | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

OFICIAL CONFIDENCIAL GABINETE NACIONAL |

| Verificar o assunto NC do SO | Padrão de correspondência de assunto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

OFICIAL CONFIDENCIAL GABINETE NACIONAL |

Nome da Política: Etiquetar Email PROTEGIDOs recebidos

Esta política garante que os itens marcados com MI ou avisos adicionais não são etiquetados incorretamente como PROTEGIDOs. Para tal, procura MI ou avisos aplicados aos parênteses de cabeçalho x e de fecho (\]) no assunto.

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de x cabeçalho PROTEGIDO | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

PROTEGIDO |

| Procurar Assunto PROTEGIDO | Padrão de correspondência de assunto:\[SEC=PROTECTED\] |

PROTEGIDO |

Nome da Política: Etiquetar Email de Privacidade Pessoal PROTEGIDAs de entrada

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de cabeçalho x PP PROTEGIDO | Padrão de correspondência de assunto:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

Privacidade Pessoal PROTEGIDA |

| Verificar o Assunto DO PP PROTEGIDO | Padrão de correspondência de cabeçalho:\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

Privacidade Pessoal PROTEGIDA |

Nome da Política: Etiquetar Email de Privilégios Legais PROTEGIDOS recebidos

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de x-cabeçalho LP PROTEGIDO | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Privilégio Legal PROTEGIDO |

| Procurar Assunto LP PROTEGIDO | Padrão de correspondência de assunto:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Privilégio Legal PROTEGIDO |

Nome da Política: Etiquetar o sigilo legislativo PROTEGIDO recebido Email

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de cabeçalho x PROTECTED LS | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

Sigilo Legislativo PROTEGIDO |

| Verificar o Assunto protegido do LS | Padrão de correspondência de assunto:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

Sigilo Legislativo PROTEGIDO |

Nome da Política: Etiquetar Email CABINET PROTEGIDO de entrada

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Procurar cabeçalho x P C | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

ARMÁRIO PROTEGIDO |

| Verificar o assunto PROTECTED C | Padrão de correspondência de assunto:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

ARMÁRIO PROTEGIDO |

Nome da Política: Etiquetar Email PROTECTED NATIONAL CABINET recebidos

| Nome da Regra | Condition | Etiqueta a aplicar |

|---|---|---|

| Verificar a existência de cabeçalho x P NC | Padrão de correspondência de cabeçalho:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL PROTEGIDO |

| Verificar o assunto P NC | Padrão de correspondência de assunto:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL PROTEGIDO |

A etiquetagem automática baseada em SIT é criada seguindo os conselhos em regras que verificam a existência de SITs.

Etiquetar itens existentes inativos

As políticas de etiquetagem automática podem ser configuradas para analisar itens que residem em localizações do OneDrive e do SharePoint (que incluem sites de equipa subjacentes do Teams) para marcas de proteção ou informações confidenciais. As políticas podem ser direcionadas para as localizações individuais do OneDrive de utilizadores específicos, um conjunto de sites do SharePoint ou todo o serviço.

As políticas podem ser configuradas para procurar cada um dos métodos de identificação de informações que foram introduzidos na identificação de informações confidenciais. Eles incluem:

- SITs pré-criados, como os criados pela Microsoft para identificação de informações relacionadas com a Lei australiana de privacidade ou a Lei australiana de registos de saúde.

- SITs personalizados que podem ser criados para identificar informações específicas da administração pública ou da organização, tais como IDs de Desalfandegamento, Número do Pedido de Liberdade de Informação (FOI), etc.

- SITs de Correspondência de Dados Exatas que foram geradas com base nas exportações reais de informações.

- Qualquer combinação de SITs pré-criados, personalizados e/ou exatos de dados que possam identificar com precisão informações confidenciais.

Também existem capacidades de predicado contextual recentemente lançadas que podem ser configuradas para identificar itens com base na propriedade do documento, na extensão do ficheiro ou no nome do documento. Estes predicados são úteis para organizações que pretendem considerar classificações que foram aplicadas através de ferramentas de classificação não microsoft, que normalmente aplicam propriedades de documento a itens. Para obter mais informações sobre o predicado contextual, veja como Proteção de Informações do Microsoft Purview deteta e protege os seus dados mais confidenciais.

O principal caso de utilização destas capacidades é garantir que as informações existentes têm a etiqueta correta aplicada. Isto garante que:

- As informações legadas, incluindo as carregadas a partir de localizações no local, estão protegidas através dos controlos baseados em etiquetas do Microsoft Purview.

- Os ficheiros marcados com classificações históricas ou através de ferramentas que não sejam da Microsoft têm uma etiqueta aplicada e, por conseguinte, estão protegidos por controlos baseados em etiquetas.

Configuração de política baseada no SharePoint

As políticas de etiquetagem automática baseadas no SharePoint são configuradas no portal de conformidade do Microsoft Purview nas políticas > de etiquetagem automática Proteção de Informações>.

As políticas devem visar serviços baseados no SharePoint. Uma vez que é necessária uma política para cada etiqueta de confidencialidade que é aplicada automaticamente, as políticas devem ser nomeadas adequadamente. Por exemplo, "SPO - label OFFICIAL Sensitive PP items".

As políticas podem utilizar SITs personalizados criados para identificar itens marcados. Por exemplo, um SIT que inclui uma expressão de registo do seguinte identifica as marcas DE PRIVACIDADE Pessoal Confidencial OFICIAL aplicadas pelas marcas visuais baseadas em texto que são aplicadas na parte superior e inferior dos documentos ou marcações de assuntos de e-mail:

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

Um conjunto completo de SITs alinhados com marcas do Governo Australiano foi fornecido, por exemplo, sintaxe SIT para detectar marcas de proteção.

A política de etiquetagem automática contém uma regra com condições de conteúdo, tipos de informações confidenciais,* seguido do SIT alinhado com a marcação protetora.

Depois de criada, esta política é executada no modo de simulação, permitindo que os administradores validem a configuração antes de qualquer aplicação automatizada de etiquetas.

Depois de ativada, a política funciona em segundo plano ao aplicar etiquetas, até 25 000 documentos do Office por dia.

Exemplo de políticas de etiquetagem automática baseadas no SharePoint

Os seguintes cenários e configurações de exemplo mitigam os riscos de informações ao garantir que todos os itens estão no âmbito dos controlos de segurança de dados adequados.

Implementação da etiquetagem automática após a etiquetagem de confidencialidade

Depois de uma organização implementar a etiquetagem de confidencialidade, todos os documentos criados a partir desse ponto terão etiquetas de confidencialidade aplicadas. Tal deve-se à configuração de etiquetagem obrigatória . No entanto, os itens criados antes deste ponto estão em risco. Para resolver este problema, as organizações podem implementar um conjunto de políticas de etiquetagem automática que procuram marcas aplicadas aos documentos. Se for identificada uma marcação alinhada com uma etiqueta de confidencialidade, a política conclui esta atividade de etiquetagem.

Estes exemplos de política de etiquetagem automática utilizam os SITs definidos na sintaxe SIT de exemplo para detetar marcas de proteção. As políticas de etiquetagem automática têm de incluir uma condição de conteúdo,tipo de informações confidenciais e, em seguida, incluir o sit alinhado com a etiqueta de políticas:

| Nome da política | SIT | Rótulo de confidencialidade |

|---|---|---|

| SPO – etiquetar itens NÃO OFICIAIS | SIT Regex NÃO OFICIAL | NÃO OFICIAL |

| SPO – etiquetar itens OFICIAIS | OFICIAL Regex SIT | OFICIAL |

| SPO – etiquetar itens confidenciais OFICIAIS | OFFICIAL Sensitive Regex SIT | OFICIAL Sensível |

| SPO – etiquetar itens DO PP Confidencial OFICIAL | OFFICIAL Sensitive Personal Privacy Regex SIT | PRIVACIDADE Pessoal Confidencial OFICIAL |

| SPO – etiquetar itens LP Confidenciais OFICIAIS | OFFICIAL Sensitive Legal Privilege Regex SIT | Privilégio Legal Confidencial OFICIAL |

| SPO – etiquetar itens LS Confidenciais OFICIAIS | OFICIAL Confidencial Sigilo Legislativo Regex SIT | OFICIAL Segredo Legislativo Sensível |

| SPO – etiquetar itens NC Confidenciais OFICIAIS | OFICIAL Confidencial NATIONAL CABINET Regex SIT | OFICIAL CONFIDENCIAL GABINETE NACIONAL |

| SPO – etiquetar itens PROTEGIDOS | PROTECTED Regex SIT | PROTEGIDO |

| SPO – etiquetar itens PP PROTEGIDOs | PROTECTED Personal Privacy Regex SIT | Privacidade Pessoal PROTEGIDA |

| SPO – etiquetar itens LP PROTEGIDOs | PROTECTED Legal Privilege Regex SIT | Privilégio Legal PROTEGIDO |

| SPO – etiquetar itens LS PROTEGIDOS | PROTECTED Legislative Secrecy Regex SIT | Sigilo Legislativo PROTEGIDO |

| SPO – etiquetar itens NC PROTEGIDOs | PROTECTED NATIONAL CABINET Regex SIT | GABINETE NACIONAL PROTEGIDO |

| SPO – etiquetar itens C PROTEGIDOs | PROTECTED CABINET Regex SIT | ARMÁRIO PROTEGIDO |

Itens de etiquetagem automática com classificações históricas

Conforme discutido em recomendações baseadas em marcações históricas, os requisitos de marcação do Governo australiano mudam ocasionalmente. Em 2018, os requisitos do PSPF foram simplificados, o que incluiu a consolidação de vários Marcadores de Limitação de Divulgação (DLMs) numa única marcação "OFICIAL: Sensível". O Anexo E do PSPF Policy 8 fornece uma lista completa de classificações e marcações históricas, juntamente com os seus requisitos de processamento atuais. Algumas destas DLMs históricas têm marcações equivalentes na arquitetura atual. Outros não, mas os requisitos de processamento ainda se aplicam. As etiquetas podem ser úteis para ajudar as organizações a garantir que conseguem cumprir os requisitos de processamento.

Existem duas abordagens possíveis:

- Aplique um equivalente moderno do rótulo histórico.

- Implemente a etiqueta histórica de forma transparente. Inclua DLP e outras políticas para proteger as informações, mas não publique a etiqueta para os utilizadores.

Para implementar a primeira destas abordagens, é necessário desenvolver uma estratégia de mapeamento que alinhe o histórico com as marcas atuais da organização. Este alinhamento pode ser complexo, uma vez que nem todas as marcações têm um equivalente atual e algumas exigirão que as organizações governamentais tome decisões sobre se os itens existentes devem ter MI aplicadas às mesmas. A tabela seguinte é fornecida apenas como exemplo.

| Marcação histórica | Rótulo de confidencialidade |

|---|---|

| Apenas para Utilização Oficial (FOUO) | OFICIAL Sensível |

| Confidencial | OFICIAL Sensível |

| Confidencial: Legal | Privilégio Legal Confidencial OFICIAL |

| Sensível: Pessoal | PRIVACIDADE Pessoal Confidencial OFICIAL |

| Sensível: | ARMÁRIO PROTEGIDO |

Depois de as organizações definirem um mapeamento, os SITs têm de ser criados para identificar as marcas históricas. Para marcas como "Apenas Para Utilização Oficial (FOUO)", isto é tão simples como criar um palavra-chave SIT, incluindo este termo. No entanto, esta abordagem pode não ser adequada para marcações menos descritivas, como "Sensível", o que provavelmente resultará em inúmeros falsos positivos.

As organizações governamentais devem avaliar os dados legados para determinar se existem outras características que possam ser utilizadas para identificar com maior precisão marcas históricas, como exclusões de responsabilidade, propriedades do documento ou outros marcadores que possam estar presentes em itens históricos.

Após a análise dos dados legados, a criação de SITs para identificar itens marcados e a implementação da política de etiquetagem automática, os administradores podem executar uma simulação para determinar a precisão da aplicação de etiqueta e o período de tempo esperado para a conclusão. A aplicação de etiquetagem automática para ficheiros legados pode ser executada em segundo plano, monitorizada por administradores organizacionais do Microsoft 365.

Etiquetagem automática após alteração da Maquinaria do Governo

Normalmente, as alterações à maquinaria do Governo (MoG) envolvem o movimento de responsabilidades e recursos entre organizações governamentais. Quando uma função se move de uma organização para outra, é comum que as informações relacionadas com essa função também exijam a transferência. Uma vez que as etiquetas de confidencialidade só são relevantes num único ambiente do Microsoft 365, quando os itens são transmitidos para uma segunda organização, a etiqueta aplicada não é transferida. As marcações de proteção continuam a aplicar-se, mas é provável que os controlos como o DLP baseado em etiquetas e os alertas de dados fora do local sejam desativados. Para resolver este problema, as políticas de etiquetagem automática podem ser executadas sobre os conteúdos recebidos de origens externas para garantir que as etiquetas corretas são aplicadas com base nas marcas de proteção existentes do item.

A configuração para o conseguir é a mesma descrita na implementação da etiquetagem automática após a etiquetagem de confidencialidade. A única exceção é que as políticas são direcionadas para as localizações específicas que os itens recebidos são armazenados.