Implementar etiquetas de confidencialidade com políticas de etiquetas para conformidade do Governo Australiano com o PSPF

Este artigo fornece orientações para organizações do Governo Australiano sobre a configuração da política de etiquetas de confidencialidade do Microsoft Purview. O objetivo é demonstrar como as políticas de etiqueta podem ser configuradas para melhor se alinharem com os requisitos descritos no Framework de Políticas de Segurança De Proteção (PSPF) e no Manual de Segurança de Informações (ISM).

Para que as etiquetas de confidencialidade sejam selecionáveis pelos utilizadores para a aplicação para itens, têm de ser publicadas através de políticas de etiqueta. As políticas de etiquetas são configuradas no portal do Microsoft Purview no menu de proteção de informações .

Para obter instruções passo a passo sobre o processo de criação de uma etiqueta de confidencialidade, veja Criar uma etiqueta de confidencialidade.

As organizações com requisitos mais granulares precisam de políticas adicionais. Por exemplo, uma organização que pretenda que a etiqueta PROTECTED e as sub-etiquetas associadas estejam publicadas num subconjunto de utilizadores requer outra política para o conseguir. Uma política com o nome política de etiqueta protegida pode ser criada, que tem apenas as etiquetas PROTEGIDOS selecionadas. Em seguida, a política pode ser publicada num grupo de utilizadores protegidos .

Importante

Restringir a capacidade de aplicar uma etiqueta não impede o acesso a informações que tenham a etiqueta aplicada. Para aplicar a restrição de acesso em conjunto com a política de etiquetas, a configuração incluindo a Prevenção de Perda de Dados (DLP), o contexto de autenticação e a encriptação de etiquetas têm de ser aplicados.

Definições de política de etiquetas

As políticas de etiquetas de confidencialidade contêm várias definições de política, que controlam o comportamento dos clientes com deteção de etiquetas de confidencialidade. Estas definições são importantes para permitir que as organizações do Governo australiano cumpram alguns requisitos fundamentais.

Rótulo padrão

A opção Etiqueta predefinida indica ao Microsoft 365 para aplicar automaticamente a etiqueta selecionada aos itens por predefinição. Para cumprir os requisitos de PSPF e ISM do Governo Australiano, as definições de etiqueta predefinidas são definidas como nenhuma.

| Requisito | Detalhe |

|---|---|

| Política PSPF 8, Requisito 2 (Requisito Principal) (v2018.6) | A avaliar informações confidenciais e confidenciais de segurança: ... Para decidir qual a classificação de segurança a aplicar, o criador tem de: i. Avalie o valor, importância ou sensibilidade das informações oficiais ao considerar os potenciais danos causados ao governo, ao interesse nacional, às organizações ou aos indivíduos, que surgiriam se a confidencialidade da informação fosse comprometida... ii. Defina a classificação de segurança no nível mais baixo razoável. |

| ISM-0271 (junho de 2024) | As ferramentas de marcação protetora não inserem automaticamente marcas de proteção em e-mails. |

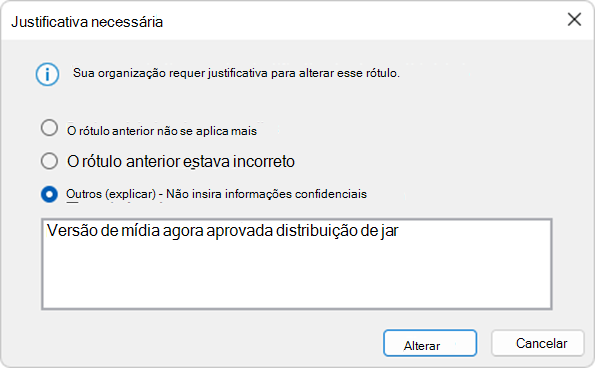

Justificação da alteração da etiqueta

Para organizações do Governo Australiano, a Microsoft recomenda que a justificação de alteração de etiquetas esteja ativada em todas as políticas de etiquetas.

Para a maioria das organizações, a confidencialidade das informações pode mudar ao longo do tempo, os exemplos incluem informações embargadas, versões de multimédia e linhas de espera. Acionadores de justificação de alteração de etiqueta no evento quando um utilizador tenta remover ou baixar uma etiqueta aplicada. Esta definição de política requer que os utilizadores forneçam um motivo para a alteração:

Todas as alterações de etiquetas e as respetivas respostas de justificação são registadas no registo de auditoria e podem ser visualizadas pelos administradores no Microsoft Purview Activity Explorer.

Alertas de alteração de etiqueta

As alterações de etiquetas podem ser facilmente configuradas para alertar no Microsoft Sentinel e noutras Informações de Segurança e Gestão de Eventos (SIEM).

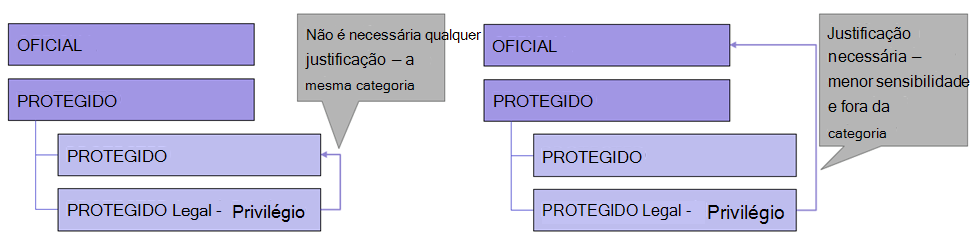

Os alertas de etiquetas no governo para todas as alterações podem causar "ruído" desnecessário, o que pode obstinar os alertas que requerem uma investigação mais aprofundada. O exemplo seguinte demonstra esta configuração numa definição de Administração Pública.

A justificação da alteração de etiqueta não é acionada automaticamente para alterações entre sub-etiquetas. Se utilizar uma taxonomia de etiqueta semelhante à configuração fornecida neste artigo, os utilizadores podem adicionar ou remover um Marcador de Gestão de Informações (IMM) sem precisarem de justificar a ação. No entanto, estas alterações de etiqueta são registadas no registo de auditoria.

As organizações governamentais devem considerar os requisitos de retenção de justificação de alteração de etiquetas e configurar políticas de retenção de registos de auditoria em conformidade com estas. Pode encontrar mais informações sobre o registo de auditoria e as opções de retenção de registos no registo de auditoria.

Considerações de reclassificação

A justificação da alteração de etiquetas é uma funcionalidade em que as opções disponíveis diferem da intenção dos requisitos do Governo. O PSPF afirma que o originador é definido como a entidade que inicialmente gerou ou recebeu as informações, deve permanecer responsável por controlar a sua desclassificação ou reclassificação:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Requirement 3 - Declassification (v2018.6) | O criador tem de ser responsável pelo controlo da limpeza, reclassificação ou desclassificação das informações. Uma entidade não pode remover ou alterar a classificação das informações sem a aprovação do criador. |

Além disso, o ISM-1089 indica que:

| Requisito | Detalhe |

|---|---|

| ISM-1089 (março de 2023) | As ferramentas de marcação protetora não permitem que os utilizadores que respondam ou reencaminham e-mails selecionem marcas de proteção inferiores às utilizadas anteriormente. |

A abordagem utilizada no Microsoft Purview é de "confiar, mas verificar", que permite aos utilizadores com permissão para editar itens e ajustar a etiqueta aplicada a esses itens. A justificação da alteração de etiquetas proporciona monitorização e responsabilidade por quaisquer alterações.

Aqueles que consideram os requisitos de reclassificação do PSPF em conformidade com a abordagem "confiar, mas verificar" da Microsoft devem estar cientes das seguintes opções disponíveis.

Abordagem baseada em políticas

A Microsoft recomenda que as organizações governamentais australianas liderem com os seus próprios controlos baseados em políticas organizacionais como o principal método de cumprimento dos requisitos de desclassificação. Além disso, a Microsoft recomenda o reforço dos controlos baseados em políticas com monitorização e alertas para detetar padrões inadequados. Isto deve-se ao facto de a configuração impedir a alteração de itens. A consequência do "bloqueio" do resultado da etiqueta afeta os utilizadores e os administradores, especialmente quando há uma alteração. Por exemplo, o "bloqueio" de uma etiqueta num item partilhado por uma organização pode exigir a utilização da encriptação, o que pode afetar outros serviços, como os sistemas de gestão de registos. Estas permissões também podem ter de estar associadas ao domínio de um utilizador, o que pode ser afetado por alterações de Máquinas Governamentais (MoG).

Quando as organizações governamentais estão a considerar as opções disponíveis, poderá valer a pena lembrar que o PSPF inclui uma escala de maturidade e categorias de requisitos principais e de suporte. As organizações têm de tomar as suas próprias decisões relativamente à importância deste requisito de suporte para cumprir os seus objetivos de PSPF e ponderar o requisito em relação a:

- usabilidade

- potencial impacto do utilizador

- impacto na maturidade geral do PSPF

- potencial de MoG

Abordagem baseada em DLP

Esta abordagem utiliza capacidades adicionais do Microsoft 365 que estão em camadas com o Microsoft Purview para mitigar riscos relacionados com a transferência de informações. Um exemplo disto é onde o DLP é utilizado para bloquear a saída de informações confidenciais da organização. Os itens podem ser identificados como confidenciais principalmente com base na etiqueta aplicada, mas também com base nas informações que contêm. Implementar uma segunda camada de DLP que se foca no conteúdo em vez de apenas a etiqueta reduz a capacidade do utilizador malicioso de exfiltrar informações após reduzir ou remover uma etiqueta. Para obter mais informações sobre esta abordagem em camadas, veja Impedir uma distribuição inadequada de informações classificadas de segurança e limitar a distribuição de informações confidenciais. Estas capacidades também podem ser expandidas para dispositivos através do DLP de Ponto Final e expandidas para outras aplicações na cloud através de Defender para Aplicativos de Nuvem.

As organizações podem utilizar o DLP para identificar e resolver a desclassificação. Um exemplo disto é onde o Tipo de Informação Confidencial (SIT) é utilizado para identificar "SEC=OFFICIAL:Sensitive" numa marcação de assunto, mas a conversação de e-mail foi identificada como OFICIAL. No corpo das conversações, uma marcação de confidencialidade superior é identificada pelo DLP, para que a conversação possa ser bloqueada ou direcionada para as equipas de segurança para mais ações. Um exemplo de uma abordagem que avalia as marcações aplicadas aos itens em vez da etiqueta de confidencialidade pode ser visto em Controlar o e-mail de informações marcadas através de DLP.

Abordagem baseada no risco do utilizador

As organizações podem expandir os controlos DLP correlacionando as informações DLP com uma série de sinais de utilizador que podem indicar padrões de comportamento malicioso. Esta capacidade é disponibilizada através de Gerenciamento de Risco Interno do Microsoft Purview (IRM).

A IRM alerta os administradores que tentam repetidamente exfiltrar informações como "arriscadas" e permitir que as equipas de segurança intervenham. Esta ferramenta tem a capacidade de ingerir feeds de dados de RH e correlacionar atividades de exfiltração de dados com sinais de RH, como a data de fim do contrato pendente. Esta capacidade indica aos administradores que os utilizadores com intenções maliciosas podem ser identificados e tratados de imediato, eliminando o risco de desclassificação maliciosa e de exfiltração.

Para aprofundar ainda mais este processo, as funcionalidades de Proteção Adaptável podem ser ativadas na IRM, o que pode restringir automaticamente o acesso e a capacidade do utilizador de risco de exfiltrar informações etiquetadas após um evento de risco. Isto pode ajudar a proteger as informações ao implementar controlos imediatamente em vez de esperar que as equipas de segurança atuem em alertas.

Com as informações protegidas por uma abordagem em camadas, as restrições de reclassificação rígidas só são necessárias para os registos especificados ao abrigo da Lei de Arquivos com o bloqueio de etiquetas para os registos especificados da Commonwealth da Lei de Arquivos.

Impedir alterações de reclassificação

Existem duas opções para impedir a reclassificação útil para diferentes requisitos de casos de utilização.

Abordagem baseada em encriptação

Outra opção para impedir alterações de etiqueta é utilizar a encriptação baseada em etiquetas, juntamente com permissões que restringem a capacidade do utilizador de modificar propriedades do item. As permissões de coproprietário permitem alterações de propriedades, incluindo na etiqueta aplicada, enquanto as permissões de cocriação permitem que os itens sejam editados, mas não as respetivas propriedades. Essa configuração teria de ser apoiada por uma estrutura de grupo para suportar a alocação de tais permissões para aqueles que precisam delas. Esta configuração também teria de considerar os outros aspetos para etiquetar a encriptação que são abordados na encriptação de etiquetas de confidencialidade.

Para obter mais informações sobre as permissões necessárias do Azure Rights Management para o suportar, veja Configurar direitos de utilização para o Azure Proteção de Informações (AIP).

Abordagem "bloquear" da etiqueta

A Secção 24 e a Secção 26 da Lei de Arquivos proíbem a eliminação ou alteração de determinados tipos de registos da Commonwealth. As alterações de etiqueta são metadados para um registo e podem constituir uma alteração desse registo. Para proibir alterações de etiquetas, as organizações podem implementar etiquetas de retenção que utilizam funcionalidades Gerenciamento de Registros do Microsoft Purview para "bloquear" itens num estado. Depois de bloqueados, os itens e a etiqueta de confidencialidade associada não podem ser alterados, impedindo a reclassificação. Configurar o Microsoft 365 desta forma ajuda as organizações a cumprir os requisitos do PSPF e da Lei de Arquivo para esses tipos de registos da Commonwealth.

Para obter mais informações sobre como impedir alterações a itens através de etiquetas de registos, veja Declarar registos através de etiquetas de retenção.

Rotulagem obrigatória

As políticas de etiquetas permitem que os utilizadores selecionem uma etiqueta para documentos e e-mails. Esta definição pede aos utilizadores que selecionem uma etiqueta sempre que:

- Guardar um novo item (ficheiro ou e-mail),

- Tentar enviar um e-mail sem etiqueta ou

- Alterar um item, que ainda não tem uma etiqueta aplicada.

Esta definição garante que todos os itens têm marcas de proteção e outros controlos associados aplicados.

| Requisito | Detalhe |

|---|---|

| Política PSPF 8, Requisito 1 (Requisito Principal) – Identificar as participações de informações (v2018.6) | O criador tem de determinar se as informações que estão a ser geradas são informações oficiais (destinadas a serem utilizadas como um registo oficial) e se essas informações são confidenciais ou classificadas de segurança. |

| Política PSPF 8, Requisito 2 (Requisito Principal) – Avaliar a confidencialidade e a classificação de segurança das participações de informações (v2018.6) | Para decidir qual a classificação de segurança a aplicar, o criador tem de: i. avaliar o valor, importância ou sensibilidade das informações oficiais ao considerar os potenciais danos causados ao governo, ao interesse nacional, às organizações ou aos indivíduos, que surgiriam se a confidencialidade da informação fosse comprometida... ii. defina a classificação de segurança no nível mais baixo razoável. |

Dica

Embora a definição de etiquetagem obrigatória garanta que os itens têm etiquetas aplicadas, recomenda-se que as recomendações de etiquetagem automática baseadas no cliente e configuradas e ativadas para orientar os utilizadores numa aplicação de etiqueta precisa. Pode encontrar mais informações sobre esta capacidade no artigo Etiquetagem automática baseada no cliente .

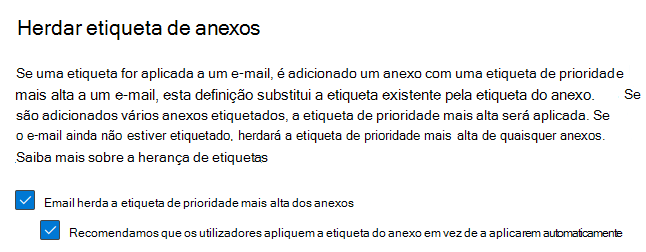

Herança de etiquetas

A definição de herança de etiquetas permite que os e-mails herdem a sensibilidade dos respetivos anexos. Isto entra em vigor se um item com uma sensibilidade superior for anexado a um e-mail com uma etiqueta de confidencialidade inferior aplicada. Esta definição ajuda a garantir que os itens altamente confidenciais não são divulgados de forma inadequada através de e-mails de menor confidencialidade.

Tal como acontece com todos os processos de etiquetagem automática, a automatização não substituirá uma etiqueta aplicada manualmente. Para obter a maioria dos benefícios, as organizações governamentais australianas devem selecionar ambas as opções. Selecionar ambas as opções permite que os itens criados recentemente herdem a sensibilidade do anexo. Em situações em que um utilizador já aplicou uma etiqueta, a segunda opção entra em vigor e recomenda que a sensibilidade do e-mail seja aumentada para corresponder.

Esta definição está alinhada com os seguintes requisitos:

| Requisito | Detalhe |

|---|---|

| ISM-0270 (junho de 2024) | As marcas de proteção são aplicadas a e-mails e refletem a mais alta sensibilidade ou classificação do assunto, corpo e anexos. |

| ISM-0271 (junho de 2024) | As ferramentas de marcação protetora não inserem automaticamente marcas de proteção em e-mails. |

A herança de etiquetas ajuda a garantir que:

- Todos os controlos relacionados com o fluxo de correio ou DLP associados à etiqueta do e-mail (por exemplo, os que são discutidos para impedir a distribuição de e-mail de informações classificadas) são aplicados com base nos anexos do e-mail.

- Se a etiqueta herdada incluir controlos avançados, como a encriptação de etiquetas, o e-mail tem estes controlos aplicados (conforme abordado na encriptação de etiquetas de confidencialidade).

Página de ajuda personalizada

A opção de página de ajuda personalizada permite que as organizações forneçam uma ligação através de uma opção "saiba mais" apresentada na parte inferior do menu de etiquetas. O utilizador é direcionado para o URL de um site que fornece informações sobre como aplicar corretamente etiquetas de confidencialidade e informar os utilizadores das suas obrigações de marcação ou classificação.

Juntamente com as descrições de etiquetas, o site "saiba mais" é utilizado pela equipa ao determinar qual é a etiqueta mais adequada para um item. Isto alinha-se com o Requisito 2 da Política PSPF 8, uma vez que ajuda os utilizadores na avaliação de informações confidenciais e classificadas de segurança.

| Requisito | Detalhe |

|---|---|

| Política PSPF 8, Requisito 2 (Requisito Principal): Avaliar informações classificadas de segurança (v2018.6) | Para decidir qual a classificação de segurança a aplicar, o criador tem de: i. avaliar o valor, importância ou sensibilidade das informações oficiais ao considerar os potenciais danos causados ao governo, ao interesse nacional, às organizações ou aos indivíduos, que surgiriam se a confidencialidade da informação fosse comprometida... ii. defina a classificação de segurança no nível mais baixo razoável. |

Normalmente, as organizações utilizam uma intranet de docentes ou uma localização semelhante para publicar conteúdos relevantes para os processos e requisitos de classificação. Este mesmo site pode ser um destino adequado para esta ligação "Saiba Mais". Existem outras utilizações para esse site, que são abordadas em Alertas de dados fora do local.

Ordenação de políticas

Conforme mencionado no início deste artigo, podem ser configuradas várias políticas de etiquetas para implementar diferentes conjuntos de etiquetas ou diferentes opções de política para o grupo de utilizadores. Nestes cenários, como com etiquetas, a ordenação de políticas é importante. Os utilizadores no âmbito de múltiplas políticas recebem todas as etiquetas que lhes foram atribuídas através das suas várias políticas, mas apenas receberão definições da política com a ordem mais alta.

Políticas de etiquetas de exemplo

O exemplo de etiqueta seguinte demonstra uma configuração de política típica para organizações do Governo Australiano. A política protegida abaixo destina-se a demonstrar como um conjunto de etiquetas pode ser publicado apenas num subconjunto de utilizadores e não será exigido por todas as organizações:

| Nome da política | Ordem | Etiquetas publicadas | Publicado em |

|---|---|---|---|

| Todas as Políticas de Utilizador | 0 | - NÃO OFICIAL - OFICIAL - OFICIAL: Sensível - OFICIAL: Privacidade Pessoal Confidencial - OFICIAL: Privilégio Legal Confidencial - OFICIAL: Sigilo Legislativo Sensível - OFICIAL: GABINETE NACIONAL Sensível |

Todos os Usuários |

| Política de Teste | 1 | Todos | Testar contas de utilizador |

| Política Protegida | 2 | - PROTEGIDO - Personal-Privacy PROTEGIDO - Legal-Privilege PROTEGIDO - Legislative-Secrecy PROTEGIDO - ARMÁRIO PROTEGIDO - GABINETE NACIONAL PROTEGIDO |

Grupo "Utilizadores Protegidos" do Microsoft 365 |

Estas políticas podem ser configuradas com as seguintes definições, que melhor se alinham com os requisitos do Governo australiano:

| Opção de política | Setting |

|---|---|

| Os utilizadores têm de fornecer uma justificação para remover uma etiqueta ou reduzir a classificação. | ON |

| Exigir que os utilizadores apliquem uma etiqueta aos respetivos e-mails e documentos. | ON |

| Exigir que os utilizadores apliquem uma etiqueta aos respetivos conteúdos do Power BI. | ON |

| Forneça aos utilizadores uma ligação para uma página de ajuda personalizada. | inserir URL do site de ajuda baseado na intranet |

| Etiqueta predefinida para documentos. | Nenhum |

| Etiqueta predefinida para e-mails. | Nenhum |

| Herdar etiqueta de anexos. - Email herda a etiqueta de prioridade mais alta dos anexos. - Recomendamos que os utilizadores apliquem a etiqueta do anexo em vez de a aplicarem automaticamente. |

ON ON |

| Etiqueta predefinida para reuniões e eventos de calendário. | Nenhum |

| Exigir que os utilizadores apliquem uma etiqueta às respetivas reuniões e eventos de calendário. | ON |

| Etiqueta predefinida para sites e grupos. | Nenhum |

| Exigir que os utilizadores apliquem uma etiqueta aos respetivos grupos ou sites. | ON |

| Etiqueta predefinida do Power BI. | Nenhum |

Alterações à política de etiquetas

O pessoal responsável pela gestão das alterações à configuração da política de etiquetas ou etiquetas deve ter em atenção que as alterações demoram um máximo de 24 horas para que quaisquer alterações sejam implementadas para os utilizadores e para sincronizar com os dispositivos cliente. Isto deve ser considerado para testes e janelas de alteração técnica.

Dica

Quando uma configuração tem de ser testada rapidamente pelos utilizadores, esses utilizadores podem terminar sessão no respetivo Microsoft 365 Apps outlook ou cliente do Office e, em seguida, voltar a iniciar sessão. À medida que o cliente inicia sessão, receberá uma cópia mais recente das políticas alocadas, acelerando o processo de implementação da etiqueta ou da política.