Impedir a distribuição inadequada de informações classificadas de segurança para conformidade do Governo australiano com o PSPF

Este artigo fornece orientações para organizações do Governo Australiano sobre configurações para reduzir o risco de divulgação inadequada de informações classificadas de segurança através dos serviços do Microsoft 365. O seu objetivo é ajudar as organizações a melhorar a sua postura de segurança de informações. Os conselhos neste artigo estão alinhados com os requisitos descritos no PSPF (Protection Security Policy Framework) e no Manual de Segurança de Informações (ISM).

O Protective Security Policy Framework (PSPF) abrange mais do que apenas x cabeçalhos de marcação de proteção x e abrange uma série de outros requisitos e controlos. Este artigo centra os requisitos relacionados com a limitação da divulgação de informações confidenciais ou confidenciais de segurança necessárias na Política PSPF 9: Acesso às informações.

Este artigo fornece conselhos e aborda as configurações relevantes para:

- Exchange Online cenários de e-mail,

- Chat do Microsoft Teams e mensagens de canal,

- Cenários de partilha através do SharePoint e do OneDrive,

- Carregar para os serviços de armazenamento na cloud e

- Transferir ou imprimir em dispositivos geridos.

Impedir a distribuição de e-mail de informações classificadas

As políticas de Prevenção de Perda de Dados (DLP) nesta secção destinam-se apenas ao serviço de troca para ativar as condições de política necessárias, como o domínio do destinatário, que não está disponível se outros serviços estiverem selecionados.

Para cumprir os requisitos do PSPF, as políticas DLP também requerem a utilização do modelo de política personalizada. Juntamente com as políticas DLP, a herança de etiquetas para anexos de e-mail, conforme abrangido na herança de etiquetas, deve ser ativada. A herança de etiquetas garante que, se a sensibilidade de um e-mail for inferior a um anexo, é acionada uma recomendação a pedir que o utilizador eleve a etiqueta do e-mail para se alinhar com o anexo. A recomendação e aprovação pela agência do utilizador coloca o e-mail no âmbito de quaisquer políticas que se apliquem à classificação de anexos de confidencialidade superior.

Observação

Existem funcionalidades de pré-visualização disponíveis que permitem que a sensibilidade do e-mail e dos anexos seja considerada pelas políticas DLP. É aconselhável utilizar estas funcionalidades. Para obter mais informações, veja portal de conformidade do Microsoft Purview: Prevenção de Perda de Dados – Mensagem/Anexo contém predicados EXO.

Impedir a distribuição de e-mail de informações classificadas para organizações não autorizadas

O requisito 1 da Política PSPF 9 estabelece que as informações classificadas de segurança só devem ser divulgadas às organizações aprovadas:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 1 - Formalized agreements for sharing information and resources (v2018.6) | Ao divulgar informações ou recursos classificados de segurança a uma pessoa ou organização fora da administração pública, as entidades têm de ter em vigor um contrato ou disposição, como um contrato ou uma ação, que regule a forma como as informações são utilizadas e protegidas. |

Observação

De acordo com a Política PSPF 8 (v2018.6), OFICIAL: Confidencial foi alterado de um Marcador de Limitação de Divulgação (DLM) para uma classificação de segurança. Isto deve afetar a abordagem da organização à partilha de INFORMAÇÕES OFICIAIS: Informações confidenciais.

Para cumprir o requisito do PSPF, as organizações governamentais têm de ter:

- Processos empresariais para identificar, estabelecer e rever contratos formais com entidades que partilham informações classificadas de segurança.

- Processos de alteração técnica para modificações de configuração para permitir ou impedir que os utilizadores enviem informações classificadas de segurança para organizações externas.

As organizações têm diferentes requisitos de segurança de informações para cada classificação de segurança ou subconjunto (por exemplo, Marcador de Gestão de Informações (IMM) ou Aviso). Devem ser criadas políticas ou regras separadas para abordar os requisitos de cada classificação ou subconjunto.

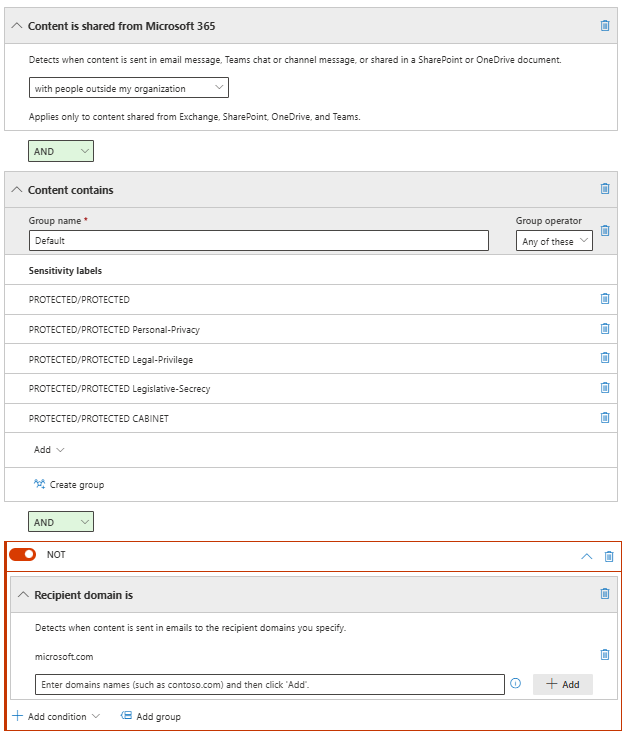

Para criar uma regra DLP para impedir a distribuição baseada em e-mail de informações classificadas de segurança para organizações não aprovadas:

- A criação de uma condição de conteúdo é partilhada a partir do Microsoft 365, com pessoas fora da minha organização.

- Crie uma segunda condição de conteúdo,uma etiqueta de confidencialidade e as etiquetas adequadas selecionadas (por exemplo, ETIQUETA PROTEGIDA e sub-etiquetas associadas).

- Crie um segundo grupo de condição ligado através do operando AND .

- O segundo grupo está definido como NÃO.

- O segundo grupo contém uma condição de domínio de destinatário juntamente com uma lista de domínios aprovados para receber as classificações de segurança selecionadas.

- Crie uma ação, que bloqueia ou redireciona o e-mail para destinatários que não são de um dos domínios de destinatários configurados.

Regra DLP de Exemplo: Bloquear e-mail PROTEGIDO para organizações não aprovadas

A regra seguinte restringe o envio de e-mails PROTEGIDOs para organizações que não estão listadas como aprovadas para a receção das informações. Enquanto um utilizador está a redigir um e-mail com uma etiqueta PROTECTED aplicada, se um utilizador adicionar um destinatário de uma organização não aprovada, é apresentada uma sugestão de política DLP para avisar o utilizador. O e-mail é bloqueado se o utilizador ignorar a sugestão da política e tentar enviá-la.

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365, com pessoas fora da minha organização AND O conteúdo contém Etiquetas de Confidencialidade: - Todas as etiquetas PROTEGIDOS E Não Agrupar O domínio do destinatário é: - Lista de domínios aprovados para receção de e-mail PROTEGIDO |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure uma sugestão de política de: "Um destinatário deste e-mail é de uma organização que não está autorizada a receber informações PROTEGIDAs. Este e-mail é bloqueado, a menos que os destinatários não autorizados sejam removidos do campo para. Se estiver incorreto, contacte o suporte para discutir o seu requisito." Configure as opções de notificação e gravidade do incidente adequadas. |

Dica

As organizações do Governo Australiano devem considerar a configuração de regras DLP que restringem o e-mail a organizações não aprovadas para e-mails protegidos e OFICIAIS: confidenciais.

Permitir a distribuição de e-mail de informações classificadas a convidados autorizados

Com o requisito de necessidade de saber, as organizações governamentais devem integrar uma abordagem baseada em domínio com acesso de convidado e vários níveis de acesso de convidado, consoante a etiqueta aplicada e o grupo de convidados ou domínio.

A permissão de convidado autorizada é obtida através de:

Criação de grupos manuais mantidos (por exemplo, convidados protegidos), que contém convidados de organizações externas aprovadas que tiveram a autorização status marcada; ou

Criação de grupos dinâmicos configurados para incluir contas de convidado de domínios especificados. Isto pode ser conseguido através da utilização de consultas dinâmicas que avaliam os Nomes Principais de Utilizador (UPNs) do utilizador. Por exemplo:

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Para obter mais informações sobre a associação a grupos dinâmicos, veja regras de associação dinâmica para grupos no Microsoft Entra ID.

As vantagens de limitar a capacidade de receber informações PROTEGIDAs a um subconjunto de domínios E contas de convidado são demonstradas nos seguintes cenários baseados em e-mail.

| Cenário de Convidado | Apenas controlo baseado em domínio | Domínio e controlo baseado em convidados |

|---|---|---|

| Convidado de domínio não aprovado |

Risco mitigado Não é possível receber informações classificadas de segurança1 |

Risco mitigado Não é possível receber informações classificadas de segurança1 |

| Convidado de domínio aprovado para informações classificadas de segurança |

Risco presente Todos os utilizadores de domínios capazes de receber informações classificadas de segurança, independentemente da necessidade de saber |

Risco mitigado Não é possível receber informações classificadas de segurança2 |

| Convidado de domínio não aprovado |

Risco mitigado Não é possível receber informações classificadas de segurança1 |

Risco mitigado Não é possível receber informações classificadas de segurança2 |

| Convidado de domínio aprovado |

Risco presente Todos os utilizadores de domínios capazes de receber informações classificadas de segurança, independentemente da necessidade de saber |

Risco mitigado Não é possível receber informações classificadas de segurança2 |

| Convidado de domínio aprovado e parte do grupo de convidados protegidos |

Risco presente Todos os utilizadores de domínios capazes de receber informações classificadas de segurança, independentemente da necessidade de saber |

Risco mitigado Apenas os utilizadores de domínio que são adicionados como convidados protegidos podem receber informações classificadas de segurança |

Observação

1 Foram seguidas as configurações descritas para impedir a distribuição de e-mail de informações classificadas para organizações não autorizadas .

2 O fornecimento da receção de informações classificadas foi restringido a convidados aprovados, além de controlos baseados em domínios.

As organizações que utilizam essa configuração requerem processos empresariais para suportar a manutenção da associação a grupos de convidados. A organização também precisa de adicionar os grupos de convidados protegidos como exceções às regras DLP que restringem a distribuição de e-mails classificados.

As regras DLP para permitir a distribuição baseada em e-mail de informações classificadas de segurança para convidados autorizados são:

- A criação de uma condição de conteúdo é partilhada a partir do Microsoft 365, com pessoas fora da minha organização.

- Crie uma segunda condição de conteúdo,uma etiqueta de confidencialidade e as etiquetas adequadas selecionadas (por exemplo, ETIQUETA PROTEGIDA e sub-etiquetas associadas).

- Crie um segundo grupo de condição, que está ligado através do operando AND .

- O segundo grupo está definido como NÃO.

- Contém uma condição de destinatário ser membro deconvidados protegidos.

- Crie uma ação, que bloqueia ou redireciona o e-mail para os destinatários que não fazem parte do grupo selecionado.

Regra DLP de exemplo: Bloquear e-mail PROTEGIDO para convidados não aprovados

A regra seguinte baseia-se no exemplo fornecido anteriormente, para permitir o envio de e-mail PROTEGIDO aos utilizadores que são ambos de domínios aprovados E que estão incluídos num grupo de convidados protegidos .

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365: com pessoas fora da minha organização AND O conteúdo contém Etiquetas de Confidencialidade: - Todas as etiquetas PROTEGIDOS E Não Agrupar O domínio do destinatário é: - Lista de domínios aprovados para receção de e-mail PROTEGIDO E Não Agrupar O destinatário é membro de: - Convidados protegidos |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure uma sugestão de política adequada: "Um destinatário deste e-mail não está autorizado a receber informações PROTEGIDAs. Este e-mail é bloqueado, a menos que os destinatários não autorizados sejam removidos do campo para. Se estiver incorreto, contacte o suporte para discutir os seus requisitos." Configure as opções de notificação e gravidade do incidente adequadas. |

Impedir a distribuição de e-mail de informações classificadas a utilizadores não autorizados

O Requisito 3 da Política PSPF 9 está relacionado com os níveis de apuramento necessários para o acesso a informações classificadas de segurança:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requisito 3: Informações e recursos classificados de segurança de acesso contínuo | As entidades têm de garantir que as pessoas que necessitam de acesso contínuo a informações classificadas de segurança ou recursos são desmarcadas para o nível adequado. |

Em organizações governamentais que têm ambientes com tipos de utilizadores com segurança mista limpa, determinados utilizadores não têm autorizações necessárias para aceder a tipos de informações retidos pela organização (ou não têm necessidade de saber). Estas organizações necessitam de controlos para impedir que os utilizadores que não devem ter acesso a informações classificadas de segurança e que as recebam por e-mail. Esta configuração é obtida através de DLP.

As regras DLP que restringem o e-mail a utilizadores não claros requerem um método para determinar que utilizadores internos estão autorizados a receber informações classificadas. Tal como no exemplo anterior, é utilizado um grupo para tal (por exemplo, um grupo de utilizadores protegidos ). Este grupo é dinâmico com a associação mantida com base em atributos alinhados com cada autorização de segurança individual. Isto pode ser obtido a partir de rh ou sistemas de identidade. Em alternativa, as condições do padrão de correspondência de atributos do AD do destinatário podem ser configuradas diretamente na política DLP.

Uma regra DLP incluída numa nova política ou adicionada à política demonstrada na secção anterior. A regra tem:

- Uma condição de Conteúdo é partilhada a partir do Microsoft 365, com pessoas dentro da minha organização.

- Uma condição de Conteúdo contém qualquer uma destas etiquetas de confidencialidade com etiquetas relevantes (por exemplo, todas as etiquetas PROTEGIDAs) selecionadas.

- Um segundo grupo de condição, que está ligado através do operando AND . O segundo grupo está definido como NÃO. Contém uma condição de destinatário ser membro deutilizadores protegidos.

- Uma política que precisa de uma ação, que bloqueia ou redireciona o e-mail para destinatários que não fazem parte do grupo selecionado.

Regra DLP de exemplo: Bloquear e-mail PROTEGIDO para utilizadores internos não fornecidos

Esta regra impede que os utilizadores que não fazem parte de um grupo de utilizadores protegidos recebam e-mails com etiquetas PROTECTED aplicadas.

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365 Apenas com pessoas dentro da minha organização AND O conteúdo contém a Etiqueta de Confidencialidade: - Todas as etiquetas PROTEGIDOS E Não Agrupar O destinatário é membro de: - Utilizadores protegidos |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure uma sugestão de política adequada, por exemplo: "Um utilizador que especificou não está aprovado para acesso a itens PROTEGIDOS." Configure as opções de notificação e gravidade do incidente adequadas. |

O resultado é que, quando a etiquetagem automática é configurada de acordo com o exemplo de configuração de etiquetagem automática baseada em e-mail, os e-mails marcados recebidos de organizações externas são etiquetados no recibo e, em seguida, bloqueados para utilizadores não claros. A utilização da etiquetagem automática requer licenciamento E5 ou equivalente. No entanto, as organizações que optem por não utilizar capacidades de etiquetagem automática ainda podem cumprir o Requisito 3 da Política PSPF 9 ao avaliar as marcas em vez de etiquetas de confidencialidade.

Observação

Recomenda-se que as organizações utilizem a etiquetagem automática para implementar regras que avaliem as marcações, uma vez que podem impedir a exfiltração em situações em que os itens foram etiquetados de forma inpropriada ou uma etiqueta tenha sido maliciosamente reduzida, conforme discutido em considerações de reclassificação.

A regra seguinte verifica a existência de marcas PROTECTED aplicadas a x cabeçalhos de marcação de proteção x ou marcas de assunto e bloqueia o e-mail se o destinatário não fizer parte do grupo de utilizadores protegidos .

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365: apenas com pessoas dentro da minha organização E Não Agrupar O destinatário é membro de: - Utilizadores protegidos E AGRUPAR Padrão de correspondência de cabeçalho: X-Protective-Marking : SEC=PROTECTED OU Padrão de correspondência de assunto: \[SEC=PROTECTED |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure uma sugestão de política adequada, por exemplo: "Um utilizador que especificou não está aprovado para acesso a itens PROTEGIDOS." Configure as opções de notificação e gravidade do incidente adequadas. |

Impedir o e-mail de informações classificadas por utilizadores não autorizados

É importante impedir que utilizadores não autorizados recebam informações classificadas num inquilino. No entanto, considere uma situação em que um utilizador obtém acesso a um ficheiro PROTEGIDO através de um armazenamento local, USB ou de outro método baseado em nonemail. Em seguida, o utilizador anexa o item a um e-mail e envia-o. Verificar se um utilizador está autorizado a enviar informações classificadas de segurança reduz o risco de uma falha de segurança de dados.

As regras DLP para marcar se um utilizador estiver autorizado a aceder a informações classificadas antes de poder enviá-las:

- Criar uma condição de Conteúdo contém qualquer uma destas etiquetas de confidencialidade com etiquetas relevantes (por exemplo, todas as etiquetas PROTEGIDAs) selecionadas.

- Crie um segundo grupo de condição, que está ligado através do operando AND .

- O segundo grupo está definido como NÃO.

- Contém uma condição de o remetente ser membro deutilizadores protegidos.

- A política precisa de uma ação, que bloqueia ou redireciona o e-mail para os destinatários que não fazem parte do grupo selecionado.

Regras DLP de exemplo que restringem a distribuição de e-mails classificados de segurança por utilizadores não autorizados

As seguintes regras DLP garantem que apenas os utilizadores autorizados para acesso a informações PROTEGIDAs podem enviá-las. Estas regras garantem que, num evento de segurança (por exemplo, partilha excessiva acidental ou maliciosa, permissões inadequadas ou configurações de segurança), os utilizadores pouco claros que obtenham acesso a itens classificados não conseguem exacerbar uma falha de segurança de dados ao distribuirem ainda mais informações classificadas de segurança.

| Regra | Condições | Ação |

|---|---|---|

| Restringir o envio interno de e-mail PROTEGIDO | O conteúdo é partilhado a partir do Microsoft 365: Apenas com pessoas dentro da minha organização AND O conteúdo contém a Etiqueta de Confidencialidade: - Todas as etiquetas PROTEGIDOS E Não Agrupar O remetente é membro de: - Utilizadores Protegidos |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure sugestões de política, se assim o desejar. Configurar a gravidade e os alertas de incidentes adequados |

| Restringir o envio externo de e-mail PROTEGIDO | O conteúdo é partilhado a partir do Microsoft 365: Apenas com pessoas fora da minha organização AND O conteúdo contém a Etiqueta de Confidencialidade: - Todas as etiquetas PROTEGIDOS E Não Agrupar O remetente é membro de: Utilizadores Protegidos |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure sugestões de política, se assim o desejar. Configurar a gravidade e os alertas de incidentes adequados |

Impedir a distribuição de itens classificados de segurança através do chat do Teams

Para obter informações sobre a utilização do DLP do Microsoft Purview para proteger o Microsoft Teams, consulte Prevenção de perdas e Microsoft Teams.

As atividades de partilha de ficheiros no Teams funcionam através de ligações de partilha e, por conseguinte, os itens etiquetados podem ser protegidos através das definições de política DLP debatidas para impedir a partilha de informações classificadas de segurança.

Uma conversa do Teams não pode ter uma etiqueta de confidencialidade aplicada à mesma. Por conseguinte, as políticas DLP baseadas na classificação não são diretamente aplicáveis. No entanto, as políticas que detetam informações confidenciais e marcações de segurança são abordadas na limitação do chat externo através de DLP.

Impedir a partilha de informações classificadas de segurança

Observação

O Esquema do ASD para a Cloud Segura inclui orientações para a configuração de partilha do SharePoint. Os conselhos do ASD recomendam a restrição de todas as ligações de partilha apenas para pessoas na sua organização. Definir todas as partilhas apenas internamente é um bom estado predefinido para as organizações que operam ao nível PROTEGIDO.

Algumas organizações precisam de ajustar a configuração de partilha para atender a casos de utilização avançados, como a colaboração segura com outras organizações. Foram seguidos conselhos como os incluídos no Controlo de colaboração externa elevado e outras secções relevantes do Esquema do ASD para a Cloud Segura . Em seguida, isto pode ser feito com um baixo nível de risco e pode facilmente resultar numa configuração que melhor atende à segurança da informação do que as abordagens tradicionais de enviar anexos de ficheiros por e-mail.

Cada organização tem uma configuração de partilha predefinida, que está configurada para a configuração de partilha do SharePoint. Isto permite a configuração de uma lista de domínios aprovados para a receção de ligações de partilha. Esta configuração está alinhada com o Requisito 1 da Política PSPF 9 – Contratos formalizados para partilha de informações e recursos.

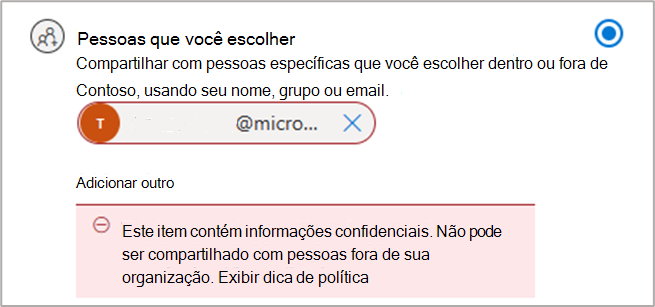

As definições do grupo de etiquetas e do site podem restringir ainda mais a partilha de itens de localizações etiquetadas, conforme discutido na configuração da partilha de etiquetas. Com a definição configurada, um item classificado de segurança, como um documento PROTEGIDO, tem opções de partilha limitadas a partir de localizações PROTEGIDAs. As configurações em grupos de exemplo e configuração de sites restringem a partilha de tais localizações apenas a destinatários internos.

Além das restrições de partilha baseadas na localização, as organizações devem implementar políticas DLP para bloquear ou avisar e dissuadir os utilizadores da partilha externa de itens que não são adequados para distribuição externa. A seguinte política de exemplo aplica-se aos documentos PROTEGIDOS, impedindo-os de serem partilhados com utilizadores externos:

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365: Apenas com pessoas fora da minha organização AND O conteúdo contém a Etiqueta de Confidencialidade: - Todas as etiquetas PROTEGIDOS |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear apenas pessoas fora da sua organização Configure uma sugestão de política adequada, por exemplo: "Os itens PROTEGIDOS não são adequados para partilhar com destinatários externos." Configurar a gravidade e os alertas de incidentes adequados |

Dica

Uma vez que as políticas DLP baseadas no SharePoint são de localização e não baseadas no utilizador, as exceções não são aplicadas por utilizador ou por grupo. No entanto, as políticas que se aplicam ao OneDrive podem ser confinadas a utilizadores específicos.

As sugestões de política DLP podem ser configuradas para fornecer comentários úteis aos utilizadores. Os ficheiros que correspondem a uma sugestão de política armazenada em localizações baseadas no SharePoint beneficiam de marcações de ícones nas bibliotecas de documentos. Como a política DLP de exemplo contém uma sugestão de política e a política impõe restrições de acesso, um ícone que mostra um círculo com um hífen na mesma é visível na biblioteca de documentos para lembrar aos utilizadores que o item está sujeito a restrições:

![]()

Quando um utilizador ignora a sugestão de política e tenta partilhar um item PROTEGIDO externamente, a sugestão de política é apresentada no diálogo de partilha:

Se um utilizador tentar ignorar a política DLP ao, por exemplo, enviar por e-mail um tipo de ligação mais permissivo para um utilizador externo, como uma ligação para qualquer pessoa, a política DLP continuará a acionar, gerar relatórios e, se configurado, enviar ao utilizador uma notificação DLP.

Outros cenários de partilha

Outros cenários de partilha que as organizações governamentais acharão aplicáveis são abordados nesta secção.

E se um membro de uma localização segura, como uma equipa PROTEGIDA, partilhar um item de forma inadequada?

A abordagem de confiança da Microsoft, mas verificar , permite que todos os utilizadores dentro de uma equipa partilhem conteúdos de acordo com a política de partilha da localização. Se forem necessárias mais restrições, as opções incluem:

Os grupos de etiquetas de confidencialidade e a configuração de sites são utilizados para impor políticas de acesso condicional para localizações etiquetadas. O contexto de autenticação também verifica se o utilizador faz parte de um grupo de utilizadores autorizados antes de permitir o acesso ao conteúdo numa localização etiquetada.

As localizações etiquetadas podem ser mais restritas. Utilizar o PowerShell para definir a configuração de uma etiqueta para

MemberShareNonecolocar os proprietários do site ou da Equipa no controlo da distribuição de informações de localizações com a etiqueta aplicada. Para obter mais informações sobre as restrições de partilha de membros, veja Partilha de membros.Barreiras de informaçõesOs controlos implícitos do Grupo do Microsoft 365 podem ser utilizados para bloquear a partilha de itens com membros nonteam. Esta capacidade é adequada para situações em que a comunicação e a colaboração têm de ser impedidas entre grupos de utilizadores.

E se um utilizador mover um item PROTEGIDO para outra localização onde a partilha seja mais permissiva?

Se um utilizador tentar ignorar os controlos de partilha e acesso ao mover um item PROTEGIDO para uma localização de confidencialidade inferior, como outra Equipa onde a partilha é mais permissiva, então:

- Os alertas de Dados Fora do Local serão acionados, alertando o utilizador da ação.

- Alertar as equipas de segurança de acordo com a configuração dos alertas de monitorização de dados fora do local.

A configuração de partilha do SharePoint é utilizada para configurar uma lista de domínios com os quais os utilizadores têm permissão para partilhar. Depois de configurados, os utilizadores não podem partilhar itens fora das organizações aprovadas.

Uma localização do OneDrive pode ter uma política de partilha mais permissiva do que a aplicada a uma localização etiquetada. Para mitigar riscos relacionados com a partilha de utilizadores do OneDrive para ignorar controlos baseados na localização, as políticas DLP são configuradas para limitar a partilha de itens com determinadas etiquetas do OneDrive. As políticas também são aplicadas a grupos de utilizadores para permitir que apenas utilizadores fidedignos partilhem itens etiquetados a partir das respetivas localizações do OneDrive com convidados.

Importante

Um utilizador autorizado para aceder a itens PROTEGIDOs pode partilhar esses itens a partir do seu OneDrive de acordo com a configuração de partilha global do OneDrive da organização e a configuração de partilha do OneDrive aplicada à respetiva conta.

E se um utilizador malicioso tentar partilhar repetidamente atividades para exfiltrar informações classificadas de segurança?

É provável que um utilizador malicioso motivado realize inúmeras tentativas de circunspeção dos controlos de segurança de dados apresentados neste artigo. A capacidade de Gestão de Riscos Internos (IRM) da Microsoft é utilizada para determinar o perfil de risco de um utilizador com base na respetiva atividade. A IRM permite que as equipas de segurança monitorizem sequências suspeitas de utilizadores, tais como:

- Transferir informações de localizações do Microsoft 365 com determinadas etiquetas aplicadas e, em seguida, copiá-las para USB.

- Reduzir ou remover uma etiqueta e, em seguida, partilhá-la com um utilizador externo.

- Informações ocultas, que foram identificadas como confidenciais e, em seguida, exfiltradas através de um serviço cloud.

A IRM integra-se com políticas DLP do Microsoft Purview através de uma capacidade chamada proteção adaptável. Isto identifica os utilizadores que são considerados de risco devido a acionarem continuamente políticas configuradas e também impõem automaticamente restrições adicionais aos mesmos para mitigar o risco até que as equipas de segurança possam investigar.

Dica

A utilização de controlos de encriptação (conforme abordado na encriptação de etiquetas de confidencialidade) deve ser utilizada para dados confidenciais. A encriptação de etiquetas ajuda a garantir que apenas os utilizadores autorizados, internos e externos, podem aceder a itens classificados de segurança, independentemente da localização dos itens.

Impedir o carregamento de itens classificados de segurança para localizações não geridas

Defender para Aplicativos de Nuvem ajuda a postura de segurança da utilização de serviços cloud por parte de uma organização. Fá-lo ao fornecer visibilidade granular e controlo sobre as atividades dos utilizadores e informações confidenciais.

Defender para Aplicativos de Nuvem políticas são configuradas na consola do Microsoft 365 Defender no menuPolíticas de Aplicações> na Cloud. Os administradores podem criar políticas destinadas a ficheiros com etiquetas PROTECTED e impedir que sejam partilhados com domínios não aprovados. Esta configuração está alinhada com o Requisito 1 da Política PSPF 9, que indica que os itens classificados de segurança só devem ser partilhados com organizações formalmente aprovadas.

Para obter mais informações sobre integrações entre Defender para Aplicativos de Nuvem e Proteção de Informações do Microsoft Purview, consulte Proteção de Informações do Microsoft Purview integração.

Impedir a transferência ou impressão de itens classificados de segurança

Esta secção aborda o risco de os itens ou informações classificados de segurança poderem ser copiados para localizações fora do controlo do inquilino do Microsoft 365. Por exemplo:

- Um utilizador copia um item PROTEGIDO para uma pen USB não encriptada, que é perdida ou roubada.

- Os itens PROTEGIDOS são copiados para uma localização ou partilha de rede no local, o que não é adequado para o armazenamento de itens PROTEGIDOS.

- As informações contidas em itens PROTEGIDOS são copiadas e coladas num novo item sem os mesmos controlos aplicados, permitindo a transferência exfiltração das informações.

A prevenção de perda de dados de ponto final (DLP de ponto final) é utilizada para resolver estes riscos. Para obter informações sobre os procedimentos de integração do Endpoint DLP, veja Introdução ao DLP do Ponto Final.

As organizações governamentais precisam de limites para utilizar apenas browsers com suporte para DLP do Microsoft 365. Chromium tem suporte para DLP e o Google Chrome pode ser informado sobre o DLP através de um suplemento do browser. Para obter mais informações sobre a extensão do Chrome do Microsoft Purview, consulte Introdução à Extensão do Chrome do Microsoft Purview.

Para direcionar dispositivos com Endpoint DLP, crie uma política DLP no âmbito da localização Dispositivos .

Tal como acontece com outros exemplos de DLP, as políticas podem ser configuradas com conteúdo contido, Etiqueta de Confidencialidade como condições. Em ações de política, pode optar por Auditar, Bloquear com substituição ou Bloquear as seguintes ações:

- Carregar item para um domínio de serviço cloud restrito (por exemplo, Google Drive) (comum a Bloquear em organizações governamentais)

- Copiar do item para a área de transferência

- Copiar item para um USB removevel (comum a Bloquear com substituição em organizações governamentais)

- Copiar para um compartilhamento de rede

- Copiar ou mover com a aplicação Bluetooth não permitida (comum a Bloquear em organizações governamentais)

- Copiar ou mover com o Protocolo de Ambiente de Trabalho Remoto (comum a Bloquear em organizações governamentais)

Observação

O DLP do Ponto Final permite que as organizações configurem um conjunto de opções, incluindo aplicações, exclusões de caminho, browsers permitidos, impressoras permitidas e dispositivos USB permitidos. Estas definições podem ser utilizadas com políticas para definir situações em que a utilização de itens etiquetados é permitida.