Ajude a mitigar riscos de forma dinâmica com a Proteção Adaptativa

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar potenciais riscos internos maliciosos ou inadvertidos, como roubo de IP, fuga de dados e violações de segurança. A gestão de riscos internos permite que os clientes criem políticas para gerir a segurança e a conformidade. Criados com privacidade por predefinição, os utilizadores são pseudonimizados por predefinição e os controlos de acesso baseados em funções e os registos de auditoria estão implementados para ajudar a garantir a privacidade ao nível do utilizador.

A proteção adaptável no Microsoft Purview utiliza machine learning para identificar os riscos mais críticos e aplicar proativa e dinamicamente controlos de proteção a partir de:

- Prevenção Contra Perda de Dados do Microsoft Purview (DLP)

- Gerenciamento do Ciclo de Vida dos Dados do Microsoft Purview (pré-visualização)

- Microsoft Entra Acesso Condicional (pré-visualização)

A integração com a prevenção de perda de dados, a gestão do ciclo de vida dos dados e o Acesso Condicional pode ajudar as organizações a automatizar a sua resposta a riscos internos e a reduzir o tempo necessário para identificar e remediar potenciais ameaças. Ao tirar partido das capacidades das quatro soluções, as organizações podem criar uma estrutura de segurança mais abrangente que aborda ameaças internas e externas.

Importante

Para saber mais sobre os requisitos de licenciamento para utilizar a Proteção Adaptável com prevenção de perda de dados, gestão do ciclo de vida de dados e Acesso Condicional, consulte Microsoft 365, Office 365, Enterprise Mobility + Security e Subscrições Windows 11.

A proteção adaptável ajuda a mitigar potenciais riscos ao utilizar:

- Deteção com deteção de contexto. Ajuda a identificar os riscos mais críticos com a análise baseada em ML de atividades de conteúdo e de utilizador.

- Controlos dinâmicos. Ajuda a impor controlos eficazes em utilizadores de alto risco, enquanto outros mantêm a produtividade.

- Mitigação automatizada. Ajuda a minimizar o impacto de potenciais incidentes de segurança de dados e a reduzir a sobrecarga do administrador.

A proteção adaptável atribui dinamicamente a prevenção de perda de dados adequada, a gestão do ciclo de vida dos dados e as políticas de Acesso Condicional aos utilizadores com base nos níveis de risco interno definidos e analisados pelos modelos de machine learning na gestão de riscos internos. As políticas tornam-se adaptáveis com base no contexto do utilizador, garantindo que a política mais eficaz, como bloquear a partilha de dados através da prevenção de perda de dados ou bloquear o acesso da aplicação através do Acesso Condicional, é aplicada apenas a utilizadores de alto risco, enquanto os utilizadores de baixo risco mantêm a produtividade. A prevenção de perda de dados e os controlos de política de Acesso Condicional ajustam-se constantemente, pelo que, quando o nível de risco interno de um utilizador é alterado, é aplicada dinamicamente uma política adequada para corresponder ao novo nível de risco interno. No caso da gestão do ciclo de vida dos dados, a gestão de riscos internos deteta utilizadores de nível de risco elevado e preserva os dados eliminados durante 120 dias através de uma política de retenção de gestão do ciclo de vida de dados criada automaticamente.

Importante

Atualmente, a gestão de riscos internos está disponível em inquilinos alojados em regiões geográficas e países suportados pelas dependências de serviço do Azure. Para verificar se a solução de gestão de riscos internos é suportada para a sua organização, veja Disponibilidade das dependências do Azure por país/região. A gestão de riscos internos está disponível para clouds comerciais, mas não está disponível para programas de cloud do Us Government neste momento.

Veja o seguinte vídeo para obter um resumo de como a Proteção Adaptável pode ajudar a identificar e mitigar os riscos mais críticos na sua organização:

Dica

Comece a utilizar Microsoft Security Copilot para explorar novas formas de trabalhar de forma mais inteligente e rápida com o poder da IA. Saiba mais sobre Microsoft Security Copilot no Microsoft Purview.

Níveis de risco interno e controlos preventivos

Com a Proteção Adaptável, os administradores podem configurar os fatores de risco ou atividades para níveis de risco interno personalizáveis com base nas necessidades da sua organização. Os níveis de risco interno para a Proteção Adaptável são atualizados de forma contínua e automática com base nos fatores de risco e informações dos utilizadores, pelo que quando os riscos de segurança de dados dos utilizadores aumentam ou diminuem, os respetivos níveis de risco interno são ajustados em conformidade. Com base nos níveis de risco interno, as políticas de prevenção de perda de dados e as políticas de Acesso Condicional aplicam automaticamente o nível certo de controlos preventivos, conforme configurado pelos administradores (como bloquear, bloquear com substituição ou aviso).

Dica

Os níveis de risco interno na Proteção Adaptável são diferentes dos níveis de gravidade dos alertas atribuídos a utilizadores de gestão de riscos internos com base na atividade detetada em políticas de gestão de riscos internos.

- Os níveis de risco interno (Elevado, Moderado ou Menor), conforme descrito neste artigo, são uma medida de risco determinada por condições definidas pelo administrador, como o número de atividades de exfiltração que os utilizadores realizam num dia ou se a atividade gerou um alerta de risco interno de alta gravidade.

- Os níveis de gravidade dos alertas (Baixo, Médio ou Alto) são atribuídos aos utilizadores com base na atividade detetada nas políticas de gestão de riscos internos. Estes níveis são calculados com base nas classificações de risco de alerta atribuídas a todos os alertas ativos associados ao utilizador. Estes níveis ajudam os analistas de risco interno e os investigadores a priorizar e responder à atividade dos utilizadores em conformidade.

Para a gestão do ciclo de vida dos dados, a política de gestão do ciclo de vida de dados monitoriza os utilizadores a que é atribuído um nível de risco Elevado pela Gestão de riscos internos Proteção Adaptável. Quando um utilizador de risco elimina qualquer conteúdo do SharePoint, OneDrive ou Exchange Online, os conteúdos são automaticamente preservados durante 120 dias. Os administradores podem contactar o suporte da Microsoft para restaurar qualquer conteúdo preservado.

Consoante a política de gestão de riscos internos atribuída na Proteção Adaptável, são utilizados diferentes critérios (utilizadores, grupos, indicadores, limiares, etc.) para determinar os níveis de risco interno aplicáveis. Os níveis de risco interno baseiam-se nas informações do utilizador e não apenas no número de instâncias de atividades de utilizadores específicas. As informações são um cálculo do número agregado de atividades e do nível de gravidade destas atividades.

Por exemplo, os níveis de risco interno para o Utilizador A não seriam determinados pelo Utilizador A a realizar uma atividade potencialmente arriscada mais de três vezes. Os níveis de risco interno para o Utilizador A seriam determinados por uma visão do número agregado de atividades e classificações de risco que seriam atribuídos à atividade com base nos limiares configurados na política selecionada.

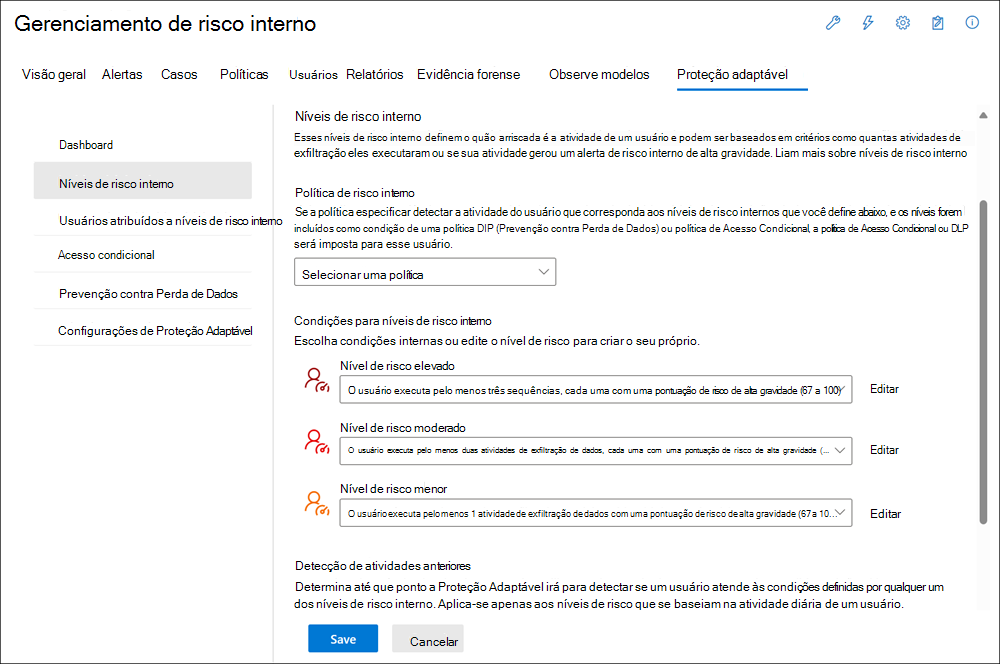

Níveis de risco interno

Os níveis de risco interno na Proteção Adaptável definem o risco da atividade de um utilizador e podem basear-se em critérios como quantas atividades de exfiltração realizaram ou se a atividade gerou um alerta de risco interno de gravidade elevada. Estes níveis de risco interno têm definições de nível de risco interno incorporadas, mas estas definições podem ser personalizadas conforme necessário:

- Nível de risco elevado: este é o nível de risco interno mais elevado. Inclui definições incorporadas para utilizadores com alertas de gravidade elevada, utilizadores com pelo menos três informações de sequência que cada um tem um alerta de gravidade elevada para atividades de risco específicas ou um ou mais alertas de gravidade elevada confirmados.

- Nível de risco moderado: o nível de risco interno médio inclui definições incorporadas para utilizadores com alertas de gravidade média ou utilizadores com, pelo menos, duas atividades de exfiltração de dados com classificações de gravidade elevadas.

- Nível de risco menor: o nível de risco interno mais baixo inclui definições incorporadas para utilizadores com alertas de gravidade baixa ou utilizadores com, pelo menos, uma atividade de exfiltração de dados com uma classificação de gravidade elevada.

Para que um nível de risco interno seja atribuído a um utilizador, o número de informações e a gravidade atribuída à atividade têm de corresponder à definição do nível de risco interno. O número de atividades de uma informação pode ser uma única atividade ou várias atividades acumuladas na única informação. O número de informações é avaliado para a definição de nível de risco interno e não para o número de atividades contidas numa informação.

Por exemplo, suponha que as condições na política de gestão de riscos internos atribuída à Proteção Adaptável têm como âmbito a identificação de transferências a partir de sites do SharePoint na sua organização. Se a política detetar que um utilizador transferiu 10 ficheiros de um site do SharePoint num único dia determinado como sendo de gravidade elevada, tal contará como uma única informação que consiste em 10 eventos de atividade. Para que esta atividade se qualifique para atribuir um nível de risco Elevado ao utilizador, seriam necessárias duas informações adicionais (com gravidade elevada) para o utilizador. As informações adicionais podem ou não conter uma ou mais atividades.

Personalizar níveis de risco interno

Os níveis de risco interno personalizados permitem-lhe criar níveis de risco interno com base nas necessidades da sua organização. Pode personalizar critérios nos quais o nível de risco interno se baseia e, em seguida, definir condições para controlar quando o nível de risco interno é atribuído aos utilizadores.

Considere os seguintes exemplos para utilizar a Proteção Adaptável, juntamente com a prevenção de perda de dados, a gestão do ciclo de vida dos dados e as políticas de Acesso Condicional.

-

Políticas de prevenção de perda de dados:

- Permitir que os utilizadores com o nível de risco Menor ou Nível de risco Médio recebam sugestões de política e educação sobre as melhores práticas de processamento de dados confidenciais. Desta forma, pode influenciar alterações de comportamento positivas ao longo do tempo e reduzir os riscos de dados organizacionais.

- Impeça que os utilizadores com o nível de risco Elevado guardem ou partilhem dados confidenciais para minimizar o impacto de potenciais incidentes de dados.

-

Política de gestão do ciclo de vida dos dados:

- Preserve qualquer conteúdo do SharePoint, OneDrive ou Exchange Online eliminado por um utilizador de risco durante 120 dias. Neste caso, um utilizador de risco é um utilizador a que foi atribuído o nível de risco Elevado pela Proteção Adaptável.

-

Políticas de Acesso Condicional:

- Exigir que os utilizadores de nível de risco menor reconheçam os Termos de Utilização antes de utilizarem uma aplicação.

- Impedir que os utilizadores de nível de risco médio acedam a determinadas aplicações.

- Bloqueie completamente a utilização de aplicações por parte de utilizadores de nível de risco elevado. Saiba mais sobre as políticas de Acesso Condicional frequentemente aplicadas

Critérios e condições de nível de risco interno

A personalização de critérios e condições de nível de risco interno pode basear-se nas seguintes áreas:

- Alertas gerados ou confirmados para um utilizador: esta opção permite-lhe escolher condições com base no nível de gravidade dos alertas gerados ou confirmados para um utilizador para a política de gestão de riscos internos selecionada. As condições para alertas não são aditivas e o nível de risco interno é atribuído a um utilizador se uma das condições for cumprida.

- Atividade específica do utilizador: esta opção permite-lhe escolher condições para a atividade detetar, a sua gravidade e o número de ocorrências diárias durante a janela de deteção de atividade anterior (opcional). As condições para a atividade do utilizador são aditivas e o nível de risco interno é atribuído a um utilizador apenas se todas as condições forem cumpridas.

Deteção de atividade anterior

Esta definição de nível de risco interno determina quantos dias atrás a Proteção Adaptável examina para detetar se um utilizador cumpre as condições definidas por qualquer um dos níveis de risco interno. A predefinição é de 7 dias, mas pode escolher entre 5 e 30 dias de atividade anterior para aplicar condições de nível de risco interno. Esta definição aplica-se apenas aos níveis de risco interno que se baseiam na atividade diária de um utilizador e exclui os níveis de risco interno com base em alertas.

O exemplo seguinte ilustra como as definições de deteção de atividade anteriores e os níveis de risco interno interagem para determinar se a atividade anterior de um utilizador está no âmbito:

- Definição de nível de risco elevado : o utilizador executa pelo menos três sequências, cada uma com uma classificação de risco de gravidade elevada (67 a 100)

- Definição de deteção de atividade anterior : 3 dias

| Atividades do usuário | Atividade no âmbito do nível de risco interno |

|---|---|

| O utilizador tem uma sequência de gravidade elevada todos os dias no Dia T-3, T-2, T-1 | Sim |

| O utilizador tem 3 sequências de gravidade elevada no Dia T-3 | Sim |

| O utilizador tem uma sequência de gravidade elevada no Dia T-4 e 2 sequências de gravidade elevada no Dia T-3 | Não |

Período de tempo do nível de risco interno

Esta definição de nível de risco interno determina durante quanto tempo um nível de risco interno permanece atribuído a um utilizador antes de ser reposto automaticamente. A predefinição é de 7 dias, mas pode escolher entre 5 e 30 dias antes de repor o nível de risco interno para um utilizador.

Os níveis de risco interno também são repostos para um utilizador quando:

- O alerta associado para o utilizador é dispensado.

- O caso associado para o utilizador é resolvido.

- A data de fim do nível de risco interno expirou manualmente.

Observação

Se um utilizador tiver atualmente um nível de risco interno atribuído e esse utilizador cumprir novamente os critérios para esse nível de risco interno, o período de tempo do nível de risco interno é prolongado para o número definido de dias para o utilizador.

Opções de expiração do nível de risco

Quando esta opção está ativada (está ativada por predefinição), os níveis de risco de Proteção Adaptável para um utilizador expiram automaticamente quando o alerta associado para um utilizador é dispensado ou o caso associado para o utilizador é fechado. Se quiser manter o nível de risco proteção adaptável para um utilizador, mesmo que o alerta seja dispensado ou o caso esteja fechado, desative a opção.

Permissões para Proteção Adaptável

Importante

Para saber mais sobre os requisitos de licenciamento para utilizar a Proteção Adaptável com prevenção de perda de dados, gestão do ciclo de vida de dados e Acesso Condicional, consulte Microsoft 365, Office 365, Enterprise Mobility + Security e Subscrições Windows 11.

Consoante a forma como está a utilizar grupos de funções e grupos de funções incorporados de gestão de riscos internos para prevenção de perda de dados ou Acesso Condicional, poderá ter de atualizar as permissões para administradores, analistas e investigadores na sua organização.

A tabela seguinte descreve as permissões necessárias para tarefas específicas de Proteção Adaptável.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização. Saiba mais sobre as funções e permissões do Microsoft Purview.

| Tarefa | Grupo de funções necessário |

|---|---|

| Configurar as definições de Proteção Adaptável e atualização | Gestão de Riscos Internos ou Administradores de Gestão de Riscos Internos |

| Criar e gerir políticas de prevenção de perda de dados com a condição proteção adaptável | Um dos seguintes: Administrador de Conformidade, Administrador de Dados de Conformidade, Gestão de Conformidade DLP, Administrador Global |

| Criar e gerir políticas de Acesso Condicional com a condição de Proteção Adaptável | Um dos seguintes: Administrador global, Administrador de Acesso Condicional, Administrador de Segurança |

| Ver detalhes sobre os níveis de risco interno atribuídos aos utilizadores | Gestão de Riscos Internos, Analistas de Gestão de Riscos Internos ou Investigadores de Gestão de Riscos Internos |

Importante

As quatro categorias de grupos de funções correspondem aos seguintes separadores na página Proteção Adaptável: níveis de risco interno, Níveis de risco interno atribuídos aos utilizadores, Prevenção de Perda de Dados, Acesso Condicional. Se não estiver atribuído ao grupo de funções adequado, o separador não será apresentado na página Proteção adaptável .

Configurar a Proteção Adaptável

Dependendo das necessidades da sua organização ou do local onde está atualmente configurado com a gestão de riscos internos, prevenção de perda de dados, gestão do ciclo de vida dos dados e Acesso Condicional, tem duas opções para começar a utilizar a Proteção Adaptável:

- Configuração rápida

- Configuração personalizada

Configuração rápida

A opção de configuração rápida é a forma mais rápida de começar a utilizar a Proteção Adaptável. Com esta opção, não precisa de qualquer gestão de riscos internos pré-existente, prevenção de perda de dados, gestão do ciclo de vida dos dados ou políticas de Acesso Condicional e não precisa de pré-configurar quaisquer definições ou funcionalidades. Se a sua organização não tiver uma subscrição ou licença atual que suporte gestão de riscos internos, prevenção de perda de dados ou gestão do ciclo de vida dos dados, inscreva-se numa avaliação de soluções de risco e conformidade do Microsoft Purview antes de iniciar o processo de configuração rápida. Também pode inscrever-se numa avaliação de Microsoft Entra para Acesso Condicional.

Pode começar ao selecionar Ativar a Proteção Adaptável a partir dos cartões de Proteção Adaptável na home page do portal do Microsoft Purview ou na página Descrição Geral da prevenção de perda de dados. Também pode começar a utilizar o processo de configuração rápida ao aceder àConfiguração rápida doDashboard> deProteção> adaptável da gestão > de riscos do Insider.

Observação

Se já for um administrador de âmbito do Microsoft Purview, não pode ativar a configuração rápida.

Eis o que está configurado quando utiliza o processo de configuração rápida para a Proteção Adaptável:

| Área | Configuração |

|---|---|

| Definições de risco interno (se ainda não estiverem configuradas) | - Privacidade: mostrar versões anonimizadas de nomes de utilizador.

Nota: Os nomes de utilizador não são anonimizados no Acesso Condicional ou na prevenção de perda de dados. - Timeframes de política: Predefinições - Indicadores de política: um subconjunto de indicadores do Office (pode ver nas definições de gestão de riscos internos) - Impulsionadores da classificação de risco: Tudo - Deteções Inteligentes: Volume de Alertas = Volume predefinido - Análise: Ativado - Administração notificações: Enviar e-mail de notificação quando o primeiro alerta é gerado para todos |

| Definições de risco interno (se já estiverem configuradas) | - Indicadores de política: indicadores do Office ainda não configurados (pode ver nas definições de gestão de riscos internos) - Todas as outras definições configuradas anteriormente não são atualizadas ou alteradas. - Análise: Em (os limiares para acionar eventos nas políticas são as predefinições determinadas pelas recomendações de Análise) |

| Uma nova política de risco interno | - Modelo de política: Fugas de dados - Nome da política: Política de Proteção Adaptável para Gestão de Riscos Internos - Âmbito da política para utilizadores e grupos: Todos os utilizadores e grupos - Conteúdo prioritário: Nenhum - Acionar eventos: eventos de exfiltração selecionados (pode ver nas definições de gestão de riscos internos) - Indicadores de política: um subconjunto de indicadores do Office (pode ver nas definições de gestão de riscos internos) - Impulsionadores da classificação de risco: a atividade está acima da atividade habitual do utilizador para esse dia |

| Níveis de risco interno da proteção adaptável |

-

Nível de risco elevado: os utilizadores têm de ter, pelo menos, três sequências de exfiltração de gravidade elevada - Nível de risco moderado: os utilizadores têm de ter, pelo menos, duas atividades de gravidade elevada (excluindo alguns tipos de transferências) - Nível de risco menor: os utilizadores têm de ter, pelo menos, uma atividade de gravidade elevada (excluindo alguns tipos de transferências) |

| Duas novas políticas de prevenção de perda de dados |

Política de Proteção Adaptável para Endpoint DLP - Regra de nível de risco elevado : Bloqueado - Moderado/Regra de nível de risco menor : Auditoria - A política é iniciada no modo de teste (apenas auditoria) Política de Proteção Adaptável para Teams e DLP do Exchange - Regra de nível de risco elevado : Bloqueado - Moderado/Regras de nível de risco secundárias : Auditoria - A política é iniciada no modo de teste (apenas auditoria) |

| Nova política de gestão do ciclo de vida de dados | Uma política de etiquetas de aplicação automática em toda a organização que monitoriza os utilizadores com o nível de risco Elevado atribuído. Qualquer conteúdo do SharePoint, OneDrive ou Exchange Online eliminado por um utilizador de risco é preservado durante 120 dias. Se ainda não tiver ativado a Proteção Adaptável, a política é criada e aplicada automaticamente quando ativa a Proteção Adaptável. Se já tiver ativado a Proteção Adaptável, terá de optar explicitamente pela política de gestão do ciclo de vida dos dados que é criada automaticamente. |

| Nova política de Acesso Condicional (criada no modo Só de Relatório para que os utilizadores não sejam bloqueados) |

1 Bloquear o acesso de utilizadores com Risco Interno (Pré-visualização) - Utilizadores incluídos: Todos os utilizadores - Utilizadores convidados ou externos excluídos: B2bDirectConnect Utilizador; OtherExternalUser; ServiceProvider - Aplicações na cloud: aplicações Office 365 - Níveis de risco interno: Elevado - Bloquear acesso: selecionado |

Assim que o processo de configuração rápida for iniciado, pode demorar até 72 horas até que a análise seja concluída, a gestão de riscos internos associada, a prevenção de perda de dados, a gestão do ciclo de vida dos dados e as políticas de Acesso Condicional são criadas e pode esperar ver os níveis de risco interno da Proteção Adaptável, a prevenção de perda de dados, a gestão do ciclo de vida dos dados e as ações de Acesso Condicional aplicadas às atividades de utilizadores aplicáveis. Os administradores recebem um e-mail de notificação assim que o processo de configuração rápida estiver concluído.

Configuração personalizada

A opção de configuração personalizada permite-lhe personalizar a política de gestão de riscos internos, os níveis de risco interno e as políticas de prevenção de perda de dados e Acesso Condicional configuradas para a Proteção Adaptável.

Observação

Para a gestão do ciclo de vida dos dados, se ainda não tiver ativado a Proteção Adaptável, a política é criada e aplicada automaticamente quando ativa a Proteção Adaptável. Se já tiver ativado a Proteção Adaptável para a sua organização, terá de optar explicitamente por aplicar a política de gestão do ciclo de vida de dados que é criada automaticamente.

Esta opção também lhe permite configurar estes itens antes de ativar efetivamente as ligações de Proteção Adaptável entre a gestão de riscos internos e a prevenção de perda de dados. Na maioria dos casos, esta opção deve ser utilizada por organizações que já têm políticas de prevenção de perda de dados e/ou gestão de riscos internos implementadas.

Conclua os seguintes passos para configurar a Proteção Adaptável com a configuração personalizada.

Passo 1: Criar uma política de gestão de riscos internos

Os níveis de risco interno são atribuídos aos utilizadores quando uma política atribuída na Proteção Adaptável deteta a atividade do utilizador ou gera alertas que correspondem às condições de nível de risco interno definidas no passo seguinte. Se não quiser utilizar uma política de gestão de riscos internos existente (selecionada no Passo 2), tem de criar uma nova política de gestão de riscos internos. A sua política de gestão de riscos internos para Proteção Adaptável deve incluir:

- Utilizadores cuja atividade pretende detetar. Pode ser todos os utilizadores e grupos na sua organização ou apenas um subconjunto para cenários específicos de mitigação de riscos ou fins de teste.

- Atividades que considera limiares de risco e personalizados que influenciam a classificação de risco de uma atividade. As atividades de risco podem incluir enviar e-mails para pessoas fora da sua organização ou copiar ficheiros para dispositivos USB.

Selecione Criar política de risco interno para iniciar o novo fluxo de trabalho da política. O modelo de política Fugas de dados é selecionado automaticamente no fluxo de trabalho, mas pode selecionar qualquer modelo de política.

Importante

Consoante o modelo de política selecionado, poderá ter de configurar definições adicionais para a política detetar corretamente atividades potencialmente arriscadas e criar alertas aplicáveis.

Passo 2: Configurar definições de nível de risco interno

Selecione o separador Níveis de risco do Insider . Comece por selecionar a política de gestão de riscos internos que pretende utilizar para a Proteção Adaptável. Esta pode ser a nova política que criou no Passo 1 ou uma política ou políticas existentes que já configurou.

Em seguida, aceite as condições de nível de risco interno incorporadas aplicáveis ou crie as suas próprias condições. Consoante o tipo de política que selecionou, as condições de nível de risco interno refletirão as condições aplicáveis associadas a indicadores e atividades que configurou na política.

Por exemplo, se tiver escolhido uma política baseada no modelo de política Fugas de dados , as opções de condição de nível de risco interno incorporadas aplicam-se a indicadores e atividades disponíveis nessa política. Se tiver selecionado uma política com base no modelo de política Violações de políticas de segurança , as condições de nível de risco interno incorporadas são automaticamente confinadas a indicadores e atividades disponíveis nessa política.

Personalizar um nível de risco interno para a sua política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview será descontinuado ou será descontinuado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

Aceda à solução Gestão de Riscos Internos.

Selecione Proteção adaptável no painel de navegação esquerdo e, em seguida, selecione Níveis de risco internos.

Na página Níveis de risco do Insider , selecione Editar para o nível de risco interno que pretende personalizar (Elevado, Moderado ou Menor).

No painel Nível de risco interno personalizado , selecione uma opção no nível de risco Insider com base na secção:

- Alerta gerado ou confirmado para um utilizador

- Atividade específica do utilizador

Se tiver selecionado a opção Alerta gerado ou confirmado para um utilizador , selecione os níveis de gravidade dos alertas gerados ou confirmados para um utilizador que deve utilizar este nível de risco interno. Pode manter a Gravidade dos alertas gerados e a Gravidade das condições dos alertas confirmados ou remover uma destas condições se apenas quiser utilizar uma. Se precisar de adicionar uma destas condições novamente, selecione Adicionar condição e, em seguida, selecione a condição. Para cada condição, escolha o nível de gravidade que deve ser aplicado à condição (Alto, Médio ou Baixo). Se qualquer uma das condições for cumprida, o nível de risco interno é atribuído a um utilizador.

Se tiver selecionado a opção Atividade específica do utilizador , escolha a atividade a detetar, a gravidade e o número de ocorrências diárias durante a janela de deteção de atividade anterior. Tem de configurar as Ocorrências de Atividades, Gravidade da atividade e Atividade durante as condições da janela de deteção para este nível de risco interno.

Para a condição Atividades , as opções que pode escolher são atualizadas automaticamente para os tipos de atividades que definiu com os indicadores configurados na política associada. Se necessário, selecione a caixa de verificação Atribuir este nível de risco interno a qualquer utilizador que tenha um alerta futuro confirmado, mesmo que as condições acima não sejam cumpridas . Se todas as condições forem cumpridas, o nível de risco interno é atribuído a um utilizador.

Para a condição gravidade da atividade , especifique o nível de gravidade das atividades incluídas nas informações de atividade diária. As opções são Alta, Média e Baixa e baseiam-se em intervalos de pontuação de risco.

Para as Ocorrências de atividade durante a condição da janela de deteção, especifique o número de vezes que as atividades selecionadas têm de ser detetadas no período de deteção de atividade anterior especificado. Este número não está relacionado com o número de eventos que podem ocorrer para uma atividade. Por exemplo, se a política detetar que um utilizador transferiu 20 ficheiros do SharePoint num dia, isso conta como uma informação de atividade diária que consiste em 20 eventos.

Selecione Confirmar para aplicar as condições de nível de risco interno personalizadas.

Como o nível de risco interno é atribuído se um utilizador estiver no âmbito de várias políticas

Se um utilizador estiver no âmbito de várias políticas, se o utilizador receber alertas de diferentes níveis de gravidade, por predefinição, é atribuído ao utilizador o nível de gravidade mais elevado recebido. Por exemplo, considere uma política que atribua um nível de risco Elevado se os utilizadores receberem um alerta de gravidade elevada. Se um utilizador receber um alerta de gravidade baixa da política 1, um alerta de gravidade média da política 2 e um alerta de gravidade elevada da política 3, é atribuído ao utilizador um nível de risco Elevado , o nível para a maior gravidade de alerta recebida.

Tenha em atenção que as condições de nível de risco interno têm de estar presentes nas políticas selecionadas a detetar. Por exemplo, se selecionar a atividade Copiar para USB para atribuir um nível de risco Moderado, mas a atividade estiver selecionada em apenas uma das três políticas selecionadas, apenas a atividade dessa política atribuirá um nível de risco Moderado a essa atividade.

Passo 3: Criar ou editar uma política de prevenção de perda de dados

Em seguida, crie uma nova política de prevenção de perda de dados (ou edite uma política existente) para restringir as ações dos utilizadores que correspondem às condições de nível de risco interno na Proteção Adaptável. Utilize as seguintes diretrizes para a configuração da política de prevenção de perda de dados:

- Tem de incluir o nível de risco interno do Utilizador para a Proteção Adaptável é condição na sua política de prevenção de perda de dados. Esta política de prevenção de perda de dados pode incluir outras condições conforme necessário.

- Embora possa incluir outras localizações na política de prevenção de perda de dados, a Proteção Adaptável suporta atualmente apenas o Exchange, o Microsoft Teams e dispositivos.

Selecione Criar política para iniciar o fluxo de trabalho da política de prevenção de perda de dados e criar uma nova política de prevenção de perda de dados. Se tiver uma política de prevenção de perda de dados existente que gostaria de configurar para a Proteção Adaptável, aceda aPolíticas de prevenção> de perda de dados no portal de conformidade e selecione a política de prevenção de perda de dados que pretende atualizar para Proteção Adaptável. Para obter orientações sobre como configurar uma nova política de prevenção de perda de dados ou atualizar uma política de prevenção de perda de dados existente para a Proteção Adaptável, veja Saiba mais sobre a Proteção Adaptável na prevenção de perda de dados: Configuração manual.

Dica

Recomendamos que teste a política de prevenção de perda de dados (com sugestões de política) para que possa rever os alertas de prevenção de perda de dados para verificar se a política está a funcionar conforme esperado antes de ativar a Proteção Adaptável.

Passo 4: Criar ou editar uma política de Acesso Condicional

Em seguida, crie uma nova política de Acesso Condicional (ou edite uma política existente) para restringir as ações dos utilizadores que correspondam às condições de nível de risco interno na Proteção Adaptável. Utilize as seguintes diretrizes para a configuração da política de Acesso Condicional:

- Na página Acesso Condicional onde controla o acesso com base em sinais de condições, defina a condição de risco Interno como Sim e, em seguida, selecione um nível de risco interno (Elevado, Moderado ou Menor). Este é o nível de risco interno que os utilizadores têm de ter para que a política seja imposta.

Selecione Criar política para iniciar o fluxo de trabalho da política de Acesso Condicional e criar uma nova política de Acesso Condicional. Se tiver uma política de Acesso Condicional existente que pretenda configurar para a Proteção Adaptável, aceda aAcesso Condicional de Proteção> no centro de administração do Microsoft Entra e selecione a política de Acesso Condicional que pretende atualizar para Proteção Adaptável. Para obter orientações sobre como configurar uma nova política de Acesso Condicional ou atualizar uma política de Acesso Condicional existente para Proteção Adaptável, veja Política de Acesso Condicional Comum: política baseada em riscos internos.

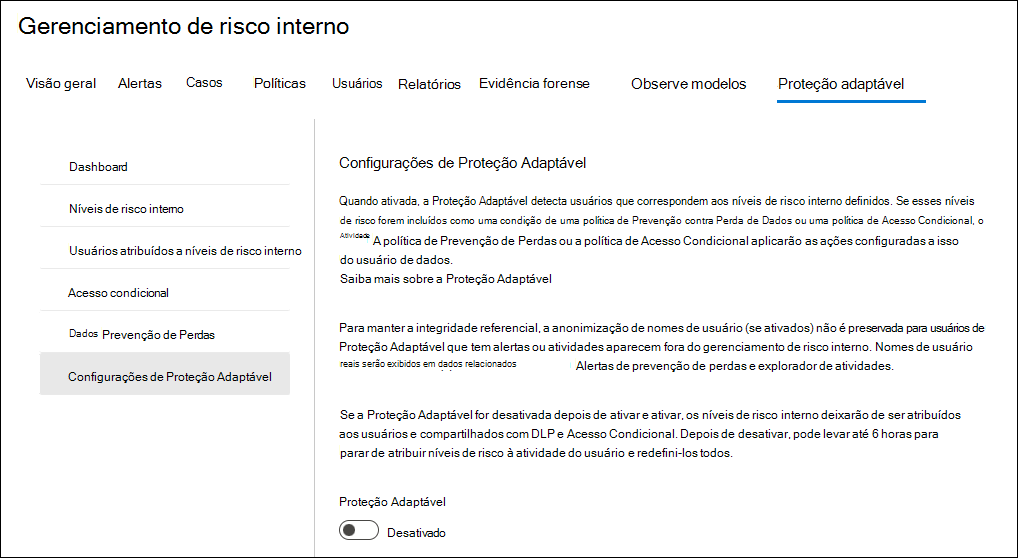

Passo 5: Ativar a Proteção Adaptável

Depois de concluir todos os passos anteriores, está pronto para ativar a Proteção Adaptável. Quando ativa a Proteção Adaptável:

- A política de gestão de riscos internos começa a procurar atividade do utilizador que corresponda às condições de nível de risco interno. Se forem detetados, os níveis de risco interno são atribuídos aos utilizadores.

- Os utilizadores a quem são atribuídos níveis de risco interno aparecem no separador Níveis de risco interno atribuídos aos utilizadores na Proteção Adaptável.

- A política de prevenção de perda de dados aplica ações de proteção para qualquer utilizador atribuído a níveis de risco interno incluídos na política de prevenção de perda de dados. A política de prevenção de perda de dados é adicionada ao separador Prevenção de Perda de Dados na Proteção adaptável. Pode ver detalhes sobre a política de prevenção de perda de dados e editar condições de política do dashboard.

- A política de gestão do ciclo de vida dos dados, que é criada automaticamente, aplica ações de proteção a qualquer utilizador atribuído ao nível de risco Elevado. A seguinte mensagem é apresentada com um fundo verde no separador Proteção Adaptável para informar os utilizadores de que está a ser aplicada a preservação proativa de dados: "A sua organização também está a ser protegida dinamicamente de utilizadores que podem potencialmente eliminar dados críticos." A mensagem também fornece uma ligação para a definição de gestão do ciclo de vida dos dados, onde pode desativar a funcionalidade de preservação proativa de dados, se assim o desejar.

- A política de Acesso Condicional aplica ações de proteção para qualquer utilizador atribuído a níveis de risco interno incluídos na política de Acesso Condicional. A política de Acesso Condicional é adicionada ao separador Políticas de Acesso Condicional na Proteção adaptável. Pode ver detalhes sobre a política de Acesso Condicional e editar as condições da política do dashboard.

Para ativar a Proteção Adaptável, selecione o separador Definições da Proteção Adaptável e, em seguida, ative a Proteção Adaptável. Pode demorar até 36 horas até poder esperar ver os níveis de risco interno da Proteção Adaptável e a prevenção de perda de dados, a gestão do ciclo de vida dos dados e as ações de Acesso Condicional aplicadas às atividades de utilizador aplicáveis.

Veja o seguinte vídeo no canal Microsoft Mechanics para ver como a Proteção Adaptável pode ajustar automaticamente a força da proteção de dados com base nos níveis de risco internos de segurança de dados calculados dos utilizadores.

Gerir a Proteção Adaptável

Assim que tiver ativado a Proteção Adaptável e a gestão de riscos internos, a prevenção de perda de dados e as políticas de Acesso Condicional estiverem configuradas, terá acesso a informações sobre métricas de políticas, utilizadores atuais no âmbito e níveis de risco interno atualmente no âmbito.

Observação

Neste momento, as métricas de gestão do ciclo de vida dos dados não são apresentadas no dashboard. No entanto, saberá se a preservação proativa de dados está ativada se vir a seguinte mensagem no separador Proteção Adaptável : "A sua organização também está a ser protegida dinamicamente de utilizadores que podem potencialmente eliminar dados críticos."

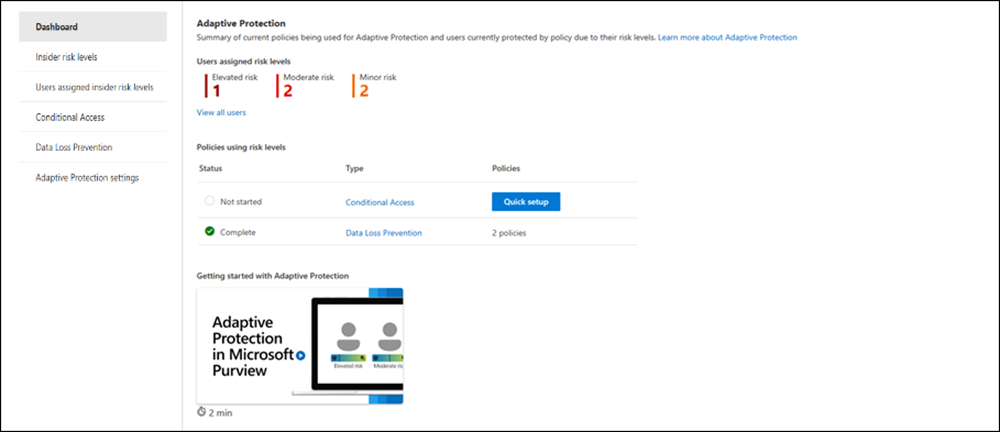

Painel

Depois de concluir o processo de configuração Rápida ou Personalizada , o separador Dashboard na Proteção adaptável apresenta widgets para obter informações de resumo sobre os níveis de risco interno do utilizador, as políticas de Acesso Condicional e as políticas de prevenção de perda de dados.

- Níveis de risco interno atribuídos aos utilizadores: apresenta o número de utilizadores para cada nível de risco interno (Elevado, Moderado e Menor).

- Políticas que utilizam níveis de risco interno: apresenta a status de políticas (Não iniciada ou Concluída), o tipo de política (Acesso Condicional ou Prevenção de Perda de Dados) e o número de políticas configuradas para cada tipo de política. Se não tiver sido configurado um tipo de política, selecione Configuração rápida para configurar a política.

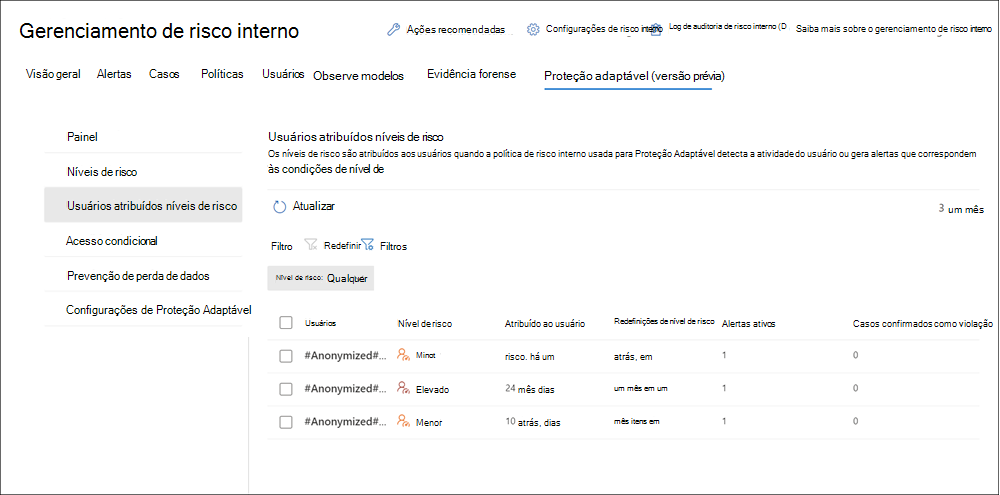

Os utilizadores atribuíam níveis de risco interno

Os utilizadores a que foi atribuído um nível de risco interno na Proteção Adaptável aparecem no separador Níveis de risco interno atribuídos aos utilizadores . Pode rever as seguintes informações para cada utilizador:

Utilizadores: Listas o nome de utilizador. Para políticas de prevenção de perda de dados, se a opção Mostrar versões anonimizadas de nomes de utilizador estiver selecionada nas definições de gestão de riscos internos, verá nomes de utilizador anónimos. Para políticas de Acesso Condicional, os nomes de utilizador não são anonimizados mesmo que a definição Mostrar versões anonimizadas de nomes de utilizador esteja selecionada.

Importante

Para manter a integridade referencial, a anonimização dos nomes de utilizador (se ativada) não é preservada para os utilizadores da Proteção Adaptável que tenham alertas ou atividade que apareçam fora da gestão de riscos internos. Os nomes de utilizador reais aparecerão em alertas de prevenção de perda de dados relacionados e no explorador de atividades.

Nível de risco interno: o nível de risco interno atual atribuído ao utilizador.

Atribuído ao utilizador: o número de dias ou meses que passaram desde que o utilizador recebeu um nível de risco interno.

O nível de risco interno é reposto: o número de dias até que o nível de risco interno seja reposto automaticamente para o utilizador.

Para repor manualmente o nível de risco interno de um utilizador, selecione o utilizador e, em seguida, selecione Expirar. Este utilizador deixará de receber um nível de risco interno. Os alertas ou casos existentes para este utilizador não serão removidos. Se este utilizador estiver incluído na política de gestão de riscos internos selecionada, será novamente atribuído um nível de risco interno se for detetado um evento de acionamento.

Alertas ativos: o número de alertas de gestão de riscos internos atuais para o utilizador.

Casos confirmados como violação: o número de casos confirmados para o utilizador.

Caso: o nome do caso.

Se necessário, pode filtrar os utilizadores pelo nível de risco Insider.

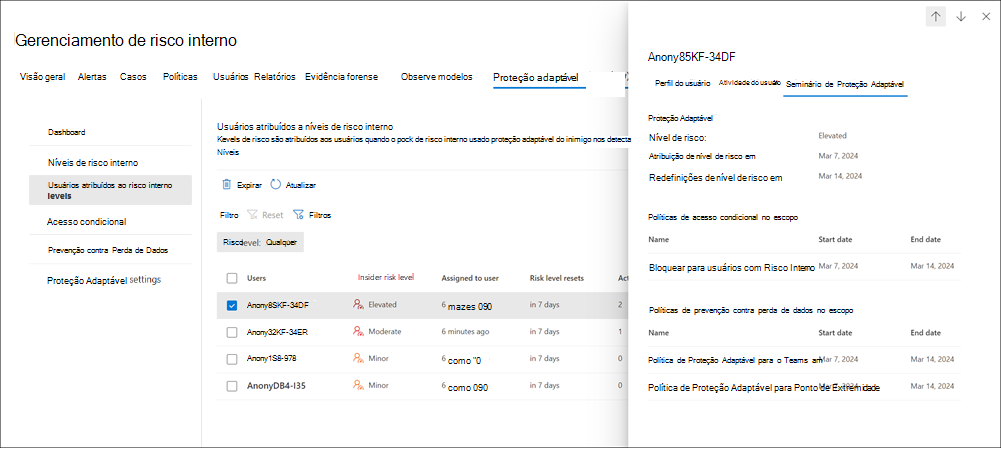

Para ver informações detalhadas sobre o risco interno e a Proteção Adaptável para um utilizador específico, selecione o utilizador para abrir o painel de detalhes do utilizador. O painel de detalhes contém três separadores: Perfil de utilizador, Atividade do utilizador e Resumo da proteção adaptável. Para obter informações sobre os separadores Perfil de utilizador e Atividade do utilizador , veja Ver detalhes do utilizador.

O separador de resumo Proteção adaptável agrega informações em quatro secções:

- Proteção adaptável: esta secção apresenta informações sobre o nível de Risco atual, o Nível de risco atribuído e a reposição do nível de risco para o utilizador.

- Políticas de Prevenção de Perda de Dados no âmbito (dinâmico): esta secção apresenta todas as políticas de prevenção de perda de dados atualmente no âmbito do utilizador e a data de início e de fim da política. Isto baseia-se no nível de risco interno para a configuração da política de prevenção de perda de dados e do utilizador para níveis de risco interno. Por exemplo, se um utilizador tiver atividades que tenham sido definidas como nível de risco elevado para políticas de gestão de risco interno e duas políticas de prevenção de perda de dados estiverem configuradas com a condição de nível de risco Elevado , estas duas políticas de prevenção de perda de dados são apresentadas aqui para o utilizador.

- Políticas de Acesso Condicional no âmbito (dinâmico): esta secção apresenta todas as políticas de Acesso Condicional atualmente no âmbito do utilizador e a data de início e de fim da política. Isto baseia-se no nível de risco interno para o utilizador e a configuração da política de Acesso Condicional para níveis de risco interno. Por exemplo, se um utilizador tiver atividades que tenham sido definidas como Nível de risco elevado para políticas de gestão de risco interno e uma política de Acesso Condicional estiver configurada com a condição de nível de risco Elevado , a política de Acesso Condicional é apresentada aqui para o utilizador.

- Política de risco interno para proteção adaptável: esta secção apresenta qualquer política de gestão de riscos internos em que o utilizador esteja atualmente no âmbito.

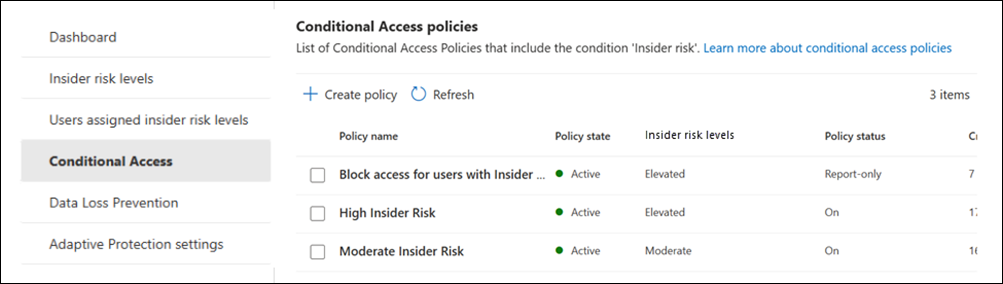

Políticas de Acesso Condicional

A página Políticas de Acesso Condicional apresenta todas as políticas de Acesso Condicional que estão a utilizar a condição de risco Interno . Pode rever as seguintes informações para cada política:

- Nome da política: o nome da política de Acesso Condicional.

- Estado da política: o estado atual da política. Os valores estão Ativos ou Inativos.

- Níveis de risco interno: os níveis de risco interno incluídos na política de Acesso Condicional com a condição de Risco Interno . As opções são Elevadas, Moderadas ou Secundárias.

- Política status: a status atual da política de Acesso Condicional. As opções são Ativado ou Teste com notificações.

- Criado em: a data em que a política de Acesso Condicional foi criada.

- Última modificação: a data em que a política condicional foi editada pela última vez.

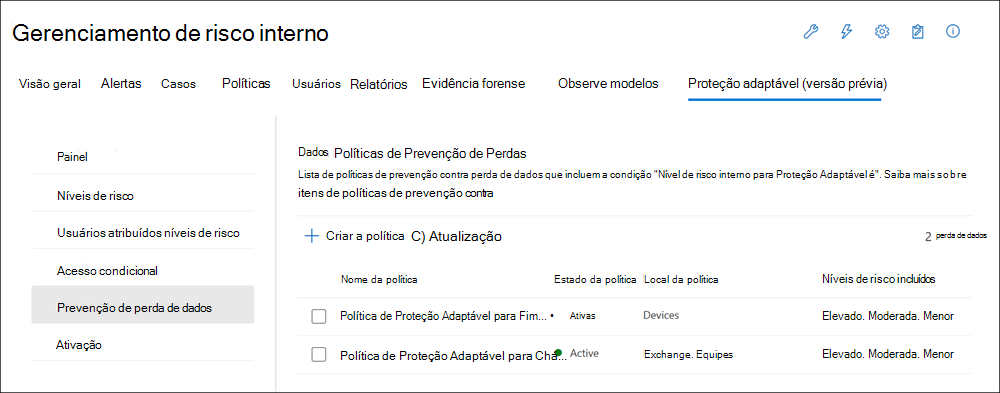

Políticas de Prevenção Contra Perda de Dados

A página Políticas de Prevenção de Perda de Dados apresenta todas as políticas de prevenção de perda de dados que estão a utilizar o nível de risco interno do Utilizador para a Proteção Adaptável. Pode rever as seguintes informações para cada política:

- Nome da política: o nome da política de prevenção de perda de dados.

- Estado da política: o estado atual da política. Os valores estão Ativos ou Inativos.

- Localização da política: as localizações incluídas na política de prevenção de perda de dados. Atualmente, a Proteção Adaptável suporta o Exchange, o Teams e os Dispositivos.

- Níveis de risco interno: os níveis de risco interno incluídos na política de prevenção de perda de dados com o nível de risco Insider para Proteção Adaptável são condição. As opções são Elevadas, Moderadas ou Secundárias.

- Política status: a status atual da política de prevenção de perda de dados. As opções são Ativado ou Teste com notificações.

- Criado: a data em que a política de prevenção de perda de dados foi criada.

- Última modificação: a data em que a política de prevenção de perda de dados foi editada pela última vez.

Ajustar as definições de nível de risco interno

Após rever os utilizadores com níveis de risco interno, poderá constatar que tem demasiados ou poucos utilizadores a quem é atribuído um nível de risco interno. Pode utilizar dois métodos para otimizar as configurações da política para diminuir ou aumentar o número de utilizadores a quem são atribuídos níveis de risco interno:

-

Modificar as definições de nível de risco interno. Pode ajustar os limiares para atribuir um nível de risco interno a um utilizador:

- Aumente ou diminua a gravidade da atividade necessária para atribuir um nível de risco interno. Por exemplo, se estiver a ver poucos utilizadores com níveis de risco interno, pode reduzir a gravidade da atividade ou do alerta.

- Se o nível de risco interno for baseado numa atividade específica do utilizador, aumente ou diminua as ocorrências de atividade durante a janela de deteção. Por exemplo, se estiver a ver poucos utilizadores com níveis de risco interno, pode reduzir as ocorrências de atividade.

- Altere o nível de risco interno em que se baseia. Por exemplo, se estiver a ver demasiados utilizadores com níveis de risco interno, para diminuir o número de utilizadores, pode atribuir um nível de risco interno apenas se o alerta for confirmado.

- Modificar limiares de política. Uma vez que os níveis de risco interno são atribuídos com base nas deteções de políticas, também pode modificar a sua política, o que, por sua vez, irá alterar os requisitos para atribuir um nível de risco interno. Pode modificar uma política ao aumentar ou diminuir os limiares de política que levam a alertas e atividades de gravidade alta/média/baixa.

Desativar a Proteção Adaptável

Podem existir determinados cenários em que poderá ter de desativar temporariamente a Proteção Adaptável. Para desativar a Proteção Adaptável, selecione o separador Definições de Proteção Adaptável e desative a Proteção Adaptável.

Se a Proteção Adaptável estiver desativada depois de estar ativa e ativada, os níveis de risco interno deixarão de ser atribuídos aos utilizadores e partilhados com a prevenção de perda de dados, a gestão do ciclo de vida dos dados e o Acesso Condicional e todos os níveis de risco interno existentes para os utilizadores serão repostos. Depois de desativar a Proteção Adaptável, pode demorar até 6 horas para parar a atribuição de níveis de risco interno à atividade do utilizador e repô-los a todos. A gestão de riscos internos, a prevenção de perda de dados, a gestão do ciclo de vida dos dados e as políticas de Acesso Condicional não são eliminadas automaticamente.

Observação

Pode optar ativamente por não participar na proteção da gestão do ciclo de vida de dados sem desativar a Gestão de riscos internos Proteção Adaptável ao desativar a definição Proteção adaptável na Gestão do Ciclo de Vida de Dados na gestão do ciclo de vida dos dados. Se desativar esta definição, a política de gestão do ciclo de vida dos dados é eliminada. A definição não será ativada novamente, a menos que a volte a ativar. Saiba mais sobre a Proteção adaptável na definição de Gestão do Ciclo de Vida de Dados