Cenários de Prevenção de Perda de Dados (DLP) para conformidade do Governo Australiano com o PSPF

Este artigo fornece uma descrição geral sobre a utilização de Prevenção Contra Perda de Dados do Microsoft Purview (DLP) para a marcação e proteção das informações do Governo australiano. O seu objetivo é ajudar as organizações governamentais a aumentar a sua maturidade de segurança e conformidade, ao mesmo tempo que cumprem os requisitos descritos no Framework de Políticas de Segurança De Proteção (PSPF) e no Manual de Segurança da Informação (ISM).

A Prevenção de Perda de Dados (DLP) é um serviço utilizado principalmente para reduzir o risco de informação, ajudando a impedir que informações confidenciais saiam de um ambiente. As políticas DLP podem ser configuradas com base em:

- Uma localização ou serviço: por exemplo, o SharePoint ou o Exchange.

- Uma condição ou conjunto de condições: por exemplo, contém uma etiqueta ou informações confidenciais.

- Uma ação: por exemplo, bloquear a transmissão ou a partilha do item.

Os leitores devem rever estas informações antes de explorar os conselhos fornecidos aqui que se relacionam mais especificamente com a configuração para organizações governamentais australianas.

Casos de utilização DLP relevantes para os requisitos governamentais

No contexto dos requisitos do Governo australiano, o serviço DLP do Microsoft Purview é utilizado para:

- Para aplicar metadados necessários ao e-mail (x-protective-marking x-headers).

- Para aplicar marcações de assunto ao e-mail.

- Para bloquear a transmissão de e-mails etiquetados de forma inadequada.

- Para bloquear a transmissão ou impedir uma distribuição inadequada de informações classificadas de segurança.

- Para bloquear ou avisar contra a distribuição de e-mail ou a partilha de itens para utilizadores que não precisam de saber.

- Para implementar controlos operacionais para evitar a perda de informações que possam causar danos a um indivíduo, organização ou governo.

Estratégia DLP

O Protective Security Policy Framework (PSPF) é um quadro que ajuda as organizações do Governo australiano a proteger as suas pessoas, informações e recursos. As políticas PSPF mais relevantes para a configuração DLP são a Política PSPF 8: Sistema de classificação e Política PSPF 9: Acesso às informações.

As nuances organizacionais do Governo Australiano que afetam a estratégia DLP incluem:

- Instrumentos legislativos específicos organizacionais.

- Tipo de Órgão do Governo Australiano e requisitos legislativos associados.

- Outras organizações frequentemente contactadas.

- Os inquilinos da organização e o nível máximo de segurança para cada inquilino.

- Requisitos de Funcionário Público Não Australiano (APS), convidado e empreiteiro.

As secções seguintes são relevantes para a abordagem DLP em todos os serviços integrados DLP. As organizações governamentais devem decidir a sua estratégia para o feedback dos utilizadores e a gestão de eventos DLP. As estratégias decididas podem então ser aplicadas em todas as configurações DLP mais exploradas em:

- Impedir uma distribuição inadequada de informações classificadas de segurança

- Impedir uma distribuição inadequada de informações confidenciais

- Impedir o transposição de dados através da receção de classificações inadequadas

Decisões relativas ao feedback dos utilizadores relativamente à violação da política DLP

Desde que as organizações se alinhem com os conselhos fornecidos neste guia, quando um utilizador tenta enviar informações, existem quatro motivos pelos quais uma política DLP é acionada:

- O utilizador tem o destinatário errado para o respetivo e-mail (acidental).

- A configuração está incorreta e outro domínio tem de ser adicionado à lista de exceções.

- A organização externa em questão pode ser adequada para receber as informações, mas o processo de negócio para estabelecer contratos formais e a configuração associada ainda não foi concluído.

- O utilizador está a tentar exfiltrar informações classificadas (maliciosas).

Quando as políticas DLP são acionadas devido a uma ação alinhada com um dos três primeiros cenários, o feedback ao utilizador é valioso. O feedback permite que o utilizador corrija o erro, a sua organização corrija a configuração ou decrete o processo de negócio necessário. Se a política for acionada devido a atividades maliciosas, o feedback do utilizador alerta o utilizador de que a ação foi notada. As organizações têm de considerar o risco versus o benefício do feedback dos utilizadores e decidir a melhor abordagem para a sua situação.

Sugestões de política DLP antes da violação

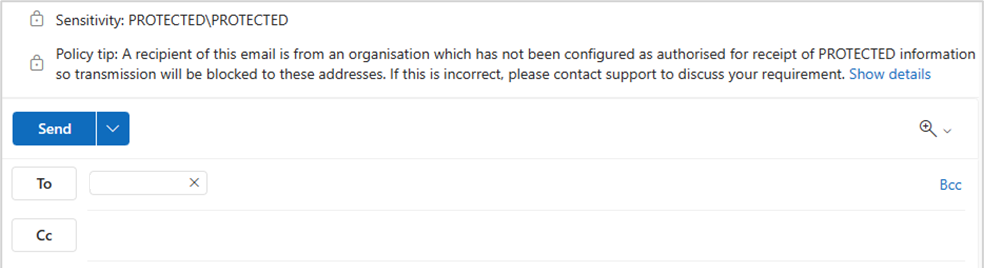

Se optar por fornecer feedback aos utilizadores, as sugestões de política são uma excelente forma de ajudar os utilizadores à medida que são acionadas diretamente nos clientes do Outlook. Alertam os utilizadores para problemas antes de enviar um e-mail e acionar uma violação de política, evitando potencialmente a disciplina ou uma situação embaraçosa. As sugestões de política são configuradas através da opção de sugestões de política na configuração de regras DLP. Quando aplicada a cenários de e-mail, a experiência do utilizador final desta configuração é que recebe uma sugestão de aviso na parte superior do e-mail que está a redigir:

Quando os utilizadores ignoram a sugestão de política, outras ações de política DLP são acionadas, como uma ação de bloqueio. Também estão disponíveis várias opções de notificação, incluindo notificações que são apresentadas em tempo real, avisando o utilizador de que o respetivo e-mail foi bloqueado.

O benefício das sugestões de política para a carga de trabalho de eventos DLP também deve ser considerado. Os eventos de risco DLP são reduzidos com a utilização de sugestões de políticas, antes de uma ação de bloqueio e alertas associados serem acionados. O benefício é que as equipas de segurança têm menos incidentes para gerir.

Para obter mais informações sobre notificações DLP e sugestões de política, veja Enviar notificações por email e mostrar sugestões de políticas para políticas DLP.

Gestão de eventos DLP

As organizações que implementam o DLP devem considerar a abordagem à gestão de eventos DLP, incluindo:

- Que ferramenta utilizar para a gestão de eventos DLP?

- Que gravidades de eventos DLP justificam a ação do administrador e qual é o tempo pretendido para a resolução?

- Que equipa é responsável pela gestão de eventos DLP (por exemplo, segurança, dados ou equipas de privacidade)?

- Que recursos são necessários?

Existem quatro soluções da Microsoft disponíveis para ajudar na monitorização e gestão de eventos DLP:

- Microsoft Defender XDR

- Alertas DLP dashboard

- Explorador de atividade

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender XDR é uma solução de segurança abrangente que fornece proteção e resposta a ameaças entre domínios entre pontos finais, e-mail, identidades, aplicações na cloud e infraestrutura. Oferece uma defesa simplificada e eficiente contra ataques avançados, fornecendo às equipas de segurança uma visão completa do panorama das ameaças, permitindo investigações mais eficazes e remediação automatizada. Microsoft Defender XDR é o método recomendado para a gestão de incidentes DLP no Microsoft 365.

Para obter mais informações sobre a gestão de incidentes DLP com Microsoft Defender XDR, veja Investigar alertas de prevenção de perda de dados com Microsoft Defender XDR.

Alertas DLP dashboard

Os alertas do Microsoft Purview dashboard estão visíveis a partir do portal de conformidade do Microsoft Purview. O dashboard fornece aos administradores visibilidade dos incidentes DLP. Para obter informações sobre como configurar alertas nas políticas DLP e utilizar o dashboard de gestão de alertas DLP, veja Introdução aos alertas DLP dashboard.

Explorador de atividade

A Explorer de atividade é uma dashboard disponível a partir do portal de conformidade do Microsoft Purview e oferece uma vista diferente dos eventos DLP. Esta ferramenta destina-se não à gestão de eventos, mas sim a fornecer aos administradores informações mais aprofundadas e filtros mais amplos e comportamento longitudinal. Para obter mais informações sobre a Explorer de Atividade, veja Activity Explorer (Explorer de Atividade).

Microsoft Sentinel

Microsoft Sentinel é uma gestão de informações e eventos de segurança nativa da cloud (SIEM) dimensionável que fornece uma solução inteligente e abrangente para SIEM e orquestração de segurança, automatização e resposta (SOAR). Os conectores podem ser configurados para importar informações de incidentes DLP de Microsoft Defender XDR para Microsoft Sentinel. Estabelecer esta conectividade permite que mais capacidades de investigação e automatização de Sentinel sejam utilizadas para a gestão de incidentes DLP. Para obter mais informações sobre como utilizar Sentinel para a gestão de eventos DLP, veja Investigar alertas de prevenção de perda de dados com Microsoft Sentinel.