Kryteria sukcesu dla strategii dostępu uprzywilejowanego

W tym dokumencie opisano kryteria sukcesu strategii uprzywilejowanego dostępu. W tej sekcji opisano strategiczne perspektywy sukcesu strategii uprzywilejowanego dostępu. Aby zapoznać się z planem wdrażania tej strategii, zobacz plan szybkiej modernizacji (RaMP). Aby uzyskać wskazówki dotyczące implementacji, zobacz wdrażanie dostępu uprzywilejowanego

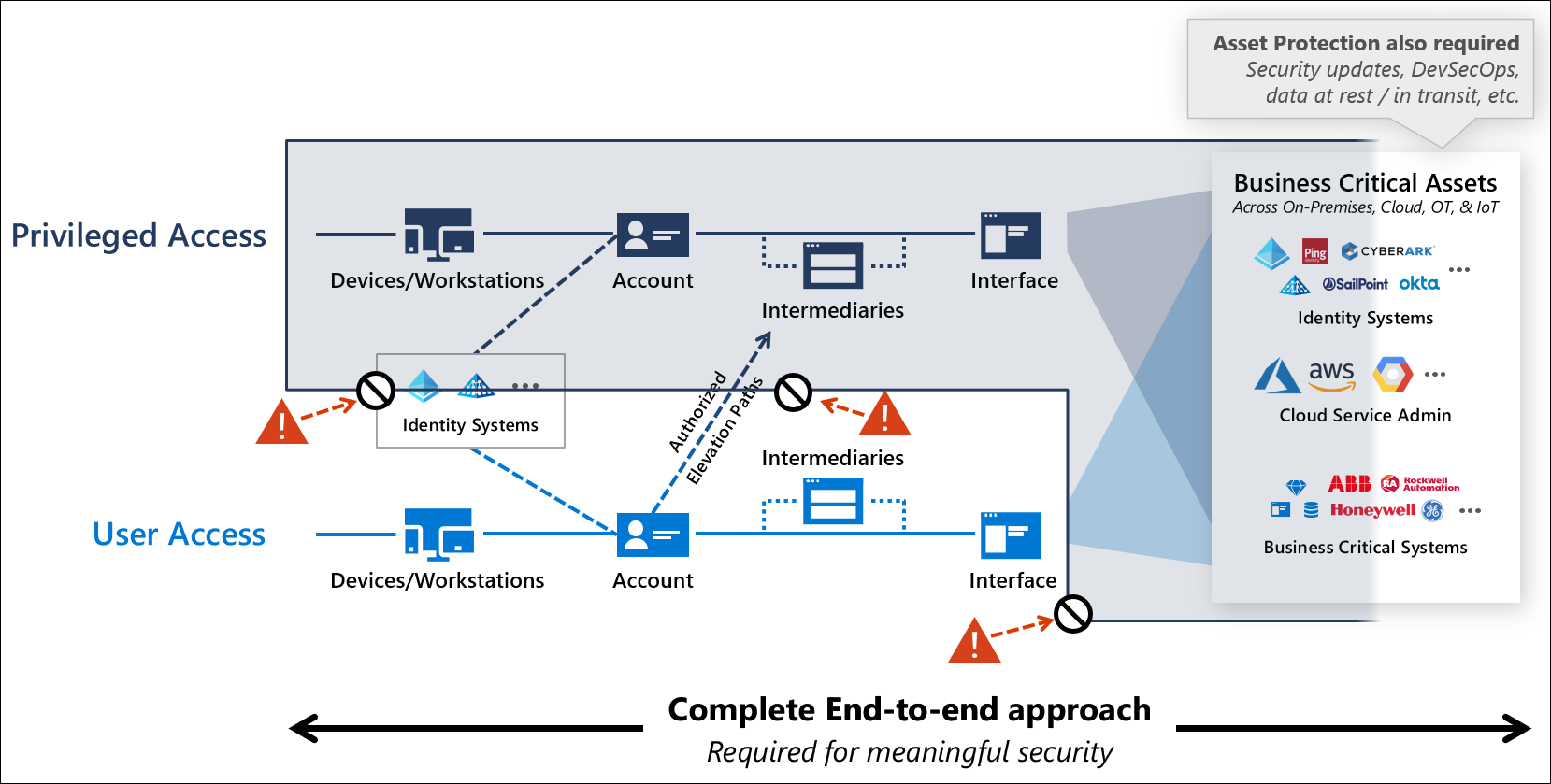

Zaimplementowanie całościowej strategii przy użyciu podejścia Zero Trust powoduje utworzenie "uszczelnienia" rodzaju kontroli dostępu dla uprzywilejowanego dostępu, który sprawia, że jest odporny na ataki. Ta strategia jest realizowana przez ograniczenie ścieżek dostępu uprzywilejowanego tylko kilku, a następnie ścisłej ochrony i monitorowania tych autoryzowanych ścieżek.

Pomyślna strategia musi dotyczyć wszystkich punktów, których atakujący mogą używać do przechwytywania przepływów pracy dostępu uprzywilejowanego, w tym czterech odrębnych inicjatyw:

- Elementy przepływu pracy dostępu uprzywilejowanego, w tym podstawowe urządzenia, systemy operacyjne, aplikacje i tożsamości w przepływie pracy uprzywilejowanego dostępu

- Systemy tożsamości hostujące uprzywilejowane konta i grupy oraz inne artefakty, które zapewniają uprawnienia do kont

- Przepływ pracy dostępu użytkowników i autoryzowane ścieżki podniesienia uprawnień, które mogą prowadzić do uprzywilejowanego dostępu

- Interfejsy aplikacji, w których są wymuszane zasady dostępu zerowego zaufania, a kontrola dostępu oparta na rolach (RBAC) jest skonfigurowana do udzielania uprawnień

Uwaga

Pełna strategia zabezpieczeń obejmuje również ochronę zasobów wykraczającą poza zakres kontroli dostępu, takich jak kopie zapasowe danych i ochrona przed atakami na samą aplikację, podstawowy system operacyjny i sprzęt, na kontach usług używanych przez aplikację lub usługę oraz na danych magazynowanych lub przesyłanych. Aby uzyskać więcej informacji na temat modernizacji strategii zabezpieczeń dla chmury, zobacz Definiowanie strategii zabezpieczeń.

Atak składa się z osób atakujących korzystających z automatyzacji i skryptów do ataku na organizację, składa się z ludzi, procesów, które podążają, oraz technologii, z których korzystają. Ze względu na tę złożoność zarówno atakujących, jak i obrońców, strategia musi być wieloskładnicza, aby chronić przed wszystkimi ludźmi, procesami i technologiami, które mogą przypadkowo zostać naruszone.

Zapewnienie trwałego długoterminowego sukcesu wymaga spełnienia następujących kryteriów:

- Bezwzględna priorytetyzacja

- Równoważenie bezpieczeństwa i produktywności

- Silne partnerstwa w organizacji

- Zakłócanie zwrotu z inwestycji przez osobę atakującą

- Przestrzegaj zasady czystego źródła

Bezwzględna priorytetyzacja

Bezwzględna priorytetyzacja to praktyka podejmowania najbardziej skutecznych działań z najszybszym czasem, aby najpierw cenić, nawet jeśli te wysiłki nie pasują do istniejących planów, percepcji i nawyków. Ta strategia określa zestaw kroków, które zostały poznane w ognistym tyglu wielu głównych incydentów cyberbezpieczeństwa. Wnioski z tych zdarzeń tworzą kroki, które pomagamy organizacjom podjąć, aby upewnić się, że te kryzysy nie będą się powtarzać.

Mimo że zawsze kuszące jest, aby specjaliści ds. zabezpieczeń próbowali zoptymalizować znane istniejące mechanizmy kontroli, takie jak zabezpieczenia sieciowe i zapory dla nowszych ataków, ta ścieżka stale prowadzi do awarii. Zespół reagowania na zdarzenia firmy Microsoft) odpowiada na ataki uprzywilejowanego dostępu od prawie dekady i konsekwentnie widzi, że te klasyczne podejścia zabezpieczeń nie mogą wykrywać lub zatrzymywać tych ataków. Chociaż bezpieczeństwo sieci zapewnia niezbędną i ważną podstawową higienę zabezpieczeń, ważne jest, aby wyłamać się z tych nawyków i skupić się na ograniczeniach ryzyka, które będą odstraszać lub blokować ataki w świecie rzeczywistym.

Bezwzględnie ustalaj priorytety mechanizmów kontroli zabezpieczeń zalecanych w tej strategii, nawet jeśli kwestionuje istniejące założenia i zmusza ludzi do uczenia się nowych umiejętności.

Równoważenie bezpieczeństwa i produktywności

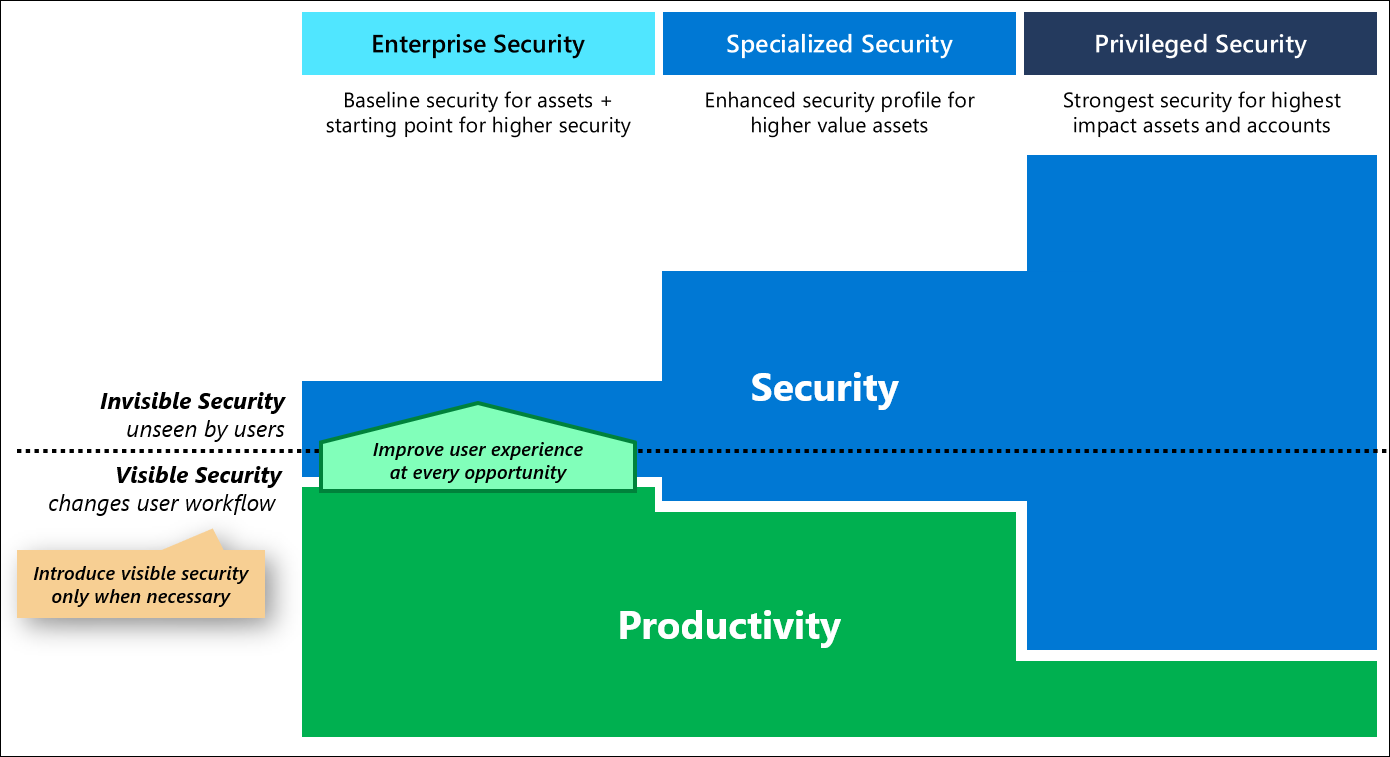

Podobnie jak we wszystkich elementach strategii zabezpieczeń, uprzywilejowany dostęp powinien zapewnić spełnienie zarówno celów dotyczących produktywności, jak i zabezpieczeń.

Równoważenie zabezpieczeń pozwala uniknąć skrajności, które stwarzają zagrożenie dla organizacji przez:

- Unikanie nadmiernie rygorystycznych zabezpieczeń, które powodują, że użytkownicy przechodzą poza bezpieczne zasady, ścieżki i systemy.

- Unikanie słabych zabezpieczeń, które szkodzą produktywności dzięki umożliwieniu przeciwnikom łatwego naruszenia bezpieczeństwa organizacji.

Aby uzyskać więcej informacji na temat strategii zabezpieczeń, zobacz Definiowanie strategii zabezpieczeń.

Aby zminimalizować negatywny wpływ na działalność firmy ze strony mechanizmów kontroli zabezpieczeń, należy określić priorytety niewidocznych mechanizmów kontroli zabezpieczeń, które usprawniają przepływy pracy użytkowników, a przynajmniej nie utrudniają ani nie zmieniają przepływów pracy użytkowników. Chociaż role wrażliwe na zabezpieczenia mogą wymagać widocznych środków zabezpieczeń, które zmieniają codzienne przepływy pracy w celu zapewnienia bezpieczeństwa, ta implementacja powinna być przemyślana, aby ograniczyć wpływ użyteczności i zakres jak najwięcej.

Ta strategia jest zgodna z poniższymi wskazówkami, definiując trzy profile (szczegółowo w dalszej części tematu Keep it Simple - Personas and Profiles)

Silne partnerstwa w organizacji

Bezpieczeństwo musi pracować nad budowaniem partnerstwa w organizacji, aby odnieść sukces. Oprócz ponadczasowej prawdy, że "nikt z nas nie jest tak inteligentny, jak wszyscy", charakter bezpieczeństwa jest funkcją wsparcia w celu ochrony zasobów kogoś innego. Zabezpieczenia nie są rozliczane z zasobów, które pomagają chronić (zyskowność, czas pracy, wydajność itp.), zabezpieczenia to funkcja pomocy technicznej, która zapewnia porady i usługi ekspertów, które pomagają chronić własność intelektualną i funkcje biznesowe, które są ważne dla organizacji.

Bezpieczeństwo powinno zawsze działać jako partner w celu wspierania celów biznesowych i misji. Chociaż bezpieczeństwo nie powinno nieśmiać od udzielania bezpośrednich porad, takich jak zalecanie przyjęcia wysokiego ryzyka, bezpieczeństwo powinno również zawsze przedstawiać te porady pod względem ryzyka biznesowego w stosunku do innych zagrożeń i możliwości zarządzanych przez właścicieli zasobów.

Chociaż niektóre części zabezpieczeń mogą być planowane i wykonywane pomyślnie głównie w organizacji zabezpieczeń, wiele z nich, takich jak zabezpieczanie uprzywilejowanego dostępu, wymaga ścisłej współpracy z organizacjom IT i biznesowymi, aby zrozumieć, które role mają być chronione, oraz pomóc aktualizować i przeprojektować przepływy pracy w celu zapewnienia ich bezpieczeństwa i umożliwienia użytkownikom wykonywania swoich zadań. Aby uzyskać więcej informacji na temat tego pomysłu, zobacz sekcję Przekształcenia, zestawy umysłów i oczekiwania w artykule wskazówki dotyczące strategii zabezpieczeń.

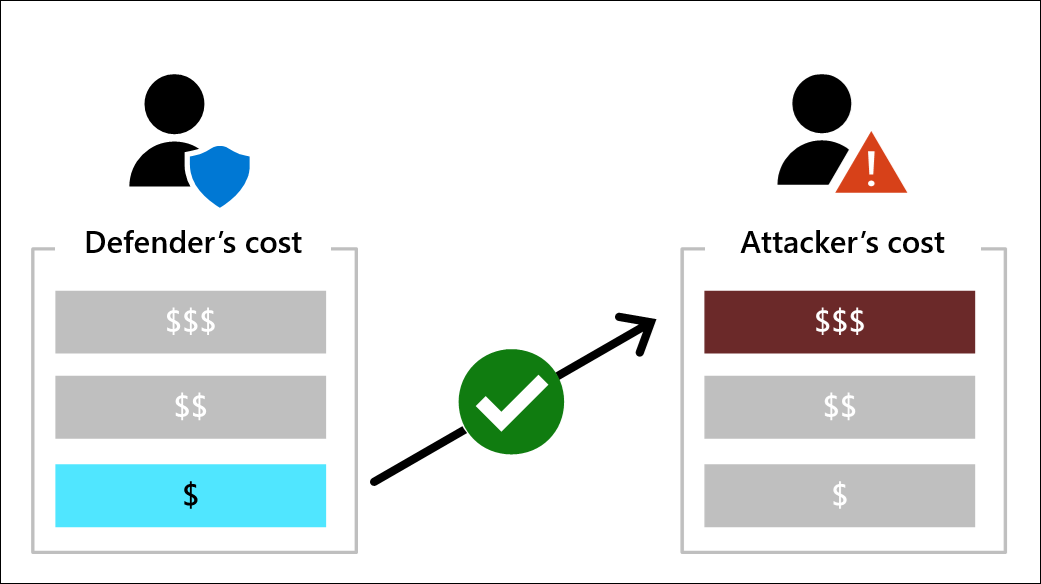

Zakłócanie zwrotu z inwestycji przez osobę atakującą

Zachowaj nacisk na pragmatyzm, zapewniając, że środki obronne mogą znacząco zakłócić propozycję wartości atakującej ataku, zwiększając koszty i tarcie na zdolność atakującego do pomyślnego ataku. Ocena, w jaki sposób środki obronne będą miały wpływ na koszt ataku przeciwnika, zapewnia zarówno zdrowe przypomnienie, aby skupić się na perspektywie atakujących, jak i mechanizmem ustrukturyzowanym w celu porównania skuteczności różnych opcji ograniczania ryzyka.

Twoim celem powinno być zwiększenie kosztów atakujących przy jednoczesnym zminimalizowaniu poziomu inwestycji w zabezpieczenia:

Zakłócanie zwrotu z inwestycji przez osobę atakującą przez zwiększenie kosztów ataku między elementami uprzywilejowanej sesji dostępu. Ta koncepcja została szczegółowo opisana w artykule Kryteria powodzenia strategii dostępu uprzywilejowanego.

Ważne

Strategia dostępu uprzywilejowanego powinna być kompleksowa i zapewnić ochronę w głębi systemu, ale musi unikać fallacy wydatków, w których obrońcy po prostu stosują się na bardziej znanych (znanych) kontrolkach typu (często zapory/filtry sieciowe) obok punktu, w którym dodają dowolną znaczącą wartość zabezpieczeń.

Aby uzyskać więcej informacji na temat zwrotu z inwestycji przez atakującego, zobacz krótki film wideo i szczegółową dyskusję Zakłócanie zwrotu osoby atakującej z inwestycji.

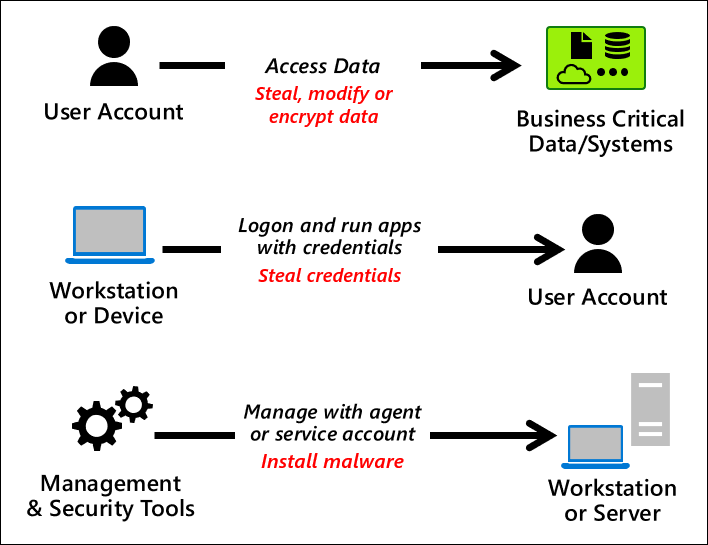

Zasada czystego źródła

Zasada czystego źródła wymaga, aby wszystkie zależności związane z zabezpieczeniami były równie wiarygodne co obiekt objęty ochroną.

Dowolny podmiot mający kontrolę nad obiektem stanowi względem tego obiektu źródło zależności związanych z zabezpieczeniami. Jeśli przeciwnik może kontrolować wszystko w kontrolce obiektu docelowego, może kontrolować ten obiekt docelowy. Ze względu na to zagrożenie należy upewnić się, że zabezpieczenia wszystkich zależności zabezpieczeń znajdują się na poziomie lub wyższym od żądanego poziomu zabezpieczeń samego obiektu. Ta zasada ma zastosowanie w wielu typach relacji kontroli:

Chociaż prosta w zasadzie, ta koncepcja staje się złożona łatwo w świecie rzeczywistym, ponieważ większość przedsiębiorstw rosła organicznie przez dziesięciolecia i ma wiele tysięcy relacji kontrolnych rekursywnie, które opierają się na sobie, pętli z powrotem na siebie, lub obu. Ta sieć relacji kontroli zapewnia wiele ścieżek dostępu, które osoba atakująca może odnajdywać i nawigować podczas ataku, często za pomocą zautomatyzowanych narzędzi.

Zalecana strategia dostępu uprzywilejowanego firmy Microsoft jest skutecznie planem rozplątania najważniejszych części tego węzła przy użyciu podejścia Zero Trust, jawnie sprawdzając, czy źródło jest czyste przed zezwoleniem na dostęp do miejsca docelowego.

We wszystkich przypadkach poziom zaufania źródła musi być taki sam lub wyższy niż miejsce docelowe.

- Jedynym godnym uwagi wyjątkiem od tej zasady jest umożliwienie korzystania z niezarządzanych urządzeń osobistych i urządzeń partnerskich w scenariuszach przedsiębiorstwa. Ten wyjątek umożliwia współpracę i elastyczność przedsiębiorstwa i można go ograniczyć do akceptowalnego poziomu dla większości organizacji z powodu niskiej wartości względnej zasobów przedsiębiorstwa. Aby uzyskać więcej informacji na temat zabezpieczeń byOD, zobacz wpis w blogu How a BYOD policy can reduce security risk in the public sector (Jak zasady BYOD mogą zmniejszyć ryzyko bezpieczeństwa w sektorze publicznym).

- Ten sam wyjątek nie może być rozszerzony na wyspecjalizowane poziomy zabezpieczeń i uprzywilejowanych zabezpieczeń, jednak z powodu poufności zabezpieczeń tych zasobów. Niektórzy dostawcy usługi PIM/PAM mogą opowiadać się za tym, że ich rozwiązania mogą ograniczyć ryzyko związane z urządzeniami niższego poziomu, ale z szacunkiem nie zgadzamy się z tymi twierdzeniami w oparciu o nasze doświadczenie w badaniu zdarzeń. Właściciele zasobów w organizacji mogą zaakceptować ryzyko użycia urządzeń na poziomie zabezpieczeń przedsiębiorstwa w celu uzyskania dostępu do wyspecjalizowanych lub uprzywilejowanych zasobów, ale firma Microsoft nie zaleca tej konfiguracji. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące pośredniczącego zarządzania dostępem uprzywilejowanym/usługi Privileged Identity Management.

Strategia uprzywilejowanego dostępu realizuje tę zasadę przede wszystkim przez wymuszanie zasad Zero Trust z dostępem warunkowym na sesjach przychodzących w interfejsach i pośrednikach. Zasada czystego źródła zaczyna się od pobrania nowego urządzenia z producenta OEM, który jest zbudowany ze specyfikacji zabezpieczeń, w tym wersji systemu operacyjnego, konfiguracji punktu odniesienia zabezpieczeń i innych wymagań, takich jak używanie rozwiązania Windows Autopilot do wdrożenia.

Opcjonalnie zasada czystego źródła może rozszerzyć się na wysoce rygorystyczny przegląd każdego składnika w łańcuchu dostaw, w tym nośnik instalacyjny dla systemów operacyjnych i aplikacji. Chociaż ta zasada byłaby odpowiednia dla organizacji, które borykają się z wysoce zaawansowanymi osobami atakującymi, powinna to być niższa priorytet niż inne mechanizmy kontroli w tych wskazówkach.