Dostęp uprzywilejowany: interfejsy

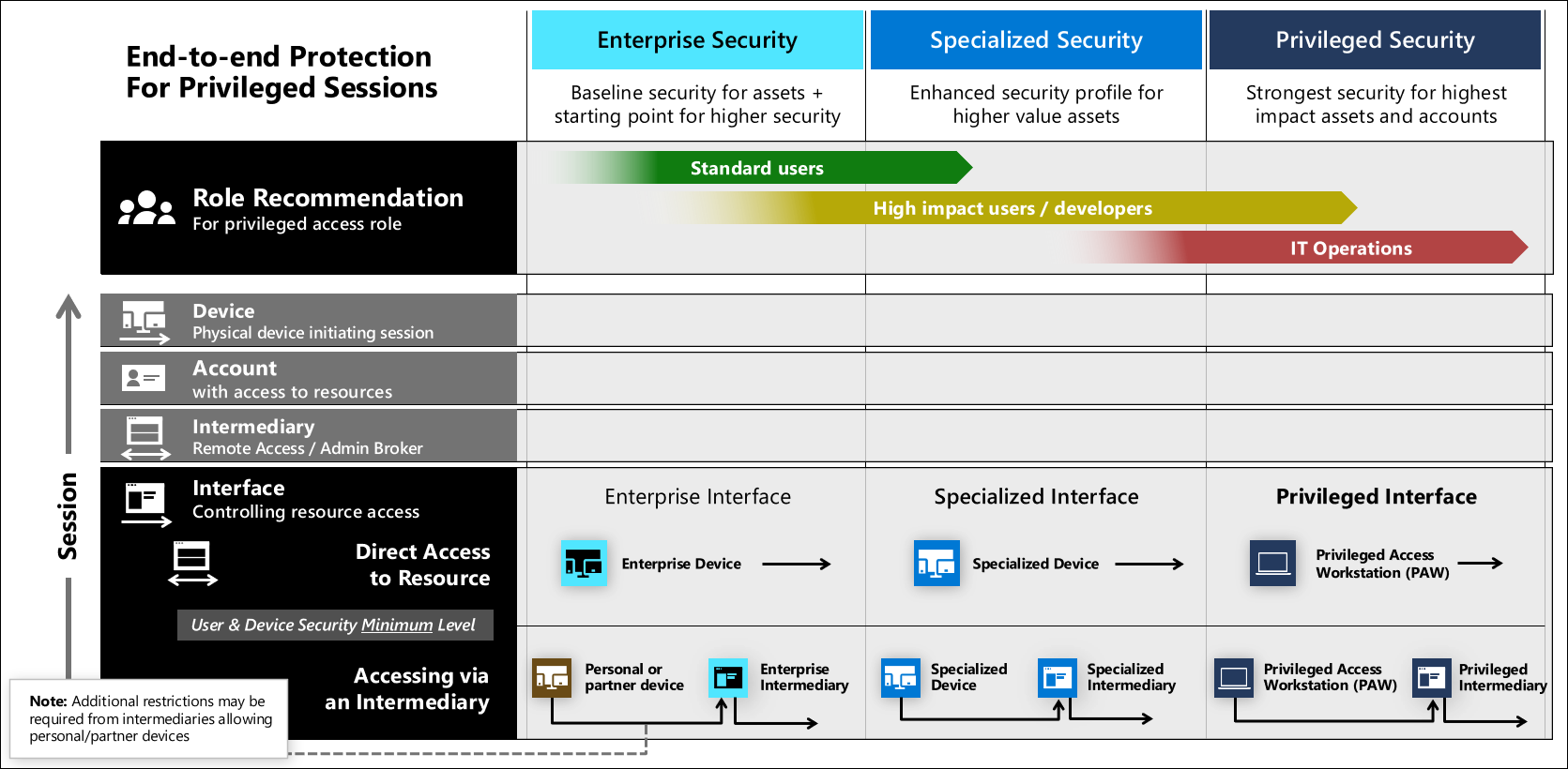

Krytycznym składnikiem zabezpieczania uprzywilejowanego dostępu jest stosowanie zasad zerowego zaufania w celu zapewnienia, że urządzenia, konta i pośrednicy spełniają wymagania dotyczące zabezpieczeń przed zapewnieniem dostępu.

Te zasady zapewniają, że użytkownicy i urządzenia inicjujące sesję przychodzącą są znane, zaufane i mogą uzyskiwać dostęp do zasobu (za pośrednictwem interfejsu). Wymuszanie zasad jest wykonywane przez aparat Entra Conditional Access firmy Microsoft, który ocenia zasady przypisane do określonego interfejsu aplikacji (takich jak portal Azure, Salesforce, Office 365, AWS, Workday i inne).

Te wskazówki definiują trzy poziomy zabezpieczeń interfejsu, których można używać dla zasobów z różnymi poziomami poufności. Te poziomy są konfigurowane w planie szybkiej modernizacji zabezpieczenia dostępu uprzywilejowanego (RAMP) i odpowiadają one poziomom bezpieczeństwa kont i urządzeń.

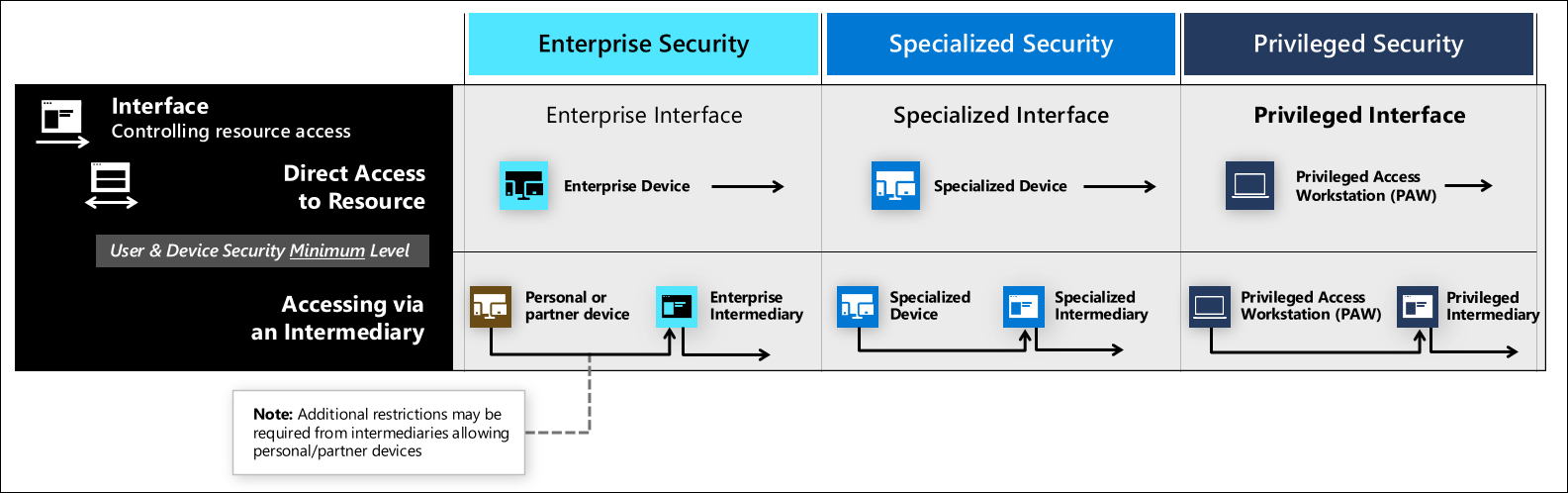

Wymagania dotyczące zabezpieczeń dla sesji przychodzących do interfejsów mają zastosowanie do kont i urządzenia źródłowego, bez względu na to, czy jest to bezpośrednie połączenie z urządzeń fizycznych, czy też z użyciem serwera pośredniczącego, takiego jak zdalny pulpit. Pośrednicy mogą akceptować sesje z urządzeń osobistych w celu zapewnienia poziomu zabezpieczeń przedsiębiorstwa (w niektórych scenariuszach), ale wyspecjalizowani lub uprzywilejowani pośrednicy nie powinni zezwalać na połączenia z niższych poziomów ze względu na poufny charakter ich ról.

Uwaga

Te technologie zapewniają silną kontrolę dostępu od końca do końca do interfejsu aplikacji, ale sam zasób musi być również zabezpieczony przed atakami poza pasmem na kod/funkcjonalność aplikacji, niezałatanymi lukami w zabezpieczeniach lub błędami konfiguracji w bazowym systemie operacyjnym lub oprogramowaniu układowym, na danych w stanie spoczynku lub w tranzycie, łańcuchach dostaw lub innych środkach.

Upewnij się, że należy ocenić i odnaleźć zagrożenia dla samych zasobów w celu zapewnienia pełnej ochrony. Firma Microsoft udostępnia narzędzia i wskazówki ułatwiające takie rozwiązania, jak Microsoft Defender dla Chmury, wskaźnik bezpieczeństwa firmy Microsoft i wskazówki dotyczące modelowania zagrożeń.

Przykłady interfejsów

Interfejsy są zwykle dostępne w różnych formach:

- Witryny sieci Web usług w chmurze/aplikacji, takie jak witryna Azure Portal, AWS, Office 365

- Konsola klasyczna zarządzająca aplikacją lokalną (Microsoft Management Console (MMC) lub aplikacją niestandardową)

- Skrypty/interfejs konsoli, taki jak Secure Shell (SSH) lub PowerShell

Niektóre z nich bezpośrednio obsługują wymuszanie zasady Zero Trust za pomocą silnika zasad dostępu warunkowego Microsoft Entra, ale niektóre z nich muszą zostać opublikowane za pośrednictwem pośrednika, takiego jak serwer proxy aplikacji Microsoft Entra lub serwer zdalnego dostępu/skoku.

Zabezpieczenia interfejsu

Ostatecznym celem zabezpieczeń interfejsu jest zapewnienie, że każda sesja przychodząca do interfejsu jest znana, zaufana i dozwolona:

- Znane — użytkownik jest uwierzytelniany za pomocą silnego uwierzytelniania, a urządzenie jest uwierzytelniane (z wyjątkami dla urządzeń osobistych przy użyciu pulpitu zdalnego lub rozwiązania VDI na potrzeby dostępu przedsiębiorstwa)

- Zaufane — stan zabezpieczeń jest jawnie weryfikowany i wymuszany dla kont i urządzeń przy użyciu mechanizmu polityki Zero Trust

- Dozwolone — dostęp do zasobów jest zgodny z zasadą najniższych uprawnień przy użyciu kombinacji kontrolek, aby upewnić się, że można uzyskać do niej dostęp tylko

- Przez odpowiednich użytkowników

- W odpowiednim czasie (dostęp na czas, a nie stały dostęp)

- Z odpowiednim przepływem zatwierdzania pracy (jeśli to konieczne)

- Na akceptowalnym poziomie ryzyka/zaufania

Mechanizmy zabezpieczeń interfejsu

Ustanowienie gwarancji zabezpieczeń interfejsu wymaga kombinacji mechanizmów kontroli zabezpieczeń, w tym:

- Wymuszanie zasad Zero Trust — użycie dostępu warunkowego w celu zapewnienia, że sesje przychodzące spełniają wymagania:

- Zaufanie do urządzenia w celu zapewnienia, że urządzenie spełnia co najmniej minimalne wymagania.

- Jest zarządzany przez przedsiębiorstwo

- Posiada funkcję wykrywania i reagowania na punkty końcowe

- Jest zgodny z wymaganiami dotyczącymi konfiguracji organizacji

- Nie jest zainfekowany lub atakowany podczas sesji

- Zaufanie użytkownika jest wystarczająco wysokie na podstawie sygnałów, w tym:

- Użycie uwierzytelniania wieloskładnikowego podczas początkowego logowania (lub dodane później w celu zwiększenia zaufania)

- Czy ta sesja jest zgodna z wzorcami zachowania historycznego

- Czy konto lub bieżąca sesja wyzwala alerty na podstawie analizy zagrożeń

- Zarządzanie ryzykiem w ochronie tożsamości Microsoft Entra

- Zaufanie do urządzenia w celu zapewnienia, że urządzenie spełnia co najmniej minimalne wymagania.

- Model zarządzania uprawnieniami oparty na rolach (RBAC), który łączy grupy katalogów przedsiębiorstwa/uprawnienia oraz role, grupy i uprawnienia specyficzne dla aplikacji.

- Przepływy pracy zapewniające dostęp na czas, które zapewniają spełnienie określonych wymagań dotyczących uprawnień (zatwierdzenia równorzędne, dziennik inspekcji, wygaśnięcie uprawnień itp.) są wymuszane przed zezwoleniem na uprawnienia, do których konto się kwalifikuje.

Poziomy zabezpieczeń interfejsu

Te wskazówki definiują trzy poziomy zabezpieczeń. Aby uzyskać więcej informacji na temat tych poziomów, zobacz Keep it Simple - Personas and Profiles (Zachowaj prostotę — personas i profile). Aby uzyskać wskazówki dotyczące implementacji, zobacz plan szybkiej modernizacji.

Interfejs przedsiębiorstwa

Zabezpieczenia interfejsu przedsiębiorstwa są odpowiednie dla wszystkich użytkowników przedsiębiorstwa i scenariuszy produktywności. Platforma przedsiębiorstwa służy również jako punkt wyjścia dla zadań o większej poufności, które można przyrostowo rozbudowywać, aby osiągnąć wyspecjalizowane i uprzywilejowane poziomy pewności dostępu.

- Wymuszanie zasad Zero Trust — w przypadku sesji przychodzących przy użyciu dostępu warunkowego w celu zapewnienia bezpieczeństwa użytkowników i urządzeń na poziomie przedsiębiorstwa lub wyższego poziomu

- Aby obsługiwać scenariusze BYOD, urządzenia osobiste i urządzenia zarządzane przez partnerów mogą być dopuszczone do połączenia, jeśli korzystają z korporacyjnego pośrednika, takiego jak dedykowana usługa Windows Virtual Desktop (WVD) lub podobne rozwiązanie pulpitu zdalnego/serwera przesiadkowego.

- Kontrola dostępu oparta na rolach (RBAC) — model powinien zapewnić, że aplikacja jest administrowana tylko rolami na poziomie wyspecjalizowanych lub uprzywilejowanych zabezpieczeń

Wyspecjalizowany interfejs

Mechanizmy kontroli zabezpieczeń dla wyspecjalizowanych interfejsów powinny obejmować

- Wymuszanie zasad Zero Trust w przypadku sesji przychodzących przy użyciu dostępu warunkowego, aby zagwarantować, że użytkownicy i urządzenia są zabezpieczone na poziomie specjalistycznym lub uprzywilejowanym.

- Kontrola dostępu oparta na rolach (RBAC) — model powinien zapewnić, że aplikacja jest administrowana tylko rolami na poziomie wyspecjalizowanych lub uprzywilejowanych zabezpieczeń

- Przepływy pracy dostępu w czasie rzeczywistym (opcjonalnie) — które egzekwują zasadę najmniejszych uprawnień, zapewniając, że uprawnienia są używane tylko przez autoryzowanych użytkowników i tylko wtedy, gdy są potrzebne.

Interfejs uprzywilejowany

Mechanizmy kontroli zabezpieczeń dla uprzywilejowanych interfejsów powinny obejmować

- Egzekwowanie zasad Zero Trust w przypadku sesji przychodzących poprzez użycie dostępu warunkowego, aby zapewnić bezpieczeństwo użytkowników i urządzeń na poziomie uprzywilejowanym.

- Kontrola dostępu oparta na rolach (RBAC) — model powinien zapewnić, że aplikacja jest administrowana tylko rolami na poziomie zabezpieczeń uprzywilejowanych

- Przepływy pracy dostępu „just in time” (wymagane), które wymuszają zasadę najmniejszych uprawnień, zapewniając, że uprawnienia są używane tylko przez autoryzowanych użytkowników tylko w czasie, gdy są niezbędne.