Wdrożenie dostępu uprzywilejowanego

Ten dokument przeprowadzi Cię przez zaimplementowanie składników technicznych strategii uprzywilejowanego dostępu, w tym bezpiecznych kont, stacji roboczych i urządzeń oraz zabezpieczeń interfejsu (z zasadami dostępu warunkowego).

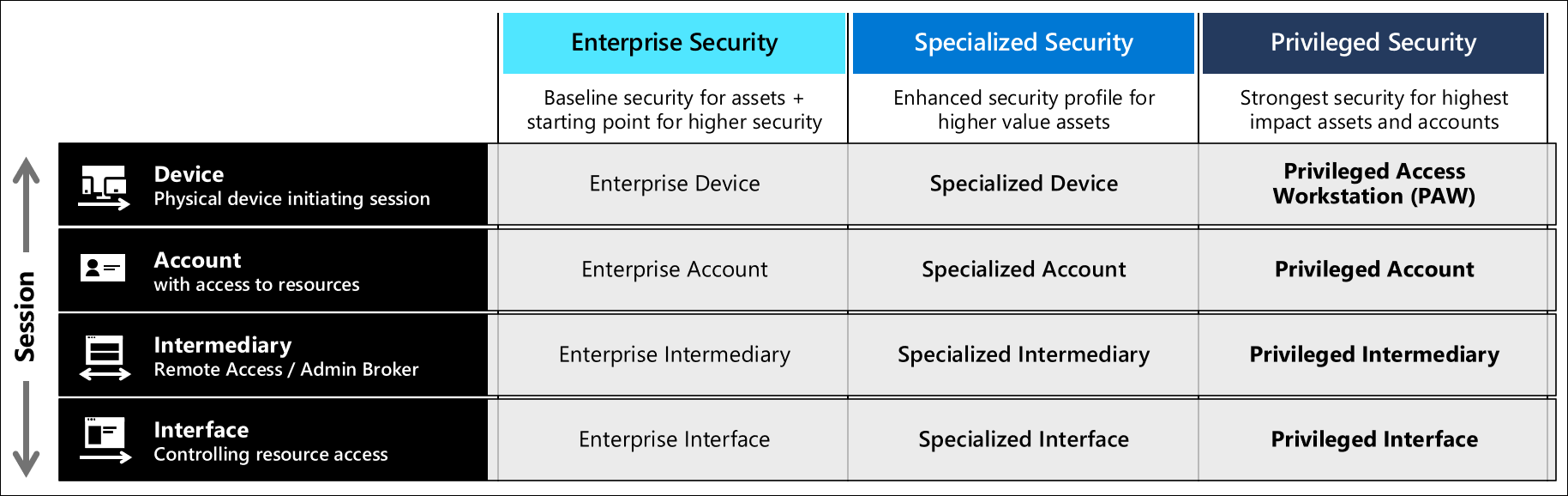

Te wskazówki konfigurują wszystkie profile dla wszystkich trzech poziomów zabezpieczeń i powinny mieć przypisane role organizacji na podstawie wskazówek dotyczących poziomów zabezpieczeń uprzywilejowanego dostępu. Firma Microsoft zaleca ich skonfigurowanie w kolejności opisanej w planie szybkiej modernizacji (RAMP)

Wymagania dotyczące licencji

Pojęcia omówione w tym przewodniku zakładają, że masz rozwiązanie Microsoft 365 Enterprise E5 lub równoważny produkt. Niektóre zalecenia w tym przewodniku można zaimplementować z innymi licencjami. Aby uzyskać więcej informacji, zobacz Licencjonowanie platformy Microsoft 365 Enterprise.

Aby zautomatyzować aprowizowanie licencji, rozważ licencjonowanie oparte na grupach dla użytkowników.

Konfiguracja usługi Microsoft Entra

Usługa Microsoft Entra ID zarządza użytkownikami, grupami i urządzeniami dla stacji roboczych administratora. Włącz usługi tożsamości i funkcje przy użyciu konta administratora.

Podczas tworzenia zabezpieczonego konta administratora stacji roboczej uwidaczniasz konto na bieżącej stacji roboczej. Upewnij się, że używasz znanego bezpiecznego urządzenia do wykonania tej początkowej konfiguracji i całej konfiguracji globalnej. Aby zmniejszyć narażenie na ataki po raz pierwszy, rozważ wykonanie wskazówek, aby zapobiec zakażeniom złośliwego oprogramowania.

Wymagaj uwierzytelniania wieloskładnikowego, przynajmniej dla administratorów. Zobacz Dostęp warunkowy: wymaganie uwierzytelniania wieloskładnikowego dla administratorów , aby uzyskać wskazówki dotyczące implementacji.

Użytkownicy i grupy firmy Microsoft Entra

W witrynie Azure Portal przejdź do pozycji Użytkownicy usługi Microsoft Entra ID>>Nowi użytkownicy.

Utwórz użytkownika urządzenia, wykonując kroki opisane w samouczku dotyczącym tworzenia użytkownika.

Wprowadź:

- Nazwa — bezpieczny użytkownik stacji roboczej

- Nazwa użytkownika -

secure-ws-user@contoso.com - Rola - katalogu Ograniczona administrator i wybierz rolę Administrator usługi Intune.

- Lokalizacja użycia — na przykład Wielka Brytania lub żądana lokalizacja z listy.

Wybierz pozycję Utwórz.

Utwórz użytkownika administratora urządzenia.

Wprowadź:

- Nazwa — administrator bezpiecznej stacji roboczej

- Nazwa użytkownika -

secure-ws-admin@contoso.com - Rola - katalogu Ograniczona administrator i wybierz rolę Administrator usługi Intune.

- Lokalizacja użycia — na przykład Wielka Brytania lub żądana lokalizacja z listy.

Wybierz pozycję Utwórz.

Następnie utworzysz cztery grupy: Użytkownicy bezpiecznej stacji roboczej, Administratorzy bezpiecznej stacji roboczej, Awaryjne breakGlass i Bezpieczne urządzenia stacji roboczej.

W witrynie Azure Portal przejdź do pozycji Grupy identyfikatorów>entra>firmy Microsoft Nowa grupa.

W przypadku grupy użytkowników stacji roboczych warto skonfigurować licencjonowanie oparte na grupach w celu zautomatyzowania aprowizacji licencji dla użytkowników.

W przypadku grupy użytkowników stacji roboczej wprowadź:

- Typ grupy — zabezpieczenia

- Nazwa grupy — Użytkownicy bezpiecznej stacji roboczej

- Typ członkostwa — przypisane

Dodaj bezpiecznego użytkownika stacji roboczej:

secure-ws-user@contoso.comMożesz dodać innych użytkowników korzystających z bezpiecznych stacji roboczych.

Wybierz pozycję Utwórz.

W grupie Privileged Workstation Admins (Administratorzy stacji roboczej uprzywilejowanej) wprowadź:

- Typ grupy — zabezpieczenia

- Nazwa grupy — Administratorzy bezpiecznej stacji roboczej

- Typ członkostwa — przypisane

Dodaj bezpiecznego użytkownika stacji roboczej:

secure-ws-admin@contoso.comMożesz dodać innych użytkowników, którzy zarządzają bezpiecznymi stacjami roboczymi.

Wybierz pozycję Utwórz.

W przypadku grupy Emergency BreakGlass wprowadź:

- Typ grupy — zabezpieczenia

- Nazwa grupy — Emergency BreakGlass

- Typ członkostwa — przypisane

Wybierz pozycję Utwórz.

Dodaj konta dostępu awaryjnego do tej grupy.

W przypadku grupy urządzeń stacji roboczych wprowadź:

- Typ grupy — zabezpieczenia

- Nazwa grupy — Bezpieczne urządzenia stacji roboczej

- Typ członkostwa — urządzenie dynamiczne

- Reguły członkostwa dynamicznego -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Wybierz pozycję Utwórz.

Konfiguracja urządzenia Microsoft Entra

Określanie, kto może dołączać urządzenia do identyfikatora Entra firmy Microsoft

Skonfiguruj ustawienie urządzeń w usłudze Active Directory, aby umożliwić administracyjnej grupie zabezpieczeń dołączanie urządzeń do domeny. Aby skonfigurować to ustawienie w witrynie Azure Portal:

- Przejdź do pozycji Microsoft Entra ID Devices Device settings (Ustawienia urządzenia z identyfikatorem>>entra firmy Microsoft).

- Wybierz pozycję Wybrane w obszarze Użytkownicy mogą dołączać urządzenia do identyfikatora Entra firmy Microsoft, a następnie wybierz grupę "Użytkownicy bezpiecznej stacji roboczej".

Usuwanie lokalnych praw administratora

Ta metoda wymaga, aby użytkownicy wirtualnych adresów VIP, devOps i uprzywilejowanych stacji roboczych nie mieli uprawnień administratora na swoich maszynach. Aby skonfigurować to ustawienie w witrynie Azure Portal:

- Przejdź do pozycji Microsoft Entra ID Devices Device settings (Ustawienia urządzenia z identyfikatorem>>entra firmy Microsoft).

- Wybierz pozycję Brak w obszarze Dodatkowi administratorzy lokalni na urządzeniach dołączonych do firmy Microsoft.

Aby uzyskać szczegółowe informacje na temat zarządzania członkami lokalnej grupy administratorów na urządzeniach dołączonych do firmy Microsoft, zobacz Jak zarządzać członkami lokalnej grupy administratorów.

Wymaganie uwierzytelniania wieloskładnikowego w celu przyłączenia urządzeń

Aby jeszcze bardziej wzmocnić proces dołączania urządzeń do identyfikatora Entra firmy Microsoft:

- Przejdź do pozycji Microsoft Entra ID Devices Device settings (Ustawienia urządzenia z identyfikatorem>>entra firmy Microsoft).

- Wybierz pozycję Tak w obszarze Wymagaj uwierzytelniania wieloskładnikowego, aby dołączyć urządzenia.

- Wybierz pozycję Zapisz.

Konfigurowanie zarządzania urządzeniami przenośnymi

Z witryny Azure Portal:

- Przejdź do usługi Microsoft Entra ID>Mobility (MDM i MAM)>Microsoft Intune.

- Zmień ustawienie zakresu użytkownika MDM na Wszystkie.

- Wybierz pozycję Zapisz.

Te kroki umożliwiają zarządzanie dowolnym urządzeniem za pomocą programu Microsoft Endpoint Manager. Aby uzyskać więcej informacji, zobacz Przewodnik Szybki start dotyczący usługi Intune: konfigurowanie automatycznej rejestracji urządzeń z systemem Windows 10. W przyszłym kroku tworzysz zasady konfiguracji i zgodności usługi Intune.

Microsoft Entra — dostęp warunkowy

Dostęp warunkowy firmy Microsoft Entra może pomóc ograniczyć uprzywilejowane zadania administracyjne do zgodnych urządzeń. Wstępnie zdefiniowane elementy członkowskie grupy Użytkownicy bezpiecznej stacji roboczej są wymagane do przeprowadzania uwierzytelniania wieloskładnikowego podczas logowania się do aplikacji w chmurze. Najlepszym rozwiązaniem jest wykluczenie kont dostępu awaryjnego z zasad. Aby uzyskać więcej informacji, zobacz Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

Dostęp warunkowy zezwala tylko na dostęp do zabezpieczonej stacji roboczej w witrynie Azure Portal

Organizacje powinny blokować użytkownikom uprzywilejowanym możliwość łączenia się z interfejsami zarządzania chmurą, portalami i programem PowerShell z urządzeń innych niż PAW.

Aby zablokować dostęp nieautoryzowanych urządzeń do interfejsów zarządzania chmurą, postępuj zgodnie ze wskazówkami w artykule Dostęp warunkowy: filtry dla urządzeń (wersja zapoznawcza). Ważne jest, aby podczas wdrażania tej funkcji rozważyć funkcjonalność konta dostępu awaryjnego. Te konta powinny być używane tylko w skrajnych przypadkach, a konto zarządzane za pomocą zasad.

Uwaga

Należy utworzyć grupę użytkowników i dołączyć użytkownika awaryjnego, który może pominąć zasady dostępu warunkowego. W naszym przykładzie mamy grupę zabezpieczeń o nazwie Emergency BreakGlass

Ten zestaw zasad gwarantuje, że administratorzy muszą użyć urządzenia, które może przedstawić określoną wartość atrybutu urządzenia, że uwierzytelnianie wieloskładnikowe jest spełnione, a urządzenie jest oznaczone jako zgodne przez program Microsoft Endpoint Manager i Ochrona punktu końcowego w usłudze Microsoft Defender.

Organizacje powinny również rozważyć blokowanie starszych protokołów uwierzytelniania w swoich środowiskach. Aby uzyskać więcej informacji na temat blokowania starszych protokołów uwierzytelniania, zobacz artykuł How to: Block legacy authentication to Microsoft Entra ID with Conditional Access (Instrukcje: blokowanie starszego uwierzytelniania w usłudze Microsoft Entra ID z dostępem warunkowym).

Konfiguracja usługi Microsoft Intune

Odmowa rejestracji urządzenia BYOD

W naszym przykładzie zalecamy, aby urządzenia BYOD nie mogły być dozwolone. Dzięki rejestracji byOD w usłudze Intune użytkownicy mogą rejestrować urządzenia, które są mniejsze lub niezauwierzyne. Należy jednak pamiętać, że w organizacjach, które mają ograniczony budżet na zakup nowych urządzeń, którzy chcą korzystać z istniejącej floty sprzętowej lub biorąc pod uwagę urządzenia inne niż windows, mogą rozważyć możliwość byOD w usłudze Intune w celu wdrożenia profilu przedsiębiorstwa.

Poniższe wskazówki umożliwiają skonfigurowanie rejestracji dla wdrożeń, które odmawiają dostępu byOD.

Ustawianie ograniczeń rejestracji uniemożliwiających byOD

- W centrum administracyjnym usługi Microsoft Intune wybierz pozycję >Ograniczenia> rejestracji urządzeń>, wybierz domyślne ograniczenie Wszyscy użytkownicy

- Wybieranie ustawień platformy właściwości> Edytuj

- Wybierz pozycję Blokuj dla wszystkich typów, z wyjątkiem zarządzania urządzeniami przenośnymi z systemem Windows.

- Wybierz pozycję Blokuj dla wszystkich elementów należących do użytkownika.

Tworzenie profilu wdrożenia rozwiązania Autopilot

Po utworzeniu grupy urządzeń należy utworzyć profil wdrożenia, aby skonfigurować urządzenia rozwiązania Autopilot.

W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Rejestrowanie urządzeniaPro>profile>wdrażania>rejestracji systemu Windows Utwórz profil.

Wprowadź:

- Nazwa — profil wdrożenia bezpiecznej stacji roboczej.

- Opis — wdrażanie bezpiecznych stacji roboczych.

- Ustaw opcję Konwertuj wszystkie urządzenia docelowe na rozwiązanie Autopilot na Wartość Tak. To ustawienie zapewnia, że wszystkie urządzenia na liście są zarejestrowane w usłudze wdrażania rozwiązania Autopilot. Poczekaj 48 godzin na przetworzenie rejestracji.

Wybierz Dalej.

- W obszarze Tryb wdrażania wybierz pozycję Samodzielne wdrażanie (wersja zapoznawcza). Urządzenia z tym profilem są skojarzone z użytkownikiem, który rejestruje urządzenie. Podczas wdrażania zaleca się używanie funkcji trybu samodzielnego wdrażania w celu uwzględnienia następujących elementów:

- Rejestruje urządzenie w usłudze Intune Automatyczna rejestracja w oprogramowaniu MDM firmy Microsoft i zezwala na dostęp tylko do urządzenia, dopóki na urządzeniu nie zostaną aprowidowane wszystkie zasady, aplikacje, certyfikaty i profile sieciowe.

- Poświadczenia użytkownika są wymagane do zarejestrowania urządzenia. Należy pamiętać, że wdrażanie urządzenia w trybie samodzielnego wdrażania umożliwia wdrażanie laptopów w modelu udostępnionym. Przypisanie użytkownika nie następuje do momentu przypisania urządzenia do użytkownika po raz pierwszy. W związku z tym wszystkie zasady użytkownika, takie jak Funkcja BitLocker, nie zostaną włączone do momentu ukończenia przypisania użytkownika. Aby uzyskać więcej informacji na temat logowania się do zabezpieczonego urządzenia, zobacz wybrane profile.

- Wybierz swój język (region), typ konta użytkownika w warstwie Standardowa.

- W obszarze Tryb wdrażania wybierz pozycję Samodzielne wdrażanie (wersja zapoznawcza). Urządzenia z tym profilem są skojarzone z użytkownikiem, który rejestruje urządzenie. Podczas wdrażania zaleca się używanie funkcji trybu samodzielnego wdrażania w celu uwzględnienia następujących elementów:

Wybierz Dalej.

- Wybierz tag zakresu, jeśli został wstępnie skonfigurowany.

Wybierz Dalej.

Wybierz pozycję Przypisania>Przypisz do>wybranych grup. W obszarze Wybierz grupy do uwzględnienia wybierz pozycję Bezpieczne urządzenia stacji roboczej.

Wybierz Dalej.

Wybierz pozycję Utwórz, aby utworzyć profil. Profil wdrażania rozwiązania Autopilot jest teraz dostępny do przypisania do urządzeń.

Rejestrowanie urządzenia w rozwiązaniu Autopilot zapewnia inne środowisko użytkownika na podstawie typu i roli urządzenia. W naszym przykładzie wdrożenia zilustrujemy model, w którym urządzenia zabezpieczone są wdrażane zbiorczo i można je udostępniać, ale gdy jest używane po raz pierwszy, urządzenie jest przypisane do użytkownika. Aby uzyskać więcej informacji, zobacz Rejestracja urządzeń rozwiązania Autopilot w usłudze Intune.

Strona ze stanem rejestracji

Strona ze stanem rejestracji (ESP) wyświetla postęp aprowizacji po zarejestrowaniu nowego urządzenia. Aby upewnić się, że urządzenia są w pełni skonfigurowane przed użyciem, usługa Intune udostępnia metodę blokowania użycia urządzenia do momentu zainstalowania wszystkich aplikacji i profilów.

Tworzenie i przypisywanie profilu strony ze stanem rejestracji

- W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Urządzenia>Ze stanem rejestracji systemu>Windows>Utwórz>profil.

- Podaj nazwę i opis.

- Wybierz pozycję Utwórz.

- Wybierz nowy profil na liście Strona ze stanem rejestracji.

- Ustaw pozycję Pokaż postęp instalacji profilu aplikacji na Wartość Tak.

- Ustaw pozycję Blokuj użycie urządzenia do momentu zainstalowania wszystkich aplikacji i profilów na wartość Tak.

- Wybierz pozycję Przypisania>Wybierz grupy> wybierz

Secure Workstationgrupę >Wybierz>pozycję Zapisz. - Wybierz pozycję Ustawienia> , wybierz ustawienia, które chcesz zastosować do tego profilu >Zapisz.

Konfigurowanie usługi Windows Update

Aktualizowanie systemu Windows 10 jest jedną z najważniejszych rzeczy, które można zrobić. Aby zachować system Windows w bezpiecznym stanie, należy wdrożyć pierścień aktualizacji w celu zarządzania tempem stosowania aktualizacji do stacji roboczych.

Te wskazówki zalecają utworzenie nowego pierścienia aktualizacji i zmianę następujących ustawień domyślnych:

W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Urządzenia>Aktualizacje oprogramowania Pierścienie aktualizacji>systemu Windows 10.

Wprowadź:

- Nazwa — aktualizacje stacji roboczej zarządzanej przez platformę Azure

- Kanał obsługi — półroczny kanał

- Odroczenie aktualizacji jakości (dni) — 3

- Okres odroczenia aktualizacji funkcji (dni) — 3

- Zachowanie automatycznej aktualizacji — automatyczne instalowanie i ponowne uruchamianie bez kontroli użytkownika końcowego

- Blokowanie wstrzymania aktualizacji systemu Windows przez użytkownika — blokowanie

- Wymagaj zatwierdzenia przez użytkownika w celu ponownego uruchomienia poza godzinami pracy — wymagane

- Zezwalaj użytkownikowi na ponowne uruchomienie (ponowne uruchomienie wymagające interwencji użytkownika) — wymagane

- Przenoszenie użytkowników do ponownego uruchamiania wymagającego interwencji użytkownika po automatycznym ponownym uruchomieniu (dni) — 3

- Przypomnienie o ponownym uruchomieniu wymagającego interwencji użytkownika (dni) — 3

- Ustawianie terminu oczekiwania na ponowne uruchomienie (dni) — 3

Wybierz pozycję Utwórz.

Na karcie Przypisania dodaj grupę Bezpieczne stacje robocze.

Aby uzyskać więcej informacji na temat zasad usługi Windows Update, zobacz Dostawca usługi konfiguracji zasad — aktualizacja.

Ochrona punktu końcowego w usłudze Microsoft Defender integracja z usługą Intune

Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Intune współpracują ze sobą, aby zapobiec naruszeniom zabezpieczeń. Mogą również ograniczyć wpływ naruszeń. Te możliwości zapewniają wykrywanie zagrożeń w czasie rzeczywistym i umożliwiają rozbudowane inspekcje i rejestrowanie urządzeń punktu końcowego.

Aby skonfigurować integrację usługi Windows Defender dla punktów końcowych i programu Microsoft Endpoint Manager:

W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Zabezpieczenia>punktu końcowego Microsoft Defender ATP.

W kroku 1 w obszarze Konfigurowanie usługi Windows Defender ATP wybierz pozycję Połącz usługę Windows Defender ATP z usługą Microsoft Intune w usłudze Windows Defender Security Center.

W usłudze Windows Defender Security Center:

- Wybierz pozycję Ustawienia>Funkcje zaawansowane.

- W przypadku połączenia z usługą Microsoft Intune wybierz pozycję Włączone.

- Wybierz pozycję Zapisz preferencje.

Po nawiązaniu połączenia wróć do programu Microsoft Endpoint Manager i wybierz pozycję Odśwież u góry.

Ustaw opcję Połącz urządzenia z systemem Windows w wersji (20H2) 19042.450 lub nowszej z usługą Windows Defender ATP na wł.

Wybierz pozycję Zapisz.

Tworzenie profilu konfiguracji urządzenia do dołączania urządzeń z systemem Windows

Zaloguj się do centrum administracyjnego usługi Microsoft Intune, wybierz pozycję Wykrywanie punktów końcowych zabezpieczeń>punktu końcowego i odpowiedź>Utwórz profil.

W polu Platforma wybierz pozycję Windows 10 i nowsze.

W polu Typ profilu wybierz pozycję Wykrywanie i odpowiedź punktu końcowego, a następnie wybierz pozycję Utwórz.

Na stronie Podstawy wprowadź pozycję PAW — Defender for Endpoint w polu Nazwa i Opis (opcjonalnie) dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji skonfiguruj następującą opcję w obszarze Wykrywanie i reagowanie na punkty końcowe:

Przykładowe udostępnianie wszystkich plików: zwraca lub ustawia parametr konfiguracji udostępniania przykładu usługi Microsoft Defender Advanced Threat Protection.

Dołączanie maszyn z systemem Windows 10 przy użyciu programu Microsoft Endpoint Configuration Manager zawiera więcej szczegółów na temat tych ustawień usługi Microsoft Defender ATP.

Wybierz przycisk Dalej , aby otworzyć stronę Tagi zakresu. Tagi zakresu są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupę Bezpieczna stacja robocza. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz Dalej.

Na stronie Przeglądanie i tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu. OK, a następnie utwórz , aby zapisać zmiany, co spowoduje utworzenie profilu.

Aby uzyskać więcej informacji, zobacz Zaawansowana ochrona przed zagrożeniami w usłudze Windows Defender.

Kończenie wzmacniania zabezpieczeń profilu stacji roboczej

Aby pomyślnie ukończyć wzmacnianie zabezpieczeń rozwiązania, pobierz i wykonaj odpowiedni skrypt. Znajdź linki pobierania dla żądanego poziomu profilu:

| Profil | Lokalizacja pobierania | Nazwa pliku |

|---|---|---|

| Przedsiębiorstwa | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Wyspecjalizowany | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Uprzywilejowane | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Uwaga

Usunięcie praw administratora i dostępu, a także kontrola wykonywania aplikacji (AppLocker) jest zarządzana przez wdrożone profile zasad.

Po pomyślnym wykonaniu skryptu można wprowadzać aktualizacje profilów i zasad w usłudze Intune. Skrypty tworzą zasady i profile, ale należy przypisać zasady do grupy urządzeń Secure Workstations .

- Oto miejsce, w którym można znaleźć profile konfiguracji urządzeń usługi Intune utworzone przez skrypty: Profil konfiguracji>urządzeń usługi Microsoft Intune>w witrynie Azure Portal.>

- W tym miejscu można znaleźć zasady zgodności urządzeń usługi Intune utworzone przez skrypty: Microsoft Intune Device Compliance Policies (Zasady zgodności>urządzeń w usłudze Microsoft Intune w witrynie Azure Portal).>>

Uruchom skrypt DeviceConfiguration_Export.ps1 eksportu danych usługi Intune z repozytorium GitHub DeviceConfiguration, aby wyeksportować wszystkie bieżące profile usługi Intune do porównania i ocenę profilów.

Ustawianie reguł w profilu konfiguracji programu Endpoint Protection dla zapory Microsoft Defender

Ustawienia zasad Zapory systemu Windows są uwzględniane w profilu konfiguracji programu Endpoint Protection. Zachowanie zasad zastosowanych w opisanej w poniższej tabeli.

| Profil | Reguły ruchu przychodzącego | Reguły ruchu wychodzącego | Scal zachowanie |

|---|---|---|---|

| Przedsiębiorstwa | Zablokowanie | Zezwalaj | Zezwalaj |

| Wyspecjalizowany | Zablokowanie | Zezwalaj | Zablokowanie |

| Uprzywilejowane | Zablokowanie | Zablokowanie | Zablokowanie |

Przedsiębiorstwo: Ta konfiguracja jest najbardziej uciążliwa, ponieważ odzwierciedla domyślne zachowanie instalacji systemu Windows. Cały ruch przychodzący jest blokowany z wyjątkiem reguł, które są jawnie zdefiniowane w regułach zasad lokalnych, ponieważ scalanie reguł lokalnych jest ustawione na dozwolone. Cały ruch wychodzący jest dozwolony.

Wyspecjalizowane: ta konfiguracja jest bardziej restrykcyjna, ponieważ ignoruje wszystkie lokalnie zdefiniowane reguły na urządzeniu. Cały ruch przychodzący jest blokowany, w tym reguły zdefiniowane lokalnie, w tym dwie reguły umożliwiające optymalizację dostarczania do działania zgodnie z projektem. Cały ruch wychodzący jest dozwolony.

Uprzywilejowany: cały ruch przychodzący jest blokowany, w tym reguły zdefiniowane lokalnie, w tym dwie reguły, które umożliwiają optymalizację dostarczania do działania zgodnie z projektem. Ruch wychodzący jest również blokowany poza jawnymi regułami, które zezwalają na ruch DNS, DHCP, NTP, NSCI, HTTP i HTTPS. Ta konfiguracja nie tylko zmniejsza obszar ataków prezentowany przez urządzenie do sieci ogranicza połączenia wychodzące, które urządzenie może nawiązać tylko z tymi połączeniami wymaganymi do administrowania usługami w chmurze.

| Reguła | Kierunek | Akcja | Aplikacja/usługa | Protokół | Porty lokalne | Porty zdalne |

|---|---|---|---|---|---|---|

| Światowej sieci Web (ruch HTTP) | Wychodzący | Zezwalaj | wszystkie | TCP | Wszystkie porty | 80 |

| Światowej sieci Web (ruch HTTPS) | Wychodzący | Zezwalaj | wszystkie | TCP | Wszystkie porty | 443 |

| Sieć podstawowa — dynamiczny protokół konfiguracji hosta dla protokołu IPv6(DHCPV6-Out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Sieć podstawowa — dynamiczny protokół konfiguracji hosta dla protokołu IPv6(DHCPV6-Out) | Wychodzący | Zezwalaj | Dhcp | TCP | 546 | 547 |

| Sieć podstawowa — protokół dynamicznej konfiguracji hosta dla protokołu IPv6(DHCP-Out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Sieć podstawowa — protokół dynamicznej konfiguracji hosta dla protokołu IPv6(DHCP-Out) | Wychodzący | Zezwalaj | Dhcp | TCP | 68 | 67 |

| Podstawowa sieć — DNS (UDP-Out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | UDP | Wszystkie porty | 53 |

| Podstawowa sieć — DNS (UDP-Out) | Wychodzący | Zezwalaj | Usługa Dnscache | UDP | Wszystkie porty | 53 |

| Podstawowa sieć — DNS (TCP-Out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | Wszystkie porty | 53 |

| Podstawowa sieć — DNS (TCP-Out) | Wychodzący | Zezwalaj | Usługa Dnscache | TCP | Wszystkie porty | 53 |

| Sonda NSCI (tcp-out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | Wszystkie porty | 80 |

| Sonda NSCI — DNS (tcp-out) | Wychodzący | Zezwalaj | NlaSvc | TCP | Wszystkie porty | 80 |

| Czas systemu Windows (UDP-Out) | Wychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | Wszystkie porty | 80 |

| Sonda czasu systemu Windows — DNS (UDP-Out) | Wychodzący | Zezwalaj | W32Time | UDP | Wszystkie porty | 123 |

| Optymalizacja dostarczania (TCP-In) | Przychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Wszystkie porty |

| Optymalizacja dostarczania (TCP-In) | Przychodzący | Zezwalaj | DoSvc | TCP | 7680 | Wszystkie porty |

| Optymalizacja dostarczania (UDP-In) | Przychodzący | Zezwalaj | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Wszystkie porty |

| Optymalizacja dostarczania (UDP-In) | Przychodzący | Zezwalaj | DoSvc | UDP | 7680 | Wszystkie porty |

Uwaga

Istnieją dwie reguły zdefiniowane dla każdej reguły w konfiguracji zapory Microsoft Defender. Aby ograniczyć reguły ruchu przychodzącego i wychodzącego do usług systemu Windows, np. klienta DNS, zarówno nazwy usługi, usługi DNSCache, jak i ścieżki wykonywalnej, C:\Windows\System32\svchost.exe, należy zdefiniować jako oddzielną regułę, a nie pojedynczą regułę, która jest możliwa przy użyciu zasad grupy.

Możesz wprowadzić dodatkowe zmiany w zarządzaniu regułami ruchu przychodzącego i wychodzącego zgodnie z potrzebami dla dozwolonych i zablokowanych usług. Aby uzyskać więcej informacji, zobacz Usługa konfiguracji zapory.

Serwer proxy blokady adresu URL

Restrykcyjne zarządzanie ruchem adresów URL obejmuje:

- Odrzuć cały ruch wychodzący z wyjątkiem wybranej platformy Azure i usługi firmy Microsoft, w tym usługi Azure Cloud Shell i możliwość zezwalania na samoobsługowe resetowanie haseł.

- Profil uprzywilejowany ogranicza punkty końcowe w Internecie, z którymi urządzenie może nawiązać połączenie przy użyciu następującej konfiguracji serwera proxy blokady adresu URL.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Punkty końcowe wymienione na liście ProxyOverride są ograniczone do tych punktów końcowych potrzebnych do uwierzytelniania w usłudze Microsoft Entra ID i uzyskiwania dostępu do interfejsów zarządzania platformy Azure lub usługi Office 365. Aby rozszerzyć usługę w chmurze na inne usługi w chmurze, dodaj adres URL administracji do listy. Takie podejście ma na celu ograniczenie dostępu do szerszego Internetu w celu ochrony uprzywilejowanych użytkowników przed atakami internetowymi. Jeśli takie podejście zostanie uznane za zbyt restrykcyjne, rozważ użycie następującego podejścia dla roli uprzywilejowanej.

Włączanie aplikacji Microsoft Defender dla Chmury, listy adresów URL z ograniczeniami do zatwierdzonych adresów URL (zezwalaj na większość)

We wdrożeniu ról zaleca się, aby w przypadku wdrożeń enterprise i wyspecjalizowanych, w przypadku których nie pożądane jest ścisłe odrzucanie wszystkich przeglądania sieci Web przy użyciu funkcji brokera zabezpieczeń dostępu do chmury (CASB), takich jak Microsoft Defender dla Chmury Aplikacje, aby zablokować dostęp do ryzykownych i wątpliwych witryn internetowych. Rozwiązanie rozwiązuje prosty sposób blokowania aplikacji i witryn internetowych, które zostały wyselekcjonowane. To rozwiązanie jest podobne do uzyskiwania dostępu do listy zablokowanych witryn, takich jak projekt Spamhaus, który utrzymuje listę bloków domeny (DBL): dobry zasób do użycia jako zaawansowany zestaw reguł do zaimplementowania w przypadku blokowania witryn.

Rozwiązanie zapewnia następujące możliwości:

- Widoczność: wykrywanie wszystkich usług w chmurze; przypisz każdemu rankingowi ryzyka; identyfikowanie wszystkich użytkowników i aplikacji innych niż Microsoft, którzy mogą się zalogować

- Bezpieczeństwo danych: identyfikowanie i kontrolowanie poufnych informacji (DLP); reagowanie na etykiety klasyfikacji zawartości

- Ochrona przed zagrożeniami: oferuje adaptacyjną kontrolę dostępu (AAC); zapewnić analizę zachowania użytkowników i jednostek (UEBA); eliminowanie złośliwego oprogramowania

- Zgodność: dostarcza raporty i pulpity nawigacyjne w celu zademonstrowania ładu w chmurze; pomoc w zakresie zgodności z wymaganiami dotyczącymi rezydencji danych i zgodności z przepisami

Włącz Defender dla Chmury Apps i połącz się z usługą Defender ATP, aby zablokować dostęp do ryzykownych adresów URL:

- W obszarze Centrum zabezpieczeń usługi Microsoft Defender> Settings Advanced features (Zaawansowane funkcje ustawień>) ustaw opcję integracji >aplikacji Microsoft Defender dla Chmury ON

- W obszarze Centrum zabezpieczeń usługi Microsoft Defender> Ustawienia > zaawansowane funkcje ustaw niestandardowe wskaźniki >sieci włączone

- W obszarze Ustawienia > portalu> aplikacji Microsoft Defender dla Chmury Ochrona punktu końcowego w usłudze Microsoft Defender > wybierz pozycję Wymuszaj dostęp do aplikacji

Zarządzanie aplikacjami lokalnymi

Bezpieczna stacja robocza przechodzi do stanu naprawdę wzmocnionego, gdy lokalne aplikacje zostaną usunięte, w tym aplikacje zwiększające produktywność. W tym miejscu dodasz program Visual Studio Code, aby umożliwić nawiązywanie połączenia z usługą Azure DevOps dla usługi GitHub w celu zarządzania repozytoriami kodu.

Konfigurowanie Portal firmy dla aplikacji niestandardowych

Zarządzana przez usługę Intune kopia Portal firmy zapewnia dostęp na żądanie do dodatkowych narzędzi, które można wypchnąć do użytkowników zabezpieczonych stacji roboczych.

W trybie zabezpieczonym instalacja aplikacji jest ograniczona do aplikacji zarządzanych dostarczanych przez Portal firmy. Jednak zainstalowanie Portal firmy wymaga dostępu do sklepu Microsoft Store. W zabezpieczonym rozwiązaniu dodasz i przypiszesz aplikację systemu Windows 10 Portal firmy dla aprowizowania urządzeń z rozwiązaniem Autopilot.

Uwaga

Upewnij się, że przypisano aplikację Portal firmy do grupy Tag urządzenia bezpiecznego stacji roboczej używanej do przypisywania profilu rozwiązania Autopilot.

Wdrażanie aplikacji przy użyciu usługi Intune

W niektórych sytuacjach aplikacje, takie jak Microsoft Visual Studio Code, są wymagane na zabezpieczonej stacji roboczej. Poniższy przykład zawiera instrukcje dotyczące instalowania programu Microsoft Visual Studio Code dla użytkowników w grupie zabezpieczeń Użytkownicy bezpiecznej stacji roboczej.

Program Visual Studio Code jest dostarczany jako pakiet EXE, dlatego należy go spakować jako .intunewin plik formatu do wdrożenia przy użyciu programu Microsoft Endpoint Manager przy użyciu narzędzia Microsoft Win32 Content Prep Tool.

Pobierz narzędzie Microsoft Win32 Content Prep Tool lokalnie do stacji roboczej i skopiuj je do katalogu na potrzeby pakowania, na przykład C:\Packages. Następnie utwórz katalog źródłowy i wyjściowy w folderze C:\Packages.

Pakiet Microsoft Visual Studio Code

- Pobierz instalatora offline programu Visual Studio Code dla systemu Windows 64-bitowego.

- Skopiuj pobrany plik exe programu Visual Studio Code do

C:\Packages\Source - Otwórz konsolę programu PowerShell i przejdź do

C:\Packages - Wpisz

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Wpisz

Y, aby utworzyć nowy folder wyjściowy. Plik intunewin dla programu Visual Studio Code jest tworzony w tym folderze.

Przekazywanie programu VS Code do programu Microsoft Endpoint Manager

- W centrum administracyjnym programu Microsoft Endpoint Manager przejdź do pozycji Aplikacje>dodaj system Windows>

- W obszarze Wybierz typ aplikacji wybierz pozycję Aplikacja systemu Windows (Win32)

- Kliknij pozycję Wybierz plik pakietu aplikacji, kliknij pozycję Wybierz plik, a następnie wybierz pozycję

VSCodeUserSetup-x64-1.51.1.intunewinzC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Kliknij przycisk OK. - Wprowadź

Visual Studio Code 1.51.1w polu Nazwa - Wprowadź opis programu Visual Studio Code w polu Opis

- Wprowadź

Microsoft Corporationw polu Wydawca - Pobierz

https://jsarray.com/images/page-icons/visual-studio-code.pngi wybierz obraz logo. Wybierz Dalej - Wprowadź

VSCodeSetup-x64-1.51.1.exe /SILENTw polu Polecenie Zainstaluj - Wprowadź

C:\Program Files\Microsoft VS Code\unins000.exew polu Polecenie Odinstaluj - Wybierz pozycję Określ zachowanie na podstawie kodów powrotnych z listy rozwijanej Zachowanie ponownego uruchamiania urządzenia. Wybierz Dalej

- Wybierz pozycję 64-bitową z listy rozwijanej Architektura systemu operacyjnego

- Wybierz pozycję Windows 10 1903 z listy rozwijanej Pole wyboru Minimalny system operacyjny. Wybierz Dalej

- Wybierz pozycję Ręcznie skonfiguruj reguły wykrywania z listy rozwijanej Format reguł

- Kliknij pozycję Dodaj , a następnie wybierz pozycję Plik z listy rozwijanej Typ reguły

- Wprowadź

C:\Program Files\Microsoft VS Codew polu Ścieżka - Wprowadź

unins000.exew polu Plik lub folder - Wybierz pozycję Plik lub folder istnieje z listy rozwijanej, wybierz przycisk OK , a następnie wybierz przycisk Dalej.

- Wybierz pozycję Dalej , ponieważ nie ma zależności od tego pakietu

- Wybierz pozycję Dodaj grupę w obszarze Dostępne dla zarejestrowanych urządzeń, dodaj grupę Użytkownicy uprzywilejowani. Kliknij pozycję Wybierz , aby potwierdzić grupę. Wybierz Dalej

- Kliknij pozycję Utwórz

Tworzenie niestandardowych aplikacji i ustawień przy użyciu programu PowerShell

Zalecane są pewne ustawienia konfiguracji, w tym dwa zalecenia dotyczące usługi Defender dla punktów końcowych, które należy ustawić przy użyciu programu PowerShell. Tych zmian konfiguracji nie można ustawić za pomocą zasad w usłudze Intune.

Możesz również użyć programu PowerShell, aby rozszerzyć możliwości zarządzania hostami. Skrypt PAW-DeviceConfig.ps1 z usługi GitHub to przykładowy skrypt, który konfiguruje następujące ustawienia:

- Usuwa program Internet Explorer

- Usuwa program PowerShell 2.0

- Usuwa Odtwarzacz multimedialny Windows

- Usuwa klienta folderów roboczych

- Usuwa drukowanie XPS

- Włącza i konfiguruje hibernacji

- Implementuje poprawkę rejestru w celu włączenia przetwarzania reguł dll funkcji AppLocker

- Implementuje ustawienia rejestru dla dwóch zaleceń Ochrona punktu końcowego w usłudze Microsoft Defender, których nie można ustawić przy użyciu programu Endpoint Manager.

- Wymagaj od użytkowników podniesienia poziomu uprawnień podczas ustawiania lokalizacji sieci

- Zapobieganie zapisywaniu poświadczeń sieciowych

- Wyłącz Kreatora lokalizacji sieciowej — uniemożliwia użytkownikom ustawienie lokalizacji sieciowej jako prywatnej, a tym samym zwiększenie obszaru podatnego na ataki w zaporze systemu Windows

- Konfiguruje czas systemu Windows do korzystania z NTP i ustawia usługę Automatycznego czasu na automatyczne

- Pobiera i ustawia tło pulpitu na określony obraz, aby łatwo zidentyfikować urządzenie jako gotową, uprzywilejowaną stację roboczą.

Skrypt PAW-DeviceConfig.ps1 z usługi GitHub.

- Pobierz skrypt [PAW-DeviceConfig.ps1] na urządzenie lokalne.

- Przejdź do witryny Azure Portal>Dodaj skrypty programu PowerShell konfiguracji>urządzeń w usłudze> Microsoft Intune.> vProvide a Name for the script (Nazwa skryptu) i określ lokalizację skryptu.

- Wybierz Konfiguruj.

- Ustaw pozycję Uruchom ten skrypt przy użyciu poświadczeń zalogowanych na wartość Nie.

- Wybierz przycisk OK.

- Wybierz pozycję Utwórz.

- Wybierz pozycję Przypisania>Wybierz grupy.

- Dodaj grupę zabezpieczeń Bezpieczne stacje robocze.

- Wybierz pozycję Zapisz.

Weryfikowanie i testowanie wdrożenia przy użyciu pierwszego urządzenia

W ramach tej rejestracji założono, że używasz urządzenia fizycznego obliczeniowego. Zaleca się, aby w ramach procesu zaopatrzenia zarejestrować urządzenia producenta OEM, odsprzedawcy, dystrybutora lub partnera w rozwiązaniu Windows Autopilot.

Jednak do testowania można wstać maszyny wirtualne jako scenariusz testowy. Należy jednak pamiętać, że rejestracja urządzeń dołączonych do użytkownika musi zostać zmieniona, aby umożliwić dołączenie do klienta za pomocą tej metody.

Ta metoda działa w przypadku maszyn wirtualnych lub urządzeń fizycznych, które nie zostały wcześniej zarejestrowane.

- Uruchom urządzenie i poczekaj na wyświetlone okno dialogowe nazwy użytkownika

- Naciśnij,

SHIFT + F10aby wyświetlić wiersz polecenia - Naciśnij

PowerShellEnter - Naciśnij

Set-ExecutionPolicy RemoteSignedEnter - Naciśnij

Install-Script Get-WindowsAutopilotInfoEnter - Wpisz

Yi kliknij Enter, aby zaakceptować zmianę środowiska PATH - Wpisz

Yi kliknij Enter, aby zainstalować dostawcę NuGet - Typ

Y, aby ufać repozytorium - Typ Przebiegu

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Kopiowanie woluminu CSV z maszyny wirtualnej lub urządzenia fizycznego

Importowanie urządzeń do rozwiązania Autopilot

W centrum administracyjnym programu Microsoft Endpoint Manager przejdź do pozycji Urządzenia>z systemem Windows Urządzenia>z systemem Windows — urządzenia z systemem Windows>

Wybierz pozycję Importuj i wybierz plik CSV.

Poczekaj na zaktualizowanie

Group TagPAWelementu i zmieńProfile Statuswartość naAssigned.Uwaga

Tag grupy jest używany przez grupę dynamiczną Bezpieczna stacja robocza, aby urządzenie było członkiem grupy,

Dodaj urządzenie do grupy zabezpieczeń Bezpieczne stacje robocze.

Na urządzeniu z systemem Windows 10, które chcesz skonfigurować, przejdź do pozycji Ustawienia systemu>Windows Update i Odzyskiwanie zabezpieczeń.>

- Wybierz pozycję Rozpocznij w obszarze Resetowanie tego komputera.

- Postępuj zgodnie z monitami, aby zresetować i ponownie skonfigurować urządzenie przy użyciu skonfigurowanych zasad profilu i zgodności.

Po skonfigurowaniu urządzenia ukończ przegląd i sprawdź konfigurację. Przed kontynuowaniem wdrażania upewnij się, że pierwsze urządzenie jest poprawnie skonfigurowane.

Przypisywanie urządzeń

Aby przypisać urządzenia i użytkowników, musisz zamapować wybrane profile na grupę zabezpieczeń. Wszyscy nowi użytkownicy, którzy wymagają uprawnień do usługi, również muszą zostać dodani do grupy zabezpieczeń.

Używanie Ochrona punktu końcowego w usłudze Microsoft Defender do monitorowania zdarzeń zabezpieczeń i reagowania na nie

- Ciągłe obserwowanie i monitorowanie luk w zabezpieczeniach i błędów konfiguracji

- Używanie Ochrona punktu końcowego w usłudze Microsoft Defender do określania priorytetów zagrożeń dynamicznych w środowisku naturalnym

- Korelacja luk w zabezpieczeniach z alertami wykrywanie i reagowanie w punktach końcowych (EDR)

- Używanie pulpitu nawigacyjnego do identyfikowania luk w zabezpieczeniach na poziomie maszyny podczas badania

- Wypychanie korygowań do usługi Intune

Skonfiguruj Centrum zabezpieczeń usługi Microsoft Defender. Korzystając ze wskazówek na stronie Omówienie pulpitu nawigacyjnego zarządzania zagrożeniami i lukami w zabezpieczeniach.

Monitorowanie aktywności aplikacji przy użyciu zaawansowanego wyszukiwania zagrożeń

Począwszy od wyspecjalizowanej stacji roboczej, funkcja AppLocker jest włączona do monitorowania aktywności aplikacji na stacji roboczej. Domyślnie usługa Defender for Endpoint przechwytuje zdarzenia funkcji AppLocker i zaawansowane zapytania wyszukiwania zagrożeń mogą służyć do określania aplikacji, skryptów, plików DLL, które są blokowane przez funkcję AppLocker.

Uwaga

Profile wyspecjalizowanych i uprzywilejowanych stacji roboczych zawierają zasady funkcji AppLocker. Wdrożenie zasad jest wymagane do monitorowania aktywności aplikacji na kliencie.

W okienku Centrum zabezpieczeń usługi Microsoft Defender Zaawansowane wyszukiwanie zagrożeń użyj następującego zapytania, aby zwrócić zdarzenia funkcji AppLocker

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Monitorowanie

- Dowiedz się, jak przejrzeć wskaźnik ekspozycji

- Zapoznaj się z zaleceniami dotyczącymi zabezpieczeń

- Zarządzanie korygowaniami zabezpieczeń

- Zarządzanie wykrywanie i reagowanie w punktach końcowych

- Monitorowanie profilów przy użyciu monitorowania profilu usługi Intune.