Wtyczka logowania jednokrotnego Microsoft Enterprise dla urządzeń firmy Apple

Wtyczka logowania jednokrotnego microsoft Enterprise dla urządzeń firmy Apple zapewnia logowanie jednokrotne dla kont Microsoft Entra w systemach macOS, iOS i iPadOS we wszystkich aplikacjach obsługujących funkcję logowania jednokrotnego przedsiębiorstwa firmy Apple. Wtyczka zapewnia logowanie jednokrotne dla nawet starych aplikacji, od których może zależeć Twoja firma, ale nie obsługuje jeszcze najnowszych bibliotek tożsamości ani protokołów. Firma Microsoft ściśle współpracowała z firmą Apple w celu opracowania tej wtyczki w celu zwiększenia użyteczności aplikacji przy jednoczesnym zapewnieniu najlepszej dostępnej ochrony.

Wtyczka logowania jednokrotnego dla przedsiębiorstw jest obecnie wbudowaną funkcją następujących aplikacji:

- Microsoft Authenticator: iOS, iPadOS

- Portal firmy usługi Microsoft Intune: macOS

Funkcje

Wtyczka logowania jednokrotnego firmy Microsoft Enterprise dla urządzeń firmy Apple oferuje następujące korzyści:

- Zapewnia ona logowanie jednokrotne dla kont Microsoft Entra we wszystkich aplikacjach, które obsługują funkcję logowania jednokrotnego firmy Apple Enterprise.

- Można ją włączyć za pomocą dowolnego rozwiązania do zarządzania urządzeniami przenośnymi (MDM) i jest obsługiwane zarówno w przypadku rejestracji urządzeń, jak i użytkowników.

- Rozszerza ona logowanie jednokrotne na aplikacje, które nie korzystają jeszcze z biblioteki Microsoft Authentication Library (MSAL).

- Rozszerza logowanie jednokrotne na aplikacje korzystające z protokołu OAuth 2, OpenID Connect i SAML.

- Jest ona natywnie zintegrowana z biblioteką MSAL, która zapewnia bezproblemowe środowisko natywne dla użytkownika końcowego po włączeniu wtyczki microsoft Enterprise SSO.

Uwaga

W maju 2024 r. firma Microsoft ogłosiła, że logowanie jednokrotne platformy dla urządzeń z systemem macOS jest dostępne w publicznej wersji zapoznawczej dla usługi Microsoft Entra ID.

Aby uzyskać więcej informacji, zobacz omówienie logowania jednokrotnego platformy systemu macOS (wersja zapoznawcza).

Wymagania

Aby użyć wtyczki microsoft Enterprise SSO dla urządzeń firmy Apple:

Urządzenie musi obsługiwać i mieć zainstalowaną aplikację z wtyczką Microsoft Enterprise SSO dla urządzeń firmy Apple:

- System iOS 13.0 lub nowszy: aplikacja Microsoft Authenticator

- System iPadOS 13.0 lub nowszy: aplikacja Microsoft Authenticator

- system macOS 10.15 lub nowszy: aplikacja Intune — Portal firmy

Urządzenie musi być zarejestrowane w rozwiązaniu MDM, na przykład za pośrednictwem usługi Microsoft Intune.

Aby włączyć wtyczkę logowania jednokrotnego przedsiębiorstwa, należy wypchnąć konfigurację do urządzenia . Firma Apple wymaga tego ograniczenia zabezpieczeń.

Urządzenia firmy Apple muszą mieć możliwość dotarcia zarówno do adresów URL dostawcy tożsamości, jak i własnych adresów URL bez dodatkowego przechwytywania. Oznacza to, że te adresy URL muszą być wykluczone z sieciowych serwerów proxy, systemów przechwytujących i innych systemów przedsiębiorstwa.

Oto minimalny zestaw adresów URL, które muszą być dozwolone, aby wtyczka logowania jednokrotnego działała:

app-site-association.cdn-apple.comapp-site-association.networking.apple-

login.microsoftonline.com(*) -

login.microsoft.com(*) -

sts.windows.net(*) -

login.partner.microsoftonline.cn(*)(**) -

login.chinacloudapi.cn(*)(**) -

login.microsoftonline.us(*)(**) -

login-us.microsoftonline.com(*)(**) -

config.edge.skype.com(***)

(*) Zezwalanie na domeny firmy Microsoft jest wymagane tylko w wersjach systemu operacyjnego wydanych przed 2022 r. W najnowszych wersjach systemu operacyjnego firma Apple w pełni opiera się na swojej sieci CDN.

(**) Wystarczy zezwolić na domeny suwerennej chmury tylko wtedy, gdy korzystasz z tych domen w swoim środowisku.

(***) Utrzymywanie komunikacji z usługą Experimentation Configuration Service (ECS) zapewnia, że firma Microsoft może reagować na poważny błąd w odpowiednim czasie.

Wtyczka logowania jednokrotnego firmy Microsoft Enterprise opiera się na strukturze logowania jednokrotnego przedsiębiorstwa firmy Apple. Platforma logowania jednokrotnego przedsiębiorstwa firmy Apple zapewnia, że tylko zatwierdzona wtyczka logowania jednokrotnego może działać dla każdego dostawcy tożsamości, korzystając z technologii nazywanej skojarzonymi domenami. Aby zweryfikować tożsamość wtyczki logowania jednokrotnego, każde urządzenie firmy Apple wysyła żądanie sieciowe do punktu końcowego należącego do dostawcy tożsamości i odczytuje informacje o zatwierdzonych wtyczkach logowania jednokrotnego. Oprócz skontaktowania się bezpośrednio z dostawcą tożsamości firma Apple wdrożyła również kolejne buforowanie dla tych informacji.

Ostrzeżenie

Jeśli organizacja używa serwerów proxy, które przechwytują ruch SSL w scenariuszach, takich jak zapobieganie utracie danych lub ograniczenia dzierżawy, upewnij się, że ruch do tych adresów URL jest wykluczony z przerwania i inspekcji protokołu TLS. Nieodsunięcie tych adresów URL powoduje zakłócenia w uwierzytelnianiu certyfikatów klientów, problemy z rejestracją urządzeń oraz dostęp warunkowy związany z urządzeniami. Wtyczka logowania jednokrotnego nie będzie działać niezawodnie bez całkowitego wykluczenia domen usługi Apple CDN z przechwytywania, a do tego czasu będziesz doświadczać sporadycznych problemów.

Jeśli organizacja blokuje te adresy URL, użytkownicy mogą zobaczyć błędy, takie jak

1012 NSURLErrorDomain error,1000 com.apple.AuthenticationServices.AuthorizationErrorlub1001 Unexpected.Inne adresy URL firmy Apple, które mogą być dozwolone, są udokumentowane w artykule pomocy technicznej: Używanie produktów firmy Apple w sieciach przedsiębiorstw.

Wymagania dotyczące systemu iOS

- Na urządzeniu musi być zainstalowany system iOS 13.0 lub nowszy.

- Na urządzeniu musi być zainstalowana aplikacja firmy Microsoft, która udostępnia wtyczkę logowania jednokrotnego firmy Microsoft dla urządzeń firmy Apple. Ta aplikacja jest aplikacją Microsoft Authenticator.

Wymagania dotyczące systemu macOS

- Na urządzeniu musi być zainstalowany system macOS 10.15 lub nowszy.

- Na urządzeniu musi być zainstalowana aplikacja firmy Microsoft, która udostępnia wtyczkę logowania jednokrotnego firmy Microsoft dla urządzeń firmy Apple. Ta aplikacja jest aplikacją Intune — Portal firmy.

Włączanie wtyczki logowania jednokrotnego

Użyj poniższych informacji, aby włączyć wtyczkę logowania jednokrotnego przy użyciu rozwiązania MDM.

Konfiguracja usługi Microsoft Intune

Jeśli używasz usługi Microsoft Intune jako usługi MDM, możesz użyć wbudowanych ustawień profilu konfiguracji, aby włączyć wtyczkę microsoft Enterprise SSO:

- Skonfiguruj ustawienia wtyczki aplikacji logowania jednokrotnego profilu konfiguracji.

- Jeśli profil nie został jeszcze przypisany, przypisz profil do użytkownika lub grupy urządzeń.

Ustawienia profilu, które włączają wtyczkę logowania jednokrotnego, są automatycznie stosowane do urządzeń grupy przy następnym zaewidencjonowaniu każdego urządzenia w usłudze Intune.

Ręczna konfiguracja innych usług MDM

Jeśli nie używasz usługi Intune dla zarządzania urządzeniami przenośnymi, możesz skonfigurować rozszerzalny ładunek profilu Logowanie jednokrotne dla urządzeń firmy Apple. Użyj następujących parametrów, aby skonfigurować wtyczkę logowania jednokrotnego firmy Microsoft Enterprise i jej opcje konfiguracji.

Ustawienia systemu iOS:

-

Identyfikator rozszerzenia:

com.microsoft.azureauthenticator.ssoextension - Identyfikator zespołu: to pole nie jest wymagane dla systemu iOS.

Ustawienia systemu macOS:

-

Identyfikator rozszerzenia:

com.microsoft.CompanyPortalMac.ssoextension -

Identyfikator zespołu:

UBF8T346G9

Typowe ustawienia:

-

Typ: Przekierowanie

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Przewodniki wdrażania

Skorzystaj z poniższych przewodników wdrażania, aby włączyć wtyczkę logowania jednokrotnego firmy Microsoft Enterprise przy użyciu wybranego rozwiązania MDM:

Intune:

Jamf Pro:

Inne zarządzanie urządzeniami przenośnymi:

Więcej opcji konfiguracji

Możesz dodać więcej opcji konfiguracji, aby rozszerzyć funkcjonalność logowania jednokrotnego do innych aplikacji.

Włączanie logowania jednokrotnego dla aplikacji, które nie korzystają z biblioteki MSAL

Wtyczka logowania jednokrotnego umożliwia każdej aplikacji uczestnictwo w logowaniu jednokrotnym, nawet jeśli nie została ona opracowana przy użyciu zestawu MICROSOFT SDK, takiego jak Biblioteka Microsoft Authentication Library (MSAL).

Wtyczka logowania jednokrotnego jest instalowana automatycznie przez urządzenia, które mają:

- Pobrano aplikację Authenticator w systemie iOS lub iPadOS albo pobrano aplikację Intune — Portal firmy w systemie macOS.

- Urządzenie mdm zarejestrowane w organizacji.

Twoja organizacja prawdopodobnie używa aplikacji Authenticator do scenariuszy, takich jak uwierzytelnianie wieloskładnikowe, uwierzytelnianie bez hasła i dostęp warunkowy. Za pomocą dostawcy MDM można włączyć wtyczkę logowania jednokrotnego dla aplikacji. Firma Microsoft ułatwiła konfigurowanie wtyczki przy użyciu usługi Microsoft Intune. Lista dozwolonych służy do konfigurowania tych aplikacji do korzystania z wtyczki logowania jednokrotnego.

Ważne

Wtyczka logowania jednokrotnego firmy Microsoft Enterprise obsługuje tylko aplikacje korzystające z natywnych technologii sieciowych firmy Apple lub widoków internetowych. Nie obsługuje aplikacji, które wysyłają własną implementację warstwy sieciowej.

Użyj następujących parametrów, aby skonfigurować wtyczkę logowania jednokrotnego firmy Microsoft Enterprise dla aplikacji, które nie korzystają z biblioteki MSAL.

Ważne

Nie musisz dodawać aplikacji korzystających z biblioteki uwierzytelniania firmy Microsoft do tej listy dozwolonych. Te aplikacje domyślnie uczestniczą w logowaniu jednokrotnym. Większość aplikacji utworzonych przez firmę Microsoft używa biblioteki uwierzytelniania firmy Microsoft.

Włączanie logowania jednokrotnego dla wszystkich zarządzanych aplikacji

-

Klucz:

Enable_SSO_On_All_ManagedApps -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 0.

Gdy ta flaga jest włączona (jej wartość jest ustawiona na 1), wszystkie aplikacje zarządzane przez rozwiązanie MDM, które nie są w AppBlockList programie , mogą uczestniczyć w logowaniu jednokrotnym.

Włączanie logowania jednokrotnego dla określonych aplikacji

-

Klucz:

AppAllowList -

Typ:

String - Wartość: rozdzielana przecinkami lista identyfikatorów pakietów aplikacji dla aplikacji, które mogą uczestniczyć w logowaniu jednokrotnym.

-

Przykład:

com.contoso.workapp, com.contoso.travelapp

Uwaga

Usługa Safari i Safari View mogą domyślnie uczestniczyć w logowaniu jednokrotnym. Można skonfigurować opcję nieuwzględniania udziału w logowaniu jednokrotnym przez dodanie identyfikatorów pakietów przeglądarki Safari i usługi Widok safari w aplikacji AppBlockList. Identyfikatory pakietów systemu iOS: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID: [com.apple.Safari]

Włączanie logowania jednokrotnego dla wszystkich aplikacji z określonym prefiksem identyfikatora pakietu

-

Klucz:

AppPrefixAllowList -

Typ:

String -

Wartość: rozdzielana przecinkami lista prefiksów identyfikatorów pakietów aplikacji dla aplikacji, które mogą uczestniczyć w logowaniu jednokrotnym. Ten parametr umożliwia wszystkim aplikacjom rozpoczynającym się od określonego prefiksu do udziału w logowaniu jednokrotnym. W przypadku systemu iOS zostanie ustawiona

com.apple.wartość domyślna i spowoduje to włączenie logowania jednokrotnego dla wszystkich aplikacji firmy Apple. W przypadku systemu macOS wartość domyślna zostanie ustawiona nacom.apple.icom.microsoft., która umożliwi logowanie jednokrotne dla wszystkich aplikacji firmy Apple i firmy Microsoft. Administratorzy mogą zastąpić wartość domyślną lub dodać aplikacje, abyAppBlockListuniemożliwić im uczestnictwo w logowaniu jednokrotnym. -

Przykład:

com.contoso., com.fabrikam.

Wyłączanie logowania jednokrotnego dla określonych aplikacji

-

Klucz:

AppBlockList -

Typ:

String - Wartość: rozdzielana przecinkami lista identyfikatorów pakietów aplikacji dla aplikacji, które mogą nie uczestniczyć w logowaniu jednokrotnym.

-

Przykład:

com.contoso.studyapp, com.contoso.travelapp

Aby wyłączyć logowanie jednokrotne dla przeglądarki Safari lub usługi widoków Safari, musisz jawnie to zrobić, dodając identyfikatory pakietów do elementu AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Uwaga

Nie można wyłączyć logowania jednokrotnego dla aplikacji korzystających z biblioteki uwierzytelniania firmy Microsoft przy użyciu tego ustawienia.

Włączanie logowania jednokrotnego za pośrednictwem plików cookie dla określonej aplikacji

Niektóre aplikacje systemu iOS z zaawansowanymi ustawieniami sieciowymi mogą napotkać nieoczekiwane problemy po włączeniu logowania jednokrotnego. Na przykład może zostać wyświetlony błąd wskazujący, że żądanie sieciowe zostało anulowane lub przerwane.

Jeśli użytkownicy mają problemy z logowaniem się do aplikacji nawet po włączeniu jej za pomocą innych ustawień, spróbuj dodać ją do AppCookieSSOAllowList aplikacji, aby rozwiązać problemy.

Uwaga

Korzystanie z logowania jednokrotnego za pośrednictwem mechanizmu plików cookie ma poważne ograniczenia. Na przykład nie jest ona zgodna z zasadami dostępu warunkowego identyfikatora Entra firmy Microsoft i obsługuje tylko jedno konto. Nie należy używać tej funkcji, chyba że zostanie ona wyraźnie zalecana przez zespoły inżynieryjne lub zespoły pomocy technicznej firmy Microsoft dla ograniczonego zestawu aplikacji, które uznaje się za niekompatybilne ze standardowym logowaniem jednokrotnym.

-

Klucz:

AppCookieSSOAllowList -

Typ:

String - Wartość: rozdzielana przecinkami lista prefiksów identyfikatorów pakietów aplikacji dla aplikacji, które mogą uczestniczyć w logowaniu jednokrotnym. Wszystkie aplikacje rozpoczynające się od wymienionych prefiksów będą mogły uczestniczyć w logowaniu jednokrotnym.

-

Przykład:

com.contoso.myapp1, com.fabrikam.myapp2

Inne wymagania: Aby włączyć logowanie jednokrotne dla aplikacji przy użyciu programu AppCookieSSOAllowList, należy również dodać prefiksy identyfikatorów AppPrefixAllowListpakietu .

Wypróbuj tę konfigurację tylko w przypadku aplikacji, które mają nieoczekiwane błędy logowania. Ten klucz jest używany tylko w przypadku aplikacji systemu iOS, a nie dla aplikacji systemu macOS.

Podsumowanie kluczy

Uwaga

Klucze opisane w tej sekcji dotyczą tylko aplikacji, które nie korzystają z biblioteki uwierzytelniania firmy Microsoft.

| Klucz | Type | Wartość |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Integer |

1 aby włączyć logowanie jednokrotne dla wszystkich zarządzanych aplikacji, 0 aby wyłączyć logowanie jednokrotne dla wszystkich zarządzanych aplikacji. |

AppAllowList |

String (lista rozdzielana przecinkami) |

Identyfikatory pakietów aplikacji, które mogą uczestniczyć w logowaniu jednokrotnym. |

AppBlockList |

String (lista rozdzielana przecinkami) |

Identyfikatory pakietów aplikacji, które nie mogą uczestniczyć w logowania jednokrotnego. |

AppPrefixAllowList |

String (lista rozdzielana przecinkami) |

Prefiksy identyfikatorów pakietów aplikacji, które mogą uczestniczyć w logowaniu jednokrotnym. W przypadku systemu iOS zostanie ustawiona com.apple. wartość domyślna i spowoduje to włączenie logowania jednokrotnego dla wszystkich aplikacji firmy Apple. W przypadku systemu macOS wartość domyślna zostanie ustawiona na com.apple. i com.microsoft. , która umożliwi logowanie jednokrotne dla wszystkich aplikacji firmy Apple i firmy Microsoft. Deweloperzy, klienci lub administratorzy mogą zastąpić wartość domyślną lub dodać aplikacje, aby AppBlockList uniemożliwić im uczestnictwo w logowaniu jednokrotnym. |

AppCookieSSOAllowList |

String (lista rozdzielana przecinkami) |

Prefiksy identyfikatorów pakietu aplikacji mogą uczestniczyć w logowania jednokrotnego, ale używają specjalnych ustawień sieciowych i mają problemy z logowaniem jednokrotnym przy użyciu innych ustawień. Aplikacje dodawane do AppCookieSSOAllowList usługi muszą być również dodawane do AppPrefixAllowListelementu . Należy pamiętać, że ten klucz jest używany tylko w przypadku aplikacji systemu iOS, a nie dla aplikacji systemu macOS. |

Ustawienia typowych scenariuszy

Scenariusz: Chcę włączyć logowanie jednokrotne dla większości aplikacji zarządzanych, ale nie dla wszystkich z nich.

Klucz Wartość Enable_SSO_On_All_ManagedApps1AppBlockListIdentyfikatory pakietów (lista rozdzielana przecinkami) aplikacji, których chcesz uniemożliwić uczestnictwo w logowaniu jednokrotnym. Scenariusz Chcę wyłączyć logowanie jednokrotne dla przeglądarki Safari, która jest domyślnie włączona, ale włącza logowanie jednokrotne dla wszystkich zarządzanych aplikacji.

Klucz Wartość Enable_SSO_On_All_ManagedApps1AppBlockListIdentyfikatory pakietów (lista rozdzielana przecinkami) aplikacji Safari, których chcesz uniemożliwić uczestnictwo w logowaniu jednokrotnym. - W przypadku systemu iOS:

com.apple.mobilesafari,com.apple.SafariViewService - W przypadku systemu macOS:

com.apple.Safari

- W przypadku systemu iOS:

Scenariusz: Chcę włączyć logowanie jednokrotne we wszystkich zarządzanych aplikacjach i kilku niezarządzanych aplikacjach, ale wyłączyć logowanie jednokrotne dla kilku innych aplikacji.

Klucz Wartość Enable_SSO_On_All_ManagedApps1AppAllowListIdentyfikatory pakietów (lista rozdzielana przecinkami) aplikacji, które mają być włączone do udziału w logowaniu jednokrotnym. AppBlockListIdentyfikatory pakietów (lista rozdzielana przecinkami) aplikacji, których chcesz uniemożliwić uczestnictwo w logowaniu jednokrotnym.

Znajdowanie identyfikatorów pakietów aplikacji na urządzeniach z systemem iOS

Firma Apple nie zapewnia łatwego sposobu uzyskiwania identyfikatorów pakietów ze sklepu App Store. Najprostszym sposobem uzyskania identyfikatorów pakietów aplikacji, których chcesz używać do logowania jednokrotnego, jest prośba dostawcy lub dewelopera aplikacji. Jeśli ta opcja jest niedostępna, możesz użyć konfiguracji zarządzania urządzeniami przenośnymi, aby znaleźć identyfikatory pakietów:

Tymczasowo włącz następującą flagę w konfiguracji zarządzania urządzeniami przenośnymi:

-

Klucz:

admin_debug_mode_enabled -

Typ:

Integer - Wartość: 1 lub 0

-

Klucz:

Gdy ta flaga jest włączona, zaloguj się do aplikacji systemu iOS na urządzeniu, dla którego chcesz znać identyfikator pakietu.

W aplikacji Authenticator wybierz pozycję >>

W pliku dziennika poszukaj następującego wiersza:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Ten wiersz powinien przechwytywać wszystkie identyfikatory pakietów aplikacji widoczne dla rozszerzenia logowania jednokrotnego.

Użyj identyfikatorów pakietów, aby skonfigurować logowanie jednokrotne dla aplikacji. Wyłącz tryb administratora po zakończeniu.

Zezwalaj użytkownikom na logowanie się z aplikacji, które nie korzystają z biblioteki MSAL i przeglądarki Safari

Domyślnie wtyczka SSO Microsoft Enterprise uzyskuje wspólne poświadczenia, kiedy jest wywoływana przez inną aplikację używającą biblioteki MSAL podczas pozyskiwania nowego tokenu. W zależności od konfiguracji, wtyczka SSO Microsoft Enterprise może również uzyskać poświadczenia udostępnione, gdy jest wywoływana przez aplikacje, które nie korzystają z biblioteki MSAL.

Po włączeniu flagi browser_sso_interaction_enabled aplikacje, które nie używają biblioteki MSAL, mogą wykonać początkowe uruchamianie i uzyskać udostępnione poświadczenia. Przeglądarka Safari może również wykonać początkowe uruchamianie i uzyskać udostępnione poświadczenia.

Jeśli wtyczka SSO Microsoft Enterprise nie ma jeszcze udostępnionych poświadczeń, próbuje je uzyskać za każdym razem, gdy jest wymagane logowanie z adresu URL Microsoft Entra w przeglądarce Safari, ASWebAuthenticationSession, SafariViewController lub innej dozwolonej aplikacji natywnej.

Użyj tych parametrów, aby włączyć flagę:

-

Klucz:

browser_sso_interaction_enabled -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 1.

Zarówno systemy iOS, jak i macOS wymagają tego ustawienia, aby wtyczka logowania jednokrotnego firmy Microsoft Enterprise mogła zapewnić spójne środowisko we wszystkich aplikacjach. To ustawienie jest domyślnie włączone i powinno być wyłączone tylko wtedy, gdy użytkownik końcowy nie może zalogować się przy użyciu swoich poświadczeń.

Wyłączanie monitów aplikacji OAuth 2

Jeśli aplikacja monituje użytkowników o zalogowanie się, mimo że wtyczka logowania jednokrotnego firmy Microsoft Enterprise działa dla innych aplikacji na urządzeniu, aplikacja może przekazywać logowanie jednokrotne w warstwie protokołu. Poświadczenia udostępnione są również ignorowane przez takie aplikacje, ponieważ wtyczka zapewnia logowanie jednokrotne przez dołączenie poświadczeń do żądań sieciowych wysyłanych przez dozwolone aplikacje.

Te parametry określają, czy rozszerzenie logowania jednokrotnego powinno uniemożliwiać aplikacjom natywnym i internetowym przekazywanie logowania jednokrotnego w warstwie protokołu i wymuszanie wyświetlania monitu logowania do użytkownika.

Aby zapewnić spójne środowisko logowania jednokrotnego we wszystkich aplikacjach na urządzeniu, zalecamy włączenie jednego z tych ustawień dla aplikacji, które nie korzystają z biblioteki MSAL. Należy włączyć tę opcję tylko w przypadku aplikacji korzystających z biblioteki MSAL, jeśli użytkownicy napotykają nieoczekiwane monity.

Aplikacje, które nie korzystają z biblioteki uwierzytelniania firmy Microsoft:

Wyłącz monit aplikacji i wyświetl selektor konta:

-

Klucz:

disable_explicit_app_prompt -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 1, a to ustawienie domyślne zmniejsza monity.

Wyłącz monit o aplikację i wybierz konto z listy pasujących kont logowania jednokrotnego automatycznie:

-

Klucz:

disable_explicit_app_prompt_and_autologin -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 0.

Aplikacje korzystające z biblioteki uwierzytelniania firmy Microsoft:

Poniższe ustawienia nie są zalecane, jeśli zasady ochrony aplikacji są stosowane.

Wyłącz monit aplikacji i wyświetl selektor konta:

-

Klucz:

disable_explicit_native_app_prompt -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 0.

Wyłącz monit o aplikację i wybierz konto z listy pasujących kont logowania jednokrotnego automatycznie:

-

Klucz:

disable_explicit_native_app_prompt_and_autologin -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 0.

Nieoczekiwane monity dotyczące aplikacji SAML

Jeśli aplikacja monituje użytkowników o zalogowanie się, mimo że wtyczka logowania jednokrotnego firmy Microsoft Enterprise działa dla innych aplikacji na urządzeniu, aplikacja może przekazywać logowanie jednokrotne w warstwie protokołu. Jeśli aplikacja korzysta z protokołu SAML, wtyczka logowania jednokrotnego microsoft Enterprise nie będzie mogła zapewnić logowania jednokrotnego do aplikacji. Dostawca aplikacji powinien otrzymywać powiadomienia o tym zachowaniu i wprowadzić zmianę w aplikacji, aby nie pomijać logowania jednokrotnego.

Zmienianie środowiska systemu iOS dla aplikacji z obsługą biblioteki MSAL

Aplikacje korzystające z biblioteki MSAL zawsze będą wywoływać rozszerzenie logowania jednokrotnego natywnie dla żądań interakcyjnych. Na niektórych urządzeniach z systemem iOS może to nie być pożądane. W szczególności jeśli użytkownik musi również ukończyć uwierzytelnianie wieloskładnikowe w aplikacji Microsoft Authenticator, interaktywne przekierowanie do tej aplikacji może zapewnić lepsze środowisko użytkownika.

To zachowanie można skonfigurować przy użyciu flagi disable_inapp_sso_signin . Jeśli ta flaga jest włączona, aplikacje korzystające z biblioteki MSAL będą przekierowywać do aplikacji Microsoft Authenticator dla wszystkich żądań interakcyjnych. Ta flaga nie wpłynie na żądania tokenów dyskretnych z tych aplikacji, zachowanie aplikacji, które nie korzystają z biblioteki MSAL ani aplikacji systemu macOS. Ta flaga jest domyślnie wyłączona.

-

Klucz:

disable_inapp_sso_signin -

Typ:

Integer - Wartość: 1 lub 0. Ta wartość jest domyślnie ustawiona na 0.

Konfigurowanie rejestracji urządzeń w usłudze Microsoft Entra

W przypadku urządzeń zarządzanych przez usługę Intune wtyczka logowania jednokrotnego firmy Microsoft Enterprise może wykonać rejestrację urządzenia Firmy Microsoft Entra, gdy użytkownik próbuje uzyskać dostęp do zasobów. Umożliwia to usprawnione środowisko użytkownika końcowego.

Użyj następującej konfiguracji, aby włączyć rejestrację just in time dla systemu iOS/iPadOS w usłudze Microsoft Intune:

-

Klucz:

device_registration -

Typ:

String - Wartość: {{DEVICEREGISTRATION}}

Dowiedz się więcej o rejestracji just in time tutaj.

Zasady dostępu warunkowego i zmiany hasła

Wtyczka logowania jednokrotnego firmy Microsoft Enterprise dla urządzeń firmy Apple jest zgodna z różnymi zasadami dostępu warunkowego firmy Microsoft i zdarzeniami zmiany hasła.

browser_sso_interaction_enabled jest wymagane do włączenia w celu zapewnienia zgodności.

Zgodne zdarzenia i zasady są udokumentowane w następujących sekcjach:

Zmiana hasła i odwołanie tokenu

Gdy użytkownik resetuje swoje hasło, wszystkie tokeny, które zostały wystawione wcześniej, zostaną odwołane. Jeśli użytkownik próbuje uzyskać dostęp do zasobu po zdarzeniu resetowania hasła, użytkownik zwykle musi zalogować się ponownie w każdej aplikacji. Gdy wtyczka logowania jednokrotnego firmy Microsoft Enterprise jest włączona, użytkownik zostanie poproszony o zalogowanie się do pierwszej aplikacji, która uczestniczy w logowaniu jednokrotnym. Wtyczka logowania jednokrotnego firmy Microsoft Enterprise wyświetli własny interfejs użytkownika w aplikacji, która jest obecnie aktywna.

Uwierzytelnianie wieloskładnikowe firmy Microsoft

Uwierzytelnianie wieloskładnikowe to proces, w którym użytkownicy są monitowani podczas procesu logowania w celu uzyskania dodatkowej formy identyfikacji, takiej jak kod na telefonie komórkowym lub skanowanie odcisku palca. Uwierzytelnianie wieloskładnikowe można włączyć dla określonych zasobów. Gdy wtyczka logowania jednokrotnego firmy Microsoft Enterprise jest włączona, użytkownik zostanie poproszony o przeprowadzenie uwierzytelniania wieloskładnikowego w pierwszej aplikacji, która jej wymaga. Wtyczka logowania jednokrotnego firmy Microsoft Enterprise wyświetli własny interfejs użytkownika w aplikacji, która jest obecnie aktywna.

Częstotliwość logowania użytkownika

Częstotliwość logowania definiuje okres, po upływie których użytkownik zostanie poproszony o ponowne zalogowanie się podczas próby uzyskania dostępu do zasobu. Jeśli użytkownik próbuje uzyskać dostęp do zasobu po upływie okresu w różnych aplikacjach, użytkownik zwykle musi zalogować się ponownie w każdej z tych aplikacji. Po włączeniu wtyczki microsoft Enterprise SSO użytkownik zostanie poproszony o zalogowanie się do pierwszej aplikacji, która uczestniczy w logowaniu jednokrotnym. Wtyczka logowania jednokrotnego firmy Microsoft Enterprise wyświetli własny interfejs użytkownika w aplikacji, która jest obecnie aktywna.

Używanie usługi Intune do uproszczonej konfiguracji

Możesz użyć usługi Intune jako usługi MDM, aby ułatwić konfigurację wtyczki microsoft Enterprise SSO. Na przykład możesz użyć usługi Intune, aby włączyć wtyczkę i dodać stare aplikacje do listy dozwolonych, aby uzyskać logowanie jednokrotne.

Aby uzyskać więcej informacji, zobacz wtyczki Deploy the Microsoft Enterprise SSO for Apple devices using Intune (Wdrażanie wtyczki logowania jednokrotnego firmy Microsoft Enterprise dla urządzeń firmy Apple przy użyciu usługi Intune).

Używanie wtyczki logowania jednokrotnego w aplikacji

Biblioteka MSAL dla urządzeń firmy Apple w wersji 1.1.0 lub nowszej obsługuje wtyczkę microsoft Enterprise SSO dla urządzeń firmy Apple. Jest to zalecany sposób dodawania obsługi wtyczki microsoft Enterprise SSO. Zapewnia to pełne możliwości Platforma tożsamości Microsoft.

Jeśli tworzysz aplikację dla scenariuszy procesu roboczego frontline-worker, zobacz Tryb urządzenia udostępnionego dla urządzeń z systemem iOS, aby uzyskać informacje o konfiguracji.

Dowiedz się, jak działa wtyczka logowania jednokrotnego

Wtyczka logowania jednokrotnego firmy Microsoft Enterprise opiera się na strukturze logowania jednokrotnego firmy Apple Enterprise. Dostawcy tożsamości, którzy dołączają do platformy, mogą przechwytywać ruch sieciowy dla swoich domen i ulepszać lub zmieniać sposób obsługi tych żądań. Na przykład wtyczka logowania jednokrotnego może wyświetlać więcej interfejsów użytkownika w celu bezpiecznego zbierania poświadczeń użytkownika końcowego, wymagania uwierzytelniania wieloskładnikowego lub dyskretnego udostępniania tokenów aplikacji.

Aplikacje natywne mogą również implementować operacje niestandardowe i komunikować się bezpośrednio z wtyczką logowania jednokrotnego. Aby uzyskać więcej informacji, zobacz ten film wideo z konferencji deweloperów na całym świecie firmy Apple z 2019 roku.

Napiwek

Dowiedz się więcej o tym, jak działa wtyczka logowania jednokrotnego i jak rozwiązywać problemy z rozszerzeniem logowania jednokrotnego w przedsiębiorstwie firmy Microsoft za pomocą przewodnika rozwiązywania problemów z logowaniem jednokrotnym dla urządzeń firmy Apple.

Aplikacje korzystające z biblioteki MSAL

Biblioteka MSAL dla urządzeń firmy Apple w wersji 1.1.0 lub nowszej obsługuje wtyczkę microsoft Enterprise SSO dla urządzeń firmy Apple natywnie dla kont służbowych.

Nie potrzebujesz żadnej specjalnej konfiguracji, jeśli wykonano wszystkie zalecane kroki i użyto domyślnego formatu identyfikatora URI przekierowania. Na urządzeniach z wtyczką logowania jednokrotnego biblioteka MSAL automatycznie wywołuje ją dla wszystkich żądań tokenów interakcyjnych i dyskretnych. Wywołuje go również dla operacji wyliczania konta i usuwania konta. Ponieważ biblioteka MSAL implementuje natywny protokół wtyczki logowania jednokrotnego, który opiera się na operacjach niestandardowych, ta konfiguracja zapewnia najładniejsze środowisko natywne dla użytkownika końcowego.

Na urządzeniach z systemem iOS i iPadOS, jeśli wtyczka logowania jednokrotnego nie jest włączona przez rozwiązanie MDM, ale aplikacja Microsoft Authenticator jest obecna na urządzeniu, biblioteka MSAL zamiast tego używa aplikacji Authenticator dla wszystkich żądań tokenów interakcyjnych. Wtyczka logowania jednokrotnego microsoft Enterprise udostępnia logowanie jednokrotne za pomocą aplikacji Authenticator.

Aplikacje, które nie korzystają z biblioteki MSAL

Aplikacje, które nie korzystają z biblioteki MSAL, mogą nadal uzyskiwać logowanie jednokrotne, jeśli administrator doda te aplikacje do listy dozwolonych.

Nie musisz zmieniać kodu w tych aplikacjach, o ile spełnione są następujące warunki:

- Aplikacja używa struktur firmy Apple do uruchamiania żądań sieciowych. Te struktury obejmują na przykład WKWebView i NSURLSession.

- Aplikacja używa standardowych protokołów do komunikowania się z identyfikatorem Entra firmy Microsoft. Te protokoły obejmują na przykład protokół OAuth 2, SAML i WS-Federation.

- Aplikacja nie zbiera nazw użytkowników i haseł w postaci zwykłego tekstu w natywnym interfejsie użytkownika.

W takim przypadku logowanie jednokrotne jest udostępniane, gdy aplikacja tworzy żądanie sieciowe i otwiera przeglądarkę internetową w celu zalogowania użytkownika. Gdy użytkownik jest przekierowywany do adresu URL logowania w usłudze Microsoft Entra, wtyczka logowania jednokrotnego weryfikuje adres URL i sprawdza poświadczenia logowania jednokrotnego dla tego adresu URL. Jeśli znajdzie poświadczenia, wtyczka logowania jednokrotnego przekazuje go do identyfikatora Entra firmy Microsoft, który autoryzuje aplikację do ukończenia żądania sieciowego bez monitowania użytkownika o wprowadzenie poświadczeń. Ponadto, jeśli urządzenie jest znane firmie Microsoft Entra ID, wtyczka logowania jednokrotnego przekazuje certyfikat urządzenia w celu spełnienia kontroli dostępu warunkowego opartego na urządzeniach.

Aby obsługiwać logowanie jednokrotne dla aplikacji innych niż MSAL, wtyczka logowania jednokrotnego implementuje protokół podobny do wtyczki przeglądarki systemu Windows opisanej w artykule Co to jest podstawowy token odświeżania?.

W porównaniu z aplikacjami opartymi na protokole MSAL wtyczka logowania jednokrotnego działa bardziej w sposób niewidoczny dla aplikacji innych niż MSAL. Integruje się z istniejącym środowiskiem logowania przeglądarki, które zapewniają aplikacje.

Użytkownik końcowy widzi znane środowisko i nie musi ponownie logować się w każdej aplikacji. Na przykład zamiast wyświetlania selektora konta natywnego wtyczka logowania jednokrotnego dodaje sesje logowania jednokrotnego do środowiska selektora kont internetowych.

Nadchodzące zmiany w magazynie kluczy tożsamości urządzenia

Ogłoszony w marcu 2024 r. identyfikator Microsoft Entra ID odejdzie od pęku kluczy firmy Apple na potrzeby przechowywania kluczy tożsamości urządzeń. Począwszy od Q3 2025, wszystkie nowe rejestracje urządzeń będą używać bezpiecznej enklawy firmy Apple. Nie będzie można zrezygnować z tej lokalizacji przechowywania.

Aplikacje i integracje MDM, które mają zależność od uzyskiwania dostępu do kluczy dołączania w miejscu pracy za pośrednictwem łańcucha kluczy, będą musiały rozpocząć korzystanie z biblioteki MSAL i wtyczki logowania jednokrotnego przedsiębiorstwa, aby zapewnić zgodność z Platforma tożsamości Microsoft.

Włączanie bezpiecznego magazynu opartego na enklawie kluczy tożsamości urządzenia

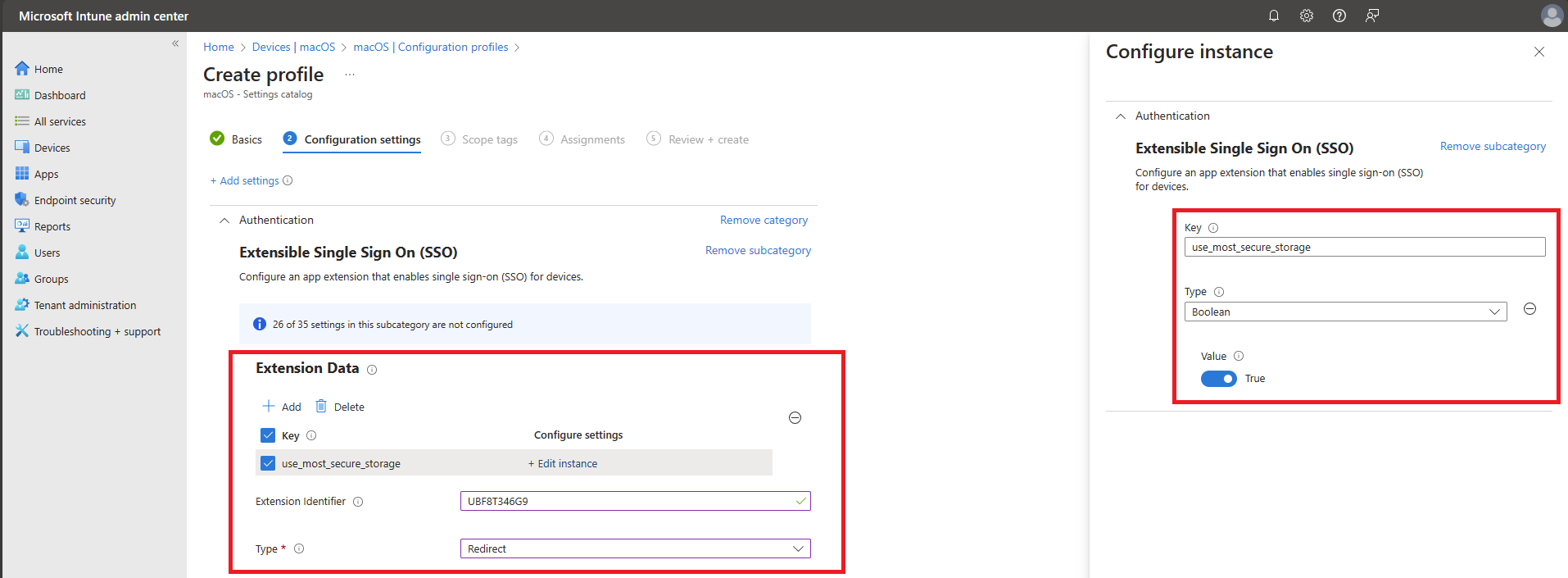

Jeśli chcesz włączyć bezpieczny magazyn oparty na enklawie kluczy tożsamości urządzeń, zanim stanie się on obowiązkowy, możesz dodać następujący atrybut Dane rozszerzenia do profilu konfiguracji mdM urządzeń firmy Apple.

Uwaga

Aby ta flaga weszła w życie, należy ją zastosować do nowej rejestracji. Nie będzie to miało wpływu na urządzenia, które zostały już zarejestrowane, chyba że zostaną ponownie zarejestrowane.

-

Klucz:

use_most_secure_storage -

Typ:

Boolean - Wartość: Prawda

Poniższy zrzut ekranu przedstawia stronę konfiguracji i ustawienia włączania bezpiecznej enklawy w usłudze Microsoft Intune.

Rozpoznawanie niezgodności aplikacji z tożsamością urządzenia opartą na bezpiecznej enklawie

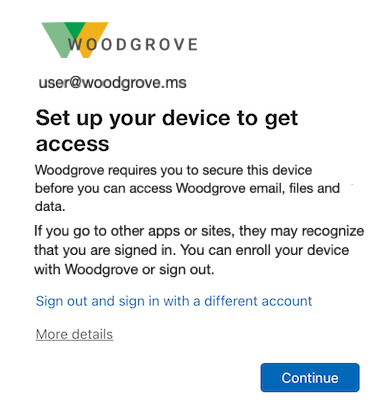

Po włączeniu bezpiecznego magazynu opartego na enklawie może wystąpić komunikat o błędzie z informacją o skonfigurowaniu urządzenia w celu uzyskania dostępu. Ten komunikat o błędzie wskazuje, że aplikacja nie rozpoznała stanu zarządzanego urządzenia, co sugeruje niezgodność z nową lokalizacją magazynu kluczy.

Błąd pojawia się w dziennikach logowania Microsoft Entra ID z następującymi szczegółami:

-

Kod błędu logowania:

530003 -

Przyczyna błędu:

Device is required to be managed to access this resource.

Jeśli podczas testowania zostanie wyświetlony ten komunikat o błędzie, najpierw upewnij się, że rozszerzenie logowania jednokrotnego zostało pomyślnie włączone, a także zainstalowano wszystkie wymagane rozszerzenia specyficzne dla aplikacji (np. Microsoft Logowanie jednokrotne dla programu Chrome). Jeśli ten komunikat będzie nadal wyświetlany, zaleca się skontaktowanie się z dostawcą aplikacji, aby powiadomić go o niezgodności z nową lokalizacją magazynu.

Scenariusze, których to dotyczy

Poniższa lista zawiera kilka typowych scenariuszy, które będą mieć wpływ na te zmiany. Zgodnie z regułą każda aplikacja, która ma zależność od uzyskiwania dostępu do artefaktów tożsamości urządzenia za pośrednictwem pęku kluczy firmy Apple, będzie miała wpływ.

Nie jest to wyczerpująca lista i zalecamy zarówno konsumentom, jak i dostawcom aplikacji przetestowanie oprogramowania pod kątem zgodności z tym nowym magazynem danych.

Obsługa zarejestrowanych/zarejestrowanych zasad dostępu warunkowego urządzenia w przeglądarce Chrome

Aby obsługiwać zasady dostępu warunkowego urządzeń w przeglądarce Google Chrome z włączonym bezpiecznym magazynem opartym na enklawie, musisz mieć zainstalowane i włączone rozszerzenie logowania jednokrotnego firmy Microsoft.

Ważna aktualizacja systemów macOS 15.3 i iOS 18.1.1 wpływająca na przedsiębiorstwowe logowanie jednokrotne (SSO).

Przegląd

Najnowsza aktualizacja systemu macOS 15.3 i iOS 18.1.1 uniemożliwia prawidłowe działanie struktury rozszerzenia SSO dla przedsiębiorstw, co prowadzi do nieoczekiwanych błędów uwierzytelniania we wszystkich aplikacjach zintegrowanych z identyfikatorem Entra. Użytkownicy, których to dotyczy, mogą również napotkać błąd oznaczony jako "4s8qh".

Główna przyczyna

Główną przyczyną tego problemu jest potencjalna regresja w podstawowej warstwie PluginKit, która uniemożliwia uruchomienie rozszerzenia microsoft Enterprise SSO przez system operacyjny. Apple bada problem i pracuje z nami nad rozwiązaniem.

Identyfikowanie użytkowników, których dotyczy ten wpływ

Aby ustalić, czy użytkownicy są dotknięci, możesz zebrać raport diagnostyczny systemu i poszukać następujących informacji o błędzie:

"Błąd Domeny=PlugInKit Kod=16 inna wersja w użyciu"

Oto przykładowy wygląd tego błędu:

Request for extension <EXConcreteExtension: 0x60000112d080> {id = com.microsoft.CompanyPortalMac.ssoextension} failed with error Error Domain=PlugInKit Code=16 "other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>" UserInfo={NSLocalizedDescription=other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>}

Kroki odzyskiwania

Jeśli problem dotyczy użytkowników, mogą oni ponownie uruchomić swoje urządzenie, aby je przywrócić do normalnego działania.

Zobacz też

Dowiedz się więcej o trybie urządzenia udostępnionego dla urządzeń z systemem iOS.

Dowiedz się więcej o rozwiązywaniu problemów z rozszerzeniem microsoft Enterprise SSO.