Jakie są domyślne uprawnienia użytkownika w identyfikatorze Entra firmy Microsoft?

W usłudze Microsoft Entra ID wszyscy użytkownicy otrzymują zestaw uprawnień domyślnych. Dostęp użytkownika składa się z typu użytkownika, ich przypisań ról i własności poszczególnych obiektów.

W tym artykule opisano te uprawnienia domyślne i porównuje ustawienia domyślne członka i użytkownika-gościa. Domyślne uprawnienia użytkownika można zmienić tylko w ustawieniach użytkownika w usłudze Microsoft Entra ID.

Użytkownicy będący członkami i gośćmi

Zestaw uprawnień domyślnych zależy od tego, czy użytkownik jest natywnym członkiem dzierżawy (użytkownika członkowskiego) lub jest przeniesiony z innego katalogu, takiego jak gość współpracy między firmami (B2B). Aby uzyskać więcej informacji na temat dodawania użytkowników-gości, zobacz Co to jest współpraca firmy Microsoft Entra B2B?. Poniżej przedstawiono możliwości uprawnień domyślnych:

Użytkownicy będący członkami mogą rejestrować aplikacje, zarządzać własnym zdjęciem profilu i numerem telefonu komórkowego, zmieniać własne hasło i zapraszać gości B2B. Ci użytkownicy mogą również odczytywać wszystkie informacje o katalogu (z kilkoma wyjątkami).

Użytkownicy-goście mają ograniczone uprawnienia do katalogu. Mogą zarządzać własnym profilem, zmieniać własne hasło i pobierać informacje o innych użytkownikach, grupach i aplikacjach. Nie mogą jednak odczytać wszystkich informacji o katalogu.

Na przykład użytkownicy-goście nie mogą wyliczać listy wszystkich użytkowników, grup i innych obiektów katalogu. Goście mogą być dodawani do ról administratora, co umożliwia im pełne uprawnienia do odczytu i zapisu. Goście mogą również zapraszać innych gości.

Porównanie uprawnień domyślnych członka i gościa

| Obszar | Uprawnienia użytkownika będącego członkiem | Domyślne uprawnienia użytkownika-gościa | Ograniczone uprawnienia użytkownika-gościa |

|---|---|---|---|

| Użytkownicy i kontakty |

|

|

|

| Grupy |

|

|

|

| Aplikacje |

|

|

|

| Urządzenia |

|

Brak uprawnień | Brak uprawnień |

| Organizacja |

|

|

|

| Role i zakresy |

|

Brak uprawnień | Brak uprawnień |

| Subskrypcje |

|

Brak uprawnień | Brak uprawnień |

| Zasady |

|

Brak uprawnień | Brak uprawnień |

| Warunki użytkowania | Przeczytaj warunki użytkowania zaakceptowane przez użytkownika. | Przeczytaj warunki użytkowania zaakceptowane przez użytkownika. | Przeczytaj warunki użytkowania zaakceptowane przez użytkownika. |

Ograniczanie domyślnych uprawnień użytkowników członkowskich

Istnieje możliwość dodania ograniczeń do domyślnych uprawnień użytkowników.

Domyślne uprawnienia użytkowników będących członkami można ograniczyć na następujące sposoby:

Uwaga

Używanie przełącznika Ograniczanie dostępu do portalu administracyjnego firmy Microsoft Entra nie jest środkiem zabezpieczającym. Aby uzyskać więcej informacji na temat funkcji, zobacz poniższą tabelę.

| Uprawnienie | Wyjaśnienie ustawienia |

|---|---|

| Rejestrowanie aplikacji | Ustawienie tej opcji na Nie uniemożliwia użytkownikom tworzenie rejestracji aplikacji. Następnie możesz przyznać możliwość powrotu do określonych osób, dodając je do roli dewelopera aplikacji. |

| Zezwalanie użytkownikom na łączenie konta służbowego z usługą LinkedIn | Ustawienie tej opcji na Wartość Nie uniemożliwia użytkownikom łączenie konta służbowego z kontem serwisu LinkedIn. Aby uzyskać więcej informacji, zobacz Udostępnianie i wyrażanie zgody na udostępnianie danych połączeń konta linkedin. |

| Tworzenie grup zabezpieczeń | Ustawienie tej opcji na Nie uniemożliwia użytkownikom tworzenie grup zabezpieczeń. Ci użytkownicy przypisani co najmniej do roli Administratorzy użytkowników mogą nadal tworzyć grupy zabezpieczeń. Aby dowiedzieć się, jak to zrobić, zobacz Microsoft Entra cmdlets for configuring group settings (Polecenia cmdlet firmy Microsoft Entra służące do konfigurowania ustawień grupy). |

| Tworzenie grup platformy Microsoft 365 | Ustawienie tej opcji na Nie uniemożliwia użytkownikom tworzenie grup platformy Microsoft 365. Ustawienie tej opcji na Wartość Niektóre umożliwia zestawowi użytkowników tworzenie grup platformy Microsoft 365. Każda osoba przypisana co najmniej do roli Administrator użytkowników może nadal tworzyć grupy platformy Microsoft 365. Aby dowiedzieć się, jak to zrobić, zobacz Microsoft Entra cmdlets for configuring group settings (Polecenia cmdlet firmy Microsoft Entra służące do konfigurowania ustawień grupy). |

| Ograniczanie dostępu do portalu administracyjnego firmy Microsoft Entra |

Co robi ten przełącznik? Ustawienie Nie pozwala administratorom na przeglądanie portalu administracyjnego firmy Microsoft Entra. Wartość Tak uniemożliwia administratorom przeglądanie portalu administracyjnego firmy Microsoft Entra. Osoby niebędące administratorami, którzy są właścicielami grup lub aplikacji, nie mogą zarządzać zasobami należącymi do nich za pomocą witryny Azure Portal.

Czego to nie robi?

Kiedy należy użyć tego przełącznika?

Kiedy nie należy używać tego przełącznika?

Jak mogę przyznać tylko określonym użytkownikom niebędącym administratorem możliwość korzystania z portalu administracyjnego firmy Microsoft Entra?

Ograniczanie dostępu do portalu administracyjnego firmy Microsoft Entra |

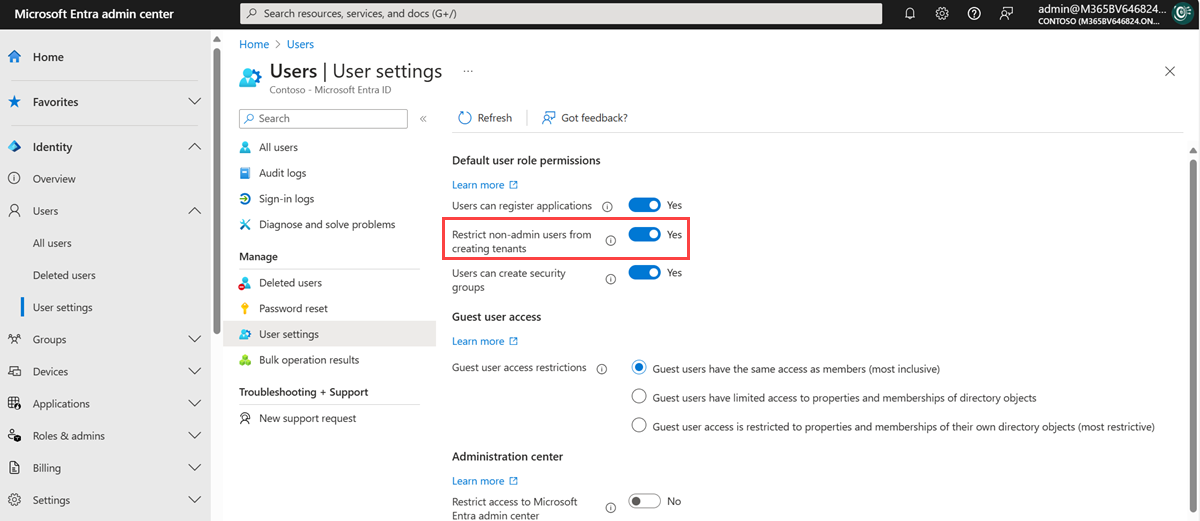

| Ograniczanie użytkowników niebędących administratorami przed tworzeniem dzierżaw | Użytkownicy mogą tworzyć dzierżawy w portalu administracyjnym Microsoft Entra ID i Microsoft Entra w obszarze Zarządzanie dzierżawą. Tworzenie dzierżawy jest rejestrowane w dzienniku inspekcji jako kategoria KatalogZarządzanie i działanie Tworzenie firmy. Każdy, kto tworzy dzierżawę, staje się administratorem globalnym tej dzierżawy. Nowo utworzona dzierżawa nie dziedziczy żadnych ustawień ani konfiguracji.

Co robi ten przełącznik?

Jak mogę przyznać tylko określonym użytkownikom niebędącym administratorem możliwość tworzenia nowych dzierżaw? |

| Ograniczanie użytkownikom możliwości odzyskiwania kluczy funkcji BitLocker dla urządzeń należących do użytkownika | To ustawienie można znaleźć w centrum administracyjnym firmy Microsoft Entra w obszarze Ustawienia urządzenia. Ustawienie tej opcji na Wartość Tak uniemożliwia użytkownikom samoobsługowe odzyskiwanie kluczy funkcji BitLocker dla urządzeń należących do użytkownika. Aby pobrać klucze funkcji BitLocker, użytkownicy muszą skontaktować się z pomocą techniczną organizacji. Ustawienie tej opcji na Nie umożliwia użytkownikom odzysk kluczy BitLocker. |

| Odczytywanie innych użytkowników | To ustawienie jest dostępne tylko w programie Microsoft Graph i programie PowerShell. Ustawienie tej flagi w taki sposób, aby $false uniemożliwić wszystkim administratorom odczytywanie informacji o użytkowniku z katalogu. Ta flaga może uniemożliwić odczytywanie informacji o użytkowniku w innych usługi firmy Microsoft, takich jak Microsoft Teams.To ustawienie jest przeznaczone dla szczególnych okoliczności, dlatego nie zalecamy ustawienia flagi na |

Na poniższym zrzucie ekranu pokazano opcję Użytkownicy niebędący administratorami z ograniczeniami podczas tworzenia dzierżaw .

Ograniczanie domyślnych uprawnień użytkowników-gości

Możesz ograniczyć uprawnienia domyślne dla użytkowników-gości w następujący sposób.

Uwaga

Ustawienie Ograniczenia dostępu użytkowników-gości zastąpione uprawnieniami użytkowników-gości jest ograniczone . Aby uzyskać wskazówki dotyczące korzystania z tej funkcji, zobacz Ograniczanie uprawnień dostępu gościa w identyfikatorze Entra firmy Microsoft.

| Uprawnienie | Wyjaśnienie ustawienia |

|---|---|

| Ograniczenia dostępu użytkowników-gości | Ustawienie tej opcji dla użytkowników-gości ma taki sam dostęp, jak członkowie domyślnie przyznaje wszystkim członkom uprawnienia użytkowników-gości. Ustawienie tej opcji na dostęp użytkownika-gościa jest ograniczone do właściwości i członkostwa w ich własnych obiektach katalogu ogranicza dostęp gościa tylko do własnego profilu użytkownika domyślnie. Dostęp do innych użytkowników nie jest już dozwolony, nawet w przypadku wyszukiwania według głównej nazwy użytkownika, identyfikatora obiektu lub nazwy wyświetlanej. Dostęp do informacji o grupach, w tym członkostw w grupach, również nie jest już dozwolony. To ustawienie nie uniemożliwia dostępu do dołączonych grup w niektórych usługach platformy Microsoft 365, takich jak Microsoft Teams. Aby dowiedzieć się więcej, zobacz Dostęp gościa usługi Microsoft Teams. Użytkownicy-goście mogą nadal być dodawani do ról administratorów niezależnie od tego ustawienia uprawnień. |

| Goście mogą zapraszać | Ustawienie tej opcji na Wartość Tak umożliwia gościom zapraszanie innych gości. Aby dowiedzieć się więcej, zobacz Konfigurowanie ustawień współpracy zewnętrznej. |

Własność obiektu

Uprawnienia właściciela przy rejestracji aplikacji

Gdy użytkownik zarejestruje aplikację, zostanie automatycznie dodany jako właściciel aplikacji. Jako właściciel może zarządzać metadanymi aplikacji, takimi jak nazwa i uprawnienia, które aplikacja żąda. Mogą również zarządzać konfiguracją aplikacji specyficzną dla dzierżawy, taką jak konfiguracja logowania jednokrotnego i przypisania użytkowników.

Właściciel może również dodawać i usuwać innych właścicieli. W przeciwieństwie do tych użytkowników, którym przypisano co najmniej rolę Administratora aplikacji, właściciele mogą zarządzać tylko aplikacjami, których są właścicielami.

Uprawnienia właściciela aplikacji dla przedsiębiorstw

Gdy użytkownik doda nową aplikację dla przedsiębiorstw, zostanie automatycznie dodany jako właściciel. Jako właściciel może zarządzać konfiguracją aplikacji specyficzną dla dzierżawy, na przykład konfiguracją logowania jednokrotnego, aprowizowaniem i przypisaniami użytkowników.

Właściciel może również dodawać i usuwać innych właścicieli. W przeciwieństwie do tych użytkowników, którym przypisano co najmniej rolę Administratora aplikacji, właściciele mogą zarządzać tylko aplikacjami, których są właścicielami.

Uprawnienia właściciela grupy

Gdy użytkownik utworzy grupę, zostanie automatycznie dodany jako właściciel tej grupy. Jako właściciel może zarządzać właściwościami grupy (na przykład nazwą) i zarządzać członkostwem w grupach.

Właściciel może również dodawać i usuwać innych właścicieli. W przeciwieństwie do tych użytkowników, którym przypisano co najmniej rolę Administrator grup, właściciele mogą zarządzać tylko grupami, których są właścicielami, i mogą dodawać lub usuwać członków grupy tylko wtedy, gdy typ członkostwa grupy ma wartość Przypisane.

Aby dowiedzieć się, jak przypisać właściciela grupy, zobacz Managing owners for a group (Zarządzanie właścicielami grupy).

Aby użyć usługi Privileged Access Management (PIM), aby utworzyć grupę kwalifikującą się do przypisania roli, zobacz Zarządzanie przypisaniami ról za pomocą grup Firmy Microsoft Entra.

Uprawnienia własności

W poniższych tabelach opisano określone uprawnienia w identyfikatorze Entra firmy Microsoft, które użytkownicy będący członkami mają nad obiektami, których posiadają. Użytkownicy mają te uprawnienia tylko w obiektach, których są właścicielami.

Rejestracje aplikacji należącej do firmy

Użytkownicy mogą wykonywać następujące akcje dotyczące rejestracji aplikacji należących do użytkownika:

| Akcja | Opis |

|---|---|

| microsoft.directory/applications/audience/update |

applications.audience Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/authentication/update |

applications.authentication Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/basic/update | Zaktualizuj podstawowe właściwości aplikacji w usłudze Microsoft Entra ID. |

| microsoft.directory/applications/credentials/update |

applications.credentials Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/delete | Usuwanie aplikacji w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/owner/update |

applications.owners Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/permissions/update |

applications.permissions Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/policies/update |

applications.policies Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/applications/restore | Przywracanie aplikacji w identyfikatorze Entra firmy Microsoft. |

Należące do firmy aplikacje dla przedsiębiorstw

Użytkownicy mogą wykonywać następujące akcje dla należących do nich aplikacji dla przedsiębiorstw. Aplikacja dla przedsiębiorstw składa się z jednostki usługi, co najmniej jednej zasady aplikacji, a czasami obiektu aplikacji w tej samej dzierżawie co jednostka usługi.

| Akcja | Opis |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Odczytywanie wszystkich właściwości (w tym właściwości uprzywilejowanych) w dziennikach inspekcji w usłudze Microsoft Entra ID. |

| microsoft.directory/policies/basic/update | Zaktualizuj podstawowe właściwości zasad w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/policies/delete | Usuń zasady w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/policies/owner/update |

policies.owners Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update |

servicePrincipals.appRoleAssignedTo Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update |

users.appRoleAssignments Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/audience/update |

servicePrincipals.audience Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/authentication/update |

servicePrincipals.authentication Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/basic/update | Zaktualizuj podstawowe właściwości jednostek usługi w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/credentials/update |

servicePrincipals.credentials Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/delete | Usuń jednostki usługi w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/owner/update |

servicePrincipals.owners Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/permissions/update |

servicePrincipals.permissions Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/servicePrincipals/policies/update |

servicePrincipals.policies Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/signInReports/allProperties/read | Odczytywanie wszystkich właściwości (w tym właściwości uprzywilejowanych) w raportach logowania w usłudze Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Zarządzanie wpisami tajnymi i poświadczeniami aprowizacji aplikacji |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Uruchamianie, ponowne uruchamianie i wstrzymywanie zadań synchronizacji aprowizacji aplikacji |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Tworzenie zadań i schematu synchronizacji aprowizacji aplikacji i zarządzanie nimi |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Odczyt ustawień aprowizacji skojarzonych z jednostką usługi |

Urządzenia należące do

Użytkownicy mogą wykonywać następujące akcje na należących do nich urządzeniach:

| Akcja | Opis |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Odczytaj właściwość w identyfikatorze devices.bitLockerRecoveryKeys Entra firmy Microsoft. |

| microsoft.directory/devices/disable | Wyłącz urządzenia w identyfikatorze Entra firmy Microsoft. |

Grupy należące do

Użytkownicy mogą wykonywać następujące akcje dla należących do nich grup.

Uwaga

Właściciele dynamicznych grup członkostwa muszą mieć rolę Administrator grup, Administrator usługi Intune lub Administrator użytkowników, aby edytować reguły dla dynamicznych grup członkostwa. Aby uzyskać więcej informacji, zobacz Tworzenie lub aktualizowanie dynamicznej grupy członkostwa w usłudze Microsoft Entra ID.

| Akcja | Opis |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update |

groups.appRoleAssignments Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/basic/update | Zaktualizuj podstawowe właściwości grup w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/delete | Usuń grupy w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/members/update |

groups.members Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/owner/update |

groups.owners Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/restore | Przywracanie grup w identyfikatorze Entra firmy Microsoft. |

| microsoft.directory/groups/settings/update |

groups.settings Zaktualizuj właściwość w identyfikatorze Entra firmy Microsoft. |

Następne kroki

Aby dowiedzieć się więcej o ustawieniu ograniczeń dostępu użytkowników-gości, zobacz Ograniczanie uprawnień dostępu gościa w identyfikatorze Entra firmy Microsoft.

Aby dowiedzieć się więcej na temat przypisywania ról administratora firmy Microsoft Entra, zobacz Przypisywanie użytkownika do ról administratora w usłudze Microsoft Entra ID.

Aby dowiedzieć się więcej o sposobie kontrolowania dostępu do zasobów na platformie Microsoft Azure, zobacz Omówienie dostępu do zasobów na platformie Azure.