Planowanie obowiązkowego uwierzytelniania wieloskładnikowego dla platformy Azure i innych portali administracyjnych

W firmie Microsoft dokładamy wszelkich starań, aby zapewnić naszym klientom najwyższy poziom zabezpieczeń. Jedną z najbardziej skutecznych dostępnych środków zabezpieczeń jest uwierzytelnianie wieloskładnikowe (MFA). Badania przeprowadzone przez firmę Microsoft pokazują, że uwierzytelnianie wieloskładnikowe może zablokować ponad 99,2% ataków na naruszenia zabezpieczeń kont.

Dlatego od 2024 r. wymusimy obowiązkowe uwierzytelnianie wieloskładnikowe dla wszystkich prób logowania do platformy Azure. Aby uzyskać więcej informacji na temat tego wymagania, zobacz nasz wpis w blogu . W tym temacie opisano, których aplikacji i kont dotyczy, sposób wprowadzania egzekwowania w najemcach oraz inne typowe pytania i odpowiedzi.

Nie ma żadnych zmian dla użytkowników, jeśli organizacja już wymusza uwierzytelnianie wieloskładnikowe dla nich lub jeśli logują się za pomocą silniejszych metod, takich jak bez hasła lub klucz dostępu (FIDO2). Aby sprawdzić, czy uwierzytelnianie wieloskładnikowe jest włączone, zobacz Jak sprawdzić, czy użytkownicy są skonfigurowani pod kątem obowiązkowej uwierzytelniania wieloskładnikowego.

Zakres wymuszania

Zakres egzekwowania obejmuje, które aplikacje będą objęte egzekwowaniem MFA, aplikacje, które są poza zakresem, kiedy planowane jest egzekwowanie, oraz które konta mają obowiązek stosowania MFA.

Aplikacje

Uwaga

Data egzekwowania przepisów w fazie 2 zmieniła się na lato 2025 r.

W poniższej tabeli wymieniono aplikacje, identyfikatory aplikacji i adresy URL platformy Azure.

| Nazwa aplikacji | Identyfikator aplikacji | Wymuszanie rozpoczyna się |

|---|---|---|

| Portal Azure | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Druga połowa 2024 r. |

| Centrum administracyjne firmy Microsoft Entra | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Druga połowa 2024 r. |

| Centrum administracyjne usługi Microsoft Intune | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Druga połowa 2024 r. |

| Interfejs wiersza polecenia platformy Azure (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | Lato 2025 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | Lato 2025 |

| Aplikacja mobilna platformy Azure | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | Lato 2025 |

| Narzędzia infrastruktury jako kodu (IaC) | Użyj Azure CLI lub Azure PowerShell IDs | Lato 2025 |

W poniższej tabeli wymieniono aplikacje i adresy URL, których dotyczy rozwiązanie Microsoft 365.

| Nazwa aplikacji | Adres URL | Wymuszanie rozpoczyna się |

|---|---|---|

| Centrum administracyjne platformy Microsoft 365 | https://portal.office.com/adminportal/home |

Luty 2025 rok |

| Centrum administracyjne platformy Microsoft 365 | https://admin.cloud.microsoft |

Luty 2025 r. |

| Centrum administracyjne platformy Microsoft 365 | https://admin.microsoft.com |

Luty 2025 r. |

Konta

Wszyscy użytkownicy, którzy zalogowali się do aplikacji wymienionych wcześniej, aby wykonać dowolną operację tworzenia, odczytu, aktualizacji lub usuwania (CRUD), muszą przejść uwierzytelnianie wieloskładnikowe, gdy egzekwowanie rozpocznie się. Użytkownicy nie są zobowiązani do korzystania z uwierzytelniania wieloskładnikowego, jeśli uzyskują dostęp do innych aplikacji, witryn internetowych lub usług hostowanych na platformie Azure. Każda aplikacja, witryna internetowa lub właściciel usługi wymienione wcześniej kontroluje wymagania dotyczące uwierzytelniania użytkowników.

Konta dostępu awaryjnego lub konta alarmowe są również wymagane do zalogowania się przy użyciu uwierzytelniania wieloskładnikowego (MFA) po rozpoczęciu egzekwowania zasad. Zalecamy zaktualizowanie tych kont w celu używania klucza dostępu (FIDO2) lub skonfigurowania uwierzytelniania opartego na certyfikatach na potrzeby uwierzytelniania wieloskładnikowego . Obie metody spełniają wymagania uwierzytelniania wieloskładnikowego.

Tożsamości związane z obciążeniem, takie jak tożsamości zarządzane i nazwy główne usługi, nie mają wpływu na żadną fazę wymuszania uwierzytelniania wieloskładnikowego. Jeśli konta użytkowników są używane do logowania się jako konta usługowe w celu uruchamiania automatyzacji (w tym skryptów lub innych zautomatyzowanych zadań), te konta użytkowników muszą się zalogować przy użyciu uwierzytelniania wieloskładnikowego, gdy wymóg zostanie wprowadzony. Tożsamości użytkowników nie są zalecane do używania w automatyzacji. Należy przeprowadzić migrację tych tożsamości użytkowników do tożsamości roboczych.

Biblioteki klienckie

Przepływ uzyskiwania tokenów OAuth 2.0 za pomocą poświadczeń hasła właściciela zasobu (ROPC) jest niezgodny z wieloskładnikowym uwierzytelnianiem (MFA). Po włączeniu MFA w dzierżawie Microsoft Entra, interfejsy API bazujące na ROPC używane w aplikacjach zgłaszają wyjątki. Aby uzyskać więcej informacji o tym, jak przeprowadzić migrację z interfejsów API opartych na ROPC w bibliotekach Microsoft Authentication Libraries (MSAL), zobacz Jak przeprowadzić migrację z ROPC. Aby uzyskać wskazówki dotyczące biblioteki MSAL dla konkretnego języka, zobacz następujące karty.

Zmiany są wymagane, jeśli używasz pakietu Microsoft.Identity.Client i jednego z następujących interfejsów API w aplikacji:

- IByUsernameAndPassword.AcquireTokenByUsernamePassword (poufny interfejs API klienta)

- PublicClientApplication.AcquireTokenByUsernamePassword (publiczny interfejs API klienta)

Te same ogólne wskazówki dotyczące bibliotek MSAL dotyczą bibliotek tożsamości platformy Azure. Klasa UsernamePasswordCredential podana w tych bibliotekach używa interfejsów API opartych na protokole ROPC biblioteki MSAL. Aby uzyskać wskazówki specyficzne dla języka, zobacz następujące karty.

Zmiany są wymagane, jeśli używasz pakietu Azure.Identity i wykonaj jedną z następujących czynności w aplikacji:

- Użyj DefaultAzureCredential lub EnvironmentCredential, z ustawionymi następującymi dwoma zmiennymi środowiskowymi:

AZURE_USERNAMEAZURE_PASSWORD

- Używanie

UsernamePasswordCredential(1.14.0-beta.2)

Migrowanie kont usługowych opartych na użytkownikach do tożsamości roboczych

Zalecamy klientom odnalezienie kont użytkowników używanych jako konta usług i rozpoczęcie ich migracji do tożsamości obciążeń. Migracja często wymaga aktualizowania skryptów i procesów automatyzacji w celu korzystania z tożsamości środowisk obciążeniowych.

Zapoznaj się z artykułem Jak sprawdzić, czy użytkownicy są skonfigurowani dla obowiązkowego uwierzytelniania wieloskładnikowego, aby zidentyfikować wszystkie konta użytkowników, w tym konta użytkowników używane jako konta usług, które logują się do aplikacji.

Aby uzyskać więcej informacji na temat migrowania z kont usług opartych na użytkownikach do tożsamości obciążeń na potrzeby uwierzytelniania przy użyciu tych aplikacji, zobacz:

- Logowanie się do platformy Azure przy użyciu tożsamości zarządzanej przy użyciu interfejsu wiersza polecenia platformy Azure

- Zaloguj się do platformy Azure jako podmiot usługi za pomocą Azure CLI

- Logowanie bez interakcji do Azure PowerShell w scenariuszach automatyzacji zawiera wskazówki dotyczące przypadków użycia zarówno tożsamości zarządzanej, jak i głównej jednostki usługi.

Niektórzy klienci stosują zasady dostępu warunkowego do kont usług opartych na użytkownikach. Możesz odzyskać licencję opartą na użytkowniku i dodać licencję tożsamości środowiska obciążeniowego, aby zastosować Dostęp warunkowy dla tożsamości środowiska obciążeniowego.

Implementacja

To wymaganie dotyczące uwierzytelniania wieloskładnikowego podczas logowania jest implementowane dla portali administracyjnych i innych aplikacji . Dzienniki logowania Microsoft Entra ID pokazują, że stanowią źródło wymogu uwierzytelniania wieloskładnikowego.

Obowiązkowe uwierzytelnianie wieloskładnikowe nie jest konfigurowalne. Jest on implementowany oddzielnie od wszystkich zasad dostępu skonfigurowanych w dzierżawie.

Jeśli na przykład organizacja zdecydowała się zachować domyślne ustawienia zabezpieczeń firmy Microsoft, a obecnie masz włączone wartości domyślne zabezpieczeń, użytkownicy nie widzą żadnych zmian, ponieważ uwierzytelnianie wieloskładnikowe jest już wymagane do zarządzania platformą Azure. Jeśli dzierżawca korzysta z zasad dostępu warunkowego w Microsoft Entra i masz już zasady dostępu warunkowego, za pomocą których użytkownicy logują się do platformy Azure z użyciem MFA, użytkownicy nie zauważą żadnej zmiany. Podobnie wszelkie restrykcyjne zasady dostępu warunkowego przeznaczone dla platformy Azure i wymagają silniejszego uwierzytelniania, takiego jak uwierzytelnianie wieloskładnikowe odporne na wyłudzenie informacji, nadal będą wymuszane. Użytkownicy nie widzą żadnych zmian.

Fazy wymuszania

Uwaga

Data egzekwowania przepisów w fazie 2 zmieniła się na lato 2025 r.

Wdrażanie uwierzytelniania wieloskładnikowego jest realizowane w dwóch fazach.

Faza 1: począwszy od października 2024 r. uwierzytelnianie wieloskładnikowe jest wymagane do zalogowania się do witryny Azure Portal, centrum administracyjnego firmy Microsoft Entra i centrum administracyjnego usługi Microsoft Intune. Egzekwowanie będzie stopniowo wdrażane we wszystkich dzierżawach na całym świecie. Począwszy od lutego 2025 r., wymuszanie uwierzytelniania wieloskładnikowego stopniowo rozpoczyna się od logowania do centrum administracyjnego platformy Microsoft 365. Ta faza nie wpłynie na innych klientów platformy Azure, takich jak interfejs wiersza polecenia platformy Azure, program Azure PowerShell, aplikacja mobilna platformy Azure lub narzędzia IaC.

Faza 2: Latem 2025 r. uwierzytelnianie wieloskładnikowe będzie stopniowo wprowadzane dla Azure CLI, Azure PowerShell, aplikacji mobilnej Azure i narzędzi IaC. Niektórzy klienci mogą używać kont użytkowników w usłudze Microsoft Entra ID jako konta usługowego. Zaleca się migrację tych kont usług opartych na użytkownikach do bezpiecznych kont usług w chmurze z tożsamościami dla obciążeń roboczych.

Kanały powiadomień

Firma Microsoft powiadomi wszystkich administratorów globalnych firmy Microsoft za pośrednictwem następujących kanałów:

Administratorzy globalni, którzy skonfigurowali adres e-mail, otrzymają informację drogą mailową o nadchodzącym wprowadzaniu obowiązkowego uwierzytelniania wieloskładnikowego i niezbędnych działaniach przygotowawczych.

Powiadomienie o kondycji usługi: Administratorzy globalni otrzymują powiadomienie o kondycji usługi za pośrednictwem Portalu Azure, posiadające identyfikator śledzenia 4V20-VX0. To powiadomienie zawiera te same informacje co wiadomość e-mail. Administratorzy globalni mogą również subskrybować otrzymywanie powiadomień o kondycji usługi za pośrednictwem poczty e-mail.

Powiadomienie w portalu: po zalogowaniu w witrynie Azure Portal, centrum administracyjnym firmy Microsoft Entra i centrum administracyjnym usługi Microsoft Intune zostanie wyświetlone powiadomienie. Powiadomienie portalu zawiera odnośnik do tego tematu, aby uzyskać więcej informacji na temat obowiązkowego stosowania uwierzytelniania wieloskładnikowego.

Centrum wiadomości platformy Microsoft 365: w centrum wiadomości platformy Microsoft 365 zostanie wyświetlony komunikat o identyfikatorze komunikatu: MC862873. Ta wiadomość zawiera te same informacje co wiadomość e-mail i powiadomienie o kondycji usługi.

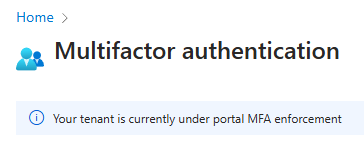

Po wymuszeniu pojawi się baner w uwierzytelnianiu wieloskładnikowym usługi Microsoft Entra.

Metody uwierzytelniania zewnętrznego i dostawcy tożsamości

Obsługa zewnętrznych rozwiązań uwierzytelniania wieloskładnikowego jest dostępna w wersji zapoznawczej z zewnętrznymi metodami uwierzytelniania i może służyć do spełnienia wymogu uwierzytelniania wieloskładnikowego. Starsza wersja kontroli dostępu warunkowego w wersji zapoznawczej nie spełnia wymagań uwierzytelniania wieloskładnikowego. Należy przeprowadzić migrację do wersji zapoznawczej metod uwierzytelniania zewnętrznego, aby użyć rozwiązania zewnętrznego z identyfikatorem Entra firmy Microsoft.

Jeśli używasz federacyjnego dostawcy tożsamości (IdP), takiego jak Active Directory Federation Services, a dostawca uwierzytelniania wieloskładnikowego (MFA) jest zintegrowany bezpośrednio z tym IdP, federacyjny dostawca tożsamości musi być skonfigurowany do wysyłania roszczenia uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji, zobacz Oczekiwane asercje przychodzące dla usługi Microsoft Entra MFA.

Zażądaj więcej czasu, aby przygotować się do wymuszania

Rozumiemy, że niektórzy klienci mogą potrzebować więcej czasu na przygotowanie się do tego wymagania uwierzytelniania wieloskładnikowego. Firma Microsoft umożliwia klientom ze złożonymi środowiskami lub barierami technicznymi odroczenie egzekwowania dla ich dzierżawców do 30 września 2025 r.

Od 3 marca 2025 r. administratorzy globalni mogą przejść do portalu Azure, aby ustalić datę rozpoczęcia wymuszania dla swojego dzierżawcy w portalach administracyjnych w Fazie 1. Administratorzy globalni muszą podnieść poziom dostępu i użyć uwierzytelniania wieloskładnikowego, zanim będą mogli odroczyć datę rozpoczęcia wymuszania uwierzytelniania wieloskładnikowego.

Administratorzy globalni muszą wykonać tę czynność dla każdego najemcy, w którym chcą przełożyć datę rozpoczęcia egzekwowania.

Po upływie daty rozpoczęcia wymuszania podejmujesz dodatkowe ryzyko, ponieważ konta, które uzyskują dostęp do usługi firmy Microsoft, takich jak witryna Azure Portal, są bardzo cennymi celami dla podmiotów zagrożeń. Zalecamy, aby wszyscy użytkownicy skonfigurowali teraz uwierzytelnianie wieloskładnikowe w celu zabezpieczenia zasobów w chmurze.

Często zadawane pytania

Pytanie: Jeśli dzierżawca jest używany tylko do testowania, czy wymagane jest uwierzytelnianie wieloskładnikowe?

Odpowiedź: Tak, każdy najemca Azure będzie wymagał uwierzytelniania wieloskładnikowego, bez wyjątków.

Pytanie: Jak to wymaganie ma wpływ na Centrum administracyjne platformy Microsoft 365?

Answer: Obowiązkowe uwierzytelnianie wieloskładnikowe zostanie wdrożone od lutego 2025 r. w centrum administracyjnym platformy Microsoft 365. Dowiedz się więcej na temat obowiązkowego wymagania uwierzytelniania wieloskładnikowego dla Centrum administracyjne platformy Microsoft 365 w wpisie w blogu Ogłoszenie obowiązkowego uwierzytelniania wieloskładnikowego dla Centrum administracyjne platformy Microsoft 365.

Pytanie: Czy uwierzytelnianie wieloskładnikowe jest obowiązkowe dla wszystkich użytkowników, czy tylko administratorów?

Odpowiedź: Wszyscy użytkownicy, którzy logują się do dowolnej z wymienionych wcześniej aplikacji, są zobowiązani do ukończenia uwierzytelniania wieloskładnikowego, niezależnie od wszystkich ról administratora, które są aktywowane lub kwalifikujące się do nich, lub wszystkich wykluczeń użytkowników, które są dla nich włączone.

Pytanie: Czy będę musiał wykonać uwierzytelnianie wieloskładnikowe, jeśli wybiorę opcję Pozostanie zalogowanym?

Odpowiedź: Tak, nawet jeśli wybierzesz opcję Nie wylogowuj się, musisz ukończyć uwierzytelnianie wieloskładnikowe przed zalogowaniem się do tych aplikacji.

Pytanie: Czy wymuszanie będzie miało zastosowanie do kont gości B2B?

Odpowiedź: Tak, uwierzytelnianie wieloskładnikowe musi być przestrzegane albo z dzierżawy zasobów partnera, albo z dzierżawy głównej użytkownika, jeśli jest prawidłowo skonfigurowane do wysyłania oświadczeń uwierzytelniania wieloskładnikowego do dzierżawy zasobów przy użyciu dostępu między dzierżawami.

Pytanie: Jak możemy zapewnić zgodność, jeśli wymusimy uwierzytelnianie wieloskładnikowe przy użyciu innego dostawcy tożsamości lub rozwiązania MFA i nie będziemy wymuszać przy użyciu usługi Microsoft Entra MFA?

Answer: Zewnętrzne MFA można zintegrować bezpośrednio z Microsoft Entra ID. Aby uzyskać więcej informacji, zobacz odnośnik do zewnętrznego dostawcy metod uwierzytelniania wieloskładnikowego Microsoft Entra. Identyfikator Entra firmy Microsoft można opcjonalnie skonfigurować za pomocą dostawcy tożsamości federacyjnej. Jeśli tak, należy prawidłowo skonfigurować rozwiązanie dostawcy tożsamości w celu wysłania oświadczenia multipleauthn do identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz spełnij wymagania kontrolek uwierzytelniania wieloskładnikowego (MFA) Microsoft Entra ID za pomocą oświadczeń uwierzytelniania z federacyjnego dostawcy tożsamości.

pytanie: Czy obowiązkowe uwierzytelnianie wieloskładnikowe wpłynie na możliwość synchronizacji z usługą Microsoft Entra Connect lub Microsoft Entra Cloud Sync?

Odpowiedź: Nie. Konto usługi synchronizacji nie podlega obowiązkowemu wymaganiu używania uwierzytelniania wieloskładnikowego. Tylko aplikacje wymienione wcześniej wymagają uwierzytelniania wieloskładnikowego na potrzeby logowania.

Pytanie: Czy będę mógł zrezygnować?

Answer: Nie ma możliwości rezygnacji. Ten ruch zabezpieczeń ma kluczowe znaczenie dla wszystkich zabezpieczeń i bezpieczeństwa platformy Azure i jest powtarzany przez dostawców usług w chmurze. Na przykład zobacz Bezpieczeństwo w fazie projektowania: AWS zwiększy wymagania dotyczące uwierzytelniania wieloskładnikowego w 2024 roku.

Dla klientów jest dostępna opcja odroczenia daty rozpoczęcia wymuszania. Administratorzy globalni mogą przejść do portalu Azure, aby odroczyć datę rozpoczęcia egzekwowania zasad dla swojej dzierżawcy. Administratorzy globalni muszą mieć podwyższony poziom dostępu przed odroczeniem daty rozpoczęcia wymuszania uwierzytelniania wieloskładnikowego na tej stronie. Muszą wykonać tę czynność dla każdego lokatora, który wymaga odroczenia.

Pytanie: Czy mogę przetestować MFA przed tym, jak Azure wymusi zasady, aby upewnić się, że nic się nie zepsuje?

Odpowiedź: Tak, możesz przetestować ich uwierzytelnianie wieloskładnikowe za pomocą ręcznego procesu konfiguracji usługi MFA . Zachęcamy do skonfigurowania i przetestowania. Jeśli używasz dostępu warunkowego do wymuszania uwierzytelniania wieloskładnikowego, możesz przetestować zasady przy użyciu szablonów dostępu warunkowego. Aby uzyskać więcej informacji, zobacz Wymaganie uwierzytelniania wieloskładnikowego dla administratorów, którzy uzyskują dostęp do portali administracyjnych firmy Microsoft. Jeśli uruchamiasz bezpłatną wersję identyfikatora Entra firmy Microsoft, możesz włączyć wartości domyślne zabezpieczeń.

Pytanie: Co się stanie, jeśli mam już włączoną usługę MFA, co się stanie dalej?

Odpowiedź: Klienci, którzy już wymagają uwierzytelniania wieloskładnikowego dla swoich użytkowników, którzy uzyskują dostęp do wymienionych wcześniej aplikacji, nie widzą żadnych zmian. Jeśli potrzebujesz tylko uwierzytelniania wieloskładnikowego dla podzbioru użytkowników, wszyscy użytkownicy, którzy nie korzystają już z uwierzytelniania wieloskładnikowego, będą teraz musieli używać uwierzytelniania wieloskładnikowego podczas logowania się do aplikacji.

Pytanie: Jak mogę przejrzeć działanie uwierzytelniania wieloskładnikowego w identyfikatorze Entra firmy Microsoft?

Answer: Aby przejrzeć szczegółowe informacje o tym, kiedy użytkownik jest monitowany do zalogowania się przy użyciu uwierzytelniania wieloskładnikowego, użyj dzienników rejestrowania firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Szczegóły zdarzenia logowania dla wieloskładnikowego uwierzytelniania Microsoft Entra.

Pytanie: Co zrobić, jeśli mam scenariusz „sytuacji awaryjnej”?

Odpowiedź: Zalecamy zaktualizowanie tych kont w celu używania klucza dostępu (FIDO2) lub skonfigurowania uwierzytelniania opartego na certyfikatach na potrzeby uwierzytelniania wieloskładnikowego . Obie metody spełniają wymagania uwierzytelniania wieloskładnikowego.

pytanie: Co zrobić, jeśli nie otrzymuję wiadomości e-mail o włączeniu uwierzytelniania wieloskładnikowego przed jej wymuszeniem, a następnie otrzymuję blokadę. Jak należy rozwiązać ten problem?

Odpowiedź: Użytkownicy nie powinni być zablokowani, ale mogą otrzymać komunikat z monitem o włączenie uwierzytelniania wieloskładnikowego po rozpoczęciu wymuszania dla klienta. Jeśli użytkownik jest zablokowany, mogą wystąpić inne problemy. Aby uzyskać więcej informacji, zobacz Konto zostało zablokowane.

Powiązana zawartość

Zapoznaj się z następującymi tematami, aby dowiedzieć się więcej na temat konfigurowania i wdrażania uwierzytelniania wieloskładnikowego:

- Jak sprawdzić, czy użytkownicy są skonfigurowani do obowiązkowego uwierzytelniania wieloskładnikowego

- Samouczek: zabezpieczanie zdarzeń logowania użytkownika za pomocą uwierzytelniania wieloskładnikowego firmy Microsoft

- Zabezpieczanie zdarzeń logowania za pomocą wieloskładnikowego uwierzytelniania Microsoft Entra

- Planowanie wdrożenia uwierzytelniania wieloskładnikowego Microsoft Entra

- Metody uwierzytelniania wieloskładnikowego odporne na phishing

- Uwierzytelnianie wieloskładnikowe Microsoft Entra

- Metody uwierzytelniania