Planowanie wdrożenia uwierzytelniania wieloskładnikowego Microsoft Entra

Uwierzytelnianie wieloskładnikowe firmy Microsoft pomaga chronić dostęp do danych i aplikacji, zapewniając kolejną warstwę zabezpieczeń przy użyciu drugiej formy uwierzytelniania. Organizacje mogą włączyć uwierzytelnianie wieloskładnikowe z dostępem warunkowym, aby rozwiązanie pasowało do określonych potrzeb.

W tym przewodniku wdrażania pokazano, jak zaplanować i wdrożyć wdrożenie uwierzytelniania wieloskładnikowego firmy Microsoft.

Wymagania wstępne dotyczące wdrażania uwierzytelniania wieloskładnikowego firmy Microsoft

Przed rozpoczęciem wdrażania upewnij się, że spełnisz następujące wymagania wstępne dotyczące odpowiednich scenariuszy.

| Scenariusz | Warunek wstępny |

|---|---|

| Środowisko tożsamości tylko w chmurze z nowoczesnym uwierzytelnianiem | Brak zadań wstępnych |

| Scenariusze tożsamości hybrydowej | Wdróż Microsoft Entra Connect i zsynchronizuj tożsamości użytkowników między lokalnym Active Directory Domain Services (AD DS) a Microsoft Entra ID. |

| Starsze aplikacje lokalne opublikowane na potrzeby dostępu do chmury | Wdrażanie serwera proxy aplikacji Microsoft Entra |

Wybierz metody uwierzytelniania dla MFA

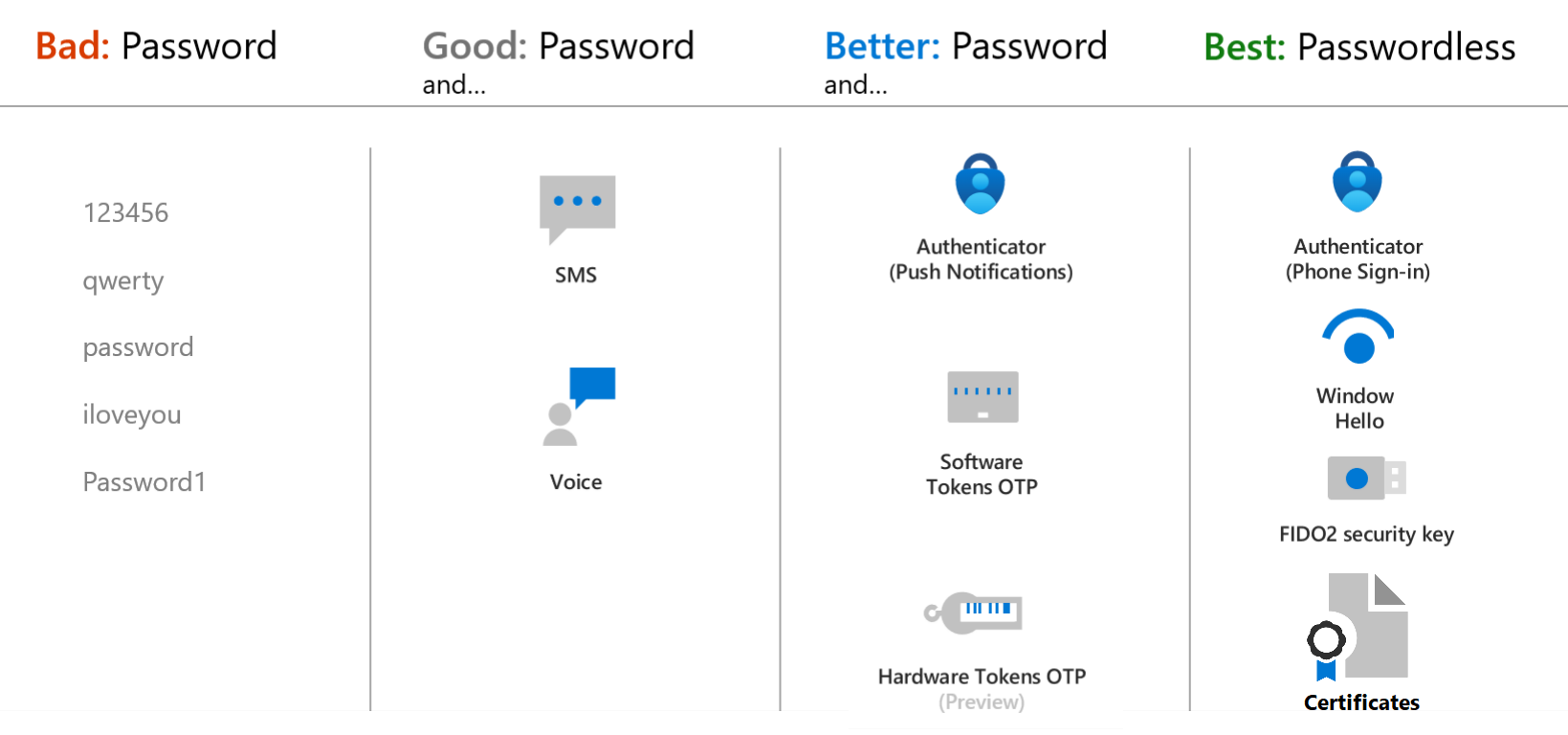

Istnieje wiele metod, które mogą służyć do uwierzytelniania dwuskładnikowego. Możesz wybrać spośród listy dostępnych metod uwierzytelniania, oceniając je pod względem zabezpieczeń, użyteczności i dostępności.

Ważne

Włącz więcej niż jedną metodę uwierzytelniania wieloskładnikowego, aby użytkownicy mieli dostępną metodę tworzenia kopii zapasowej, jeśli ich metoda podstawowa jest niedostępna. Metody obejmują:

- Windows Hello for Business

- Aplikacja Microsoft Authenticator

- Klucz zabezpieczeń FIDO2

- Sprzętowe tokeny OATH (wersja zapoznawcza)

- Tokeny oprogramowania OATH

- Weryfikacja wiadomości SMS

- Weryfikacja połączeń głosowych

Podczas wybierania metod uwierzytelniania, które będą używane w dzierżawie, należy wziąć pod uwagę zabezpieczenia i użyteczność tych metod:

Aby dowiedzieć się więcej na temat siły i bezpieczeństwa tych metod oraz sposobu ich działania, zobacz następujące zasoby:

- Jakie metody uwierzytelniania i weryfikacji są dostępne w usłudze identyfikatora Microsoft Entra?

- Wideo: Wybierz odpowiednie metody uwierzytelniania, aby zapewnić bezpieczeństwo organizacji

Aby uzyskać najlepszą elastyczność i użyteczność, użyj aplikacji Microsoft Authenticator. Ta metoda uwierzytelniania zapewnia najlepsze doświadczenie użytkownika i oferuje wiele trybów, takich jak metoda bez hasła, powiadomienia push MFA oraz kody OATH. Aplikacja Microsoft Authenticator spełnia również wymagania National Institute of Standards and Technology (NIST) Authenticator Assurance Level 2.

Możesz kontrolować metody uwierzytelniania dostępne w dzierżawie. Na przykład możesz zablokować niektóre z najmniej bezpiecznych metod, takich jak sms.

| Metoda uwierzytelniania | Zarządzaj z | Określanie zakresu |

|---|---|---|

| Microsoft Authenticator (powiadomienia push i logowanie telefoniczne bez hasła) | Ustawienia uwierzytelniania wieloskładnikowego lub polityka metod uwierzytelniania | Logowanie telefoniczne bez hasła do aplikacji Authenticator może być ograniczone do wybranych użytkowników i grup. |

| Klucz zabezpieczeń FIDO2 | Zasady metod uwierzytelniania | Zakres można ograniczyć do użytkowników i grup |

| Tokeny OATH oprogramowania lub sprzętu | Ustawienia MFA | |

| Weryfikacja wiadomości SMS | Ustawienia uwierzytelniania wieloskładnikowego Zarządzanie uwierzytelnianiem SMS dla uwierzytelniania podstawowego w polityce uwierzytelniania |

Logowanie sms może być ograniczone do użytkowników i grup. |

| Połączenia głosowe | Zasady metod uwierzytelniania |

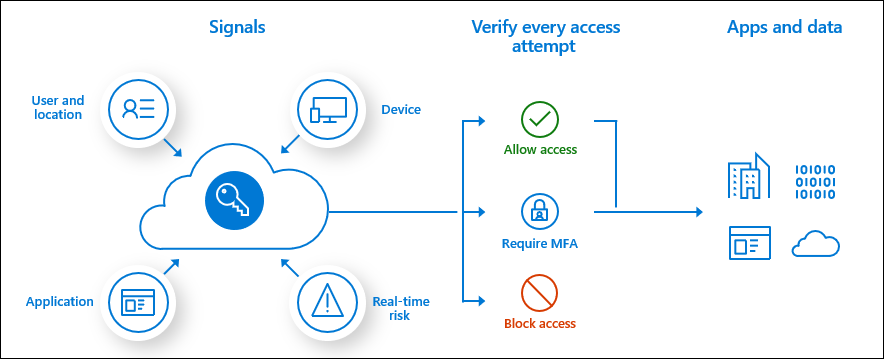

Planowanie zasad dostępu warunkowego

Uwierzytelnianie wieloskładnikowe Microsoft Entra jest wymuszane przy użyciu zasad dostępu warunkowego. Te zasady umożliwiają wyświetlanie monitu użytkownikom o uwierzytelnianie wieloskładnikowe w razie potrzeby dla zapewnienia bezpieczeństwa i nie przeszkadzać użytkownikom, gdy nie jest to konieczne.

W centrum administracyjnym firmy Microsoft Entra skonfigurujesz zasady dostępu warunkowego w obszarze Ochrona>dostępu warunkowego.

Aby dowiedzieć się więcej na temat tworzenia zasad dostępu warunkowego, zobacz Zasady dostępu warunkowego, aby wymagać uwierzytelniania wieloskładnikowego Microsoft Entra, gdy użytkownik się loguje. Ułatwia to:

- Zapoznanie się z interfejsem użytkownika

- Zapoznaj się z pierwszym wrażeniem działania dostępu warunkowego

Aby uzyskać kompleksowe wskazówki dotyczące wdrażania dostępu warunkowego firmy Microsoft Entra, zobacz plan wdrożenia dostępu warunkowego.

Typowe zasady uwierzytelniania wieloskładnikowego firmy Microsoft

Powszechne przypadki użycia wymagające uwierzytelniania wieloskładnikowego Microsoft Entra obejmują:

- Dla administratorów

- Do określonych aplikacji

- Dla wszystkich użytkowników

- Zarządzanie platformą Azure

- Z lokalizacji sieciowych, którym nie ufasz

Nazwane lokalizacje

Aby zarządzać zasadami dostępu warunkowego, warunek lokalizacji zasad dostępu warunkowego umożliwia powiązanie ustawień kontroli dostępu z lokalizacjami sieciowymi użytkowników. Zalecamy używanie nazwanych lokalizacji , aby można było tworzyć logiczne grupowania zakresów adresów IP lub krajów i regionów. Spowoduje to utworzenie zasad dla wszystkich aplikacji, które blokują logowanie z tej nazwanej lokalizacji. Pamiętaj, aby wykluczyć administratorów z tej polityki.

Zasady oparte na ryzyku

Jeśli organizacja używa Ochrona tożsamości Microsoft Entra do wykrywania sygnałów o podwyższonym ryzyku, rozważ użycie zasad opartych na ryzyku zamiast nazwanych lokalizacji. Zasady można utworzyć, aby wymusić zmiany hasła, gdy istnieje zagrożenie naruszenia tożsamości lub wymagać uwierzytelniania wieloskładnikowego, gdy logowanie jest uznawane za zagrożone, na przykład w sytuacjach takich jak wyciek poświadczeń, próby logowania z anonimowych adresów IP i nie tylko.

Zasady ryzyka obejmują:

- Wymagaj od wszystkich użytkowników zarejestrowania się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft

- Wymaganie zmiany hasła dla użytkowników, którzy są narażeni na wysokie ryzyko

- Wymaganie uwierzytelniania wieloskładnikowego dla użytkowników o średnim lub wysokim ryzyku logowania

Konwertowanie użytkowników z uwierzytelniania wieloskładnikowego dla użytkownika na uwierzytelnianie wieloskładnikowe oparte na dostępie warunkowym

Jeśli użytkownicy zostali skonfigurowani z włączonym i wymuszonym uwierzytelnianiem wieloskładnikowym Microsoft Entra dla poszczególnych użytkowników, zalecamy włączenie dostępu warunkowego dla wszystkich użytkowników, a następnie ręczne wyłączenie tego uwierzytelniania dla pojedynczych użytkowników. Aby uzyskać więcej informacji, zobacz Tworzenie zasad dostępu warunkowego.

Planowanie okresu istnienia sesji użytkownika

Podczas planowania wdrożenia uwierzytelniania wieloskładnikowego ważne jest, aby zastanowić się, jak często chcesz monitować użytkowników. Prośba użytkowników o poświadczenia często wydaje się rozsądną rzeczą do zrobienia, ale może backfire. Jeśli użytkownicy nawykowo wprowadzają swoje poświadczenia bez zastanowienia, mogą je przypadkowo udostępnić w odpowiedzi na złośliwe żądanie podania poświadczeń. Identyfikator Entra firmy Microsoft ma wiele ustawień, które określają, jak często trzeba ponownie uwierzytelnić. Poznaj potrzeby firmy i użytkowników oraz skonfiguruj ustawienia, które zapewniają najlepszą równowagę dla danego środowiska.

Zalecamy używanie urządzeń z podstawowymi tokenami odświeżania (PRT), aby poprawić doświadczenie użytkownika końcowego oraz skrócić czas trwania sesji, stosując zasady częstotliwości logowania jedynie w określonych przypadkach biznesowych.

Aby uzyskać więcej informacji, zobacz Optymalizowanie monitów o ponowne uwierzytelnianie i omówienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Planowanie rejestracji użytkowników

Głównym krokiem w każdym wdrożeniu uwierzytelniania wieloskładnikowego jest rejestracja użytkowników do korzystania z uwierzytelniania wieloskładnikowego Microsoft Entra. Metody uwierzytelniania, takie jak Voice i SMS, umożliwiają wstępne wyrejestrowanie, podczas gdy inne, takie jak aplikacja Authenticator, wymagają interakcji z użytkownikiem. Administratorzy muszą określić, w jaki sposób użytkownicy będą rejestrować swoje metody.

Rejestracja połączona na potrzeby samoobsługowego resetowania hasła i uwierzytelniania wieloskładnikowego firmy Microsoft

Połączone środowisko rejestracji dla uwierzytelniania wieloskładnikowego firmy Microsoft i samoobsługowego resetowania hasła (SSPR) umożliwia użytkownikom rejestrowanie się zarówno w celu korzystania z uwierzytelniania wieloskładnikowego, jak i samoobsługowego resetowania hasła w ujednoliconym środowisku. SSPR umożliwia użytkownikom bezpieczne resetowanie hasła przy użyciu tych samych metod, których używają do uwierzytelniania wieloskładnikowego w Microsoft Entra. Aby upewnić się, że rozumiesz funkcje i środowisko użytkownika końcowego, zobacz Połączone pojęcia dotyczące rejestracji informacji o zabezpieczeniach.

Ważne jest, aby poinformować użytkowników o nadchodzących zmianach, wymaganiach dotyczących rejestracji i wszelkich niezbędnych działaniach użytkownika. Udostępniamy szablony komunikacji i dokumentację użytkownika, aby przygotować użytkowników do nowego środowiska i pomóc w zapewnieniu pomyślnego wdrożenia. Wyślij użytkowników na https://myprofile.microsoft.com, aby się zarejestrować, wybierając na tej stronie link Informacje zabezpieczające.

Rejestracja przy użyciu Microsoft Entra ID Protection

Ochrona tożsamości Microsoft Entra ID przyczynia się zarówno do polityki rejestracji, jak i zautomatyzowanych polityk wykrywania i korygowania ryzyka w ramach ogólnego scenariusza uwierzytelniania wieloskładnikowego dla Microsoft Entra. Zasady można utworzyć, aby wymusić zmiany hasła w przypadku zagrożenia naruszoną tożsamością lub wymagać uwierzytelniania wieloskładnikowego po uznaniu logowania za ryzykowne. Jeśli używasz Ochrony tożsamości Microsoft Entra ID, skonfiguruj zasady rejestracji uwierzytelniania wieloskładnikowego Microsoft Entra, aby monitować użytkowników do zarejestrowania się przy następnym logowaniu interaktywnym.

Rejestracja bez ochrony tożsamości Microsoft Entra

Jeśli nie masz licencji, które umożliwiają korzystanie z Microsoft Entra ID Protection, użytkownicy zostaną poproszeni o zarejestrowanie się przy następnym wymaganym użyciu uwierzytelniania wieloskładnikowego podczas logowania. Aby wymagać od użytkowników korzystania z uwierzytelniania wieloskładnikowego, można użyć zasad dostępu warunkowego i skierować je na często używane aplikacje, takie jak systemy HR. Jeśli hasło użytkownika zostało naruszone, może służyć do rejestrowania się w usłudze MFA, przejęcie kontroli nad kontem. Dlatego zalecamy zabezpieczenie procesu rejestracji zabezpieczeń przy użyciu zasad dostępu warunkowego wymagających zaufanych urządzeń i lokalizacji. Proces można dodatkowo zabezpieczyć, wymagając również Temporary Access Pass. Ograniczony czasowo kod dostępu wystawiony przez administratora, który spełnia silne wymagania uwierzytelniania i może służyć do dołączania innych metod uwierzytelniania, w tym bez hasła.

Zwiększanie bezpieczeństwa zarejestrowanych użytkowników

Jeśli masz użytkowników zarejestrowanych w usłudze MFA przy użyciu wiadomości SMS lub połączeń głosowych, możesz przenieść je do bezpieczniejszych metod, takich jak aplikacja Microsoft Authenticator. Firma Microsoft oferuje teraz publiczną wersję zapoznawczą funkcji, która umożliwia monitowanie użytkowników o skonfigurowanie aplikacji Microsoft Authenticator podczas logowania. Można ustawić te monity wg grup, kontrolując, kogo monituje się, dzięki czemu ukierunkowane kampanie mogą przemieszczać użytkowników na bezpieczniejszą metodę.

Planowanie scenariuszy odzyskiwania

Jak wspomniano wcześniej, upewnij się, że użytkownicy są zarejestrowani dla więcej niż jednej metody uwierzytelniania wieloskładnikowego, aby w przypadku niedostępności, mieli kopię zapasową. Jeśli użytkownik nie ma dostępnej metody tworzenia kopii zapasowej, możesz:

- Podaj im dostęp tymczasowy, aby mógł zarządzać własnymi metodami uwierzytelniania. Możesz również podać dostęp tymczasowy, aby umożliwić tymczasowy dostęp do zasobów.

- Zaktualizuj ich metody jako administrator. W tym celu wybierz użytkownika w centrum administracyjnym firmy Microsoft Entra, a następnie wybierz pozycję Metody uwierzytelniania ochrony>i zaktualizuj ich metody.

Planowanie integracji z systemami lokalnymi

Aplikacje, które uwierzytelniają się bezpośrednio przy użyciu identyfikatora Entra firmy Microsoft i mają nowoczesne uwierzytelnianie (WS-Fed, SAML, OAuth, OpenID Connect) może korzystać z zasad dostępu warunkowego. Niektóre starsze i lokalne aplikacje nie uwierzytelniają się bezpośrednio względem identyfikatora Entra firmy Microsoft i wymagają dodatkowych kroków w celu korzystania z uwierzytelniania wieloskładnikowego firmy Microsoft. Można je zintegrować przy użyciu serwera proxy aplikacji Microsoft Entra lub usług zasad sieciowych.

Integracja z zasobami usług AD FS

Zalecamy migrowanie aplikacji zabezpieczonych za pomocą usług Active Directory Federation Services (AD FS) do identyfikatora entra firmy Microsoft. Jeśli jednak nie jesteś gotowy do migracji tych elementów do Microsoft Entra ID, możesz użyć adaptera uwierzytelniania wieloskładnikowego Azure z AD FS 2016 lub nowszym.

Jeśli Twoja organizacja jest zintegrowana z Microsoft Entra ID, możesz skonfigurować uwierzytelnianie wieloskładnikowe Microsoft Entra jako dostawcę uwierzytelniania z zasobami AD FS zarówno na miejscu, jak i w chmurze.

Klienci usługi RADIUS i uwierzytelnianie wieloskładnikowe firmy Microsoft

W przypadku aplikacji korzystających z uwierzytelniania usługi RADIUS zalecamy przeniesienie aplikacji klienckich do nowoczesnych protokołów, takich jak SAML, OpenID Connect lub OAuth w usłudze Microsoft Entra ID. Jeśli nie można zaktualizować aplikacji, możesz wdrożyć rozszerzenie serwera zasad sieciowych (NPS). Rozszerzenie serwera zasad sieciowych (NPS) działa jako adapter między aplikacjami opartymi na RADIUS a uwierzytelnianiem wieloskładnikowym Microsoft Entra w celu zapewnienia drugiego czynnika uwierzytelniania.

Typowe integracje

Wielu dostawców obsługuje teraz uwierzytelnianie SAML dla swoich aplikacji. Jeśli to możliwe, zalecamy sfederowanie tych aplikacji z Microsoft Entra ID i wymuszanie stosowania uwierzytelniania wieloskładnikowego za pośrednictwem dostępu warunkowego. Jeśli dostawca nie obsługuje nowoczesnego uwierzytelniania, możesz użyć rozszerzenia NPS. Typowe integracje klientów usługi RADIUS obejmują aplikacje, jak na przykład bramy pulpitu zdalnego i serwery VPN.

Inne mogą obejmować:

Citrix Gateway

Usługa Citrix Gateway obsługuje integrację rozszerzeń RADIUS i NPS oraz integrację protokołu SAML.

Cisco VPN

- Aplikacja Cisco VPN obsługuje zarówno uwierzytelnianie RADIUS, jak i SAML na potrzeby logowania jednokrotnego.

- Przechodząc z uwierzytelniania usługi RADIUS do protokołu SAML, możesz zintegrować VPN Cisco bez wdrażania rozszerzenia serwera NPS.

Wszystkie sieci VPN

Wdrażanie wieloskładnikowego uwierzytelniania Microsoft Entra

Plan wdrożenia wieloskładnikowego uwierzytelniania Microsoft Entra powinien obejmować wdrożenie pilotażowe, a następnie fale wdrażania, które mieszczą się w obrębie twoich możliwości wsparcia technicznego. Rozpocznij wdrażanie, stosując zasady dostępu warunkowego do małej grupy użytkowników pilotażowych. Po ocenie wpływu na użytkowników testowych, procesy używane, i zachowania rejestracji, możesz dodać więcej grup do polityki lub dodać więcej użytkowników do istniejących grup.

Wykonaj te kroki:

- Spełnianie niezbędnych wymagań wstępnych

- Konfigurowanie wybranych metod uwierzytelniania

- Konfigurowanie zasad dostępu warunkowego

- Konfigurowanie ustawień okresu istnienia sesji

- Konfigurowanie zasad rejestracji uwierzytelniania wieloskładnikowego Microsoft Entra

Zarządzaj uwierzytelnianiem wieloskładnikowym Microsoft Entra

Ta sekcja zawiera informacje dotyczące raportowania i rozwiązywania problemów dotyczących uwierzytelniania wieloskładnikowego firmy Microsoft.

Raportowanie i monitorowanie

Microsoft Entra ID zawiera raporty, które zapewniają szczegółowe informacje techniczne i biznesowe, śledź postęp wdrażania i sprawdź, czy użytkownicy pomyślnie się logują przy użyciu uwierzytelniania wieloskładnikowego. Niech właściciele aplikacji biznesowych i technicznych przejmują odpowiedzialność za te raporty i analizują je zgodnie z wymaganiami organizacji.

Rejestrację i użycie metod uwierzytelniania w całej organizacji można śledzić przy użyciu deski rozdzielczej Działania metod uwierzytelniania. Pomaga to zrozumieć, jakie metody są rejestrowane i jak są używane.

Przeglądanie zdarzeń uwierzytelniania wieloskładnikowego przy użyciu dzienników logowania

Dzienniki logowania w usłudze Microsoft Entra zawierają szczegóły uwierzytelniania dla zdarzeń, gdy użytkownik jest monitowany o uwierzytelnianie wieloskładnikowe, a jeśli są używane jakiekolwiek zasady dostępu warunkowego.

Rozszerzenia serwera NPS i dzienniki usług AD FS dla działania uwierzytelniania wieloskładnikowego w chmurze są teraz uwzględniane w dziennikach logowania i nie są już publikowane w raporcie aktywności .

Aby uzyskać więcej informacji i dodatkowe raporty uwierzytelniania wieloskładnikowego Microsoft Entra, zobacz Przeglądanie zdarzeń uwierzytelniania wieloskładnikowego Microsoft Entra.

Rozwiązywanie problemów z uwierzytelnianiem wieloskładnikowym Microsoft

Zobacz Rozwiązywanie problemów z uwierzytelnianiem wieloskładnikowego firmy Microsoft, aby zapoznać się z typowymi problemami.

Przewodnik krok po kroku

Aby zapoznać się z przewodnikiem krok po kroku omawiającym wiele zaleceń w tym artykule, zobacz przewodnik krok po kroku Konfigurowanie uwierzytelniania wieloskładnikowego w Microsoft 365.