Co to jest dostęp warunkowy?

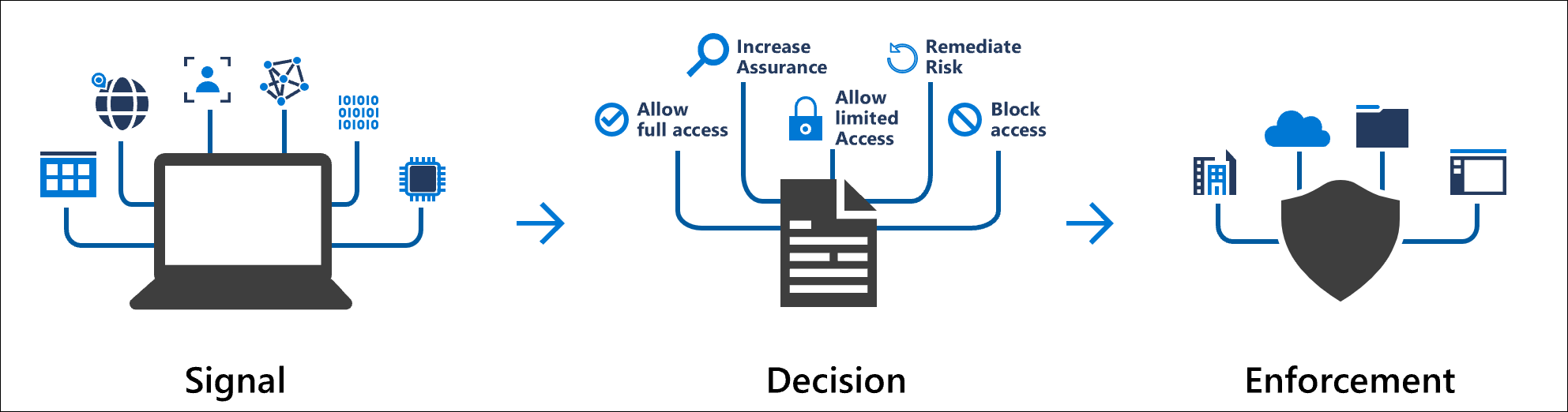

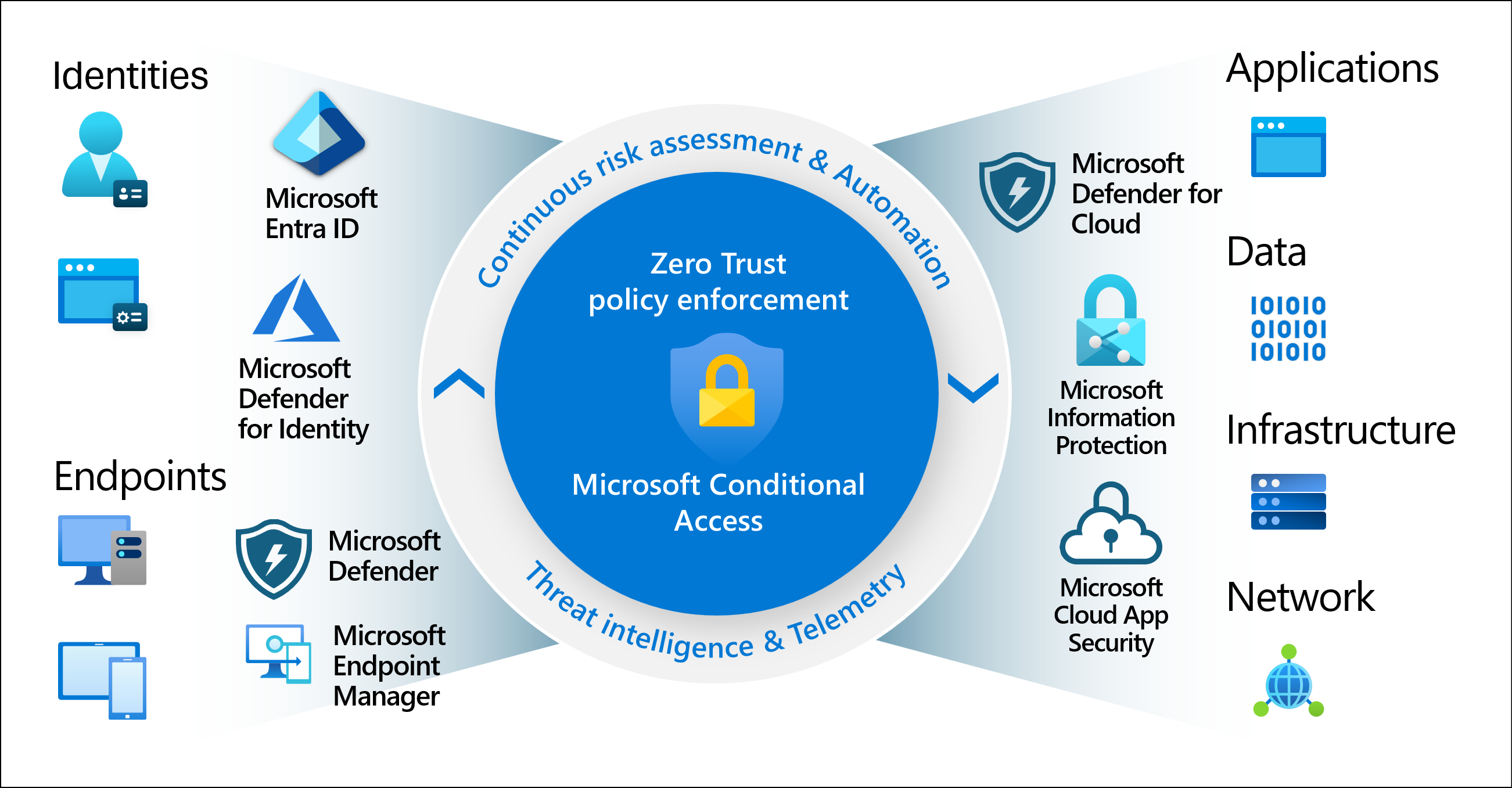

Nowoczesne zabezpieczenia wykraczają poza obwód sieci organizacji w celu uwzględnienia tożsamości użytkownika i urządzenia. Organizacje używają teraz sygnałów opartych na tożsamościach w ramach decyzji dotyczących kontroli dostępu. Dostęp warunkowy firmy Microsoft Entra łączy sygnały, podejmowanie decyzji i wymuszanie zasad organizacji. Dostęp warunkowy to aparat zasad Zero Trust firmy Microsoft, który uwzględnia sygnały z różnych źródeł podczas wymuszania decyzji dotyczących zasad.

Najprostsze zasady dostępu warunkowego to instrukcje if-then; jeśli użytkownik chce uzyskać dostęp do zasobu, musi wykonać akcję. Na przykład: jeśli użytkownik chce uzyskać dostęp do aplikacji lub usługi, takiej jak Platforma Microsoft 365, musi wykonać uwierzytelnianie wieloskładnikowe, aby uzyskać dostęp.

Administratorzy są nastawieni na dwa podstawowe cele:

- Umożliwienie użytkownikom produktywnej pracy w dowolnym czasie i miejscu.

- Ochrona zasobów organizacji

Zasady dostępu warunkowego umożliwiają stosowanie odpowiednich mechanizmów kontroli dostępu w razie potrzeby w celu zapewnienia bezpieczeństwa organizacji.

Ważne

Zasady dostępu warunkowego są wymuszane po zakończeniu uwierzytelniania pierwszego składnika. Dostęp warunkowy nie jest przeznaczony do pierwszej linii obrony organizacji w scenariuszach takich jak ataki typu "odmowa usługi" (DoS), ale może używać sygnałów z tych zdarzeń w celu określenia dostępu.

Typowe sygnały

Dostęp warunkowy uwzględnia sygnały z różnych źródeł podczas podejmowania decyzji dotyczących dostępu.

Te sygnały obejmują:

- Członkostwo użytkownika lub grupy

- Zasady mogą być przeznaczone dla określonych użytkowników i grup, co zapewnia administratorom szczegółową kontrolę nad dostępem.

- Informacje o lokalizacji adresu IP

- Organizacje mogą tworzyć zaufane zakresy adresów IP, które mogą być używane podczas podejmowania decyzji dotyczących zasad.

- Administratorzy mogą określać zakresy adresów IP dla całych krajów/regionów, aby blokować lub zezwalać na ruch.

- Urządzenie

- Użytkownicy z urządzeniami z określonymi platformami lub oznaczeni określonym stanem mogą być używane podczas wymuszania zasad dostępu warunkowego.

- Użyj filtrów dla urządzeń, aby kierować zasady do określonych urządzeń, takich jak stacje robocze z dostępem uprzywilejowanym.

- Aplikacja

- Użytkownicy próbujący uzyskać dostęp do określonych aplikacji mogą wyzwalać różne zasady dostępu warunkowego.

- Wykrywanie ryzyka w czasie rzeczywistym i obliczane

- Integracja sygnałów z Ochrona tożsamości Microsoft Entra umożliwia zasadom dostępu warunkowego identyfikowanie i korygowanie ryzykownych użytkowników i zachowania logowania.

- aplikacje Microsoft Defender dla Chmury

- Umożliwia monitorowanie i kontrolowanie sesji aplikacji użytkownika w czasie rzeczywistym. Ta integracja zwiększa widoczność i kontrolę dostępu do działań i działań wykonywanych w środowisku chmury.

Typowe decyzje

- Blokuj dostęp

- Najbardziej restrykcyjna decyzja

- Udzielanie dostępu

- Mniej restrykcyjna decyzja może wymagać co najmniej jednej z następujących opcji:

- Wymaganie uwierzytelniania wieloskładnikowego

- Wymagaj siły uwierzytelniania

- Wymagaj, aby urządzenie było oznaczone jako zgodne

- Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- Wymaganie zatwierdzonej aplikacji klienckiej

- Wymaganie zasad ochrony aplikacji

- Wymaganie zmiany haseł

- Wymaganie warunków użytkowania

- Mniej restrykcyjna decyzja może wymagać co najmniej jednej z następujących opcji:

Najczęściej stosowane zasady

Wiele organizacji ma typowe problemy z dostępem, które mogą pomóc zasadom dostępu warunkowego, takim jak:

- Wymaganie uwierzytelniania wieloskładnikowego dla użytkowników z rolami administracyjnymi

- Wymaganie uwierzytelniania wieloskładnikowego dla zadań zarządzania platformą Azure

- Blokowanie logowania użytkowników, który próbują korzystać ze starszych protokołów uwierzytelniania

- Wymaganie zaufanych lokalizacji na potrzeby rejestracji informacji zabezpieczających

- Blokowanie lub udzielanie dostępu z określonych lokalizacji

- Blokowanie ryzykownych zachowań logowania

- Wymaganie urządzeń zarządzanych przez organizację dla określonych aplikacji

Administratorzy mogą tworzyć zasady od podstaw lub rozpoczynać od zasad szablonu w portalu lub przy użyciu interfejsu API programu Microsoft Graph.

Środowisko administratora

Administratorzy z rolą Administratora dostępu warunkowego mogą zarządzać zasadami.

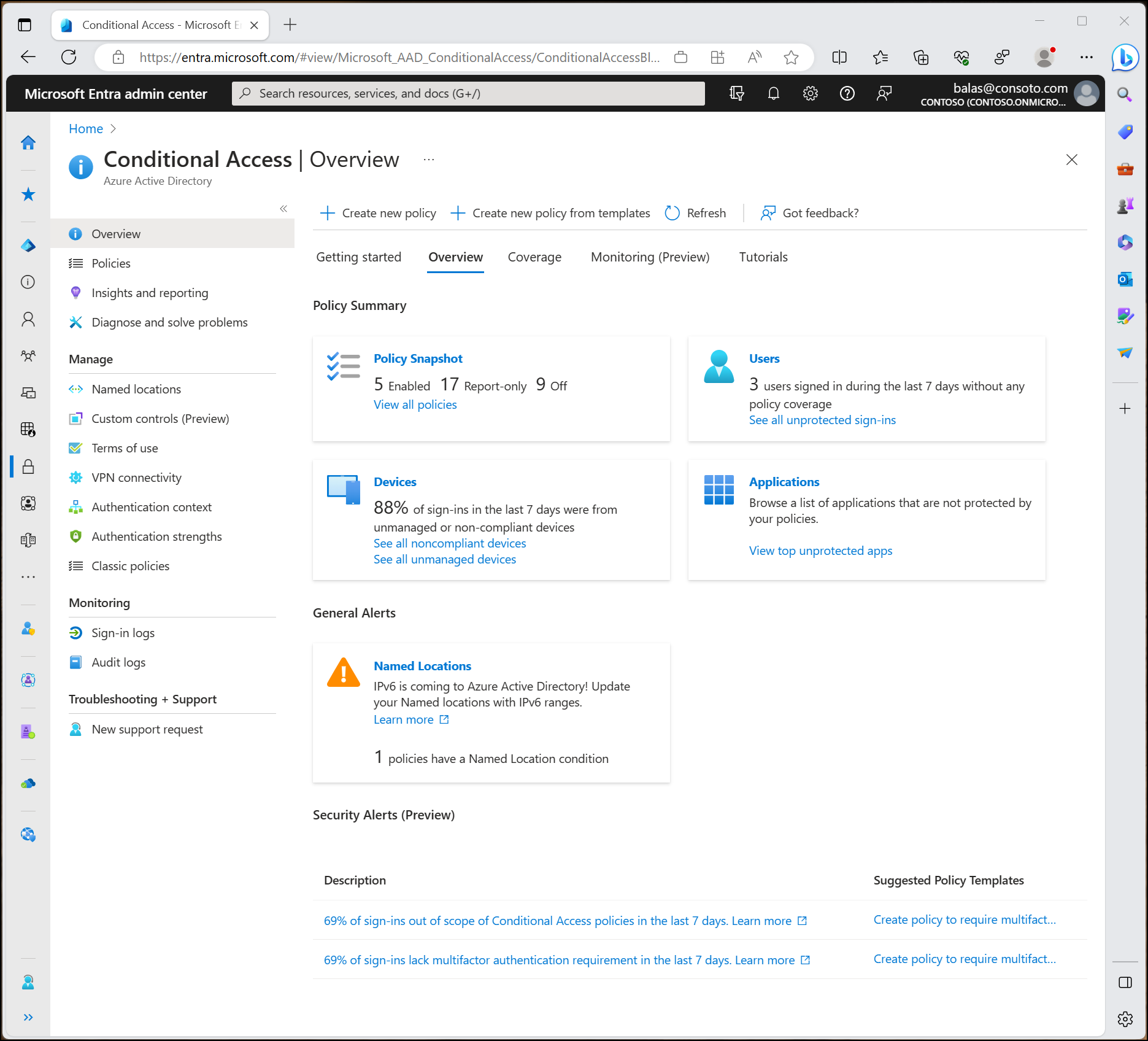

Dostęp warunkowy znajduje się w centrum administracyjnym firmy Microsoft w obszarze Ochrona>dostępu warunkowego.

- Strona Przegląd zawiera podsumowanie stanu zasad, użytkowników, urządzeń i aplikacji, a także ogólne i alerty zabezpieczeń z sugestiami.

- Strona Pokrycie zawiera synonim aplikacji z zakresem zasad dostępu warunkowego i bez dostępu warunkowego w ciągu ostatnich siedmiu dni.

- Strona Monitorowanie umożliwia administratorom wyświetlanie wykresu logów, które można filtrować, aby zobaczyć potencjalne luki w zakresie zasad.

Zasady dostępu warunkowego na stronie Zasady można filtrować według administratorów na podstawie elementów, takich jak aktor, zasób docelowy, warunek, zastosowana kontrola, stan lub data. Ta możliwość filtrowania umożliwia administratorom szybkie znajdowanie określonych zasad na podstawie ich konfiguracji.

Wymagania dotyczące licencji

Korzystanie z tej funkcji wymaga licencji microsoft Entra ID P1. Aby znaleźć licencję odpowiednią do wymagań, zobacz porównanie ogólnodostępnych funkcji usługi Microsoft Entra ID.

Klienci z licencją na usługę Microsoft 365 Business Premium mają również dostęp do funkcji dostępu warunkowego.

Zasady oparte na ryzyku wymagają dostępu do Ochrona tożsamości Microsoft Entra, co wymaga licencji P2.

Inne produkty i funkcje, które współdziałają z zasadami dostępu warunkowego, wymagają odpowiedniego licencjonowania dla tych produktów i funkcji.

Jeśli licencje wymagane do dostępu warunkowego wygasają, zasady nie są automatycznie wyłączone ani usuwane. Dzięki temu klienci mogą migrować z zasad dostępu warunkowego bez nagłej zmiany stanu zabezpieczeń. Pozostałe zasady można wyświetlać i usuwać, ale nie są już aktualizowane.

Wartości domyślne zabezpieczeń pomagają chronić przed atakami związanymi z tożsamościami i są dostępne dla wszystkich klientów.

Zero Trust

Ta funkcja ułatwia organizacjom dostosowanie tożsamości do trzech wytycznych dotyczących architektury Zero Trust:

- Jawną weryfikację

- Użyj najniższych uprawnień

- Zakładanie naruszeń zabezpieczeń

Aby dowiedzieć się więcej o modelu Zero Trust i innych sposobach dopasowania organizacji do wytycznych, zobacz Centrum wskazówek dotyczących zera zaufania.