Używanie ochrony sieci w celu zapobiegania połączeniom ze złośliwymi lub podejrzanymi witrynami

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 i 2

- Microsoft Defender XDR

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

- macOS

- Linux

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto bezpłatnej wersji próbnej.

Omówienie ochrony sieci

Ochrona sieci pomaga chronić urządzenia przed niektórymi zdarzeniami internetowymi, uniemożliwiając nawiązywanie połączeń ze złośliwymi lub podejrzanymi witrynami. Ochrona sieci to funkcja zmniejszania obszaru podatnego na ataki, która pomaga uniemożliwić osobom w organizacji dostęp do domen, które są uważane za niebezpieczne za pośrednictwem aplikacji. Przykładami niebezpiecznych domen są domeny hostujące wyłudzanie informacji, luki w zabezpieczeniach i inną złośliwą zawartość w Internecie. Ochrona sieci rozszerza zakres Microsoft Defender SmartScreen, aby zablokować cały wychodzący ruch HTTP(S), który próbuje nawiązać połączenie ze źródłami o niskiej reputacji (na podstawie domeny lub nazwy hosta).

Ochrona sieci rozszerza ochronę w sieci Web na poziom systemu operacyjnego i jest podstawowym składnikiem filtrowania zawartości sieci Web (WCF). Udostępnia ona funkcje ochrony sieci Web znajdujące się w przeglądarce Microsoft Edge innym obsługiwanym przeglądarom i aplikacjom niebrowserowym. Ochrona sieci zapewnia również widoczność i blokowanie wskaźników naruszenia zabezpieczeń (IOC) w przypadku użycia z wykrywaniem punktów końcowych i reagowaniem na nie. Na przykład ochrona sieci działa z niestandardowymi wskaźnikami , których można użyć do blokowania określonych domen lub nazw hostów.

Pokrycie ochrony sieci

Poniższa tabela zawiera podsumowanie obszarów ochrony sieci.

| Funkcja | Microsoft Edge | Przeglądarki inne niż Microsoft | Procesy niebrowserowe (na przykład powershell) |

|---|---|---|---|

| Ochrona przed zagrożeniami w sieci Web | Filtr SmartScreen musi być włączony | Ochrona sieci musi być w trybie bloku | Ochrona sieci musi być w trybie bloku |

| Wskaźniki niestandardowe | Filtr SmartScreen musi być włączony | Ochrona sieci musi być w trybie bloku | Ochrona sieci musi być w trybie bloku |

| Filtrowanie zawartości sieci Web | Filtr SmartScreen musi być włączony | Ochrona sieci musi być w trybie bloku | Nieobsługiwane |

Uwaga

W systemach Mac i Linux musisz mieć ochronę sieci w trybie bloku, aby te funkcje były obsługiwane w przeglądarce Microsoft Edge. W systemie Windows ochrona sieci nie monitoruje przeglądarki Microsoft Edge. W przypadku procesów innych niż Microsoft Edge i Internet Explorer scenariusze ochrony sieci Web wykorzystują ochronę sieci do inspekcji i wymuszania.

Znane problemy & ograniczeniami

- Adres IP jest obsługiwany dla wszystkich trzech protokołów (

TCP,HTTPiHTTPS(TLS)). - W niestandardowych wskaźnikach są obsługiwane tylko pojedyncze adresy IP (brak bloków CIDR ani zakresów adresów IP).

- Zaszyfrowane adresy URL (pełna ścieżka) są blokowane tylko w przeglądarkach firmy Microsoft (Internet Explorer, Microsoft Edge).

- Zaszyfrowane adresy URL (tylko nazwa FQDN) są blokowane w przeglądarkach innych niż Microsoft.

- Adresy URL ładowane za pośrednictwem łączenia połączeń HTTP, takie jak zawartość ładowana przez nowoczesne sieci CDN, są blokowane tylko w przeglądarkach firmy Microsoft (Internet Explorer, Microsoft Edge), chyba że sam adres URL usługi CDN zostanie dodany do listy wskaźników.

- Usługa Network Protection zablokuje połączenia na portach standardowych i niestandardowych.

- Bloki pełnej ścieżki adresu URL są stosowane dla niezaszyfrowanych adresów URL.

Między godziną wykonania akcji a zablokowaniem adresu URL/adresu IP może wystąpić do dwóch godzin opóźnienia (zwykle mniej).

Obejrzyj ten film wideo, aby dowiedzieć się, jak ochrona sieci pomaga ograniczyć obszar ataków urządzeń przed oszustwami wyłudzania informacji, lukami w zabezpieczeniach i inną złośliwą zawartością:

Wymagania dotyczące ochrony sieci

Ochrona sieci wymaga urządzeń z jednym z następujących systemów operacyjnych:

- Windows 10 lub 11 (Pro lub Enterprise) (zobacz Obsługiwane wersje systemu Windows)

- Windows Server, wersja 1803 lub nowsza (zobacz Obsługiwane wersje systemu Windows)

- system macOS w wersji 12 (Monterey) lub nowszej (zobacz Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac)

- Obsługiwana wersja systemu Linux (zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux)

Ochrona sieci wymaga również programu antywirusowego Microsoft Defender z włączoną ochroną w czasie rzeczywistym.

| Wersje systemu Windows | Program antywirusowy Microsoft Defender |

|---|---|

| Windows 10 wersji 1709 lub nowszej, Windows 11, Windows Server 1803 lub nowszej | Upewnij się, że Microsoft Defender ochrona antywirusowa w czasie rzeczywistym, monitorowanie zachowań i ochrona dostarczana przez chmurę są włączone (aktywne) |

| Windows Server 2012 R2 i Windows Server 2016 przy użyciu nowoczesnego ujednoliconego agenta | Wersja 4.18.2001.x.x aktualizacji platformy lub nowsza |

Dlaczego ochrona sieci jest ważna

Ochrona sieci jest częścią grupy redukcji obszaru ataków rozwiązań w Ochrona punktu końcowego w usłudze Microsoft Defender. Ochrona sieci umożliwia warstwie sieciowej blokowanie adresów URL i adresów IP. Ochrona sieci może blokować dostęp do adresów URL przy użyciu niektórych przeglądarek i standardowych połączeń sieciowych. Domyślnie ochrona sieci chroni komputery przed znanymi złośliwymi adresami URL przy użyciu kanału informacyjnego SmartScreen, który blokuje złośliwe adresy URL w sposób podobny do filtru SmartScreen w przeglądarce Microsoft Edge. Funkcje ochrony sieci można rozszerzyć na:

- Blokuj adresy IP/adresy URL z własnej analizy zagrożeń (wskaźniki)

- Blokuj niesankcjonowane usługi z Microsoft Defender for Cloud Apps

- Blokuj dostęp przeglądarki do witryn internetowych na podstawie kategorii (filtrowanie zawartości sieci Web)

Ochrona sieci jest kluczową częścią stosu ochrony i odpowiedzi firmy Microsoft.

Porada

Aby uzyskać szczegółowe informacje na temat ochrony sieci dla Windows Server, Linux, MacOS i Mobile Threat Defense (MTD), zobacz Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń.

Blokuj ataki poleceń i kontroli

Komputery serwera poleceń i kontroli (C2) są używane przez złośliwych użytkowników do wysyłania poleceń do systemów, które zostały wcześniej naruszone przez złośliwe oprogramowanie. Ataki C2 zwykle ukrywają się w usługach opartych na chmurze, takich jak udostępnianie plików i usługi poczty internetowej, co umożliwia serwerom C2 uniknięcie wykrycia przez połączenie się z typowym ruchem.

Serwerów C2 można używać do inicjowania poleceń, które mogą:

- Kradzież danych

- Kontrolowanie komputerów z naruszonymi zabezpieczeniami w sieci botnet

- Zakłócanie legalnych aplikacji

- Rozprzestrzenianie złośliwego oprogramowania, takiego jak oprogramowanie wymuszające okup

Składnik ochrony sieci w usłudze Defender for Endpoint identyfikuje i blokuje połączenia z infrastrukturami C2 używanymi w atakach wymuszania okupu obsługiwanych przez człowieka przy użyciu technik takich jak uczenie maszynowe i inteligentna identyfikacja wskaźnika naruszenia zabezpieczeń (IoC).

Ochrona sieci: wykrywanie i korygowanie C2

W początkowej formie oprogramowanie wymuszające okup jest zagrożeniem towarowym, które jest wstępnie zaprogramowane i koncentruje się na ograniczonych, konkretnych wynikach (takich jak szyfrowanie komputera). Jednak oprogramowanie wymuszające okup przekształciło się w zaawansowane zagrożenie, które jest oparte na człowieku, adaptacyjne i koncentruje się na większej skali i bardziej rozpowszechnionych wynikach, takich jak przechowywanie zasobów lub danych całej organizacji dla okupu.

Obsługa serwerów poleceń i kontroli (C2) jest ważną częścią tej ewolucji oprogramowania wymuszającego okup i to właśnie umożliwia tym atakom dostosowanie się do środowiska docelowego. Przerwanie linku do infrastruktury dowodzenia i kontroli zatrzymuje postęp ataku do następnego etapu. Aby uzyskać więcej informacji na temat wykrywania i korygowania C2, zobacz Wykrywanie i korygowanie ataków poleceń i kontroli w warstwie sieciowej.

Ochrona sieci: nowe powiadomienia wyskakujące

| Nowe mapowanie | Kategoria odpowiedzi | Źródeł |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Uwaga

customAllowList nie generuje powiadomień w punktach końcowych.

Nowe powiadomienia dotyczące określania ochrony sieci

Nowe funkcje ochrony sieci używają funkcji w filtrze SmartScreen do blokowania działań wyłudzających informacje ze złośliwych witryn poleceń i kontroli. Gdy użytkownik końcowy próbuje odwiedzić witrynę internetową w środowisku, w którym włączono ochronę sieci, możliwe są trzy scenariusze, jak opisano w poniższej tabeli:

| Scenariusz | Efekt |

|---|---|

| Adres URL ma znaną dobrą reputację | Użytkownik ma dozwolony dostęp bez przeszkód i w punkcie końcowym nie jest wyświetlane wyskakujące powiadomienie. W efekcie domena lub adres URL jest ustawiona na wartość Dozwolone. |

| Adres URL ma nieznaną lub niepewną reputację | Dostęp użytkownika jest zablokowany, ale z możliwością obejścia (odblokowania) bloku. W efekcie domena lub adres URL jest ustawiona na Inspekcja. |

| Adres URL ma znaną złą (złośliwą) reputację | Użytkownik nie może uzyskać dostępu. W efekcie domena lub adres URL jest ustawiona na wartość Blokuj. |

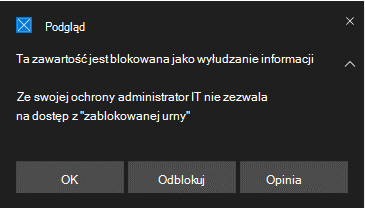

Ostrzeżenie o środowisku

Użytkownik odwiedza witrynę internetową. Jeśli adres URL ma nieznaną lub niepewną reputację, wyskakujące powiadomienie przedstawia użytkownikowi następujące opcje:

- Ok: powiadomienie wyskakujące jest zwalniane (usuwane), a próba uzyskania dostępu do witryny została zakończona.

- Odblokuj: użytkownik ma dostęp do witryny przez 24 godziny; w którym momencie blok jest reenabled. Użytkownik może nadal używać funkcji Odblokuj , aby uzyskać dostęp do witryny do czasu, gdy administrator zabroni (blokuje) witryny, usuwając w ten sposób opcję Odblokuj.

- Opinia: wyskakujące powiadomienie przedstawia użytkownikowi link do przesłania biletu, którego użytkownik może użyć do przesłania opinii do administratora w celu uzasadnienia dostępu do witryny.

Uwaga

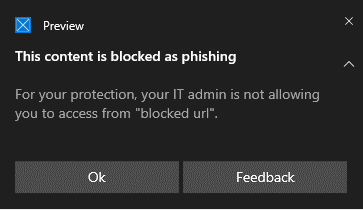

Obrazy pokazane w tym artykule dla warn środowiska i block środowiska używają "zablokowanej adresu URL" jako przykładowego tekstu zastępczego. W działającym środowisku jest wyświetlany rzeczywisty adres URL lub domena.

Włączanie za pomocą dostawcy CSP Convert warn verdict to block

/windows/client-management/mdm/defender-csp

Użyj zasady grupy, aby włączyć opcję Konwertuj werdykt ostrzeżenia, aby zablokować

Dzięki włączeniu tego ustawienia ochrona sieci blokuje ruch sieciowy zamiast wyświetlać ostrzeżenie.

Na komputerze zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy.

Kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, a następnie wybierz pozycję Edytuj.

W zasady grupy Management Redaktor przejdź do pozycji Konfiguracja komputera, a następnie wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defendersystem inspekcji sieciantywirusowej>.

Kliknij dwukrotnie pozycję Konwertuj werdykt ostrzeżenia, aby zablokować i ustawić opcję Włączone.

Wybierz przycisk OK.

Zablokuj środowisko

Użytkownik odwiedza witrynę internetową. Jeśli adres URL ma złą reputację, wyskakujące powiadomienie przedstawia użytkownikowi następujące opcje:

- Ok: powiadomienie wyskakujące jest zwalniane (usuwane), a próba uzyskania dostępu do witryny została zakończona.

- Opinia: wyskakujące powiadomienie przedstawia użytkownikowi link do przesłania biletu, którego użytkownik może użyć do przesłania opinii do administratora w celu uzasadnienia dostępu do witryny.

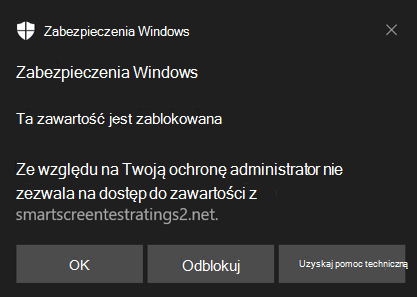

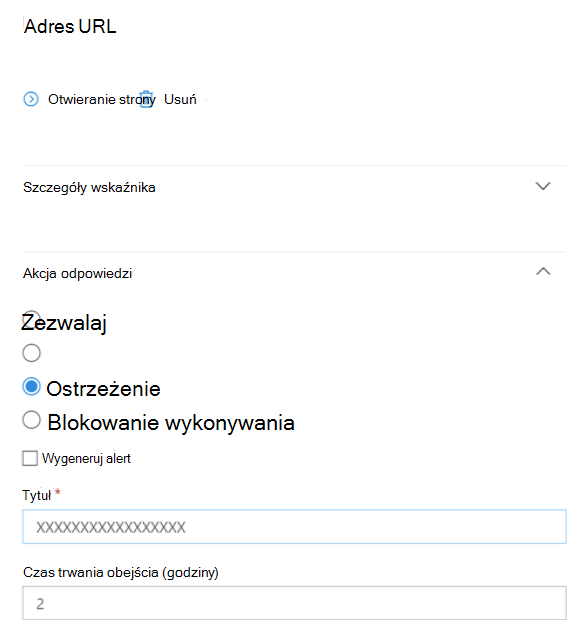

Odblokuj filtr SmartScreen

Dzięki wskaźnikom w usłudze Defender for Endpoint administratorzy mogą zezwolić użytkownikom końcowym na pomijanie ostrzeżeń generowanych dla niektórych adresów URL i adresów IP. W zależności od tego, dlaczego adres URL jest zablokowany, napotkany blok SmartScreen może zaoferować użytkownikowi możliwość odblokowania witryny przez maksymalnie 24 godziny. W takich przypadkach zostanie wyświetlone wyskakujące powiadomienie Zabezpieczenia Windows umożliwiające użytkownikowi wybranie opcji Odblokuj. W takich przypadkach adres URL lub adres IP jest odblokowany przez określony okres czasu.

Ochrona punktu końcowego w usłudze Microsoft Defender administratorzy mogą skonfigurować funkcję Odblokuj filtr SmartScreen w portalu Microsoft Defender przy użyciu wskaźnika zezwalania na adresy IP, adresy URL i domeny.

Zobacz Tworzenie wskaźników dla adresów IP i adresów URL/domen.

Korzystanie z ochrony sieci

Ochrona sieci jest włączona dla każdego urządzenia, co zwykle odbywa się przy użyciu infrastruktury zarządzania. Aby uzyskać obsługiwane metody, zobacz Włączanie ochrony sieci.

Uwaga

Microsoft Defender program antywirusowy musi być w trybie aktywnym, aby włączyć ochronę sieci.

Ochronę sieci można włączyć w audit trybie lub block trybie. Jeśli chcesz ocenić wpływ włączenia ochrony sieci przed faktycznym zablokowaniem adresów IP lub adresów URL, możesz włączyć ochronę sieci w trybie inspekcji i zebrać dane dotyczące tego, co mogłoby zostać zablokowane. Dzienniki trybu inspekcji zawsze, gdy użytkownicy końcowi łączą się z adresem lub lokacją, która w przeciwnym razie zostałaby zablokowana przez ochronę sieci. Aby wskaźniki naruszenia zabezpieczeń (IoC) lub filtrowania zawartości sieci Web (WCF) działały, ochrona sieci musi być w block trybie.

Aby uzyskać informacje o ochronie sieci dla systemów Linux i macOS, zobacz następujące artykuły:

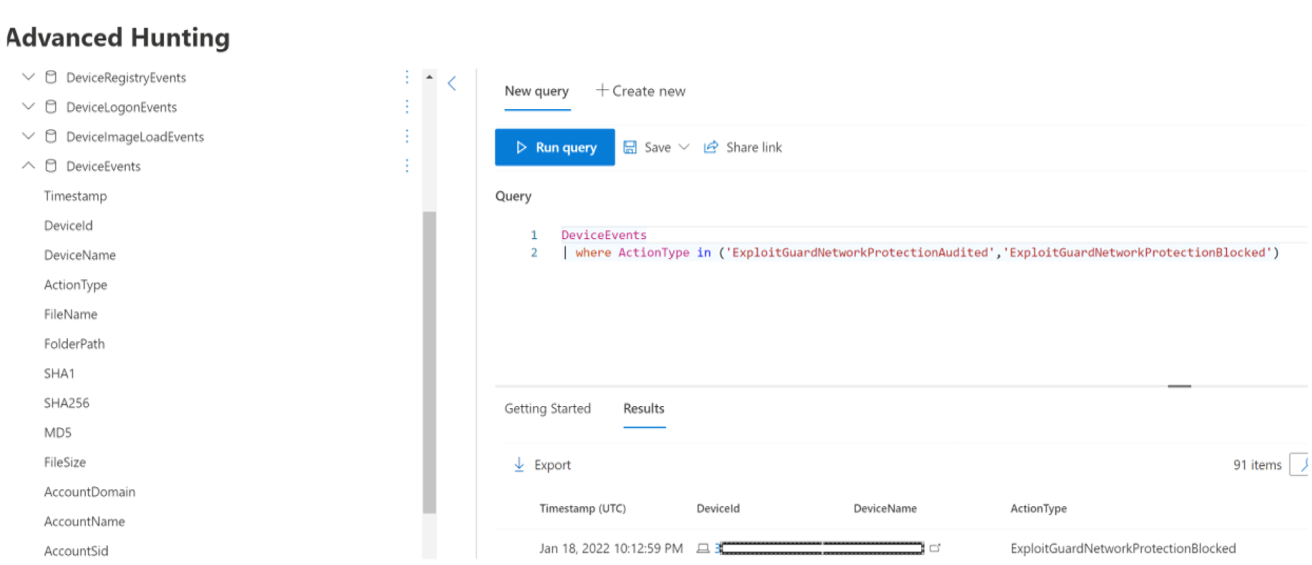

Zaawansowane wyszukiwanie zagrożeń

Jeśli używasz zaawansowanego wyszukiwania zagrożeń do identyfikowania zdarzeń inspekcji, masz do 30-dniową historię dostępną w konsoli programu . Zobacz Zaawansowane wyszukiwanie zagrożeń.

Zdarzenia inspekcji można znaleźć w obszarze Zaawansowane wyszukiwanie zagrożeń w portalu usługi Defender for Endpoint (https://security.microsoft.com).

Zdarzenia inspekcji znajdują się w obszarze DeviceEvents z elementem ActionType .ExploitGuardNetworkProtectionAudited Bloki są wyświetlane z elementem ActionType z wartością ExploitGuardNetworkProtectionBlocked.

Oto przykładowe zapytanie dotyczące wyświetlania zdarzeń usługi Network Protection dla przeglądarek innych niż Microsoft:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Porada

Te wpisy zawierają dane w kolumnie AdditionalFields , które zawierają doskonałe informacje dotyczące akcji, jeśli rozwiniesz pole Dodatkowe, możesz również uzyskać pola: IsAudit, ResponseCategory i DisplayName.

Oto kolejny przykład:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Kategoria Odpowiedź informuje o przyczynach zdarzenia, jak w tym przykładzie:

| Kategoria odpowiedzi | Funkcja odpowiedzialna za zdarzenie |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Wskaźniki niestandardowe |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Zagrożenia internetowe |

Phishing |

Zagrożenia internetowe |

Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z blokami punktów końcowych.

Jeśli używasz przeglądarki Microsoft Edge, użyj tego zapytania do Microsoft Defender zdarzeń filtru SmartScreen:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Możesz użyć wynikowej listy adresów URL i adresów IP, aby określić, co byłoby zablokowane, jeśli ochrona sieci jest ustawiona na tryb blokowania na urządzeniu. Możesz również zobaczyć, które funkcje blokują adresy URL i adresy IP. Przejrzyj listę, aby zidentyfikować adresy URL lub adresy IP, które są niezbędne dla danego środowiska. Następnie można utworzyć wskaźnik zezwalania dla tych adresów URL lub ADRESÓW IP. Zezwalaj na wskaźniki mają pierwszeństwo przed dowolnymi blokami.

Po utworzeniu wskaźnika możesz przyjrzeć się rozwiązaniu podstawowego problemu w następujący sposób:

- SmartScreen: przegląd żądań

- Wskaźnik: modyfikowanie istniejącego wskaźnika

- MCA: przeglądanie niesankcjonowanych aplikacji

- WCF: ponowna kategoryzacja żądania

Korzystając z tych danych, możesz podjąć świadomą decyzję o włączeniu ochrony sieci w trybie bloku. Zobacz Kolejność pierwszeństwa dla bloków ochrony sieci.

Uwaga

Ponieważ jest to ustawienie dla poszczególnych urządzeń, jeśli istnieją urządzenia, które nie mogą przejść do trybu bloku, możesz po prostu pozostawić je w inspekcji, dopóki nie będzie można naprawić wyzwania i nadal będą otrzymywać zdarzenia inspekcji.

Aby uzyskać informacje o sposobie zgłaszania wyników fałszywie dodatnich, zobacz Zgłaszanie wyników fałszywie dodatnich.

Aby uzyskać szczegółowe informacje na temat tworzenia własnych raportów usługi Power BI, zobacz Tworzenie raportów niestandardowych przy użyciu usługi Power BI.

Konfigurowanie ochrony sieci

Aby uzyskać więcej informacji na temat włączania ochrony sieci, zobacz Włączanie ochrony sieci. Użyj zasady grupy, programu PowerShell lub dostawców CSP mdm, aby włączyć ochronę sieci w sieci i zarządzać nią.

Po włączeniu ochrony sieci może być konieczne skonfigurowanie sieci lub zapory w celu zezwolenia na połączenia między urządzeniami punktu końcowego i usługami internetowymi:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Wyświetlanie zdarzeń ochrony sieci

Ochrona sieci działa najlepiej z Ochrona punktu końcowego w usłudze Microsoft Defender, co zapewnia szczegółowe raportowanie zdarzeń i bloków ochrony przed lukami w zabezpieczeniach w ramach scenariuszy badania alertów.

Gdy ochrona sieci blokuje połączenie, z Centrum akcji jest wyświetlane powiadomienie. Twój zespół ds. operacji zabezpieczeń może dostosować powiadomienie przy użyciu szczegółów i informacji kontaktowych organizacji. Ponadto można włączyć i dostosować poszczególne reguły zmniejszania obszaru podatnego na ataki, aby dostosować je do określonych technik monitorowania.

Możesz również użyć trybu inspekcji , aby ocenić, w jaki sposób ochrona sieci wpłynie na organizację, jeśli zostałaby włączona.

Przeglądanie zdarzeń ochrony sieci w portalu Microsoft Defender

Usługa Defender for Endpoint udostępnia szczegółowe raporty dotyczące zdarzeń i bloków w ramach scenariuszy badania alertów. Te szczegóły można wyświetlić w portalu Microsoft Defender (https://security.microsoft.com) w kolejce alertów lub przy użyciu zaawansowanego wyszukiwania zagrożeń. Jeśli używasz trybu inspekcji, możesz użyć zaawansowanego wyszukiwania zagrożeń, aby zobaczyć, jak ustawienia ochrony sieci wpłyną na środowisko, jeśli zostaną włączone.

Przejrzyj zdarzenia ochrony sieci w systemie Windows Podgląd zdarzeń

Możesz przejrzeć dziennik zdarzeń systemu Windows, aby wyświetlić zdarzenia, które są tworzone, gdy ochrona sieci blokuje (lub przeprowadza inspekcje) dostęp do złośliwego adresu IP lub domeny:

Wybierz przycisk OK.

Ta procedura tworzy widok niestandardowy, który filtruje tylko następujące zdarzenia związane z ochroną sieci:

| Identyfikator zdarzenia | Opis |

|---|---|

5007 |

Zdarzenie po zmianie ustawień |

1125 |

Zdarzenie, gdy ochrona sieci jest uruchamiana w trybie inspekcji |

1126 |

Zdarzenie, gdy ochrona sieci jest uruchamiana w trybie bloku |

Ochrona sieci i trójstopnie uzgadnianie protokołu TCP

W przypadku ochrony sieci określenie, czy zezwolić na dostęp do lokacji lub zablokować go, jest wykonywane po zakończeniu uzgadniania trójstopnienego za pośrednictwem protokołu TCP/IP. W związku z tym, gdy ochrona sieci blokuje lokację, w portalu Microsoft Defender może zostać wyświetlony typ ConnectionSuccessDeviceNetworkEvents akcji poniżej, mimo że witryna została zablokowana.

DeviceNetworkEvents są zgłaszane z warstwy TCP, a nie z ochrony sieci. Po zakończeniu uzgadniania trójstopnienia dostęp do witryny jest dozwolony lub blokowany przez ochronę sieci.

Oto przykład tego, jak to działa:

Załóżmy, że użytkownik próbuje uzyskać dostęp do witryny internetowej na swoim urządzeniu. Lokacja jest hostowana w niebezpiecznej domenie i powinna zostać zablokowana przez ochronę sieci.

Rozpoczyna się uzgadnianie trójstopnie za pośrednictwem protokołu TCP/IP. Przed zakończeniem

DeviceNetworkEventsjest rejestrowana akcja, a jejActionTypenazwa jest wyświetlana jakoConnectionSuccess. Jednak po zakończeniu trójstopnienego procesu uzgadniania ochrona sieci blokuje dostęp do lokacji. Wszystko to dzieje się szybko. Podobny proces występuje w przypadku Microsoft Defender SmartScreen. Po zakończeniu uzgadniania trójstopnienia jest wykonywane ustalanie, a dostęp do witryny jest zablokowany lub dozwolony.W portalu Microsoft Defender alert jest wyświetlany w kolejce alertów. Szczegóły tego alertu obejmują zarówno

DeviceNetworkEventsiAlertEvidence. Widać, że witryna została zablokowana, mimo że maszDeviceNetworkEventsrównież element o typie ActionType .ConnectionSuccess

Zagadnienia dotyczące pulpitu wirtualnego systemu Windows uruchomionego Windows 10 Enterprise wielu sesjach

Ze względu na charakter wielu użytkowników Windows 10 Enterprise należy pamiętać o następujących kwestiach:

Ochrona sieci jest funkcją dla całego urządzenia i nie może być przeznaczona dla określonych sesji użytkowników.

Zasady filtrowania zawartości sieci Web są również na całym urządzeniu.

Jeśli chcesz odróżnić grupy użytkowników, rozważ utworzenie oddzielnych pul hostów i przypisań usługi Windows Virtual Desktop.

Przetestuj ochronę sieci w trybie inspekcji, aby ocenić jej zachowanie przed wdrożeniem.

Rozważ zmiany rozmiaru wdrożenia, jeśli masz dużą liczbę użytkowników lub dużą liczbę sesji z wieloma użytkownikami.

Alternatywna opcja ochrony sieci

W przypadku Windows Server 2012 R2 i Windows Server 2016 przy użyciu nowoczesnego ujednoliconego rozwiązania Windows Server wersji 1803 lub nowszej oraz Windows 10 Enterprise Funkcja Multi-Session 1909 lub nowsza, używana w programie Windows Virtual Desktop na platformie Azure, umożliwia ochronę sieci dla przeglądarki Microsoft Edge przy użyciu następującej metody:

Użyj opcji Włącz ochronę sieci i postępuj zgodnie z instrukcjami, aby zastosować zasady.

Wykonaj następujące polecenia programu PowerShell:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Uwaga

W niektórych przypadkach, w zależności od infrastruktury, ilości ruchu i innych warunków,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1może mieć wpływ na wydajność sieci.

Ochrona sieci dla systemu Windows Server

Poniżej przedstawiono informacje specyficzne dla systemu Windows Server.

Sprawdź, czy ochrona sieci jest włączona

Sprawdź, czy ochrona sieci jest włączona na urządzeniu lokalnym przy użyciu Redaktor rejestru.

Wybierz przycisk Start na pasku zadań i wpisz

regedit, aby otworzyć Redaktor rejestru.Wybierz pozycję HKEY_LOCAL_MACHINE z menu bocznego.

Przejdź przez zagnieżdżone menu doobszaru Zasady>oprogramowania>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Jeśli klucz nie jest obecny, przejdź do obszaru OPROGRAMOWANIE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Ochrona sieci)

Wybierz pozycję EnableNetworkProtection , aby wyświetlić bieżący stan ochrony sieci na urządzeniu:

-

0= Wyłączone -

1= Włączone (włączone) -

2= Tryb inspekcji

-

Aby uzyskać więcej informacji, zobacz Włączanie ochrony sieci.

Sugerowane klucze rejestru ochrony sieci

W przypadku Windows Server 2012 R2 i Windows Server 2016 przy użyciu nowoczesnego ujednoliconego rozwiązania, Windows Server wersji 1803 lub nowszej oraz Windows 10 Enterprise multisesji 1909 i nowszych (używanych w programie Windows Virtual Desktop na platformie Azure), włącz inne klucze rejestru, jak Następuje:

Przejdź do HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Skonfiguruj następujące klucze:

-

AllowNetworkProtectionOnWinServer(DWORD) ustawiono na1(szesnastkowa) -

EnableNetworkProtection(DWORD) ustawiono na1(szesnastkowa) - (Tylko w Windows Server 2012 R2 i Windows Server 2016)

AllowNetworkProtectionDownLevel(DWORD) ustawiono na1(szesnastkowa)

-

Uwaga

W zależności od infrastruktury, natężenia ruchu i innych warunków HKEY_LOCAL_MACHINE>zasad>oprogramowania>Microsoft>Windows Defender> NISConsumers>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (szesnastkowa>) może mieć wpływ na wydajność sieci.

Aby uzyskać więcej informacji, zobacz Włączanie ochrony sieci.

Konfiguracja systemu Windows Server i wielu sesji systemu Windows wymaga programu PowerShell

W przypadku systemów Windows Server i Windows Multi-session istnieją inne elementy, które należy włączyć przy użyciu poleceń cmdlet programu PowerShell. W przypadku Windows Server 2012 R2 i Windows Server 2016 przy użyciu nowoczesnego ujednoliconego rozwiązania Windows Server wersji 1803 lub nowszej oraz Windows 10 Enterprise multisesji 1909 i nowszych, używanych w programie Windows Virtual Desktop na platformie Azure, uruchom następujące polecenia programu PowerShell:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Uwaga

W niektórych przypadkach, w zależności od infrastruktury, ilości ruchu i innych warunków, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 może mieć wpływ na wydajność sieci.

Rozwiązywanie problemów z ochroną sieci

Ze względu na środowisko, w którym działa ochrona sieci, funkcja może nie być w stanie wykryć ustawień serwera proxy systemu operacyjnego. W niektórych przypadkach klienci ochrony sieci nie mogą uzyskać dostępu do usługi w chmurze. Aby rozwiązać problem z łącznością, skonfiguruj statyczny serwer proxy dla programu antywirusowego Microsoft Defender.

Uwaga

Przed rozpoczęciem rozwiązywania problemów należy ustawić protokół QUIC na disabled wartość w używanych przeglądarkach. Protokół QUIC nie jest obsługiwany w przypadku funkcji ochrony sieci.

Ponieważ globalny bezpieczny dostęp nie obsługuje obecnie ruchu UDP, nie można tunelować ruchu UDP do portu 443 . Możesz wyłączyć protokół QUIC, aby klienci globalnego bezpiecznego dostępu powrócili do korzystania z protokołu HTTPS (ruchu TCP na porcie 443). Należy wprowadzić tę zmianę, jeśli serwery, do których próbujesz uzyskać dostęp, obsługują funkcję QUIC (na przykład za pośrednictwem Microsoft Exchange Online). Aby wyłączyć funkcję QUIC, możesz wykonać jedną z następujących akcji:

Wyłącz funkcję QUIC w zaporze systemu Windows

Najbardziej ogólną metodą wyłączania quic jest wyłączenie tej funkcji w Zaporze systemu Windows. Ta metoda ma wpływ na wszystkie aplikacje, w tym przeglądarki i aplikacje klienckie (takie jak Microsoft Office). W programie New-NetFirewallRule PowerShell uruchom polecenie cmdlet, aby dodać nową regułę zapory, która wyłącza funkcję QUIC dla całego ruchu wychodzącego z urządzenia:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Wyłączanie funkcji QUIC w przeglądarce internetowej

Możesz wyłączyć funkcję QUIC na poziomie przeglądarki internetowej. Jednak ta metoda wyłączania quic oznacza, że quic nadal działa w aplikacjach niebrowser. Aby wyłączyć funkcję QUIC w przeglądarce Microsoft Edge lub Google Chrome, otwórz przeglądarkę, znajdź ustawienie eksperymentalnego protokołu QUIC (#enable-quic flaga), a następnie zmień ustawienie na Disabled. W poniższej tabeli przedstawiono identyfikator URI, który ma zostać wprowadzony na pasku adresu przeglądarki, aby można było uzyskać dostęp do tego ustawienia.

| Przeglądarka | URI |

|---|---|

| Microsoft Edge | edge://flags/#enable-quic |

| Google Chrome | chrome://flags/#enable-quic |

Optymalizowanie wydajności ochrony sieci

Ochrona sieci obejmuje optymalizację wydajności, która umożliwia block trybowi asynchroniczne sprawdzanie długotrwałych połączeń, co może zapewnić poprawę wydajności. Ta optymalizacja może również pomóc w rozwiązywaniu problemów ze zgodnością aplikacji. Ta funkcja jest domyślnie włączona.

Włączanie funkcji AllowSwitchToAsyncInspection przy użyciu dostawcy CSP

/windows/client-management/mdm/defender-csp

Włączanie inspekcji asynchronicznej za pomocą zasady grupy

Ta procedura umożliwia ochronę sieci w celu zwiększenia wydajności przez przejście z inspekcji w czasie rzeczywistym na inspekcję asynchroniczną.

Na komputerze zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy.

Kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, a następnie wybierz pozycję Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera, a następnie wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defendersystem inspekcji sieciantywirusowej>.

Kliknij dwukrotnie pozycję Włącz inspekcję asynchroniczną, a następnie ustaw opcję Włączone.

Wybierz przycisk OK.

Użyj polecenia cmdlet programu powershell programu antywirusowego Microsoft Defender, aby włączyć włączanie inspekcji asynchronicznej

Tę funkcję można włączyć przy użyciu następującego polecenia cmdlet programu PowerShell:

Set-MpPreference -AllowSwitchToAsyncInspection $true

Zobacz też

- Ocena ochrony sieci | Podejmij się szybkiego scenariusza, który pokazuje, jak działa funkcja i jakie zdarzenia są zwykle tworzone.

- Włączanie ochrony sieci | Użyj zasady grupy, programu PowerShell lub dostawców CSP mdm, aby włączyć ochronę sieci w sieci i zarządzać nią.

- Konfigurowanie możliwości zmniejszania obszaru ataków w Microsoft Intune

- Ochrona sieci dla systemu Linux | Aby dowiedzieć się więcej na temat korzystania z ochrony sieci firmy Microsoft dla urządzeń z systemem Linux.

- Ochrona sieci dla systemu macOS | Aby dowiedzieć się więcej na temat ochrony sieci firmy Microsoft dla systemu macOS

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.