Włączanie ochrony w chmurze w programie antywirusowym Microsoft Defender

Dotyczy:

- Program antywirusowy Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Platformy

- System Windows

Ochrona w chmurze w programie antywirusowym Microsoft Defender zapewnia dokładną, w czasie rzeczywistym i inteligentną ochronę. Ochrona w chmurze powinna być domyślnie włączona.

Uwaga

Ochrona przed naruszeniami pomaga chronić chmurę i inne ustawienia zabezpieczeń przed zmianą. W związku z tym po włączeniu ochrony przed naruszeniami wszelkie zmiany wprowadzone w ustawieniach chronionych przed naruszeniami są ignorowane. Jeśli musisz wprowadzić zmiany na urządzeniu i te zmiany zostaną zablokowane przez ochronę przed naruszeniami, zalecamy użycie trybu rozwiązywania problemów , aby tymczasowo wyłączyć ochronę przed naruszeniami na urządzeniu. Należy pamiętać, że po zakończeniu trybu rozwiązywania problemów wszelkie zmiany wprowadzone w ustawieniach chronionych przed naruszeniami zostaną przywrócone do skonfigurowanego stanu.

Dlaczego należy włączyć ochronę w chmurze

Microsoft Defender Ochrona antywirusowa w chmurze pomaga chronić przed złośliwym oprogramowaniem w punktach końcowych i w sieci. Zalecamy włączenie ochrony w chmurze, ponieważ niektóre funkcje zabezpieczeń i funkcje w Ochrona punktu końcowego w usłudze Microsoft Defender działają tylko po włączeniu ochrony w chmurze.

Poniższa tabela zawiera podsumowanie funkcji i możliwości, które zależą od ochrony w chmurze:

| Funkcja/możliwość | Wymaganie subskrypcji | Opis |

|---|---|---|

|

Sprawdzanie metadanych w chmurze. Usługa w chmurze Microsoft Defender Antivirus używa modeli uczenia maszynowego jako dodatkowej warstwy obrony. Te modele uczenia maszynowego obejmują metadane, więc po wykryciu podejrzanego lub złośliwego pliku jego metadane są sprawdzane. Aby dowiedzieć się więcej, zobacz Blog: Poznaj zaawansowane technologie w centrum Ochrona punktu końcowego w usłudze Microsoft Defender ochrony nowej generacji |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 lub plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E3 lub E5) | |

|

Ochrona w chmurze i przesyłanie przykładowe. Pliki i pliki wykonywalne mogą być wysyłane do usługi w chmurze programu antywirusowego Microsoft Defender w celu detonacji i analizy. Automatyczne przesyłanie przykładów opiera się na ochronie chmury, chociaż można ją również skonfigurować jako ustawienie autonomiczne. Aby dowiedzieć się więcej, zobacz Ochrona w chmurze i przykładowe przesyłanie w programie antywirusowym Microsoft Defender. |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 lub plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E3 lub E5) | |

|

Ochrona przed naruszeniami. Ochrona przed naruszeniami pomaga chronić przed niepożądanymi zmianami ustawień zabezpieczeń organizacji. Aby dowiedzieć się więcej, zobacz Ochrona ustawień zabezpieczeń za pomocą ochrony przed naruszeniami. |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E5) | |

|

Blokuj od pierwszego wejrzenia Pozycja Blokuj od pierwszego wejrzenia wykrywa nowe złośliwe oprogramowanie i blokuje go w ciągu kilku sekund. Po wykryciu podejrzanego lub złośliwego pliku zablokuj możliwości od pierwszego wejrzenia, prześlij zapytania do zaplecza ochrony chmury i zastosuje algorytm heurystykę, uczenie maszynowe i zautomatyzowaną analizę pliku, aby ustalić, czy jest to zagrożenie. Aby dowiedzieć się więcej, zobacz Co to jest "blokuj od pierwszego wejrzenia"? |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 lub plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E3 lub E5) | |

|

Aktualizacje sygnatur awaryjnych. Po wykryciu złośliwej zawartości są wdrażane aktualizacje i poprawki sygnatur awaryjnych. Zamiast czekać na następną regularną aktualizację, możesz otrzymać te poprawki i aktualizacje w ciągu kilku minut. Aby dowiedzieć się więcej o aktualizacjach, zobacz Microsoft Defender Antivirus security intelligence and product updates (Analiza zabezpieczeń programu antywirusowego i aktualizacje produktów). |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E5) | |

|

Wykrywanie i reagowanie na punkty końcowe (EDR) w trybie bloku. Funkcja EDR w trybie bloku zapewnia dodatkową ochronę, gdy program antywirusowy Microsoft Defender nie jest podstawowym produktem antywirusowym na urządzeniu. Środowisko EDR w trybie blokowym koryguje artefakty znalezione podczas skanowania wygenerowanego przez EDR, które mogło zostać pominięte przez podstawowe rozwiązanie antywirusowe spoza firmy Microsoft. Po włączeniu dla urządzeń z programem antywirusowym Microsoft Defender jako podstawowym rozwiązaniem antywirusowym EDR w trybie bloku zapewnia dodatkową korzyść automatycznego korygowania artefaktów zidentyfikowanych podczas skanowania wygenerowanego przez EDR. Aby dowiedzieć się więcej, zobacz EDR in block mode (EDR w trybie bloku). |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E5) | |

|

Reguły zmniejszania obszaru podatnego na ataki. Reguły usługi ASR to inteligentne reguły, które można skonfigurować w celu powstrzymania złośliwego oprogramowania. Niektóre reguły wymagają włączenia ochrony w chmurze w celu pełnego działania. Te reguły obejmują: — Blokuj uruchamianie plików wykonywalnych, chyba że spełniają kryteria występowania, wieku lub listy zaufanych — Korzystanie z zaawansowanej ochrony przed oprogramowaniem wymuszającym okup — Blokowanie uruchamiania niezaufanych programów z dysków wymiennych Aby dowiedzieć się więcej, zobacz Używanie reguł zmniejszania obszaru ataków w celu zapobiegania infekcji złośliwym oprogramowaniem. |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 lub plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E3 lub E5) | |

|

Wskaźniki kompromisu (IoCs). W usłudze Defender for Endpoint można skonfigurować IoCs do definiowania wykrywania, zapobiegania i wykluczania jednostek. Przykłady: Wskaźniki "Zezwalaj" mogą służyć do definiowania wyjątków od skanowania antywirusowego i akcji korygowania. Wskaźniki "Alert i blokuj" mogą służyć do zapobiegania wykonywaniu plików lub procesów. Aby dowiedzieć się więcej, zobacz Tworzenie wskaźników. |

Ochrona punktu końcowego w usłudze Microsoft Defender plan 2 (autonomiczny lub uwzględniony w planie, takim jak Microsoft 365 E5) |

Metody konfigurowania ochrony w chmurze

Ochronę przed chmurą programu antywirusowego Microsoft Defender można włączyć lub wyłączyć przy użyciu jednej z kilku metod, takich jak:

- Microsoft Intune

- Zasady grupy

- Polecenia cmdlet programu PowerShell

- Instrukcja zarządzania systemem Windows (WMI)

Możesz również użyć Configuration Manager. Możesz również włączyć lub wyłączyć ochronę w chmurze dla poszczególnych punktów końcowych przy użyciu aplikacji Zabezpieczenia Windows.

Aby uzyskać więcej informacji na temat określonych wymagań dotyczących łączności sieciowej, aby upewnić się, że punkty końcowe mogą łączyć się z usługą ochrony w chmurze, zobacz Konfigurowanie i weryfikowanie połączeń sieciowych.

Uwaga

W Windows 10 i Windows 11 nie ma różnicy między opcjami raportowania podstawowego i zaawansowanego opisanymi w tym artykule. Jest to starsze rozróżnienie i wybranie dowolnego ustawienia powoduje taki sam poziom ochrony w chmurze. Nie ma różnicy w typie ani ilości udostępnianych informacji. Aby uzyskać więcej informacji na temat tego, co zbieramy, zobacz Zasady zachowania poufności informacji firmy Microsoft.

Włączanie ochrony w chmurze przy użyciu Microsoft Intune

Przejdź do centrum administracyjnego Intune (https://intune.microsoft.com) i zaloguj się.

Wybierz pozycjęProgram antywirusowy zabezpieczeń >punktu końcowego.

W sekcji Zasady av wybierz istniejące zasady lub wybierz pozycję + Utwórz zasady.

Zadanie Kroki Tworzenie nowych zasad 1. W obszarze Platforma wybierz pozycję Windows.

2. W obszarze Profil wybierz pozycję Microsoft Defender Antivirus.

3. Na stronie Podstawy podaj nazwę i opis zasad, a następnie wybierz pozycję Dalej.

4. W sekcji Defender znajdź pozycję Zezwalaj na ochronę w chmurze i ustaw ją na dozwoloną.

5. Przewiń w dół do pozycji Prześlij przykłady Zgoda i wybierz jedno z następujących ustawień:

- Automatycznie wysyłaj wszystkie przykłady

- Automatyczne wysyłanie bezpiecznych próbek

6. W kroku Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz tagi, których chcesz użyć, a następnie wybierz przycisk Dalej.

7. W kroku Przypisania wybierz grupy, użytkowników lub urządzenia, do których chcesz zastosować te zasady, a następnie wybierz przycisk Dalej.

8. W kroku Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz.Edytowanie istniejących zasad 1. Wybierz zasady, które chcesz edytować.

2. W obszarze Ustawienia konfiguracji wybierz pozycję Edytuj.

3. W sekcji Defender znajdź pozycję Zezwalaj na ochronę w chmurze i ustaw ją na dozwoloną.

4. Przewiń w dół do pozycji Prześlij przykłady Zgoda i wybierz jedno z następujących ustawień:

- Automatycznie wysyłaj wszystkie przykłady

- Automatyczne wysyłanie bezpiecznych próbek

5. Wybierz pozycję Przejrzyj i zapisz.

Porada

Aby dowiedzieć się więcej na temat ustawień programu antywirusowego Microsoft Defender w Intune, zobacz Zasady ochrony antywirusowej dotyczące zabezpieczeń punktów końcowych w Intune.

Włączanie ochrony w chmurze przy użyciu zasady grupy

Na urządzeniu do zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy, kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, i wybierz pozycję Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera.

Wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defender Maps programu antywirusowego >

Uwaga

Ustawienia USŁUGI MAPS są równe ochronie dostarczanej w chmurze.

Kliknij dwukrotnie pozycję Dołącz do usługi Microsoft MAPS. Upewnij się, że opcja jest włączona i ustawiona na opcję Mapy podstawowe lub Mapy zaawansowane. Wybierz przycisk OK.

Możesz wysłać podstawowe lub dodatkowe informacje o wykrytym oprogramowaniu:

Podstawowe mapy: podstawowe członkostwo wysyła do firmy Microsoft podstawowe informacje o złośliwym oprogramowaniu i potencjalnie niechcianym oprogramowaniu wykrytym na urządzeniu. Informacje obejmują lokalizację, z której pochodzi oprogramowanie (na przykład adresy URL i ścieżki częściowe), akcje podjęte w celu rozwiązania zagrożenia oraz to, czy akcje zakończyły się pomyślnie.

Mapy zaawansowane: oprócz podstawowych informacji zaawansowane członkostwo wysyła szczegółowe informacje o złośliwym oprogramowaniu i potencjalnie niepożądanym oprogramowaniu, w tym pełną ścieżkę do oprogramowania oraz szczegółowe informacje o tym, jak oprogramowanie wpłynęło na urządzenie.

Kliknij dwukrotnie pozycję Wyślij przykłady plików, gdy wymagana jest dalsza analiza. Upewnij się, że pierwsza opcja jest ustawiona na Włączone i że inne opcje są ustawione na jedną z następujących opcji:

- Wysyłanie bezpiecznych próbek (1)

- Wyślij wszystkie przykłady (3)

Uwaga

Opcja Wyślij bezpieczne próbki (1) oznacza, że większość próbek jest wysyłana automatycznie. Pliki, które mogą zawierać dane osobowe, monitują użytkownika o dodatkowe potwierdzenie. Ustawienie opcji Always Prompt (0) obniża stan ochrony urządzenia. Ustawienie opcji Nigdy nie wysyłaj (2) oznacza, że funkcja Blokuj od pierwszego wejrzenia Ochrona punktu końcowego w usłudze Microsoft Defender nie będzie działać.

Wybierz przycisk OK.

Włączanie ochrony w chmurze przy użyciu poleceń cmdlet programu PowerShell

Następujące polecenia cmdlet mogą włączyć ochronę w chmurze:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Aby uzyskać więcej informacji na temat używania programu PowerShell z programem antywirusowym Microsoft Defender, zobacz Konfigurowanie i uruchamianie poleceń cmdlet Microsoft Defender Antivirus i Microsoft Defender Antivirus za pomocą poleceń cmdlet programu PowerShell. Dostawca CSP zasad — usługa Defender zawiera również więcej informacji dotyczących elementu -SubmitSamplesConsent.

Ważna

Możesz ustawić wartość -SubmitSamplesConsent ( SendSafeSamples ustawienie domyślne, zalecane), NeverSendlub AlwaysPrompt.

Ustawienie SendSafeSamples oznacza, że większość przykładów jest wysyłana automatycznie. Pliki, które mogą zawierać dane osobowe, powodują wyświetlenie monitu o kontynuowanie pracy użytkownika i wymaganie potwierdzenia.

Ustawienia NeverSend i AlwaysPrompt obniżają poziom ochrony urządzenia. Ponadto ustawienie oznacza, NeverSend że funkcja Blokuj od pierwszego wejrzenia Ochrona punktu końcowego w usłudze Microsoft Defender nie będzie działać.

Korzystanie z instrukcji zarządzania systemem Windows (WMI) w celu włączenia ochrony w chmurze

Użyj metody Set klasy MSFT_MpPreference dla następujących właściwości:

MAPSReporting

SubmitSamplesConsent

Aby uzyskać więcej informacji na temat dozwolonych parametrów, zobacz Interfejsy API WMIv2 usługi Windows Defender.

Włączanie ochrony w chmurze dla poszczególnych klientów przy użyciu aplikacji Zabezpieczenia Windows

Uwaga

Jeśli ustawienie Konfiguruj ustawienie lokalne dla raportowania usługi Microsoft MAPS zasady grupy ustawienie jest ustawione na Wyłączone, ustawienia ochrony opartej na chmurze w ustawieniach systemu Windows są wyszarzone i niedostępne. Zmiany wprowadzone za pośrednictwem obiektu zasady grupy należy najpierw wdrożyć w poszczególnych punktach końcowych, zanim ustawienie zostanie zaktualizowane w ustawieniach systemu Windows.

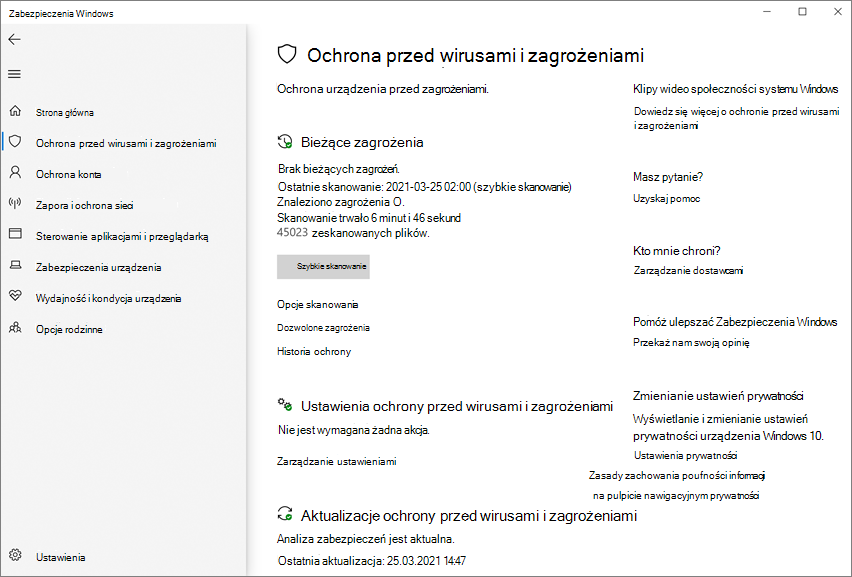

Otwórz aplikację Zabezpieczenia Windows, wybierając ikonę osłony na pasku zadań lub wyszukując menu Start w poszukiwaniu Zabezpieczenia Windows.

Wybierz kafelek Ochrona przed zagrożeniami & wirusami (lub ikonę osłony na pasku menu po lewej stronie), a następnie w obszarze Ustawienia ochrony przed zagrożeniami & wirusów wybierz pozycję Zarządzaj ustawieniami.

Upewnij się, że usługa Cloud-based Protection i automatyczne przesyłanie przykładów są przełączone na włączone.

Uwaga

Jeśli automatyczne przesyłanie przykładów zostało skonfigurowane przy użyciu zasady grupy, ustawienie jest wyszarzone i niedostępne.

Zobacz też

Korzystanie z ochrony w chmurze firmy Microsoft w programie antywirusowym Microsoft Defender

Configuration Manager: Ochrona punktu końcowego w usłudze Microsoft Defender

Za pomocą poleceń cmdlet programu PowerShell zarządzaj programem antywirusowym Microsoft Defender

Porada

Jeśli szukasz informacji dotyczących programu antywirusowego dla innych platform, zobacz:

- Ustaw preferencje dla ochrony punktu końcowego usługi Microsoft Defender w systemie macOS

- Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac

- Ustawienia zasad ochrony antywirusowej systemu macOS dla programu antywirusowego Microsoft Defender dla usługi Intune

- Ustaw preferencje dla ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.