Ochrona sieci dla systemu macOS

Dotyczy:

- Microsoft Defender XDR

- Microsoft Defender XDR dla planu 2 punktu końcowego

- Microsoft Defender dla Firm

- Microsoft Defender XDR dla planu 1 punktu końcowego

Wymagania wstępne

- Licencjonowanie: Microsoft Defender XDR dla planu 1 punktu końcowego lub Microsoft Defender XDR dla planu 2 punktu końcowego (może to być wersja próbna) lub Microsoft Defender dla Firm.

- Maszyny dołączone: wersja systemu macOS: Big Sur (11) lub nowszy, z produktem w wersji 101.94.13 lub nowszej.

- Przeglądarki internetowe spoza firmy Microsoft, takie jak Brave, Chrome, Opera i Safari

- Przeglądarka Microsoft Edge dla systemu macOS

Uwaga

Filtr SmartScreen w przeglądarce Microsoft Edge dla systemu macOS nie obsługuje obecnie filtrowania zawartości internetowej, wskaźników niestandardowych ani innych funkcji przedsiębiorstwa. Ochrona sieci zapewnia jednak tę ochronę przeglądarce Microsoft Edge dla systemu macOS, jeśli włączono ochronę sieci.

Omówienie

Ochrona sieci pomaga ograniczyć obszar ataków urządzeń przed zdarzeniami internetowymi. Uniemożliwia to użytkownikom korzystanie z dowolnej aplikacji w celu uzyskania dostępu do niebezpiecznych domen, które mogą hostować:

- wyłudzanie informacji

- Wykorzystuje

- inne złośliwe treści w Internecie

Ochrona sieci rozszerza zakres Microsoft Defender XDR SmartScreen, aby zablokować cały wychodzący ruch HTTP/HTTPS, który próbuje nawiązać połączenie ze źródłami o niskiej reputacji. Bloki ruchu wychodzącego HTTP/HTTPS są oparte na domenie lub nazwie hosta.

Dostępność

Ochrona sieci dla systemu macOS jest teraz dostępna dla wszystkich Ochrona punktu końcowego w usłudze Microsoft Defender dołączonych urządzeń z systemem macOS spełniających minimalne wymagania. Wszystkie aktualnie skonfigurowane zasady ochrony sieci i ochrony przed zagrożeniami w sieci Web są wymuszane na urządzeniach z systemem macOS, na których program Network Protection jest skonfigurowany pod kątem trybu blokady.

Aby wdrożyć ochronę sieci dla systemu macOS, zalecamy wykonanie następujących czynności:

- Utwórz grupę urządzeń dla małego zestawu urządzeń, których można użyć do testowania ochrony sieci.

- Oceń wpływ ochrony przed zagrożeniami internetowymi, niestandardowych wskaźników naruszenia zabezpieczeń, filtrowania zawartości sieci Web i Microsoft Defender for Cloud Apps zasad wymuszania, które są przeznaczone dla urządzeń z systemem macOS, na których ochrona sieci jest w trybie bloku.

- Wdróż zasady trybu inspekcji lub bloku w tej grupie urządzeń i sprawdź, czy nie ma żadnych problemów ani uszkodzonych strumieni roboczych.

- Stopniowo wdrażaj usługę Network Protection na większych zestawach urządzeń do momentu wdrożenia.

Bieżące możliwości

Niestandardowe wskaźniki naruszenia zabezpieczeń w domenach i adresach IP.

Filtrowanie zawartości internetowej obsługuje następujące akcje:

Blokuj kategorie witryn sieci Web ograniczone do grup urządzeń za pomocą zasad utworzonych w portalu Microsoft Defender.

Zasady są stosowane do przeglądarek, w tym Chromium microsoft edge dla systemu macOS.

Zaawansowane wyszukiwanie zagrożeń — zdarzenia sieciowe są odzwierciedlane na osi czasu maszyny i umożliwiają wykonywanie zapytań w obszarze Zaawansowane wyszukiwanie zagrożeń, aby ułatwić badania zabezpieczeń.

Microsoft Defender for Cloud Apps:

Odnajdywanie w tle IT — określ, które aplikacje są używane w organizacji.

Blokuj aplikacje — blokuj użycie całych aplikacji (takich jak Slack i Facebook) w organizacji.

Firmowa sieć VPN w połączeniu lub obok usługi Network Protection:

Obecnie nie są identyfikowane żadne konflikty sieci VPN.

Jeśli wystąpią konflikty, możesz przekazać opinię za pośrednictwem kanału opinii wymienionego w dolnej części tej strony.

Znane problemy

Ustawienie Blokuj/Ostrzegaj środowisko użytkownika nie jest możliwe do dostosowania i może wymagać innych zmian wyglądu i działania. (Zbierane są opinie klientów w celu ulepszenia projektu)

Występuje znany problem ze zgodnością aplikacji z funkcją "Tunel dla aplikacji" programu VMware. (Ta niezgodność może spowodować niemożność zablokowania ruchu przechodzącego przez tunel dla aplikacji).

Występuje znany problem ze zgodnością aplikacji z serwerem proxy blue coat. (Ta niezgodność może spowodować awarię warstwy sieciowej w niepowiązanych aplikacjach, gdy włączono zarówno serwer proxy usługi Blue Coat, jak i ochronę sieci).

Ważne uwagi

Nie zalecamy kontrolowania ochrony sieci za pomocą preferencji systemowych przy użyciu przycisku Rozłącz . Zamiast tego użyj narzędzia wiersza polecenia mdatp lub narzędzia JamF/Intune, aby kontrolować ochronę sieci dla systemu macOS.

Aby ocenić skuteczność ochrony przed zagrożeniami internetowymi w systemie macOS, zalecamy wypróbowanie jej w przeglądarkach innych niż Microsoft Edge dla systemu macOS (na przykład Safari). Przeglądarka Microsoft Edge dla systemu macOS ma wbudowaną funkcję ochrony przed zagrożeniami internetowymi (Microsoft Defender rozszerzenie Browser Protection, które zapewnia funkcje filtru Smartscreen), które jest włączone niezależnie od tego, czy oceniana funkcja ochrony sieci mac jest włączona, czy nie.

Instrukcje dotyczące wdrażania

Microsoft Defender XDR dla punktu końcowego

Zainstaluj najnowszą wersję produktu za pośrednictwem usługi Microsoft AutoUpdate. Aby otworzyć program Microsoft AutoUpdate, uruchom następujące polecenie w terminalu:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Skonfiguruj produkt przy użyciu informacji organizacji, korzystając z instrukcji zawartych w naszej publicznej dokumentacji.

Ochrona sieci jest domyślnie wyłączona, ale można ją skonfigurować do uruchamiania w jednym z następujących trybów (nazywanych również poziomami wymuszania):

- Inspekcja: przydatna, aby upewnić się, że nie ma wpływu na aplikacje biznesowe, ani zorientować się, jak często występują bloki

- Blokuj: ochrona sieci uniemożliwia połączenie ze złośliwymi witrynami internetowymi

- Wyłączone: wszystkie składniki skojarzone z ochroną sieci są wyłączone

Tę funkcję można wdrożyć na jeden z następujących sposobów: ręcznie, za pośrednictwem narzędzia JAMF lub za pośrednictwem Intune. W poniższych sekcjach opisano szczegółowo każdą z tych metod.

Wdrażanie ręczne

Aby skonfigurować poziom wymuszania, uruchom następujące polecenie z poziomu terminalu:

mdatp config network-protection enforcement-level --value [enforcement-level]

Aby na przykład skonfigurować ochronę sieci do uruchamiania w trybie blokowania, wykonaj następujące polecenie:

mdatp config network-protection enforcement-level --value block

Aby potwierdzić, że ochrona sieci została uruchomiona pomyślnie, uruchom następujące polecenie z poziomu terminalu i sprawdź, czy jest ono drukowane jako "uruchomione":

mdatp health --field network_protection_status

Wdrażanie narzędzia JAMF Pro

Pomyślne wdrożenie narzędzia JAMF Pro wymaga profilu konfiguracji w celu ustawienia poziomu wymuszania ochrony sieci.

Po utworzeniu tego profilu konfiguracji przypisz go do urządzeń, na których chcesz włączyć ochronę sieci.

Konfigurowanie poziomu wymuszania

Uwaga

Jeśli skonfigurowano już Microsoft Defender XDR dla punktu końcowego na komputerze Mac przy użyciu instrukcji wymienionych tutaj, zaktualizuj wcześniej wdrożony plik plist z zawartością wymienioną w tej sekcji, a następnie ponownie wdróż go z narzędzia JAMF.

W obszarzeProfile konfiguracjikomputerów> wybierz pozycję Opcje Aplikacje>& ustawienia niestandardowe.

Wybierz pozycję Przekaż plik (plik PLIST).

Ustaw domenę preferencji na

com.microsoft.wdav.Przekaż następujący plik plist.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

wdrożenie Intune

Pomyślne wdrożenie Intune wymaga profilu konfiguracji, aby ustawić poziom wymuszania ochrony sieci. Po utworzeniu tego profilu konfiguracji przypisz go do urządzeń, na których chcesz włączyć ochronę sieci.

Konfigurowanie poziomu wymuszania przy użyciu Intune

Uwaga

Jeśli skonfigurowano już Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac przy użyciu poprzednich instrukcji (z plikiem XML), usuń poprzednie niestandardowe zasady konfiguracji i zastąp je następującymi instrukcjami:

Otwórz pozycję Zarządzaj>konfiguracją urządzenia. Wybierz pozycję Zarządzaj>profilami>Utwórz profil.

Zmień typ platformy na macOS i Profil na Katalog ustawień. Wybierz pozycję Utwórz.

Określ nazwę profilu.

Na ekranie Ustawienia konfiguracji wybierz pozycję Dodaj ustawienia. Wybierz pozycję Microsoft Defender>Zasady sieciowej i zaznacz pole wyboru Poziom wymuszania.

Ustaw poziom wymuszania na blok. Wybierz pozycję Dalej.

Otwórz profil konfiguracji i przekaż

com.microsoft.wdav.xmlplik. (Ten plik został utworzony w kroku 3).Wybierz przycisk OK

Wybierz pozycję Zarządzaj>przydziałami. Na karcie Dołączanie wybierz urządzenia, dla których chcesz włączyć ochronę sieci.

Wdrażanie rozwiązania Mobileconfig

Aby wdrożyć konfigurację za pośrednictwem .mobileconfig pliku, który może być używany z rozwiązaniami MDM innych niż Microsoft lub dystrybuowany bezpośrednio do urządzeń, wykonaj następujące kroki:

Zapisz następujący ładunek jako

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Sprawdź, czy plik z poprzedniego kroku został skopiowany poprawnie. Przy użyciu terminalu uruchom następujące polecenie i sprawdź, czy dane wyjściowe są prawidłowe:

plutil -lint com.microsoft.wdav.xml

Jak eksplorować funkcje

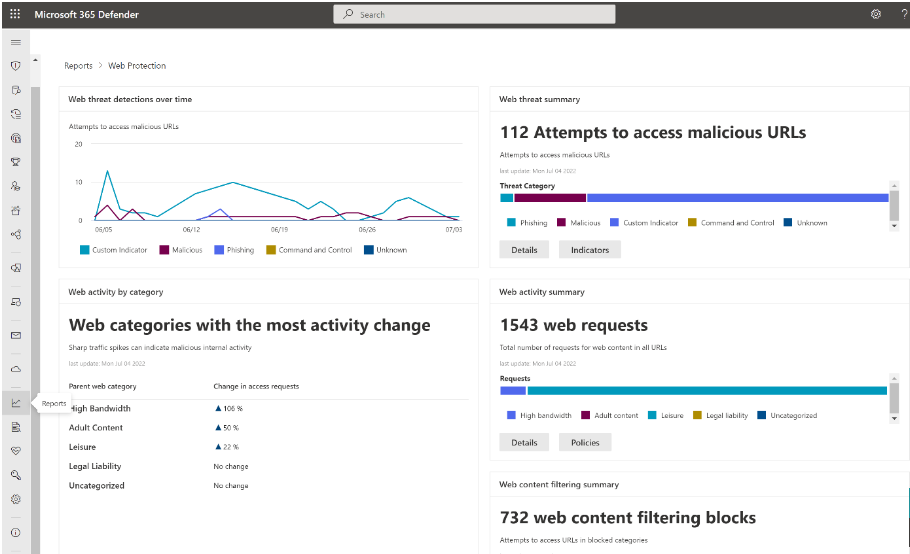

Dowiedz się, jak chronić organizację przed zagrożeniami internetowymi przy użyciu ochrony przed zagrożeniami internetowymi.

- Ochrona przed zagrożeniami internetowymi jest częścią ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender. Używa ona ochrony sieci do zabezpieczania urządzeń przed zagrożeniami internetowymi.

Uruchom przepływ Niestandardowe wskaźniki naruszenia zabezpieczeń , aby uzyskać bloki dla typu wskaźnika niestandardowego.

Eksplorowanie filtrowania zawartości sieci Web.

Uwaga

Jeśli jednocześnie usuwasz zasady lub zmieniasz grupy urządzeń, może to spowodować opóźnienie wdrażania zasad. Porada dla profesjonalistów: zasady można wdrożyć bez wybierania dowolnej kategorii w grupie urządzeń. Ta akcja spowoduje utworzenie zasad tylko inspekcji, aby ułatwić zrozumienie zachowania użytkownika przed utworzeniem zasad blokowych.

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

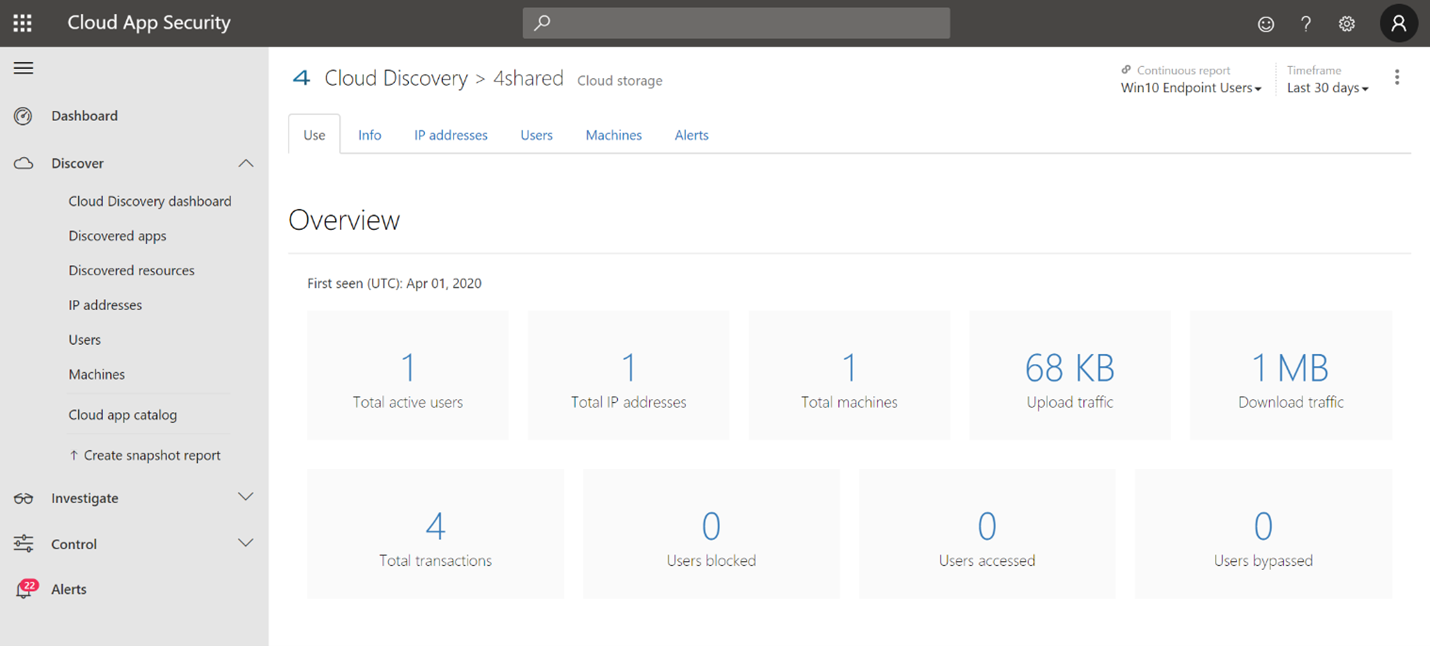

Integracja Ochrona punktu końcowego w usłudze Microsoft Defender z Defender for Cloud Apps i urządzeniami z systemem macOS z obsługą ochrony sieci mają możliwości wymuszania zasad punktu końcowego.

Uwaga

Odnajdywanie i inne funkcje nie są obecnie obsługiwane na tych platformach.

Scenariuszy

Obsługiwane są następujące scenariusze.

Ochrona przed zagrożeniami sieci Web

Ochrona przed zagrożeniami internetowymi jest częścią ochrony sieci Web w Microsoft Defender XDR dla punktu końcowego. Używa ona ochrony sieci do zabezpieczania urządzeń przed zagrożeniami internetowymi. Integracja z przeglądarką Microsoft Edge dla systemu macOS i popularnych przeglądarek innych niż Microsoft, takich jak Brave, Chrome, Firefox, Safari, Opera, ochrona przed zagrożeniami internetowymi zatrzymuje zagrożenia internetowe bez internetowego serwera proxy. Aby uzyskać więcej informacji na temat obsługi przeglądarki, zobacz Wymagania wstępne Ochrona przed zagrożeniami w sieci Web może chronić urządzenia, gdy znajdują się w środowisku lokalnym lub z dala od sieci Web. Ochrona przed zagrożeniami internetowymi uniemożliwia dostęp do następujących typów witryn:

- witryny wyłudzające informacje

- wektory złośliwego oprogramowania

- witryny wykorzystujące luki w zabezpieczeniach

- witryny niezaufane lub o niskiej reputacji

- witryny, które są blokowane na niestandardowej liście wskaźników

Aby uzyskać więcej informacji, zobacz Ochrona organizacji przed zagrożeniami internetowymi

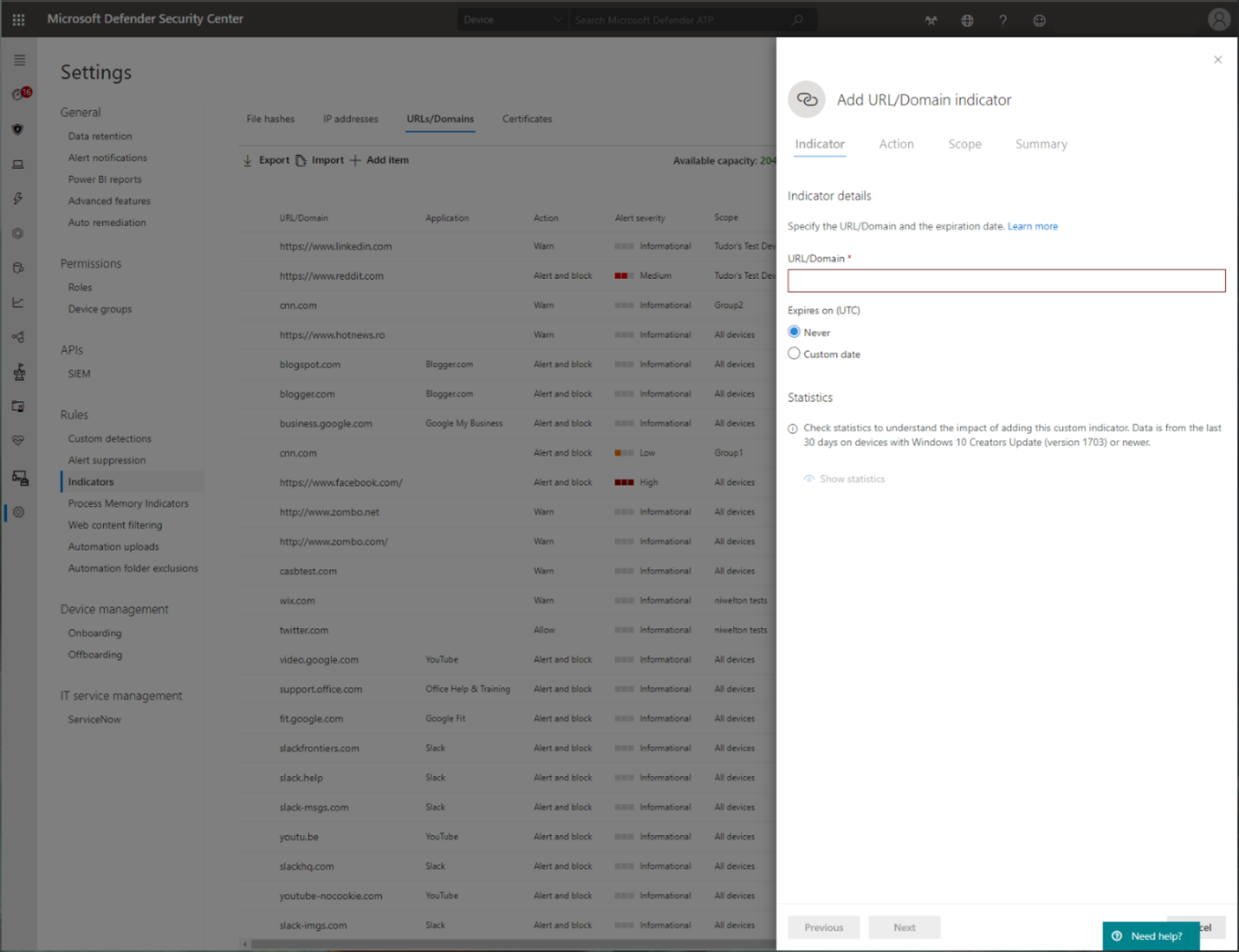

Niestandardowe wskaźniki naruszenia zabezpieczeń

Wskaźnik kompromisu (IoCs) jest istotną funkcją w każdym rozwiązaniu ochrony punktu końcowego. Ta funkcja zapewnia usłudze SecOps możliwość ustawiania listy wskaźników wykrywania i blokowania (zapobieganie i reagowanie).

Tworzenie wskaźników definiujących wykrywanie, zapobieganie i wykluczanie jednostek. Możesz zdefiniować akcję do wykonania, a także czas trwania, kiedy zastosować akcję i zakres grupy urządzeń, do których ma zostać zastosowana.

Obecnie obsługiwane źródła to aparat wykrywania w chmurze usługi Defender for Endpoint, zautomatyzowany aparat badania i korygowania oraz aparat zapobiegania punktom końcowym (Microsoft Defender program antywirusowy).

Aby uzyskać więcej informacji, zobacz Tworzenie wskaźników dla adresów IP i adresów URL/domen.

Filtrowanie zawartości sieci Web

Filtrowanie zawartości internetowej jest częścią funkcji ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender dla Firm. Filtrowanie zawartości internetowej umożliwia organizacji śledzenie i regulowanie dostępu do witryn internetowych na podstawie ich kategorii zawartości. Wiele z tych witryn internetowych (nawet jeśli nie są złośliwe) może być problematycznych z powodu przepisów dotyczących zgodności, użycia przepustowości lub innych problemów.

Skonfiguruj zasady w grupach urządzeń, aby blokować niektóre kategorie. Zablokowanie kategorii uniemożliwia użytkownikom w określonych grupach urządzeń dostęp do adresów URL skojarzonych z kategorią. W przypadku każdej kategorii, która nie jest zablokowana, adresy URL są automatycznie poddawane inspekcji. Użytkownicy mogą uzyskiwać dostęp do adresów URL bez zakłóceń i zbierać statystyki dostępu, aby ułatwić podejmowanie bardziej niestandardowych decyzji dotyczących zasad. Użytkownicy widzą powiadomienie o bloku, jeśli element na przeglądanej stronie wykonuje wywołania do zablokowanego zasobu.

Filtrowanie zawartości internetowej jest dostępne w głównych przeglądarkach internetowych z blokami wykonywanymi przez program Network Protection (Brave, Chrome, Firefox, Safari i Opera). Aby uzyskać więcej informacji na temat obsługi przeglądarki, zobacz Wymagania wstępne.

Aby uzyskać więcej informacji na temat raportowania, zobacz Filtrowanie zawartości sieci Web.

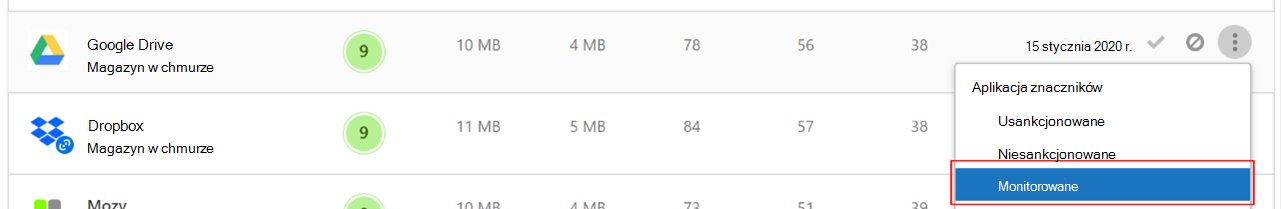

Microsoft Defender for Cloud Apps

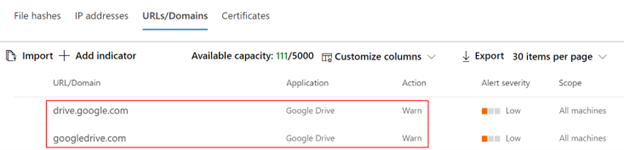

Wykaz aplikacji Microsoft Defender for Cloud Apps /Cloud identyfikuje aplikacje, dla których użytkownicy końcowi mają być ostrzegani po uzyskaniu dostępu do Microsoft Defender XDR dla punktu końcowego, a następnie oznacz je jako monitorowane. Domeny wymienione w obszarze monitorowane aplikacje zostaną później zsynchronizowane z Microsoft Defender XDR dla punktu końcowego:

W ciągu 10–15 minut te domeny są wymienione w Microsoft Defender XDR w obszarze Wskaźniki > adresy URL/domeny z action=warn. W ramach umowy SLA wymuszania (zobacz szczegóły na końcu tego artykułu) użytkownicy końcowi otrzymują komunikaty z ostrzeżeniem podczas próby uzyskania dostępu do tych domen:

Gdy użytkownik końcowy próbuje uzyskać dostęp do monitorowanych domen, zostanie ostrzeżony przez usługę Defender for Endpoint. Użytkownik otrzymuje środowisko zwykłego bloku, któremu towarzyszy następujący wyskakujący komunikat, który jest wyświetlany przez system operacyjny, w tym nazwę zablokowanej aplikacji (np. Blogger.com)

Jeśli użytkownik końcowy napotka blok, użytkownik ma dwie możliwe rozwiązania: obejście i edukacja.

Obejście użytkownika

- Aby uzyskać wyskakujące środowisko komunikatów: naciśnij przycisk Odblokuj . Po ponownym załadowaniu strony internetowej użytkownik może kontynuować pracę i korzystać z aplikacji w chmurze. (Ta akcja ma zastosowanie przez następne 24 godziny, po czym użytkownik musi odblokować po raz kolejny).

Edukacja użytkowników

- Aby uzyskać wyskakujące środowisko komunikatu: naciśnij wyskakujące komunikaty. Użytkownik końcowy jest przekierowowany do niestandardowego adresu URL przekierowania ustawionego globalnie w Microsoft Defender for Cloud Apps (więcej informacji w dolnej części tej strony)

Uwaga

Obejścia śledzenia dla aplikacji: możesz śledzić, ilu użytkowników pominąło ostrzeżenie na stronie Aplikacja w Microsoft Defender for Cloud Apps.

Dodatek

Szablon witryny centrum edukacji użytkowników końcowych programu SharePoint

W przypadku wielu organizacji ważne jest, aby przejąć kontrolę chmury zapewnianą przez Microsoft Defender for Cloud Apps i nie tylko ustawić ograniczenia dla użytkowników końcowych w razie potrzeby, ale także edukować ich i trenować:

- konkretnego zdarzenia

- dlaczego tak się stało

- jakie jest myślenie stojące za tą decyzją

- jak można ograniczyć występowanie witryn blokowych

W obliczu nieoczekiwanego zachowania błąd użytkowników może zostać zmniejszony, dostarczając im jak najwięcej informacji, nie tylko w celu wyjaśnienia, co się stało, ale także edukowania ich, aby byli bardziej świadomi przy następnym wyborze aplikacji w chmurze, aby ukończyć swoją pracę. Na przykład te informacje mogą obejmować:

- Zasady i wytyczne dotyczące zabezpieczeń i zgodności organizacji dotyczące korzystania z Internetu i chmury

- Zatwierdzone/zalecane aplikacje w chmurze do użycia

- Ograniczone/zablokowane aplikacje w chmurze do użycia

Na tej stronie zalecamy, aby twoja organizacja używa podstawowej witryny programu SharePoint.

Ważne kwestie, które należy wiedzieć

Propagowanie domen aplikacji i aktualizowanie ich na urządzeniach punktu końcowego może potrwać do dwóch godzin (zazwyczaj mniej) po oznaczeniu ich jako monitorowane.

Domyślnie akcja jest wykonywana dla wszystkich aplikacji i domen, które zostały oznaczone jako Monitorowane w Microsoft Defender for Cloud Apps dla wszystkich dołączonych punktów końcowych w organizacji.

Pełne adresy URL nie są obecnie obsługiwane i nie są wysyłane z Microsoft Defender for Cloud Apps do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli wszystkie pełne adresy URL są wyświetlane w obszarze Microsoft Defender for Cloud Apps jako monitorowane aplikacje, użytkownicy nie są ostrzegani podczas próby uzyskania dostępu do witryny. (Na przykład

google.com/drivenie jest obsługiwany, a jestdrive.google.comobsługiwany).Ochrona sieci nie obsługuje używania funkcji QUIC w przeglądarkach. Administratorzy muszą upewnić się, że funkcja QUIC jest wyłączona podczas testowania, aby upewnić się, że witryny są prawidłowo blokowane.

Porada

W przeglądarkach innych firm nie są wyświetlane żadne powiadomienia użytkowników końcowych? Sprawdź ustawienia wyskakujących komunikatów.

Zobacz też

- Microsoft Defender XDR dla punktu końcowego na komputerze Mac

- Microsoft Defender XDR integracji punktu końcowego z usługą Microsoft Microsoft Defender XDR for Cloud Apps

- Poznaj innowacyjne funkcje w przeglądarce Microsoft Edge

- Chroń sieć

- Wyłącz ochronę sieci

- Ochrona sieci Web

- Utwórz wskaźniki

- Filtrowanie zawartości sieci Web

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.