Dołączanie serwerów z systemem Windows do usługi Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla serwerów plan 1 lub plan 2

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Usługa Defender for Endpoint rozszerza obsługę o system operacyjny Windows Server. Ta obsługa zapewnia zaawansowane funkcje wykrywania i badania ataków za pośrednictwem portalu Microsoft Defender. Obsługa Windows Server zapewnia dokładniejszy wgląd w działania serwera, pokrycie wykrywania ataków jądra i pamięci oraz włącza akcje reagowania.

W tym artykule opisano sposób dołączania określonych serwerów z systemem Windows do usługi Defender for Endpoint.

Aby uzyskać wskazówki dotyczące pobierania i używania Zabezpieczenia Windows planów bazowych dla serwerów z systemem Windows, zobacz Zabezpieczenia Windows Baselines (Punkty odniesienia Zabezpieczenia Windows).

Porada

Aby zapoznać się z tym artykułem, zapoznaj się z naszym przewodnikiem po konfiguracji analizatora zabezpieczeń , aby przejrzeć najlepsze rozwiązania i nauczyć się wzmacniać ochronę, poprawiać zgodność i z ufnością poruszać się po środowisku cyberbezpieczeństwa. Aby uzyskać dostosowane środowisko oparte na środowisku, możesz uzyskać dostęp do przewodnika automatycznej konfiguracji analizatora zabezpieczeń w Centrum administracyjne platformy Microsoft 365.

omówienie dołączania Windows Server

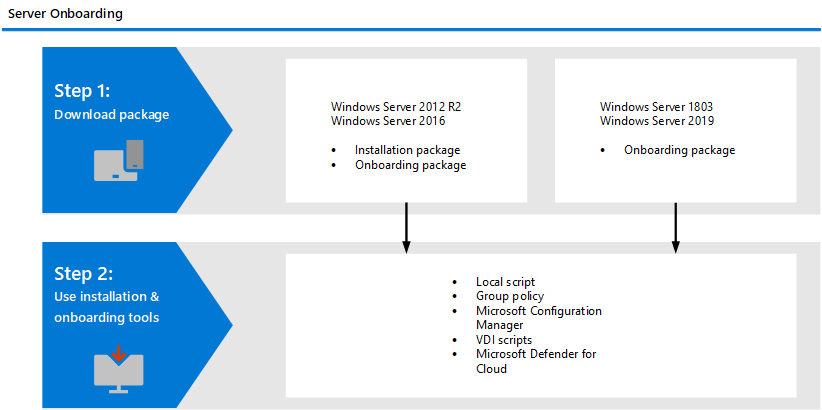

Na poniższym diagramie przedstawiono ogólne kroki wymagane do pomyślnego dołączenia serwerów.

Uwaga

Wersje systemu Windows Hyper-V Server nie są obsługiwane.

Integracja z Microsoft Defender dla serwerów

Usługa Defender for Endpoint bezproblemowo integruje się z usługą Microsoft Defender for Servers i Microsoft Defender for Cloud. Serwery można dołączać automatycznie, serwery monitorowane przez usługę Defender for Cloud są wyświetlane w usłudze Defender for Endpoint i przeprowadzać szczegółowe badania jako klient usługi Defender for Cloud. Aby uzyskać więcej informacji, zobacz Ochrona punktów końcowych za pomocą integracji usługi Defender for Endpoint z usługą Defender for Cloud

Na urządzeniach z systemem Windows Server 2016 lub Windows Server 2012 R2 można ręcznie zainstalować/uaktualnić nowoczesne ujednolicone rozwiązanie lub skorzystać z integracji z usługą Defender for Server, aby automatycznie wdrażać lub uaktualniać serwery objęte odpowiednim planem usługi Defender for Server. Aby uzyskać więcej informacji, zobacz Ochrona punktów końcowych za pomocą integracji usługi Defender for Endpoint z usługą Defender for Cloud.

W przypadku monitorowania serwerów za pomocą usługi Defender for Cloud dzierżawa usługi Defender for Endpoint jest tworzona automatycznie (w Stanach Zjednoczonych dla użytkowników z USA, w UE dla użytkowników europejskich i w Wielkiej Brytanii dla użytkowników z Wielkiej Brytanii). Dane zbierane przez usługę Defender for Endpoint są przechowywane w lokalizacji geograficznej dzierżawy zgodnie z opisem podczas aprowizacji.

Jeśli zaczniesz korzystać z usługi Defender for Endpoint przed użyciem usługi Defender for Cloud, dane będą przechowywane w lokalizacji określonej podczas tworzenia dzierżawy, nawet jeśli w późniejszym czasie przeprowadzić integrację z usługą Defender for Cloud. Po skonfigurowaniu nie można zmienić lokalizacji przechowywania danych. Jeśli musisz przenieść dane do innej lokalizacji, skontaktuj się z pomoc techniczna firmy Microsoft, aby zresetować dzierżawę.

Monitorowanie punktu końcowego serwera korzystające z integracji usług Defender for Server i Defender for Endpoint nie jest dostępne dla klientów Office 365 GCC.

Wcześniej użycie programu Microsoft Monitoring Agent (MMA) na Windows Server 2016, Windows Server 2012 R2 i wcześniejszych wersjach Windows Server dozwolone dla bramy OMS/Log Analytics w celu zapewnienia łączności z usługami w chmurze Defender. Nowe rozwiązanie, takie jak usługa Defender for Endpoint w Windows Server 2019 r. i nowszych oraz Windows 10 lub nowszych, nie obsługuje tej bramy.

Serwery z systemem Linux dołączone za pośrednictwem usługi Defender for Cloud mają początkową konfigurację ustawioną do uruchamiania programu antywirusowego Microsoft Defender w trybie pasywnym.

Windows Server 2016 i Windows Server 2012 R2

- Pobieranie pakietów instalacyjnych i dołączanych

- Stosowanie pakietu instalacyjnego

- Wykonaj kroki dołączania odpowiedniego narzędzia

Windows Server Semi-Annual Enterprise Channel i Windows Server 2019 lub nowsze

- Pobieranie pakietu dołączania

- Wykonaj kroki dołączania odpowiedniego narzędzia

Funkcjonalność w nowoczesnym ujednoliconym rozwiązaniu

Poprzednia implementacja (przed kwietniem 2022 r.) dołączania Windows Server 2016 i Windows Server 2012 R2 wymagała użycia programu Microsoft Monitoring Agent (MMA).

Nowy ujednolicony pakiet rozwiązań ułatwia dołączanie serwerów przez usunięcie zależności i kroków instalacji. Udostępnia również znacznie rozszerzony zestaw funkcji. Aby uzyskać więcej informacji, zobacz Defending Windows Server 2012 R2 and 2016 (Obrona Windows Server 2012 R2 i 2016).

W zależności od serwera, który dołączasz, ujednolicone rozwiązanie instaluje usługę Defender for Endpoint i/lub czujnik EDR. Poniższa tabela wskazuje, który składnik jest zainstalowany i co jest wbudowane domyślnie.

| Wersja serwera | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| System Windows Server 2016 | Wbudowane |

|

| Windows Server 2019 r. i nowsze | Wbudowane | Wbudowane |

Jeśli serwery zostały wcześniej dołączone przy użyciu programu MMA, postępuj zgodnie ze wskazówkami podanymi w temacie Migracja serwera , aby przeprowadzić migrację do nowego rozwiązania.

Ważna

Przed kontynuowaniem dołączania zobacz sekcję Znane problemy i ograniczenia w nowym, ujednoliconym pakiecie rozwiązań dla Windows Server 2012 R2 i Windows Server 2016.

Wymagania wstępne

Wymagania wstępne dotyczące Windows Server 2016 i Windows Server 2012 R2

- Zaleca się zainstalowanie najnowszej dostępnej aktualizacji stosu obsługi (SSU) i najmniej zbiorczej aktualizacji (LCU) na serwerze.

- Należy zainstalować jednostkę SSU od 14 września 2021 r. lub nowszą.

- Należy zainstalować jednostkę LCU od 20 września 2018 r. lub nowszą.

- Włącz funkcję programu antywirusowego Microsoft Defender i upewnij się, że jest ona aktualna. Aby uzyskać więcej informacji na temat włączania Program antywirusowy Defender w Windows Server, zobacz Ponowne włączanie Program antywirusowy Defender na Windows Server, jeśli została wyłączona, i Ponowne włączanie Program antywirusowy Defender na Windows Server, jeśli została odinstalowana.

- Pobierz i zainstaluj najnowszą wersję platformy przy użyciu Windows Update. Alternatywnie pobierz pakiet aktualizacji ręcznie z katalogu microsoft update lub z programu MMPC.

Wymagania wstępne dotyczące uruchamiania usługi Defender for Endpoint z rozwiązaniami zabezpieczeń innych niż Microsoft

Jeśli zamierzasz korzystać z rozwiązania chroniącego przed złośliwym oprogramowaniem firmy innej niż Microsoft, musisz uruchomić program antywirusowy Microsoft Defender w trybie pasywnym. Należy pamiętać o ustawieniu trybu pasywnego podczas procesu instalacji i dołączania.

Uwaga

Jeśli instalujesz usługę Defender for Endpoint na serwerach z usługą McAfee Endpoint Security (ENS) lub VirusScan Enterprise (VSE), wersja platformy McAfee może wymagać aktualizacji, aby upewnić się, że program antywirusowy Microsoft Defender nie zostanie usunięty ani wyłączony. Aby uzyskać więcej informacji, w tym wymagane numery wersji, zobacz artykuł McAfee Knowledge Center.

Aktualizowanie pakietów dla Windows Server 2016 lub Windows Server 2012 R2

Aby otrzymywać regularne ulepszenia i poprawki produktu dla składnika Defender for Endpoint, upewnij się, Windows Update KB5005292 zostaną zastosowane lub zatwierdzone. Ponadto aby aktualizować składniki ochrony, zobacz Zarządzanie aktualizacjami programu antywirusowego Microsoft Defender i stosowanie punktów odniesienia.

Jeśli używasz Windows Server Update Services (WSUS) i/lub microsoft endpoint Configuration Manager, ta nowa "aktualizacja Ochrona punktu końcowego w usłudze Microsoft Defender dla czujnika EDR" jest dostępna w kategorii " Ochrona punktu końcowego w usłudze Microsoft Defender".

Podsumowanie kroków dołączania

- KROK 1. Pobieranie pakietów instalacyjnych i dołączających

- KROK 2. Stosowanie pakietu instalacyjnego i dołączania

- KROK 3. Wykonaj kroki dołączania

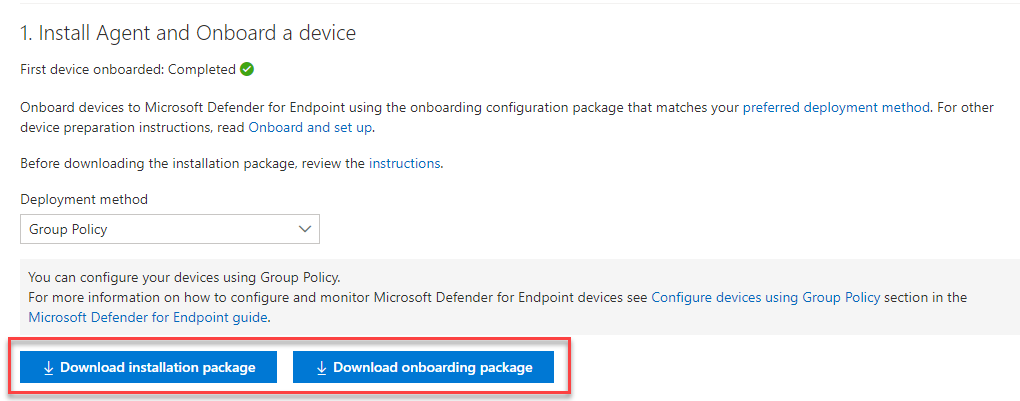

KROK 1. Pobieranie pakietów instalacyjnych i dołączanych

Musisz pobrać pakiety instalacyjne i dołączające z portalu.

Uwaga

Pakiet instalacyjny jest aktualizowany co miesiąc. Przed użyciem pobierz najnowszy pakiet. Aby przeprowadzić aktualizację po instalacji, nie musisz ponownie uruchamiać pakietu instalatora. Jeśli to zrobisz, instalator poprosi Cię najpierw o odłączenie, ponieważ jest to wymagane do odinstalowania. Zobacz Aktualizowanie pakietów dla usługi Defender for Endpoint w Windows Server 2012 R2 i 2016.

Uwaga

W Windows Server 2016 należy najpierw zainstalować program antywirusowy Microsoft Defender jako funkcję (zobacz Przełączanie do usługi Defender dla punktu końcowego) i w pełni zaktualizować go przed kontynuowaniem instalacji.

Jeśli korzystasz z rozwiązania chroniącego przed złośliwym oprogramowaniem firmy innej niż Microsoft, przed instalacją dodaj wykluczenia dla programu antywirusowego Microsoft Defender (z tej listy procesów Microsoft Defender na karcie Procesy usługi Defender) do rozwiązania spoza firmy Microsoft. Zaleca się również dodanie rozwiązań zabezpieczeń innych niż Microsoft do listy wykluczeń Program antywirusowy Defender.

Pakiet instalacyjny zawiera plik MSI, który instaluje agenta usługi Defender for Endpoint.

Pakiet dołączania zawiera WindowsDefenderATPOnboardingScript.cmdelement , który zawiera skrypt dołączania.

Wykonaj następujące kroki, aby pobrać pakiety:

W portalu Microsoft Defender przejdź do obszaruDołączanie punktu końcowego > ustawień>.

Wybierz pozycję Windows Server 2016 i Windows Server 2012 R2.

Wybierz pozycję Pobierz pakiet instalacyjny i zapisz plik .msi.

Wybierz pozycję Pobierz pakiet dołączania i zapisz plik .zip.

Zainstaluj pakiet instalacyjny przy użyciu dowolnej z opcji instalowania programu antywirusowego Microsoft Defender. Instalacja wymaga uprawnień administracyjnych.

Ważna

Lokalny skrypt dołączania jest odpowiedni do weryfikacji koncepcji, ale nie powinien być używany do wdrożenia produkcyjnego. W przypadku wdrożenia produkcyjnego zalecamy używanie zasady grupy lub Configuration Manager punktu końcowego firmy Microsoft.

KROK 2. Stosowanie pakietu instalacyjnego i dołączania

W tym kroku zainstalujesz składniki zapobiegania i wykrywania wymagane przed dołączeniem urządzenia do środowiska chmury usługi Defender for Endpoint, aby przygotować maszynę do dołączania. Upewnij się, że zostały spełnione wszystkie wymagania wstępne .

Uwaga

Microsoft Defender program antywirusowy zostanie zainstalowany i będzie aktywny, chyba że zostanie ustawiony na tryb pasywny.

Opcje instalowania pakietów usługi Defender for Endpoint

W poprzedniej sekcji pobrano pakiet instalacyjny. Pakiet instalacyjny zawiera instalator dla wszystkich składników usługi Defender for Endpoint.

Aby zainstalować agenta, możesz użyć dowolnej z następujących opcji:

- Instalowanie przy użyciu wiersza polecenia

- Instalowanie przy użyciu skryptu

- Stosowanie pakietów instalacyjnych i dołączających przy użyciu zasady grupy

Instalowanie usługi Defender dla punktu końcowego przy użyciu wiersza polecenia

Użyj pakietu instalacyjnego z poprzedniego kroku, aby zainstalować usługę Defender for Endpoint.

Uruchom następujące polecenie, aby zainstalować usługę Defender for Endpoint:

Msiexec /i md4ws.msi /quiet

Aby odinstalować, upewnij się, że maszyna została najpierw odłączona przy użyciu odpowiedniego skryptu odłączania. Następnie użyj programu Panel sterowania > Programy > i funkcje, aby przeprowadzić odinstalowywanie.

Alternatywnie uruchom następujące polecenie dezinstalacji, aby odinstalować usługę Defender for Endpoint:

Msiexec /x md4ws.msi /quiet

Aby powyższe polecenie zakończyło się pomyślnie, należy użyć tego samego pakietu, którego użyto do instalacji.

Przełącznik /quiet pomija wszystkie powiadomienia.

Uwaga

Microsoft Defender program antywirusowy nie przechodzi automatycznie w tryb pasywny. Jeśli korzystasz z oprogramowania antywirusowego/ochrony przed złośliwym kodem firmy Microsoft, możesz ustawić działanie programu antywirusowego Microsoft Defender w trybie pasywnym. W przypadku instalacji wiersza polecenia opcjonalny FORCEPASSIVEMODE=1 natychmiast ustawia składnik programu antywirusowego Microsoft Defender na tryb pasywny, aby uniknąć zakłóceń. Następnie, aby upewnić się, że Program antywirusowy Defender pozostaje w trybie pasywnym po dołączeniu do obsługi funkcji, takich jak blok EDR, ustaw klucz rejestru "ForceDefenderPassiveMode".

Obsługa Windows Server zapewnia dokładniejszy wgląd w działania serwera, pokrycie wykrywania ataków jądra i pamięci oraz włącza akcje reagowania.

Instalowanie usługi Defender dla punktu końcowego przy użyciu skryptu

Możesz użyć skryptu pomocnika instalatora , aby zautomatyzować instalację, odinstalowywanie i dołączanie.

Uwaga

Skrypt instalacji jest podpisany. Wszelkie modyfikacje skryptu unieważniają podpis. Po pobraniu skryptu z usługi GitHub zalecanym podejściem w celu uniknięcia niezamierzonych modyfikacji jest pobranie plików źródłowych jako archiwum zip, a następnie wyodrębnienie go w celu uzyskania pliku install.ps1 (na głównej stronie Kod wybierz menu rozwijane Kod i wybierz pozycję "Pobierz plik ZIP").

Ten skrypt może być używany w różnych scenariuszach, w tym w scenariuszach opisanych w scenariuszach migracji serwera z poprzedniego rozwiązania defender for Endpoint opartego na analizie mma i wdrażania przy użyciu zasady grupy zgodnie z poniższym opisem.

Stosowanie pakietów instalacyjnych i dołączających przy użyciu zasady grupy

Jeśli używasz zasady grupy, zastosuj usługę Defender do instalacji punktu końcowego i dołączania pakietów za pomocą skryptu instalatora.

Utwórz zasady grupy, wykonując następujące kroki:

Otwórz konsolę zarządzania zasady grupy.

Kliknij prawym przyciskiem myszy zasady grupy Obiekty, które chcesz skonfigurować, a następnie wybierz pozycję Nowy.

Określ nazwę nowego obiektu zasady grupy (GPO), a następnie wybierz przycisk OK.

W konsoli zarządzania zasady grupy kliknij prawym przyciskiem myszy obiekt zasady grupy , który chcesz skonfigurować, a następnie wybierz pozycję Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera, preferencje, a następnie ustawienia panelu sterowania.

Kliknij prawym przyciskiem myszy pozycję Zaplanowane zadania, wskaż pozycję Nowe, a następnie wybierz pozycję Zadanie natychmiastowe (co najmniej system Windows 7).

W wyświetlonym oknie Zadanie przejdź do karty Ogólne . W obszarze Opcje zabezpieczeń wybierz pozycję Zmień użytkownika lub grupę i wpisz SYSTEM, a następnie wybierz pozycję Sprawdź nazwy , a następnie przycisk OK.

NT AUTHORITY\SYSTEMzostanie wyświetlone jako konto użytkownika, w przypadku gdy zadanie jest uruchamiane jako.Wybierz pozycję Uruchom, czy użytkownik jest zalogowany, czy nie , i zaznacz pole wyboru Uruchom z najwyższymi uprawnieniami .

W polu Nazwa wpisz odpowiednią nazwę zaplanowanego zadania (na przykład Defender for Endpoint Deployment).

Przejdź do karty Akcje i wybierz pozycję Nowy... Upewnij się, że w polu Akcja wybrano opcję Uruchom program. Skrypt instalatora obsługuje instalację i natychmiast wykonuje krok dołączania po zakończeniu instalacji. Wybierz pozycjęC:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe a następnie podaj argumenty:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdUwaga

Zalecane ustawienie zasad wykonywania to

Allsigned. Wymaga to zaimportowania certyfikatu podpisywania skryptu do magazynu zaufanych wydawców komputera lokalnego, jeśli skrypt jest uruchomiony jako SYSTEM w punkcie końcowym.Zastąp

\\servername-or-dfs-space\share-nameciąg ścieżką UNC przy użyciu w pełni kwalifikowanej nazwy domeny serwera plików (FQDN) udostępnionegoinstall.ps1pliku. Pakiet instalatora md4ws.msi należy umieścić w tym samym katalogu. Upewnij się, że uprawnienia ścieżki UNC zezwalają na dostęp do zapisu na koncie komputera, które instaluje pakiet, w celu obsługi tworzenia plików dziennika. Jeśli chcesz wyłączyć tworzenie plików dziennika (niezalecane), możesz użyć-noETL -noMSILogparametrów.W przypadku scenariuszy, w których program antywirusowy Microsoft Defender współistnieć z rozwiązaniami chroniącymi przed złośliwym kodem firmy Microsoft, dodaj parametr $Passive, aby ustawić tryb pasywny podczas instalacji.

Wybierz przycisk OK i zamknij wszystkie otwarte okna konsoli zarządzania zasady grupy.

Aby połączyć obiekt zasad grupy z jednostką organizacyjną (OU), kliknij prawym przyciskiem myszy i wybierz pozycję Połącz istniejący obiekt zasad grupy. W wyświetlonym oknie dialogowym wybierz obiekt zasady grupy, który chcesz połączyć. Wybierz przycisk OK.

Aby uzyskać więcej ustawień konfiguracji, zobacz Konfigurowanie ustawień kolekcji przykładowych i Inne zalecane ustawienia konfiguracji.

KROK 3. Wykonaj kroki dołączania

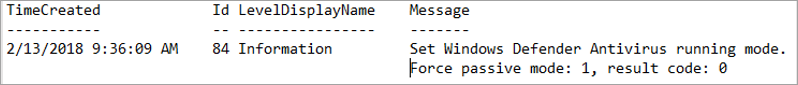

Poniższe kroki mają zastosowanie tylko wtedy, gdy używasz rozwiązania chroniącego przed złośliwym oprogramowaniem firmy innej niż Microsoft. Należy zastosować następujące ustawienie trybu pasywnego programu antywirusowego Microsoft Defender antywirusowego. Sprawdź, czy został poprawnie skonfigurowany:

Ustaw następujący wpis rejestru:

- Ścieżka:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Nazwa:

ForceDefenderPassiveMode - Typ:

REG_DWORD - Wartość:

1

- Ścieżka:

Znane problemy i ograniczenia w nowoczesnym ujednoliconym rozwiązaniu

Następujące kwestie dotyczą Windows Server 2016 i Windows Server 2012 R2:

Przed wykonaniem nowej instalacji zawsze pobierz najnowszy pakiet instalatora z portalu Microsoft Defender (https://security.microsoft.com) i upewnij się, że zostały spełnione wymagania wstępne. Po zakończeniu instalacji upewnij się, że regularnie aktualizujesz przy użyciu aktualizacji składników opisanych w sekcji Pakiety aktualizacji dla usługi Defender dla punktu końcowego w Windows Server 2012 R2 i 2016.

Aktualizacja systemu operacyjnego może wprowadzić problem z instalacją na maszynach z wolniejszymi dyskami z powodu przekroczenia limitu czasu instalacji usługi. Instalacja kończy się niepowodzeniem z komunikatem "Nie można odnaleźć c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend". Użyj najnowszego pakietu instalacyjnego i najnowszego skryptu install.ps1 , aby w razie potrzeby usunąć niepowodzenie instalacji.

Interfejs użytkownika w Windows Server 2016 i Windows Server 2012 R2 umożliwia tylko podstawowe operacje. Aby wykonywać operacje na urządzeniu lokalnie, zobacz Zarządzanie usługą Defender for Endpoint przy użyciu programu PowerShell, usługi WMI i MPCmdRun.exe. W związku z tym funkcje, które w szczególności polegają na interakcji użytkownika, takie jak monit o podjęcie decyzji lub wykonanie określonego zadania, mogą nie działać zgodnie z oczekiwaniami. Zaleca się wyłączenie lub niewłączenie interfejsu użytkownika ani wymaganie interakcji użytkownika na dowolnym zarządzanym serwerze, ponieważ może to mieć wpływ na możliwość ochrony.

Nie wszystkie reguły zmniejszania obszaru podatnego na ataki mają zastosowanie do wszystkich systemów operacyjnych. Zobacz Reguły zmniejszania obszaru podatnego na ataki.

Uaktualnienia systemu operacyjnego nie są obsługiwane. Następnie odinstaluj przed uaktualnieniem. Pakiet instalatora może służyć tylko do uaktualniania instalacji, które nie zostały jeszcze zaktualizowane przy użyciu nowej platformy ochrony przed złośliwym kodem lub pakietów aktualizacji czujników EDR.

Aby automatycznie wdrożyć i dołączyć nowe rozwiązanie przy użyciu programu Microsoft Endpoint Configuration Manager (MECM), musisz być w wersji 2207 lub nowszej. Nadal można konfigurować i wdrażać przy użyciu wersji 2107 z pakietem zbiorczym poprawek, ale wymaga to dodatkowych kroków wdrażania. Aby uzyskać więcej informacji, zobacz Scenariusze migracji Configuration Manager punktu końcowego firmy Microsoft.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 i Windows Server 2022 r. oraz Windows Server 2025 r.

Pobieranie pakietu

W portalu Microsoft Defender przejdź do pozycji Ustawienia>punkty końcowe>Zarządzanie urządzeniami>Onboarding.

Wybierz pozycję Windows Server 1803, 2019 i 2022.

Wybierz pozycję Pobierz pakiet. Zapisz go jako

WindowsDefenderATPOnboardingPackage.zip.Wykonaj kroki opisane w sekcji Zakończ kroki dołączania .

Weryfikowanie dołączania i instalacji

Sprawdź, czy Microsoft Defender programy antywirusowe i usługa Defender dla punktu końcowego są uruchomione.

Uruchamianie testu wykrywania w celu zweryfikowania dołączania

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy urządzenie jest prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania na nowo dołączonym urządzeniu usługi Defender for Endpoint.

Uwaga

Uruchamianie programu antywirusowego Microsoft Defender nie jest wymagane, ale jest zalecane. Jeśli inny produkt dostawcy oprogramowania antywirusowego jest podstawowym rozwiązaniem do ochrony punktów końcowych, możesz uruchomić Program antywirusowy Defender w trybie pasywnym. Po sprawdzeniu, czy czujnik punktu końcowego (SENSE) usługi Defender for Endpoint jest uruchomiony, można tylko potwierdzić, że tryb pasywny jest włączony.

Uruchom następujące polecenie, aby sprawdzić, czy zainstalowano program antywirusowy Microsoft Defender:

Uwaga

Ten krok weryfikacji jest wymagany tylko wtedy, gdy używasz programu antywirusowego Microsoft Defender jako aktywnego rozwiązania chroniącego przed złośliwym kodem.

sc.exe query WindefendJeśli wynik to "Określona usługa nie istnieje jako zainstalowana usługa", musisz zainstalować program antywirusowy Microsoft Defender.

Aby uzyskać informacje na temat sposobu używania zasady grupy do konfigurowania programu antywirusowego Microsoft Defender antywirusowego i zarządzania nimi na serwerach z systemem Windows, zobacz Konfigurowanie programu antywirusowego Microsoft Defender i zarządzanie nimi za pomocą ustawień zasady grupy.

Uruchom następujące polecenie, aby sprawdzić, czy usługa Defender dla punktu końcowego jest uruchomiona:

sc.exe query senseWynik powinien pokazywać, że jest uruchomiony. Jeśli wystąpią problemy z dołączaniem, zobacz Rozwiązywanie problemów z dołączaniem.

Uruchamianie testu wykrywania

Wykonaj kroki opisane w temacie Uruchamianie testu wykrywania na nowo dołączonym urządzeniu , aby sprawdzić, czy serwer raportuje do usługi Defender dla usługi Endpoint.

Następne kroki

Po pomyślnym dołączeniu urządzeń do usługi należy skonfigurować poszczególne składniki usługi Defender for Endpoint. Postępuj zgodnie z instrukcjami Konfigurowanie możliwości, aby umożliwić włączanie różnych składników.

Odłączanie serwerów z systemem Windows

Możesz odłączyć Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019, Windows Server 2019 Core, Windows Server 2022 i Windows Server 2025 r. przy użyciu tej samej metody dostępnej dla Windows 10 urządzeń klienckich.

- Odłączanie urządzeń przy użyciu zasady grupy

- Odłączanie urządzeń przy użyciu Configuration Manager

- Odłączanie urządzeń przy użyciu narzędzi mobile Zarządzanie urządzeniami

- Odłączanie urządzeń przy użyciu skryptu lokalnego

Po odłączeniu można odinstalować pakiet ujednoliconego rozwiązania na Windows Server 2016 i Windows Server 2012 R2.

W przypadku innych wersji systemu Windows Server dostępne są dwie opcje odłączania serwerów z systemem Windows od usługi:

- Odinstalowywanie agenta MMA

- Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint

Uwaga

Te instrukcje dotyczące odłączania dla innych wersji Windows Server mają również zastosowanie, jeśli używasz poprzedniej usługi Defender for Endpoint dla Windows Server 2016 i Windows Server 2012 R2, która wymaga mma. Instrukcje migracji do nowego ujednoliconego rozwiązania znajdują się w scenariuszach migracji serwera w usłudze Defender for Endpoint.

Artykuły pokrewne

- Dołączanie urządzeń z systemem Windows przy użyciu Configuration Manager

- Dołącz poprzednią wersję systemu Windows

- Dołączanie urządzeń Windows 10

- Dołącz urządzenia z system operacyjnym innym niż Windows

- Konfiguruj ustawienia serwera proxy i połączenia internetowego

- Uruchamianie testu wykrywania na nowo dołączonym urządzeniu usługi Defender for Endpoint

- Rozwiązywanie problemów z dołączaniem do usługi Defender for Endpoint

- Microsoft Entra bezproblemowe logowanie jednokrotne

- Rozwiązywanie problemów z dołączaniem związanych z usługą Security Management for Defender dla punktu końcowego

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.