Ochrona sieci Web

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Informacje o ochronie w Internecie

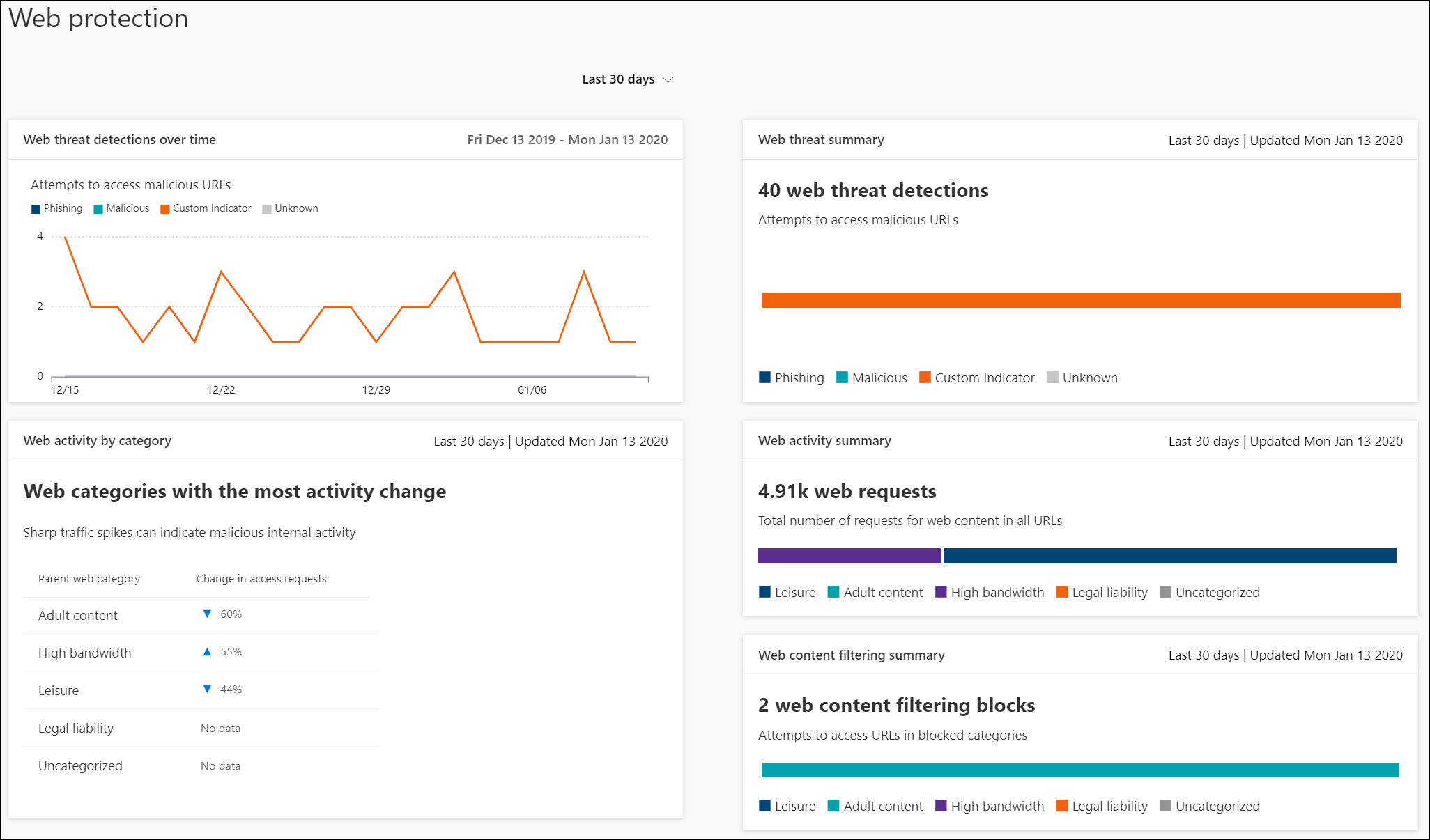

Ochrona sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender to funkcja, która składa się z ochrony przed zagrożeniami w sieci Web, filtrowania zawartości sieci Web i wskaźników niestandardowych. Ochrona w Internecie pozwala zabezpieczyć urządzenia przed zagrożeniami internetowymi i pomaga regulować niechcianą zawartość. Raporty dotyczące ochrony sieci Web można znaleźć w portalu Microsoft Defender, przechodząc do pozycji Raporty > ochrona w internecie.

Ochrona przed zagrożeniami sieci Web

Karty, które tworzą ochronę przed zagrożeniami internetowymi, to wykrywanie zagrożeń internetowych w czasie i podsumowanie zagrożeń internetowych.

Ochrona przed zagrożeniami internetowymi obejmuje:

- Kompleksowy wgląd w zagrożenia internetowe wpływające na organizację.

- Możliwości badania aktywności związanej z zagrożeniami w Internecie za pośrednictwem alertów i kompleksowych profilów adresów URL i urządzeń uzyskujących dostęp do tych adresów URL.

- Pełny zestaw funkcji zabezpieczeń, które śledzą ogólne trendy dostępu do złośliwych i niechcianych witryn internetowych.

Uwaga

W przypadku procesów innych niż Microsoft Edge i Internet Explorer scenariusze ochrony sieci Web wykorzystują usługę Network Protection do inspekcji i wymuszania:

- Adres IP jest obsługiwany dla wszystkich trzech protokołów (TCP, HTTP i HTTPS (TLS)).

- W niestandardowych wskaźnikach są obsługiwane tylko pojedyncze adresy IP (brak bloków CIDR ani zakresów adresów IP).

- Zaszyfrowane adresy URL (pełna ścieżka) mogą być blokowane tylko w przeglądarkach innych firm (Internet Explorer, Edge).

- Zaszyfrowane adresy URL (tylko nazwa FQDN) mogą być blokowane w przeglądarkach innych firm (np. innych niż Internet Explorer, Edge).

- Adresy URL ładowane za pośrednictwem łączenia połączeń HTTP, takie jak zawartość ładowana przez nowoczesne sieci CDN, są blokowane tylko w przeglądarkach firmy Microsoft (Internet Explorer, Microsoft Edge), chyba że sam adres URL usługi CDN zostanie dodany do listy wskaźników.

- Usługa Network Protection zablokuje połączenia na portach standardowych i niestandardowych.

- Dla niezaszyfrowanych adresów URL można stosować bloki pełnej ścieżki adresu URL.

Między czasem wykonania akcji a zablokowaniem adresu URL i adresu IP może wystąpić do dwóch godzin opóźnienia (zwykle mniej). Aby uzyskać więcej informacji, zobacz Ochrona przed zagrożeniami w sieci Web.

Wskaźniki niestandardowe

Wykrywanie niestandardowych wskaźników jest również podsumowane w raportach dotyczących zagrożeń internetowych organizacji w ramach wykrywania zagrożeń internetowych w czasie i podsumowania zagrożeń internetowych.

Wskaźnik niestandardowy obejmuje:

- Możliwość tworzenia wskaźników naruszenia zabezpieczeń opartych na adresach IP i adresach URL w celu ochrony organizacji przed zagrożeniami.

- Możliwości badania działań związanych z niestandardowymi profilami adresów IP/adresów URL oraz urządzeniami uzyskującymi dostęp do tych adresów URL.

- Możliwość tworzenia zasad Zezwalaj, Blokuj i Ostrzegaj dla adresów IP i adresów URL.

Aby uzyskać więcej informacji, zobacz Tworzenie wskaźników dla adresów IP i adresów URL/domen

Filtrowanie zawartości sieci Web

Filtrowanie zawartości sieci Web obejmuje działanie sieci Web według kategorii, podsumowanie filtrowania zawartości sieci Web i podsumowanie działań sieci Web.

Filtrowanie zawartości internetowej obejmuje:

- Użytkownicy nie mogą uzyskiwać dostępu do witryn internetowych w zablokowanych kategoriach, niezależnie od tego, czy przeglądają w środowisku lokalnym, czy poza siecią.

- Różne zasady można wygodnie wdrażać dla różnych zestawów użytkowników przy użyciu grup urządzeń zdefiniowanych w Ochrona punktu końcowego w usłudze Microsoft Defender ustawień kontroli dostępu opartej na rolach.

Uwaga

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

- Możesz uzyskiwać dostęp do raportów internetowych w tej samej centralnej lokalizacji z widocznością rzeczywistych bloków i użycia sieci Web.

Aby uzyskać więcej informacji, zobacz Filtrowanie zawartości sieci Web.

Kolejność pierwszeństwa

Ochrona sieci Web składa się z następujących składników wymienionych w kolejności pierwszeństwa. Każdy z tych składników jest wymuszany przez klienta SmartScreen w przeglądarce Microsoft Edge i przez klienta usługi Network Protection we wszystkich innych przeglądarkach i procesach.

Wskaźniki niestandardowe (ip/adres URL, zasady Microsoft Defender for Cloud Apps)

- Zezwalaj

- Ostrzegać

- Blokuj

Zagrożenia internetowe (złośliwe oprogramowanie, phish)

- SmartScreen Intel, w tym Exchange Online Protection (EOP)

- Eskalacji

Filtrowanie zawartości sieci Web (WCF)

Uwaga

Microsoft Defender for Cloud Apps obecnie generuje wskaźniki tylko dla zablokowanych adresów URL.

Kolejność pierwszeństwa odnosi się do kolejności operacji, według której oceniany jest adres URL lub adres IP. Jeśli na przykład masz zasady filtrowania zawartości internetowej, możesz tworzyć wykluczenia za pomocą niestandardowych wskaźników adresu IP/adresu URL. Niestandardowe wskaźniki naruszenia zabezpieczeń (IoC) są wyższe w kolejności pierwszeństwa niż bloki WCF.

Podobnie podczas konfliktu między wskaźnikami zezwala na pierwszeństwo przed blokami (zastąp logikę). Oznacza to, że wskaźnik zezwalania ma pierwszeństwo przed dowolnym obecnym wskaźnikiem bloku.

Poniższa tabela zawiera podsumowanie niektórych typowych konfiguracji, które mogą powodować konflikty w stosie ochrony sieci Web. Identyfikuje również wynikowe ustalenia na podstawie pierwszeństwa opisanego wcześniej w tym artykule.

| Niestandardowe zasady wskaźników | Zasady dotyczące zagrożeń internetowych | Zasady WCF | zasady Defender for Cloud Apps | Result (Wynik) |

|---|---|---|---|---|

| Zezwalaj | Blokuj | Blokuj | Blokuj | Zezwalaj (przesłonięcia ochrony sieci Web) |

| Zezwalaj | Zezwalaj | Blokuj | Blokuj | Zezwalaj (wyjątek WCF) |

| Ostrzegać | Blokuj | Blokuj | Blokuj | Ostrzegaj (przesłoń) |

Wewnętrzne adresy IP nie są obsługiwane przez wskaźniki niestandardowe. W przypadku zasad ostrzegania po pominięciu przez użytkownika końcowego witryna jest domyślnie odblokowana przez 24 godziny dla tego użytkownika. Ten przedział czasowy może zostać zmodyfikowany przez Administracja i przekazany przez usługę SmartScreen w chmurze. Możliwość obejścia ostrzeżenia można również wyłączyć w przeglądarce Microsoft Edge przy użyciu dostawcy CSP dla bloków zagrożeń internetowych (złośliwe oprogramowanie/wyłudzanie informacji). Aby uzyskać więcej informacji, zobacz Ustawienia filtru SmartScreen przeglądarki Microsoft Edge.

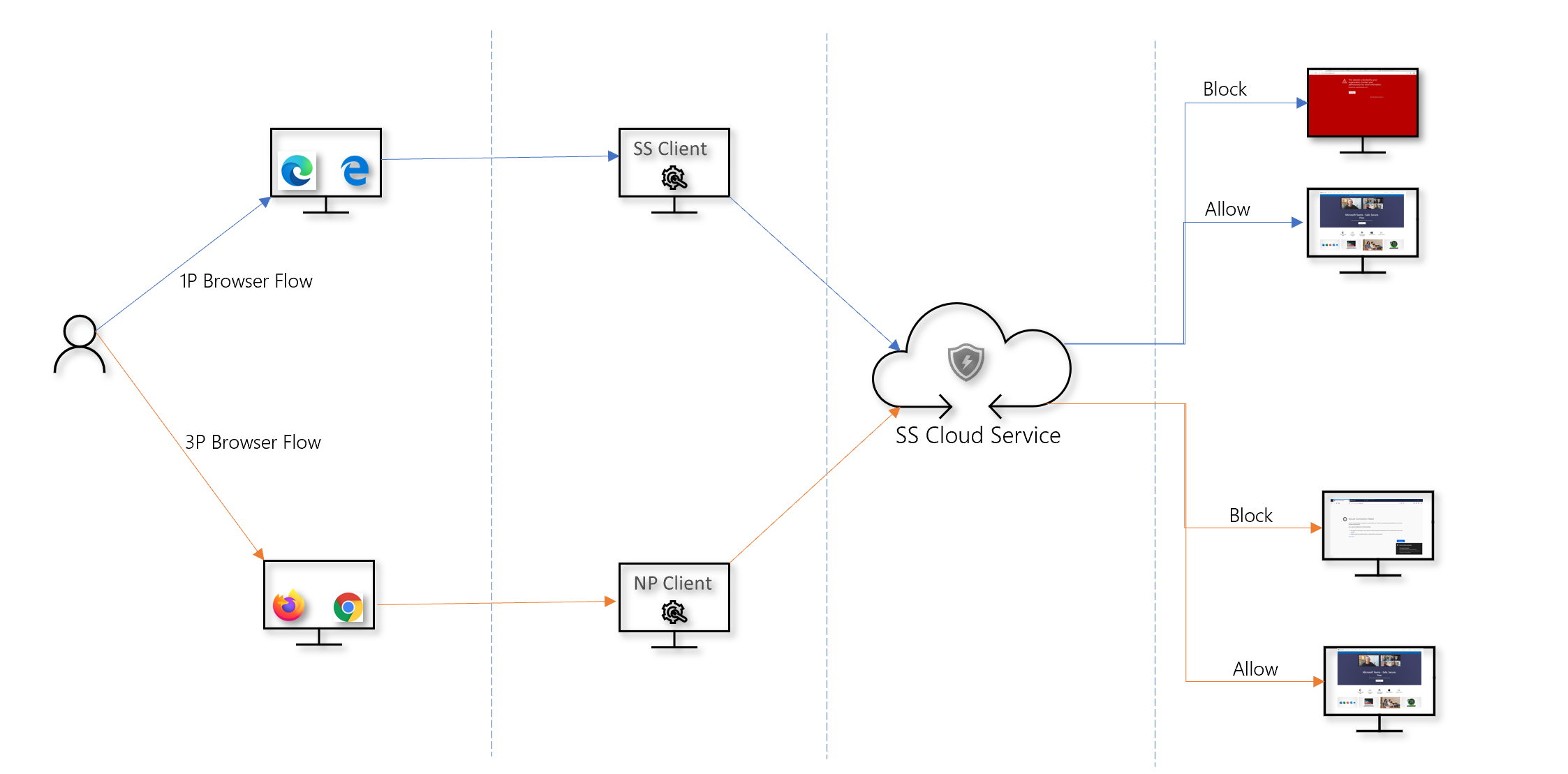

Ochrona przeglądarek

We wszystkich scenariuszach ochrony sieci Web filtr SmartScreen i ochrona sieci mogą być używane razem w celu zapewnienia ochrony zarówno w przeglądarkach i procesach firmy Microsoft, jak i innych firm. Filtr SmartScreen jest wbudowany bezpośrednio w przeglądarkę Microsoft Edge, a usługa Network Protection monitoruje ruch w przeglądarkach i procesach innych niż Microsoft. Na poniższym diagramie przedstawiono tę koncepcję. Ten diagram dwóch klientów pracujących razem w celu zapewnienia wielu pokrycia przeglądarki/aplikacji jest dokładny dla wszystkich funkcji ochrony sieci Web (wskaźniki, zagrożenia internetowe, filtrowanie zawartości).

Uwaga

Niestandardowe wskaźniki zabezpieczeń zabezpieczeń i funkcji filtrowania zawartości internetowej nie są obecnie obsługiwane w Application Guard sesjach przeglądarki Microsoft Edge. Te konteneryzowane sesje przeglądarki mogą wymuszać bloki zagrożeń internetowych tylko za pośrednictwem wbudowanej ochrony smartscreen. Nie mogą wymuszać żadnych zasad ochrony sieci Web przedsiębiorstwa.

Rozwiązywanie problemów z blokami punktów końcowych

Odpowiedzi z chmury SmartScreen są standaryzowane. Narzędzia takie jak Fiddler mogą służyć do sprawdzania odpowiedzi z usługi w chmurze, co pomaga określić źródło bloku.

Gdy usługa SmartScreen w chmurze odpowiada odpowiedzią zezwalania, blokowania lub ostrzegania, kategoria odpowiedzi i kontekst serwera są przekazywane z powrotem do klienta. W przeglądarce Microsoft Edge kategoria odpowiedzi służy do określania odpowiedniej strony bloku do wyświetlenia (złośliwe, wyłudzanie informacji, zasady organizacyjne).

W poniższej tabeli przedstawiono odpowiedzi i ich skorelowane funkcje.

| Kategoria odpowiedzi | Funkcja odpowiedzialna za blok |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Wskaźniki niestandardowe |

| CasbPolicy | Defender for Cloud Apps |

| Złośliwy | Zagrożenia internetowe |

| Wyłudzanie informacji | Zagrożenia internetowe |

Zaawansowane wyszukiwanie zagrożeń w zakresie ochrony w Internecie

Zapytania Kusto w zaawansowanym wyszukiwaniu zagrożeń mogą służyć do podsumowania bloków ochrony sieci Web w organizacji przez maksymalnie 30 dni. Te zapytania używają informacji wymienionych powyżej, aby rozróżnić różne źródła bloków i podsumować je w przyjazny dla użytkownika sposób. Na przykład poniższe zapytanie zawiera listę wszystkich bloków WCF pochodzących z przeglądarki Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Podobnie możesz użyć następującego zapytania, aby wyświetlić listę wszystkich bloków WCF pochodzących z usługi Network Protection (na przykład bloku WCF w przeglądarce innej niż Microsoft). Element ActionType jest aktualizowany i Experience zmieniany na ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Aby wyświetlić listę bloków, które są spowodowane innymi funkcjami (takimi jak wskaźniki niestandardowe), zapoznaj się z tabelą wymienioną wcześniej w tym artykule. W tabeli przedstawiono każdą funkcję i odpowiednią kategorię odpowiedzi. Te zapytania można modyfikować w celu wyszukiwania danych telemetrycznych związanych z określonymi maszynami w organizacji. Element ActionType wyświetlany w każdym zapytaniu pokazuje tylko te połączenia, które zostały zablokowane przez funkcję ochrony sieci Web, a nie cały ruch sieciowy.

Środowisko użytkownika

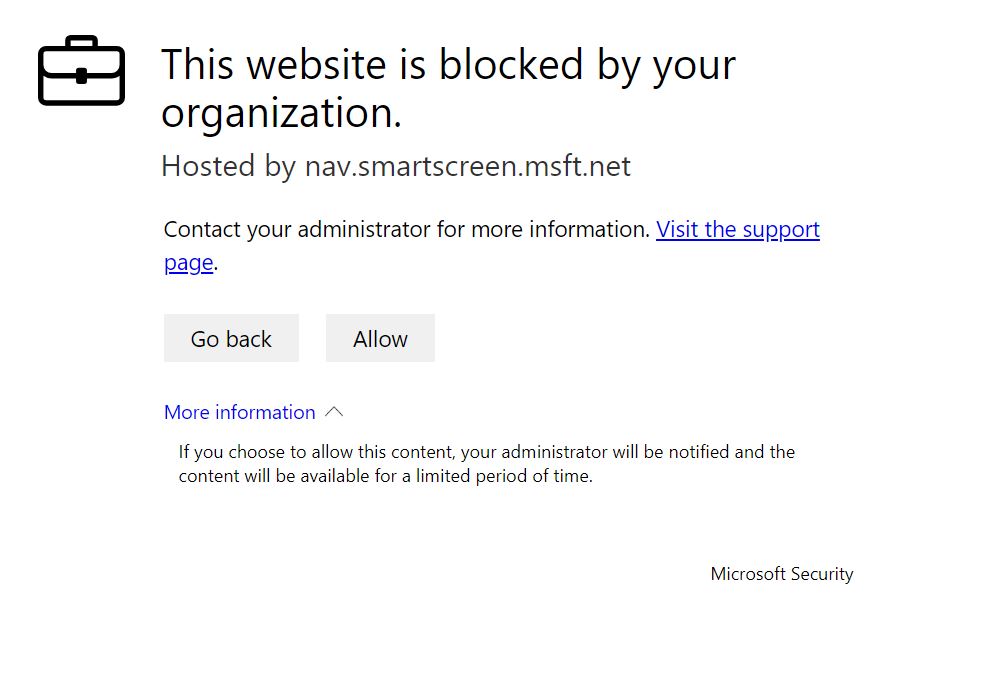

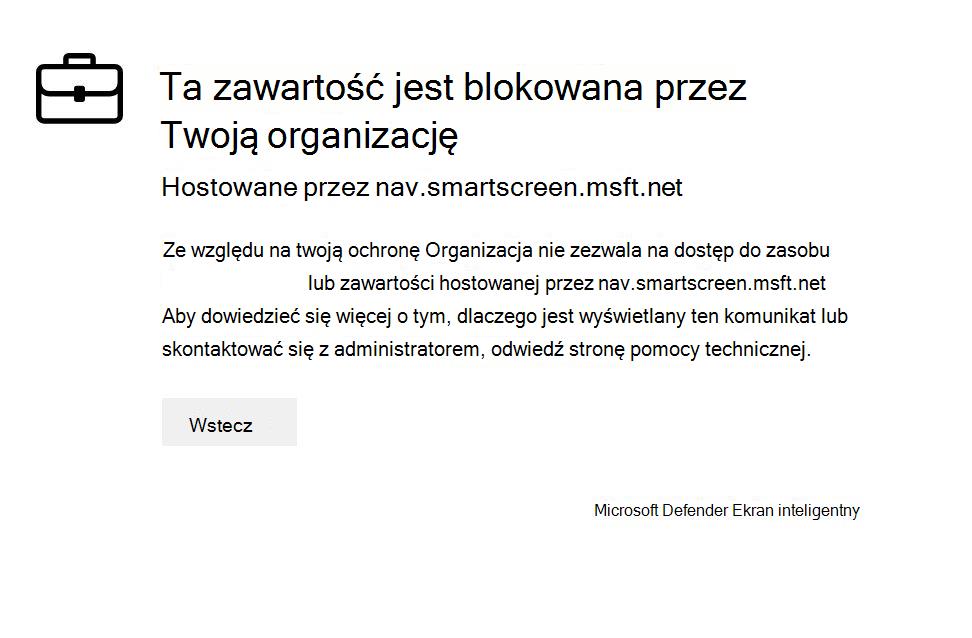

Jeśli użytkownik odwiedzi stronę internetową, która stwarza ryzyko złośliwego oprogramowania, wyłudzania informacji lub innych zagrożeń internetowych, przeglądarka Microsoft Edge wyzwoli stronę blokową podobną do poniższej:

Począwszy od przeglądarki Microsoft Edge 124, dla wszystkich bloków kategorii Filtrowanie zawartości sieci Web jest wyświetlana następująca strona bloku.

W każdym razie żadne strony blokowe nie są wyświetlane w przeglądarkach innych niż Microsoft, a użytkownik widzi stronę "Bezpieczne połączenie nie powiodło się" wraz z wyskakującym powiadomieniem. W zależności od zasad odpowiedzialnych za blok użytkownik widzi inny komunikat w wyskakujących powiadomieniach. Na przykład filtrowanie zawartości internetowej wyświetla komunikat "Ta zawartość jest zablokowana".

Zgłaszanie wyników fałszywie dodatnich

Aby zgłosić fałszywie dodatni wynik dla witryn, które zostały uznane za niebezpieczne przez filtr SmartScreen, użyj linku wyświetlanego na stronie bloku w przeglądarce Microsoft Edge (jak pokazano wcześniej w tym artykule).

W przypadku programu WCF można zakwestionować kategorię domeny. Przejdź do karty Domeny raportów WCF. Obok każdej z domen zostanie wyświetlony wielokropek. Umieść kursor nad tym wielokropem i wybierz pozycję Kategoria sporów. Zostanie otwarte okno wysuwane. Ustaw priorytet zdarzenia i podaj inne szczegóły, takie jak sugerowana kategoria. Aby uzyskać więcej informacji na temat włączania programu WCF i sposobu kwestionowania kategorii, zobacz Filtrowanie zawartości sieci Web.

Aby uzyskać więcej informacji na temat sposobu przesyłania wyników fałszywie dodatnich/ujemnych, zobacz Address false positives/negatives in Ochrona punktu końcowego w usłudze Microsoft Defender (Adresowanie fałszywych alarmów/negatywów w Ochrona punktu końcowego w usłudze Microsoft Defender).

Artykuły pokrewne

| Artykuł | Opis |

|---|---|

| Ochrona przed zagrożeniami sieci Web | Zapobiegaj dostępowi do witryn wyłudzających informacje, wektorów złośliwego oprogramowania, witryn wykorzystujących luki w zabezpieczeniach, witryn niezaufanych lub witryn o niskiej reputacji oraz witryn, które są blokowane. |

| Filtrowanie zawartości sieci Web | Śledzenie i regulowanie dostępu do witryn internetowych na podstawie ich kategorii zawartości. |

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.