Rozwiązywanie problemów z kontrolkami dostępu i sesji dla użytkowników administracyjnych

Ten artykuł zawiera Microsoft Defender for Cloud Apps administratorów ze wskazówkami dotyczącymi sposobu badania i rozwiązywania typowych problemów z dostępem i kontrolą sesji, które występują w przypadku administratorów.

Uwaga

Wszelkie rozwiązywanie problemów związanych z funkcją serwera proxy jest istotne tylko dla sesji, które nie są skonfigurowane do ochrony w przeglądarce Microsoft Edge.

Sprawdzanie wymagań minimalnych

Przed rozpoczęciem rozwiązywania problemów upewnij się, że środowisko spełnia następujące minimalne ogólne wymagania dotyczące kontroli dostępu i sesji.

| Wymaganie | Opis |

|---|---|

| Licencjonowanie: | Upewnij się, że masz ważną licencję na Microsoft Defender for Cloud Apps. |

| Jednokrotne Sign-On (SSO) | Aplikacje muszą być skonfigurowane przy użyciu jednego z obsługiwanych rozwiązań logowania jednokrotnego: — Tożsamość Microsoft Entra przy użyciu protokołu SAML 2.0 lub OpenID Connect 2.0 — Dostawcy tożsamości spoza firmy Microsoft przy użyciu protokołu SAML 2.0 |

| Obsługa przeglądarki | Kontrolki sesji są dostępne dla sesji opartych na przeglądarce w najnowszych wersjach następujących przeglądarek: — Microsoft Edge - Google Chrome - Mozilla Firefox — Apple Safari Ochrona w przeglądarce dla przeglądarki Microsoft Edge ma również określone wymagania, w tym użytkownika zalogowanego przy użyciu profilu służbowego. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące ochrony w przeglądarce. |

| Przestój | Defender for Cloud Apps umożliwia zdefiniowanie domyślnego zachowania, które ma zostać zastosowane w przypadku wystąpienia zakłóceń w działaniu usługi, takich jak składnik, który nie działa poprawnie. Jeśli na przykład nie można wymusić normalnych kontrolek zasad, możesz zablokować (zablokować) lub pominąć (zezwalać) użytkownikom na podejmowanie akcji dotyczących potencjalnie wrażliwej zawartości. Aby skonfigurować domyślne zachowanie podczas przestoju systemu, w Microsoft Defender XDR przejdź do pozycji Ustawienia>Domyślne zachowanie>kontroli dostępu warunkowego w> aplikacjiZezwalaj lub Blokuj dostęp. |

Wymagania dotyczące ochrony w przeglądarce

Jeśli używasz ochrony w przeglądarce w przeglądarce Microsoft Edge i nadal są obsługiwane przez zwrotny serwer proxy, upewnij się, że spełniasz następujące dodatkowe wymagania:

Funkcja jest włączona w ustawieniach Defender XDR. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień ochrony w przeglądarce.

Wszystkie zasady objęte przez użytkownika są obsługiwane w przypadku Microsoft Edge for Business. Jeśli użytkownik jest obsługiwany przez inne zasady, które nie są obsługiwane przez Microsoft Edge for Business, zawsze są one obsługiwane przez zwrotny serwer proxy. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące ochrony w przeglądarce.

Używasz obsługiwanej platformy, w tym obsługiwanego systemu operacyjnego, platformy tożsamości i wersji przeglądarki Edge. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące ochrony w przeglądarce.

Dokumentacja rozwiązywania problemów dla administratorów

Skorzystaj z poniższej tabeli, aby znaleźć problem, który próbujesz rozwiązać:

Problemy z warunkami sieci

Typowe problemy z warunkami sieciowymi, które mogą wystąpić, obejmują:

Błędy sieci podczas przechodzenia do strony przeglądarki

Podczas pierwszego konfigurowania Defender for Cloud Apps kontroli dostępu i sesji dla aplikacji mogą wystąpić typowe błędy sieciowe: ta witryna nie jest bezpieczna i nie ma połączenia z Internetem. Te komunikaty mogą wskazywać ogólny błąd konfiguracji sieci.

Czynności zalecane

Skonfiguruj zaporę do pracy z Defender for Cloud Apps przy użyciu adresów IP platformy Azure i nazw DNS odpowiednich dla danego środowiska.

- Dodaj port 443 ruchu wychodzącego dla następujących adresów IP i nazw DNS dla centrum danych Defender for Cloud Apps.

- Ponowne uruchamianie urządzenia i sesji przeglądarki

- Sprawdź, czy logowanie działa zgodnie z oczekiwaniami

Włącz protokół TLS 1.2 w opcjach internetowych przeglądarki. Przykład:

Przeglądarka Kroki Microsoft Internet Explorer 1. Otwórz program Internet Explorer

2. Wybierz kartęZaawansowaneopcje> internetowe narzędzi>

3. W obszarze Zabezpieczenia wybierz pozycję TLS 1.2

4. Wybierz pozycję Zastosuj, a następnie wybierz przycisk OK

5. Uruchom ponownie przeglądarkę i sprawdź, czy możesz uzyskać dostęp do aplikacjiMicrosoft Edge / Edge Chromium 1. Otwórz wyszukiwanie na pasku zadań i wyszukaj ciąg "Opcje internetowe"

2. Wybierz opcje internetowe

3. W obszarze Zabezpieczenia wybierz pozycję TLS 1.2

4. Wybierz pozycję Zastosuj, a następnie wybierz przycisk OK

5. Uruchom ponownie przeglądarkę i sprawdź, czy możesz uzyskać dostęp do aplikacjiGoogle Chrome 1. Otwórz program Google Chrome

2. W prawym górnym rogu wybierz pozycję Więcej (3 kropki pionowe) > Ustawienia

3. U dołu wybierz pozycję Zaawansowane

4. W obszarze System wybierz pozycję Otwórz ustawienia serwera proxy

5. Na karcie Zaawansowane w obszarze Zabezpieczenia wybierz pozycję TLS 1.2

6. Wybierz przycisk OK

7. Uruchom ponownie przeglądarkę i sprawdź, czy masz dostęp do aplikacjiProgram Mozilla Firefox 1. Otwórz przeglądarkę Mozilla Firefox

2. Na pasku adresu wyszukaj ciąg "about:config"

3. W polu Wyszukiwania wyszukaj ciąg "TLS"

4. Kliknij dwukrotnie wpis security.tls.version.min

5. Ustaw wartość liczby całkowitej na 3, aby wymusić protokół TLS 1.2 jako minimalną wymaganą wersję

6. Wybierz pozycję Zapisz (zaznacz znacznik po prawej stronie pola wartości)

7. Uruchom ponownie przeglądarkę i sprawdź, czy masz dostęp do aplikacjiProgram Safari Jeśli używasz przeglądarki Safari w wersji 7 lub nowszej, protokół TLS 1.2 jest automatycznie włączony

Defender for Cloud Apps używa protokołów TLS (Transport Layer Security) 1.2+ w celu zapewnienia najlepszego w klasie szyfrowania:

- Natywne aplikacje klienckie i przeglądarki, które nie obsługują protokołu TLS 1.2 lub nowszego, nie są dostępne po skonfigurowaniu za pomocą kontrolki sesji.

- Aplikacje SaaS korzystające z protokołu TLS 1.1 lub niższego są wyświetlane w przeglądarce jako używające protokołu TLS 1.2 lub nowszego podczas konfigurowania z Defender for Cloud Apps.

Porada

Kontrolki sesji są tworzone do pracy z dowolną przeglądarką na dowolnej platformie głównej w dowolnym systemie operacyjnym, ale obsługujemy najnowsze wersje przeglądarki Microsoft Edge, Google Chrome, Mozilla Firefox lub Apple Safari. Możesz zablokować lub zezwolić na dostęp specjalnie do aplikacji mobilnych lub klasycznych.

Powolne logowanie

Łańcuch serwera proxy i obsługa nieobsługowa to niektóre typowe problemy, które mogą spowodować niską wydajność logowania.

Czynności zalecane

Skonfiguruj środowisko, aby usunąć wszelkie czynniki, które mogą powodować spowolnienie podczas logowania. Na przykład mogą być skonfigurowane zapory lub łańcuch serwera proxy do przodu, który łączy co najmniej dwa serwery proxy, aby przejść do zamierzonej strony. Możesz również mieć inne czynniki zewnętrzne wpływające na spowolnienie.

- Określ, czy w środowisku występuje łańcuch serwera proxy.

- W miarę możliwości usuń wszelkie serwery proxy do przodu.

Niektóre aplikacje używają skrótu innej niż podczas uwierzytelniania, aby zapobiec atakom powtarzania. Domyślnie Defender for Cloud Apps zakłada, że aplikacja używa elementu nonce. Jeśli aplikacja, z którą pracujesz, nie używa metody nonce, wyłącz obsługę nieobserwowania dla tej aplikacji w Defender for Cloud Apps:

- W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze.

- W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

- Na liście aplikacji w wierszu, w którym jest wyświetlana skonfigurowana aplikacja, wybierz trzy kropki na końcu wiersza, a następnie wybierz pozycję Edytuj dla aplikacji.

- Wybierz pozycję Nieobserwowanie, aby rozwinąć sekcję, a następnie wyczyść pozycję Włącz obsługę innych niż.

- Wyloguj się z aplikacji i zamknij wszystkie sesje przeglądarki.

- Uruchom ponownie przeglądarkę i zaloguj się ponownie do aplikacji. Sprawdź, czy logowanie działa zgodnie z oczekiwaniami.

Więcej zagadnień dotyczących warunków sieciowych

Podczas rozwiązywania problemów z warunkami sieciowymi należy również wziąć pod uwagę następujące uwagi dotyczące serwera proxy Defender for Cloud Apps:

Sprawdź, czy sesja jest kierowana do innego centrum danych: Defender for Cloud Apps używa centrów danych platformy Azure na całym świecie do optymalizacji wydajności za pomocą geolokalizacji.

Oznacza to, że sesja użytkownika może być hostowana poza regionem, w zależności od wzorców ruchu i jego lokalizacji. Jednak w celu ochrony prywatności żadne dane sesji nie są przechowywane w tych centrach danych.

Wydajność serwera proxy: Generowanie punktu odniesienia wydajności zależy od wielu czynników spoza serwera proxy Defender for Cloud Apps, takich jak:

- Jakie inne serwery proxy lub bramy znajdują się w serii z tym serwerem proxy

- Skąd pochodzi użytkownik

- Miejsce, w którym znajduje się docelowy zasób

- Określone żądania na stronie

Ogólnie rzecz biorąc, każdy serwer proxy dodaje opóźnienia. Zalety serwera proxy Defender for Cloud Apps to:

Globalna dostępność kontrolerów domeny platformy Azure umożliwia geolokalizację użytkowników do najbliższego węzła i zmniejszenie odległości między obiema podróżami. Kontrolery domeny platformy Azure mogą geolokalizować się w skali, którą ma kilka usług na całym świecie.

Integracja z Microsoft Entra dostępem warunkowym umożliwia kierowanie tylko sesji, które mają być serwerem proxy, do naszej usługi, a nie do wszystkich użytkowników we wszystkich sytuacjach.

Problemy z identyfikacją urządzeń

Defender for Cloud Apps udostępnia następujące opcje identyfikowania stanu zarządzania urządzenia.

- zgodność Microsoft Intune

- Przyłączone do domeny hybrydowej Microsoft Entra

- Certyfikaty klienta

Aby uzyskać więcej informacji, zobacz Identity-managed devices with Conditional Access app control (Urządzenia zarządzane tożsamościami z kontrolą aplikacji dostępu warunkowego).

Typowe problemy z identyfikacją urządzeń, które mogą wystąpić, obejmują:

- Błędna identyfikacja Intune zgodnych lub Microsoft Entra urządzeń przyłączonych hybrydowo

- Certyfikaty klienta nie monitują, gdy są oczekiwane

- Certyfikaty klienta monitują przy każdym logowanie

- Dodatkowe zagadnienia

Błędna identyfikacja Intune zgodnych lub Microsoft Entra urządzeń przyłączonych hybrydowo

Microsoft Entra dostęp warunkowy umożliwia bezpośrednie przekazywanie informacji o urządzeniach zgodnych Intune i Microsoft Entra przyłączonych hybrydowo do Defender for Cloud Apps. W Defender for Cloud Apps użyj stanu urządzenia jako filtru zasad dostępu lub sesji.

Aby uzyskać więcej informacji, zobacz Wprowadzenie do zarządzania urządzeniami w Tożsamość Microsoft Entra.

Czynności zalecane

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze.

W obszarze Kontrola dostępu warunkowego aplikacji wybierz pozycję Identyfikacja urządzenia. Na tej stronie przedstawiono opcje identyfikacji urządzeń dostępne w Defender for Cloud Apps.

W przypadku Intune zgodnej identyfikacji urządzeń i Microsoft Entra identyfikacji przyłączonych hybrydowo wybierz pozycję Wyświetl konfigurację i sprawdź, czy usługi są skonfigurowane. Usługi są automatycznie synchronizowane z Tożsamość Microsoft Entra i Intune odpowiednio.

Utwórz zasady dostępu lub sesji przy użyciu filtru Tag urządzenia równego przyłączonym Azure AD hybrydowemu, Intune zgodnym lub obu.

W przeglądarce zaloguj się do urządzenia, które jest Microsoft Entra przyłączone hybrydowo lub Intune zgodne na podstawie filtru zasad.

Sprawdź, czy działania z tych urządzeń wypełniają dziennik. W Defender for Cloud Apps na stronie Dziennik aktywnościfiltruj tag urządzenia równy przyłączonym Azure AD hybrydowym, Intune zgodnym lub na podstawie filtrów zasad.

Jeśli działania nie są wypełniane w dzienniku aktywności Defender for Cloud Apps, przejdź do Tożsamość Microsoft Entra i wykonaj następujące kroki:

W obszarze Monitorowanie>logowania sprawdź, czy w dziennikach istnieją działania logowania.

Wybierz odpowiedni wpis dziennika dla zalogowanego urządzenia.

W okienku Szczegóły na karcie Informacje o urządzeniu sprawdź, czy urządzenie jest zarządzane (przyłączone Azure AD hybrydowe) lub zgodne (Intune zgodne).

Jeśli nie możesz zweryfikować żadnego z tych stanów, spróbuj użyć innego wpisu dziennika lub upewnij się, że dane urządzenia są poprawnie skonfigurowane w Tożsamość Microsoft Entra.

W przypadku dostępu warunkowego niektóre przeglądarki mogą wymagać dodatkowej konfiguracji, takiej jak instalowanie rozszerzenia. Aby uzyskać więcej informacji, zobacz Obsługa przeglądarki dostępu warunkowego.

Jeśli nadal nie widzisz informacji o urządzeniu na stronie Logowania, otwórz bilet pomocy technicznej dla Tożsamość Microsoft Entra.

Certyfikaty klienta nie monitują, gdy są oczekiwane

Mechanizm identyfikacji urządzenia może żądać uwierzytelniania z odpowiednich urządzeń przy użyciu certyfikatów klienta. Możesz przekazać certyfikat głównego lub pośredniego urzędu certyfikacji X.509 sformatowany w formacie certyfikatu PEM.

Certyfikaty muszą zawierać klucz publiczny urzędu certyfikacji, który jest następnie używany do podpisywania certyfikatów klienta przedstawionych podczas sesji. Aby uzyskać więcej informacji, zobacz Sprawdzanie zarządzania urządzeniami bez Microsoft Entra.

Czynności zalecane

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze.

W obszarze Kontrola dostępu warunkowego aplikacji wybierz pozycję Identyfikacja urządzenia. Na tej stronie przedstawiono opcje identyfikacji urządzeń dostępne w Defender for Cloud Apps.

Sprawdź, czy przekazano certyfikat głównego lub pośredniego urzędu certyfikacji X.509. Musisz przekazać certyfikat urzędu certyfikacji używany do podpisywania dla urzędu certyfikacji.

Utwórz zasady dostępu lub sesji przy użyciu filtru Tag urządzenia równego prawidłowemu certyfikatowi klienta.

Upewnij się, że certyfikat klienta to:

- Wdrożono przy użyciu formatu pliku PKCS #12, zazwyczaj rozszerzenia pliku p12 lub pfx

- Zainstalowane w magazynie użytkowników, a nie w magazynie urządzeń, urządzenia używanego do testowania

Uruchom ponownie sesję przeglądarki.

Podczas logowania się do chronionej aplikacji:

- Sprawdź, czy nastąpi przekierowanie do następującej składni adresu URL:

<https://*.managed.access-control.cas.ms/aad_login> - Jeśli używasz systemu iOS, upewnij się, że używasz przeglądarki Safari.

- Jeśli używasz przeglądarki Firefox, musisz również dodać certyfikat do własnego magazynu certyfikatów Firefox. Wszystkie inne przeglądarki używają tego samego domyślnego magazynu certyfikatów.

- Sprawdź, czy nastąpi przekierowanie do następującej składni adresu URL:

Sprawdź, czy w przeglądarce jest wyświetlany monit o certyfikat klienta.

Jeśli nie jest wyświetlany, spróbuj użyć innej przeglądarki. Większość głównych przeglądarek obsługuje sprawdzanie certyfikatu klienta. Jednak aplikacje mobilne i klasyczne często używają wbudowanych przeglądarek, które mogą nie obsługiwać tego sprawdzania i w związku z tym mają wpływ na uwierzytelnianie tych aplikacji.

Sprawdź, czy działania z tych urządzeń wypełniają dziennik. W Defender for Cloud Apps na stronie Dziennik aktywności dodaj filtr tagu urządzenia równy prawidłowemu certyfikatowi klienta.

Jeśli nadal nie widzisz monitu, otwórz bilet pomocy technicznej i dołącz następujące informacje:

- Szczegóły przeglądarki lub aplikacji natywnej, w której wystąpił problem

- Wersja systemu operacyjnego, na przykład iOS/Android/Windows 10

- Wspomn, czy monit działa w przeglądarce Microsoft Edge Chromium

Certyfikaty klienta monitują przy każdym logowanie

Jeśli po otwarciu nowej karty pojawia się certyfikat klienta, może to być spowodowane ustawieniami ukrytymi w opcjach internetowych. Sprawdź ustawienia w przeglądarce. Przykład:

W programie Microsoft Internet Explorer:

- Otwórz program Internet Explorer i wybierz kartę Narzędzia>opcje> internetoweZaawansowane.

- W obszarze Zabezpieczenia wybierz pozycję Nie monituj o wybór certyfikatu klienta, jeśli istnieje> tylko jeden certyfikat Wybierz zastosuj>OK.

- Uruchom ponownie przeglądarkę i sprawdź, czy możesz uzyskać dostęp do aplikacji bez dodatkowych monitów.

W przeglądarce Microsoft Edge/edge Chromium:

- Otwórz wyszukiwanie na pasku zadań i wyszukaj pozycję Opcje internetowe.

- Wybierz pozycję Opcje> internetoweZabezpieczenia>Lokalny poziom niestandardowy intranetu>.

- W obszarze Różne>nie monituj o wybór certyfikatu klienta, jeśli istnieje tylko jeden certyfikat, wybierz pozycję Wyłącz.

- Wybierz przycisk OK>Zastosuj>OK.

- Uruchom ponownie przeglądarkę i sprawdź, czy możesz uzyskać dostęp do aplikacji bez dodatkowych monitów.

Więcej zagadnień dotyczących identyfikacji urządzeń

Podczas rozwiązywania problemów z identyfikacją urządzenia można wymagać odwołania certyfikatów dla certyfikatów klienta.

Certyfikaty odwołane przez urząd certyfikacji nie są już zaufane. Wybranie tej opcji wymaga, aby wszystkie certyfikaty przeszły protokół CRL. Jeśli certyfikat klienta nie zawiera punktu końcowego listy CRL, nie można nawiązać połączenia z urządzenia zarządzanego.

Problemy podczas dołączania aplikacji

Tożsamość Microsoft Entra aplikacje są automatycznie dołączane do Defender for Cloud Apps dla kontroli dostępu warunkowego i sesji. Należy ręcznie dołączyć aplikacje inne niż Microsoft IdP, w tym zarówno wykaz, jak i aplikacje niestandardowe.

Więcej informacji można znaleźć w następujących artykułach:

- Wdrażanie kontroli dostępu warunkowego dla aplikacji wykazu z adresami IP innych niż Microsoft

- Wdrażanie kontroli dostępu warunkowego dla aplikacji niestandardowych z adresami IP innych niż Microsoft

Typowe scenariusze, które mogą wystąpić podczas dołączania aplikacji, obejmują:

- Aplikacja nie jest wyświetlana na stronie Aplikacje kontroli dostępu warunkowego aplikacji

- Stan aplikacji: Kontynuuj instalację

- Nie można skonfigurować kontrolek dla wbudowanych aplikacji

- Zostanie wyświetlona opcja kontroli sesji żądania

Aplikacja nie jest wyświetlana na stronie aplikacji kontroli dostępu warunkowego

Podczas dołączania aplikacji innej niż Microsoft IdP do kontroli aplikacji dostępu warunkowego ostatnim krokiem wdrożenia jest przejście użytkownika końcowego do aplikacji. Wykonaj kroki opisane w tej sekcji, jeśli aplikacja nie jest wyświetlana na oczekiwanej stronie Ustawienia > Aplikacje w chmurze Aplikacje > połączone aplikacje > Dostęp warunkowy Do aplikacji kontroli aplikacji .

Czynności zalecane

Upewnij się, że aplikacja spełnia następujące wymagania wstępne dotyczące kontroli dostępu warunkowego:

- Upewnij się, że masz ważną licencję Defender for Cloud Apps.

- Utwórz zduplikowaną aplikację.

- Upewnij się, że aplikacja używa protokołu SAML.

- Sprawdź, czy aplikacja została w pełni dołączona, a stan aplikacji to Połączono.

Pamiętaj, aby przejść do aplikacji w nowej sesji przeglądarki przy użyciu nowego trybu incognito lub zalogować się ponownie.

Uwaga

Aplikacje Entra ID są wyświetlane na stronie Aplikacji kontroli dostępu warunkowego tylko po skonfigurowaniu ich w co najmniej jednej zasad lub jeśli masz zasady bez żadnej specyfikacji aplikacji, a użytkownik zalogował się do aplikacji.

Stan aplikacji: Kontynuuj instalację

Stan aplikacji może się różnić i może obejmować kontynuowanie instalacji, połączenie lub brak działań.

W przypadku aplikacji połączonych za pośrednictwem dostawców tożsamości innych niż Microsoft (IdP), jeśli konfiguracja nie została ukończona, podczas uzyskiwania dostępu do aplikacji zostanie wyświetlona strona ze stanem Kontynuuj instalację. Wykonaj poniższe kroki, aby ukończyć konfigurację.

Czynności zalecane

Wybierz pozycję Kontynuuj instalację.

Przejrzyj następujące artykuły i sprawdź, czy wykonano wszystkie wymagane kroki:

- Wdrażanie kontroli dostępu warunkowego dla aplikacji wykazu z adresami IP innych niż Microsoft

- Wdrażanie kontroli dostępu warunkowego dla aplikacji niestandardowych z adresami IP innych niż Microsoft

Zwróć szczególną uwagę na następujące kroki:

- Upewnij się, że utworzono nową niestandardową aplikację SAML. Ta aplikacja musi zmienić adresy URL i atrybuty SAML, które mogą nie być dostępne w aplikacjach galerii.

- Jeśli dostawca tożsamości nie zezwala na ponowne użycie tego samego identyfikatora, znanego również jako identyfikator jednostki lub odbiorcy, zmień identyfikator oryginalnej aplikacji.

Nie można skonfigurować kontrolek dla wbudowanych aplikacji

Wbudowane aplikacje można wykryć heuristically i można użyć zasad dostępu do ich monitorowania lub blokowania. Wykonaj poniższe kroki, aby skonfigurować kontrolki dla aplikacji natywnych.

Czynności zalecane

W zasadach dostępu dodaj filtr aplikacji klienckiej i ustaw go na wartość Mobile i desktop.

W obszarze Akcje wybierz pozycję Blokuj.

Opcjonalnie dostosuj komunikat blokujący, który użytkownicy otrzymują, gdy nie mogą pobrać plików. Na przykład dostosuj ten komunikat do pozycji Musisz użyć przeglądarki internetowej, aby uzyskać dostęp do tej aplikacji.

Przetestuj i sprawdź, czy kontrolka działa zgodnie z oczekiwaniami.

Zostanie wyświetlona strona Aplikacja nie jest rozpoznawana

Defender for Cloud Apps może rozpoznać ponad 31 000 aplikacji za pośrednictwem katalogu aplikacji w chmurze.

Jeśli używasz aplikacji niestandardowej skonfigurowanej za pośrednictwem Microsoft Entra logowania jednokrotnego i nie jest to jedna z obsługiwanych aplikacji, natkniesz się na stronę Aplikacja nie jest rozpoznawana. Aby rozwiązać ten problem, należy skonfigurować aplikację przy użyciu kontroli aplikacji dostępu warunkowego.

Czynności zalecane

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze. W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

Na banerze wybierz pozycję Wyświetl nowe aplikacje.

Na liście nowych aplikacji znajdź dołączoną aplikację, wybierz + znak, a następnie wybierz pozycję Dodaj.

- Wybierz, czy aplikacja jest aplikacją niestandardową , czy standardową .

- Przejdź przez kreatora, upewnij się, że określone domeny zdefiniowane przez użytkownika są poprawne dla skonfigurowanej aplikacji.

Sprawdź, czy aplikacja jest wyświetlana na stronie Aplikacje kontroli aplikacji dostępu warunkowego .

Zostanie wyświetlona opcja kontroli sesji żądania

Po dołączeniu aplikacji innej niż Microsoft IdP może zostać wyświetlona opcja Kontrola sesji żądania . Dzieje się tak, ponieważ tylko aplikacje katalogu mają wbudowane kontrolki sesji. W przypadku każdej innej aplikacji należy przejść przez proces samodzielnego dołączania.

Postępuj zgodnie z instrukcjami w temacie Deploy Conditional Access app control for custom apps with non-Microsoft IdPs (Wdrażanie kontroli aplikacji dostępu warunkowego dla aplikacji niestandardowych z adresami IP innych niż Microsoft).

Czynności zalecane

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze.

W obszarze Kontrola dostępu warunkowego aplikacji wybierz pozycję Dołączanie/konserwacja aplikacji.

Wprowadź główną nazwę lub adres e-mail użytkownika, który będzie dołączał aplikację, a następnie wybierz pozycję Zapisz.

Przejdź do aplikacji, którą wdrażasz. Wyświetlona strona zależy od tego, czy aplikacja zostanie rozpoznana. Wykonaj jedną z następujących czynności w zależności od wyświetlonej strony:

Nie rozpoznano. Zostanie wyświetlona nierozpoznana strona Aplikacja z monitem o skonfigurowanie aplikacji. Wykonaj następujące kroki:

- Dołącz aplikację do kontroli aplikacji dostępu warunkowego.

- Dodaj domeny dla aplikacji.

- Zainstaluj certyfikaty aplikacji.

Rozpoznano. Jeśli aplikacja zostanie rozpoznana, zostanie wyświetlona strona dołączania z monitem o kontynuowanie procesu konfiguracji aplikacji.

Upewnij się, że aplikacja jest skonfigurowana ze wszystkimi domenami wymaganymi do poprawnego działania aplikacji, a następnie wróć do strony aplikacji.

Więcej zagadnień dotyczących dołączania aplikacji

Podczas rozwiązywania problemów z dołączaniem aplikacji należy wziąć pod uwagę kilka dodatkowych kwestii.

Omówienie różnicy między ustawieniami zasad dostępu warunkowego Microsoft Entra: "Tylko monitorowanie", "Blokuj pobieranie" i "Użyj zasad niestandardowych"

W Microsoft Entra zasad dostępu warunkowego można skonfigurować następujące wbudowane kontrolki Defender for Cloud Apps: Tylko monitorowanie i Blokuj pobieranie. Te ustawienia mają zastosowanie i wymuszają funkcję serwera proxy Defender for Cloud Apps dla aplikacji w chmurze i warunków skonfigurowanych w Tożsamość Microsoft Entra.

Aby uzyskać bardziej złożone zasady, wybierz pozycję Użyj zasad niestandardowych, które umożliwiają konfigurowanie zasad dostępu i sesji w Defender for Cloud Apps.

Omówienie opcji filtru aplikacji klienckiej "Mobile and desktop" w zasadach dostępu

W Defender for Cloud Apps zasad dostępu, chyba że filtr aplikacji klienckiej jest ustawiony na mobile i desktop, wynikowe zasady dostępu mają zastosowanie do sesji przeglądarki.

Przyczyną tego jest zapobieganie nieumyślnemu serwerowi proxy sesji użytkowników, co może być produktem ubocznym używania tego filtru.

Problemy podczas tworzenia zasad dostępu i sesji

Defender for Cloud Apps udostępnia następujące konfigurowalne zasady:

- Zasady dostępu: służą do monitorowania lub blokowania dostępu do aplikacji przeglądarki, aplikacji mobilnych i/lub klasycznych.

- Zasady sesji. Służy do monitorowania, blokowania i wykonywania określonych akcji, aby zapobiec infiltracji danych i scenariuszom eksfiltracji w przeglądarce.

Aby korzystać z tych zasad w Defender for Cloud Apps, należy najpierw skonfigurować zasady w Microsoft Entra dostępu warunkowego w celu rozszerzenia kontrolek sesji:

W zasadach Microsoft Entra w obszarze Kontrolki dostępu wybierz pozycję Sesja>Użyj kontroli aplikacji dostępu warunkowego.

Wybierz wbudowane zasady (Tylko monitorowanie lub Blokuj pobieranie) lub Użyj zasad niestandardowych, aby ustawić zasady zaawansowane w Defender for Cloud Apps.

Wybierz pozycję Wybierz , aby kontynuować.

Typowe scenariusze, które mogą wystąpić podczas konfigurowania tych zasad, obejmują:

- W obszarze Zasady dostępu warunkowego nie jest widoczna opcja kontroli dostępu warunkowego aplikacji

- Komunikat o błędzie podczas tworzenia zasad: Nie masz żadnych aplikacji wdrożonych z kontrolą aplikacji dostępu warunkowego

- Nie można utworzyć zasad sesji dla aplikacji

- Nie można wybrać metody inspekcji: usługa klasyfikacji danych

- Nie można wybrać akcji: Ochrona

W obszarze Zasady dostępu warunkowego nie jest widoczna opcja kontroli dostępu warunkowego aplikacji

Aby kierować sesje do Defender for Cloud Apps, Microsoft Entra zasady dostępu warunkowego muszą być skonfigurowane tak, aby uwzględniały kontrolki sesji kontroli aplikacji dostępu warunkowego.

Czynności zalecane

Jeśli nie widzisz opcji Kontrola aplikacji dostępu warunkowego w zasadach dostępu warunkowego, upewnij się, że masz ważną licencję dla Tożsamość Microsoft Entra P1 i ważną licencję Defender for Cloud Apps.

Komunikat o błędzie podczas tworzenia zasad: Nie masz żadnych aplikacji wdrożonych z kontrolą aplikacji dostępu warunkowego

Podczas tworzenia zasad dostępu lub sesji może zostać wyświetlony następujący komunikat o błędzie: Nie masz żadnych aplikacji wdrożonych z kontrolą aplikacji dostępu warunkowego. Ten błąd wskazuje, że aplikacja jest aplikacją inną niż Microsoft IdP, która nie została dołączona do kontroli aplikacji dostępu warunkowego.

Czynności zalecane

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze. W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

Jeśli zostanie wyświetlony komunikat Brak połączonych aplikacji, użyj następujących przewodników, aby wdrożyć aplikacje:

Jeśli podczas wdrażania aplikacji wystąpią jakiekolwiek problemy, zobacz Problemy podczas dołączania aplikacji.

Nie można utworzyć zasad sesji dla aplikacji

Po dołączeniu aplikacji innej niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego na stronie Aplikacje kontroli aplikacji dostępu warunkowego może zostać wyświetlona opcja: Kontrola sesji żądania.

Uwaga

Aplikacje katalogu mają wbudowane kontrolki sesji. W przypadku innych aplikacji innych niż Microsoft IdP należy przejść przez proces samodzielnego dołączania. Czynności zalecane

Wdróż aplikację w kontroli sesji. Aby uzyskać więcej informacji, zobacz Dołączanie niestandardowych aplikacji innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego.

Utwórz zasady sesji i wybierz filtr Aplikacja .

Upewnij się, że aplikacja znajduje się teraz na liście rozwijanej.

Nie można wybrać metody inspekcji: usługa klasyfikacji danych

W zasadach sesji w przypadku korzystania z typu kontroli pobierania plików kontrolnych (z inspekcją) można użyć metody inspekcji usługi klasyfikacji danych do skanowania plików w czasie rzeczywistym i wykrywania poufnej zawartości zgodnej z dowolnymi skonfigurowanymi kryteriami.

Jeśli metoda inspekcji usługi klasyfikacji danych nie jest dostępna, wykonaj następujące kroki, aby zbadać problem.

Czynności zalecane

Sprawdź, czy typ kontrolki Sesja jest ustawiony na opcję Pobieranie pliku kontrolki (z inspekcją).

Uwaga

Metoda inspekcji usługi klasyfikacji danych jest dostępna tylko dla opcji pobierania pliku kontroli (z inspekcją ).

Określ, czy funkcja usługi klasyfikacji danych jest dostępna w Twoim regionie:

- Jeśli funkcja nie jest dostępna w Twoim regionie, użyj wbudowanej metody inspekcji DLP .

- Jeśli funkcja jest dostępna w Twoim regionie, ale nadal nie widzisz metody inspekcji usługi klasyfikacji danych , otwórz bilet pomocy technicznej.

Nie można wybrać akcji: Ochrona

W zasadach sesji w przypadku korzystania z typu kontroli pobierania pliku kontrolki (z inspekcją) oprócz akcji Monitorowanie i blokowanie można określić akcję Chroń . Ta akcja umożliwia zezwalanie na pobieranie plików z opcją szyfrowania lub stosowania uprawnień do pliku na podstawie warunków, inspekcji zawartości lub obu tych elementów.

Jeśli akcja Ochrona jest niedostępna, wykonaj następujące kroki, aby zbadać problem.

Czynności zalecane

Jeśli akcja Ochrona jest niedostępna lub jest wyszarzone, sprawdź, czy masz licencję usługi Microsoft Purview. Aby uzyskać więcej informacji, zobacz integrację Microsoft Purview Information Protection.

Jeśli akcja Ochrona jest dostępna, ale nie widzi odpowiednich etykiet.

W Defender for Cloud Apps na pasku menu wybierz ikonę > ustawień Microsoft Information Protection i sprawdź, czy integracja jest włączona.

W przypadku etykiet pakietu Office w portalu usługi Microsoft Purview upewnij się, że wybrano pozycję Unified Labeling( Ujednolicone etykietowanie ).

Diagnozowanie paska narzędzi Administracja View i rozwiązywanie problemów z nimi

Pasek narzędzi Administracja Wyświetl znajduje się w dolnej części ekranu i udostępnia narzędzia dla użytkowników administracyjnych do diagnozowania i rozwiązywania problemów z kontrolą aplikacji dostępu warunkowego.

Aby wyświetlić pasek narzędzi Administracja Wyświetl, musisz dodać określone konta administratora do listy dołączania/konserwacji aplikacji w ustawieniach Microsoft Defender XDR.

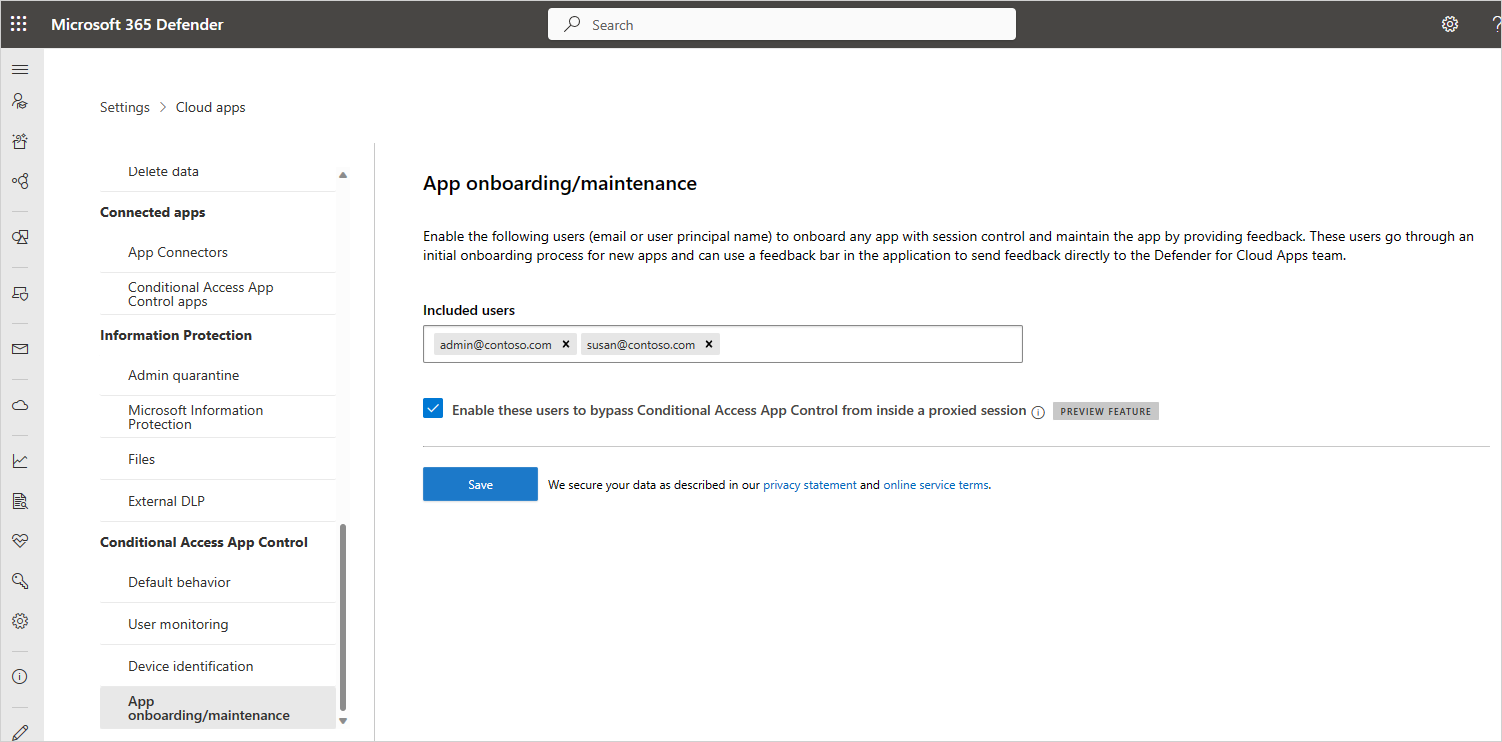

Aby dodać użytkownika do listy dołączania/konserwacji aplikacji:

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze.

Przewiń w dół i w obszarze Kontrola dostępu warunkowego aplikacji wybierz pozycję Dołączanie/konserwacja aplikacji.

Wprowadź główną nazwę lub adres e-mail użytkownika administracyjnego, który chcesz dodać.

Wybierz opcję Włącz tym użytkownikom, aby pominąć kontrolę aplikacji dostępu warunkowego z poziomu sesji proxy , a następnie wybierz pozycję Zapisz.

Przykład:

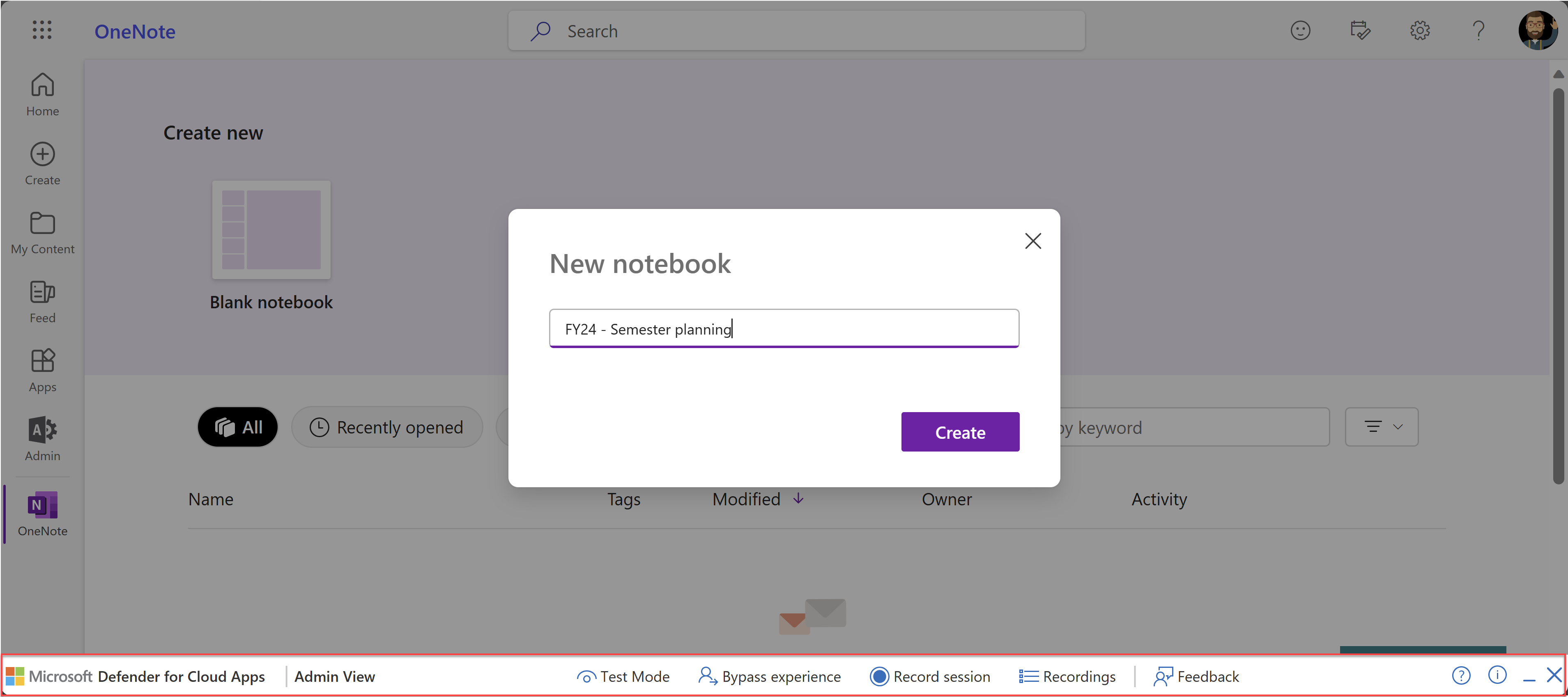

Następnym razem, gdy jeden z wymienionych użytkowników uruchomi nową sesję w obsługiwanej aplikacji, w której jest administratorem, pasek narzędzi Administracja Wyświetl zostanie wyświetlony w dolnej części przeglądarki.

Na przykład na poniższej ilustracji przedstawiono pasek narzędzi Administracja Wyświetl wyświetlany w dolnej części okna przeglądarki podczas korzystania z programu OneNote w przeglądarce:

W poniższych sekcjach opisano sposób testowania i rozwiązywania problemów przy użyciu paska narzędzi Administracja Wyświetl.

Tryb testowania

Jako użytkownik administracyjny możesz chcieć przetestować nadchodzące poprawki błędów serwera proxy, zanim najnowsza wersja zostanie w pełni wdrożona we wszystkich dzierżawach. Przekaż swoją opinię na temat naprawy usterki zespołowi pomocy technicznej firmy Microsoft, aby przyspieszyć cykle wydań.

W trybie testowym tylko użytkownicy administracyjni są narażeni na wszelkie zmiany wprowadzone w poprawkach błędów. Nie ma to wpływu na innych użytkowników.

- Aby włączyć tryb testowania, na pasku narzędzi Administracja Wyświetl wybierz pozycję Tryb testowy.

- Po zakończeniu testowania wybierz pozycję Zakończ tryb testu , aby powrócić do zwykłej funkcjonalności.

Pomijanie sesji serwera proxy

Jeśli używasz przeglądarki innej niż Edge i masz trudności z uzyskaniem dostępu lub ładowaniem aplikacji, możesz sprawdzić, czy problem dotyczy serwera proxy dostępu warunkowego, uruchamiając aplikację bez serwera proxy.

Aby pominąć serwer proxy, na pasku narzędzi Administracja Wyświetl wybierz pozycję Pomiń środowisko. Upewnij się, że sesja została pominięta, zauważając, że adres URL nie jest sufiksem.

Serwer proxy dostępu warunkowego jest ponownie używany w następnej sesji.

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps kontrola aplikacji dostępu warunkowego i ochrona w przeglądarce za pomocą Microsoft Edge for Business (wersja zapoznawcza).

Drugie logowanie (nazywane również "drugim logowaniem")

Niektóre aplikacje mają więcej niż jeden bezpośredni link do logowania. Jeśli nie zdefiniujesz linków logowania w ustawieniach aplikacji, użytkownicy mogą zostać przekierowani do nierozpoznanej strony podczas logowania, blokując im dostęp.

Integracja między adresami IP, takimi jak Tożsamość Microsoft Entra, opiera się na przechwyceniu logowania do aplikacji i przekierowaniu go. Oznacza to, że logowania w przeglądarce nie można kontrolować bezpośrednio bez wyzwalania drugiego logowania. Aby wyzwolić drugie logowanie, musimy zastosować drugi adres URL logowania specjalnie do tego celu.

Jeśli aplikacja używa elementu nonce, drugie logowanie może być niewidoczne dla użytkowników lub zostanie wyświetlony monit o ponowne zalogowanie się.

Jeśli użytkownik końcowy nie jest niewidoczny, dodaj drugi adres URL logowania do ustawień aplikacji:

Przejdź do pozycji Ustawienia > Aplikacje w chmurze Aplikacje > połączone aplikacje > dostęp warunkowy Aplikacje kontroli aplikacji

Wybierz odpowiednią aplikację, a następnie wybierz trzy kropki.

Wybierz pozycję Edytuj aplikację\Zaawansowana konfiguracja logowania.

Dodaj drugi adres URL logowania, jak wspomniano na stronie błędu.

Jeśli masz pewność, że aplikacja nie używa elementu nonce, możesz to wyłączyć, edytując ustawienia aplikacji zgodnie z opisem w sekcji Powolne logowania.

Rejestrowanie sesji

Możesz pomóc w analizie głównej przyczyny problemu, wysyłając nagranie sesji do inżynierów pomocy technicznej firmy Microsoft. Użyj paska narzędzi Administracja Wyświetl, aby zarejestrować sesję.

Uwaga

Wszystkie dane osobowe są usuwane z nagrań.

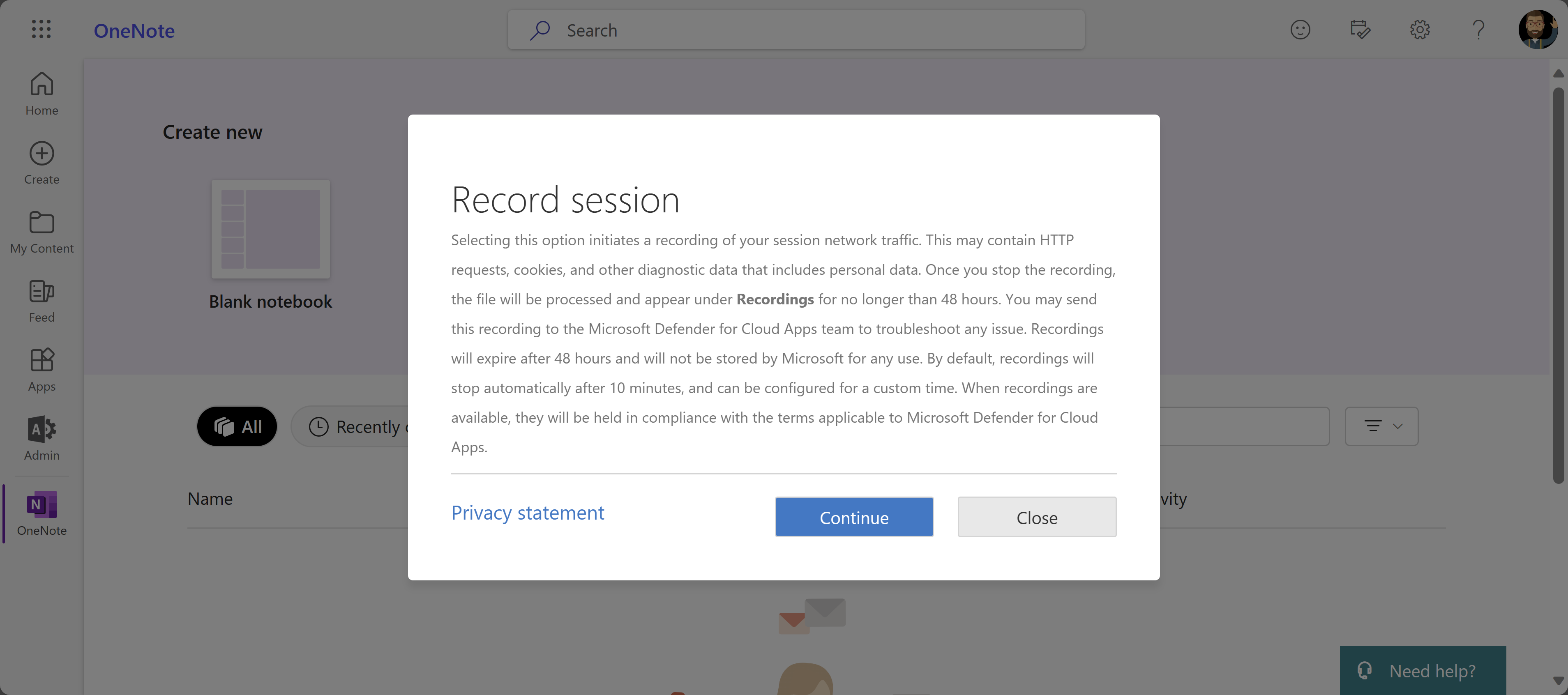

Aby nagrać sesję:

Na pasku narzędzi Administracja Wyświetl wybierz pozycję Rejestrowanie sesji. Po wyświetleniu monitu wybierz pozycję Kontynuuj , aby zaakceptować warunki. Przykład:

W razie potrzeby zaloguj się do aplikacji, aby rozpocząć symulowanie sesji.

Po zakończeniu rejestrowania scenariusza wybierz pozycję Zatrzymaj rejestrowanie na pasku narzędzi Administracja Wyświetl.

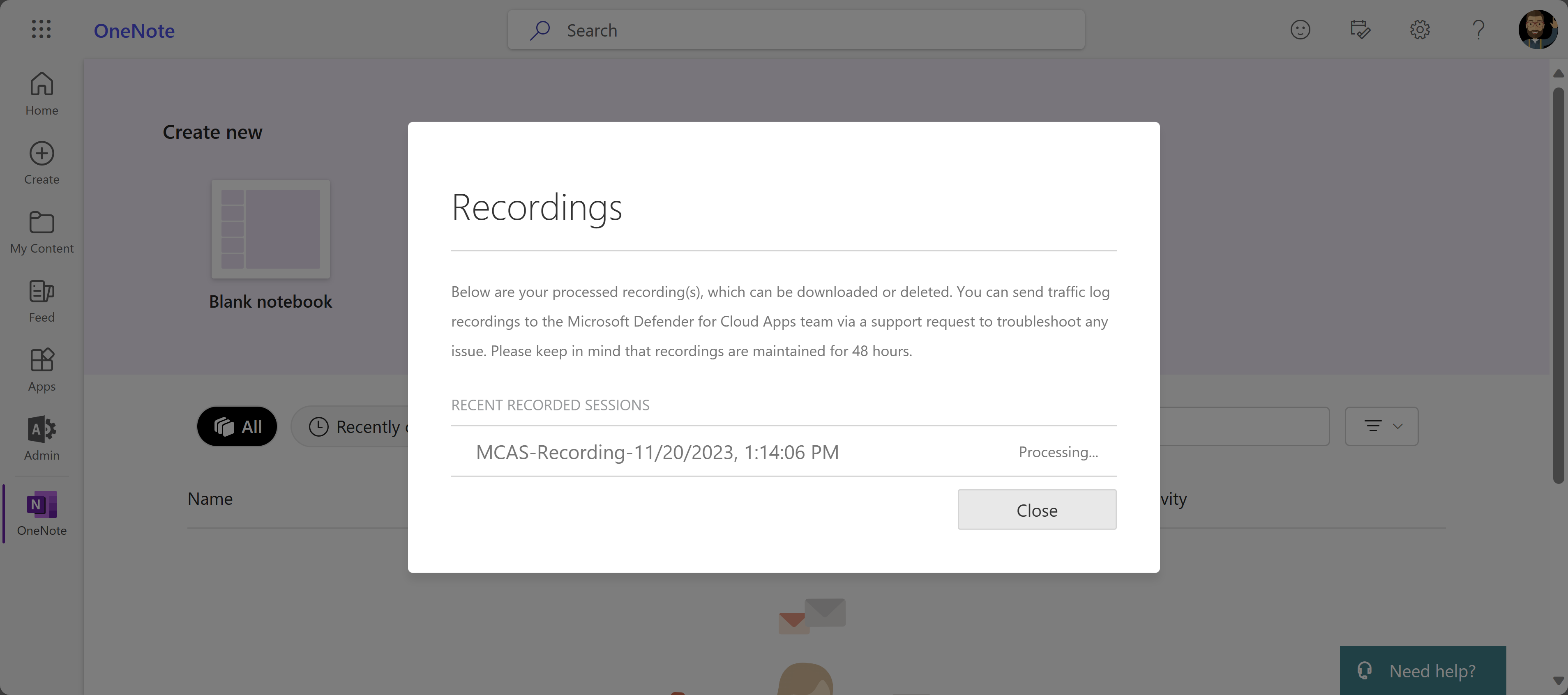

Aby wyświetlić zarejestrowane sesje:

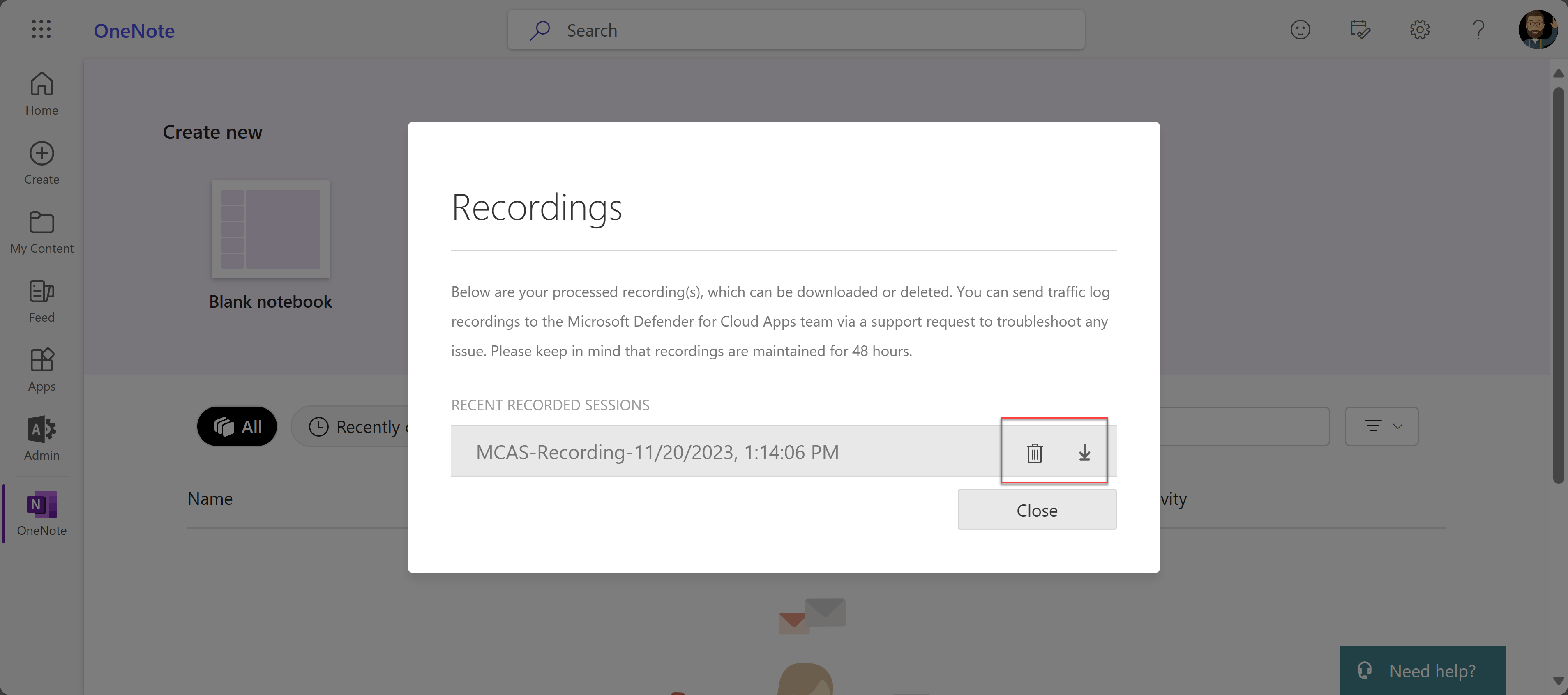

Po zakończeniu nagrywania wyświetl zarejestrowane sesje, wybierając pozycję Nagrania sesji na pasku narzędzi Administracja Wyświetl. Zostanie wyświetlona lista zarejestrowanych sesji z poprzednich 48 godzin. Przykład:

Aby zarządzać nagraniami, wybierz plik, a następnie w razie potrzeby wybierz pozycję Usuń lub Pobierz . Przykład:

Dodawanie domen dla aplikacji

Skojarzenie prawidłowych domen z aplikacją umożliwia Defender for Cloud Apps wymuszanie zasad i działań inspekcji.

Jeśli na przykład skonfigurowano zasady, które blokują pobieranie plików dla skojarzonej domeny, pobieranie plików przez aplikację z tej domeny zostanie zablokowane. Jednak pliki pobrane przez aplikację z domen, które nie są skojarzone z aplikacją, nie zostaną zablokowane, a akcja nie zostanie poddana inspekcji w dzienniku aktywności.

Jeśli administrator przejrzy w aplikacji zbliżeniowej do nierozpoznanej domeny, ta Defender for Cloud Apps nie uwzględnia części tej samej aplikacji ani żadnej innej aplikacji, zostanie wyświetlony komunikat Nierozpoznana domena z monitem administratora o dodanie domeny, aby następnym razem była chroniona. W takich przypadkach, jeśli administrator nie chce dodać domeny, nie jest wymagana żadna akcja.

Uwaga

Defender for Cloud Apps nadal dodaje sufiks do domen, które nie są skojarzone z aplikacją, aby zapewnić bezproblemowe środowisko użytkownika.

Aby dodać domeny dla aplikacji:

Otwórz aplikację w przeglądarce z widocznym na ekranie paskiem narzędzi Defender for Cloud Apps Administracja Wyświetl.

Na pasku narzędzi widok Administracja wybierz pozycję Odnalezione domeny.

W okienku Odnalezione domeny zanotuj wymienione nazwy domen lub wyeksportuj listę jako plik .csv.

Okienko Odnalezione domeny zawiera listę wszystkich domen, które nie są skojarzone z aplikacją. Nazwy domen są w pełni kwalifikowane.

W Microsoft Defender XDR wybierz pozycję Ustawienia>Aplikacje w chmurze Aplikacje>połączone aplikacje> Dostępwarunkowy Aplikacje kontroli aplikacji.

Znajdź aplikację w tabeli. Wybierz menu opcji po prawej stronie, a następnie wybierz pozycję Edytuj aplikację.

W polu Domeny zdefiniowane przez użytkownika wprowadź domeny, które chcesz skojarzyć z tą aplikacją.

Aby wyświetlić listę domen już skonfigurowanych w aplikacji, wybierz link Wyświetl domeny aplikacji .

Podczas dodawania domen zastanów się, czy chcesz dodać określone domeny, czy też użyć gwiazdki (*****za symbolem wieloznacznym, aby używać wielu domen jednocześnie.

Na przykład

sub1.contoso.com,sub2.contoso.comsą przykłady określonych domen. Aby dodać obie te domeny jednocześnie, a także inne domeny równorzędne, użyj polecenia*.contoso.com.

Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.