Rozwiązywanie problemów z kontrolkami dostępu i sesji dla użytkowników końcowych

Ten artykuł zawiera Microsoft Defender for Cloud Apps administratorów ze wskazówkami dotyczącymi sposobu badania i rozwiązywania typowych problemów z dostępem i kontrolą sesji, które występują u użytkowników końcowych.

Sprawdzanie wymagań minimalnych

Przed rozpoczęciem rozwiązywania problemów upewnij się, że środowisko spełnia następujące minimalne ogólne wymagania dotyczące kontroli dostępu i sesji.

| Wymaganie | Opis |

|---|---|

| Licencjonowanie: | Upewnij się, że masz ważną licencję na Microsoft Defender for Cloud Apps. |

| Jednokrotne Sign-On (SSO) | Aplikacje muszą być skonfigurowane przy użyciu jednego z obsługiwanych rozwiązań logowania jednokrotnego: — Tożsamość Microsoft Entra przy użyciu protokołu SAML 2.0 lub OpenID Connect 2.0 — Dostawcy tożsamości spoza firmy Microsoft przy użyciu protokołu SAML 2.0 |

| Obsługa przeglądarki | Kontrolki sesji są dostępne dla sesji opartych na przeglądarce w najnowszych wersjach następujących przeglądarek: — Microsoft Edge - Google Chrome - Mozilla Firefox — Apple Safari Ochrona w przeglądarce dla przeglądarki Microsoft Edge ma również określone wymagania, w tym użytkownika zalogowanego przy użyciu profilu służbowego. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące ochrony w przeglądarce. |

| Przestój | Defender for Cloud Apps umożliwia zdefiniowanie domyślnego zachowania, które ma zostać zastosowane w przypadku wystąpienia zakłóceń w działaniu usługi, takich jak składnik, który nie działa poprawnie. Na przykład możesz zdecydować się na wzmocnienie (zablokowanie) lub obejście (zezwalanie) użytkownikom na podejmowanie akcji dotyczących potencjalnie wrażliwej zawartości, gdy nie można wymusić normalnych kontrolek zasad. Aby skonfigurować domyślne zachowanie podczas przestoju systemu, w Microsoft Defender XDR przejdź do pozycji Ustawienia>Domyślne zachowanie>kontroli dostępu warunkowego w> aplikacjiZezwalaj lub Blokuj dostęp. |

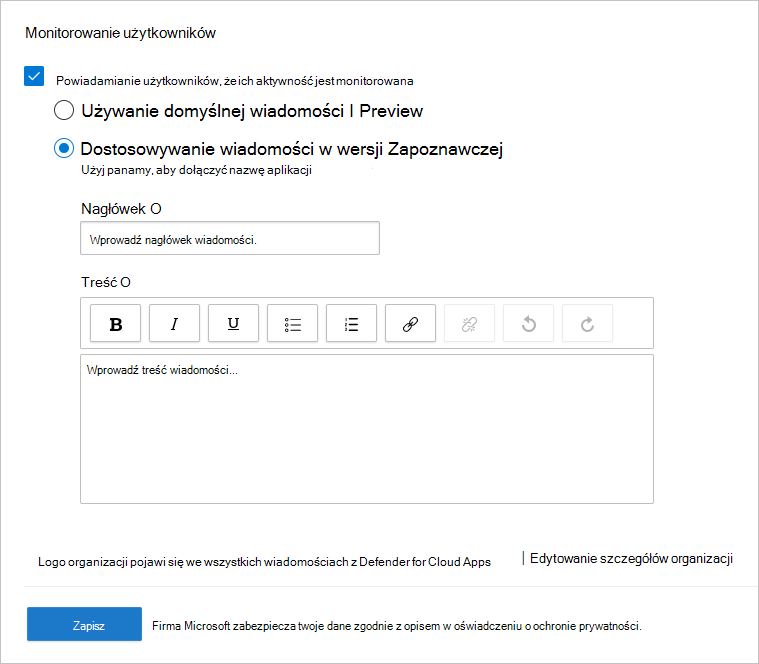

Strona monitorowania użytkownika nie jest wyświetlana

Podczas routingu użytkownika za pośrednictwem Defender for Cloud Apps możesz powiadomić użytkownika, że jego sesja jest monitorowana. Domyślnie strona monitorowania użytkownika jest włączona.

W tej sekcji opisano kroki rozwiązywania problemów, które zalecamy wykonać, jeśli strona monitorowania użytkownika jest włączona, ale nie jest wyświetlana zgodnie z oczekiwaniami.

Czynności zalecane

W portalu Microsoft Defender wybierz pozycję Ustawienia>Aplikacje w chmurze.

W obszarze Kontrola dostępu warunkowego aplikacji wybierz pozycję Monitorowanie użytkowników. Na tej stronie przedstawiono opcje monitorowania użytkowników dostępne w Defender for Cloud Apps. Przykład:

Sprawdź, czy wybrano opcję Powiadom użytkowników, że ich aktywność jest monitorowana .

Wybierz, czy chcesz użyć komunikatu domyślnego, czy podać komunikat niestandardowy:

Typ komunikatu Szczegóły Domyślne Nagłówek:

Dostęp do aplikacji [Nazwa aplikacji pojawi się tutaj] jest monitorowany

Treść:

W celu zwiększenia bezpieczeństwa organizacja zezwala na dostęp do aplikacji [Nazwa aplikacji będzie wyświetlana tutaj] w trybie monitorowania. Dostęp jest dostępny tylko w przeglądarce internetowej.Niestandardowe Nagłówek:

Użyj tego pola, aby podać nagłówek niestandardowy, aby poinformować użytkowników, że są monitorowani.

Treść:

To pole służy do dodawania innych informacji niestandardowych dla użytkownika, takich jak kontakt z pytaniami, i obsługuje następujące dane wejściowe: zwykły tekst, tekst sformatowany, hiperlinki.Wybierz pozycję Podgląd , aby zweryfikować stronę monitorowania użytkownika wyświetlaną przed uzyskaniem dostępu do aplikacji.

Wybierz Zapisz.

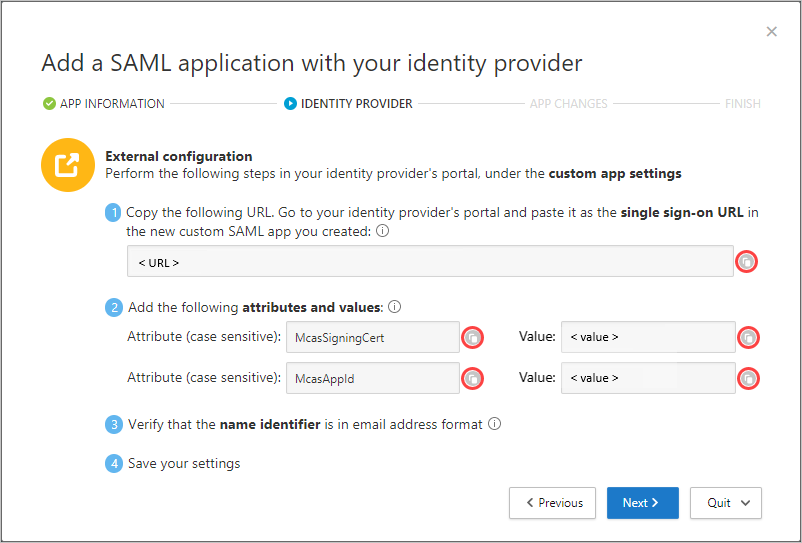

Nie można uzyskać dostępu do aplikacji od dostawcy tożsamości spoza firmy Microsoft

Jeśli użytkownik końcowy otrzyma ogólny błąd po zalogowaniu się do aplikacji od dostawcy tożsamości innej niż Microsoft, zweryfikuj konfigurację dostawcy tożsamości innej niż Microsoft.

Czynności zalecane

W portalu Microsoft Defender wybierz pozycję Ustawienia>Aplikacje w chmurze.

W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

Na liście aplikacji w wierszu, w którym jest wyświetlana aplikacja, do której nie możesz uzyskać dostępu, wybierz trzy kropki na końcu wiersza, a następnie wybierz pozycję Edytuj aplikację.

Sprawdź, czy przekazany certyfikat SAML jest poprawny.

Sprawdź, czy w konfiguracji aplikacji są podane prawidłowe adresy URL logowania jednokrotnego.

Sprawdź, czy atrybuty i wartości w aplikacji niestandardowej są odzwierciedlane w ustawieniach dostawcy tożsamości.

Przykład:

Jeśli nadal nie możesz uzyskać dostępu do aplikacji, otwórz bilet pomocy technicznej.

Zostanie wyświetlona strona Coś poszło nie tak

Czasami podczas sesji z serwerem proxy może zostać wyświetlona strona Coś poszło nie tak . Może się to zdarzyć, gdy:

- Użytkownik loguje się po chwili bezczynności

- Odświeżanie przeglądarki i ładowania strony trwa dłużej niż oczekiwano

- Aplikacja innej firmy niż Microsoft IdP nie jest poprawnie skonfigurowana

Czynności zalecane

Jeśli użytkownik końcowy próbuje uzyskać dostęp do aplikacji skonfigurowanej przy użyciu dostawcy tożsamości innej niż Microsoft, zobacz Nie można uzyskać dostępu do aplikacji ze stanu innej niż Microsoft IdP i App: Kontynuuj instalację.

Jeśli użytkownik końcowy nieoczekiwanie osiągnął tę stronę, wykonaj następujące czynności:

- Uruchom ponownie sesję przeglądarki.

- Wyczyść historię, pliki cookie i pamięć podręczną z przeglądarki.

Akcje schowka lub kontrolki plików nie są blokowane

Możliwość blokowania akcji schowka, takich jak wycinanie, kopiowanie, wklejanie i kontrolki plików, takie jak pobieranie, przekazywanie i drukowanie, jest wymagana, aby zapobiec eksfiltracji danych i infiltracji.

Dzięki temu firmy mogą równoważyć bezpieczeństwo i produktywność użytkowników końcowych. Jeśli występują problemy z tymi funkcjami, wykonaj następujące kroki, aby zbadać problem.

Czynności zalecane

Jeśli sesja jest proxied, wykonaj następujące kroki, aby zweryfikować zasady:

W portalu Microsoft Defender w obszarze Aplikacje w chmurze wybierz pozycję Dziennik aktywności.

Użyj filtru zaawansowanego, wybierz pozycję Zastosowana akcja i ustaw jej wartość na wartość Zablokowane.

Sprawdź, czy istnieją zablokowane działania dotyczące plików:

Jeśli istnieje działanie, rozwiń szufladę działań, klikając działanie.

Na karcie Ogólne w szufladzie działań wybierz link dopasowane zasady, aby sprawdzić, czy wymuszane zasady są obecne.

Jeśli nie widzisz swoich zasad, zobacz Problemy podczas tworzenia zasad dostępu i sesji.

Jeśli zostanie wyświetlony komunikat Dostęp zablokowany/dozwolony z powodu zachowania domyślnego, oznacza to, że system nie działa i zastosowano zachowanie domyślne.

Aby zmienić zachowanie domyślne, w portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. Następnie w obszarze Kontrola aplikacji dostępu warunkowego wybierz pozycję Zachowanie domyślne i ustaw domyślne zachowanie na wartość Zezwalaj lub Blokuj dostęp.

Przejdź do portalu administracyjnego platformy Microsoft 365 i monitoruj powiadomienia o przestoju systemu.

Jeśli nadal nie możesz zobaczyć zablokowanej aktywności, otwórz bilet pomocy technicznej.

Pliki do pobrania nie są chronione

Jako użytkownik końcowy może być konieczne pobranie poufnych danych na urządzenie niezarządzane. W tych scenariuszach można chronić dokumenty za pomocą Microsoft Purview Information Protection.

Jeśli użytkownik końcowy nie może pomyślnie zaszyfrować dokumentu, wykonaj następujące kroki, aby zbadać problem.

Czynności zalecane

W portalu Microsoft Defender w obszarze Aplikacje w chmurze wybierz pozycję Dziennik aktywności.

Użyj filtru zaawansowanego, wybierz pozycję Zastosowana akcja i ustaw jej wartość na wartość Chroniona.

Sprawdź, czy istnieją zablokowane działania dotyczące plików:

Jeśli istnieje działanie, rozwiń szufladę działań, klikając działanie

Na karcie Ogólne w szufladzie działań wybierz link dopasowane zasady, aby sprawdzić, czy wymuszane zasady są obecne.

Jeśli nie widzisz swoich zasad, zobacz Problemy podczas tworzenia zasad dostępu i sesji.

Jeśli zostanie wyświetlony komunikat Dostęp zablokowany/dozwolony z powodu zachowania domyślnego, oznacza to, że system nie działa i zastosowano zachowanie domyślne.

Aby zmienić zachowanie domyślne, w portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. Następnie w obszarze Kontrola aplikacji dostępu warunkowego wybierz pozycję Zachowanie domyślne i ustaw domyślne zachowanie na wartość Zezwalaj lub Blokuj dostęp.

Przejdź do pulpitu nawigacyjnego usługi Microsoft 365 Service Health i monitoruj powiadomienia o przestojach systemu.

Jeśli chronisz plik za pomocą etykiety poufności lub uprawnień niestandardowych, w opisie działania upewnij się, że rozszerzenie pliku jest jednym z następujących obsługiwanych typów plików:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Plik PDF , jeśli włączono ujednolicone etykietowanie

Jeśli typ pliku nie jest obsługiwany, w zasadach sesji możesz wybrać pozycję Blokuj pobieranie dowolnego pliku nieobsługiwanego przez ochronę natywną lub jeśli ochrona natywna kończy się niepowodzeniem.

Jeśli nadal nie możesz zobaczyć zablokowanej aktywności, otwórz bilet pomocy technicznej.

Przechodzenie do określonego adresu URL sufiksu aplikacji i trafienie na stronę ogólną

W niektórych scenariuszach przejście do linku może spowodować, że użytkownik trafi na stronę główną aplikacji, a nie pełną ścieżkę linku.

Porada

Defender for Cloud Apps utrzymuje listę aplikacji, o których wiadomo, że cierpią z powodu utraty kontekstu. Aby uzyskać więcej informacji, zobacz Ograniczenia dotyczące utraty kontekstu.

Czynności zalecane

Jeśli używasz przeglądarki innej niż Microsoft Edge, a użytkownik ląduje na stronie głównej aplikacji zamiast pełnej ścieżki linku, rozwiąż problem, dołączając .mcas.ms do oryginalnego adresu URL.

Jeśli na przykład oryginalny adres URL to:

https://www.github.com/organization/threads/threadnumber, zmień go na https://www.github.com.mcas.ms/organization/threads/threadnumber

Użytkownicy przeglądarki Microsoft Edge korzystają z ochrony w przeglądarce, nie są przekierowywani do odwrotnego serwera proxy i nie powinni wymagać dodania sufiksu .mcas.ms . W przypadku aplikacji, w których wystąpiła utrata kontekstu, otwórz bilet pomocy technicznej.

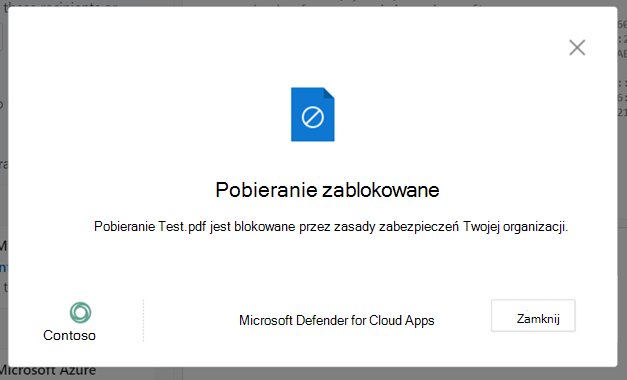

Blokowanie pobierania powoduje zablokowanie podglądów plików PDF

Czasami podczas wyświetlania podglądu lub drukowania plików PDF aplikacje inicjują pobieranie pliku. Powoduje to, że Defender for Cloud Apps interweniować, aby upewnić się, że pobieranie jest zablokowane i że dane nie wyciekają ze środowiska.

Jeśli na przykład utworzono zasady sesji w celu zablokowania pobierania dla programu Outlook Web Access (OWA), podgląd lub drukowanie plików PDF może zostać zablokowane z następującym komunikatem:

Aby zezwolić na wersję zapoznawczą, administrator programu Exchange powinien wykonać następujące kroki:

Połącz się z modułem. Aby uzyskać więcej informacji, zobacz Nawiązywanie połączenia z usługą Exchange Online przy użyciu programu PowerShell.

Po nawiązaniu połączenia z Exchange Online programu PowerShell użyj polecenia cmdlet Set-OwaMailboxPolicy, aby zaktualizować parametry w zasadach:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseUwaga

Zasady OwaMailboxPolicy-Default to domyślna nazwa zasad OWA w Exchange Online. Niektórzy klienci mogli wdrożyć dodatkowe lub utworzyć niestandardowe zasady OWA o innej nazwie. Jeśli masz wiele zasad OWA, mogą one być stosowane do określonych użytkowników. W związku z tym należy je również zaktualizować, aby uzyskać pełne pokrycie.

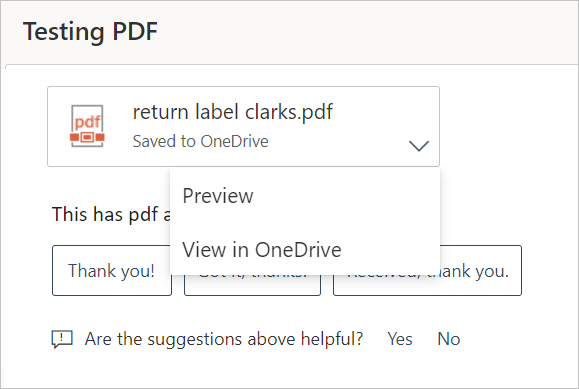

Po ustawieniu tych parametrów uruchom test na urządzeniu OWA z plikiem PDF i zasadami sesji skonfigurowanymi do blokowania pobierania. Opcja Pobierz powinna zostać usunięta z listy rozwijanej i można wyświetlić podgląd pliku. Przykład:

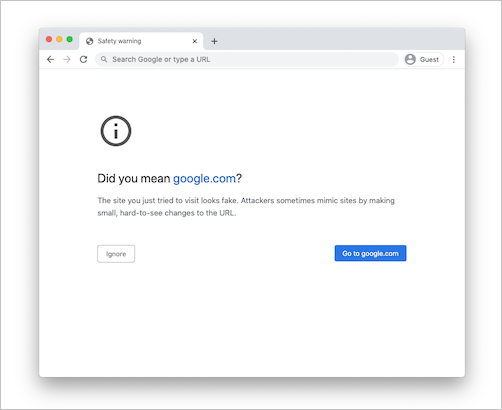

Zostanie wyświetlone podobne ostrzeżenie witryny

Złośliwi aktorzy mogą tworzyć adresy URL podobne do adresów URL innych witryn, aby personifikować i nakłaniać użytkowników do przekonania, że przeglądają inną witrynę. Niektóre przeglądarki próbują wykryć to zachowanie i ostrzegają użytkowników przed uzyskaniem dostępu do adresu URL lub zablokowaniem dostępu.

W niektórych rzadkich przypadkach użytkownicy pod kontrolą sesji otrzymują komunikat z przeglądarki wskazujący podejrzany dostęp do witryny. Przyczyną jest to, że przeglądarka traktuje domenę sufiks (na przykład: .mcas.ms) jako podejrzaną.

Ten komunikat jest wyświetlany tylko dla użytkowników przeglądarki Chrome, ponieważ użytkownicy przeglądarki Microsoft Edge korzystają z ochrony w przeglądarce bez architektury odwrotnego serwera proxy. Przykład:

Jeśli otrzymasz taki komunikat, skontaktuj się z pomocą techniczną firmy Microsoft, aby skontaktować się z odpowiednim dostawcą przeglądarki.

Więcej zagadnień dotyczących rozwiązywania problemów z aplikacjami

Podczas rozwiązywania problemów z aplikacjami należy wziąć pod uwagę kilka kwestii:

Obsługa kontrolek sesji dla nowoczesnych przeglądarek Defender for Cloud Apps kontrolek sesji obejmuje teraz obsługę nowej przeglądarki Microsoft Edge opartej na Chromium. Mimo że nadal obsługujemy najnowsze wersje programu Internet Explorer i starszą wersję przeglądarki Microsoft Edge, obsługa jest ograniczona i zalecamy korzystanie z nowej przeglądarki Microsoft Edge.

Kontrolki sesji chronią ograniczenia, Co-Auth etykietowanie w ramach akcji "chroń" nie jest obsługiwane przez kontrolki sesji Defender for Cloud Apps. Aby uzyskać więcej informacji, zobacz Enable coauthoring for files encrypted with sensitivity labels (Włączanie współtworzynia plików zaszyfrowanych przy użyciu etykiet poufności).