Pomysły dotyczące rozwiązań

W tym artykule opisano pomysł rozwiązania. Architekt chmury może użyć tych wskazówek, aby ułatwić wizualizowanie głównych składników dla typowej implementacji tej architektury. Skorzystaj z tego artykułu jako punktu wyjścia, aby zaprojektować dobrze zaprojektowane rozwiązanie zgodne z konkretnymi wymaganiami obciążenia.

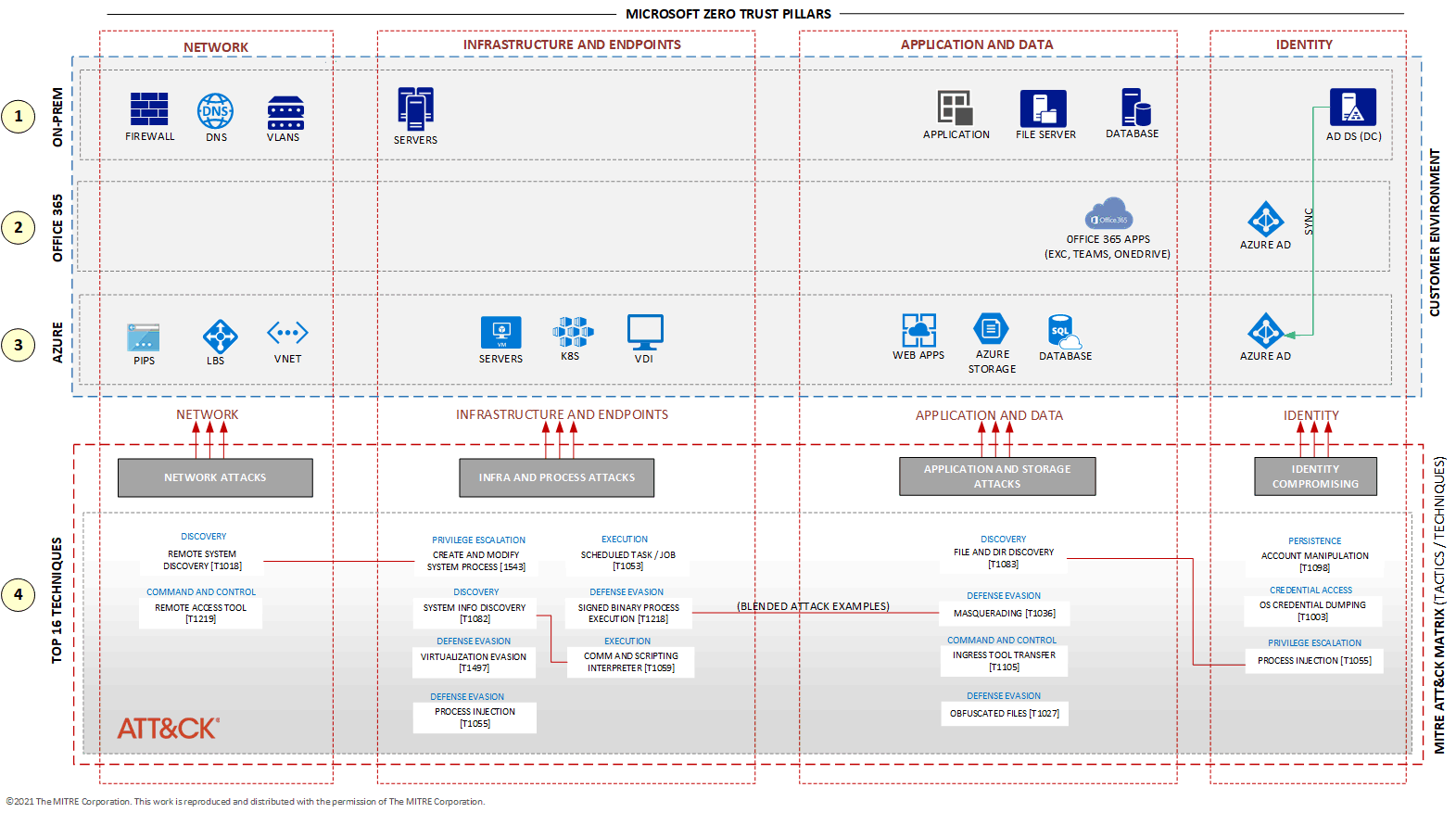

W tym artykule opisano sposób tworzenia diagramu podstawowego środowiska IT organizacji i tworzenia mapy zagrożeń. Te diagramy są cennymi narzędziami do planowania i tworzenia niezawodnej warstwy zabezpieczeń defensywnych. Zrozumienie środowiska IT i jego architektury ma kluczowe znaczenie dla identyfikowania usług zabezpieczeń potrzebnych do zapewnienia odpowiedniej ochrony.

Systemy komputerowe przechowują informacje nie tylko cenne dla organizacji, które je generują, ale także dla złośliwych podmiotów. Podmioty te, niezależnie od tego, czy osoby, czy grupy, angażują się w szkodliwe działania mające na celu naruszenie lub uszkodzenie komputerów, urządzeń, systemów i sieci firm. Ich celem jest często kradzież lub uszkodzenie poufnych danych przy użyciu zagrożeń, takich jak złośliwe oprogramowanie lub ataki siłowe.

W tym artykule poznamy metodę mapowania zagrożeń na środowisko IT, umożliwiając planowanie implementacji usług zabezpieczeń firmy Microsoft w ramach strategii zabezpieczeń. Jest to drugi artykuł z serii pięciu, jak wprowadzono w poprzedniej odsłonie. Używanie monitorowania platformy Azure do integrowania składników zabezpieczeń.

Dobrą wiadomością jest to, że nie musisz tworzyć mapy zagrożeń od podstaw. Macierz MITRE ATT&CK oferuje doskonały zasób, który pomoże Ci opracować. MITRE ATT&CK to globalny baza wiedzy, który mapuje rzeczywiste zagrożenia na podstawie obserwowanych taktyk i technik. MITRE Corporation dokumentuje szczegółowo każde znane zagrożenie, zapewniając cenne informacje na temat działania tych zagrożeń i sposobu ich obrony. Ten publicznie dostępny zasób jest dostępny w trybie online w witrynie MITRE ATT&CK®.

W tym artykule użyjemy podzbioru tych zagrożeń, aby zilustrować sposób mapowania zagrożeń na środowisko IT.

Potencjalne przypadki użycia

Niektóre zagrożenia są powszechne we wszystkich branżach, takich jak oprogramowanie wymuszające okup, ataki DDoS, wykonywanie skryptów między witrynami i wstrzyknięcie kodu SQL. Jednak wiele organizacji stoi w obliczu konkretnych zagrożeń unikatowych dla swojej branży lub na podstawie przeszłych cyberataków, które napotkali. Diagram w tym artykule może pomóc w zmapowania tych zagrożeń dla organizacji, identyfikując obszary, które najprawdopodobniej zostaną zaatakowane przez złośliwych podmiotów. Utworzenie mapy zagrożeń umożliwia zaplanowanie niezbędnych warstw obrony dla bezpieczniejszego środowiska.

Ten diagram można dostosować do modelu różnych kombinacji ataków i lepiej zrozumieć, jak je zapobiegać i ograniczać. Chociaż struktura MITRE ATT&CK jest przydatnym odwołaniem, nie jest wymagana. Usługa Microsoft Sentinel i inne usługi zabezpieczeń firmy Microsoft współpracują również z MITRE, aby zapewnić cenny wgląd w różne zagrożenia.

Niektóre organizacje używają cyber kill chain®, metodologii z Lockheed Martin, aby mapować i zrozumieć, jak atak lub serię ataków są wykonywane przeciwko środowisku IT. Cyber Kill Chain organizuje zagrożenia i ataki, rozważając mniejszą liczbę taktyk i technik niż struktura MITRE ATT&CK. Mimo to skuteczne jest pomaganie w zrozumieniu zagrożeń i sposobach ich wykonywania. Aby uzyskać więcej informacji na temat tej metodologii, zobacz Cyber Kill Chain.

Architektura

Pobierz plik programu Visio z tą architekturą.

©2021 MITRE Corporation. Ta praca jest odtwarzana i rozpowszechniana z uprawnieniem MITRE Corporation.

W przypadku środowiska IT organizacji określamy składniki tylko dla platformy Azure i platformy Microsoft 365. Konkretne środowisko IT może obejmować urządzenia, urządzenia i technologie od różnych dostawców technologii.

W przypadku środowiska platformy Azure diagram przedstawia składniki wymienione w poniższej tabeli.

| Etykieta | Dokumentacja |

|---|---|

| Sieć wirtualna | Co to jest usługa Azure Virtual Network? |

| LBS | Co to jest usługa Azure Load Balancer? |

| PIPSÓW | Publiczne adresy IP |

| SERWERÓW | Virtual Machines |

| K8S | Azure Kubernetes Service |

| VDI | Co to jest usługa Azure Virtual Desktop? |

| APLIKACJE INTERNETOWE | Omówienie usługi App Service |

| AZURE STORAGE | Wprowadzenie do usługi Azure Storage |

| DB | Co to jest usługa Azure SQL Database? |

| Tożsamość Microsoft Entra | Czym jest usługa Microsoft Entra ID? |

Diagram przedstawia platformę Microsoft 365 za pośrednictwem składników wymienionych w poniższej tabeli.

| Etykieta | opis | Dokumentacja |

|---|---|---|

OFFICE 365 |

Usługi Platformy Microsoft 365 (dawniej Office 365). Aplikacje udostępniane przez platformę Microsoft 365 zależą od typu licencji. | Microsoft 365 — subskrypcja aplikacji pakietu Office |

Microsoft Entra ID |

Microsoft Entra ID— ten sam, który jest używany przez platformę Azure. Wiele firm korzysta z tej samej usługi Microsoft Entra dla platformy Azure i platformy Microsoft 365. | Czym jest usługa Microsoft Entra ID? |

Przepływ pracy

Aby ułatwić zrozumienie, która część środowiska IT może atakować te zagrożenia, diagram architektury w tym artykule jest oparty na typowym środowisku IT dla organizacji, która ma systemy lokalne, subskrypcję platformy Microsoft 365 i subskrypcję platformy Azure. Zasoby w każdej z tych warstw to usługi, które są wspólne dla wielu firm. Są one klasyfikowane na diagramie zgodnie z filarami programu Microsoft Zero Trust: network, infrastructure, endpoint, application, data i identity. Aby uzyskać więcej informacji o zerowym zaufaniu, zobacz Obsługa proaktywnych zabezpieczeń za pomocą rozwiązania Zero Trust.

Diagram architektury zawiera następujące warstwy:

Lokalne

Diagram zawiera niektóre podstawowe usługi, takie jak serwery (maszyny wirtualne), urządzenia sieciowe i system DNS. Obejmuje ona typowe aplikacje, które znajdują się w większości środowisk IT i działają na maszynach wirtualnych lub serwerach fizycznych. Obejmuje również różne typy baz danych, zarówno SQL, jak i innych niż SQL. Organizacje zwykle mają serwer plików, który współudzieli pliki w całej firmie. Ponadto usługa domena usługi Active Directory, powszechny składnik infrastruktury, obsługuje poświadczenia użytkownika. Diagram zawiera wszystkie te składniki w środowisku lokalnym.

Środowisko usługi Office 365

To przykładowe środowisko zawiera tradycyjne aplikacje biurowe, takie jak Word, Excel, PowerPoint, Outlook i OneNote. W zależności od typu licencji może również zawierać inne aplikacje, takie jak OneDrive, Exchange, Sharepoint i Teams. Na diagramie są one reprezentowane przez ikonę aplikacji platformy Microsoft 365 (dawniej Office 365) i ikonę identyfikatora entra firmy Microsoft. Aby uzyskać dostęp do aplikacji platformy Microsoft 365, użytkownicy muszą być uwierzytelniani, a identyfikator Entra firmy Microsoft działa jako dostawca tożsamości. Platforma Microsoft 365 uwierzytelnia użytkowników względem tego samego typu identyfikatora Entra firmy Microsoft używanego przez platformę Azure. W większości organizacji dzierżawa microsoft Entra ID jest taka sama zarówno dla platformy Azure, jak i platformy Microsoft 365.

Środowisko platformy Azure

Ta warstwa reprezentuje usługi w chmurze publicznej platformy Azure, w tym maszyny wirtualne, sieci wirtualne, platformy jako usługi, aplikacje internetowe, bazy danych, magazyn, usługi tożsamości i inne. Aby uzyskać więcej informacji na temat platformy Azure, zobacz dokumentację platformy Azure.

MITRE ATT&CK taktyka i techniki

Ten diagram przedstawia 16 najważniejszych zagrożeń, zgodnie z taktyką i technikami opublikowanymi przez MITRE Corporation. W czerwonych wierszach można zobaczyć przykład ataku mieszanego, co oznacza, że złośliwy aktor może koordynować wiele ataków jednocześnie.

Jak używać struktury MITRE ATT&CK

Możesz rozpocząć od prostego wyszukiwania nazwy zagrożenia lub kodu ataku na głównej stronie internetowej MITRE ATT&CK®.

Możesz również przeglądać zagrożenia na stronach taktyki lub technik:

Nadal możesz użyć NARZĘDZIA MITRE ATT&CK® Navigator, intuicyjnego narzędzia dostarczonego przez MITRE, które ułatwia odnajdywanie taktyk, technik i szczegółów dotyczących zagrożeń.

Składniki

Przykładowa architektura w tym artykule korzysta z następujących składników platformy Azure:

Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem. Microsoft Entra ID pomaga użytkownikom uzyskiwać dostęp do zasobów zewnętrznych, takich jak platforma Microsoft 365, witryna Azure Portal i tysiące innych aplikacji SaaS. Ułatwia również dostęp do zasobów wewnętrznych, takich jak aplikacje w sieci intranetowej firmy.

Usługa Azure Virtual Network to podstawowy blok konstrukcyjny dla sieci prywatnej na platformie Azure. Sieć wirtualna umożliwia wielu typom zasobów platformy Azure bezpieczne komunikowanie się ze sobą, Internetem i sieciami lokalnymi. Sieć wirtualna udostępnia sieć wirtualną, która korzysta z infrastruktury platformy Azure, takiej jak skalowanie, dostępność i izolacja.

Usługa Azure Load Balancer to usługa równoważenia obciążenia w warstwie 4 o wysokiej wydajności (ruch przychodzący i wychodzący) o wysokiej wydajności dla wszystkich protokołów UDP i TCP. Jest on tworzony tak, aby obsługiwał miliony żądań na sekundę, zapewniając wysoką dostępność rozwiązania. Usługa Azure Load Balancer jest strefowo nadmiarowa, zapewniając wysoką dostępność w Strefy dostępności.

Maszyny wirtualne to jeden z kilku typów skalowalnych zasobów obliczeniowych dostępnych na żądanie, które oferuje platforma Azure. Maszyna wirtualna platformy Azure zapewnia elastyczność wirtualizacji bez konieczności kupowania i konserwowania fizycznego sprzętu, który go uruchamia.

Usługa Azure Kubernetes Service (AKS) to w pełni zarządzana usługa Kubernetes służąca do wdrażania konteneryzowanych aplikacji i zarządzania nimi. Usługa AKS zapewnia bezserwerową platformę Kubernetes, ciągłą integrację/ciągłe dostarczanie (CI/CD) oraz zabezpieczenia i nadzór klasy korporacyjnej.

Azure Virtual Desktop to usługa wirtualizacji pulpitu i aplikacji działająca w chmurze, która zapewnia pulpity dla użytkowników zdalnych.

Web Apps to oparta na protokole HTTP usługa do hostowania aplikacji internetowych, interfejsów API REST i zapleczy mobilnych. Możesz programować w ulubionym języku, a aplikacje są uruchamiane i skalowane z łatwością zarówno w środowiskach opartych na systemach Windows, jak i Linux.

Usługa Azure Storage to wysoce dostępny, wysoce skalowalny, trwały i bezpieczny magazyn dla różnych obiektów danych w chmurze, w tym obiektów, obiektów blob, plików, dysków, kolejek i magazynu tabel. Wszystkie dane zapisane na koncie usługi Azure Storage są szyfrowane przez usługę. Usługa Azure Storage zapewnia precyzyjną kontrolę nad tym, kto ma dostęp do danych.

Azure SQL Database to w pełni zarządzany aparat bazy danych PaaS, który obsługuje większość funkcji zarządzania bazami danych, takich jak uaktualnianie, poprawianie, tworzenie kopii zapasowych i monitorowanie. Zapewnia te funkcje bez udziału użytkownika. Usługa SQL Database udostępnia szereg wbudowanych funkcji zabezpieczeń i zgodności, które ułatwiają aplikacji spełnienie wymagań dotyczących zabezpieczeń i zgodności.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Rudnei Oliveira | Starszy inżynier ds. zabezpieczeń platformy Azure

Inni współautorzy:

- Gary Moore | Programista/pisarz

- Andrew Nathan | Starszy menedżer ds. inżynierii klienta

Następne kroki

Ten dokument odnosi się do niektórych usług, technologii i terminologii. Więcej informacji o nich można znaleźć w następujących zasobach:

- MITRE ATT&CK®

- Nawigator ATT&CK®)

- Publiczna wersja zapoznawcza: blok MITRE ATT&CK Framework w usłudze Microsoft Sentinel, wpis z bloga o domenie chmury i sztucznej inteligencji platformy Azure

- Łańcuch® zagrożeń cybernetycznych

- Obsługa proaktywnych zabezpieczeń za pomocą rozwiązania Zero Trust

- Zagrożenie mieszane w Wikipedii

- Jak cyberataki zmieniają się zgodnie z nowymi Raport firmy Microsoft na temat ochrony zasobów cyfrowych z bloga zabezpieczeń firmy Microsoft

Powiązane zasoby

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz inne artykuły z tej serii:

- Część 1. Integrowanie składników zabezpieczeń za pomocą monitorowania platformy Azure

- Część 3. Tworzenie pierwszej warstwy obrony za pomocą usług Azure Security

- Część 4. Tworzenie drugiej warstwy obrony za pomocą usług Microsoft Defender XDR Security

- Część 5. Integracja usług zabezpieczeń Azure i Microsoft Defender XDR