Pomysły dotyczące rozwiązań

W tym artykule opisano pomysł rozwiązania. Architekt chmury może użyć tych wskazówek, aby ułatwić wizualizowanie głównych składników dla typowej implementacji tej architektury. Skorzystaj z tego artykułu jako punktu wyjścia, aby zaprojektować dobrze zaprojektowane rozwiązanie zgodne z konkretnymi wymaganiami obciążenia.

Wiele organizacji działa w środowisku hybrydowym z zasobami hostowanymi zarówno na platformie Azure, jak i w środowisku lokalnym. Większość zasobów platformy Azure, takich jak maszyny wirtualne, aplikacje platformy Azure i identyfikator firmy Microsoft Entra, można zabezpieczyć przy użyciu wbudowanych usług zabezpieczeń platformy Azure.

Ponadto organizacje często subskrybują platformę Microsoft 365, aby zapewnić użytkownikom aplikacje, takie jak Word, Excel, PowerPoint i Exchange Online. Platforma Microsoft 365 oferuje również usługi zabezpieczeń, które mogą służyć do dodawania dodatkowej warstwy ochrony do niektórych najczęściej używanych zasobów platformy Azure.

Aby skutecznie korzystać z usług zabezpieczeń platformy Microsoft 365, ważne jest, aby zrozumieć kluczową terminologię i strukturę usług Platformy Microsoft 365. Ten czwarty artykuł z serii pięciu omawia te tematy bardziej szczegółowo, opierając się na pojęciach omówionych w poprzednich artykułach, szczególnie:

- Mapuj zagrożenia na środowisko IT

- Tworzenie pierwszej warstwy obrony za pomocą usług Azure Security Services

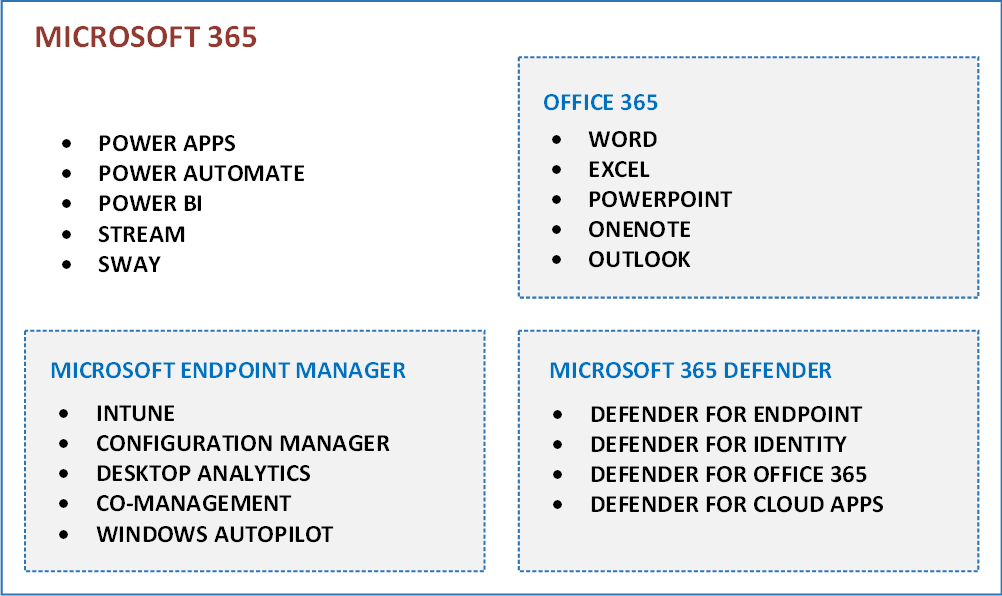

Platformy Microsoft 365 i Office 365 to usługi oparte na chmurze przeznaczone do obsługi potrzeb organizacji w celu zapewnienia silnego bezpieczeństwa, niezawodności i zwiększonej produktywności użytkowników. Platforma Microsoft 365 obejmuje usługi, takie jak Power Automate, Forms, Stream, Sway i Office 365. Usługa Office 365 obejmuje szczególnie znany pakiet aplikacji zwiększających produktywność. Aby uzyskać więcej informacji na temat opcji subskrypcji dla tych dwóch usług, zobacz Microsoft 365 i Office 365 plan options (Opcje planu usługi Office 365).

W zależności od licencji uzyskanej dla platformy Microsoft 365 możesz również uzyskać usługi zabezpieczeń dla platformy Microsoft 365. Te usługi zabezpieczeń są nazywane usługą Microsoft Defender XDR, która zapewnia wiele usług:

- Microsoft Defender for Endpoint (MDE)

- Microsoft Defender for Identity (MDI)

- Microsoft Defender dla pakietu Office (MDO)

- Microsoft Defender dla Chmury Apps (MDA)

- Dostęp do aplikacji "Microsoft Defender dla Chmury" uzyskiwany za pośrednictwem "security.microsoft.com" różni się od "Microsoft Defender dla Chmury", które jest innym rozwiązaniem zabezpieczeń dostępnym za pośrednictwem "portal.azure.com".

Na poniższym diagramie przedstawiono relację rozwiązań i głównych usług, które oferuje platforma Microsoft 365, ale nie wszystkie usługi są wymienione.

Potencjalny przypadek użycia

Ludzie często mylą się z usługami zabezpieczeń platformy Microsoft 365 i ich rolą w cyberbezpieczeństwa IT. Główna przyczyna tego zamieszania wynika z podobieństwa w nazwach, w tym niektórych usług zabezpieczeń platformy Azure, takich jak Microsoft Defender dla Chmury (dawniej Azure Security Center) i Defender dla Chmury Apps (dawniej Microsoft Cloud App Security).

Jednak zamieszanie wykracza poza terminologię. Niektóre usługi zapewniają podobne zabezpieczenia, ale dla różnych zasobów. Na przykład usługa Defender for Identity i Usługa Azure Identity Protection chronią usługi tożsamości, ale usługa Defender for Identity zabezpiecza tożsamości lokalne (za pośrednictwem usług domena usługi Active Directory i uwierzytelniania Kerberos), podczas gdy usługa Azure Identity Protection zabezpiecza tożsamości w chmurze (za pośrednictwem identyfikatora Entra firmy Microsoft i uwierzytelniania OAuth).

Te przykłady podkreślają znaczenie zrozumienia różnic między usługami zabezpieczeń platformy Microsoft 365 a usługami zabezpieczeń platformy Azure. Korzystając z tego zrozumienia, możesz efektywniej zaplanować strategię zabezpieczeń w chmurze firmy Microsoft przy zachowaniu silnego stanu zabezpieczeń dla środowiska IT. Ten artykuł ma na celu ułatwienie osiągnięcia tego celu.

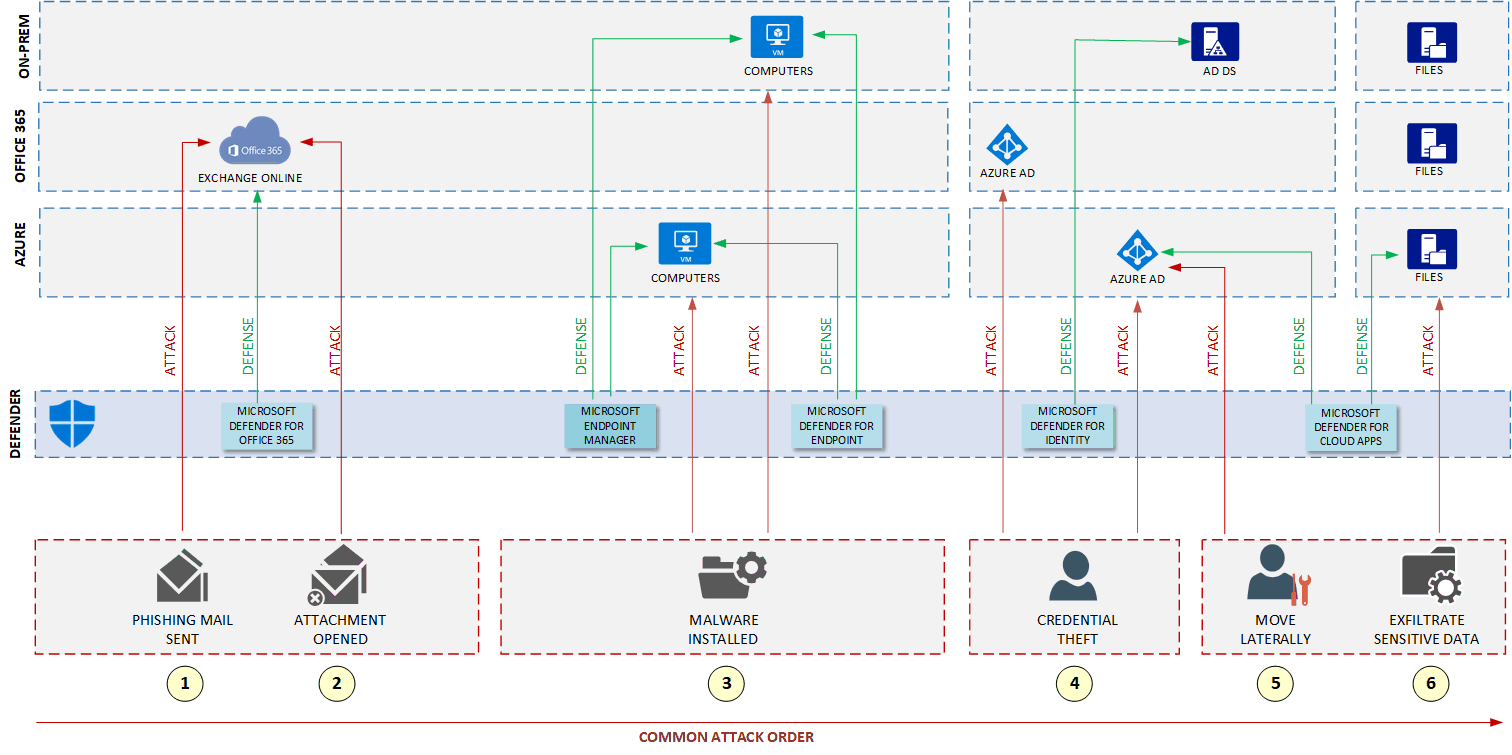

Na poniższym diagramie przedstawiono rzeczywisty przypadek użycia usług zabezpieczeń XDR w usłudze Microsoft Defender. Przedstawia ona zasoby, które wymagają ochrony, usług uruchomionych w środowisku i niektórych potencjalnych zagrożeń. Usługi XDR w usłudze Microsoft Defender są umieszczone w środku, broniąc zasobów organizacji przed tymi zagrożeniami.

Architektura

Rozwiązanie rozszerzonego wykrywania i reagowania firmy Microsoft (XDR, Extended Detection and Response, XDR) firmy Microsoft, znane jako Microsoft Defender XDR, integruje wiele narzędzi i usług zabezpieczeń w celu zapewnienia ujednoliconej ochrony, wykrywania i reagowania między punktami końcowymi, tożsamościami, pocztą e-mail, aplikacjami i środowiskami w chmurze. Łączy ona zaawansowaną analizę zagrożeń, automatyzację i analizę opartą na sztucznej inteligencji w celu wykrywania i reagowania na zaawansowane zagrożenia cybernetyczne w czasie rzeczywistym, umożliwiając zespołom ds. zabezpieczeń szybkie ograniczanie ryzyka i zmniejszanie wpływu ataków. Konsolidując dane zabezpieczeń z różnych źródeł, usługa Microsoft Defender XDR ułatwia organizacjom osiągnięcie kompleksowej, usprawnionej obrony w całej infrastrukturze IT.

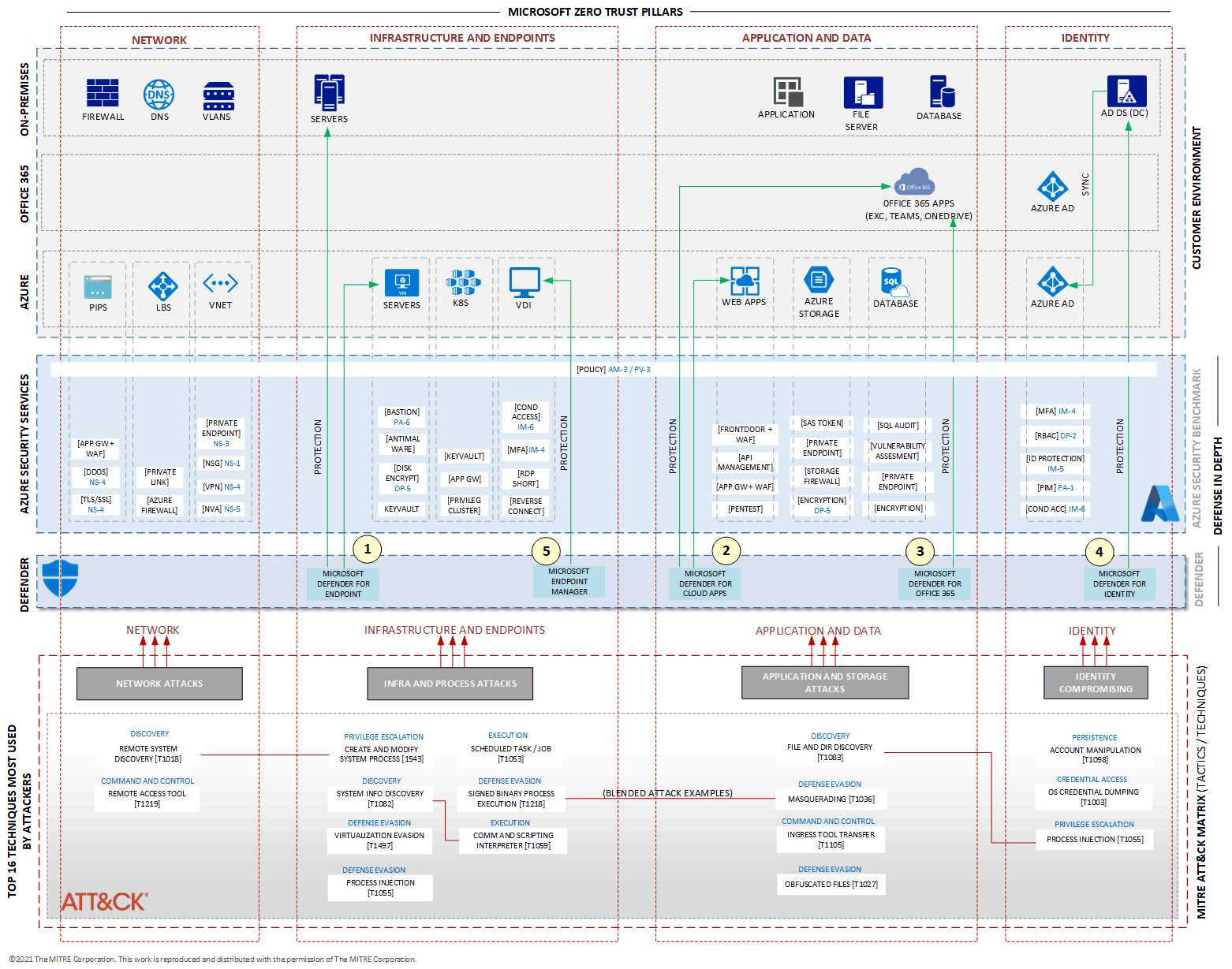

Na poniższym diagramie przedstawiono warstwę oznaczona jako DEFENDER, która reprezentuje usługi zabezpieczeń XDR w usłudze Microsoft Defender. Dodanie tych usług do środowiska IT pomaga w tworzeniu lepszej ochrony środowiska. Usługi w warstwie Defender mogą współpracować z usługami zabezpieczeń platformy Azure.

Pobierz plik programu Visio z tą architekturą.

©2021 MITRE Corporation. Ta praca jest odtwarzana i rozpowszechniana z uprawnieniem MITRE Corporation.

Przepływ pracy

Ochrona punktu końcowego w usłudze Microsoft Defender

Usługa Defender for Endpoint zabezpiecza punkty końcowe w przedsiębiorstwie i ułatwia sieciom zapobieganie zaawansowanym zagrożeniom, wykrywanie, badanie i reagowanie na nie. Tworzy warstwę ochrony maszyn wirtualnych, które działają na platformie Azure i lokalnie. Aby uzyskać więcej informacji o tym, co może chronić, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender.

aplikacje Microsoft Defender dla Chmury

Wcześniej znany jako Microsoft Cloud Application Security, Defender dla Chmury Apps to broker zabezpieczeń dostępu do chmury (CASB), który obsługuje wiele trybów wdrażania. Te tryby obejmują zbieranie dzienników, łączniki interfejsu API i zwrotny serwer proxy. Zapewnia ona bogatą widoczność, kontrolę nad podróżami danych i zaawansowaną analizę w celu identyfikowania i zwalczania cyberataków we wszystkich usługach firmy Microsoft i innych firm w chmurze. Zapewnia ochronę i ograniczenie ryzyka dla aplikacji w chmurze, a nawet w przypadku niektórych aplikacji, które działają lokalnie. Zapewnia również warstwę ochrony dla użytkowników, którzy uzyskują dostęp do tych aplikacji. Aby uzyskać więcej informacji, zobacz omówienie aplikacji Microsoft Defender dla Chmury.

Ważne jest, aby nie mylić Defender dla Chmury Apps z Microsoft Defender dla Chmury, który udostępnia zalecenia i ocenę stanu zabezpieczeń serwerów, aplikacji, kont magazynu i innych zasobów działających na platformie Azure, lokalnie i w innych chmurach. Defender dla Chmury konsoliduje dwie poprzednie usługi, Azure Security Center i Azure Defender.

Microsoft Defender dla pakietu Office

Ochrona usługi Office 365 w usłudze Defender chroni organizację przed złośliwymi zagrożeniami, które są stwarzane przez wiadomości e-mail, linki (adresy URL) i narzędzia do współpracy. Zapewnia ochronę poczty e-mail i współpracy. W zależności od licencji możesz dodać badanie po naruszeniu zabezpieczeń, wyszukiwanie zagrożeń i reagowanie, a także automatyzację i symulację (na potrzeby trenowania). Aby uzyskać więcej informacji na temat opcji licencjonowania, zobacz omówienie zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Microsoft Defender for Identity

Defender for Identity to oparte na chmurze rozwiązanie zabezpieczeń, które używa sygnałów lokalna usługa Active Directory do identyfikowania, wykrywania i badania zaawansowanych zagrożeń, tożsamości z naruszonymi zabezpieczeniami i złośliwych akcji wewnętrznych kierowanych do organizacji. Chroni domena usługi Active Directory Services (AD DS), które działają lokalnie. Mimo że ta usługa działa w chmurze, działa w celu ochrony tożsamości lokalnych. Usługa Defender for Identity nosiła wcześniej nazwę Azure Advanced Threat Protection. Aby uzyskać więcej informacji, zobacz Co to jest usługa Microsoft Defender for Identity?

Jeśli potrzebujesz ochrony tożsamości udostępnianych przez identyfikator Firmy Microsoft Entra i działa natywnie w chmurze, rozważ Ochrona tożsamości Microsoft Entra.

Intune (dawniej część programu Microsoft Endpoint Manager)

Microsoft Intune to oparta na chmurze usługa, która ułatwia organizacjom zarządzanie urządzeniami, aplikacjami i danymi oraz zarządzanie nimi. Umożliwia administratorom IT kontrolowanie sposobu użycia urządzeń firmowych, takich jak laptopy, smartfony i tablety, zapewniając zgodność z zasadami zabezpieczeń. Za pomocą usługi Intune można wymuszać konfiguracje urządzeń, wdrażać oprogramowanie, zarządzać aplikacjami mobilnymi i chronić dane firmowe przy użyciu funkcji, takich jak dostęp warunkowy i czyszczenie zdalne. Jest to szczególnie przydatne w przypadku włączania bezpiecznej pracy zdalnej, zarządzania urządzeniami należącymi do firmy i osobistym (BYOD) oraz zapewnienia bezpieczeństwa danych na różnych platformach, takich jak Windows, iOS, Android i macOS.

Inną usługą, która była częścią programu Endpoint Manager, jest program Configuration Manager, lokalne rozwiązanie do zarządzania, które umożliwia zarządzanie komputerami klienckimi i serwerowymi, które znajdują się w sieci, połączone bezpośrednio lub za pośrednictwem Internetu. Możesz włączyć funkcje chmury, aby zintegrować program Configuration Manager z usługą Intune, identyfikatorem Entra firmy Microsoft, usługą Defender dla punktu końcowego i innymi usługami w chmurze. Służy do wdrażania aplikacji, aktualizacji oprogramowania i systemów operacyjnych. Można również monitorować zgodność, wykonywać zapytania dotyczące obiektów, działać na klientach w czasie rzeczywistym i wiele innych. Aby dowiedzieć się więcej o wszystkich dostępnych usługach, zobacz Omówienie programu Microsoft Endpoint Manager.

Kolejność ataków przykładowych zagrożeń

Zagrożenia o nazwie na diagramie są zgodne ze wspólną kolejnością ataków:

Osoba atakująca wysyła wiadomość e-mail z wyłudzaniem informacji za pomocą dołączonego złośliwego oprogramowania.

Użytkownik końcowy otwiera dołączone złośliwe oprogramowanie.

Złośliwe oprogramowanie jest instalowane na zapleczu bez zauważenia przez użytkownika.

Zainstalowane złośliwe oprogramowanie kradnie poświadczenia niektórych użytkowników.

Osoba atakująca używa poświadczeń, aby uzyskać dostęp do poufnych kont.

Jeśli poświadczenia zapewniają dostęp do konta z podwyższonym poziomem uprawnień, osoba atakująca naruszy dodatkowe systemy.

Diagram przedstawia również w warstwie oznaczonej jako DEFENDER , którą usługi Microsoft Defender XDR mogą monitorować i ograniczać te ataki. Jest to przykład, w jaki sposób usługa Defender zapewnia dodatkową warstwę zabezpieczeń, która współpracuje z usługami zabezpieczeń platformy Azure w celu zapewnienia dodatkowej ochrony zasobów przedstawionych na diagramie. Aby uzyskać więcej informacji o tym, jak potencjalne ataki zagrażają środowisku IT, zobacz drugi artykuł z tej serii Mapuj zagrożenia na środowisko IT. Aby uzyskać więcej informacji o usłudze Microsoft Defender XDR, zobacz Microsoft Defender XDR.

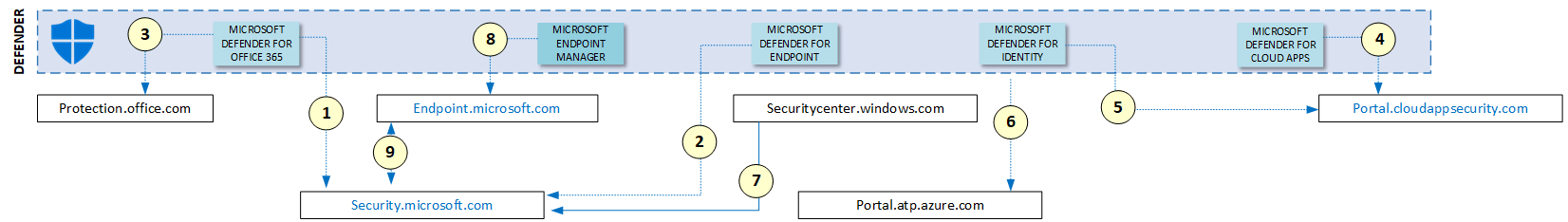

Uzyskiwanie dostępu do usług zabezpieczeń XDR w usłudze Microsoft Defender i zarządzanie nimi

Na poniższym diagramie przedstawiono, które portale są obecnie dostępne i ich relacje ze sobą. W czasie aktualizacji tych artykułów niektóre z tych portali mogą być już przestarzałe.

Security.microsoft.com jest obecnie najważniejszym dostępnym portalem, ponieważ udostępnia funkcje z Ochrona usługi Office 365 w usłudze Microsoft Defender (1), z usługi Defender for Endpoint (2), z usługi Defender for Office (3), usługi Defender for Identity (5), usługi Defender for Apps (4), a także dla usługi Microsoft Sentinel.

Należy pamiętać, że usługa Microsoft Sentinel ma pewne funkcje, które nadal działają tylko w witrynie Azure Portal (portal.azure.com).

endpoint.microsoft.com Ponadto udostępnia funkcje głównie dla usługi Intune i programu Configuration Manager, ale także dla innych usług, które są częścią programu Endpoint Manager. Ponieważ security.microsoft.com i endpoint.microsoft.com zapewniają ochronę zabezpieczeń dla punktów końcowych, mają one wiele interakcji między nimi (9), aby zapewnić doskonały stan zabezpieczeń dla punktów końcowych.

Składniki

Przykładowa architektura w tym artykule korzysta z następujących składników platformy Azure:

Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem. Microsoft Entra ID pomaga użytkownikom uzyskiwać dostęp do zasobów zewnętrznych, takich jak platforma Microsoft 365, witryna Azure Portal i tysiące innych aplikacji SaaS. Ułatwia również dostęp do zasobów wewnętrznych, takich jak aplikacje w sieci intranetowej firmy.

Usługa Azure Virtual Network to podstawowy blok konstrukcyjny dla sieci prywatnej na platformie Azure. Sieć wirtualna umożliwia wielu typom zasobów platformy Azure bezpieczne komunikowanie się ze sobą, Internetem i sieciami lokalnymi. Sieć wirtualna udostępnia sieć wirtualną, która korzysta z infrastruktury platformy Azure, takiej jak skalowanie, dostępność i izolacja.

Usługa Azure Load Balancer to usługa równoważenia obciążenia w warstwie 4 o wysokiej wydajności (ruch przychodzący i wychodzący) o wysokiej wydajności dla wszystkich protokołów UDP i TCP. Jest on tworzony tak, aby obsługiwał miliony żądań na sekundę, zapewniając wysoką dostępność rozwiązania. Usługa Azure Load Balancer jest strefowo nadmiarowa, zapewniając wysoką dostępność w Strefy dostępności.

Maszyny wirtualne to jeden z kilku typów skalowalnych zasobów obliczeniowych dostępnych na żądanie, które oferuje platforma Azure. Maszyna wirtualna platformy Azure zapewnia elastyczność wirtualizacji bez konieczności kupowania i konserwowania fizycznego sprzętu, który go uruchamia.

Usługa Azure Kubernetes Service (AKS) to w pełni zarządzana usługa Kubernetes służąca do wdrażania konteneryzowanych aplikacji i zarządzania nimi. Usługa AKS zapewnia bezserwerową platformę Kubernetes, ciągłą integrację/ciągłe dostarczanie (CI/CD) oraz zabezpieczenia i nadzór klasy korporacyjnej.

Azure Virtual Desktop to usługa wirtualizacji pulpitu i aplikacji działająca w chmurze, która zapewnia pulpity dla użytkowników zdalnych.

Web Apps to oparta na protokole HTTP usługa do hostowania aplikacji internetowych, interfejsów API REST i zapleczy mobilnych. Możesz programować w ulubionym języku, a aplikacje są uruchamiane i skalowane z łatwością zarówno w środowiskach opartych na systemach Windows, jak i Linux.

Usługa Azure Storage to wysoce dostępny, wysoce skalowalny, trwały i bezpieczny magazyn dla różnych obiektów danych w chmurze, w tym obiektów, obiektów blob, plików, dysków, kolejek i magazynu tabel. Wszystkie dane zapisane na koncie usługi Azure Storage są szyfrowane przez usługę. Usługa Azure Storage zapewnia precyzyjną kontrolę nad tym, kto ma dostęp do danych.

Azure SQL Database to w pełni zarządzany aparat bazy danych PaaS, który obsługuje większość funkcji zarządzania bazami danych, takich jak uaktualnianie, poprawianie, tworzenie kopii zapasowych i monitorowanie. Zapewnia te funkcje bez udziału użytkownika. Usługa SQL Database udostępnia szereg wbudowanych funkcji zabezpieczeń i zgodności, które ułatwiają aplikacji spełnienie wymagań dotyczących zabezpieczeń i zgodności.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Rudnei Oliveira | Starszy inżynier klienta

Inni współautorzy:

- Gary Moore | Programista/pisarz

- Andrew Nathan | Starszy menedżer ds. inżynierii klienta

Następne kroki

- Ochrona przed zagrożeniami za pomocą platformy Microsoft 365

- Wykrywanie cyberataków i reagowanie na nie za pomocą usługi Microsoft Defender XDR

- Wprowadzenie do usługi Microsoft Defender XDR

- Implementowanie analizy zagrożeń na platformie Microsoft 365

- Zarządzanie zabezpieczeniami za pomocą platformy Microsoft 365

- Ochrona przed złośliwymi zagrożeniami za pomocą Ochrona usługi Office 365 w usłudze Microsoft Defender

- Ochrona tożsamości lokalnych za pomocą Microsoft Defender dla Chmury dla tożsamości

Powiązane zasoby

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz inne artykuły z tej serii:

- Część 1. Mapuj zagrożenia na środowiska IT

- Część 2. Tworzenie pierwszej warstwy obrony przy użyciu usług Azure Security Services

- Część 4. integracja między usługami zabezpieczeń Azure i Microsoft Defender XDR