W tym artykule przedstawiono serię poświęconą integrowaniu usług zabezpieczeń w środowisku IT w celu ochrony systemów i zasobów, zarówno lokalnych, jak i w chmurze. Firma Microsoft oferuje różne usługi zabezpieczeń, które ułatwiają organizacjom monitorowanie i ochronę swoich systemów i danych. W tej serii dowiesz się, jak włączyć te usługi do środowiska IT, aby zwiększyć ogólny poziom zabezpieczeń.

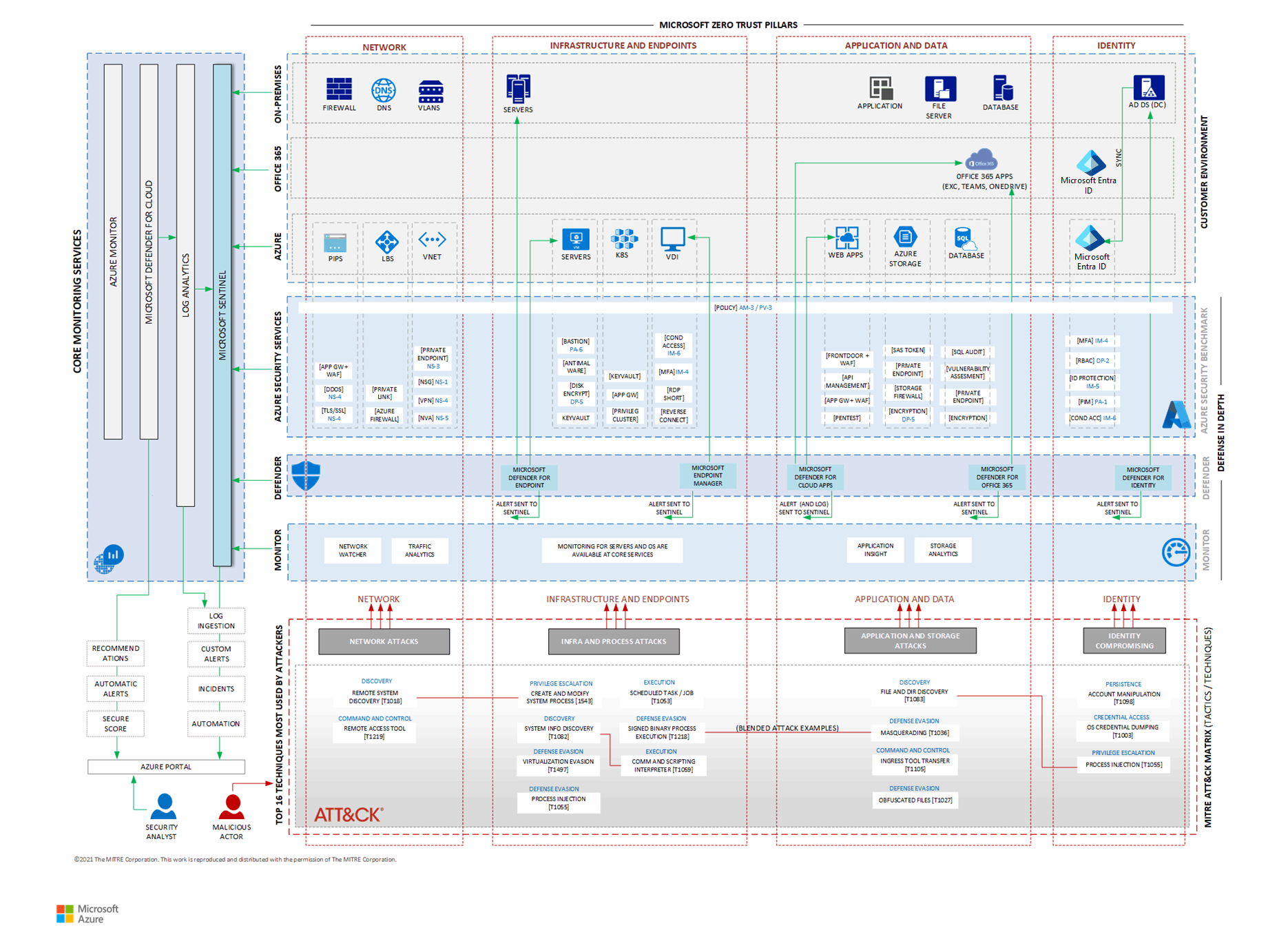

Firma Microsoft udostępnia obszerną dokumentację i architektury referencyjne dotyczące zabezpieczeń IT. Możesz na przykład zapoznać się z pojęciami zero trust, zrozumieć, w jaki sposób usługi Microsoft Defender XDR chronią środowisko pakietu Office i uzyskiwać dostęp do projektów architektury korzystających z różnych usług zabezpieczeń z chmury microsoft Azure. Kompilację różnych architektur referencyjnych zorientowanych na zabezpieczenia można znaleźć w artykule Microsoft Cybersecurity Reference Architectures (Architektury referencyjne cyberbezpieczeństwa firmy Microsoft).

Architektury w tej serii

Jest to pierwszy artykuł z serii pięciu, który zapewnia ustrukturyzowane i logiczne podejście do zrozumienia i zintegrowania rozwiązań zabezpieczeń dostępnych za pośrednictwem chmury publicznej platformy Microsoft Azure i usług Microsoft 365. W tym początkowym artykule znajdziesz omówienie serii z krótkim wyjaśnieniem zawartości architektury i sposobu jej opracowania. Kolejne artykuły bardziej szczegółowo omówią poszczególne składniki.

W tej serii przedstawiono szczegółowo strategie obrony, które można utworzyć przy użyciu tych usług zabezpieczeń w chmurze firmy Microsoft:

- Usługi zabezpieczeń platformy Azure

- Usługi XDR w usłudze Microsoft Defender

- Usługi Azure Monitor, w tym Microsoft Sentinel i Log Analytics

Diagramy

W tej serii artykułów przedstawiono diagramy architektoniczne, aby wyjaśnić, w jaki sposób usługi zabezpieczeń firmy Microsoft współpracują ze sobą. Diagram w tym artykule jest ostatecznym odwołaniem do architektury dla tej serii i przedstawia cały obraz.

Aby architektura była bardziej kompleksowa, została zaprojektowana tak, aby była ona nakładana na architekturę typowego hybrydowego środowiska IT, które w wielu firmach ma trzy warstwy:

- Usługi lokalne, takie jak prywatne centrum danych

- Usługi Office 365, które zapewniają aplikacja pakietu Office firmy Microsoft

- Usługi w chmurze publicznej platformy Azure, w tym serwery, magazyn i usługi tożsamości

Pobierz plik programu Visio z tą architekturą.

©2021 MITRE Corporation. Ta praca jest odtwarzana i rozpowszechniana z uprawnieniem MITRE Corporation.

W dolnej części diagramu znajduje się warstwa, która reprezentuje niektóre z najbardziej znanych technik ataku zgodnie z macierzą MITRE ATT &CK (MITRE ATT&CK® i taktyką związaną z niebieskim tekstem). Z perspektywy zagrożenia złośliwi aktorzy ewoluowali z nowymi technologiami i scenariuszami, zwłaszcza chmurami publicznymi i hybrydowymi.

Artykuły

Oprócz tego artykułu wprowadzającego ta seria zawiera następujące artykuły:

Mapuj zagrożenia na środowisko IT

W drugim artykule z tej serii przedstawiono sposób użycia tego odwołania architektonicznego z innym zestawem taktyk i technik lub różnymi metodologiami, takimi jak Cyber Kill Chain®, struktura opracowana przez Lockheeda Martina.

Tworzenie pierwszej warstwy obrony za pomocą usług Azure Security Services

Trzeci artykuł z tej serii zawiera szczegółowe informacje na temat usług zabezpieczeń usług w chmurze firmy Microsoft. Opisano w nim sposób ochrony usług platformy Azure, takich jak maszyny wirtualne, magazyn, sieć, aplikacja, baza danych i inne usługi platformy Azure.

Tworzenie drugiej warstwy ochrony za pomocą usług Microsoft Defender XDR Security

Czwarty artykuł z tej serii dotyczy zabezpieczeń usług Platformy Microsoft 365, takich jak Office 365, Teams i OneDrive, udostępnianych przez usługi Microsoft Defender XDR.

Integrowanie usług zabezpieczeń Azure i Microsoft Defender XDR

Piąty artykuł z tej serii wyjaśnia relację między usługami Azure Security i Microsoft Defender XDR i ich integracją. W tym artykule opisano sposób działania integracji i sposób jej realizacji przy użyciu usług Microsoft Sentinel i Log Analytics, które są wyświetlane po lewej stronie diagramu architektury. Ta seria wywołuje te podstawowe usługi monitorowania, ponieważ usługi przedstawione na grafie mogą współpracować z kompleksowymi usługami platformy Azure i platformy Microsoft 365.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Rudnei Oliveira | Starszy inżynier ds. zabezpieczeń platformy Azure

Inni współautorzy:

- Gary Moore | Programista/pisarz

- Andrew Nathan | Starszy menedżer ds. inżynierii klienta

Następne kroki

Ten dokument odnosi się do niektórych usług, technologii i terminologii. Więcej informacji o nich można znaleźć w następujących zasobach:

- Co to jest chmura publiczna, prywatna i hybrydowa?

- Omówienie testu porównawczego zabezpieczeń platformy Azure (wersja 3)

- Obsługa proaktywnych zabezpieczeń za pomocą rozwiązania Zero Trust

- Informacje o subskrypcji platformy Microsoft 365

- Microsoft Defender XDR

- MITRE ATT&CK®

- Cyber Kill Chain® z Lockheed Martin

- Co to jest usługa Microsoft Sentinel?

- Omówienie usługi Log Analytics w usłudze Azure Monitor

Powiązane zasoby

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz inne artykuły z tej serii: