W tym artykule pokazano, jak zaimplementować uwierzytelnianie wieloskładnikowe dla klientów klasycznych programu Outlook, którzy uzyskują dostęp do programu Microsoft Exchange. Istnieją cztery architektury, które odpowiadają czterem różnym możliwościom programu Microsoft Exchange, który ma skrzynkę pocztową użytkownika:

- Exchange Online

- Exchange Online, AD FS

- Lokalny program Exchange

- Lokalny program Exchange, usługi AD FS

Uwaga

Na diagramach czarne linie przerywane pokazują podstawowe interakcje między lokalnymi składnikami active directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS i Web serwer proxy aplikacji. Te interakcje można dowiedzieć się w temacie Wymagane porty i protokoły tożsamości hybrydowej.

Architektura (Exchange Online)

Pobierz plik programu Visio ze wszystkich diagramów w tym artykule.

W tym scenariuszu użytkownicy muszą używać wersji klienta programu Outlook obsługującego nowoczesne uwierzytelnianie. Aby uzyskać więcej informacji, zobacz Jak działa nowoczesne uwierzytelnianie dla aplikacji klienckich pakietu Office 2013, pakietu Office 2016 i pakietu Office 2019. Ta architektura obejmuje zarówno program Outlook dla systemu Windows, jak i Outlook dla komputerów Mac.

Przepływ pracy (Exchange Online)

- Użytkownik próbuje uzyskać dostęp do usługi Exchange Online za pośrednictwem programu Outlook.

- Usługa Exchange Online udostępnia adres URL punktu końcowego usługi Microsoft Entra na potrzeby pobierania tokenu dostępu w celu uzyskania dostępu do skrzynki pocztowej.

- Program Outlook łączy się z identyfikatorem Entra firmy Microsoft przy użyciu tego adresu URL.

- Gdy tylko domena jest federacyjna, identyfikator Entra firmy Microsoft przekierowuje żądanie do lokalnych usług AD FS.

- Użytkownik wprowadza poświadczenia na stronie logowania usług AD FS.

- Usługi AD FS przekierowuje sesję z powrotem do identyfikatora Entra firmy Microsoft.

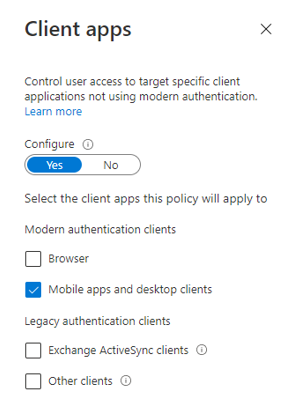

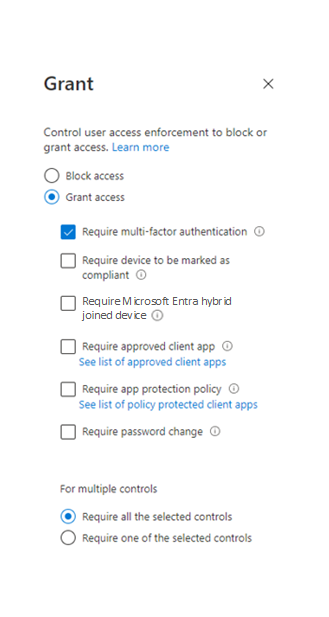

- Microsoft Entra ID stosuje zasady dostępu warunkowego platformy Azure z wymaganiami uwierzytelniania wieloskładnikowego dla aplikacji mobilnych i klientów stacjonarnych. Zapoznaj się z sekcją dotyczącą wdrażania tego artykułu, aby uzyskać informacje na temat konfigurowania tych zasad.

- Zasady dostępu warunkowego wywołuje uwierzytelnianie wieloskładnikowe firmy Microsoft. Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

- Użytkownik ukończy uwierzytelnianie wieloskładnikowe.

- Identyfikator entra firmy Microsoft wystawia tokeny dostępu i odświeżania oraz zwraca je do klienta.

- Za pomocą tokenu dostępu klient nawiązuje połączenie z usługą Exchange Online i pobiera zawartość.

Konfiguracja (Exchange Online)

Aby zablokować próby uzyskania dostępu do usługi Exchange Online za pośrednictwem starszego uwierzytelniania (czerwona linia przerywana na diagramie), należy utworzyć zasady uwierzytelniania, które wyłączają starsze uwierzytelnianie dla protokołów używanych przez usługę Outlook. Są to konkretne protokoły, które należy wyłączyć: wykrywanie automatyczne, MAPI, książki adresowe trybu offline i EWS. Oto odpowiednia konfiguracja:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi: False

AllowBasicAuthOfflineAddressBook: False

AllowBasicAuthWebServices: False

AllowBasicAuthRpc: False

Protokół Zdalnego wywołania procedury (RPC) nie jest już obsługiwany dla usługi Office 365, więc ostatni parametr nie ma wpływu na klientów.

Oto przykład polecenia służącego do tworzenia tych zasad uwierzytelniania:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Uwaga

Domyślnie po utworzeniu zasad starsze uwierzytelnianie dla wszystkich innych protokołów (takich jak IMAP, POP i ActiveSync) jest również wyłączone. Aby zmienić to zachowanie, możesz włączyć protokoły przy użyciu polecenia programu PowerShell, takiego jak ten:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

Po utworzeniu zasad uwierzytelniania można najpierw przypisać je do grupy pilotażowej użytkowników przy użyciu Set-User user01 -AuthenticationPolicy <name_of_policy> polecenia . Po przetestowaniu można rozszerzyć zasady, aby uwzględnić je dla wszystkich użytkowników. Aby zastosować zasady na poziomie organizacji, użyj Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> polecenia . Do tej konfiguracji należy użyć programu PowerShell usługi Exchange Online.

Architektura (Exchange Online, AD FS)

Pobierz plik programu Visio ze wszystkich diagramów w tym artykule.

Ten scenariusz jest taki sam jak poprzedni, z tą różnicą, że używa innego wyzwalacza do uwierzytelniania wieloskładnikowego. W poprzednim scenariuszu używaliśmy lokalnych usług AD FS do uwierzytelniania. Następnie przekierowaliśmy informacje o pomyślnym uwierzytelnianiu do identyfikatora Entra firmy Microsoft, gdzie zasady dostępu warunkowego wymuszały uwierzytelnianie wieloskładnikowe. W tym scenariuszu zamiast używania dostępu warunkowego do wymuszania uwierzytelniania wieloskładnikowego tworzymy zasady kontroli dostępu na poziomie usług AD FS i wymuszają tam uwierzytelnianie wieloskładnikowe. Pozostała część architektury jest taka sama jak poprzednia.

Uwaga

Zalecamy ten scenariusz tylko wtedy, gdy nie możesz użyć poprzedniego scenariusza.

W tym scenariuszu użytkownicy muszą używać wersji klienta programu Outlook obsługującego nowoczesne uwierzytelnianie. Aby uzyskać więcej informacji, zobacz Jak działa nowoczesne uwierzytelnianie dla aplikacji klienckich pakietu Office 2013, pakietu Office 2016 i pakietu Office 2019. Ta architektura obejmuje zarówno program Outlook dla systemu Windows, jak i Outlook dla komputerów Mac.

Przepływ pracy (Exchange Online, AD FS)

Użytkownik próbuje uzyskać dostęp do usługi Exchange Online za pośrednictwem programu Outlook.

Usługa Exchange Online udostępnia adres URL punktu końcowego usługi Microsoft Entra na potrzeby pobierania tokenu dostępu w celu uzyskania dostępu do skrzynki pocztowej.

Program Outlook łączy się z identyfikatorem Entra firmy Microsoft przy użyciu tego adresu URL.

Jeśli domena jest federacyjna, identyfikator Entra firmy Microsoft przekierowuje żądanie do lokalnych usług AD FS.

Użytkownik wprowadza poświadczenia na stronie logowania usług AD FS.

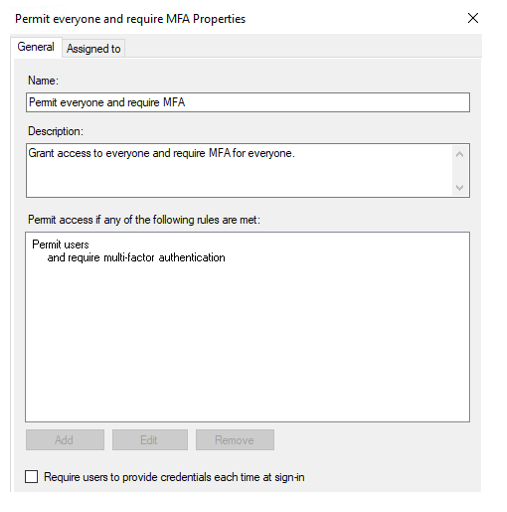

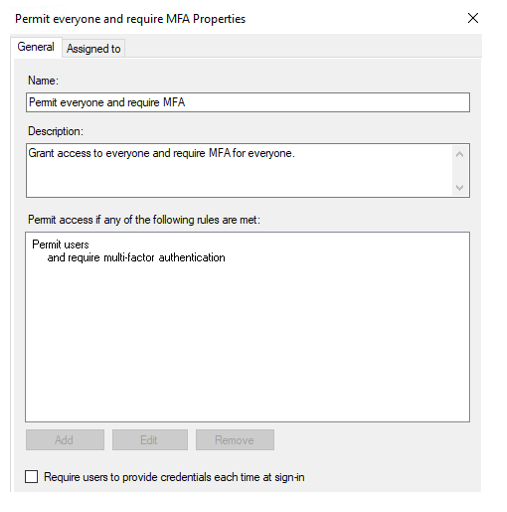

W odpowiedzi na zasady kontroli dostępu usług AF DS usługi AD FS wywołuje uwierzytelnianie wieloskładnikowe firmy Microsoft w celu ukończenia uwierzytelniania. Oto przykład zasad kontroli dostępu usług AD FS tego typu:

Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

Użytkownik ukończy uwierzytelnianie wieloskładnikowe.

Usługi AD FS przekierowuje sesję z powrotem do identyfikatora Entra firmy Microsoft.

Identyfikator entra firmy Microsoft wystawia tokeny dostępu i odświeżania oraz zwraca je do klienta.

Za pomocą tokenu dostępu klient nawiązuje połączenie z usługą Exchange Online i pobiera zawartość.

Konfiguracja (Exchange Online, AD FS)

Uwaga

Zasady kontroli dostępu zaimplementowane w kroku 6 są stosowane na poziomie zaufania jednostki uzależnionej, więc ma wpływ na wszystkie żądania uwierzytelniania dla wszystkich usług Office 365, które przechodzą przez usługi AD FS. Aby zastosować dodatkowe filtrowanie, można użyć reguł uwierzytelniania usług AD FS. Zalecamy jednak użycie zasad dostępu warunkowego (opisanych w poprzedniej architekturze) zamiast używania zasad kontroli dostępu usług AD FS dla usług Microsoft 365. Poprzedni scenariusz jest bardziej typowy i dzięki niej można osiągnąć lepszą elastyczność.

Aby zablokować próby uzyskania dostępu do usługi Exchange Online za pośrednictwem starszego uwierzytelniania (czerwona linia przerywana na diagramie), należy utworzyć zasady uwierzytelniania, które wyłączają starsze uwierzytelnianie dla protokołów używanych przez usługę Outlook. Są to konkretne protokoły, które należy wyłączyć: wykrywanie automatyczne, MAPI, książki adresowe trybu offline i EWS. Oto odpowiednia konfiguracja:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi: False

AllowBasicAuthOfflineAddressBook: False

AllowBasicAuthWebServices: False

AllowBasicAuthRpc: False

Protokół RPC nie jest już obsługiwany dla usługi Office 365, więc ostatni parametr nie ma wpływu na klientów.

Oto przykład polecenia służącego do tworzenia tych zasad uwierzytelniania:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Architektura (lokalny program Exchange)

Pobierz plik programu Visio ze wszystkich diagramów w tym artykule.

Ta architektura obejmuje zarówno program Outlook dla systemu Windows, jak i Outlook dla komputerów Mac.

Przepływ pracy (lokalny program Exchange)

- Użytkownik ze skrzynką pocztową w programie Exchange Server uruchamia klienta programu Outlook. Klient programu Outlook łączy się z programem Exchange Server i określa, że ma nowoczesne możliwości uwierzytelniania.

- Program Exchange Server wysyła odpowiedź do klienta, żądając, aby uzyskać token z identyfikatora Entra firmy Microsoft.

- Klient programu Outlook łączy się z adresem URL usługi Microsoft Entra udostępnianym przez program Exchange Server.

- Platforma Azure identyfikuje, że domena użytkownika jest federacyjna, dlatego wysyła żądania do usług AD FS (za pośrednictwem serwer proxy aplikacji sieci Web).

- Użytkownik wprowadza poświadczenia na stronie logowania usług AD FS.

- Usługi AD FS przekierowuje sesję z powrotem do identyfikatora Entra firmy Microsoft.

- Microsoft Entra ID stosuje zasady dostępu warunkowego platformy Azure z wymaganiami uwierzytelniania wieloskładnikowego dla aplikacji mobilnych i klientów stacjonarnych. Zapoznaj się z sekcją dotyczącą wdrażania tego artykułu, aby uzyskać informacje na temat konfigurowania tych zasad.

- Zasady dostępu warunkowego wywołuje uwierzytelnianie wieloskładnikowe firmy Microsoft. Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

- Użytkownik ukończy uwierzytelnianie wieloskładnikowe.

- Identyfikator entra firmy Microsoft wystawia tokeny dostępu i odświeżania oraz zwraca je do klienta.

- Użytkownik przedstawia token dostępu do programu Exchange Server, a program Exchange autoryzuje dostęp do skrzynki pocztowej.

Konfiguracja (lokalny program Exchange)

Aby zablokować próby uzyskania dostępu do lokalnego programu Exchange za pośrednictwem starszego uwierzytelniania (czerwona linia przerywana na diagramie), należy utworzyć zasady uwierzytelniania, które wyłączają starsze uwierzytelnianie dla protokołów używanych przez usługę Outlook. Są to konkretne protokoły, które należy wyłączyć: wykrywanie automatyczne, MAPI, książki adresowe trybu offline, EWS i RPC. Oto odpowiednia konfiguracja:

BlockLegacyAuthAutodiscover: True

BlockLegacyAuthMapi: True

BlockLegacyAuthOfflineAddressBook: True

BlockLegacyAuthRpc: True

BlockLegacyAuthWebServices: True

Protokół RPC nie obsługuje nowoczesnego uwierzytelniania, dlatego nie obsługuje uwierzytelniania wieloskładnikowego firmy Microsoft. Firma Microsoft zaleca protokół MAPI dla klientów programu Outlook dla systemu Windows.

Oto przykład polecenia służącego do tworzenia tych zasad uwierzytelniania:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Po utworzeniu zasad uwierzytelniania można najpierw przypisać je do grupy pilotażowej użytkowników przy użyciu Set-User user01 -AuthenticationPolicy <name_of_policy> polecenia . Po przetestowaniu można rozwinąć zasady, aby uwzględnić wszystkich użytkowników. Aby zastosować zasady na poziomie organizacji, użyj Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> polecenia . Do tej konfiguracji należy użyć lokalnego programu PowerShell programu Exchange.

Architektura (lokalny program Exchange, usługi AD FS)

Pobierz plik programu Visio ze wszystkich diagramów w tym artykule.

Ten scenariusz jest podobny do poprzedniego. Jednak w tym scenariuszu uwierzytelnianie wieloskładnikowe jest wyzwalane przez usługi AD FS. Ta architektura obejmuje zarówno program Outlook dla systemu Windows, jak i Outlook dla komputerów Mac.

Uwaga

Zalecamy ten scenariusz tylko wtedy, gdy nie możesz użyć poprzedniego scenariusza.

Przepływ pracy (lokalny program Exchange, usługi AD FS)

Użytkownik uruchamia klienta programu Outlook. Klient łączy się z programem Exchange Server i określa, że ma nowoczesne możliwości uwierzytelniania.

Program Exchange Server wysyła odpowiedź do klienta, żądając, aby uzyskać token z identyfikatora Entra firmy Microsoft. Program Exchange Server udostępnia klientowi adres URL identyfikatora entra firmy Microsoft.

Klient używa adresu URL do uzyskiwania dostępu do identyfikatora Entra firmy Microsoft.

W tym scenariuszu domena jest federacyjna. Microsoft Entra ID przekierowuje klienta do usług AD FS za pośrednictwem serwer proxy aplikacji sieci Web.

Użytkownik wprowadza poświadczenia na stronie logowania usług AD FS.

Usługi AD FS wyzwalają uwierzytelnianie wieloskładnikowe. Oto przykład zasad kontroli dostępu usług AD FS tego typu:

Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

Użytkownik ukończy uwierzytelnianie wieloskładnikowe.

Usługi AD FS przekierowuje sesję z powrotem do identyfikatora Entra firmy Microsoft.

Identyfikator entra firmy Microsoft wystawia użytkownikowi tokeny dostępu i odświeżania.

Klient przedstawia token dostępu do serwera lokalnego programu Exchange. Program Exchange autoryzuje dostęp do skrzynki pocztowej użytkownika.

Konfiguracja (lokalny program Exchange, usługi AD FS)

Uwaga

Zasady kontroli dostępu zaimplementowane w kroku 6 są stosowane na poziomie zaufania jednostki uzależnionej, więc ma wpływ na wszystkie żądania uwierzytelniania dla wszystkich usług Office 365, które przechodzą przez usługi AD FS. Aby zastosować dodatkowe filtrowanie, można użyć reguł uwierzytelniania usług AD FS. Zalecamy jednak użycie zasad dostępu warunkowego (opisanych w poprzedniej architekturze) zamiast używania zasad kontroli dostępu usług AD FS dla usług Microsoft 365. Poprzedni scenariusz jest bardziej typowy i dzięki niej można osiągnąć lepszą elastyczność.

Aby zablokować próby uzyskania dostępu do lokalnego programu Exchange za pośrednictwem starszego uwierzytelniania (czerwona linia przerywana na diagramie), należy utworzyć zasady uwierzytelniania, które wyłączają starsze uwierzytelnianie dla protokołów używanych przez usługę Outlook. Są to konkretne protokoły, które należy wyłączyć: wykrywanie automatyczne, MAPI, książki adresowe trybu offline, EWS i RPC. Oto odpowiednia konfiguracja:

BlockLegacyAuthAutodiscover: True

BlockLegacyAuthMapi: True

BlockLegacyAuthOfflineAddressBook: True

BlockLegacyAuthRpc: True

BlockLegacyAuthWebServices: True

Protokół RPC nie obsługuje nowoczesnego uwierzytelniania, dlatego nie obsługuje uwierzytelniania wieloskładnikowego firmy Microsoft. Firma Microsoft zaleca protokół MAPI dla klientów programu Outlook dla systemu Windows.

Oto przykład polecenia służącego do tworzenia tych zasad uwierzytelniania:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Po utworzeniu zasad uwierzytelniania można najpierw przypisać je do grupy pilotażowej użytkowników przy użyciu Set-User user01 -AuthenticationPolicy <name_of_policy> polecenia . Po przetestowaniu można rozwinąć zasady, aby uwzględnić wszystkich użytkowników. Aby zastosować zasady na poziomie organizacji, użyj Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> polecenia . Do tej konfiguracji należy użyć lokalnego programu PowerShell programu Exchange.

Składniki

- Microsoft Entra ID. Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem firmy Microsoft. Zapewnia nowoczesne uwierzytelnianie, które jest zasadniczo oparte na EvoSTS (usługa tokenu zabezpieczającego używana przez identyfikator Firmy Microsoft Entra). Jest on używany jako serwer uwierzytelniania dla lokalnego programu Exchange Server.

- Uwierzytelnianie wieloskładnikowe firmy Microsoft. Uwierzytelnianie wieloskładnikowe to proces, w którym użytkownicy są monitowani podczas procesu logowania o inną formę identyfikacji, na przykład kod na telefonie komórkowym lub skanowanie odcisku palca.

- Dostęp warunkowy firmy Microsoft Entra. Dostęp warunkowy jest funkcją używaną przez firmę Microsoft Entra ID do wymuszania zasad organizacji, takich jak uwierzytelnianie wieloskładnikowe.

- AD FS. Usługi AD FS umożliwiają zarządzanie tożsamościami federacyjnymi i dostępem przez udostępnianie tożsamości cyfrowej i praw uprawnień w granicach zabezpieczeń i przedsiębiorstwa z lepszymi zabezpieczeniami. W tych architekturach jest używana do ułatwienia logowania użytkowników z tożsamością federacyjną.

- Serwer proxy aplikacji sieci Web. Usługa Web serwer proxy aplikacji wstępnie uwierzytelnia dostęp do aplikacji internetowych przy użyciu usług AD FS. Działa również jako serwer proxy usług AD FS.

- Microsoft Intune. Usługa Intune to nasze oparte na chmurze ujednolicone zarządzanie punktami końcowymi, zarządzanie punktami końcowymi w systemach operacyjnych Windows, Android, Mac, iOS i Linux.

- Exchange Server. Program Exchange Server hostuje lokalne skrzynki pocztowe użytkowników. W tych architekturach używa tokenów wystawionych dla użytkownika przez firmę Microsoft Entra ID, aby autoryzować dostęp do skrzynek pocztowych.

- Usługi Active Directory. Usługi Active Directory przechowują informacje o elementach członkowskich domeny, w tym urządzeniach i użytkownikach. W tych architekturach konta użytkowników należą do usług Active Directory i są synchronizowane z identyfikatorem Entra firmy Microsoft.

- Outlook dla firm. Outlook to aplikacja kliencka, która obsługuje nowoczesne uwierzytelnianie.

Szczegóły scenariusza

Infrastruktura EMI (Enterprise Messaging Infrastructure) to kluczowa usługa dla organizacji. Przejście ze starszych, mniej bezpiecznych metod uwierzytelniania i autoryzacji do nowoczesnego uwierzytelniania jest krytycznym wyzwaniem w świecie, w którym praca zdalna jest powszechna. Implementowanie wymagań dotyczących uwierzytelniania wieloskładnikowego na potrzeby dostępu do usługi obsługi komunikatów jest jednym z najskuteczniejszych sposobów spełnienia tego wyzwania.

W tym artykule opisano cztery architektury w celu zwiększenia bezpieczeństwa w scenariuszu dostępu do komputerów stacjonarnych programu Outlook przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft.

Są to cztery architektury zgodnie z czterema różnymi możliwościami programu Microsoft Exchange:

- Exchange Online

- Exchange Online, AD FS

- Lokalny program Exchange

- Lokalny program Exchange, usługi AD FS

Wszystkie cztery architektury obejmują zarówno program Outlook dla systemu Windows, jak i Outlook dla komputerów Mac.

Aby uzyskać informacje na temat stosowania uwierzytelniania wieloskładnikowego w innych scenariuszach obsługi komunikatów hybrydowych, zobacz następujące artykuły:

- Infrastruktura obsługi komunikatów hybrydowych z rozszerzonymi zabezpieczeniami w scenariuszu dostępu do internetu

- Infrastruktura obsługi komunikatów hybrydowych z rozszerzonymi zabezpieczeniami w scenariuszu dostępu do urządzeń przenośnych

W tym artykule nie omówiono innych protokołów, takich jak IMAP lub POP. Zazwyczaj te scenariusze nie korzystają z tych protokołów.

Uwagi ogólne

- Te architektury korzystają z federacyjnego modelu tożsamości firmy Microsoft Entra. W przypadku modeli synchronizacji skrótów haseł i uwierzytelniania przekazywanego logika i przepływ są takie same. Jedyną różnicą jest fakt, że microsoft Entra ID nie przekierowuje żądania uwierzytelniania do lokalna usługa Active Directory usług federacyjnych (AD FS).

- W środowisku lokalnym programu Exchange oznaczamy program Exchange 2019 z najnowszymi aktualizacjami i rolą Skrzynka pocztowa.

- W rzeczywistym środowisku nie będziesz mieć tylko jednego serwera. W celu zapewnienia wysokiej dostępności będzie dostępna tablica serwerów exchange o zrównoważonym obciążeniu. Scenariusze opisane tutaj są odpowiednie dla tej konfiguracji.

Potencjalne przypadki użycia

Ta architektura jest odpowiednia w następujących scenariuszach:

- Zwiększ bezpieczeństwo EMI.

- Przyjęcie strategii zabezpieczeń Zero Trust.

- Zastosuj standardowy wysoki poziom ochrony lokalnej usługi obsługi komunikatów podczas przejścia do usługi Exchange Online lub współistnienia z usługą Exchange Online.

- Wymuszanie rygorystycznych wymagań dotyczących zabezpieczeń lub zgodności w zamkniętych lub wysoce zabezpieczonych organizacjach, takich jak te w sektorze finansowym.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność gwarantuje, że aplikacja może spełnić zobowiązania, które należy wykonać dla klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

Dostępność

Ogólna dostępność zależy od dostępności składników, które są zaangażowane. Aby uzyskać informacje o dostępności, zobacz następujące zasoby:

- Zaawansowana dostępność firmy Microsoft

- Usługi w chmurze, którym można ufać: dostępność usługi Office 365

- Co to jest architektura firmy Microsoft Entra?

Dostępność składników rozwiązań lokalnych zależy od zaimplementowanego projektu, dostępności sprzętu oraz procedur wewnętrznej konserwacji i operacji. Aby uzyskać informacje o dostępności niektórych z tych składników, zobacz następujące zasoby:

- Konfigurowanie wdrożenia usług AD FS z zawsze włączonymi grupami dostępności

- Wdrażanie wysokiej dostępności i odporności lokacji w programie Exchange Server

- Serwer proxy aplikacji sieci Web w systemie Windows Server

Aby korzystać z nowoczesnego uwierzytelniania hybrydowego, należy upewnić się, że wszyscy klienci w sieci mogą uzyskiwać dostęp do identyfikatora Entra firmy Microsoft. Należy również spójnie obsługiwać porty zapory usługi Office 365 i otwieranie zakresów adresów IP.

Aby uzyskać informacje o wymaganiach dotyczących protokołu i portów dla programu Exchange Server, zobacz "Wymagania dotyczące klienta i protokołu programu Exchange" w temacie Omówienie nowoczesnego uwierzytelniania hybrydowego do użycia z lokalnymi Skype dla firm i serwerami exchange.

Zakresy i porty adresów IP usługi Office 365 można znaleźć w temacie Office 365 URL and IP address ranges (Zakresy adresów IP i zakresów adresów IP usługi Office 365).

Aby uzyskać informacje na temat nowoczesnego uwierzytelniania hybrydowego i urządzeń przenośnych, zapoznaj się z tematem AutoDetect endpoint in Other endpoints not included in the Office 365 IP Address and URL Web service (Punkt końcowy autowykrywania w innych punktach końcowych nieuwzględnianych w usłudze Sieci Web adresów IP i adresów URL usługi Office 365).

Odporność

Aby uzyskać informacje o odporności składników w tej architekturze, zobacz następujące zasoby.

- W przypadku identyfikatora Entra firmy Microsoft: rozwijanie dostępności entra firmy Microsoft

- W przypadku scenariuszy korzystających z usług AD FS: wdrożenie usług AD FS o wysokiej dostępności między geograficznymi usługami AD FS na platformie Azure za pomocą usługi Azure Traffic Manager

- W przypadku rozwiązania lokalnego programu Exchange: wysoka dostępność programu Exchange

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

Aby uzyskać informacje na temat zabezpieczeń i nowoczesnego uwierzytelniania hybrydowego, zobacz Szczegółowe omówienie: Jak działa uwierzytelnianie hybrydowe.

W przypadku zamkniętych organizacji, które mają tradycyjną silną ochronę obwodową, istnieją obawy dotyczące zabezpieczeń związane z konfiguracjami hybrydowymi programu Exchange. Konfiguracja nowoczesnego środowiska hybrydowego programu Exchange nie obsługuje nowoczesnego uwierzytelniania hybrydowego.

Aby uzyskać informacje o identyfikatorze Entra firmy Microsoft, zobacz Microsoft Entra security operations guide (Przewodnik po operacjach zabezpieczeń firmy Microsoft Entra).

Aby uzyskać informacje o scenariuszach korzystających z zabezpieczeń usług AD FS, zobacz następujące artykuły:

- Najlepsze rozwiązania dotyczące zabezpieczania usług AD FS i sieci Web serwer proxy aplikacji

- Konfigurowanie inteligentnej blokady ekstranetu usług AD FS

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Koszt implementacji zależy od kosztów licencji microsoft Entra ID i Microsoft 365. Całkowity koszt obejmuje również koszty oprogramowania i sprzętu dla składników lokalnych, operacji IT, szkoleń i edukacji oraz implementacji projektu.

Te rozwiązania wymagają co najmniej identyfikatora Entra ID P1 firmy Microsoft. Aby uzyskać szczegółowe informacje o cenach, zobacz Cennik firmy Microsoft Entra.

Aby uzyskać informacje na temat usług AD FS i sieci Web serwer proxy aplikacji, zobacz Cennik i licencjonowanie dla systemu Windows Server 2022.

Aby uzyskać więcej informacji o cenach, zobacz następujące zasoby:

Efektywność wydajności

Wydajność to możliwość skalowania obciążenia w wydajny sposób w celu spełnienia wymagań, które użytkownicy umieszczają na nim. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

Wydajność obciążenia zależy od wydajności składników, które są zaangażowane i wydajności sieci. Aby uzyskać więcej informacji, zobacz Dostosowywanie wydajności usługi Office 365 przy użyciu punktów odniesienia i historii wydajności.

Aby uzyskać informacje o czynnikach lokalnych mających wpływ na wydajność scenariuszy obejmujących usługi AD FS, zobacz następujące zasoby:

- Konfigurowanie monitorowania wydajności

- Dostrajanie bazy danych SQL i rozwiązywanie problemów z opóźnieniami w usługach AD FS

Aby uzyskać informacje o skalowalności usług AD FS, zobacz Planowanie pojemności serwera usług AD FS.

Aby uzyskać informacje o skalowalności lokalnej programu Exchange Server, zobacz Preferowana architektura programu Exchange 2019.

Wdrażanie tego scenariusza

Poniżej przedstawiono ogólne kroki:

- Ochrona dostępu do pulpitu programu Outlook przez skonfigurowanie konfiguracji hybrydowej programu Exchange i włączenie nowoczesnego uwierzytelniania hybrydowego.

- Blokuj wszystkie starsze próby uwierzytelniania na poziomie identyfikatora entra firmy Microsoft. Blokuj starsze próby uwierzytelniania na poziomie usług obsługi komunikatów przy użyciu zasad uwierzytelniania.

Konfigurowanie zasad dostępu warunkowego

Aby skonfigurować zasady dostępu warunkowego firmy Microsoft Entra, które wymuszają uwierzytelnianie wieloskładnikowe, zgodnie z opisem w niektórych architekturach w tym artykule:

W oknie Aplikacje klienckie wybierz pozycję Aplikacje mobilne i klienci klasyczni:

Zastosuj wymaganie uwierzytelniania wieloskładnikowego w oknie Udzielanie :

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Autorzy zabezpieczeń:

- Pavel Kondrashov | Architekt rozwiązań w chmurze

- Ella Parkm | Główny architekt rozwiązań klienta — inżynieria

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Ogłoszenie nowoczesnego uwierzytelniania hybrydowego dla lokalnego programu Exchange

- Omówienie nowoczesnego uwierzytelniania hybrydowego i wymagania wstępne dotyczące używania z lokalnymi serwerami Exchange

- Używanie uwierzytelniania opartego na oświadczeniach usług AD FS z Outlook w sieci Web

- Jak skonfigurować lokalny Exchange Server do używania nowoczesnego uwierzytelniania hybrydowego

- Preferowana architektura programu Exchange 2019

- Wdrażanie geograficznie rozproszonych usług AD FS o wysokiej dostępności na platformie Azure przy użyciu usługi Azure Traffic Manager

- Używanie hybrydowego nowoczesnego uwierzytelniania z programem Outlook dla systemów iOS i Android

- Konfiguracja konta z nowoczesnym uwierzytelnianiem w usłudze Exchange Online