Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Inteligentna blokada ekstranetu (ESL) chroni użytkowników przed zablokowaniem konta ekstranetu z powodu złośliwej aktywności.

Pakiet ESL umożliwia usługom AD FS rozróżnienie między próbami logowania ze znanej lokalizacji dla użytkownika i prób logowania z tego, co może być osoba atakująca. Usługi AD FS mogą blokować osoby atakujące, umożliwiając prawidłowym użytkownikom dalsze korzystanie z kont. To rozróżnienie uniemożliwia i chroni przed atakami typu "odmowa usługi" i niektórymi klasami ataków sprayu haseł na użytkownika. Pakiet ESL jest dostępny dla usług AD FS w systemie Windows Server 2016 i jest wbudowany w usługi AD FS w systemie Windows Server 2019.

ESL jest dostępny tylko dla żądań uwierzytelniania za pomocą nazwy użytkownika i hasła, które przechodzą przez ekstranet z serwerem proxy aplikacji internetowej lub serwerem proxy firmy trzeciej. Każdy serwer proxy strony trzeciej musi obsługiwać protokół MS-ADFSPIP, aby można go było używać zamiast serwera proxy aplikacji internetowej, na przykład F5 BIG-IP Access Policy Manager. Zapoznaj się z dokumentacją serwera proxy innej firmy, aby ustalić, czy serwer proxy obsługuje protokół MS-ADFSPIP.

Funkcje w usługach AD FS 2019

Funkcja Ekstranet Smart Lockout w wersji AD FS 2019 wprowadza następujące korzyści w porównaniu z wersją AD FS 2016:

- Niezależne progi blokady dla znanych i nieznanych lokalizacji. Użytkownicy w znanych dobrych lokalizacjach mogą mieć więcej miejsca na błędy niż żądania z podejrzanych lokalizacji.

- Tryb audytu dla inteligentnej blokady konta przy jednoczesnym zachowaniu poprzedniego zachowania blokady tymczasowej. To rozróżnienie pozwala na poznanie znanych lokalizacji użytkownika i nadal być chronionym dzięki funkcji blokowania dostępu do ekstranetu, która jest dostępna w usługach AD FS 2012 R2.

Informacje o konfiguracji

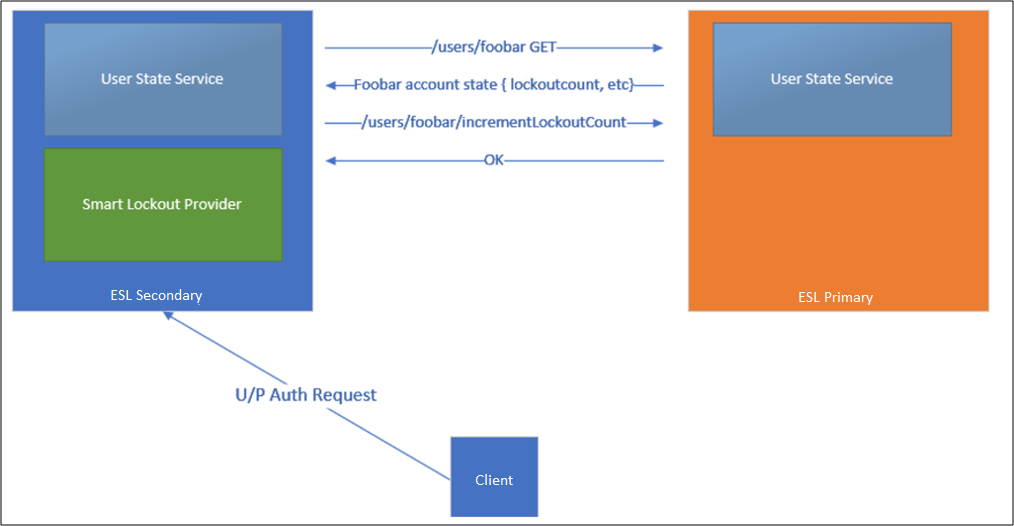

Po włączeniu ESL zostanie utworzona nowa tabela w bazie danych Artifact AdfsArtifactStore.AccountActivity. Węzeł w farmie usług AD FS jest również wybierany jako główny węzeł „Aktywność użytkownika”. W konfiguracji wewnętrznej bazy danych systemu Windows (WID) ten węzeł jest zawsze węzłem podstawowym. W konfiguracji SQL jeden węzeł jest wybierany jako podstawowy węzeł aktywności użytkownika.

Aby wyświetlić węzeł wybrany jako węzeł podstawowy "Aktywność użytkownika", użyj (Get-AdfsFarmInformation).FarmRoles.

Wszystkie węzły pomocnicze kontaktują się z węzłem podstawowym podczas każdego nowego logowania za pośrednictwem portu 80, aby poznać najnowsze wartości liczników złych haseł i nowe wartości dla znanych lokalizacji. Węzły pomocnicze aktualizują również węzeł podstawowy po przetworzeniu logowania.

Jeśli węzeł pomocniczy nie może skontaktować się z węzłem podstawowym, węzeł pomocniczy zapisuje zdarzenia błędów w dzienniku administratora usług AD FS. Uwierzytelnienia są nadal przetwarzane, ale usługi AD FS zapisują tylko zaktualizowany stan lokalnie. Usługi AD FS ponawiają próby kontaktowania się z węzłem podstawowym co 10 minut. Usługi AD FS przełączają się z powrotem do węzła podstawowego, gdy węzeł podstawowy jest dostępny.

Terminologia

- FamiliarLocation: ESL sprawdza wszystkie przedstawione adresy IP podczas żądania uwierzytelnienia. Te adresy IP są kombinacją adresów IP sieci, przekazanych adresów IP i opcjonalnych adresów IP przesłanych dalej x. Jeśli żądanie zakończy się pomyślnie, wszystkie adresy IP zostaną dodane do tabeli Działanie konta jako "znane adresy IP". Jeśli żądanie zawiera wszystkie adresy IP obecne w "znanych adresach IP", żądanie jest traktowane jako "znajoma" lokalizacja.

- UnknownLocation: jeśli żądanie, które pochodzi, ma co najmniej jeden adres IP, który nie istnieje na istniejącej liście FamiliarLocation, żądanie jest traktowane jako lokalizacja "Nieznana". Ta akcja obsługuje scenariusze proxy, takie jak starsze uwierzytelnianie usługi Exchange Online, w których adresy usługi Exchange Online obsługują żądania zakończone powodzeniem i niepowodzeniem.

- badPwdCount: wartość reprezentująca liczbę przesłanych niepoprawnych haseł i uwierzytelnianie zakończyło się niepowodzeniem. Dla każdego użytkownika są przechowywane oddzielne liczniki dla znanych lokalizacji i nieznanych lokalizacji.

- UnknownLockout: wartość logiczna na użytkownika, jeśli użytkownik jest zablokowany z dostępu z nieznanych lokalizacji. Ta wartość jest obliczana na podstawie wartości badPwdCountUnfamiliar i ExtranetLockoutThreshold.

- ExtranetLockoutThreshold: ta wartość określa maksymalną liczbę nieudanych prób haseł. Po osiągnięciu progu usługa AD FS odrzuca żądania z ekstranetu do momentu upłynięcia okna obserwacji.

- EkstranetObservationWindow: Ta wartość określa czas trwania, przez który żądania nazwy użytkownika i hasła z nieznanych lokalizacji są blokowane. Gdy okno zostanie zakończone, usługi AD FS ponownie uruchamiają uwierzytelnianie nazwy użytkownika i hasła z nieznanych lokalizacji.

- ExtranetLockoutRequirePDC: po włączeniu blokada ekstranetu wymaga podstawowego kontrolera domeny (PDC). Po wyłączeniu blokada ekstranetu powraca do innego kontrolera domeny w przypadku niedostępności kontrolera PDC.

-

ExtranetLockoutMode: steruje trybem tylko do rejestrowania a wymuszonym trybem ESL.

- ADFSSmartLockoutLogOnly: włączono ESL. Usługi AD FS zapisują zdarzenia administracyjne i audytowe, ale nie odrzucają żądań uwierzytelniania. Ten tryb jest przeznaczony do włączenia FamiliarLocation przed włączeniem ADFSSmartLockoutEnforce.

- ADFSSmartLockoutEnforce: pełna obsługa blokowania nieznanych żądań uwierzytelniania po osiągnięciu progów.

Obsługiwane są adresy IPv4 i IPv6.

Anatomia transakcji

Wstępna autoryzacja: podczas żądania uwierzytelniania ESL sprawdza wszystkie przedstawione adresy IP. Te adresy IP są kombinacją adresów IP sieci, przekazanych adresów IP i opcjonalnych adresów IP przesłanych dalej x. W dziennikach inspekcji te adresy IP są wymienione w polu

<IpAddress>według kolejności: x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip.Na podstawie tych adresów IP usługi AD FS określają, czy żądanie pochodzi ze znanej lokalizacji, a następnie sprawdza, czy odpowiednie badPwdCount jest mniejsze niż ustawiony limit progowy lub jeśli ostatnia nieudana próba miała miejsce dłużej niż przedział czasu okna obserwacji. Jeśli jeden z tych warunków jest spełniony, usługi AD FS umożliwiają tej transakcji dalsze przetwarzanie i walidację poświadczeń. Jeśli oba warunki są fałszywe, konto jest już w stanie zablokowanym, dopóki okno obserwacji nie przejdzie. Po zakończeniu okna obserwacji użytkownik może wykonać jedną próbę uwierzytelnienia. W systemie Windows Server 2019 usługi AD FS sprawdzają odpowiedni limit progowy na podstawie tego, czy adres IP pasuje do znanej lokalizacji.

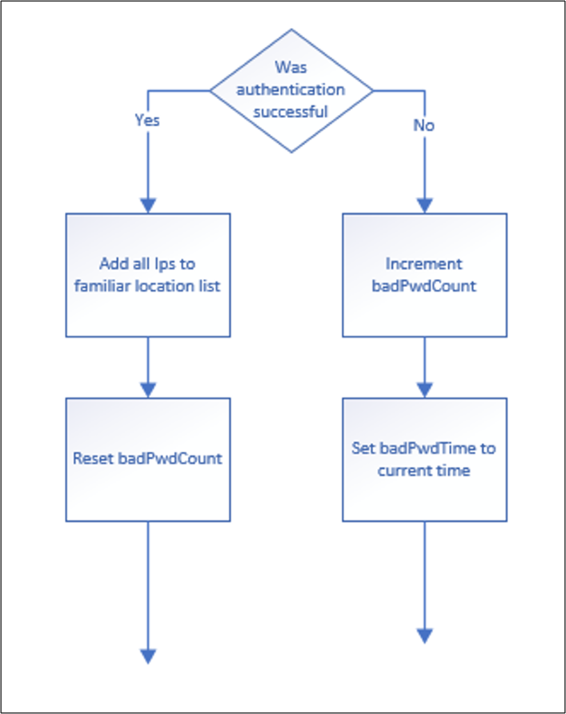

pomyślne logowanie: jeśli logowanie zakończy się pomyślnie, adresy IP z żądania zostaną dodane do znanej listy adresów IP lokalizacji użytkownika.

nieudane logowanie: jeśli logowanie nie powiedzie się, badPwdCount zostaje zwiększona. Użytkownik przejdzie w stan blokady, jeśli osoba atakująca wyśle do systemu więcej złych haseł niż wartość progowa. (badPwdCount > ExtranetLockoutThreshold)

Wartość UnknownLockout jest równa True, gdy konto jest zablokowane. Ta blokada oznacza, że badPwdCount użytkownika przekracza próg. Na przykład ktoś próbował więcej haseł niż system zezwala. W tym stanie istnieją dwa sposoby logowania prawidłowego użytkownika:

- Poczekaj, aż upłynie czas Okna obserwacyjnego.

- Aby zresetować stan blokady, zresetuj badPwdCount z powrotem do zera przy użyciu Reset-ADFSAccountLockout.

Jeśli nie wystąpią żadne resety, konto może wykonać jedną próbę wprowadzenia hasła w usłudze AD w ramach każdego okna obserwacyjnego. Po tej próbie konto powraca do stanu zablokowanego, a okno obserwacji zostanie uruchomione ponownie. Wartość badPwdCount jest resetowana automatycznie tylko po pomyślnym logowaniu się przy użyciu hasła.

tryb Log-Only kontra tryb wymuszania

Tabela AccountActivity jest wypełniana zarówno w trybie Tylko zapis, jak i w trybie Wymuszanie. Jeśli tryb tylko do dziennika jest pomijany, a ESL przechodzi bezpośrednio do trybu Wymuszanie bez zalecanego okresu oczekiwania, adresy IP użytkowników nie są znane usługom AD FS. Następnie ESL zachowuje się jak ADBadPasswordCounter, potencjalnie blokując prawidłowy ruch użytkownika, jeśli konto użytkownika jest poddane aktywnemu atakowi typu brute force. Jeśli tryb tylko do dziennika jest pomijany, a użytkownik wprowadza zablokowany stan, w którym UnknownLockout równa się True i próbuje zalogować się przy użyciu dobrego hasła z adresu IP, który nie znajduje się na liście adresów IP "znane", nie mogą się zalogować. tryb tylko dziennikowania jest zalecany przez 3–7 dni, aby uniknąć tego scenariusza. Jeśli konta są aktywnie atakowane, konieczne jest utrzymanie trybu log-only przez co najmniej 24 godziny, aby zapobiec zablokowaniu uprawnionych użytkowników.

Konfiguracja inteligentnej blokady dostępu ekstranetu

W poniższych sekcjach opisano wymagania wstępne i konfiguracje dotyczące włączania ESL dla usług AD FS 2016.

Wymagania wstępne dotyczące usług AD FS 2016

Zainstaluj aktualizacje na wszystkich węzłach w farmie.

Najpierw upewnij się, że wszystkie serwery AD FS systemu Windows Server 2016 są zaktualizowane zgodnie z aktualizacjami systemu Windows z czerwca 2018 r. oraz że farma AD FS 2016 działa na poziomie funkcjonalności farmy 2016.

Sprawdź uprawnienia.

Pakiet ESL wymaga włączenia zdalnego zarządzania systemem Windows na każdym serwerze usług AD FS.

Aktualizowanie uprawnień bazy danych artefaktów.

Program ESL wymaga, aby konto usługi AD FS miało uprawnienia do tworzenia nowej tabeli w bazie danych artefaktów usług AD FS. Zaloguj się do dowolnego serwera usług AD FS jako administrator usług AD FS. Następnie przyznaj to uprawnienie w oknie wiersza polecenia programu PowerShell, uruchamiając następujące polecenia:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credUwaga

Symbol zastępczy $cred to konto z uprawnieniami administratora usług AD FS. Powinno to zapewnić uprawnienia do zapisu w celu utworzenia tabeli.

Poprzednie polecenia mogą zakończyć się niepowodzeniem z powodu braku wystarczających uprawnień, ponieważ farma usług AD FS używa programu SQL Server, a podane wcześniej poświadczenia nie mają uprawnień administratora na serwerze SQL. W takim przypadku uprawnienia bazy danych można skonfigurować ręcznie w usłudze SQL Server Database po nawiązaniu połączenia z bazą danych programu AdfsArtifactStore, uruchamiając następujące polecenie:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Upewnij się, że włączono rejestrowanie inspekcji zabezpieczeń AD FS

Ta funkcja korzysta z dzienników audytu zabezpieczeń, więc audytowanie musi być włączone w usługach AD FS i lokalnej polityce na wszystkich serwerach usług AD FS.

Instrukcje dotyczące konfiguracji

Program ESL używa właściwości usługi AD FS ExtranetLockoutEnabled. Ta właściwość była wcześniej używana do kontrolowania miękkiej blokady ekstranetu w programie Server 2012 R2. Jeśli rozszerzenie ESL jest włączone i chcesz wyświetlić bieżącą konfigurację właściwości, uruchom polecenie Get-AdfsProperties.

Zalecenia dotyczące konfiguracji

Podczas konfigurowania ESL postępuj zgodnie z najlepszymi rozwiązaniami dotyczącymi ustawiania progów:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

Blokada usługi Active Directory działa niezależnie od ESL. Jeśli jednak blokada usługi Active Directory jest włączona, wybierz pozycję próg ExtranetLockoutThreshold w usłudze AD FS i próg blokady konta w usłudze AD.

ExtranetLockoutRequirePDC - $false

Po włączeniu blokada ekstranetu wymaga podstawowego kontrolera domeny (PDC). Gdy jest wyłączona i ustawiona na fałsz, blokada ekstranetu przywraca się do innego kontrolera domeny w przypadku niedostępności kontrolera PDC.

Aby ustawić tę właściwość, uruchom:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Włączanie trybu Log-Only

W trybie Log-Only usługa AD FS uzupełnia znane dane dotyczące lokalizacji użytkownika oraz zapisuje zdarzenia audytu bezpieczeństwa, jednak nie blokuje żadnych żądań. Ten tryb służy do sprawdzania, czy inteligentna blokada jest uruchomiona oraz umożliwia usłudze AD FS 'zapamiętywanie' znanych lokalizacji użytkowników przed włączeniem trybu wymuszania . W miarę jak usługi AD FS się uczą, przechowują aktywność logowania dla każdego użytkownika (czy to w trybie tylko-Log, czy w trybie wymuszania). Ustaw zachowanie blokady na Tylko rejestrowanie, uruchamiając następujące polecenie cmdlet:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

tryb logowania tylko do dziennika ma być stanem tymczasowym, dzięki czemu system może nauczyć się sposobu logowania przed wprowadzeniem wymuszania blokady z zachowaniem inteligentnej blokady konta. Zalecany czas trwania trybu tylko dziennikowego wynosi 3–7 dni. Jeśli konta są aktywnie atakowane, tryb tylko do dziennika musi działać przez co najmniej 24 godziny.

W przypadku AD FS 2016, jeśli zachowanie miękkiej blokady ekstranetu 2012 R2 jest włączone przed włączeniem inteligentnej blokady ekstranetu, tryb rejestrowania wyłącza zachowanie miękkiej blokady ekstranetu. Blokada inteligentna usług AD FS nie blokuje użytkowników w trybie tylko do rejestrowania. Jednak lokalna usługa AD może zablokować użytkownika na podstawie konfiguracji usługi AD. Zapoznaj się z zasadami blokady usługi AD, aby dowiedzieć się, jak lokalna usługa AD może blokować użytkowników.

W usługach AD FS 2019 kolejną zaletą jest możliwość włączenia trybu tylko do rejestrowania w celu inteligentnego blokowania, przy jednoczesnym kontynuowaniu wymuszania poprzedniego trybu łagodnej blokady za pomocą poniższego polecenia PowerShell:

Set-AdfsProperties -ExtranetLockoutMode 3

Aby nowy tryb zaczął obowiązywać, uruchom ponownie usługę AD FS na wszystkich węzłach w farmie używając:

Restart-service adfssrv

Po skonfigurowaniu trybu można włączyć inteligentną blokadę przy użyciu parametru EnableExtranetLockout:

Set-AdfsProperties -EnableExtranetLockout $true

Włącz tryb wymuszania

Po zapoznaniu się z progiem blokady i oknem obserwacji ESL można przenieść do trybu Wymuszanie przy użyciu następującego polecenia cmdlet PSH:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Aby nowy tryb zaczął obowiązywać, uruchom ponownie usługę AD FS na wszystkich węzłach w farmie, używając następującego polecenia.

Restart-service adfssrv

Zarządzanie aktywnością konta użytkownika

Usługi AD FS udostępniają trzy polecenia cmdlet do zarządzania danymi aktywności konta. Polecenia cmdlet automatycznie łączą się z węzłem w sieci, który pełni rolę podstawową.

Uwaga

Aby delegować polecenia cmdlet AD FS do resetowania blokad kont, można użyć funkcji Just Enough Administration (JEA). Na przykład możesz delegować uprawnienia personelowi pomocy technicznej do używania poleceń cmdlet ESL. Aby uzyskać więcej informacji, zobacz Przekaż uprawnienia do poleceń cmdlet programu PowerShell dla AD FS użytkownikom niebędącym administratorami.

To zachowanie można zastąpić, przekazując parametr -Server.

Get-ADFSAccountActivity -UserPrincipalName

Polecenie cmdlet automatycznie łączy się z węzłem podstawowym farmy przy użyciu punktu końcowego REST działania konta. W związku z tym wszystkie dane powinny być zawsze spójne. Przeczytaj bieżącą aktywność konta użytkownika przy użyciu:

Get-ADFSAccountActivity user@contoso.com

Właściwości:

- BadPwdCountFamiliar: Zwiększa się w przypadku nieudanego uwierzytelniania ze znanej lokalizacji.

- BadPwdCountUnknown: Zwiększany, gdy uwierzytelnianie nie powiedzie się z nieznanej lokalizacji.

- LastFailedAuthFamiliar: Jeśli uwierzytelnianie nie powiodło się w znanej lokalizacji, LastFailedAuthFamiliar jest ustawiony na czas nieudanego uwierzytelniania.

- LastFailedAuthUnknown: Jeśli uwierzytelnianie z nieznanej lokalizacji nie powiodło się, LastFailedAuthUnknown jest ustawiony na czas nieudanego uwierzytelniania.

- FamiliarLockout: wartość logiczna True, jeśli BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: wartość logiczna True, jeśli BadPwdCountUnknown>ExtranetLockoutThreshold.

- Znane adresy IP: maksymalnie 20 adresów IP, które są znane użytkownikowi. Po przekroczeniu 20 adresów IP najstarsze adresy IP na liście zostaną usunięte.

Set-ADFSAccountActivity

set-ADFSAccountActivity dodaje nowe znane lokalizacje. Znana lista adresów IP zawiera maksymalnie 20 wpisów. Jeśli przekroczono 20 wpisów, najstarszy adres IP na liście zostanie usunięty.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Resetuje licznik blokady dla konta użytkownika dla każdej znanej lokalizacji (badPwdCountFamiliar) lub dla licznika nieznanej lokalizacji (badPwdCountUnfamiliar). Podczas resetowania licznika wartość FamiliarLockout lub UnfamiliarLockout jest aktualizowana, ponieważ licznik resetowania jest mniejszy niż próg.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Rejestrowanie zdarzeń & informacji o działaniach użytkownika dla blokady ekstranetu usług AD FS

W poniższych sekcjach opisano sposób monitorowania rejestrowania zdarzeń, aktywności konta użytkownika i blokad.

Połącz Zdrowie

Zalecanym sposobem monitorowania aktywności konta użytkownika jest użycie programu Connect Health. Program Connect Health generuje możliwość pobierania raportów dotyczących ryzykownych adresów IP i nieudanych prób haseł. Każdy element w raporcie Ryzykowne adresy IP zawiera zagregowane informacje o nieudanych działaniach logowania usług AD FS, które przekraczają wyznaczony próg. Powiadomienia e-mail można ustawić, aby powiadomić administratorów przy użyciu dostosowywalnych ustawień e-mail, gdy wystąpią nieudane próby logowania do usług AD FS. Aby uzyskać więcej informacji i instrukcje dotyczące konfiguracji, zobacz Monitoruj AD FS za pomocą Microsoft Entra Connect Health.

Zdarzenia dotyczące inteligentnej blokady ekstranetu w usługach AD FS

Uwaga

Aby rozwiązać problemy związane z ESL, zobacz Ograniczanie ataków sprayem haseł i blokad kont.

Aby zdarzenia blokady inteligentnej ekstranetu były zapisywane, ESL musi być włączony w trybie tylko do rejestrowania lub w trybie wymuszania, a inspekcja zabezpieczeń usług AD FS musi być włączona. Usługi AD FS zapisują zdarzenia blokady ekstranetu w dzienniku inspekcji zabezpieczeń, gdy:

- Użytkownik jest zablokowany, co oznacza, że użytkownik osiągnie próg blokady w przypadku nieudanych prób logowania.

- AD FS otrzymuje próbę logowania od użytkownika, który jest już w stanie blokady.

Podczas pracy w trybie tylko do dziennika, możesz sprawdzić dziennik inspekcji zabezpieczeń pod kątem zdarzeń blokady. W przypadku wszystkich znalezionych zdarzeń możesz sprawdzić stan użytkownika przy użyciu polecenia cmdlet Get-ADFSAccountActivity, aby określić, czy blokada wystąpiła ze znanych lub nieznanych adresów IP. Możesz również użyć polecenia cmdlet Get-ADFSAccountActivity, aby dokładnie sprawdzić listę znanych adresów IP dla tego użytkownika.

| Identyfikator zdarzenia | Opis |

|---|---|

| 1203 | To zdarzenie jest zapisywane dla każdej nieprawidłowej próby hasła. Gdy tylko badPwdCount osiągnie wartość określoną w ExtranetLockoutThreshold, konto jest zablokowane w usługach AD FS przez czas określony w EkstranetObservationWindow. identyfikator działania : %1 XML: %2 |

| 1210 | To zdarzenie jest zapisywane za każdym razem, gdy użytkownik jest zablokowany. Identyfikator aktywności: %1 XML: %2 |

| 557 (AD FS 2019) | Wystąpił błąd podczas próby połączenia się z usługą REST magazynu kont na węźle %1. Jeśli używasz farmy WID, węzeł podstawowy może być w trybie offline. Jeśli używasz farmy SQL, usługi AD FS automatycznie wybierają nowy węzeł do hostowania głównej bazy danych użytkowników. |

| 562 (AD FS 2019) | Wystąpił błąd podczas komunikacji z punktem końcowym repozytorium kont na serwerze %1. Komunikat o wyjątku : %2. |

| 563 (AD FS 2019) | Wystąpił błąd podczas obliczania stanu blokady ekstranetu. Ze względu na wartość %1ustawienie uwierzytelniania jest dozwolone dla tego użytkownika, a wystawianie tokenu jest kontynuowane. Jeśli używasz farmy WID, węzeł podstawowy może być w trybie offline. Jeśli używasz farmy SQL, usługi AD FS automatycznie wybierają nowy węzeł do pełnienia głównej roli przechowywania użytkowników.

Nazwa serwera magazynu kont: %2 Identyfikator użytkownika: %3 Komunikat o wyjątku: %4 |

| 512 | Konto dla następującego użytkownika jest zablokowane. Próba logowania jest dozwolona z powodu konfiguracji systemu.identyfikator działania : użytkownik %1 : adres IP klienta %2 : %3 liczba nieprawidłowych haseł: %4 Ostatnia zła próba hasła: %5 |

| 515 | Następujące konto użytkownika było w stanie zablokowanym i podano poprawne hasło. To konto może zostać naruszone.

więcej danych identyfikator działania: %1 użytkownik: %2 adres IP klienta: %3 |

| 516 | Następujące konto użytkownika zostało zablokowane z powodu zbyt wielu nieudanych prób hasła.identyfikator działania : użytkownik %1 : adres IP klienta %2 : %3 liczba nieprawidłowych haseł: %4 Ostatnia zła próba hasła: %5 |

Często zadawane pytania dotyczące pakietu ESL

Czy farma usług AD FS, która używa inteligentnej blokady ekstranetu w trybie wymuszania, kiedykolwiek widzi złośliwe blokady użytkowników?

Jeśli blokada inteligentna usług AD FS jest ustawiona na wymuszanie trybu, nigdy nie widzisz konta uprawnionego użytkownika zablokowanego przez siłę siłową lub odmowę usługi. Jedynym sposobem, w jaki złośliwa blokada konta może uniemożliwić logowanie użytkownika, jest to, że nieprawidłowy aktor ma hasło użytkownika lub może wysyłać żądania ze znanego dobrego (znanego) adresu IP dla tego użytkownika.

Co się stanie, jeśli ESL jest włączony, a zły aktor ma hasło użytkownika?

Typowym celem scenariusza ataku siłowego jest odgadnięcie hasła i pomyślne zalogowanie się. Jeśli użytkownik został poddany phishingowi lub jeśli hasło zostało odgadnięte, funkcja ESL nie blokuje dostępu, ponieważ logowanie spełnia kryteria udanego logowania z prawidłowym hasłem i nowym adresem IP. Adres IP złośliwych aktorów wydaje się być znanym. Najlepszym ograniczeniem ryzyka w tym scenariuszu jest wyczyszczenie aktywności użytkownika w usługach AD FS i wymaganie uwierzytelniania wieloskładnikowego dla użytkowników. Należy zainstalować usługę Microsoft Entra Password Protection, aby upewnić się, że nie można odgadnąć haseł w systemie.

Jeśli mój użytkownik nigdy nie zalogował się pomyślnie z adresu IP, a następnie spróbuje użyć nieprawidłowego hasła kilka razy, czy będzie mógł zalogować się po poprawnym wpisie hasła?

Jeśli użytkownik przesyła wiele nieprawidłowych haseł (na przykład przez mistyping) i po poniższej próbie otrzyma poprawne hasło, użytkownik natychmiast zaloguje się pomyślnie. Pomyślne zalogowanie powoduje wyczyszczenie nieprawidłowej liczby haseł i dodanie tego adresu IP do listy FamiliarIPs. Jeśli jednak przekroczą próg dopuszczalnych nieudanych prób logowania z nieznanej lokalizacji, przechodzą w stan blokady. Następnie muszą czekać obok okna obserwacji i zalogować się przy użyciu prawidłowego hasła. Mogą wymagać interwencji administratora w celu zresetowania konta.

Czy ESL działa również w intranecie?

Jeśli klienci łączą się bezpośrednio z serwerami usług AD FS, a nie za pośrednictwem serwerów proxy aplikacji internetowej, zachowanie ESL nie ma zastosowania.

Widzę adresy IP firmy Microsoft w polu Adres IP klienta. Czy ESL blokuje ataki typu brute force proxy EXO?

ESL działa dobrze, aby zapobiec atakom siłowym usługi Exchange Online lub innym starszym scenariuszom ataku siłowego uwierzytelniania. Starsze uwierzytelnianie ma ID aktywności 00000000-0000-0000-0000-000000000000. W tych atakach atakujący korzysta z uwierzytelniania podstawowego usługi Exchange Online (znanego również jako starsze uwierzytelnianie), aby adres IP klienta wyglądał jak adres IP Microsoftu. Serwery Exchange Online w chmurze pośredniczą we weryfikacji uwierzytelniania w imieniu klienta programu Outlook. W tych scenariuszach adres IP złośliwego nadawcy znajduje się w x-ms-forwarded-client-ip, a adres IP serwera Microsoft Exchange Online znajduje się w x-ms-client-ip. Ekstranet Smart Lockout sprawdza adresy IP sieci, przekazane adresy IP, x-forwarded-client-IP oraz wartość x-ms-client-ip. Jeśli żądanie zakończy się pomyślnie, wszystkie adresy IP zostaną dodane do znanej listy. Jeśli żądanie zostanie wyświetlone, a którykolwiek z przedstawionych adresów IP nie znajduje się na znanej liście, żądanie zostanie oznaczone jako nieznane. Znajomy użytkownik może się pomyślnie zalogować, gdy żądania z nieznanych lokalizacji są blokowane.

Czy mogę oszacować rozmiar ADFSArtifactStore przed włączeniem ESL?

Po włączeniu ESL, usługa AD FS śledzi aktywność konta i znane lokalizacje użytkowników w bazie danych ADFSArtifactStore. Ta baza danych jest skalowana w rozmiarze względem liczby użytkowników i śledzonych znanych lokalizacji. Podczas planowania włączenia ESL można oszacować, że rozmiar bazy danych ADFSArtifactStore będzie rósł w tempie do 1 GB na każde 100 000 użytkowników. Jeśli farma usług AD FS używa wewnętrznej bazy danych systemu Windows (WID), domyślną lokalizacją plików bazy danych jest C:\Windows\WID\Data. Aby zapobiec wypełnieniu tego dysku, przed włączeniem standardu ESL upewnij się, że masz co najmniej 5 GB wolnego miejsca do magazynowania. Oprócz przechowywania na dysku zaplanuj wzrost całkowitej pamięci procesowej po włączeniu ESL o maksymalnie 1 GB pamięci RAM dla populacji użytkowników wynoszącej 500 000 lub mniej.