Zelfstudie: F5 BIG-IP Easy Button configureren voor eenmalige aanmelding bij Kerberos

Leer hoe u op Kerberos gebaseerde toepassingen beveiligt met Microsoft Entra ID, via F5 BIG-IP Easy Button Guided Configuration 16.1.

Het integreren van een BIG-IP met Microsoft Entra ID biedt veel voordelen, waaronder:

- Verbeterde governance: Zie, Zero Trust Framework om extern werk in te schakelen en meer te weten te komen over preauthentication van Microsoft Entra.

- Organisatiebeleid afdwingen. Zie Wat is voorwaardelijke toegang?

- Volledige eenmalige aanmelding tussen microsoft Entra-id en gepubliceerde BIG-IP-services

- Identiteiten en toegang beheren vanuit één besturingsvlak, het Microsoft Entra-beheercentrum.

Zie het artikel over F5 BIG-IP- en Microsoft Entra-integratie voor meer informatie over voordelen.

Beschrijving van scenario

Dit scenario is een verouderde toepassing die Gebruikmaakt van Kerberos-verificatie, ook wel bekend als Geïntegreerde Windows-verificatie (IWA), om toegang tot beveiligde inhoud te gateen.

Omdat het verouderd is, ontbreekt de toepassing aan moderne protocollen ter ondersteuning van directe integratie met Microsoft Entra ID. U kunt de toepassing moderniseren, maar het is kostbaar, vereist planning en introduceert risico's op potentiële downtime. In plaats daarvan overbrugt een ADC (F5 BIG-IP Application Delivery Controller) de kloof tussen de verouderde toepassing en het moderne id-besturingsvlak, via protocolovergang.

Een BIG-IP vóór de toepassing maakt overlay van de service mogelijk met vooraf verificatie en SSO op basis van headers van Microsoft Entra, waardoor de beveiligingspostuur van de toepassing wordt verbeterd.

Notitie

Organisaties krijgen externe toegang tot dit type toepassing met Microsoft Entra-toepassingsproxy

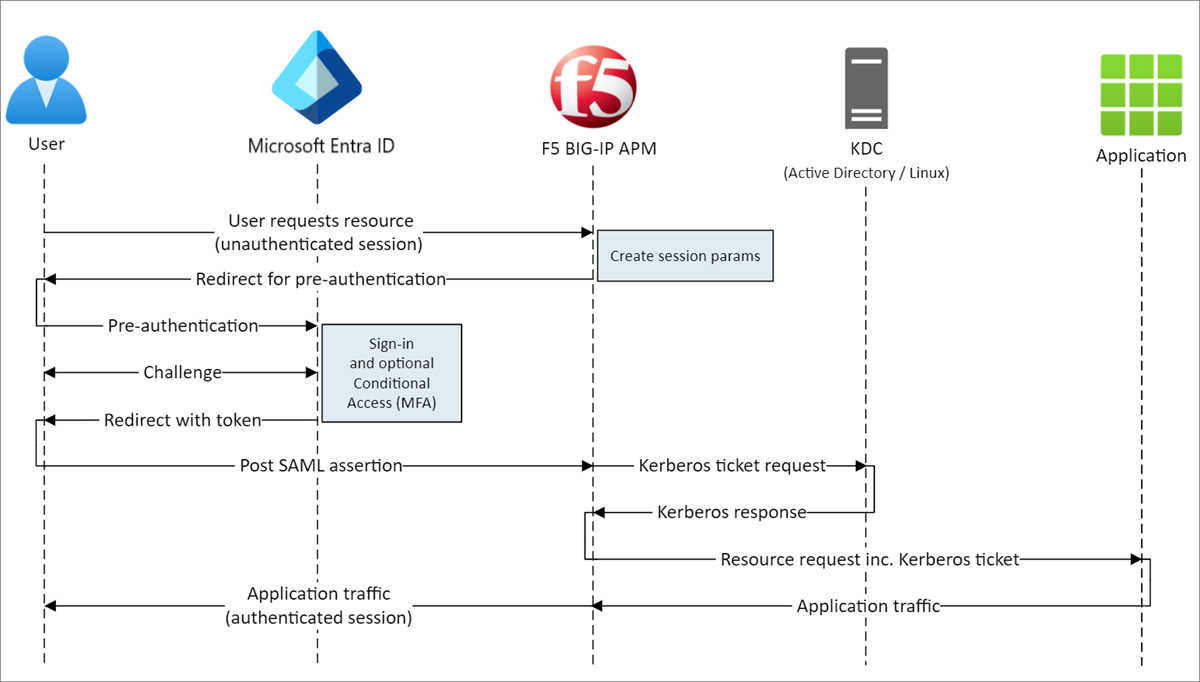

Scenario-architectuur

De SHA-oplossing (Secure Hybrid Access) voor dit scenario heeft de volgende onderdelen:

- Toepassing: big-IP gepubliceerde service die moet worden beveiligd door Microsoft Entra SHA. De toepassingshost is lid van een domein.

- Microsoft Entra ID: IdP (Security Assertion Markup Language) waarmee gebruikersreferenties, voorwaardelijke toegang en eenmalige aanmelding op basis van SAML worden gecontroleerd op big-IP. Via SSO biedt Microsoft Entra ID BIG-IP met vereiste sessiekenmerken.

- KDC: KDC-rol (Key Distribution Center) op een domeincontroller (DC), kerberos-tickets uitgeven

- BIG-IP: Omgekeerde proxy en SAML-serviceprovider (SP) naar de toepassing, waarbij verificatie aan de SAML IdP wordt gedelegeerd voordat eenmalige aanmelding op basis van Kerberos wordt uitgevoerd naar de back-endtoepassing.

SHA voor dit scenario ondersteunt door SP- en IdP geïnitieerde stromen. In de volgende afbeelding ziet u de SP-stroom.

- De gebruiker maakt verbinding met het eindpunt van de toepassing (BIG-IP)

- Met toegangsbeleid voor BIG-IP Access Policy Manager (APM) wordt de gebruiker omgeleid naar Microsoft Entra ID (SAML IdP)

- Met Microsoft Entra ID wordt de gebruiker vooraf geverifieerd en worden afgedwongen beleidsregels voor voorwaardelijke toegang toegepast

- Gebruiker wordt omgeleid naar BIG-IP (SAML-serviceprovider) en eenmalige aanmelding wordt uitgevoerd met behulp van een uitgegeven SAML-token

- BIG-IP vraagt Kerberos-ticket aan bij KDC

- BIG-IP verzendt een aanvraag naar de back-endtoepassing, samen met een Kerberos-ticket voor eenmalige aanmelding

- Toepassing autoriseert aanvraag en retourneert nettolading

Vereisten

Eerdere BIG-IP-ervaring is niet nodig, maar u hebt het volgende nodig:

- Een gratis Azure-account of hoger

- Een BIG-IP of een BIG-IP Virtual Edition (VE) implementeren in Azure

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP® Best bundle

- Zelfstandige F5 BIG-IP APM

- F5 BIG-IP APM-invoegtoepassingslicentie op een BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Gratis proefversie van 90 dagen voor BIG-IP

- Gebruikersidentiteiten die zijn gesynchroniseerd vanuit een on-premises adreslijst naar Microsoft Entra-id of die zijn gemaakt in Microsoft Entra-id en zijn teruggegaan naar uw on-premises adreslijst

- Een van de volgende rollen: Cloudtoepassingsbeheerder of Toepassingsbeheerder.

- Een SSL-webcertificaat voor het publiceren van services via HTTPS of gebruik de standaard BIG-IP-certificaten tijdens het testen

- Een Kerberos-toepassing of leer hoe u eenmalige aanmelding configureert met Internet Information Services (IIS) in Windows.

BIG-IP-configuratiemethoden

In deze zelfstudie wordt begeleide configuratie 16.1 behandeld met een sjabloon voor eenvoudige knoppen. Met de Easy Button gaan beheerders niet heen en weer tussen Microsoft Entra ID en een BIG-IP om services voor SHA in te schakelen. De wizard Begeleide configuratie van APM en Microsoft Graph verwerken de implementatie en het beleidsbeheer. De integratie tussen BIG-IP APM en Microsoft Entra ID zorgt ervoor dat toepassingen identiteitsfederatie, eenmalige aanmelding en voorwaardelijke toegang van Microsoft Entra ondersteunen, waardoor administratieve overhead wordt verminderd.

Notitie

Vervang voorbeeldtekenreeksen of -waarden in dit artikel door tekenreeksen of waarden voor uw omgeving.

Easy Button registreren

Microsoft Identity Platform vertrouwt een service of client en heeft vervolgens toegang tot Microsoft Graph. Met deze actie wordt een tenant-app-registratie gemaakt om Easy Button-toegang tot Graph te autoriseren. Via deze machtigingen pusht het BIG-IP de configuraties om een vertrouwensrelatie tot stand te brengen tussen een SAML SP-exemplaar voor gepubliceerde toepassing en Microsoft Entra-id als de SAML IdP.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteitstoepassingen>> App-registraties > Nieuwe registratie.

Voer een weergavenaam voor uw toepassing in. Bijvoorbeeld F5 BIG-IP Easy Button.

Geef op wie de toepassingsaccounts >alleen in deze organisatiemap mag gebruiken.

Selecteer Registreren.

Navigeer naar API-machtigingen en autoriseer de volgende Microsoft Graph-toepassingsmachtigingen:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Beheerderstoestemming verlenen voor uw organisatie.

Genereer op Certificaten en geheimen een nieuw clientgeheim. Noteer dit geheim.

Noteer in overzicht de client-id en tenant-id.

Easy Button configureren

Start de begeleide APM-configuratie om de sjabloon Easy Button te starten.

Navigeer naar De begeleide configuratie > van Access > Microsoft Integration en selecteer Microsoft Entra Application.

Controleer de configuratiestappen en selecteer Volgende

Volg de volgende stappen om uw toepassing te publiceren.

Configuratie-eigenschappen

Met het tabblad Configuratie-eigenschappen maakt u een BIG-IP-toepassingsconfiguratie en SSO-object. De sectie Details van het Azure-serviceaccount kan de client vertegenwoordigen die u eerder hebt geregistreerd in uw Microsoft Entra-tenant, als een toepassing. Met deze instellingen kan een BIG-IP OAuth-client een SAML SP registreren in uw tenant, met de eigenschappen voor eenmalige aanmelding die u handmatig configureert. Easy Button voert deze actie uit voor elke BIG-IP-service die is gepubliceerd en ingeschakeld voor SHA.

Sommige instellingen zijn globaal, die opnieuw kunnen worden gebruikt voor het publiceren van meer toepassingen, waardoor de implementatietijd en moeite worden verminderd.

- Geef een unieke configuratienaam op.

- Eenmalige aanmelding (SSO) en HTTP-headers inschakelen.

- Voer de tenant-id, client-id en clientgeheim in die u hebt genoteerd bij het registreren van de Easy Button-client in uw tenant.

- Bevestig dat het BIG-IP-adres verbinding maakt met uw tenant.

- Selecteer Volgende.

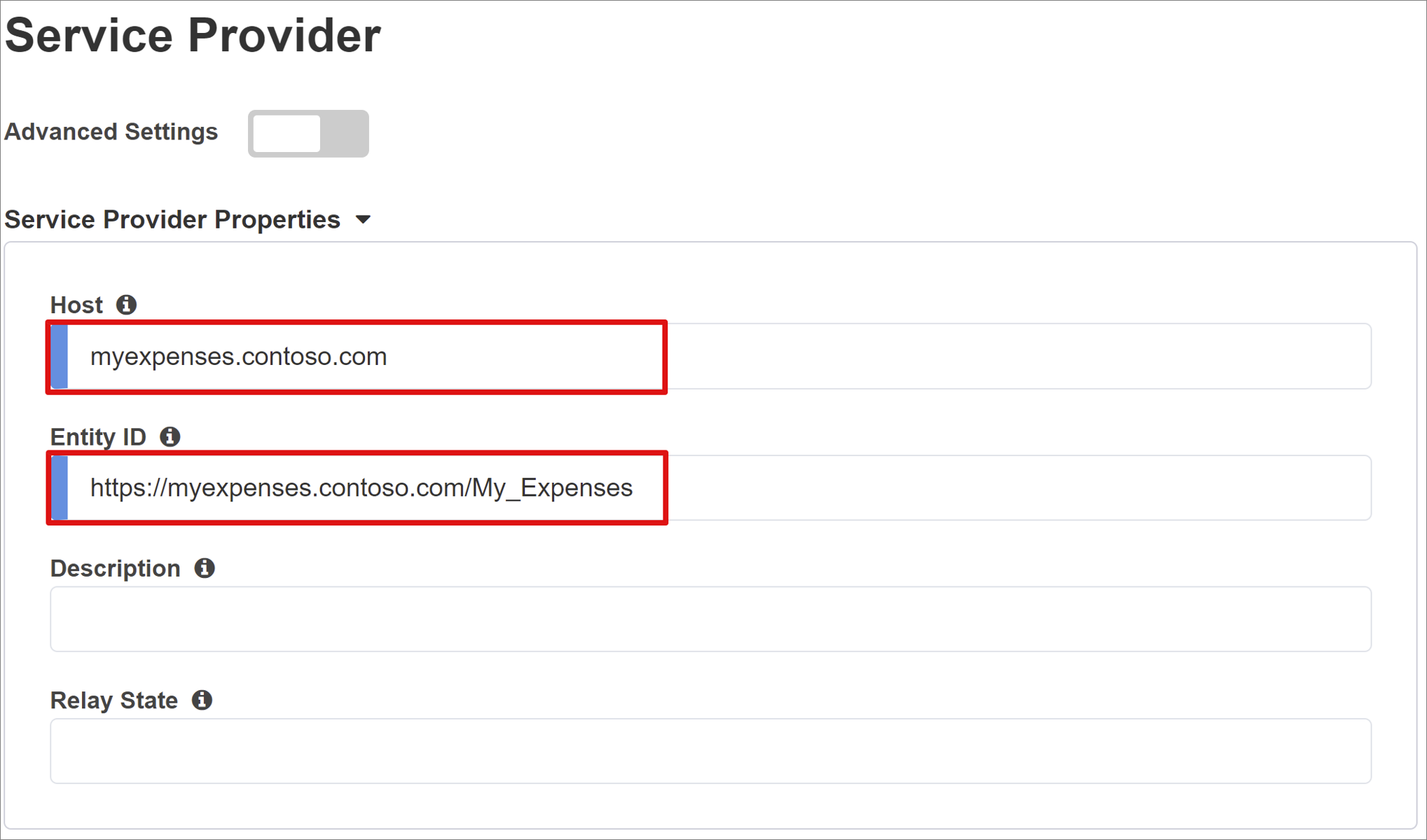

Serviceprovider

De instellingen van de serviceprovider zijn de eigenschappen voor het SAML SP-exemplaar van de toepassing die is beveiligd via SHA.

Voer voor Host de openbare FQDN (Fully Qualified Domain Name) in van de toepassing die wordt beveiligd.

Voer voor entiteits-id de id in die door Microsoft Entra ID wordt gebruikt om de SAML SP te identificeren die een token aanvraagt.

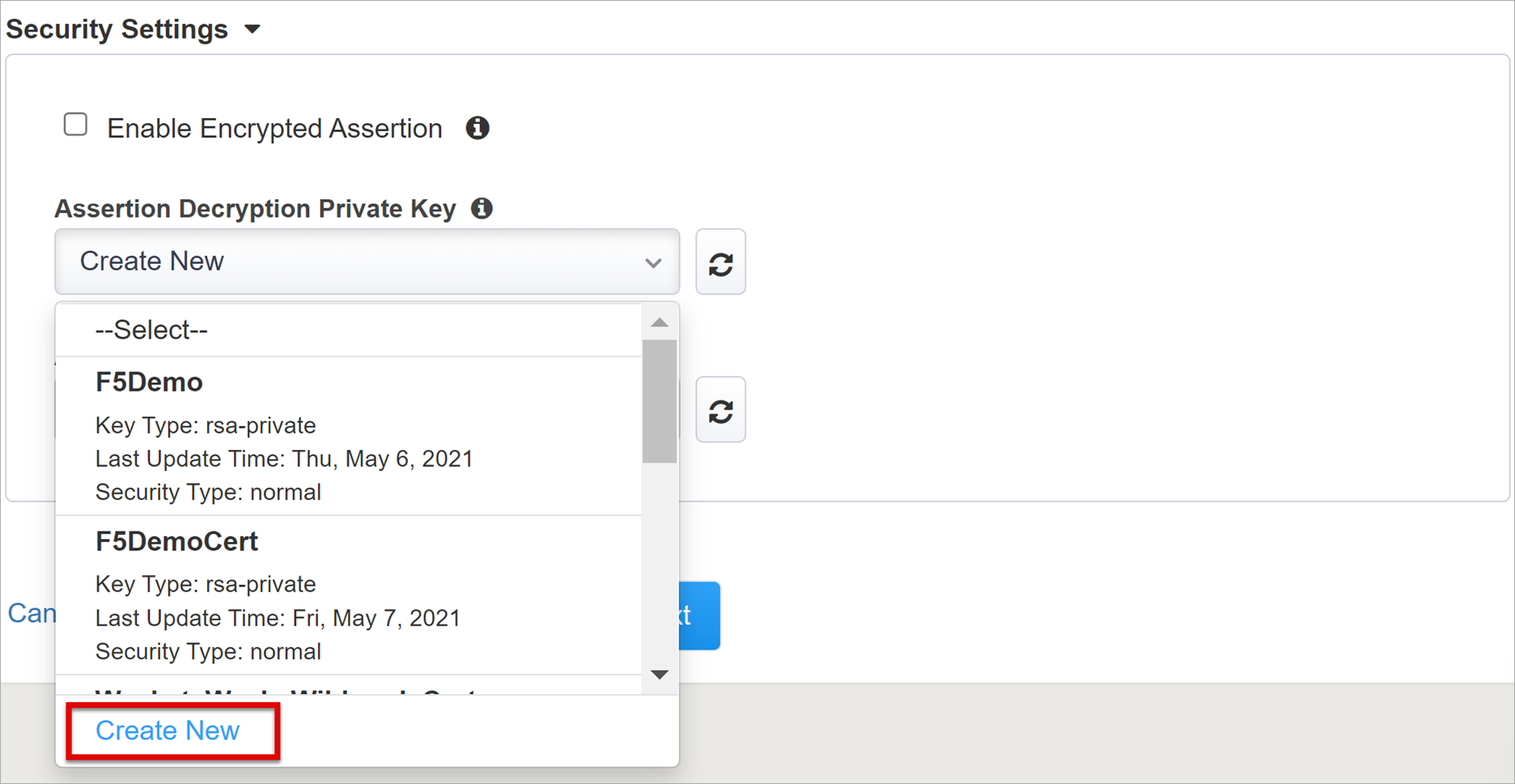

De optionele beveiligingsinstellingen geven aan of microsoft Entra-id SAML-asserties versleutelt. Het versleutelen van asserties tussen Microsoft Entra ID en de BIG-IP APM biedt meer zekerheid dat de inhoudstokens niet kunnen worden onderschept en persoonlijke of bedrijfsgegevens niet kunnen worden aangetast.

- Selecteer Nieuwe maken in de lijst met persoonlijke sleutel voor Assertion Decryption.

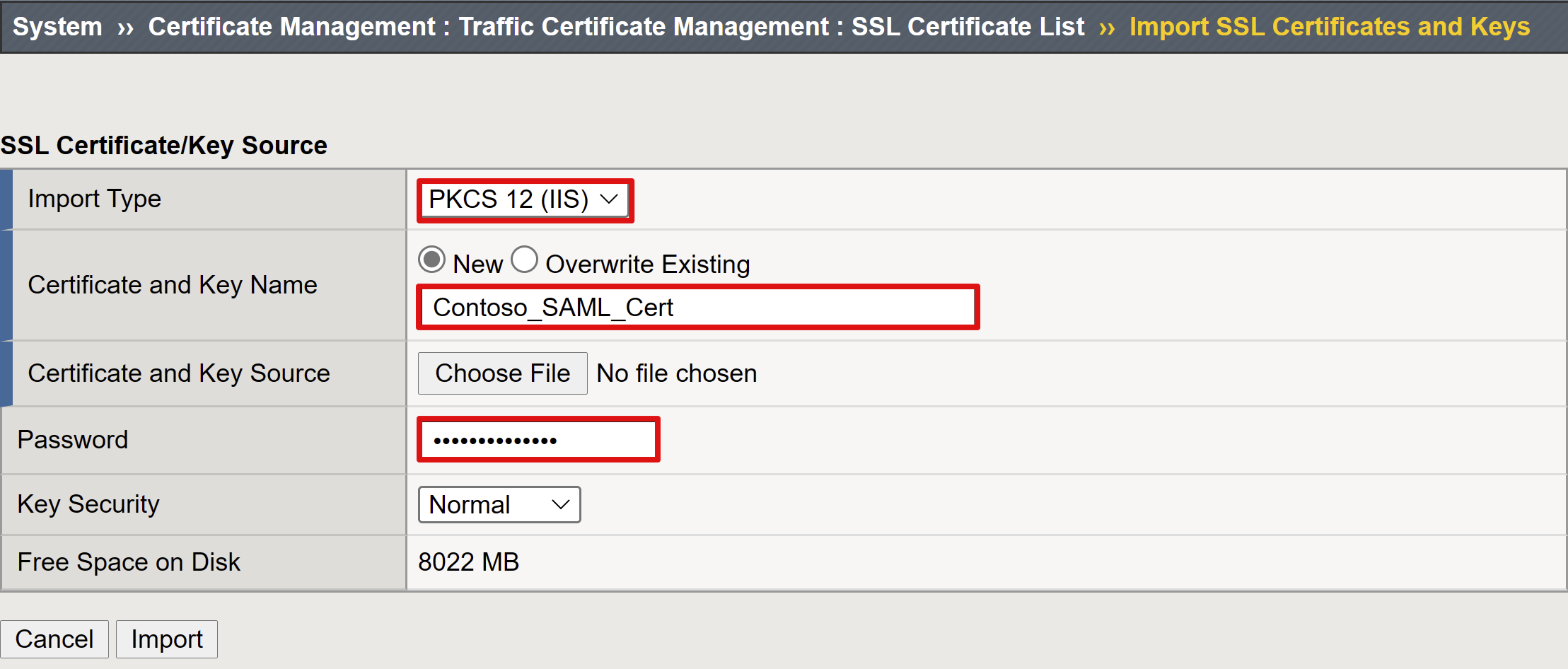

- Selecteer OK. Het dialoogvenster SSL-certificaat en -sleutels importeren wordt weergegeven.

- Selecteer PKCS 12 (IIS) om uw certificaat en persoonlijke sleutel te importeren.

- Sluit na het inrichten het browsertabblad om terug te keren naar het hoofdtabblad.

- Schakel Versleutelde assertie in.

- Als u versleuteling hebt ingeschakeld, selecteert u uw certificaat in de lijst met persoonlijke sleutel van Assertion Decryption. Deze persoonlijke sleutel is bedoeld voor het certificaat dat BIG-IP APM gebruikt om Microsoft Entra-asserties te ontsleutelen.

- Als u versleuteling hebt ingeschakeld, selecteert u uw certificaat in de lijst met Assertion Decryption Certificate . BIG-IP uploadt dit certificaat naar Microsoft Entra ID om de uitgegeven SAML-asserties te versleutelen.

Microsoft Entra ID

In deze sectie worden eigenschappen gedefinieerd voor het handmatig configureren van een nieuwe BIG-IP SAML-toepassing in uw Microsoft Entra-tenant. Easy Button heeft toepassingssjablonen voor Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP Enterprise Resource Planning (ERP) en een SHA-sjabloon voor andere apps.

Voor dit scenario selecteert u F5 BIG-IP APM Microsoft Entra ID Integration > Add.

Azure-configuratie

Voer een weergavenaam in voor de app die BIG-IP maakt in uw Microsoft Entra-tenant en het pictogram in de MyApps-portal.

Laat Aanmeldings-URL (optioneel) leeg om aanmelding door de id-provider mogelijk te maken.

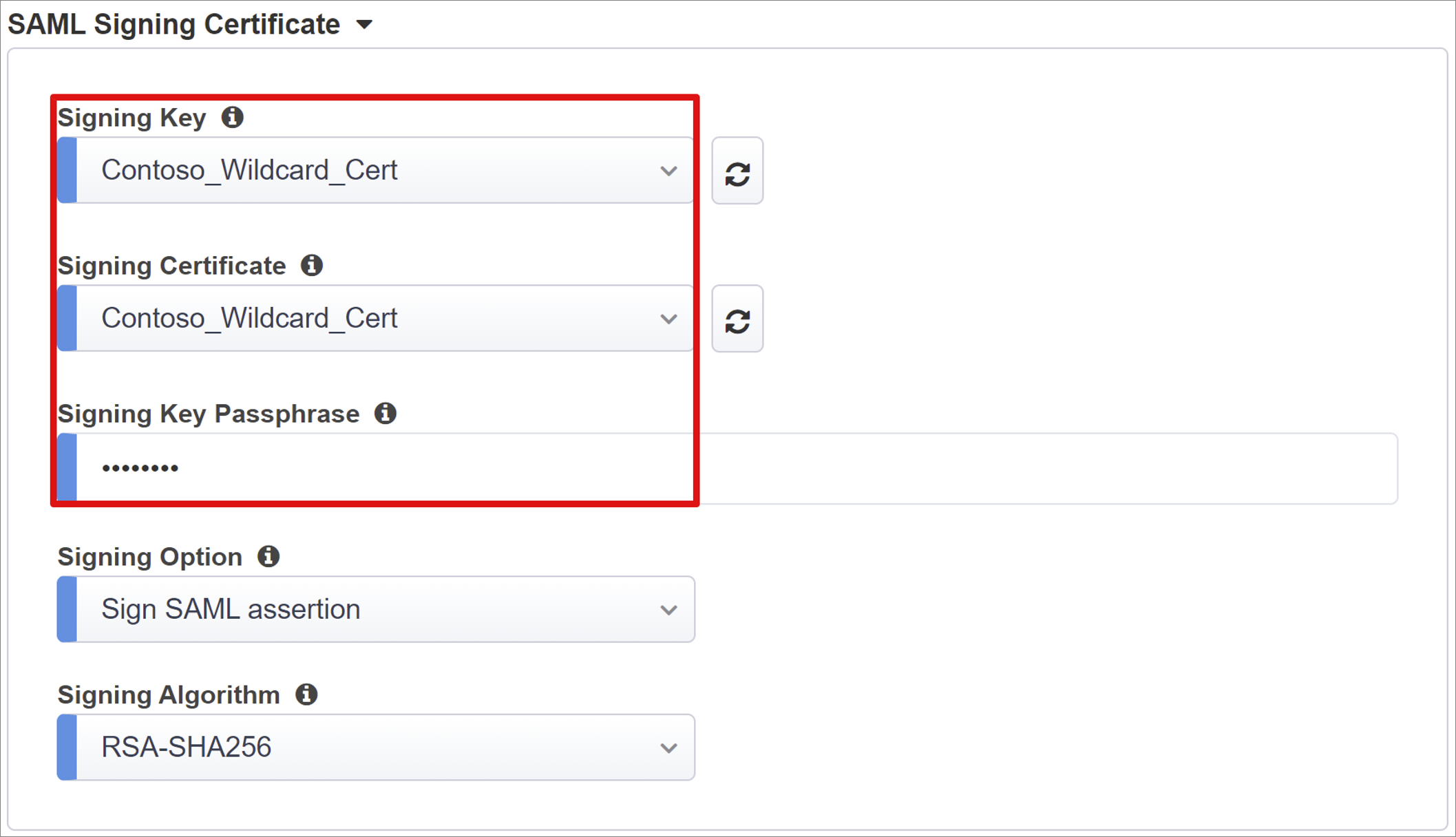

Selecteer het vernieuwingspictogram naast de handtekeningsleutel en het handtekeningcertificaat om het certificaat te zoeken dat u hebt geïmporteerd.

Voer bij de wachtwoordzin voor ondertekeningssleutel het certificaatwachtwoord in.

Schakel ondertekeningsoptie in (optioneel) om ervoor te zorgen dat BIG-IP tokens en claims accepteert die zijn ondertekend door Microsoft Entra ID.

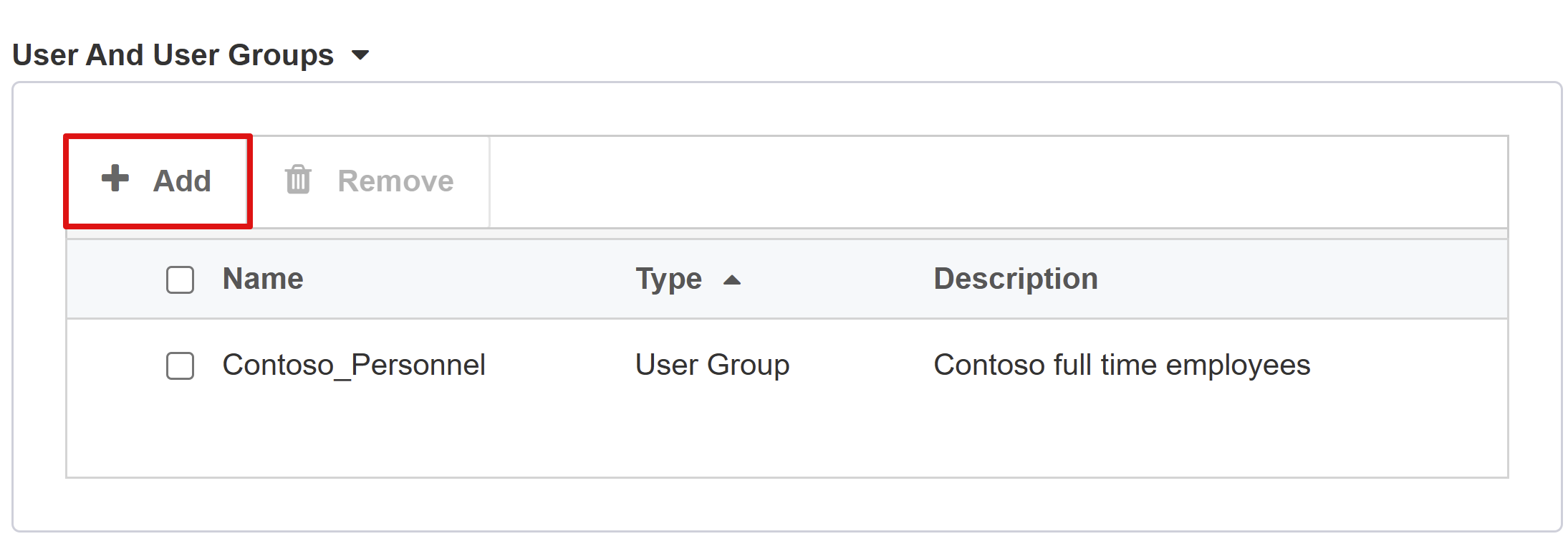

Gebruikers- en gebruikersgroepen worden dynamisch opgevraagd vanuit uw Microsoft Entra-tenant en autoriseren toegang tot de toepassing. Voeg een gebruiker of groep toe om te testen, anders wordt alle toegang geweigerd.

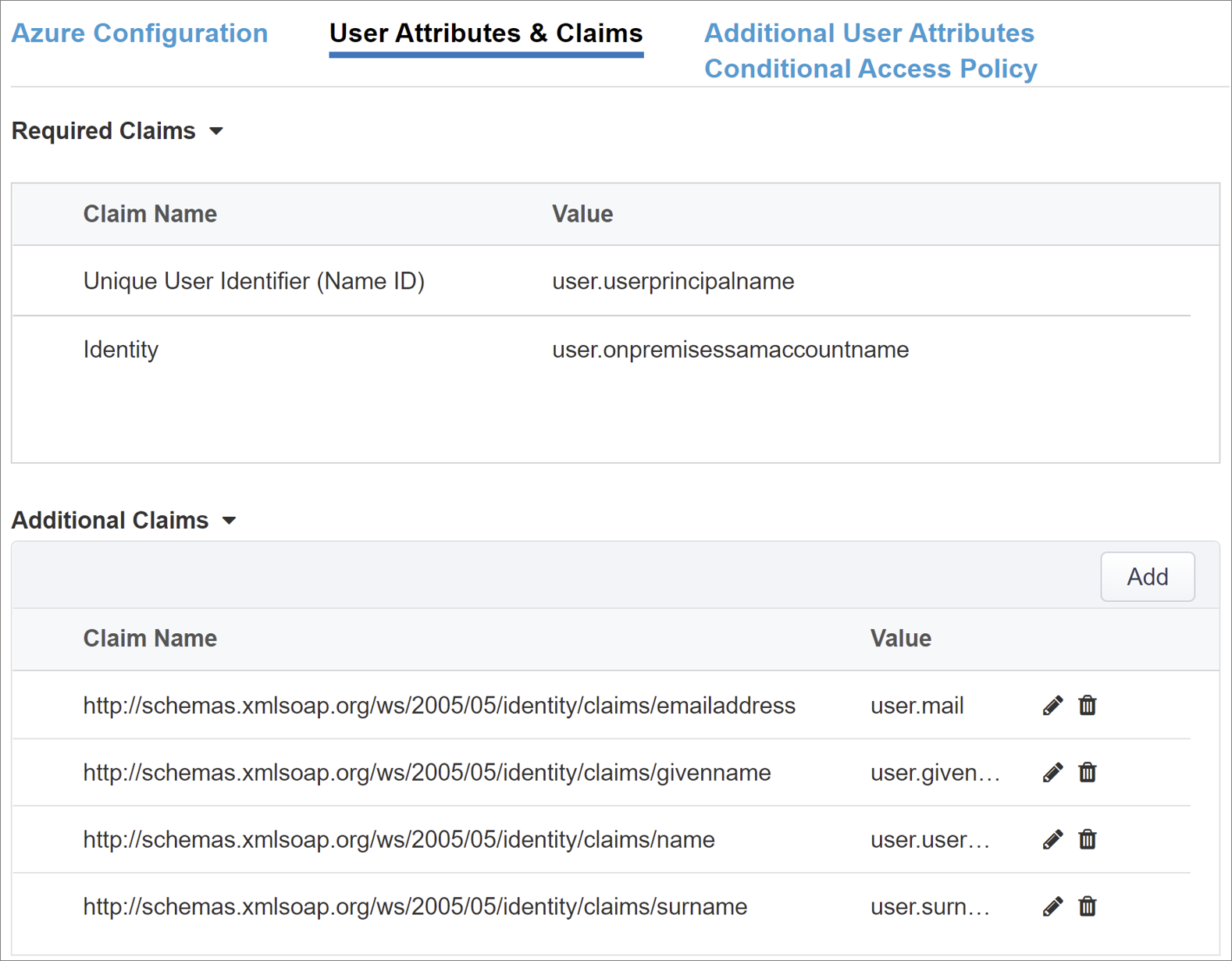

Gebruikerskenmerken en claims

Wanneer een gebruiker zich verifieert bij Microsoft Entra ID, geeft deze een SAML-token uit met een standaardset claims en kenmerken die de gebruiker identificeren. Op het tabblad Gebruikerskenmerken & Claims worden de standaardclaims weergegeven die moeten worden opgegeven voor de nieuwe toepassing. Gebruik deze om meer claims te configureren.

De infrastructuur is gebaseerd op een .com domeinachtervoegsel dat intern en extern wordt gebruikt. Er zijn geen functionele Kerberos Constrained Delegation-implementatie (KCD SSO) vereist voor meer kenmerken. Zie de geavanceerde zelfstudie voor meerdere domeinen of gebruikersaanmelding met behulp van een alternatief achtervoegsel.

Aanvullende gebruikerskenmerken

Het tabblad Aanvullende gebruikerskenmerken ondersteunt verschillende gedistribueerde systemen die kenmerken vereisen die zijn opgeslagen in andere mappen, voor sessie-uitbreiding. Kenmerken die zijn opgehaald uit een LDAP-bron (Lightweight Directory Access Protocol) kunnen worden geïnjecteerd als SSO-headers om de toegang te beheren op basis van rollen, partner-id's enzovoort.

Notitie

Deze functie heeft geen correlatie met Microsoft Entra-id, maar is een andere bron van kenmerken.

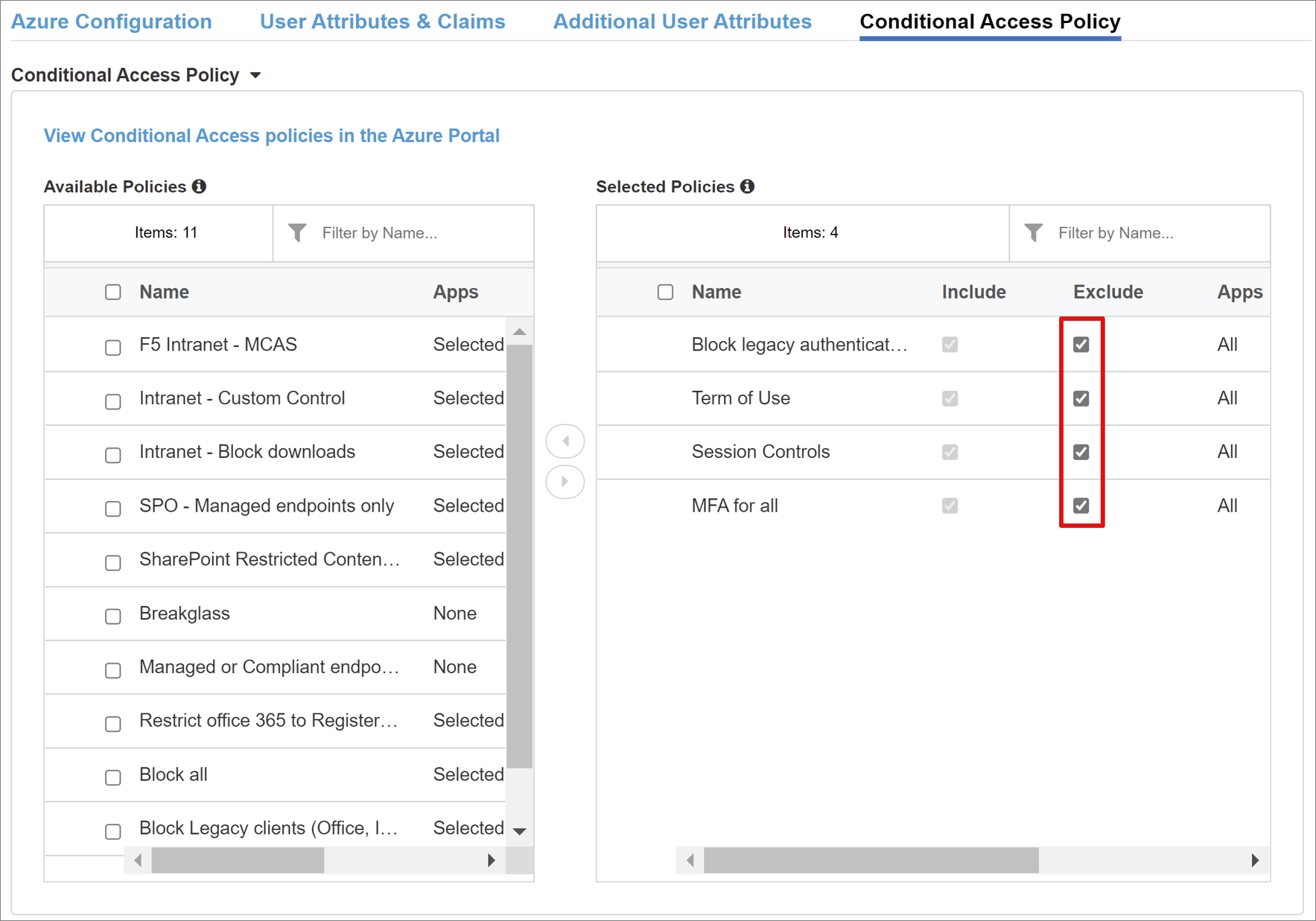

Beleid voor voorwaardelijke toegang

Beleidsregels voor voorwaardelijke toegang worden afgedwongen na verificatie vooraf door Microsoft Entra om de toegang te beheren op basis van apparaat-, toepassings-, locatie- en risicosignalen.

In de weergave Beschikbaar beleid worden beleidsregels voor voorwaardelijke toegang weergegeven zonder acties op basis van gebruikers.

In de weergave Geselecteerd beleid ziet u beleidsregels die gericht zijn op cloud-apps. U kunt de selectie van beleidsregels die zijn afgedwongen op tenantniveau, niet op tenantniveau opheffen en niet verplaatsen naar de lijst Met beschikbare beleidsregels.

Een beleid selecteren dat moet worden toegepast op de toepassing die wordt gepubliceerd:

- Selecteer een beleid in de lijst Beschikbare beleidsregels .

- Selecteer de pijl-rechts en verplaats deze naar de lijst Geselecteerde beleidsregels .

Voor geselecteerde beleidsregels is een optie Opnemen of Uitsluiten ingeschakeld. Als beide opties zijn ingeschakeld, wordt het geselecteerde beleid niet afgedwongen.

Notitie

De beleidslijst wordt eenmaal weergegeven nadat u naar dit tabblad bent overgeschakeld. U kunt de knop Vernieuwen gebruiken om de wizard handmatig af te dwingen om een query uit te voeren op uw tenant, maar deze knop wordt weergegeven nadat de toepassing is geïmplementeerd.

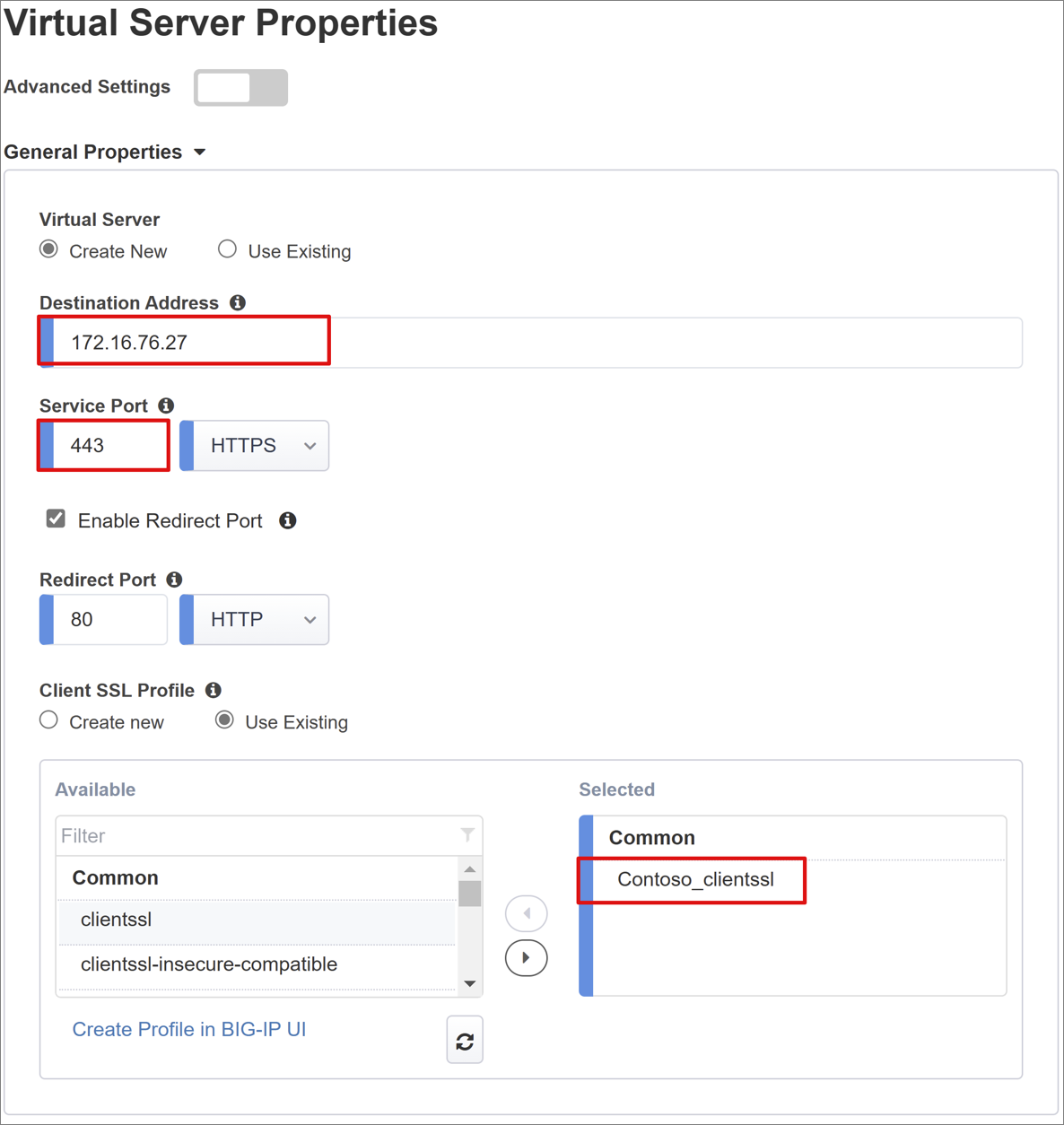

Eigenschappen van virtuele server

Een virtuele server is een BIG-IP-gegevensvlakobject dat wordt vertegenwoordigd door een virtueel IP-adres dat luistert naar clientaanvragen voor de toepassing. Ontvangen verkeer wordt verwerkt en geëvalueerd op basis van het APM-profiel dat is gekoppeld aan de virtuele server. Verkeer wordt omgeleid volgens het beleid.

Voer een doeladres in, een beschikbaar IPv4/IPv6-adres dat het BIG-IP-adres kan gebruiken om clientverkeer te ontvangen. Er is een bijbehorende record in DNS (Domain Name Server), zodat clients de externe URL van uw gepubliceerde BIG-IP-toepassing naar dit IP-adres kunnen omzetten in plaats van de toepassing. Het gebruik van een localhost-DNS voor een test-PC is acceptabel voor testen.

Voer voor servicepoort 443 in voor HTTPS.

Schakel omleidingspoort in en voer vervolgens omleidingspoort in, waarmee binnenkomend HTTP-clientverkeer naar HTTPS wordt omgeleid.

Met het CLIENT SSL-profiel kan de virtuele server voor HTTPS worden ingeschakeld, zodat clientverbindingen worden versleuteld via TLS (Transport Layer Security). Selecteer het CLIENT SSL-profiel dat u hebt gemaakt voor vereisten of laat de standaardwaarde staan als u test.

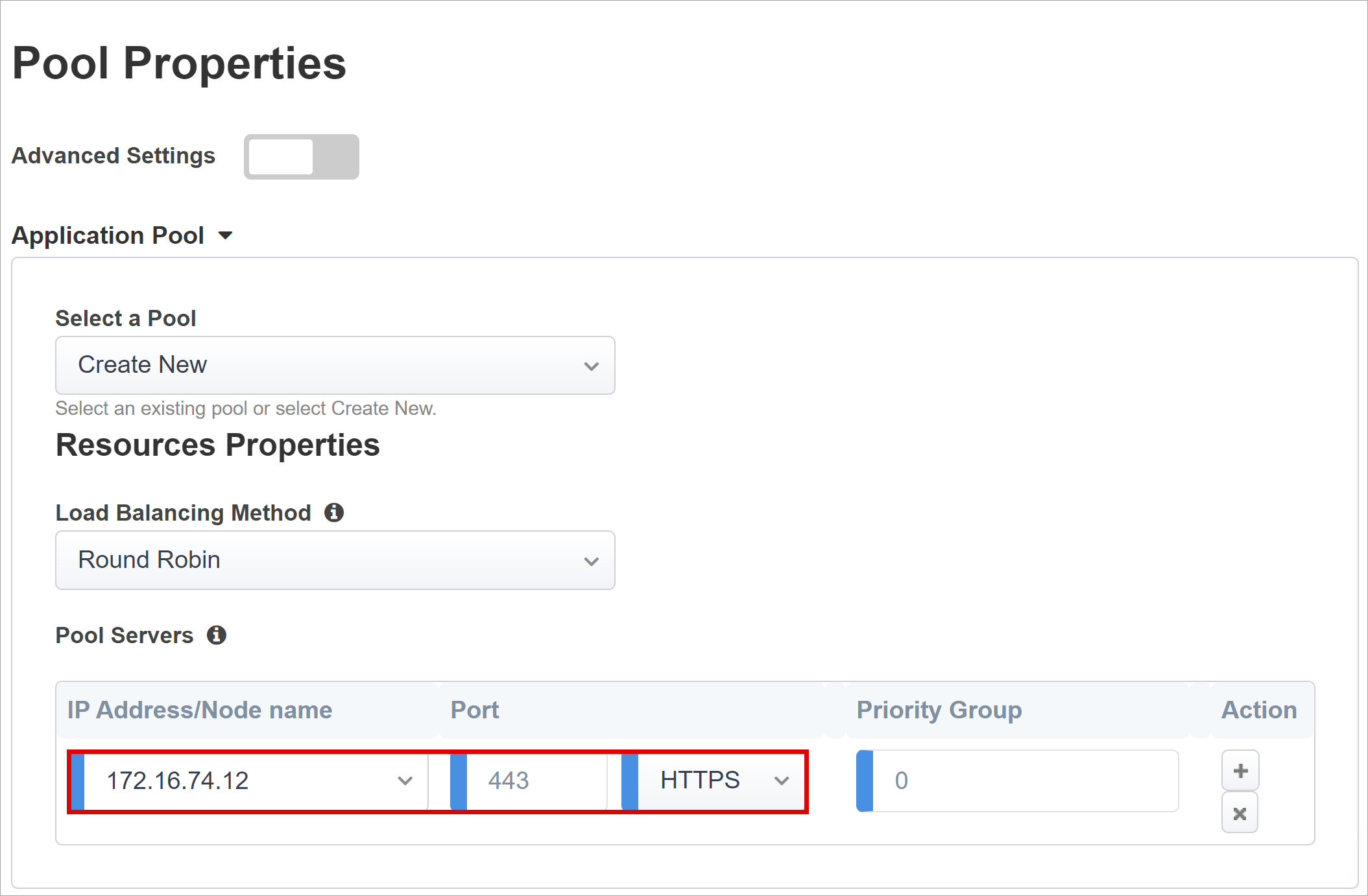

Groepseigenschappen

Op het tabblad Groep van toepassingen ziet u de services achter een BIG-IP, weergegeven als een groep met toepassingsservers.

Als u een pool selecteert, maakt u een nieuwe pool of selecteert u er een.

Kies een taakverdelingsmethode, zoals Round Robin.

Voor Poolservers selecteert u een serverknooppunt of geeft u een IP en poort op voor het back-endknooppunt dat als host fungeert voor de toepassing op basis van headers.

De back-endtoepassing wordt uitgevoerd op HTTP-poort 80. U kunt de poort overzetten naar 443 als uw toepassing wordt uitgevoerd op HTTPS.

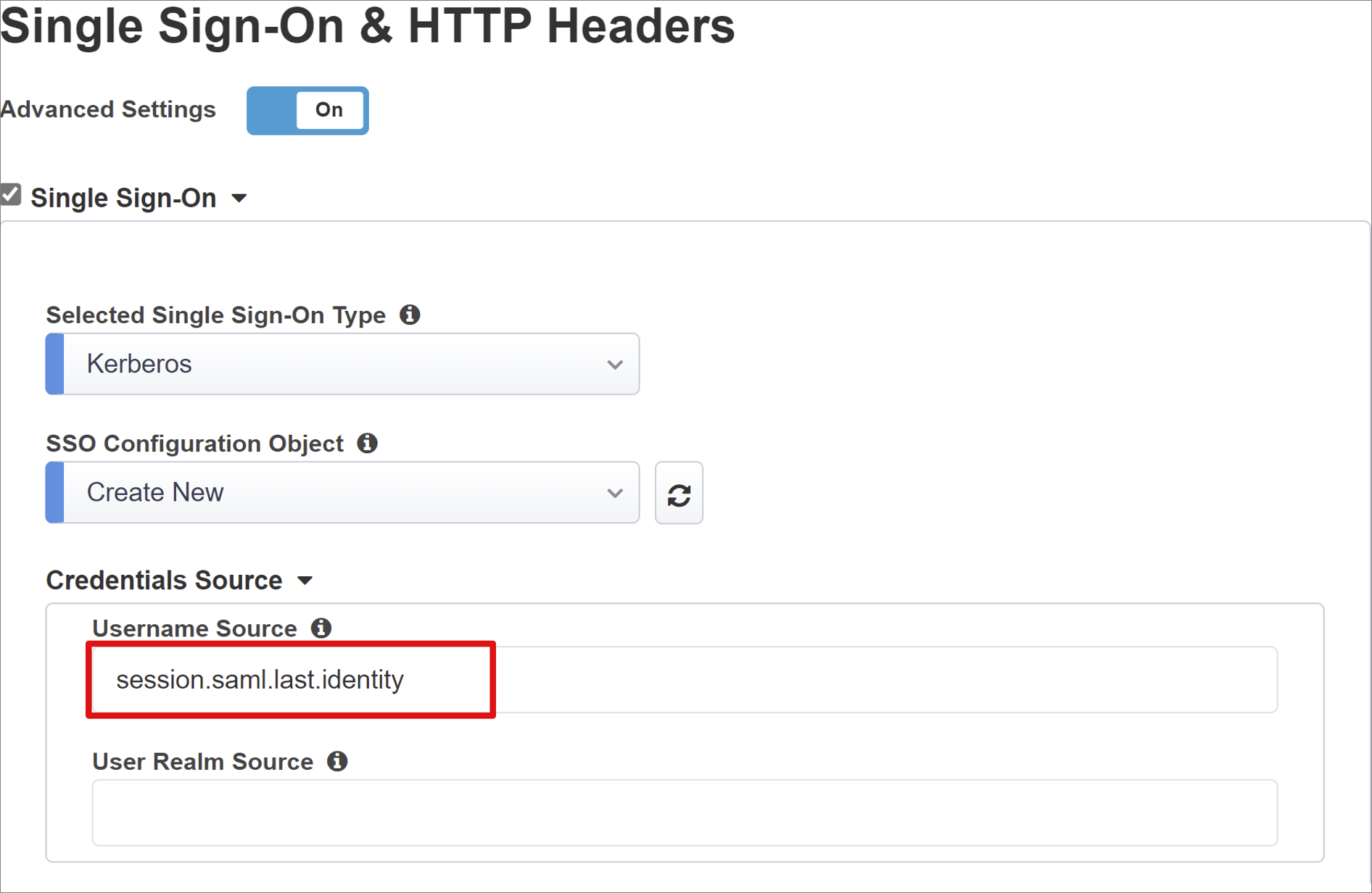

Eenmalige aanmelding en HTTP-headers

Als u eenmalige aanmelding inschakelt, hebben gebruikers toegang tot gepubliceerde BIG-IP-services zonder dat zij referenties hoeven in te voeren. De wizard Easy Button ondersteunt Kerberos-, OAuth Bearer- en HTTP-autorisatieheaders voor eenmalige aanmelding. Gebruik voor deze instructies het Kerberos-delegatieaccount dat u hebt gemaakt.

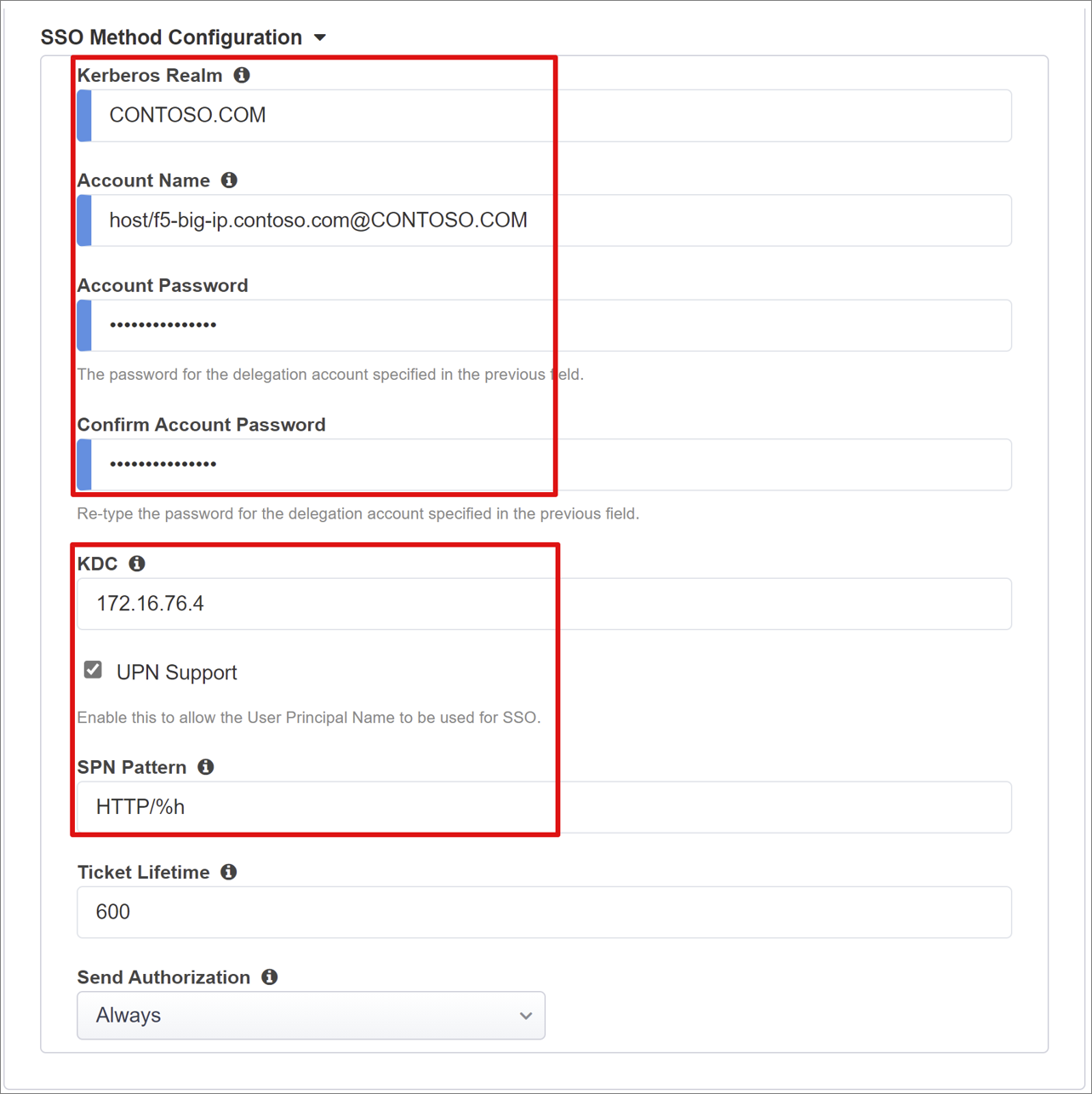

Schakel Kerberos en Geavanceerde instelling tonen in om het volgende in te voeren:

Gebruikersnaambron: de gewenste gebruikersnaam voor cache voor eenmalige aanmelding. U kunt een sessievariabele opgeven als de bron van de gebruikers-id, maar session.saml.last.identity werkt beter omdat deze de Microsoft Entra-claim bevat die de aangemelde gebruikers-id bevat.

User Realm Source: Vereist als het gebruikersdomein verschilt van de BIG-IP Kerberos-realm. In dat geval bevat de variabele APM-sessie het aangemelde gebruikersdomein. Bijvoorbeeld session.saml.last.attr.name.domain

KDC: IP van domeincontroller of FQDN als DNS is geconfigureerd en efficiënt is

UPN-ondersteuning: schakel deze optie in voor de APM om de UNIVERSAL Principal Name (UPN) te gebruiken voor Kerberos-ticketing

SPN-patroon: HTTP/%h gebruiken om de APM te informeren over het gebruik van de hostheader van de clientaanvraag en het bouwen van de service-principalnaam (SPN) waarvoor een Kerberos-token wordt aangevraagd

Autorisatie verzenden: uitschakelen voor toepassingen die onderhandelen over verificatie in plaats van het kerberos-token in de eerste aanvraag te ontvangen. Bijvoorbeeld Tomcat.

Sessiebeheer

Met de sessiebeheerinstellingen big-IP's worden de voorwaarden gedefinieerd waaronder gebruikerssessies worden beëindigd of voortgezet, limieten voor gebruikers en IP-adressen en bijbehorende gebruikersgegevens. Raadpleeg het AskF5-artikel K18390492: Beveiliging | Handleiding voor BIG-IP APM-bewerkingen voor instellingendetails.

Wat niet wordt behandeld, is slo-functionaliteit (Single Log Out), die ervoor zorgt dat sessies tussen de IdP, het BIG-IP en de gebruikersagent worden beëindigd wanneer een gebruiker zich afmeldt. Wanneer met de Easy Button een SAML-toepassing wordt geïnstitueert in uw Microsoft Entra-tenant, wordt de afmeldings-URL gevuld met het APM SLO-eindpunt. Een door IdP geïnitieerde afmelding bij de Microsoft Entra Mijn apps-portal beëindigt de sessie tussen het BIG-IP-adres en een client.

De metagegevens van de SAML-federatie voor de gepubliceerde toepassing worden geïmporteerd vanuit uw tenant, waardoor de APM het saml-afmeldingseindpunt voor Microsoft Entra-id biedt. Deze actie zorgt ervoor dat een door SP geïnitieerde afmelding de sessie tussen een client en Microsoft Entra-id beëindigt. De APM moet weten wanneer een gebruiker zich afmeldt bij de toepassing.

Als de BIG-IP-webtopportal toegang heeft tot gepubliceerde toepassingen, verwerkt APM een afmelding om het eindpunt voor afmelding van Microsoft Entra aan te roepen. Maar overweeg een scenario wanneer de BIG-IP-webtopportal niet wordt gebruikt, de gebruiker de APM niet kan instrueren zich af te melden. Zelfs als de gebruiker zich afmeldt bij de toepassing, is het BIG-IP vergeten. Overweeg daarom door SP geïnitieerde afmelding om ervoor te zorgen dat sessies veilig worden beëindigd. U kunt een SLO-functie toevoegen aan de afmeldingsknop van uw toepassing, zodat uw client wordt omgeleid naar microsoft Entra SAML of het afmeldingseindpunt voor BIG-IP.

De URL voor het saml-afmeldingseindpunt voor uw tenant vindt u in eindpunten voor app-registraties>.

Als u de app niet kunt wijzigen, kunt u overwegen om het BIG-IP-nummer te laten luisteren naar de afmeldingsoproep van de toepassing en bij het detecteren van de aanvraag, wordt SLO geactiveerd. Raadpleeg de richtlijnen van Oracle PeopleSoft SLO voor meer informatie over BIG-IP iRules. Zie voor meer informatie over het gebruik van BIG-IP iRules:

- K42052145: automatische sessie-beëindiging configureren (afmelden) op basis van een URI-bestandsnaam

- K12056: Overzicht van de optie Voor het opnemen van afmeldings-URI's.

Samenvatting

Deze sectie is een uitsplitsing van uw configuraties.

Selecteer Implementeren om instellingen door te voeren en controleer of de toepassing in de tenantlijst van Bedrijfstoepassingen staat.

KCD-configuraties

Configureer sleuteldistributiecentrum (KCD) in het doeldomein om eenmalige aanmelding uit te voeren voor de back-endtoepassing voor big-IP APM. Voor het delegeren van verificatie moet u de BIG-IP APM inrichten met een domeinserviceaccount.

Sla deze sectie over als uw APM-serviceaccount en delegatie zijn ingesteld. Meld u anders aan bij een domeincontroller met een beheerdersaccount.

Voor dit scenario wordt de toepassing gehost op server APP-VM-01 en wordt deze uitgevoerd in de context van een serviceaccount met de naam web_svc_account, niet de computeridentiteit. Het delegeren van het serviceaccount dat is toegewezen aan de APM is F5-BIG-IP.

Een delegatieaccount voor het BIG-IP APM maken

Het BIG-IP biedt geen ondersteuning voor beheerde serviceaccounts voor groepen (gMSA), en maakt daarom een standaardgebruikersaccount voor het APM-serviceaccount.

Voer de volgende PowerShell-opdracht in. Vervang de waarden UserPrincipalName en SamAccountName door uw omgevingswaarden. Gebruik voor betere beveiliging een toegewezen SPN die overeenkomt met de hostheader van de toepassing.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Notitie

Wanneer de host wordt gebruikt, delegeert elke toepassing die op de host wordt uitgevoerd het account, terwijl wanneer HTTPS wordt gebruikt, alleen HTTP-protocolgerelateerde bewerkingen toestaat.

Maak een SPN (Service Principal Name) voor het APM-serviceaccount dat moet worden gebruikt tijdens de overdracht naar het serviceaccount van de webtoepassing:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Notitie

Het is verplicht om de host/het onderdeel op te nemen in de indeling userPrincipleName (host/name.domain@domain) of ServicePrincipleName (host/name.domain).

Voordat u de doel-SPN opgeeft, bekijkt u de SPN-configuratie. Zorg ervoor dat de SPN wordt weergegeven op basis van het APM-serviceaccount. Het APM-serviceaccount delegeert voor de webtoepassing:

Controleer of uw webtoepassing wordt uitgevoerd in de computercontext of een toegewezen serviceaccount.

Gebruik voor de computercontext de volgende opdracht om een query uit te voeren op het accountobject om de gedefinieerde SPN's te bekijken. Vervang <name_of_account> door het account voor uw omgeving.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBijvoorbeeld: Get-User -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Gebruik voor het toegewezen serviceaccount de volgende opdracht om een query uit te voeren op het accountobject om de gedefinieerde SPN's te bekijken. Vervang <name_of_account> door het account voor uw omgeving.

Get-User -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesVoorbeeld:

Get-Computer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Als de toepassing wordt uitgevoerd in de computercontext, voegt u de SPN toe aan het object van het computeraccount:

Set-Computer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Als SPN's zijn gedefinieerd, stelt u een vertrouwensrelatie tot stand voor de gemachtigde van het APM-serviceaccount voor die service. De configuratie is afhankelijk van de topologie van uw BIG-IP-exemplaar en toepassingsserver.

BIG-IP en doeltoepassing configureren in hetzelfde domein

Stel een vertrouwensrelatie in voor het APM-serviceaccount om verificatie te delegeren:

Get-User -Identity f5-big-ip | Set-AccountControl -TrustedToAuthForDelegation $trueHet APM-serviceaccount moet de doel-SPN kennen waaraan moet worden gedelegeerd. Stel de doel-SPN in op het serviceaccount waarop uw webtoepassing wordt uitgevoerd:

Set-User -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Notitie

U kunt deze taken uitvoeren met de module Gebruikers en Computers, Microsoft Management Console (MMC) op een domeincontroller.

BIG-IP en toepassing in verschillende domeinen

In de windows Server 2012-versie en hoger maakt KCD voor meerdere domeinen gebruik van beperkte overdracht op basis van resources (RBCD). De beperkingen voor een service worden overgedragen van de domeinbeheerder naar de servicebeheerder. Met deze delegatie kan de back-endservicebeheerder eenmalige aanmelding toestaan of weigeren. Deze situatie creëert een andere benadering van configuratiedelegering, wat mogelijk is met PowerShell.

U kunt de eigenschap PrincipalsAllowedToDelegateToAccount van het toepassingsserviceaccount (computer of toegewezen serviceaccount) gebruiken om delegatie van BIG-IP te verlenen. Gebruik voor dit scenario de volgende PowerShell-opdracht op een domeincontroller (Windows Server 2012 R2 of hoger) in hetzelfde domein als de toepassing.

Gebruik een SPN die is gedefinieerd voor een webtoepassingsserviceaccount. Gebruik voor betere beveiliging een toegewezen SPN die overeenkomt met de hostheader van de toepassing. Omdat de hostheader van de webtoepassing in dit voorbeeld bijvoorbeeld is myexpenses.contoso.com, voegt u dit toe HTTP/myexpenses.contoso.com aan het serviceaccountobject van de toepassing:

Set-User -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Noteer de context voor de volgende opdrachten.

Als de web_svc_account-service wordt uitgevoerd in de context van een gebruikersaccount, gebruikt u deze opdrachten:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

''Set-User -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount'

$big-ip Get-User web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Als de web_svc_account-service wordt uitgevoerd in de context van een computeraccount, gebruikt u deze opdrachten:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-Computer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-Computer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Zie Beperkte Kerberos-delegatie in domeinenvoor meer informatie.

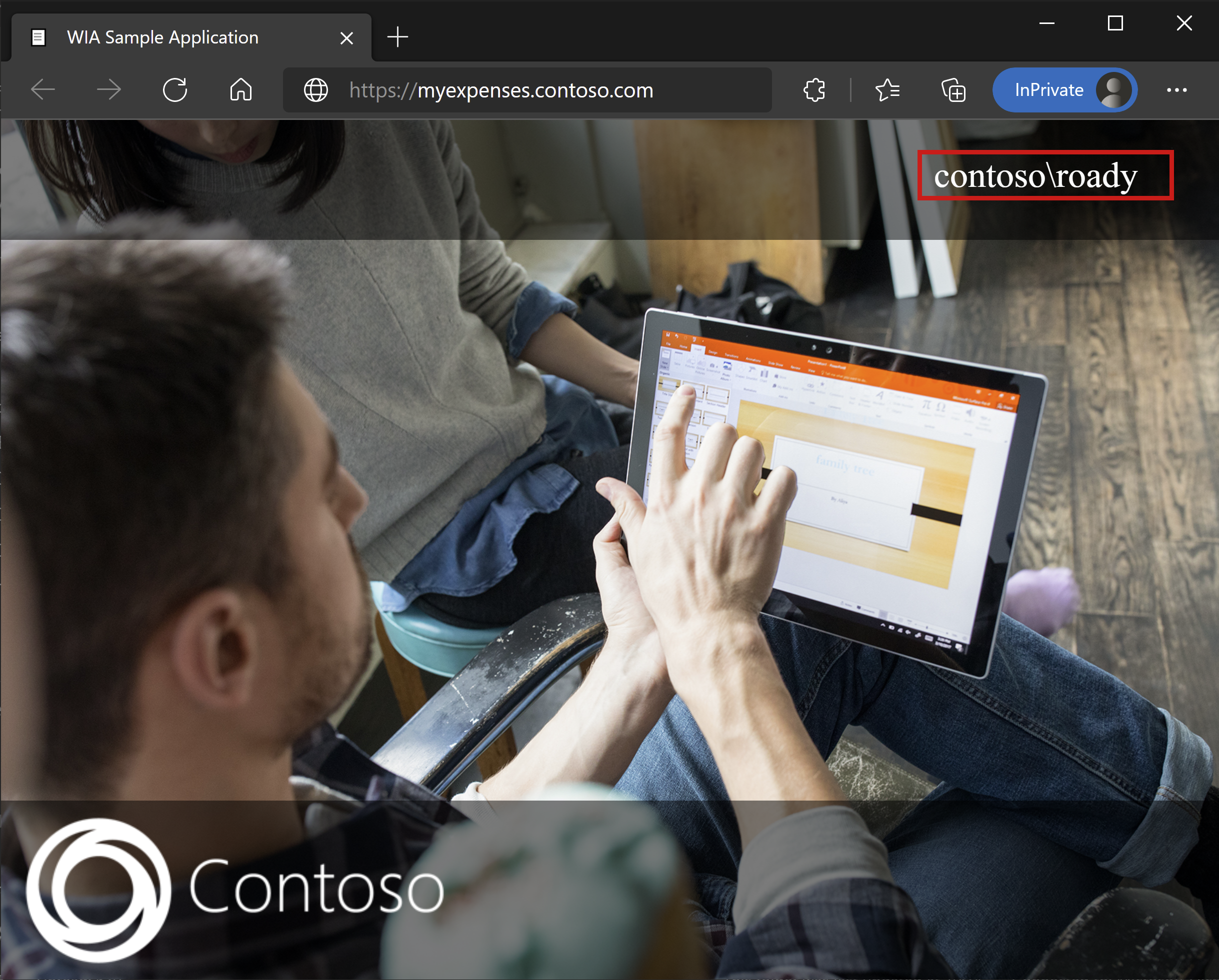

App-weergave

Maak vanuit een browser verbinding met de externe URL van de toepassing of selecteer het toepassingspictogram in de Microsoft MyApps-portal. Nadat u bent geverifieerd bij Microsoft Entra ID, wordt u omgeleid naar de virtuele BIG-IP-server voor de toepassing en aangemeld met eenmalige aanmelding.

Voor een betere beveiliging kunnen organisaties die dit patroon gebruiken, directe toegang tot de toepassing blokkeren, waardoor een strikt pad via het BIG-IP-adres wordt afgestuurd.

Gasttoegang van Microsoft Entra B2B

Microsoft Entra B2B-gasttoegang wordt ondersteund voor dit scenario, waarbij gastidentiteiten van uw Microsoft Entra-tenant omlaag stromen naar de map die de toepassing gebruikt voor autorisatie. Zonder een lokale weergave van een gastobject in AD kan het BIG-IP-adres geen kerberos-ticket voor KCD SSO ontvangen voor de back-endtoepassing.

Geavanceerde implementatie

De sjablonen voor begeleide configuratie kunnen niet beschikken over de flexibiliteit om bepaalde vereisten te bereiken. Raadpleeg Geavanceerde configuratie voor eenmalige aanmelding op basis van Kerberos voor deze scenario's.

U kunt ook in BIG-IP de strikte beheermodus voor begeleide configuratie uitschakelen. U kunt uw configuraties handmatig wijzigen, hoewel het merendeel van uw configuraties wordt geautomatiseerd via de sjablonen op basis van de wizard.

U kunt naar > navigeren en het kleine hangslotpictogram uiterst rechts van de rij selecteren voor de configuraties van uw toepassingen.

Op dit moment zijn wijzigingen met de gebruikersinterface van de wizard niet mogelijk, maar alle BIG-IP-objecten die zijn gekoppeld aan het gepubliceerde exemplaar van de toepassing zijn ontgrendeld voor beheer.

Notitie

Het opnieuw inschakelen van de strikte modus en het implementeren van een configuratie overschrijft instellingen die buiten de gebruikersinterface voor begeleide configuratie worden uitgevoerd. Daarom raden we de geavanceerde configuratiemethode voor productieservices aan.

Probleemoplossing

Als u problemen met kerberos SSO wilt oplossen, moet u rekening houden met de volgende concepten.

- Kerberos is tijdgevoelig, dus vereist dat servers en clients zijn ingesteld op de juiste tijd, en indien mogelijk gesynchroniseerd met een betrouwbare tijdbron

- Zorg ervoor dat de hostnaam voor de domeincontroller en webtoepassing kunnen worden omgezet in DNS

- Zorg ervoor dat uw AD-omgeving geen dubbele SPN's bevat: voer de volgende query uit op de opdrachtregel op een domein-pc: setspn -q HTTP/my_target_SPN

Raadpleeg onze richtlijnen voor de toepassingsproxy om te controleren of een IIS-toepassing is geconfigureerd voor KCD. Zie ook het artikel AskF5, de kerberos-methode voor eenmalige aanmelding.

Logboekanalyse: vergroot de uitgebreidheid

Gebruik BIG-IP-logboekregistratie om problemen met connectiviteit, SSO, beleidsschendingen of onjuist geconfigureerde variabeletoewijzingen te isoleren. Begin met het oplossen van problemen door het uitgebreidheidsniveau van het logboek te verhogen.

- Navigeer naar Instellingen voor gebeurtenislogboeken van toegangsbeleidsoverzicht >>>.

- Selecteer de rij voor uw gepubliceerde toepassing en bewerk > vervolgens Toegangssysteemlogboeken.

- Selecteer Fouten opsporen in de lijst met eenmalige aanmeldingen en selecteer vervolgens OK.

Reproduceer uw probleem en inspecteer de logboeken. Als u klaar bent, kunt u de functie herstellen omdat de uitgebreide modus veel gegevens genereert.

BIG-IP-foutpagina

Als er een BIG-IP-fout wordt weergegeven nadat Microsoft Entra vooraf is geverifieerd, kan het probleem betrekking hebben op eenmalige aanmelding van Microsoft Entra-id naar het BIG-IP-adres.

- Navigeer naar Access Overview > Access-rapporten>.

- Als u logboeken voor aanwijzingen wilt zien, voert u het rapport uit voor het afgelopen uur.

- Gebruik de koppeling Sessievariabelen weergeven om te begrijpen of de APM de verwachte claims van Microsoft Entra ID ontvangt.

Back-endaanvraag

Als er geen foutpagina wordt weergegeven, heeft het probleem waarschijnlijk betrekking op de back-endaanvraag of eenmalige aanmelding van het BIG-IP-adres naar de toepassing.

- Navigeer naar Actieve sessies voor toegangsbeleidsoverzicht >>.

- Selecteer de koppeling voor uw actieve sessie. De koppeling Variabelen weergeven op deze locatie kan helpen bij het bepalen van de hoofdoorzaak van KCD-problemen, met name als de BIG-IP APM de juiste gebruikers- en domein-id's van sessievariabelen niet kan verkrijgen.

Zie voor meer informatie:

- dev/central: Voorbeelden van APM-variabelen toewijzen

- MyF5: Sessievariabelen