Microsoft Entra B2B-gebruikers toegang verlenen tot uw on-premises toepassingen

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Als organisatie die gebruikmaakt van de samenwerkingsmogelijkheden van Microsoft Entra B2B om gastgebruikers uit partnerorganisaties uit te nodigen, kunt u deze B2B-gebruikers nu toegang bieden tot on-premises apps. Deze on-premises apps kunnen gebruikmaken van op SAML gebaseerde verificatie of geïntegreerde Windows-verificatie (IWA) met beperkte Kerberos-delegatie (KCD).

Toegang tot SAML-apps

Als uw on-premises app gebruikmaakt van verificatie op basis van SAML, kunt u deze apps eenvoudig beschikbaar maken voor uw Microsoft Entra B2B-samenwerkingsgebruikers via het Microsoft Entra-beheercentrum met behulp van de Microsoft Entra-toepassingsproxy.

U moet het volgende doen:

- Schakel toepassingsproxy in en installeer een connector. Zie Toepassingen publiceren met microsoft Entra-toepassingsproxy voor instructies.

- Publiceer de on-premises op SAML gebaseerde toepassing via de Microsoft Entra-toepassingsproxy door de instructies in eenmalige aanmelding van SAML te volgen voor on-premises toepassingen met toepassingsproxy.

- Wijs Microsoft Entra B2B-gebruikers toe aan de SAML-toepassing.

Wanneer u de bovenstaande stappen hebt voltooid, moet uw app actief zijn. Microsoft Entra B2B-toegang testen:

- Open een browser en navigeer naar de externe URL die u hebt gemaakt bij het publiceren van de app.

- Meld u aan met het Microsoft Entra B2B-account dat u aan de app hebt toegewezen. U moet de app kunnen openen en openen met eenmalige aanmelding.

Toegang tot IWA- en KCD-apps

Als u B2B-gebruikers toegang wilt bieden tot on-premises toepassingen die zijn beveiligd met geïntegreerde Windows-verificatie en beperkte Kerberos-delegering, hebt u de volgende onderdelen nodig:

Verificatie via Microsoft Entra-toepassingsproxy. B2B-gebruikers moeten zich kunnen verifiëren bij de on-premises toepassing. Hiervoor moet u de on-premises app publiceren via de Microsoft Entra-toepassingsproxy. Zie Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via toepassingsproxy voor meer informatie.

Autorisatie via een B2B-gebruikersobject in de on-premises map. De toepassing moet gebruikerstoegangscontroles kunnen uitvoeren en toegang verlenen tot de juiste resources. IWA en KCD vereisen een gebruikersobject in de on-premises Windows Server Active Directory om deze autorisatie te voltooien. Zoals beschreven in Hoe eenmalige aanmelding met KCD werkt, heeft toepassingsproxy dit gebruikersobject nodig om de gebruiker te imiteren en een Kerberos-token op te halen voor de app.

Notitie

Wanneer u de Microsoft Entra-toepassingsproxy configureert, moet u ervoor zorgen dat gedelegeerde aanmeldingsidentiteit is ingesteld op user principal name (standaard) in de configuratie voor eenmalige aanmelding voor geïntegreerde Windows-verificatie (IWA).

Voor het B2B-gebruikersscenario zijn er twee methoden die u kunt gebruiken om de gastgebruikersobjecten te maken die vereist zijn voor autorisatie in de on-premises directory:

- Microsoft Identity Manager (MIM) en de MIM-beheeragent voor Microsoft Graph.

- Een PowerShell-script, een lichtgewicht oplossing die geen MIM vereist.

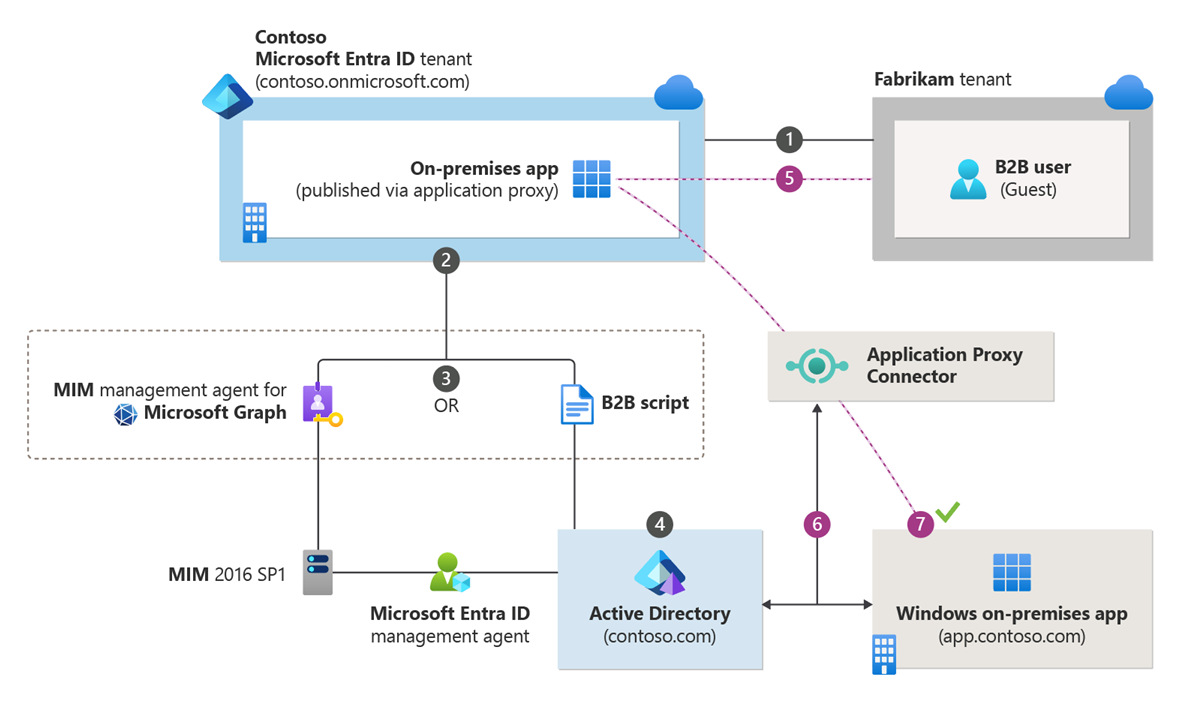

Het volgende diagram biedt een algemeen overzicht van hoe microsoft Entra-toepassingsproxy en het genereren van het B2B-gebruikersobject in de on-premises directory samenwerken om B2B-gebruikers toegang te verlenen tot uw on-premises IWA- en KCD-apps. De genummerde stappen worden gedetailleerd beschreven onder het diagram.

- Een gebruiker van een partnerorganisatie (de Fabrikam-tenant) wordt uitgenodigd voor de Contoso-tenant.

- Er wordt een gastgebruikersobject gemaakt in de Contoso-tenant (bijvoorbeeld een gebruikersobject met een UPN van guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- De Fabrikam-gast wordt geïmporteerd vanuit Contoso via MIM of via het B2B PowerShell-script.

- Er wordt een weergave of 'footprint' van het Fabrikam-gastgebruikersobject (Guest#EXT#) gemaakt in de on-premises map, Contoso.com, via MIM of via het B2B PowerShell-script.

- De gastgebruiker heeft toegang tot de on-premises toepassing, app.contoso.com.

- De verificatieaanvraag wordt geautoriseerd via toepassingsproxy, met behulp van beperkte Kerberos-delegering.

- Omdat het gastgebruikersobject lokaal bestaat, is de verificatie geslaagd.

Beleid voor levenscyclusbeheer

U kunt de on-premises B2B-gebruikersobjecten beheren via levenscyclusbeheerbeleid. Voorbeeld:

- U kunt meervoudige verificatiebeleid (MFA) instellen voor de gastgebruiker, zodat MFA wordt gebruikt tijdens toepassingsproxy verificatie. Zie Voorwaardelijke toegang voor gebruikers van B2B-samenwerking voor meer informatie.

- Alle sponsorships, toegangsbeoordelingen, accountverificaties, enzovoort. die worden uitgevoerd op de cloud B2B-gebruiker is van toepassing op de on-premises gebruikers. Als de cloudgebruiker bijvoorbeeld wordt verwijderd via uw beleid voor levenscyclusbeheer, wordt de on-premises gebruiker ook verwijderd door MIM Sync of via het Microsoft Entra B2B-script. Zie Gasttoegang beheren met Microsoft Entra-toegangsbeoordelingen voor meer informatie.

B2B-gastgebruikersobjecten maken via een Microsoft Entra B2B-script

U kunt een Microsoft Entra B2B-voorbeeldscript gebruiken om schaduw-Microsoft Entra-accounts te maken die zijn gesynchroniseerd vanuit Microsoft Entra B2B-accounts. Vervolgens kunt u de schaduwaccounts gebruiken voor on-premises apps die gebruikmaken van KCD.

B2B-gastgebruikersobjecten maken via MIM

U kunt MIM en de MIM-connector voor Microsoft Graph gebruiken om de gastgebruikersobjecten in de on-premises directory te maken. Zie Microsoft Entra business-to-business (B2B) samenwerking met Microsoft Identity Manager (MIM) 2016 SP1 met Azure-toepassing Proxy voor meer informatie.

Overwegingen voor licenties

Zorg ervoor dat u de juiste licenties voor clienttoegang (CA's) of externe connectors hebt voor externe gastgebruikers die toegang hebben tot on-premises apps of waarvan de identiteiten on-premises worden beheerd. Zie de sectie Externe connectors van licenties voor clienttoegang en beheerlicenties voor meer informatie. Neem contact op met uw Microsoft-vertegenwoordiger of lokale wederverkoper met betrekking tot uw specifieke licentiebehoeften.