Zelfstudie: F5 BIG-IP-toegangsbeleidsbeheer configureren voor Kerberos-verificatie

In deze zelfstudie leert u hoe u beveiligde hybride toegang (SHA) implementeert met eenmalige aanmelding (SSO) voor Kerberos-toepassingen met behulp van de geavanceerde F5 BIG-IP-configuratie. Het inschakelen van gepubliceerde BIG IP-services voor Microsoft Entra SSO biedt veel voordelen, waaronder:

- Verbeterde Zero Trust-governance via preauthenticatie van Microsoft Entra en het gebruik van de oplossing voor het afdwingen van beveiligingsbeleid voor voorwaardelijke toegang.

- Volledige eenmalige aanmelding tussen microsoft Entra-id en gepubliceerde BIG-IP-services

- Identiteitsbeheer en toegang vanuit één besturingsvlak, het Microsoft Entra-beheercentrum

Zie F5 BIG-IP integreren met Microsoft Entra ID voor meer informatie over voordelen.

Beschrijving van scenario

Voor dit scenario configureert u een Line-Of-Business-toepassing voor Kerberos-verificatie, ook wel geïntegreerde Windows-verificatie genoemd.

Voor het integreren van de toepassing met Microsoft Entra ID is ondersteuning vereist van een federatieprotocol, zoals Security Assertion Markup Language (SAML). Omdat het moderniseren van de toepassing het risico op potentiële downtime introduceert, zijn er andere opties.

Terwijl u KCD (Beperkte Kerberos-delegering) gebruikt voor eenmalige aanmelding, kunt u de Microsoft Entra-toepassingsproxy gebruiken om op afstand toegang te krijgen tot de toepassing. U kunt de protocolovergang bereiken om de verouderde toepassing te overbruggingen naar het moderne, identiteitsbeheervlak.

Een andere benadering is het gebruik van een F5 BIG-IP Application Delivery Controller. Met deze benadering kunt u een overlay van de toepassing uitvoeren met microsoft Entra-verificatie vooraf en eenmalige aanmelding van KCD. Het verbetert de algehele Zero Trust-houding van de toepassing.

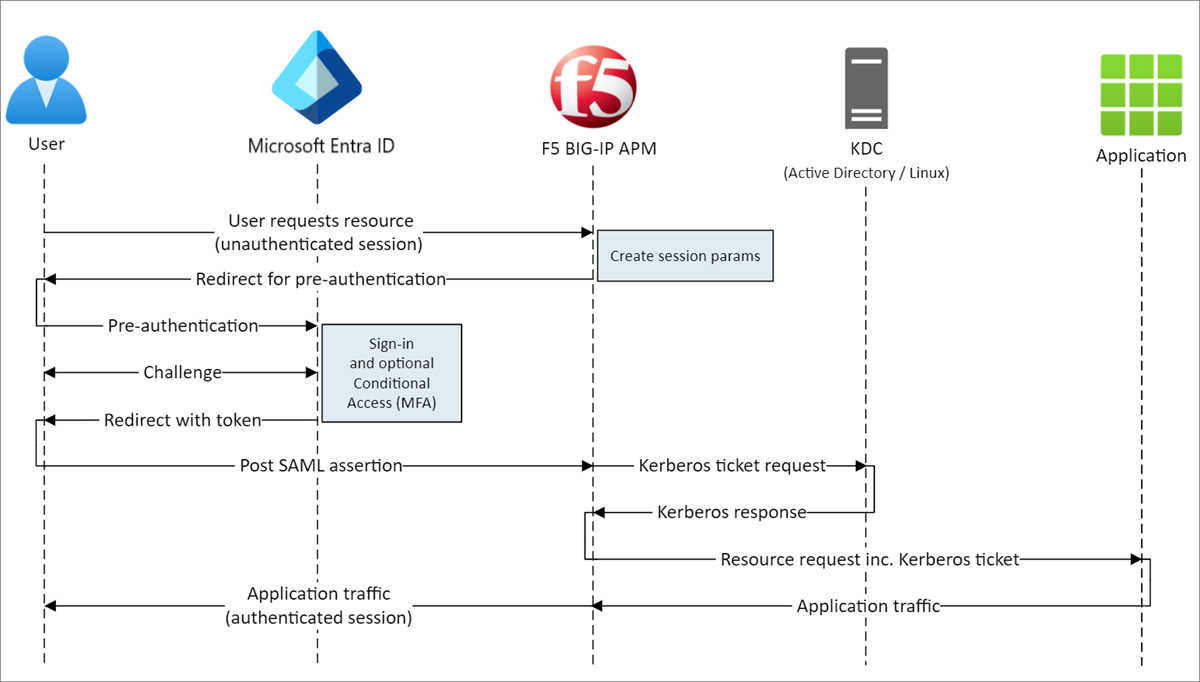

Scenario-architectuur

De SHA-oplossing voor dit scenario heeft de volgende elementen:

Toepassing: Op Kerberos gebaseerde back-endservice extern gepubliceerd door BIG-IP en beveiligd door SHA

BIG-IP: Omgekeerde proxyfunctionaliteit voor het publiceren van back-endtoepassingen. In Access Policy Manager (APM) worden gepubliceerde toepassingen overlays met de functionaliteit SAML-serviceprovider (SP) en SSO.

Microsoft Entra-id: id-provider (IdP) waarmee gebruikersreferenties, voorwaardelijke toegang van Microsoft Entra en SSO worden geverifieerd bij big-IP APM via SAML

KDC: Sleuteldistributiecentrumrol op een domeincontroller (DC) die Kerberos-tickets uitgeeft

In de volgende afbeelding ziet u de door SAML SP geïnitieerde stroom voor dit scenario, maar de door IdP geïnitieerde stroom wordt ook ondersteund.

Gebruikersstroom

- Gebruiker maakt verbinding met het toepassingseindpunt (BIG-IP)

- BIG-IP-toegangsbeleid leidt de gebruiker om naar Microsoft Entra ID (SAML IdP)

- Met Microsoft Entra ID wordt de gebruiker vooraf geverifieerd en wordt afgedwongen beleid voor voorwaardelijke toegang toegepast

- Gebruiker wordt omgeleid naar BIG-IP (SAML SP) en eenmalige aanmelding wordt uitgevoerd via het uitgegeven SAML-token

- BIG-IP verifieert de gebruiker en vraagt een Kerberos-ticket aan bij KDC

- BIG-IP verzendt de aanvraag naar de back-endtoepassing met het Kerberos-ticket voor eenmalige aanmelding

- De toepassing autoriseert de aanvraag en retourneert de nettolading

Vereisten

Eerdere BIG-IP-ervaring is niet nodig. U hebt het volgende nodig:

- Een gratis Azure-account of een abonnement met een hogere laag.

- Een BIG-IP of implementeer BIG-IP Virtual Edition in Azure.

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP beste bundel

- Zelfstandige F5 BIG-IP APM-licentie

- F5 BIG-IP APM-invoegtoepassingslicentie op een BIG-IP Local Traffic Manager (LTM)

- Gratis proefversie van 90 dagen voor BIG-IP

- Gebruikersidentiteiten die zijn gesynchroniseerd vanuit een on-premises adreslijst naar Microsoft Entra-id of die zijn gemaakt in Microsoft Entra-id en zijn teruggegaan naar uw on-premises adreslijst.

- Een van de volgende rollen in de Microsoft Entra-tenant: Cloudtoepassingsbeheerder of Toepassingsbeheerder.

- Een webservercertificaat voor het publiceren van services via HTTPS of gebruik standaard BIG-IP-certificaten tijdens het testen.

- Een Kerberos-toepassing of ga naar active-directory-wp.com voor informatie over het configureren van eenmalige aanmelding met IIS in Windows.

BIG-IP-configuratiemethoden

Dit artikel bevat informatie over de geavanceerde configuratie, een flexibele SHA-implementatie waarmee BIG-IP-configuratieobjecten worden gemaakt. U kunt deze benadering gebruiken voor scenario's die niet worden behandeld in de sjablonen voor begeleide configuratie.

Notitie

Vervang alle voorbeeldtekenreeksen of -waarden in dit artikel door de tekenreeksen of waarden voor uw werkelijke omgeving.

F5 BIG-IP registreren in Microsoft Entra ID

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Voordat BIG-IP preauthentication kan overdragen aan Microsoft Entra ID, moet u deze registreren in uw tenant. Met dit proces wordt eenmalige aanmelding tussen beide entiteiten gestart. De app die u maakt op basis van de F5 BIG-IP-galeriesjabloon is de relying party die de SAML SP vertegenwoordigt voor de gepubliceerde BIG-IP-toepassing.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>alle toepassingen en selecteer vervolgens Nieuwe toepassing.

Het deelvenster Bladeren in Microsoft Entra Gallery wordt weergegeven met tegels voor cloudplatforms, on-premises toepassingen en aanbevolen toepassingen. Toepassingen in de sectie Aanbevolen toepassingen hebben pictogrammen die aangeven of ze federatieve eenmalige aanmelding en inrichting ondersteunen.

Zoek in de Azure-galerie naar F5 en selecteer F5 BIG-IP APM Microsoft Entra ID-integratie.

Voer een naam in voor de nieuwe toepassing om het toepassingsexemplaren te herkennen.

Selecteer Toevoegen/maken om deze toe te voegen aan uw tenant.

Eenmalige aanmelding inschakelen voor F5 BIG-IP

Configureer de BIG-IP-registratie om te voldoen aan SAML-tokens die door de BIG-IP APM worden aangevraagd.

- Selecteer Eenmalige aanmelding in de sectie Beheren van het linkermenu. Het deelvenster Eenmalige aanmelding wordt weergegeven.

- Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding. Selecteer Nee, ik sla het later op om de prompt over te slaan.

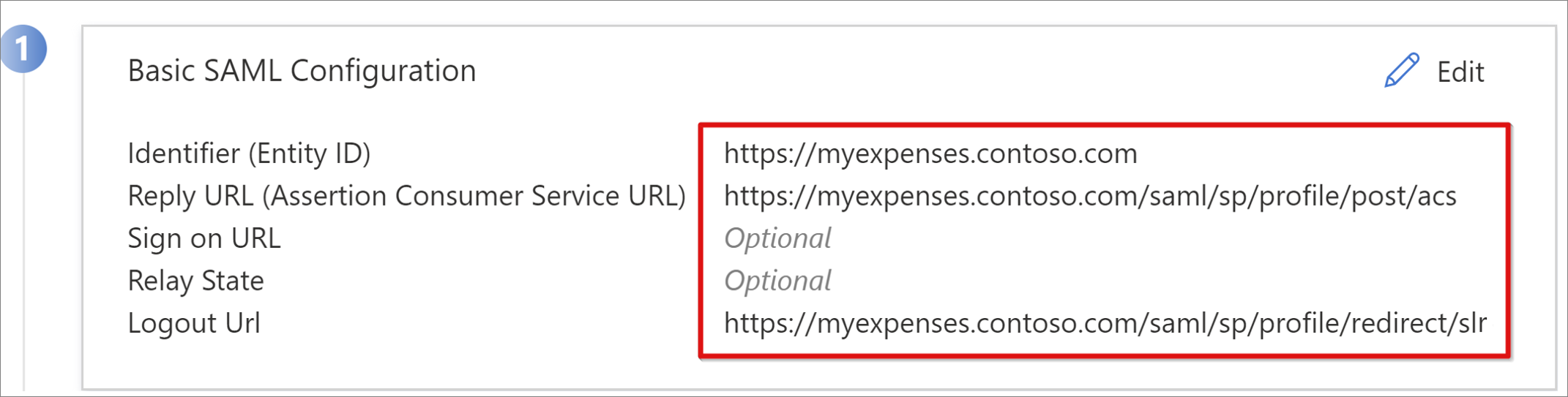

- Selecteer in het deelvenster Eenmalige aanmelding instellen met SAML het penpictogram om Standaard SAML-configuratie te bewerken.

- Vervang de vooraf gedefinieerde Identiteitswaarde door de volledige URL voor de gepubliceerde BIG-IP-toepassing.

- Vervang de waarde van de antwoord-URL , maar behoud het pad voor het SAML SP-eindpunt van de toepassing.

Notitie

In deze configuratie werkt de SAML-stroom in de door IdP geïnitieerde modus. Microsoft Entra ID geeft een SAML-assertie uit voordat de gebruiker wordt omgeleid naar het BIG-IP-eindpunt voor de toepassing.

Als u de door SP geïnitieerde modus wilt gebruiken, voert u de toepassings-URL in de aanmeldings-URL in.

Voer voor afmeldings-URL het SLO-eindpunt (BIG-IP APM single logout) in dat wordt voorafgegaan door de hostheader van de service die wordt gepubliceerd. Deze actie zorgt ervoor dat de BIG-IP APM-sessie van de gebruiker wordt beëindigd nadat de gebruiker zich afmeldt bij Microsoft Entra ID.

Notitie

Vanuit het BIG-IP-verkeersbeheerbesturingssysteem (TMOS) v16 is het SAML SLO-eindpunt gewijzigd in /saml/sp/profile/redirect/slo.

- Voordat u de SAML-configuratie sluit, selecteert u Opslaan.

- Sla de testprompt voor eenmalige aanmelding over.

- Let op de eigenschappen van de sectie Gebruikerskenmerken & Claims . Microsoft Entra ID geeft eigenschappen aan gebruikers voor BIG-IP APM-verificatie en eenmalige aanmelding voor de back-endtoepassing uit.

- Als u het XML-bestand met federatieve metagegevens wilt opslaan op uw computer, selecteert u Downloaden in het deelvenster SAML-handtekeningcertificaat.

Notitie

SAML-handtekeningcertificaten die door Microsoft Entra ID worden gemaakt, hebben een levensduur van drie jaar. Raadpleeg Beheerde certificaten voor federatieve eenmalige aanmelding voor meer informatie.

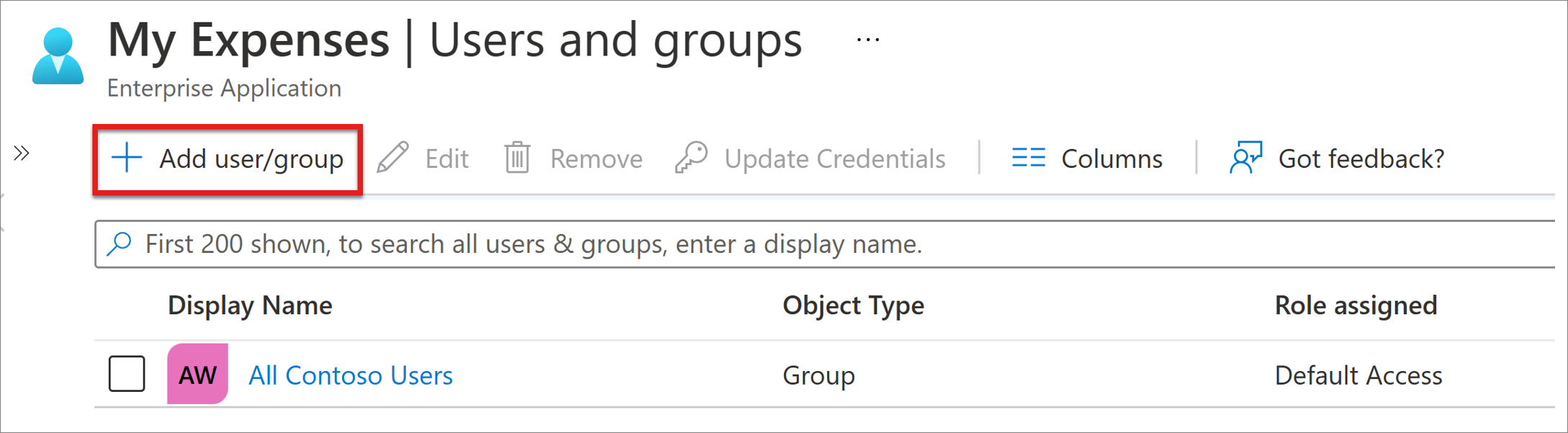

Toegang verlenen aan gebruikers en groepen

Standaard geeft Microsoft Entra ID tokens uit voor gebruikers die toegang tot een toepassing hebben verleend. Gebruikers en groepen toegang verlenen tot de toepassing:

In het overzichtsvenster van de F5 BIG-IP-toepassingselecteert u Gebruikers en groepen toewijzen.

Selecteer +Gebruiker/groep toevoegen.

Selecteer gebruikers en groepen en selecteer vervolgens Toewijzen.

Beperkte Active Directory Kerberos-delegering configureren

Configureer KCD in het ad-doeldomein van Active Directory (AD) om eenmalige aanmelding uit te voeren voor de back-endtoepassing namens gebruikers. Voor het delegeren van verificatie moet u de BIG-IP APM inrichten met een domeinserviceaccount.

Voor dit scenario wordt de toepassing gehost op server APP-VM-01 en wordt deze uitgevoerd in de context van een serviceaccount met de naam web_svc_account, niet de computeridentiteit. Het delegeren van het serviceaccount dat is toegewezen aan de APM is F5-BIG-IP.

Een delegatieaccount voor het BIG-IP APM maken

Het BIG-IP biedt geen ondersteuning voor beheerde serviceaccounts voor groepen (gMSA), en maakt daarom een standaardgebruikersaccount voor het APM-serviceaccount.

Voer de volgende PowerShell-opdracht in. Vervang de waarden UserPrincipalName en SamAccountName door uw omgevingswaarden. Gebruik voor betere beveiliging een toegewezen SPN (Service Principal Name) die overeenkomt met de hostheader van de toepassing.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Notitie

Wanneer de host wordt gebruikt, delegeert elke toepassing die op de host wordt uitgevoerd het account, terwijl wanneer HTTPS wordt gebruikt, alleen HTTP-protocolgerelateerde bewerkingen toestaat.

Maak een SPN (Service Principal Name) voor het APM-serviceaccount dat moet worden gebruikt tijdens de overdracht naar het serviceaccount van de webtoepassing:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Notitie

Het is verplicht om de host/het onderdeel op te nemen in de indeling userPrincipleName (host/name.domain@domain) of ServicePrincipleName (host/name.domain).

Voordat u de doel-SPN opgeeft, bekijkt u de SPN-configuratie. Zorg ervoor dat de SPN wordt weergegeven op basis van het APM-serviceaccount. Het APM-serviceaccount delegeert voor de webtoepassing:

Controleer of uw webtoepassing wordt uitgevoerd in de computercontext of een toegewezen serviceaccount.

Gebruik voor de computercontext de volgende opdracht om een query uit te voeren op het accountobject in Active Directory om de gedefinieerde SPN's te bekijken. Vervang <name_of_account> door het account voor uw omgeving.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBijvoorbeeld: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Gebruik voor het toegewezen serviceaccount de volgende opdracht om een query uit te voeren op het accountobject in Active Directory om de gedefinieerde SPN's te bekijken. Vervang <name_of_account> door het account voor uw omgeving.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBijvoorbeeld: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Als de toepassing wordt uitgevoerd in de computercontext, voegt u de SPN toe aan het object van het computeraccount in Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Als SPN's zijn gedefinieerd, stelt u een vertrouwensrelatie tot stand voor de gemachtigde van het APM-serviceaccount voor die service. De configuratie is afhankelijk van de topologie van uw BIG-IP-exemplaar en toepassingsserver.

BIG-IP en de doeltoepassing in hetzelfde domein configureren

Stel een vertrouwensrelatie in voor het APM-serviceaccount om verificatie te delegeren:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueHet APM-serviceaccount moet weten aan de doel-SPN waarnaar het wordt vertrouwd om te delegeren. Stel de doel-SPN in op het serviceaccount waarop uw webtoepassing wordt uitgevoerd:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Notitie

U kunt deze taken uitvoeren met de module Active Directory, Microsoft Management Console (MMC) op een domeincontroller.

BIG-IP en de doeltoepassing in verschillende domeinen configureren

In de windows Server 2012-versie en hoger maakt KCD voor meerdere domeinen gebruik van beperkte overdracht op basis van resources (RBCD). De beperkingen voor een service worden overgedragen van de domeinbeheerder naar de servicebeheerder. Met deze delegatie kan de back-endservicebeheerder eenmalige aanmelding toestaan of weigeren. Deze situatie creëert een andere benadering van configuratiedelegering, wat mogelijk is wanneer u PowerShell of Active Directory Service Interfaces Editor (ADSI Edit) gebruikt.

U kunt de eigenschap PrincipalsAllowedToDelegateToAccount van het toepassingsserviceaccount (computer of toegewezen serviceaccount) gebruiken om delegatie van BIG-IP te verlenen. Gebruik voor dit scenario de volgende PowerShell-opdracht op een domeincontroller (Windows Server 2012 R2 of hoger) in hetzelfde domein als de toepassing.

Gebruik een SPN die is gedefinieerd voor een webtoepassingsserviceaccount. Gebruik voor betere beveiliging een toegewezen SPN die overeenkomt met de hostheader van de toepassing. Omdat de hostheader van de webtoepassing in dit voorbeeld bijvoorbeeld is myexpenses.contoso.com, voegt u HTTP/myexpenses.contoso.com toe aan het serviceaccountobject van de toepassing in Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Noteer de context voor de volgende opdrachten.

Als de web_svc_account-service wordt uitgevoerd in de context van een gebruikersaccount, gebruikt u deze opdrachten:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Als de web_svc_account-service wordt uitgevoerd in de context van een computeraccount, gebruikt u deze opdrachten:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Zie Beperkte Kerberos-delegatie in domeinenvoor meer informatie.

Geavanceerde CONFIGURATIE van BIG-IP

Gebruik de volgende sectie om door te gaan met het instellen van de BIG-IP-configuraties.

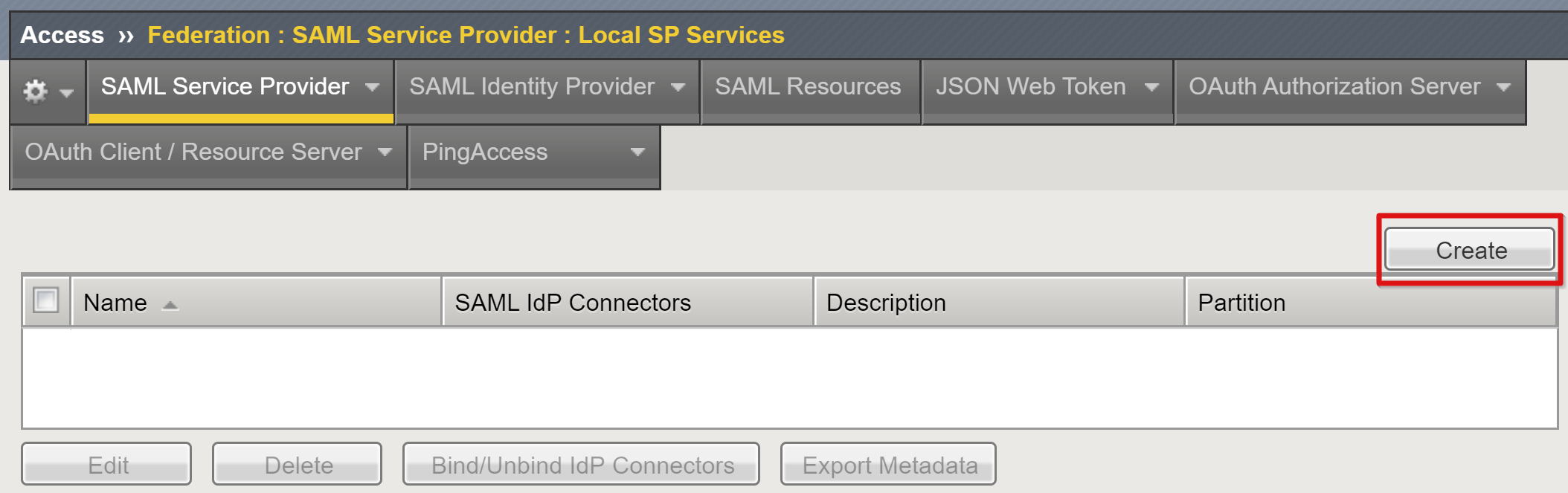

Instellingen configureren voor SAML 2.0-providers

Instellingen voor SAML-serviceprovider definiëren de SAML SP-eigenschappen die APM gebruikt voor het overlayen van de verouderde toepassing met vooraf verificatie via SAML. Ga als volgt te werk om de configuratie uit te voeren:

Meld u vanuit een browser aan bij de F5 BIG-IP-beheerconsole.

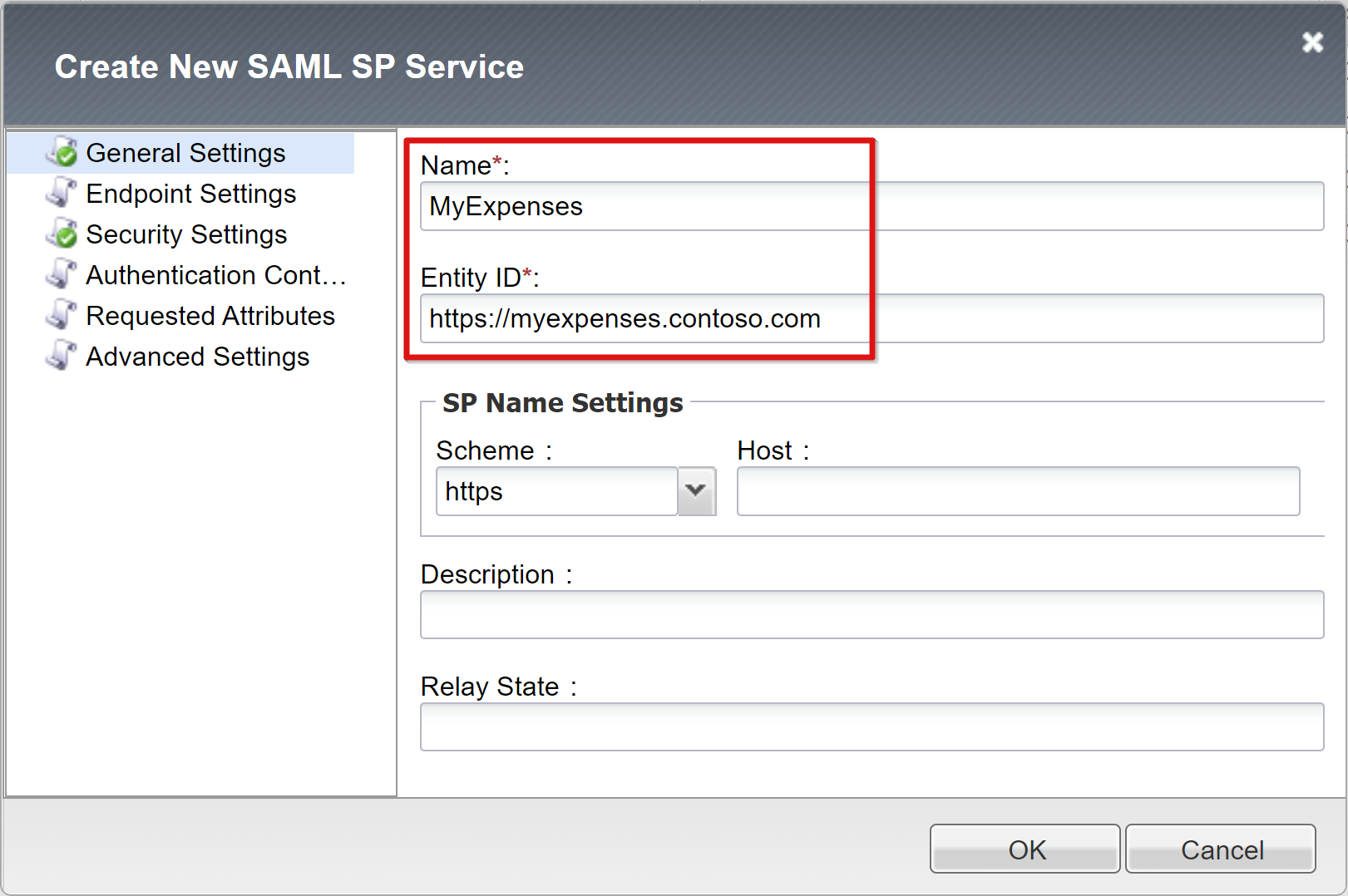

Selecteer Lokale SP-services>maken van de>Federatie-SAML-serviceprovider.>>

Geef de waarden voor de naam en entiteits-id op die u hebt opgeslagen tijdens het configureren van eenmalige aanmelding voor Microsoft Entra-id.

Als de SAML-entiteits-id exact overeenkomt met de URL voor de gepubliceerde toepassing, kunt u SP-naaminstellingen overslaan. Als de entiteits-id bijvoorbeeld urn:myexpenses:contosoonline is, is de schemewaarde https; de hostwaarde is myexpenses.contoso.com. Als de entiteits-id 'https://myexpenses.contoso.com" is, hoeft u deze informatie niet op te geven.

Een externe IdP-connector configureren

Een SAML IdP-connector definieert de instellingen voor de BIG-IP APM om Microsoft Entra ID te vertrouwen als SAML IdP. Deze instellingen wijzen de SAML SP toe aan een SAML IdP, waardoor de federatieve vertrouwensrelatie tussen de APM en Microsoft Entra-id tot stand wordt gebracht. De connector configureren:

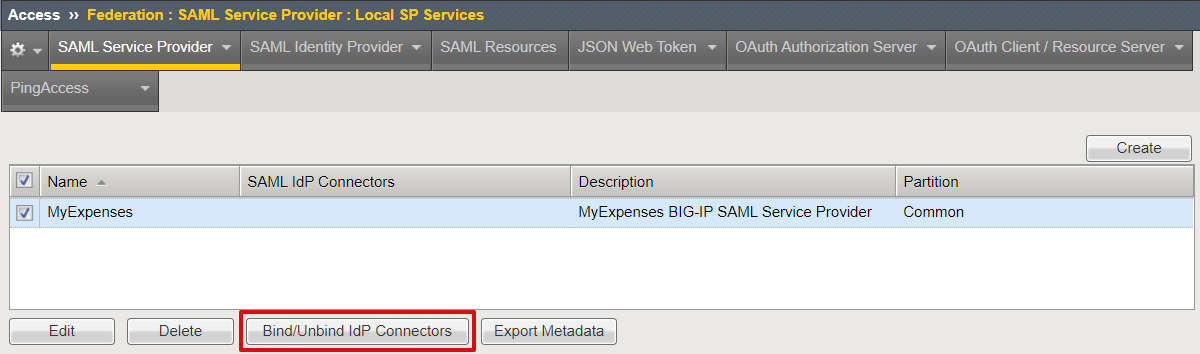

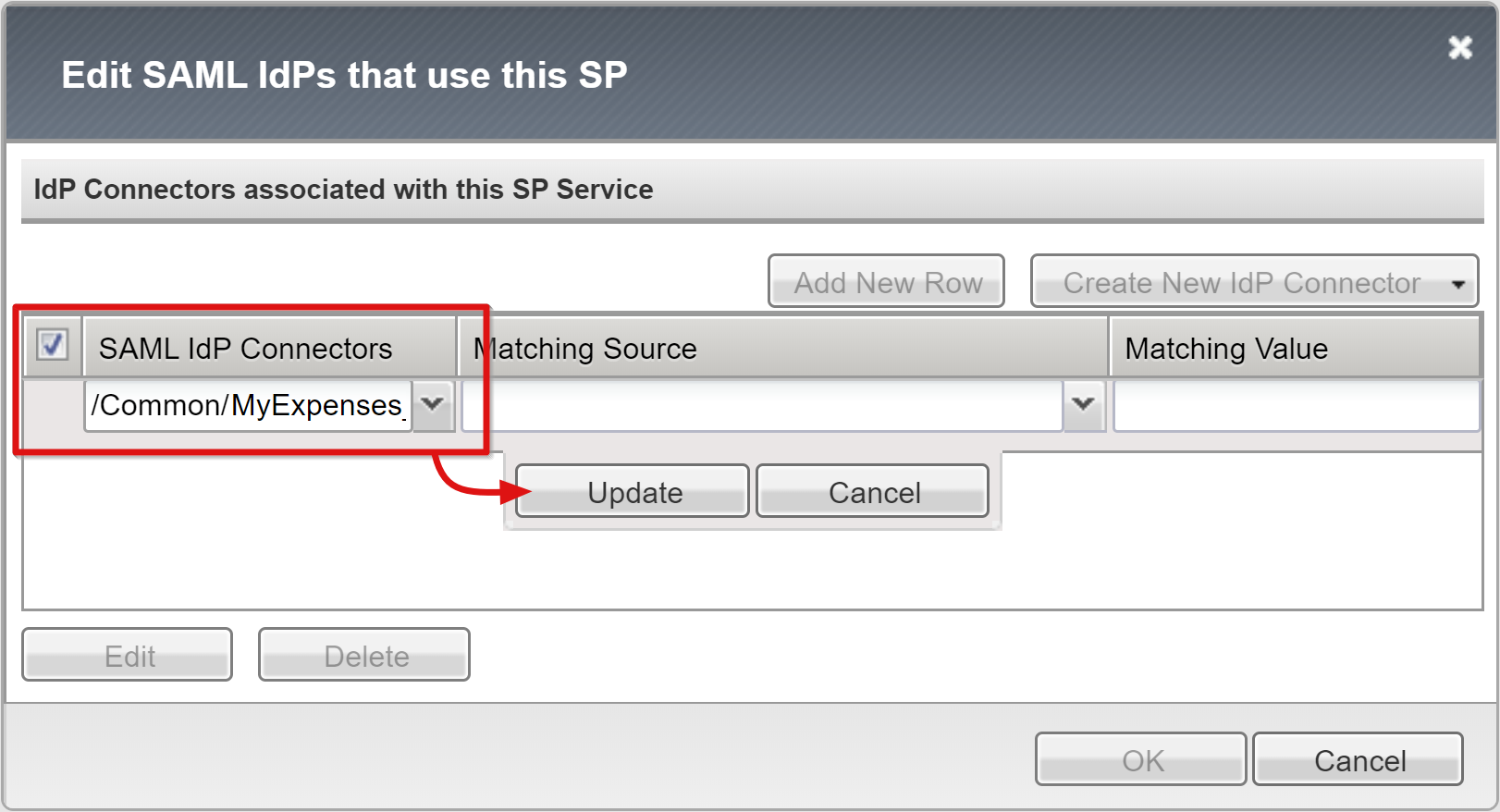

Schuif omlaag om het nieuwe SAML SP-object te selecteren en selecteer vervolgens Bind/Unbind IdP Connectors.

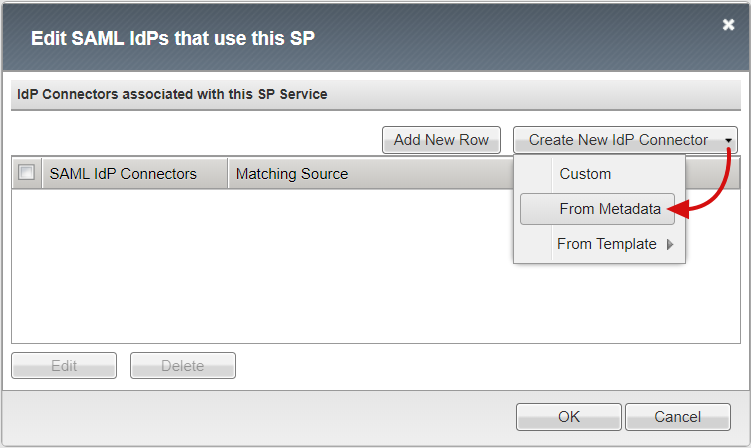

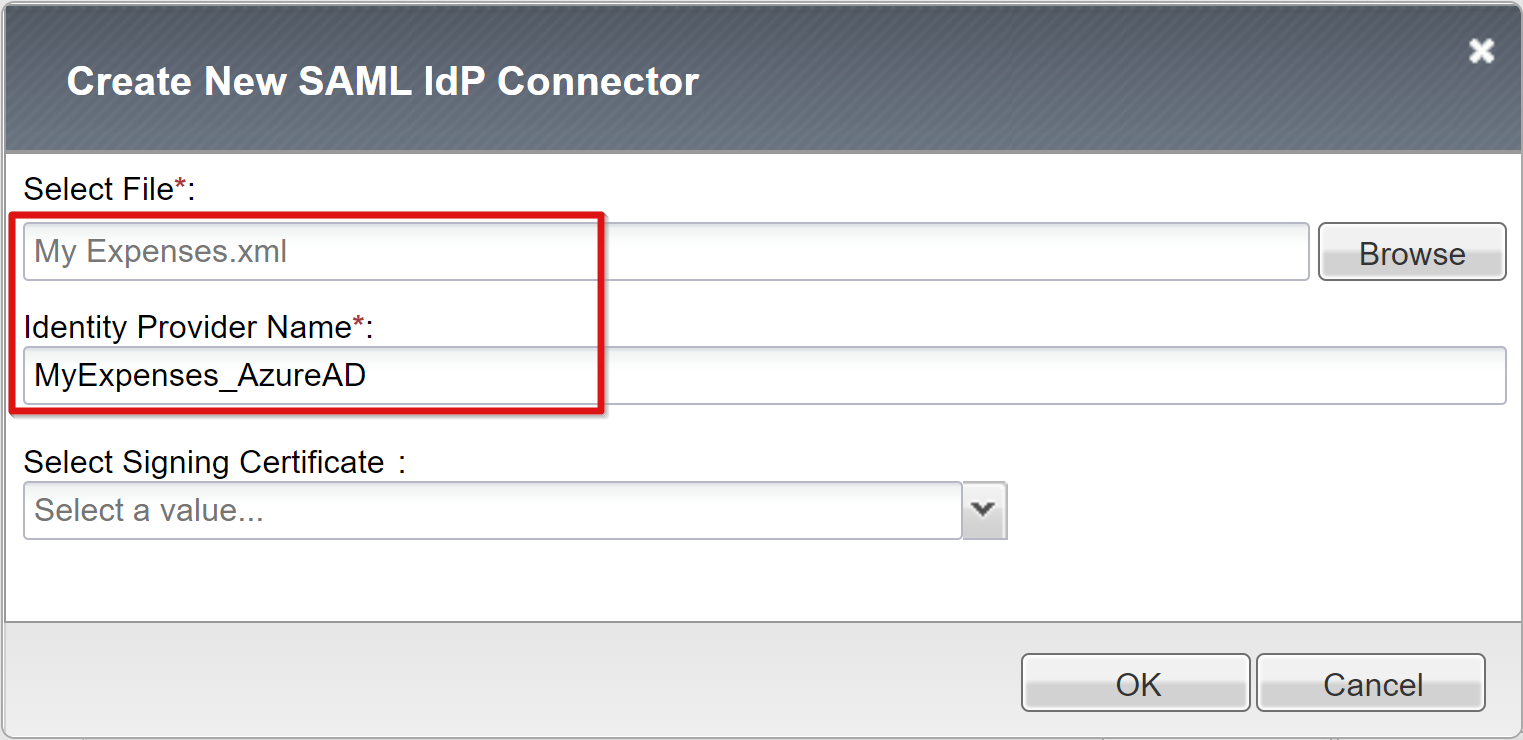

Selecteer Nieuwe IdP-connector>maken op basis van metagegevens.

Blader naar het XML-bestand met federatieve metagegevens dat u hebt gedownload en geef een id-providernaam op voor het APM-object dat de externe SAML IdP vertegenwoordigt. In het volgende voorbeeld ziet u MyExpenses_AzureAD.

Selecteer Nieuwe rij toevoegen om de waarde voor de nieuwe SAML IdP-connectors te kiezen en selecteer vervolgens Bijwerken.

Selecteer OK.

Eenmalige aanmelding voor Kerberos configureren

Maak een APM SSO-object voor KCD SSO voor back-endtoepassingen. Gebruik het APM-delegatieaccount dat u hebt gemaakt.

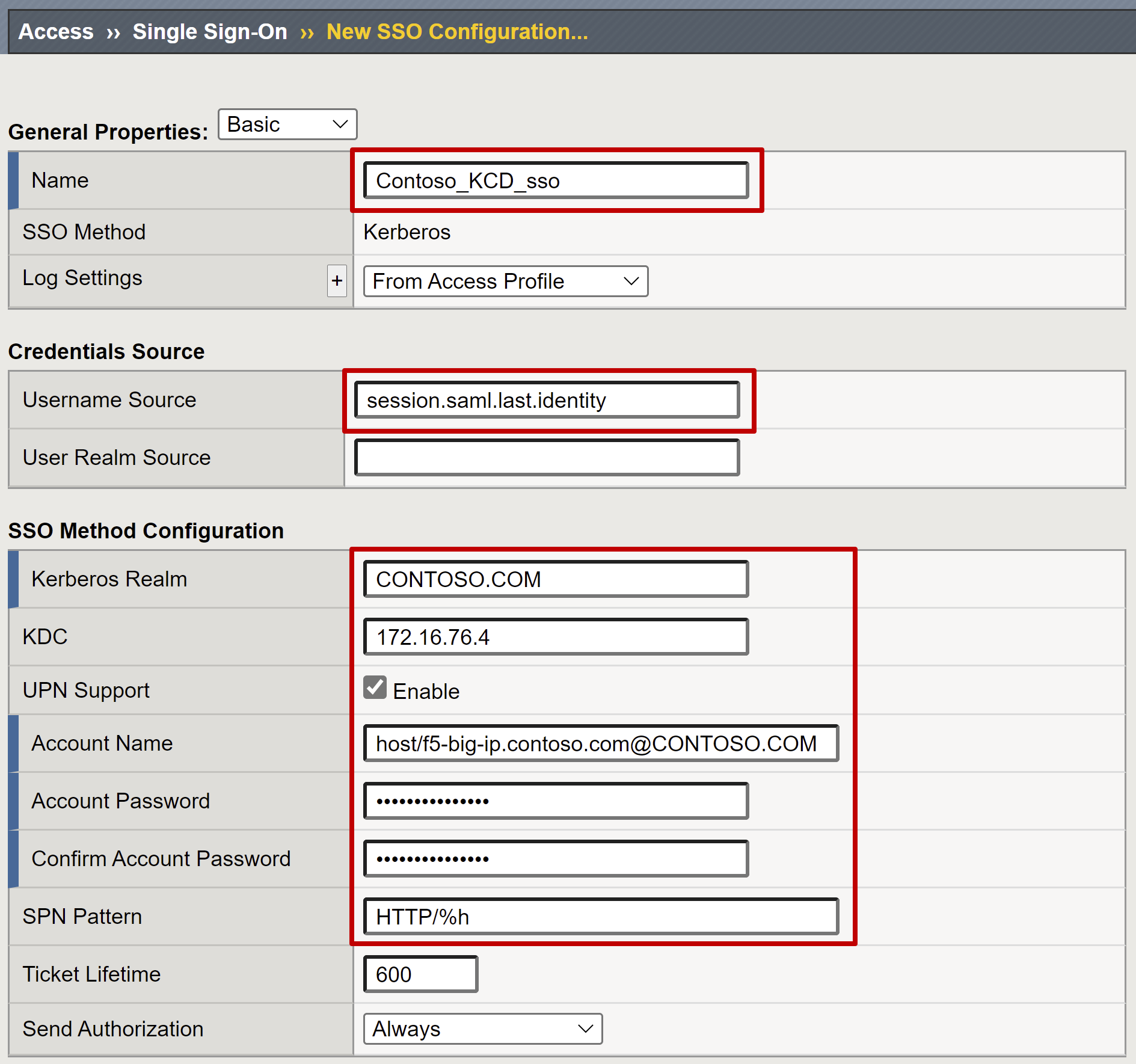

- Selecteer Kerberos>Create voor>eenmalige aanmelding bij Access>en geef de volgende informatie op:

Naam: Nadat u deze hebt gemaakt, kunnen andere gepubliceerde toepassingen gebruikmaken van het Kerberos SSO APM-object. Gebruik bijvoorbeeld Contoso_KCD_sso voor meerdere gepubliceerde toepassingen voor het Contoso-domein. Gebruik MyExpenses_KCD_sso voor één toepassing.

Gebruikersnaambron: geef de gebruikers-id-bron op. Gebruik een APM-sessievariabele als bron. Het gebruik van session.saml.last.identity wordt geadviseerd omdat deze de aangemelde gebruikers-id van de Microsoft Entra-claim bevat.

User Realm Source: Vereist wanneer het gebruikersdomein verschilt van de Kerberos-realm voor KCD. Als gebruikers zich in een afzonderlijk vertrouwd domein bevinden, maakt u de APM bewust door de APM-sessievariabele op te geven met het aangemelde gebruikersdomein. Een voorbeeld is session.saml.last.attr.name.domain. U doet deze actie in scenario's waarin de USER Principal Name (UPN) is gebaseerd op een alternatief achtervoegsel.

Kerberos Realm: Achtervoegsel van gebruikersdomein in hoofdletters

KDC: IP-adres van domeincontroller. Of voer een volledig gekwalificeerde domeinnaam in als DNS is geconfigureerd en efficiënt is.

UPN-ondersteuning: schakel dit selectievakje in als de bron voor gebruikersnaam de UPN-indeling heeft, bijvoorbeeld de variabele session.saml.last.identity.

Accountnaam en accountwachtwoord: APM-serviceaccountreferenties voor het uitvoeren van KCD

SPN-patroon: Als u HTTP/%h gebruikt, gebruikt APM de hostheader van de clientaanvraag om de SPN te bouwen waarvoor een Kerberos-token wordt aangevraagd.

Autorisatie verzenden: schakel deze optie uit voor toepassingen die liever onderhandelen over verificatie, in plaats van het Kerberos-token te ontvangen in de eerste aanvraag (bijvoorbeeld Tomcat).

U kunt KDC niet gedefinieerd laten als de gebruikersrealm verschilt van de back-endserverrealm. Deze regel is van toepassing op scenario's met meerdere domeinen. Als u KDC niet gedefinieerd laat, probeert BIG-IP een Kerberos-realm te detecteren via een DNS-zoekactie van SRV-records voor het back-endserverdomein. Er wordt verwacht dat de domeinnaam hetzelfde is als de realmnaam. Als de domeinnaam verschilt, geeft u deze op in het bestand /, enzovoort/krb5.conf .

Kerberos SSO-verwerking verloopt sneller wanneer een IP-adres een KDC opgeeft. Kerberos SSO-verwerking verloopt langzamer als een hostnaam een KDC opgeeft. Vanwege meer DNS-query's is de verwerking langzamer wanneer een KDC niet is gedefinieerd. Zorg ervoor dat uw DNS optimaal presteert voordat u een proof-of-concept naar productie verplaatst.

Notitie

Als back-endservers zich in meerdere realms bevinden, maakt u een afzonderlijk SSO-configuratieobject voor elke realm.

U kunt headers injecteren als onderdeel van de SSO-aanvraag voor de back-endtoepassing. Wijzig de instelling Algemene eigenschappen van Basic in Geavanceerd.

Zie het F5-artikel K17976428: Overzicht van beperkte Kerberos-delegering voor meer informatie over het configureren van een APM voor KCD SSO.

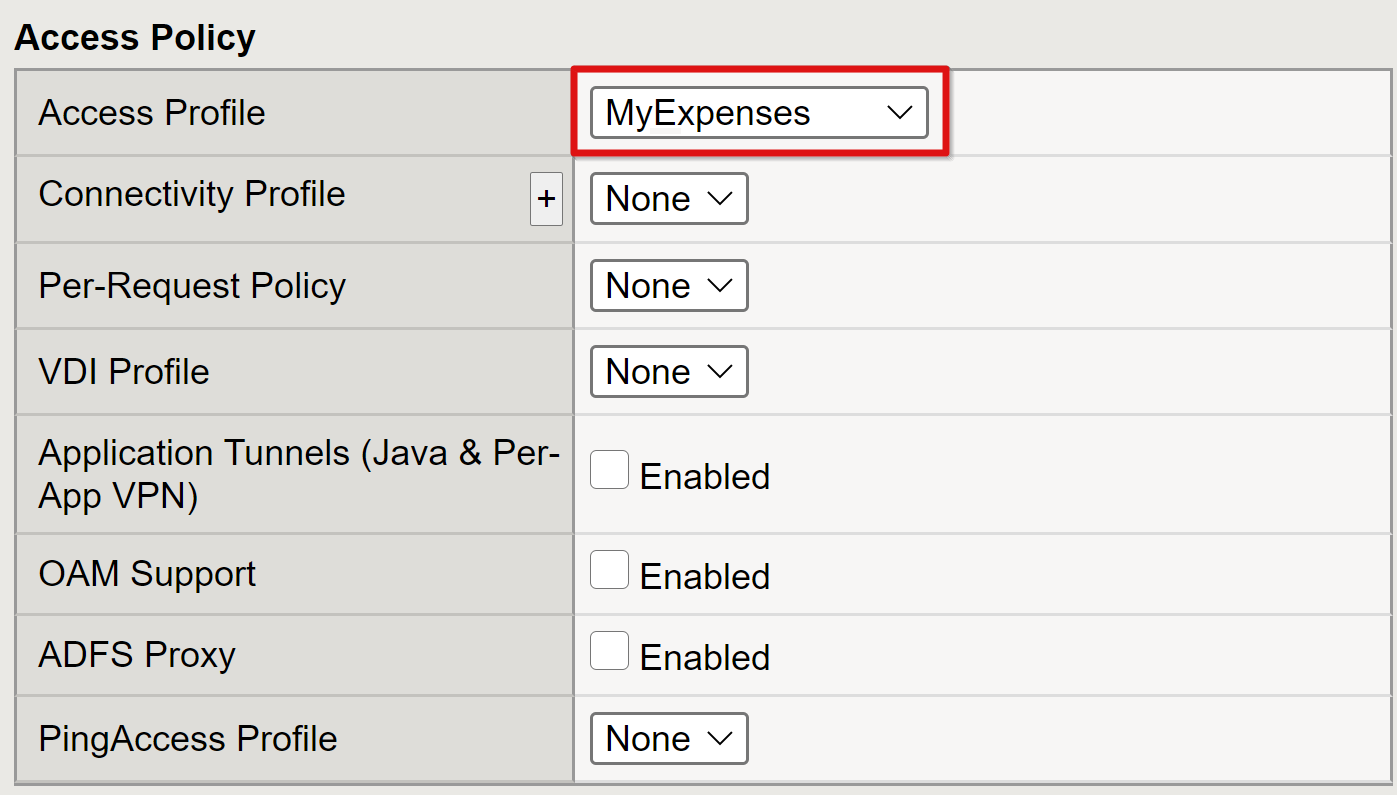

Een toegangsprofiel configureren

Een toegangsprofiel verbindt APM-elementen die de toegang tot virtuele BIG-IP-servers beheren. Deze elementen omvatten toegangsbeleid, configuratie van eenmalige aanmelding en ui-instellingen.

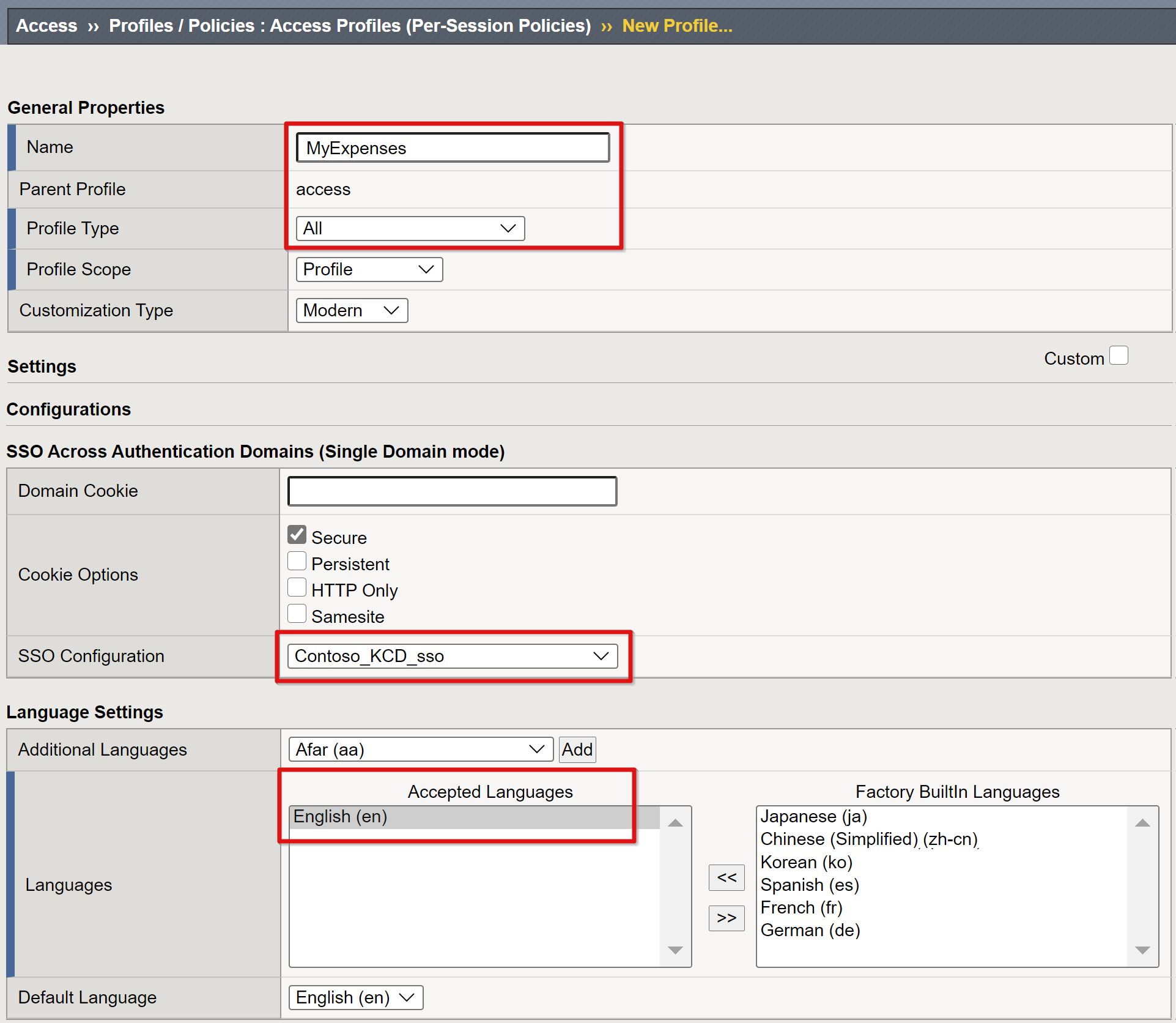

Selecteer Toegangsprofielen>/Beleid>voor toegangsprofielen (beleid per sessie)>Maak en voer de volgende eigenschappen in:

Naam: Voer bijvoorbeeld MyExpenses in

Profieltype: Alles selecteren

SSO-configuratie: selecteer het KCD SSO-configuratieobject dat u hebt gemaakt

Geaccepteerde talen: ten minste één taal toevoegen

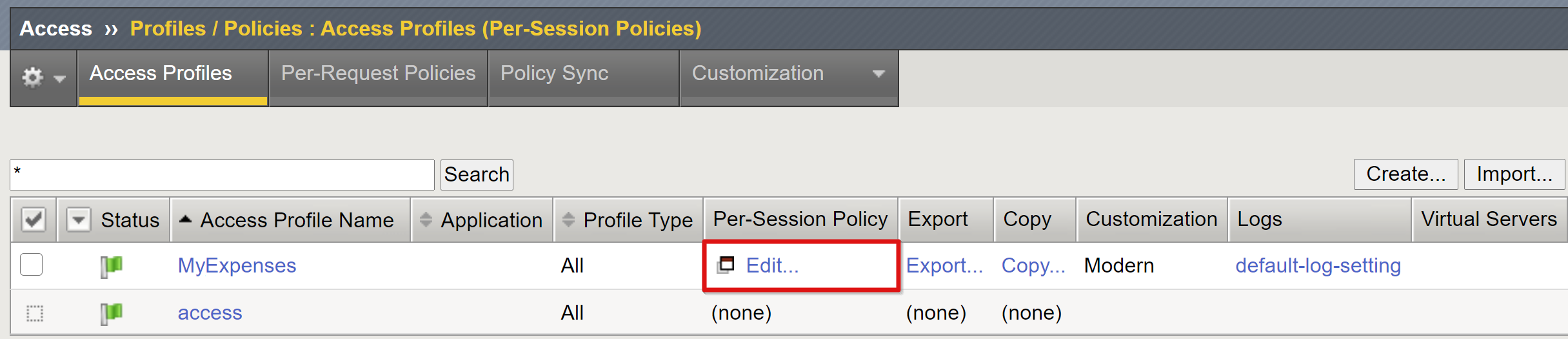

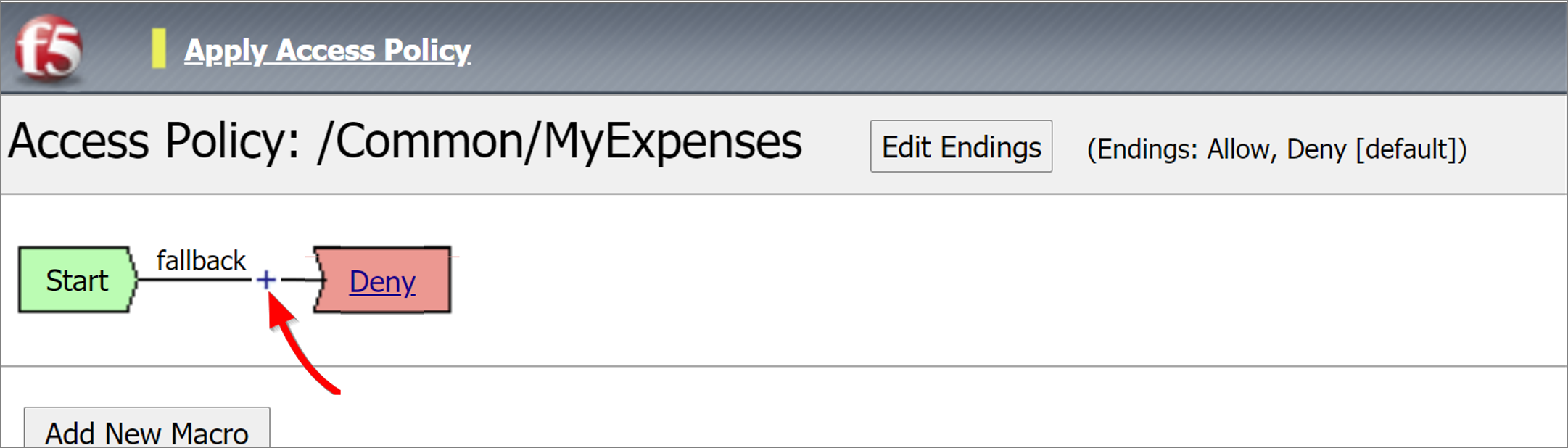

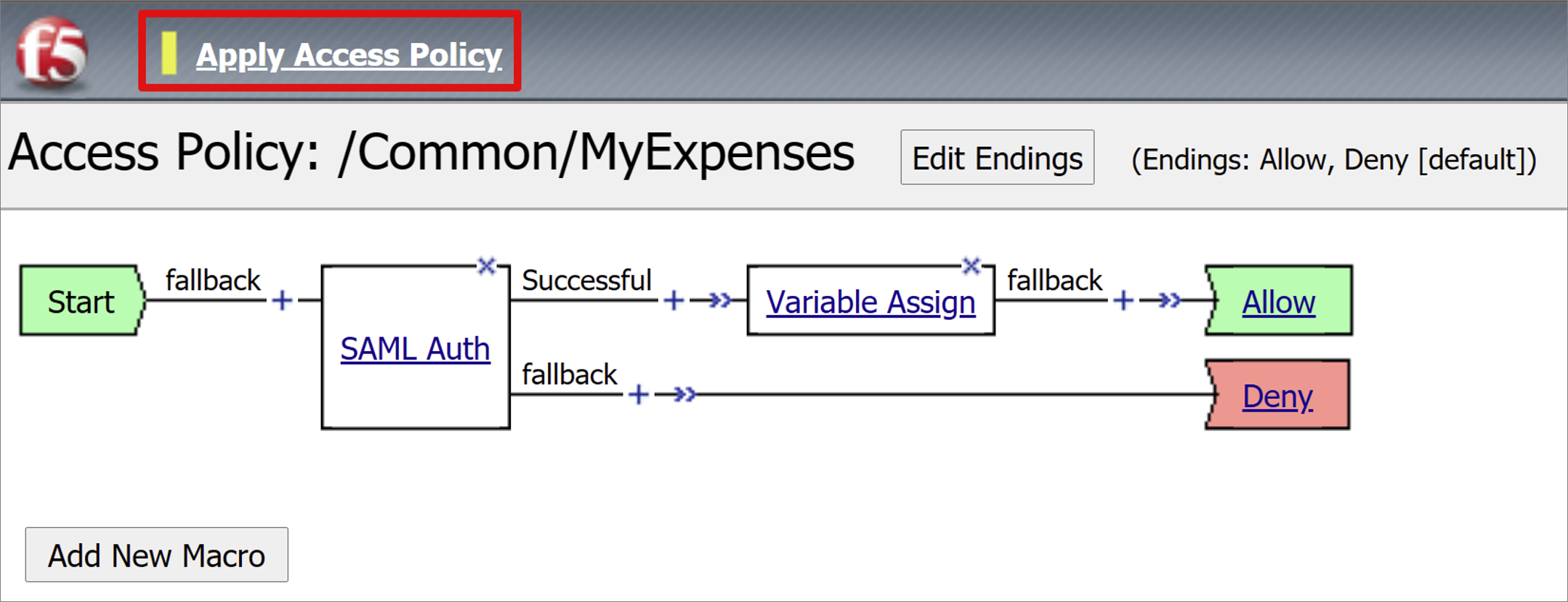

Selecteer Bewerken voor het profiel per sessie dat u hebt gemaakt.

De editor voor visualbeleid wordt geopend. Selecteer het plusteken naast de terugval.

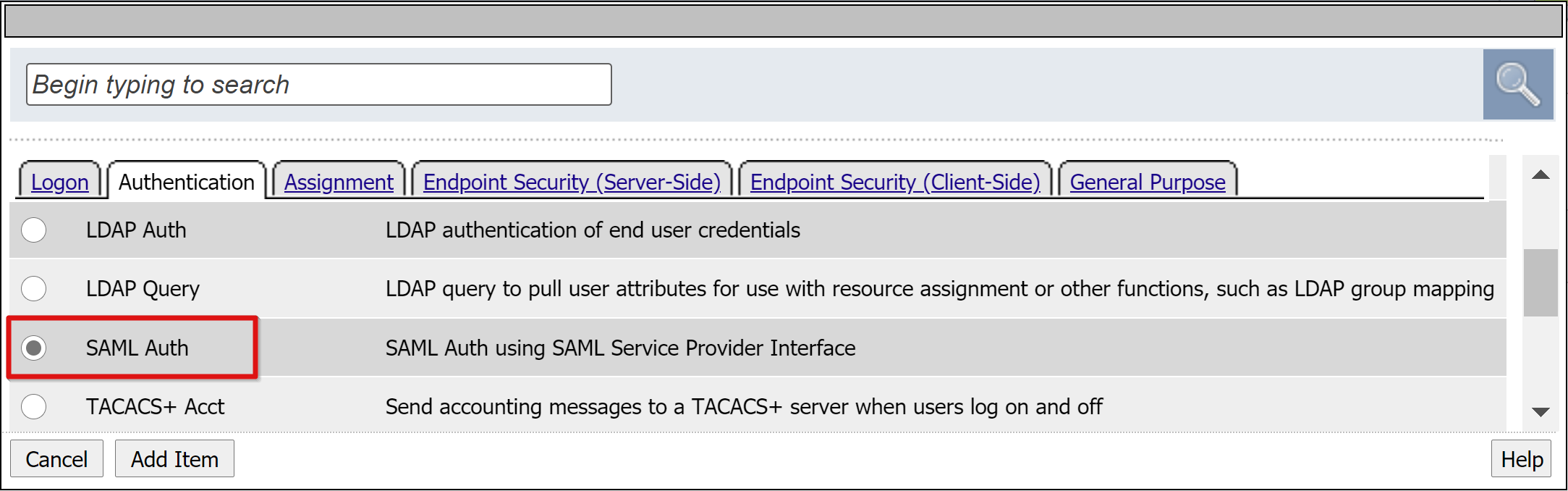

Selecteer in het dialoogvenster Verificatie>SAML Auth>Add Item.

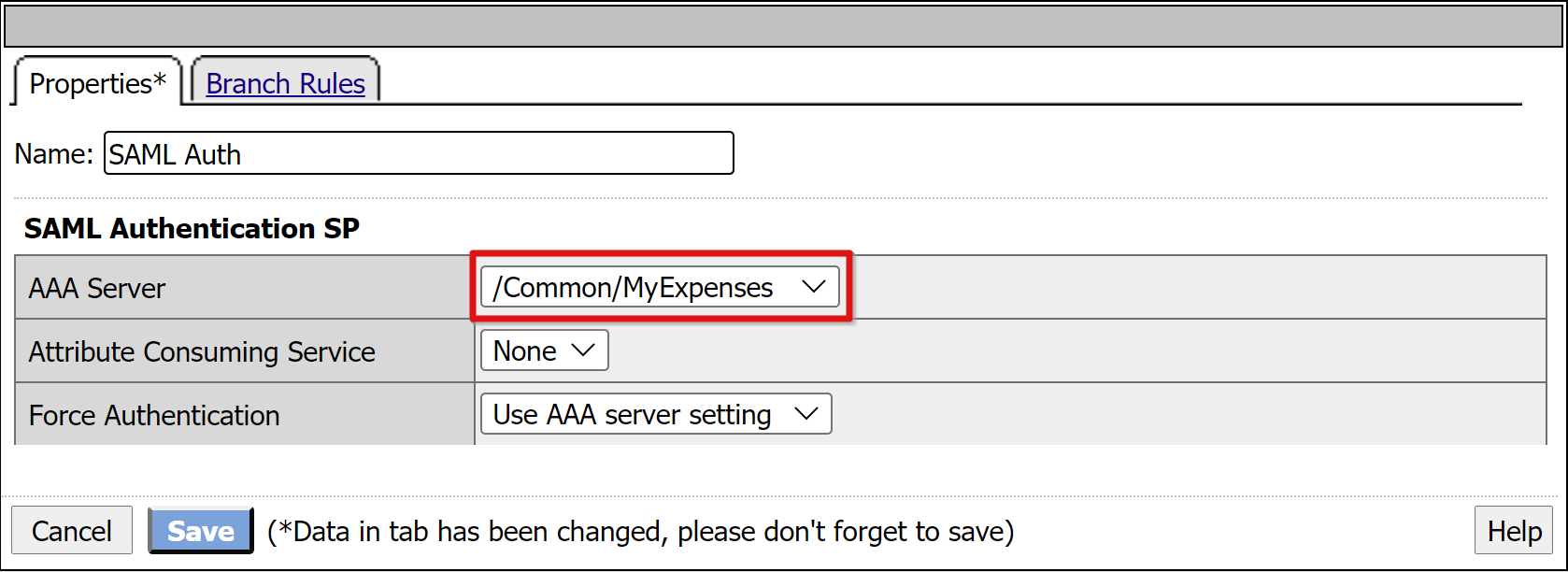

Stel in de CONFIGURATIE van DE SAML-verificatie-SP de AAA-serveroptie in om het SAML SP-object te gebruiken dat u hebt gemaakt.

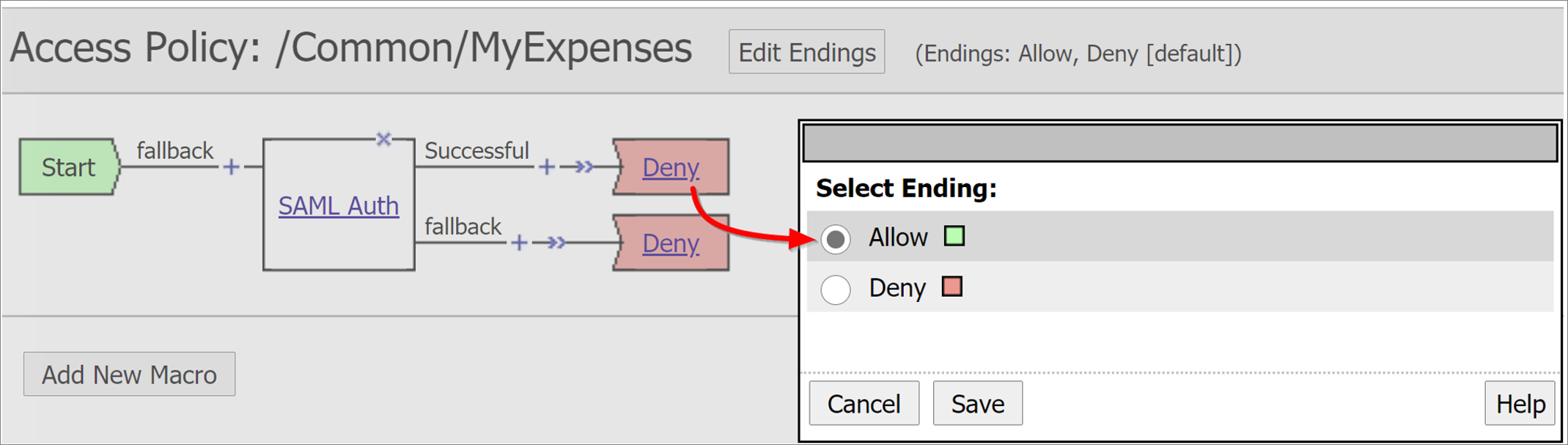

Als u de vertakking Geslaagd wilt wijzigen in Toestaan, selecteert u de koppeling in het bovenste vak Weigeren.

Selecteer Opslaan.

Kenmerktoewijzingen configureren

Hoewel dit optioneel is, kunt u een LogonID_Mapping configuratie toevoegen om de lijst met actieve BIG IP-sessies in te schakelen om de UPN van de aangemelde gebruiker weer te geven in plaats van een sessienummer. Deze informatie is handig voor het analyseren van logboeken of het oplossen van problemen.

Selecteer het plusteken voor de SAML-verificatie geslaagde vertakking.

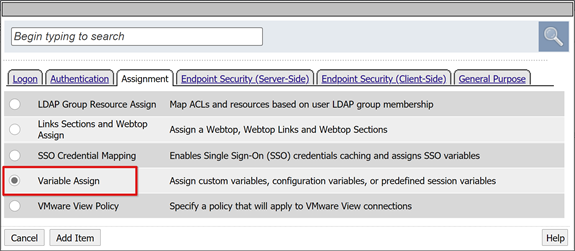

Selecteer in het dialoogvenster Toewijzingsvariabele >Toewijzen item toevoegen.>

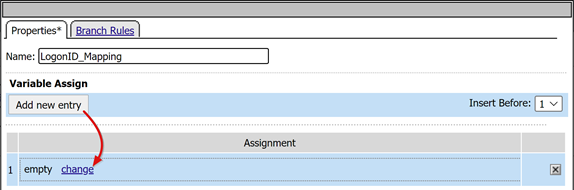

Voer bij Naam een naam in.

Selecteer in het deelvenster Variabele toewijzen de optie Nieuwe itemwijziging> toevoegen. In het volgende voorbeeld ziet u LogonID_Mapping in het vak Naam.

Beide variabelen instellen:

- Aangepaste variabele: voer session.logon.last.username in

- Sessievariabele: Voer session.saml.last.identity in

Selecteer Voltooid>Opslaan.

Selecteer de terminal Weigeren van het toegangsbeleid geslaagde vertakking. Wijzig deze in Toestaan.

Selecteer Opslaan.

Selecteer Toegangsbeleid toepassen en sluit de editor.

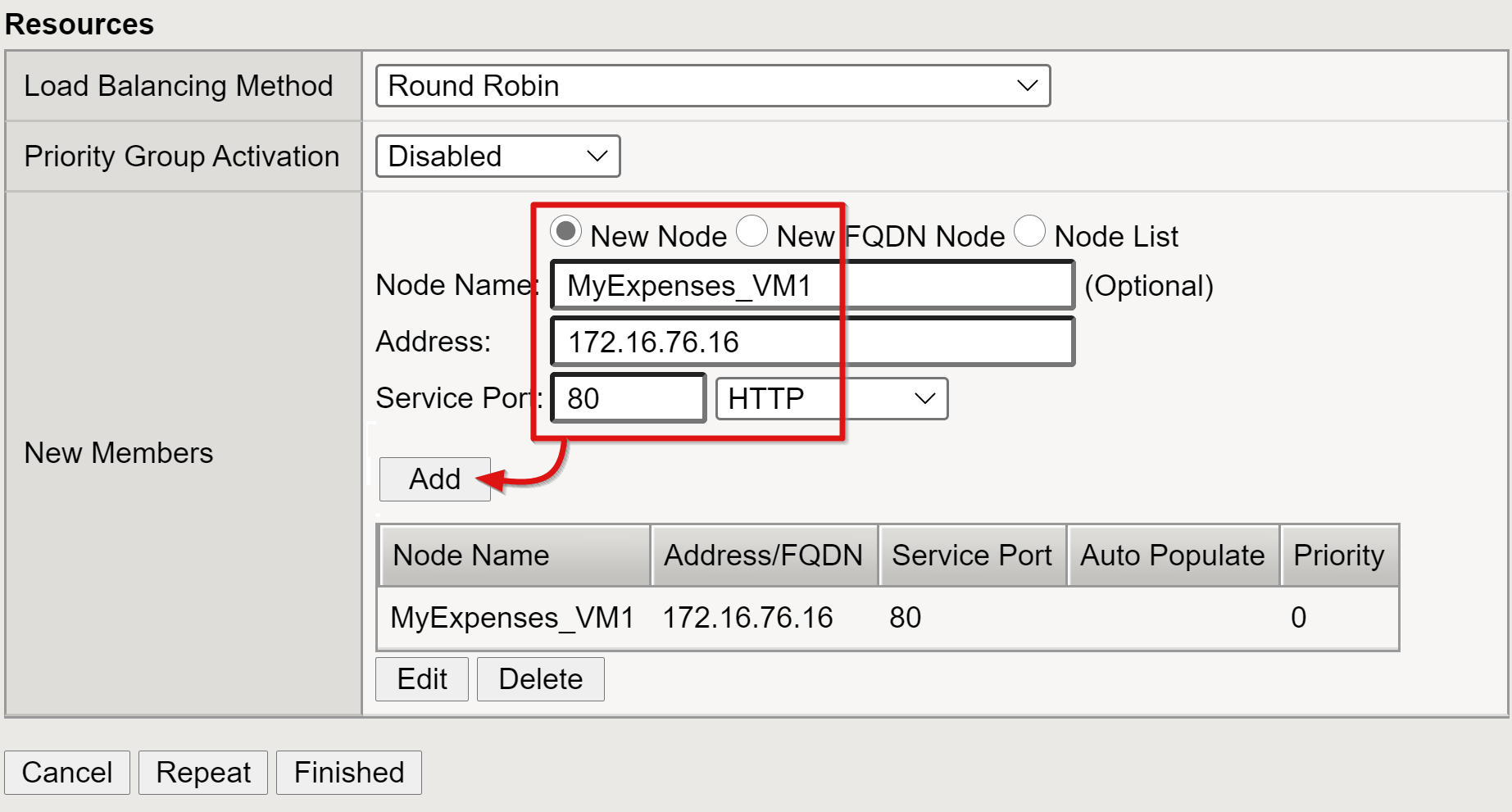

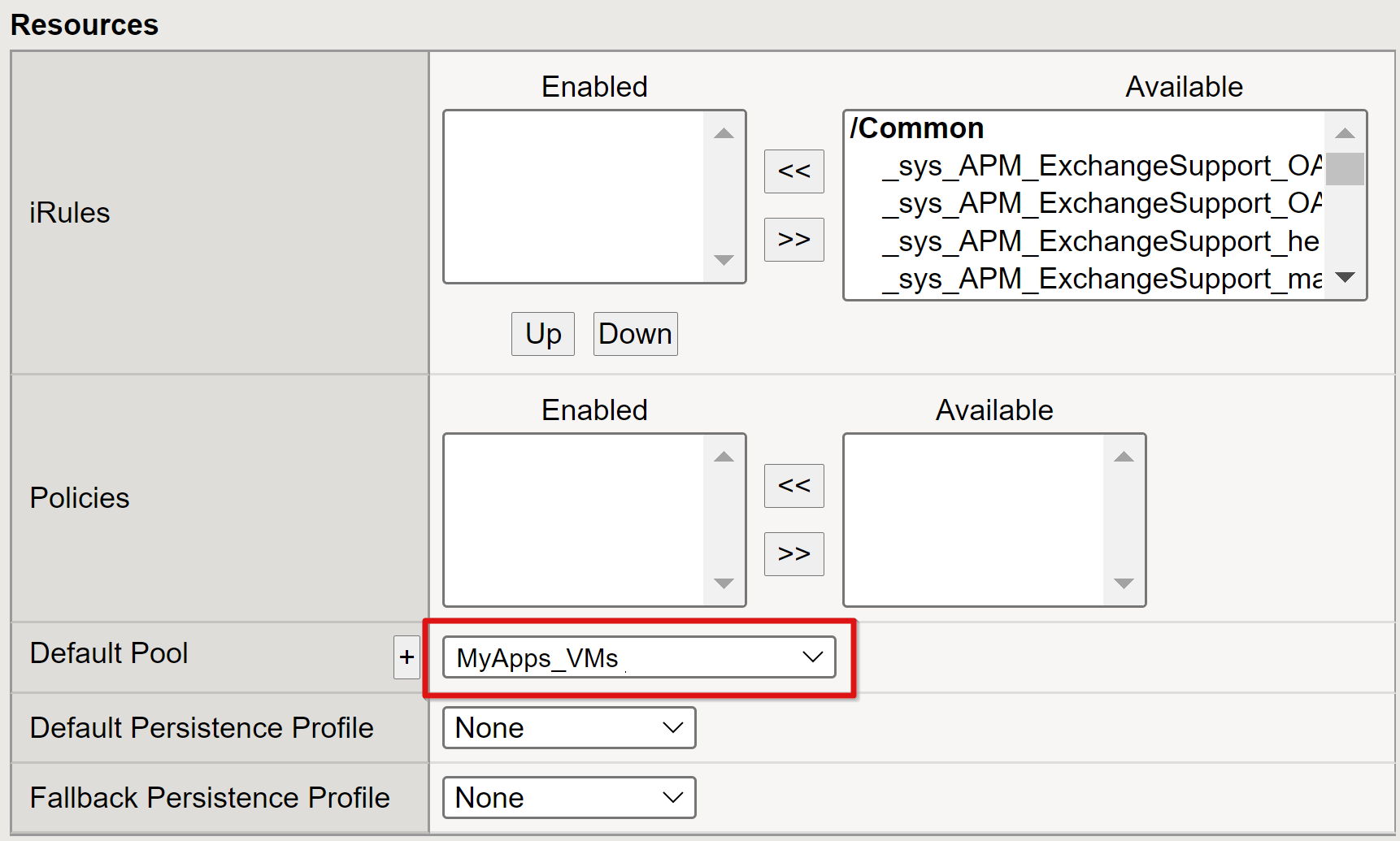

De back-endgroep configureren

Voor BIG-IP om clientverkeer nauwkeurig door te sturen, maakt u een BIG-IP-knooppuntobject dat de back-endserver vertegenwoordigt die als host fungeert voor uw toepassing. Plaats dit knooppunt vervolgens in een BIG-IP-servergroep.

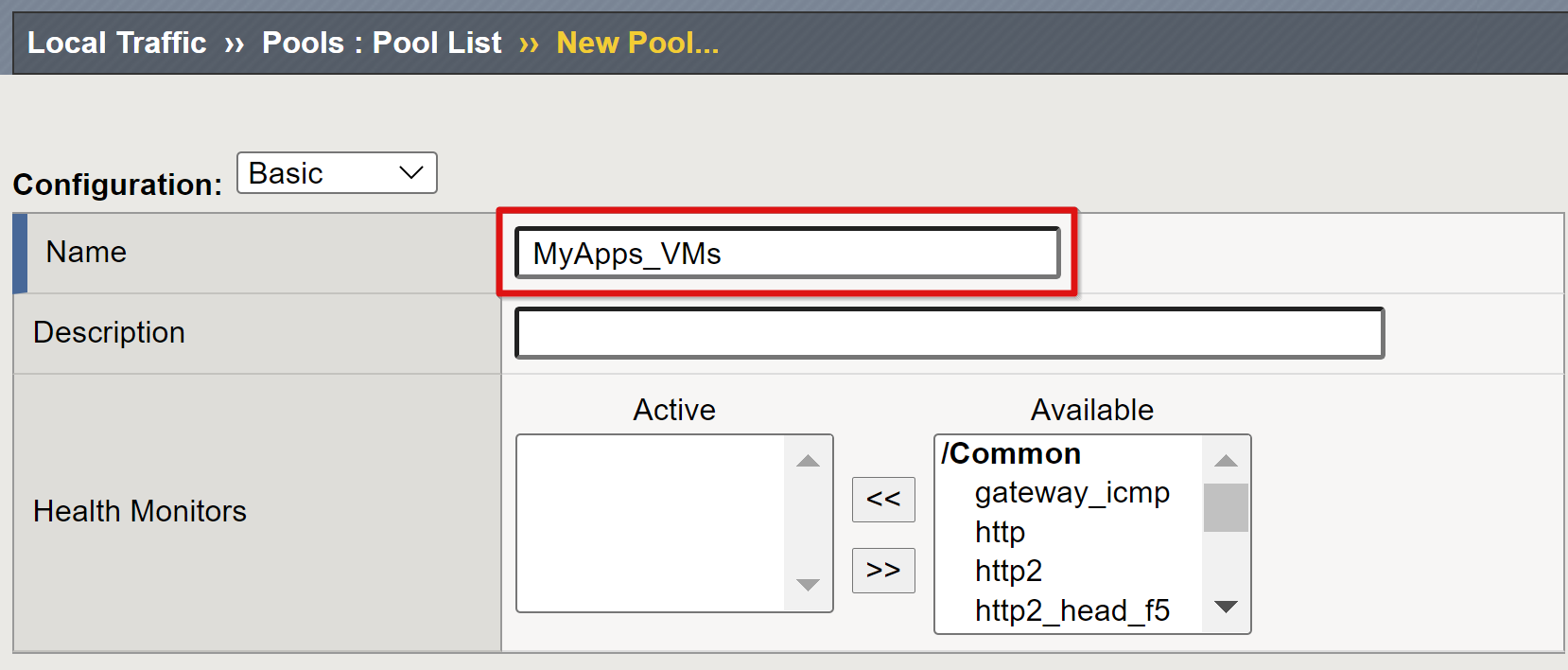

SelecteerLokaal verkeer>Groepen>Groepenlijst>Maken en geef een naam op voor een servergroepobject. Geef bijvoorbeeld MyApps_VMs op.

Voeg een groepslid object toe met de volgende resourcedetails:

- Knooppuntnaam: Weergavenaam voor de server die als host fungeert voor de back-endwebtoepassing

- Adres: IP-adres van de server die als host fungeert voor de toepassing

- Servicepoort: HTTP/S-poort waarop de toepassing luistert

Notitie

Dit artikel heeft geen betrekking op de aanvullende configuratiestatusmonitors die nodig zijn. Zie K13397: Overzicht van aanvraagopmaak van HTTP-statusmonitor voor het BIG-IP DNS-systeem.

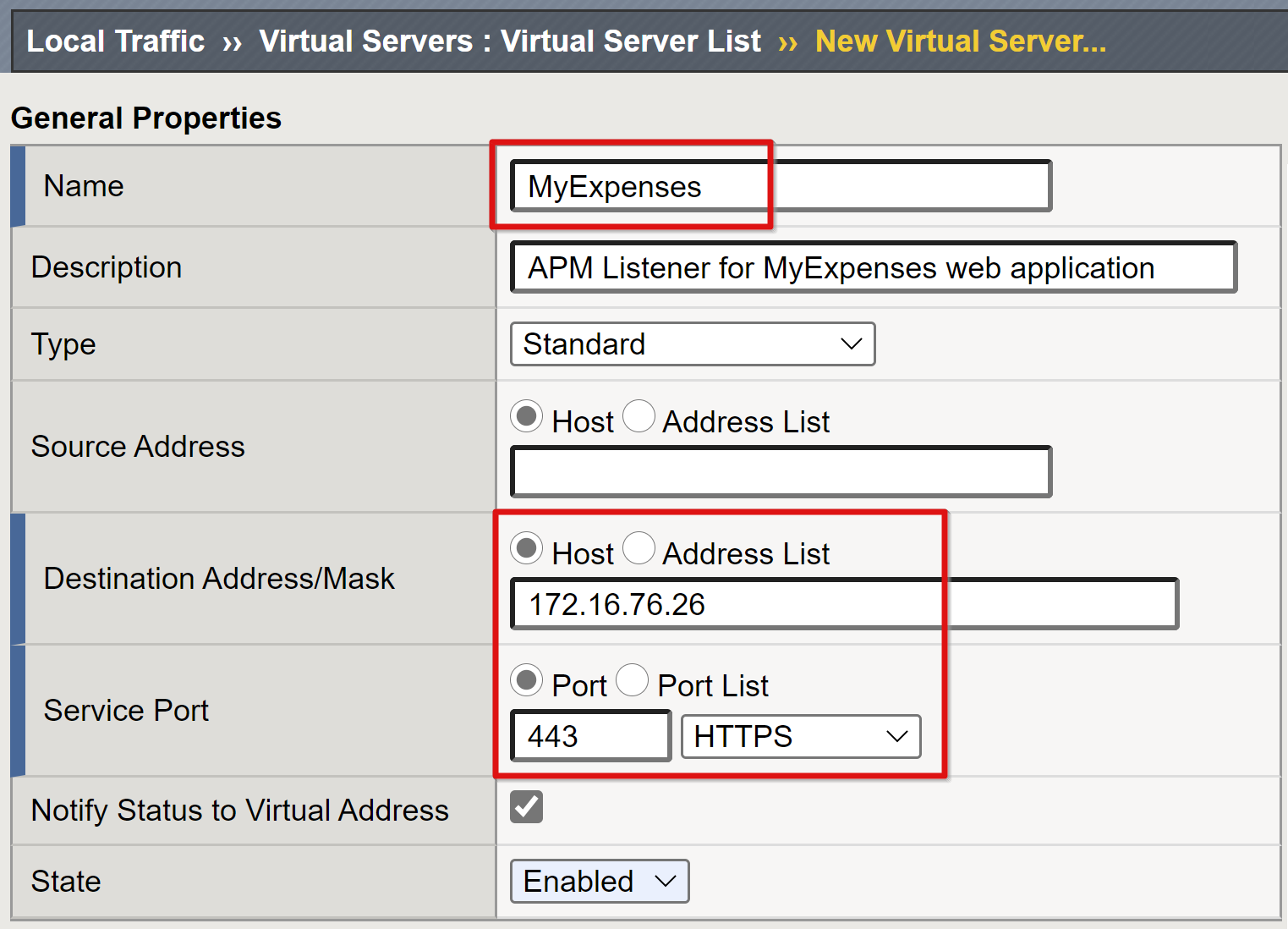

De virtuele server configureren

Een virtuele server is een BIG-IP-gegevensvlakobject dat wordt vertegenwoordigd door een virtueel IP-adres dat luistert naar clientaanvragen voor de toepassing. Ontvangen verkeer wordt verwerkt en geëvalueerd op basis van het APM-toegangsprofiel dat is gekoppeld aan de virtuele server, voordat het wordt omgeleid volgens het beleid.

Een virtuele server configureren:

Selecteer Lokaal verkeer>Virtuele servers>Virtuele serverlijst>Maken.

Voer een naam en een IPv4/IPv6-adres in dat niet is toegewezen aan een BIG-IP-object of apparaat in het verbonden netwerk. Het IP-adres is toegewezen voor het ontvangen van clientverkeer voor de gepubliceerde back-endtoepassing.

Stel servicepoort in op 443.

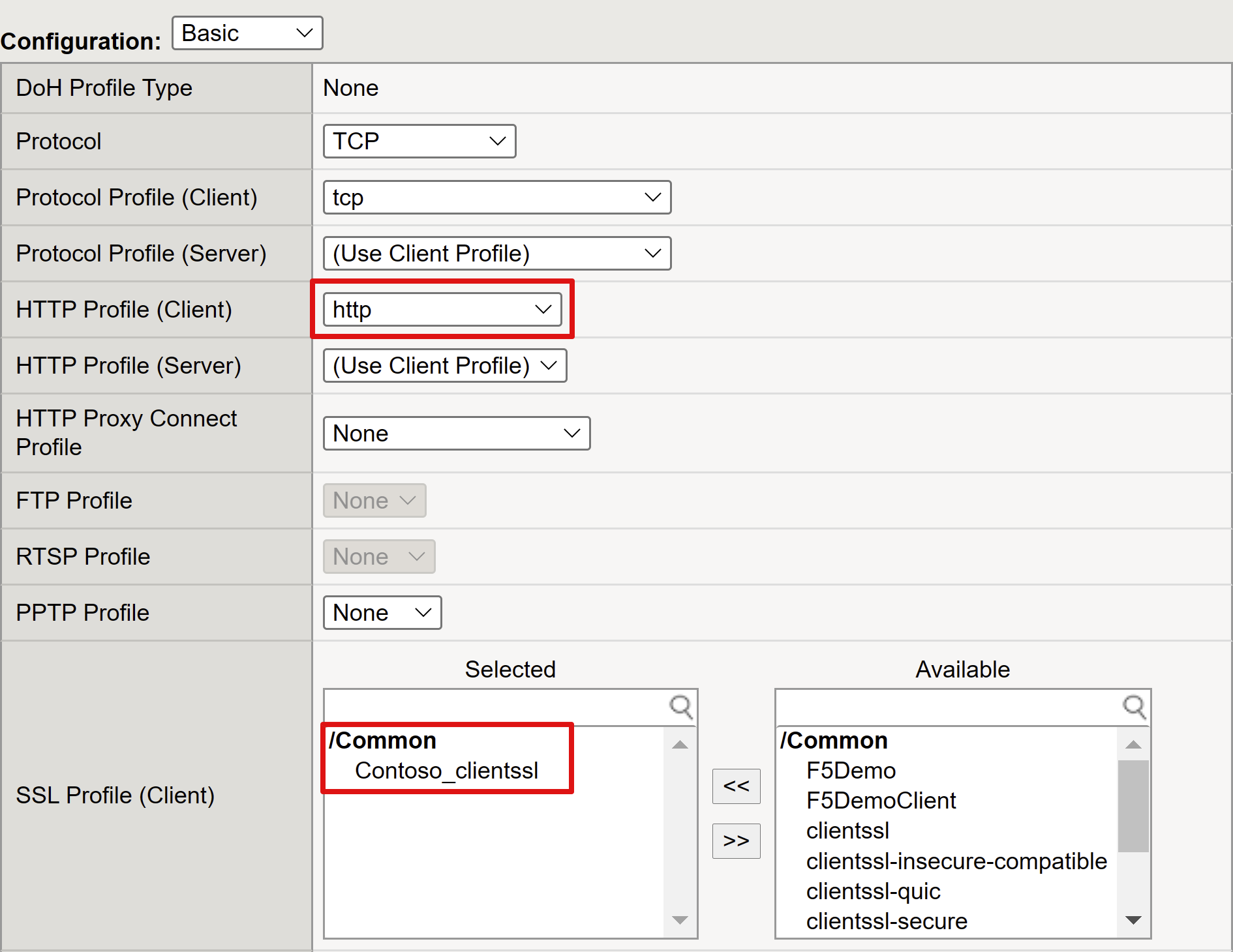

Stel HTTP-profiel (client) in op http.

Schakel een virtuele server in voor TLS (Transport Layer Security) om toe te staan dat services via HTTPS worden gepubliceerd.

Selecteer voor SSL-profiel (client) het profiel dat u hebt gemaakt voor de vereisten. Of gebruik de standaardwaarde als u test.

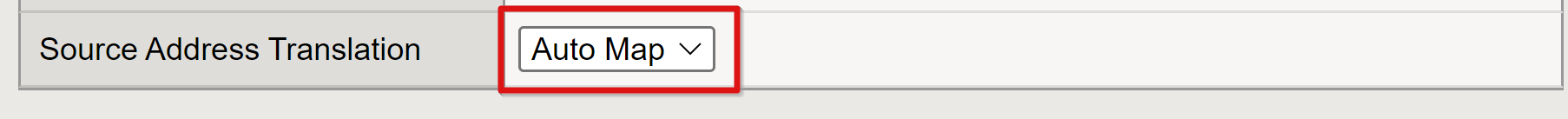

Bronadresomzetting wijzigen in Automatisch toewijzen.

Stel onder Toegangsbeleid toegangsprofiel in op basis van het profiel dat u hebt gemaakt. Met deze selectie worden het preauthentication-profiel van Microsoft Entra SAML en het KCD SSO-beleid gekoppeld aan de virtuele server.

Stel de standaardgroep in om de back-endpoolobjecten te gebruiken die u in de vorige sectie hebt gemaakt.

Selecteer Voltooid.

Instellingen voor sessiebeheer configureren

Instellingen voor BIG-IP-sessiebeheer definiëren de voorwaarden waarvoor gebruikerssessies worden beëindigd of mogen doorgaan, limieten voor gebruikers en IP-adressen en foutpagina's. U kunt hier beleid maken.

Ga naar Access Policy>Access Profiles Access Profile> en selecteer een toepassing in de lijst.

Als u een enkele afmeldings-URI-waarde hebt gedefinieerd in Microsoft Entra ID, zorgt dit ervoor dat een door IdP geïnitieerde afmelding vanuit de MyApps-portal de sessie tussen de client en de BIG-IP APM beëindigt. Het XML-bestand met geïmporteerde federatieve metagegevens van de toepassing biedt de APM het microsoft Entra SAML-afmeldingseindpunt voor door SP geïnitieerde afmelding. Voor effectieve resultaten moet de APM weten wanneer een gebruiker zich afmeldt.

Overweeg een scenario wanneer een BIG-IP-webportal niet wordt gebruikt. De gebruiker kan de APM niet instrueren zich af te melden. Zelfs als de gebruiker zich afmeldt bij de toepassing, is BIG-IP vergeteld, zodat de toepassingssessie kan worden hersteld via eenmalige aanmelding. Door SP geïnitieerde afmelding moet worden overwogen om ervoor te zorgen dat sessies veilig worden beëindigd.

Notitie

U kunt een SLO-functie toevoegen aan de afmeldingsknop van uw toepassing. Met deze functie wordt uw client omgeleid naar het microsoft Entra SAML-afmeldingseindpunt. Zoek het SAML-afmeldingseindpunt op eindpunten voor app-registraties>.

Als u de app niet kunt wijzigen, kunt u overwegen om big-IP te laten luisteren naar de afmeldingsoproep van de app. Wanneer de aanvraag wordt gedetecteerd, wordt SLO geactiveerd.

Zie de F5-artikelen voor meer informatie:

- K42052145: automatische sessiebeëindiging configureren (afmelden) op basis van een URI-bestandsnaam

- K12056: Overzicht van de optie Afmeldings-URI Opnemen.

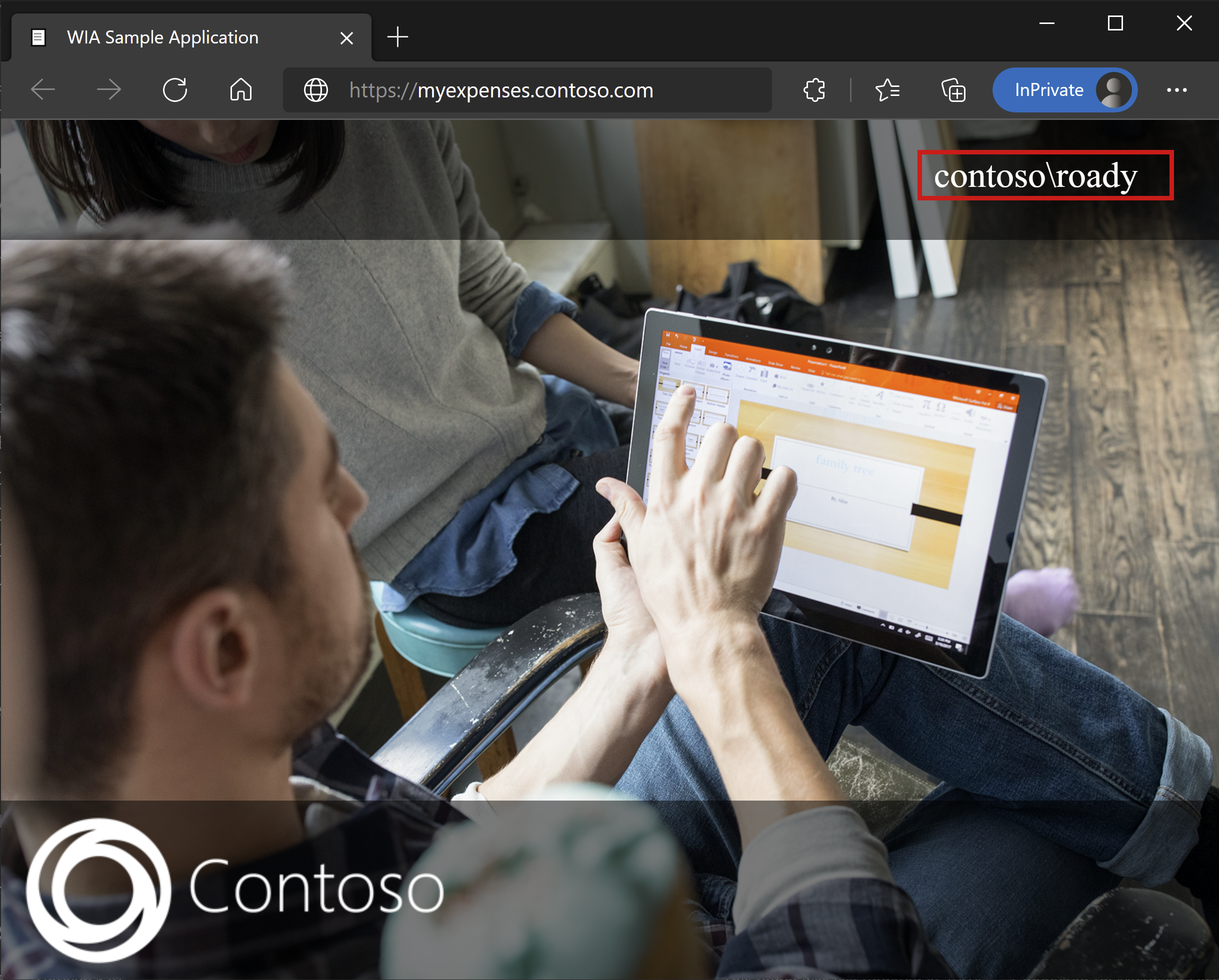

Samenvatting

Uw toepassing wordt gepubliceerd en toegankelijk via SHA, via de URL of via Microsoft-toepassingsportals. De toepassing is zichtbaar als doelresource in voorwaardelijke toegang van Microsoft Entra.

Voor betere beveiliging kunnen organisaties die dit patroon gebruiken, directe toegang tot de toepassing blokkeren, waardoor een strikt pad via BIG-IP wordt afgeslagen.

Volgende stappen

Als gebruiker opent u een browser en maakt u verbinding met de externe URL van de toepassing. U kunt het toepassingspictogram selecteren in de Microsoft MyApps-portal. Nadat u zich hebt geverifieerd bij uw Microsoft Entra-tenant, wordt u omgeleid naar het BIG-IP-eindpunt voor de toepassing en aangemeld via SSO.

Gasttoegang van Microsoft Entra B2B

SHA ondersteunt Gasttoegang van Microsoft Entra B2B. Gastidentiteiten worden gesynchroniseerd vanuit uw Microsoft Entra-tenant naar uw kerberos-doeldomein. Zorg voor een lokale weergave van gastobjecten voor BIG-IP om eenmalige aanmelding van KCD uit te voeren op de back-endtoepassing.

Probleemoplossing

Houd bij het oplossen van problemen rekening met de volgende punten:

- Kerberos is tijdgevoelig. Hiervoor moeten servers en clients zijn ingesteld op de juiste tijd en, indien mogelijk, gesynchroniseerd met een betrouwbare tijdbron.

- Zorg ervoor dat de hostnamen voor de domeincontroller en webtoepassing kunnen worden omgezet in DNS

- Zorg ervoor dat uw omgeving geen dubbele SPN's bevat. Voer de volgende query uit op de opdrachtregel:

setspn -q HTTP/my_target_SPN.

Notitie

Zie Problemen met beperkte kerberos-delegeringsconfiguraties voor toepassingsproxy oplossen om te controleren of een IIS-toepassing is geconfigureerd voor KCD. Zie ook het artikel AskF5, Kerberos Single Sign-On Method.

Vergroot de uitgebreidheid van logboeken

BIG-IP-logboeken zijn een betrouwbare bron van informatie. Het uitbreidingsniveau van het logboek verhogen:

- Ga naar Toegangsbeleid>Overzicht>Gebeurtenislogboek>Instellingen.

- Selecteer de rij voor uw gepubliceerde toepassing.

- Selecteer Toegangssysteemlogboeken bewerken>.

- Selecteer Fouten opsporen in de lijst met eenmalige aanmelding.

- Selecteer OK.

Reproduceer het probleem voordat u de logboeken bekijkt. Zet deze functie vervolgens terug wanneer u klaar bent. Anders is de uitgebreidheid aanzienlijk.

BIG-IP-fout

Als er een BIG-IP-fout wordt weergegeven nadat Microsoft Entra vooraf is geverifieerd, kan het probleem betrekking hebben op eenmalige aanmelding van Microsoft Entra-id naar BIG-IP.

- Ga naar Access Overview>Access-rapporten.>

- Als u wilt zien of logboeken aanwijzingen hebben, voert u het rapport uit voor het afgelopen uur.

- Gebruik de koppeling Sessievariabelen weergeven voor uw sessie om te begrijpen of de APM de verwachte claims van Microsoft Entra-id ontvangt.

Back-endaanvraag

Als er geen BIG-IP-fout wordt weergegeven, is het probleem waarschijnlijk gerelateerd aan de back-endaanvraag of gerelateerd aan eenmalige aanmelding van BIG-IP naar de toepassing.

- Ga naarToegangsbeleid>Overzicht>Actieve sessies.

- Selecteer de koppeling voor uw actieve sessie.

- Gebruik de koppeling Variabelen weergeven om KCD-problemen met de hoofdoorzaak te bepalen, met name als de BIG-IP APM de juiste gebruikers- en domein-id's niet kan ophalen.

Zie de gearchiveerde F5 BIG-IP-implementatiehandleiding voor het configureren van beperkte Kerberos-delegering voor hulp bij het diagnosticeren van KCD-gerelateerde problemen.