Quickstart: Een toepassing registreren in Microsoft Entra-id

In deze quickstart leert u hoe u een toepassing registreert in Microsoft Entra ID. Dit proces is essentieel voor het tot stand brengen van een vertrouwensrelatie tussen uw toepassing en het Microsoft Identity Platform. Door deze quickstart te voltooien, schakelt u identiteits- en toegangsbeheer (IAM) in voor uw app, zodat deze veilig kan communiceren met Microsoft-services en API's.

Voorwaarden

- Een Azure-account met een actief abonnement. Gratis een account maken

- Het Azure-account moet ten minste een Application Developer-zijn.

- Een personeelsbestand of externe tenant. U kunt voor deze quickstart uw Default Directory- gebruiken. Als u een externe tenant nodig hebt, voltooit u het instellen van een externe tenant.

Een toepassing registreren

Als u uw toepassing registreert in Microsoft Entra, wordt er een vertrouwensrelatie tot stand brengt tussen uw app en het Microsoft Identity Platform. De vertrouwensrelatie is unidirectioneel. Uw app vertrouwt het Microsoft Identity Platform en niet andersom. Nadat het object is gemaakt, kan het toepassingsobject niet worden verplaatst tussen verschillende tenants.

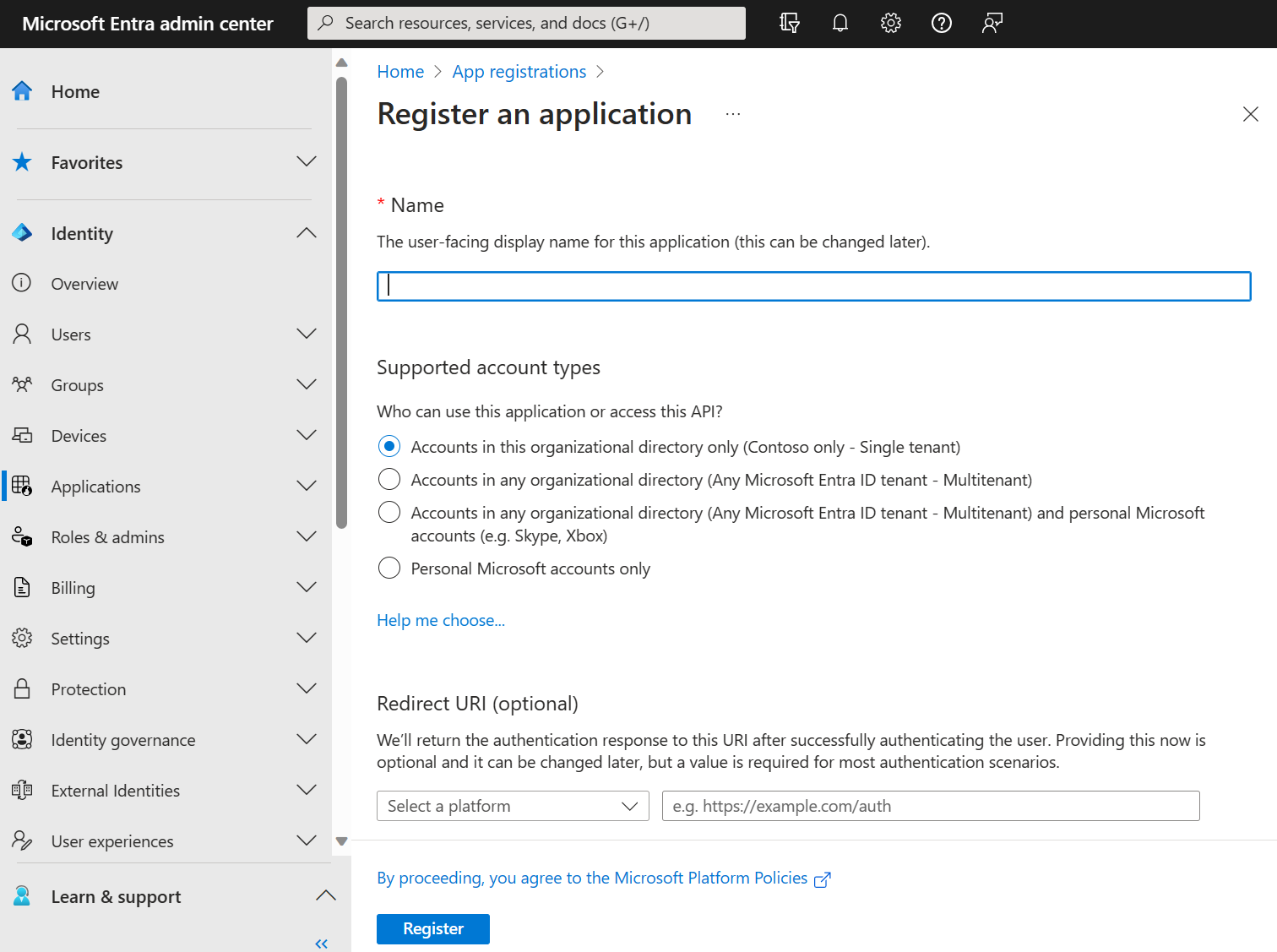

Volg deze stappen om de app-registratie te maken:

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een Applicatieontwikkelaar.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen

in het bovenste menu om over te schakelen naar de tenant waarin u de toepassing wilt registreren.

in het bovenste menu om over te schakelen naar de tenant waarin u de toepassing wilt registreren.Blader naar Identity>Applications>App-registraties en selecteer Nieuwe registratie.

Voer een zinvolle naam in voor uw identity-client-app. App-gebruikers kunnen deze naam zien en deze kunnen op elk gewenst moment worden gewijzigd. U kunt meerdere app-registraties met dezelfde naam hebben.

Geef onder Ondersteunde accounttypenop wie de toepassing mag gebruiken. U wordt aangeraden alleen Accounts in deze organisatiedirectory te selecteren voor de meeste toepassingen. Raadpleeg de onderstaande tabel voor meer informatie over elke optie.

Ondersteunde rekeningtypen Beschrijving Alleen accounts in deze organisatiemap Voor single-tenant apps bedoeld voor gebruik door gebruikers (of gasten) binnen uw-tenant. Accounts in een willekeurige organisatie-directory Voor apps met meerdere tenants en u wilt dat gebruikers in elke Microsoft Entra-tenant uw toepassing kunnen gebruiken. Ideaal voor SaaS-toepassingen (Software-as-a-Service) die u aan meerdere organisaties wilt bieden. Accounts in elke organisatiemap en persoonlijke Microsoft-accounts Voor apps met meerdere tenants die ondersteuning bieden voor zowel organisatie- als persoonlijke Microsoft-accounts (bijvoorbeeld Skype, Xbox, Live, Hotmail). Persoonlijk Microsoft-account Voor apps die alleen worden gebruikt door persoonlijke Microsoft-accounts (bijvoorbeeld Skype, Xbox, Live, Hotmail). Selecteer Registreren om de app-registratie te voltooien.

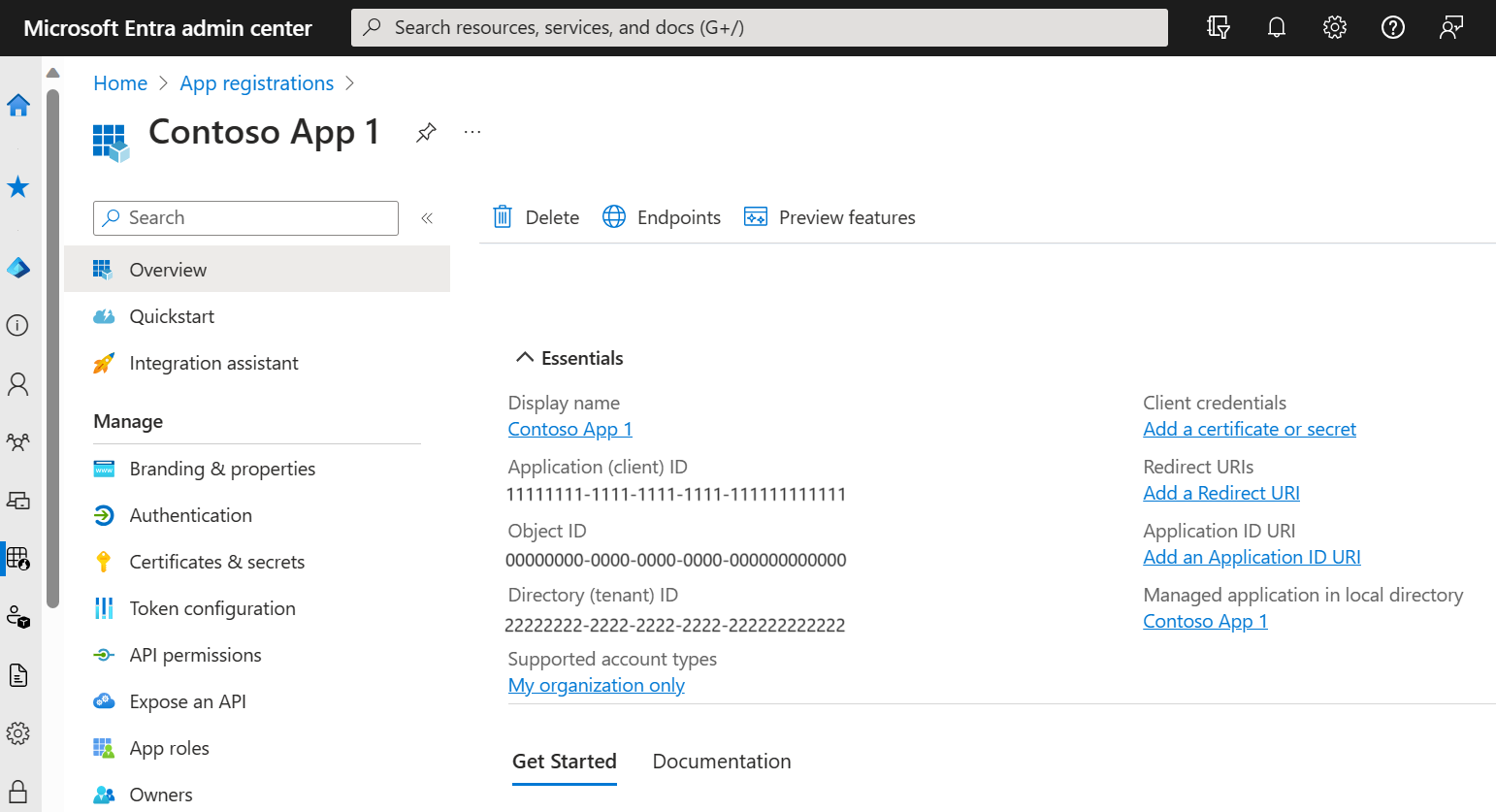

De Overzichtspagina van de toepassing wordt weergegeven. Noteer de toepassings-id (client), die uw toepassing uniek identificeert en wordt gebruikt in de code van uw toepassing als onderdeel van het valideren van de beveiligingstokens die worden ontvangen van het Microsoft Identity Platform.

Belangrijk

Nieuwe app-registraties zijn standaard verborgen voor gebruikers. Wanneer u klaar bent voor gebruikers om de app te zien op hun pagina Mijn apps kunt u deze inschakelen. Als u de app wilt inschakelen, gaat u in het Microsoft Entra-beheercentrum naar Identiteit>Toepassingen>Bedrijfstoepassingen en selecteert u de app. Stel vervolgens op de pagina EigenschappenZichtbaar voor gebruikers? in op Ja .

Beheerderstoestemming verlenen (alleen externe tenants)

Nadat u uw toepassing hebt geregistreerd, wordt de machtiging User.Read toegewezen. Voor externe tenants kunnen de klantgebruikers zelf echter geen toestemming geven voor deze machtiging. U als beheerder moet toestemming geven voor deze machtiging namens alle gebruikers in de tenant:

- Ga op de pagina Overzicht van uw app-registratie naar Beheren en selecteer API-machtigingen.

- Selecteer Beheerderstoestemming verlenen voor < tenantnaam >en selecteer vervolgens Ja.

- Selecteer Vernieuwenen controleer of Verleend voor < tenantnaam > wordt weergegeven onder Status voor de machtiging.

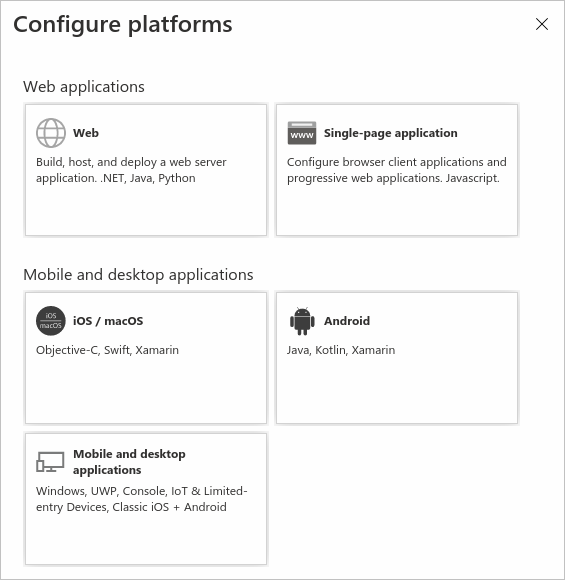

Een omleidings-URI toevoegen

Een omleidings-URI is de plek waar het Microsoft Identity Platform beveiligingstokens verzendt na verificatie. U kunt omleidings-URI's configureren in Platform-configuraties in het Microsoft Entra-beheercentrum. Voor web- en toepassingen met één paginamoet u handmatig een omleidings-URI opgeven. Voor Mobile- en desktopplatforms kunt u kiezen uit gegenereerde omleidings-URI's. Volg deze stappen om instellingen te configureren op basis van uw doelplatform of apparaat:

Selecteer uw toepassing in het Microsoft Entra-beheercentrum in App-registraties.

Onder Beheren, selecteer Verificatie.

Selecteer Een platform toevoegenonder Platformconfiguraties.

Selecteer onder Platforms configureren de tegel voor uw toepassingstype (platform) om de bijbehorende instellingen te configureren.

Platform Configuratie-instellingen Voorbeeld Web Voer de omleidings-URI- in voor een web-app die op een server wordt uitgevoerd. Afmeldings-URL's voor front-kanalen kunnen ook worden toegevoegd Node.js:

•http://localhost:3000/auth/redirect

ASP.NET Core:

•https://localhost:7274/signin-oidc

•https://localhost:7274/signout-callback-oidc(afmeldings-URL voor front-kanaal)

Python:

•http://localhost:3000/getATokenToepassing met één pagina Voer een Omleidings-URI in voor apps aan de clientzijde met behulp van JavaScript, Angular, React.jsof Blazor WebAssembly. Afmeldings-URL's voor front-kanalen kunnen ook worden toegevoegd JavaScript, React:

•http://localhost:3000

Angular

•http://localhost:4200/iOS / macOS Voer de app in Bundel-id, waarmee een omleidings-URI voor u wordt gegenereerd. Zoek deze in Build-instellingen of in Xcode in Info.plist.

Personeelstenant:

•com.<yourname>.identitysample.MSALMacOS

Externe huurder

•com.microsoft.identitysample.ciam.MSALiOSAndroid Voer de naam van het app--pakket in, waarmee een omleidings-URI voor u wordt gegenereerd. Zoek deze in het bestand AndroidManifest.xml. Genereer ook de hash voor ondertekening en voer deze in. Kotlin:

•com.azuresamples.msaldelegatedandroidkotlinsampleapp

.NET MAUI:

•msal{CLIENT_ID}://auth

Java:

•com.azuresamples.msalandroidappMobiele toepassingen en desktoptoepassingen Selecteer dit platform voor desktop-apps of mobiele apps die geen MSAL of een broker gebruiken. Selecteer een voorgestelde omleidings-URIof geef een of meer aangepaste omleidings-URI's op Browsergebaseerde desktop-app

•https://login.microsoftonline.com/common/oauth2/nativeclient

Desktop-app van systeembrowser:

•http://localhostSelecteer Configureren om de platformconfiguratie te voltooien.

URI-beperkingen omleiden

Er gelden bepaalde beperkingen voor de indeling van de omleidings-URI's die u toevoegt aan een app-registratie. Zie Beperkingen en limieten voor omleidings-URI's (antwoord-URL's) voor meer informatie over deze beperkingen.

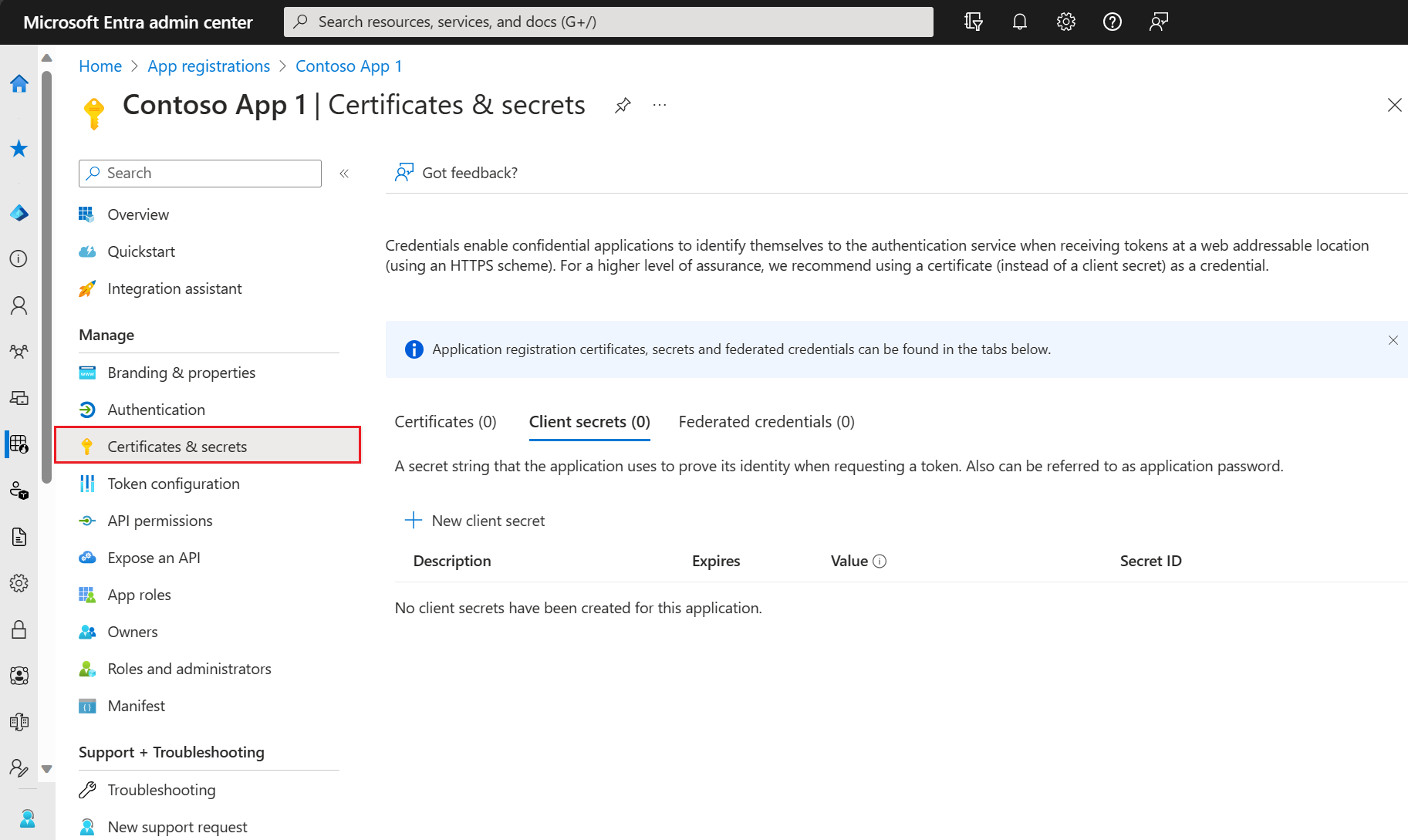

Referenties toevoegen

Nadat u een app hebt geregistreerd, kunt u certificaten, clientgeheimen (een tekenreeks) of federatieve identiteitsreferenties toevoegen als referenties aan de registratie van uw vertrouwelijke client-app. Met referenties kan uw toepassing zichzelf authentiseren, waarbij tijdens runtime geen interactie van een gebruiker nodig is en worden gebruikt door vertrouwelijke clienttoepassingen die toegang hebben tot een web-API.

Een certificaat, ook wel een openbare sleutel genoemd, is het aanbevolen referentietype omdat het als veiliger wordt beschouwd dan clientgeheimen.

- Selecteer uw toepassing in het Microsoft Entra-beheercentrum in App-registraties.

- Selecteer Certificaten en geheimen>Certificaten>Certificaat uploaden.

- Selecteer het bestand dat u wilt uploaden. Dit moet een van de volgende bestandstypen zijn: .cer, .pem, .crt.

- Selecteer Toevoegen.

In productie moet u een certificaat gebruiken dat is ondertekend door een bekende certificeringsinstantie (CA), zoals Azure Key Vault. Zie Certificaatreferenties voor verificatie van toepassingen in het Microsoft Identity Platform voor meer informatie over het gebruik van een certificaat als verificatiemethode in uw toepassing.

Volgende stap

Nadat u een app hebt geregistreerd, kunt u deze configureren om een web-API beschikbaar te maken. Als u wilt weten hoe, raadpleegt u;