Zelfstudie: F5 BIG-IP Easy Button configureren voor eenmalige aanmelding bij Oracle PeopleSoft

In dit artikel leert u hoe u Oracle PeopleSoft (PeopleSoft) beveiligt met behulp van Microsoft Entra ID, met F5 BIG-IP Easy Button Guided Configuration 16.1.

Integreer BIG-IP met Microsoft Entra ID voor veel voordelen:

- Verbeterde Zero Trust-governance via preauthenticatie en voorwaardelijke toegang van Microsoft Entra

- Eenmalige aanmelding (SSO) tussen Microsoft Entra ID en BIG-IP gepubliceerde diensten

- Identiteiten en toegang beheren vanuit het Microsoft Entra-beheercentrum

Meer informatie:

- F5 BIG-IP integreren met Microsoft Entra ID

- Eenmalige aanmelding inschakelen voor bedrijfstoepassing

Beschrijving van scenario

Voor deze zelfstudie wordt gebruikgemaakt van een PeopleSoft-toepassing met behulp van HTTP-autorisatieheaders om toegang tot beveiligde inhoud te beheren.

Verouderde toepassingen hebben geen moderne protocollen ter ondersteuning van Microsoft Entra-integratie. Modernisering is kostbaar, vereist planning en introduceert het potentiële risico op downtime. Gebruik in plaats daarvan een F5 BIG-IP Application Delivery Controller (ADC) om de kloof tussen oudere toepassingen en modern ID-beheer te overbruggen, met protocolovergang.

Met een BIG-IP voor de app plaatst u een laag over de service met voorafgaande verificatie en header-gebaseerde SSO van Microsoft Entra. Deze actie verbetert het beveiligingspostuur van de toepassing.

Notitie

Krijg externe toegang tot dit type toepassing met microsoft Entra-toepassingsproxy.

Zie, Externe toegang tot on-premises toepassingen via de Microsoft Entra-toepassingsproxy.

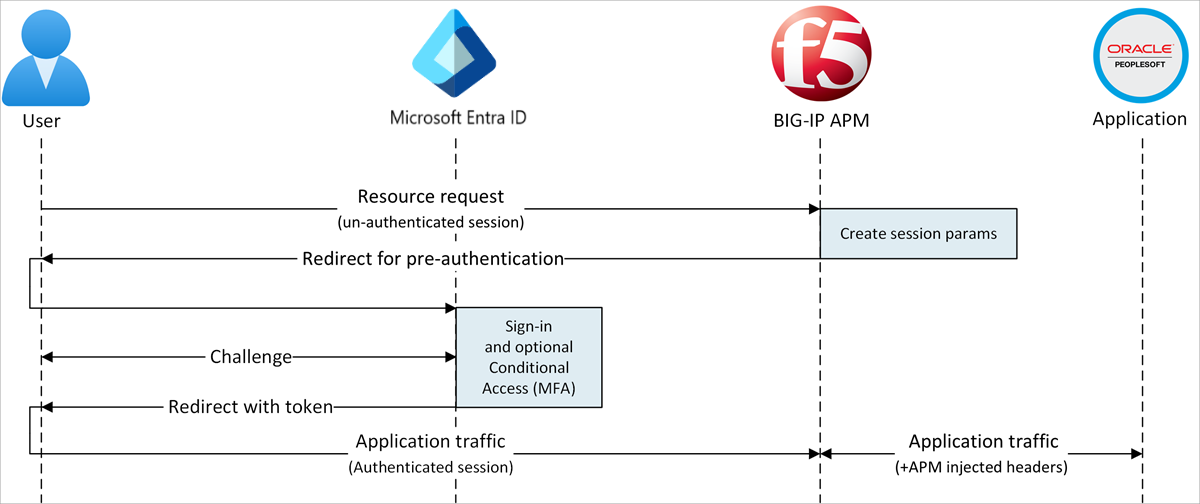

Scenario-architectuur

De SHA-oplossing (Secure Hybrid Access) voor deze zelfstudie bevat de volgende onderdelen:

- PeopleSoft-toepassing - door BIG-IP gepubliceerde service beveiligd door Microsoft Entra SHA

-

Microsoft Entra ID - Security Assertion Markup Language (IdP) identiteitsprovider waarmee gebruikersreferenties, voorwaardelijke toegang en SAML-gebaseerde eenmalige aanmelding naar de BIG-IP worden gecontroleerd.

- Via SSO biedt Microsoft Entra ID sessiekenmerken aan het BIG-IP-adres

- BIG-IP - reverse-proxy en SAML-serviceprovider (SP) voor de applicatie. De verificatie wordt gedelegeerd aan de SAML IdP en voert vervolgens eenmalige aanmelding op basis van headers uit naar de PeopleSoft-service.

Voor dit scenario ondersteunt SHA door SP- en IdP geïnitieerde stromen. In het volgende diagram ziet u de door SP geïnitieerde stroom.

- De gebruiker maakt verbinding met het eindpunt van de toepassing (BIG-IP).

- Big-IP APM-toegangsbeleid leidt de gebruiker om naar Microsoft Entra ID (SAML IdP).

- Microsoft Entra voert vooraf verificatie uit voor de gebruiker en past beleid voor voorwaardelijke toegang toe.

- De gebruiker wordt omgeleid naar BIG-IP (SAML SP) en eenmalige aanmelding vindt plaats met een uitgegeven SAML-token.

- BIG-IP injecteert Microsoft Entra-kenmerken als headers in de aanvraag voor de toepassing.

- Applicatie autoriseert aanvraag en retourneert gegevenspakket.

Vereisten

- Een gratis Microsoft Entra ID-account of hoger

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

- Een BIG-IP of een BIG-IP Virtual Edition (VE) in Azure

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP® Best bundle

- Zelfstandige F5 BIG-IP APM-licentie

- Invoegtoepassingslicentie voor F5 BIG-IP APM in een bestaande BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licentie voor volledige proefversie van BIG-IP van 90 dagen

- Gebruikersidentiteiten die zijn gesynchroniseerd vanuit een on-premises adreslijst naar Microsoft Entra-id of die zijn gemaakt in Microsoft Entra-id en zijn teruggegaan naar de on-premises directory

- Een van de volgende rollen: Cloudtoepassingsbeheerder of Toepassingsbeheerder.

- Een SSL-webcertificaat voor het publiceren van services via HTTPS of het gebruik van standaard-BIG-IP-certificaten voor testen

- Een PeopleSoft-omgeving

BIG-IP-configuratie

In deze zelfstudie wordt gebruikgemaakt van Begeleide configuratie 16.1 met een eenvoudige knopsjabloon.

Met de Easy Button gaan beheerders niet tussen Microsoft Entra ID en een BIG-IP om services voor SHA in te schakelen. De APM Wizard Begeleide Configuratie en Microsoft Graph verzorgen de implementatie en het beheer van beleidsregels. De integratie zorgt ervoor dat toepassingen identiteitsfederatie, eenmalige aanmelding en voorwaardelijke toegang ondersteunen.

Notitie

Vervang voorbeeldtekenreeksen of -waarden in deze zelfstudie door die uit uw omgeving.

De knop Easy registreren

Voordat een client of service toegang heeft tot Microsoft Graph, moet het Microsoft Identity Platform dit vertrouwen.

Meer informatie: Quickstart: Een toepassing registreren bij het Microsoft Identity Platform

Met de volgende instructies kunt u een tenant-app-registratie maken om Easy Button-toegang tot Graph te autoriseren. Met deze machtigingen pusht BIG-IP de configuraties om een vertrouwensrelatie tot stand te brengen tussen een SAML SP-exemplaar voor een gepubliceerde toepassing en Microsoft Entra ID als de SAML IdP.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Cloud Application Administrator.

Blader naar >>

Voer een toepassingsnaam in.

Geef voor accounts in deze organisatiemap alleen op wie de toepassing gebruikt.

Selecteer Registreren.

Navigeer naar API-machtigingen.

Autoriseren van de volgende Microsoft Graph-toepassingsmachtigingen:

- Application.ReadWrite.All

- Applicatie.LeesSchrijf.EigendomVan

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.LeesSchrijven.VoorwaardelijkeToegang

- User.Read.All

Beheerderstoestemming verlenen aan uw organisatie.

Ga naar Certificaten en geheimen.

Genereer een nieuw clientgeheim en noteer het.

Ga naar Overzicht en noteer de client-id en tenant-id.

De knop Eenvoudig configureren

- Start de begeleide configuratie van APM.

- Start de Easy Button-sjabloon.

- Navigeer naar de begeleide toegangsconfiguratie>.

- Selecteer Microsoft Integration.

- Selecteer Microsoft Entra Application.

- Controleer de configuratiereeks.

- Selecteer Volgende

- Volg de configuratiereeks.

Configuratie-eigenschappen

Gebruik het tabblad Configuratie-eigenschappen om nieuwe toepassingsconfiguraties en SSO-objecten te maken. De sectie Details van het Azure-serviceaccount vertegenwoordigt de client die u hebt geregistreerd in de Microsoft Entra-tenant als een toepassing. Gebruik de instellingen voor de BIG-IP OAuth-client om een SAML SP te registreren in de tenant, met SSO-eigenschappen. Easy Button voert deze actie uit voor BIG-IP-services die zijn gepubliceerd en ingeschakeld voor SHA.

Notitie

Sommige van de volgende instellingen zijn globaal. U kunt ze opnieuw gebruiken om meer toepassingen te publiceren.

- Voer een configuratienaam in. Unieke namen helpen bij het onderscheiden van configuraties.

- Voor eenmalige aanmelding (SSO) en HTTP-headers selecteert u Aan.

- Voer de tenant-id , client-id en clientgeheim in die u hebt genoteerd.

- Bevestig dat het BIG-IP-adres verbinding maakt met de tenant.

- Klik op Volgende.

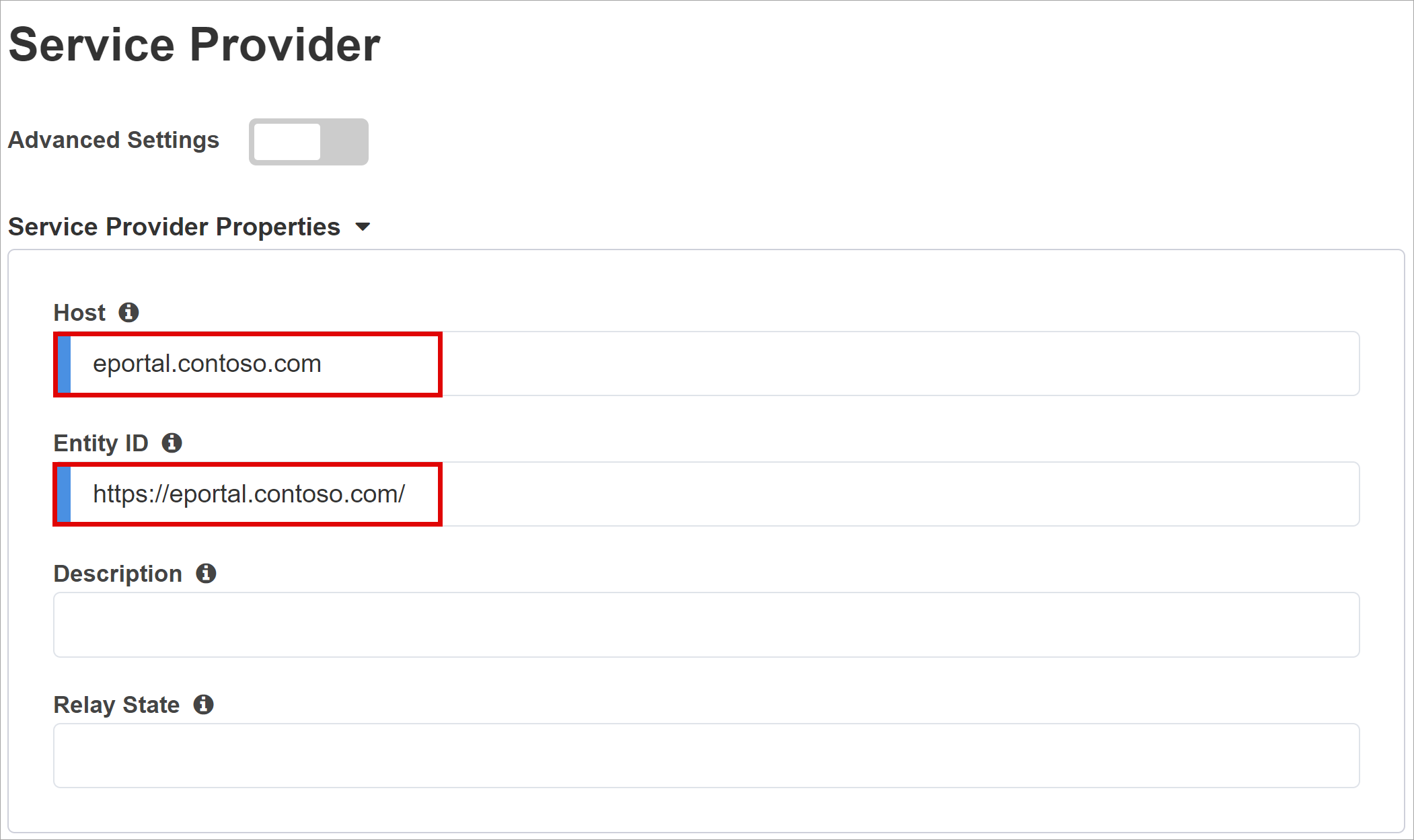

Dienstenaanbieder

Gebruik de instellingen van de serviceprovider om SAML SP-eigenschappen te definiëren voor het APM-exemplaar dat de met SHA beveiligde toepassing vertegenwoordigt.

- Voer voor Host de openbare FQDN van de beveiligde toepassing in.

- Voer voor entiteits-id de id in die door Microsoft Entra ID wordt gebruikt om de SAML SP te identificeren die een token aanvraagt.

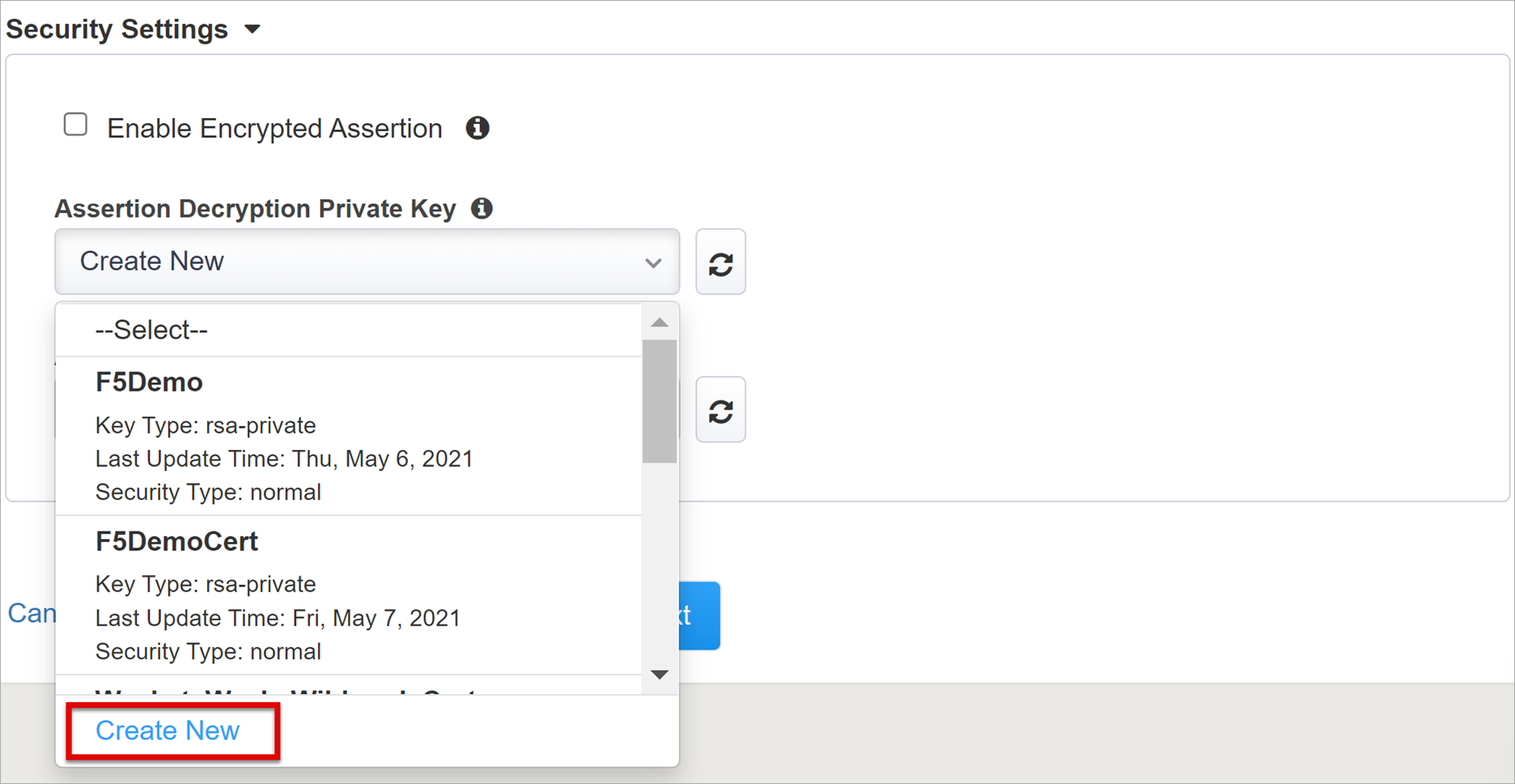

(Optioneel) Voor Beveiligingsinstellingen geeft u aan dat Microsoft Entra ID SAML-asserties versleutelt. Met deze optie wordt de zekerheid vergroot dat inhoudstokens niet worden onderschept, noch gegevens die zijn aangetast.

Selecteer Maak nieuw in de Assertion Decryption Private Key lijst.

- Selecteer OK.

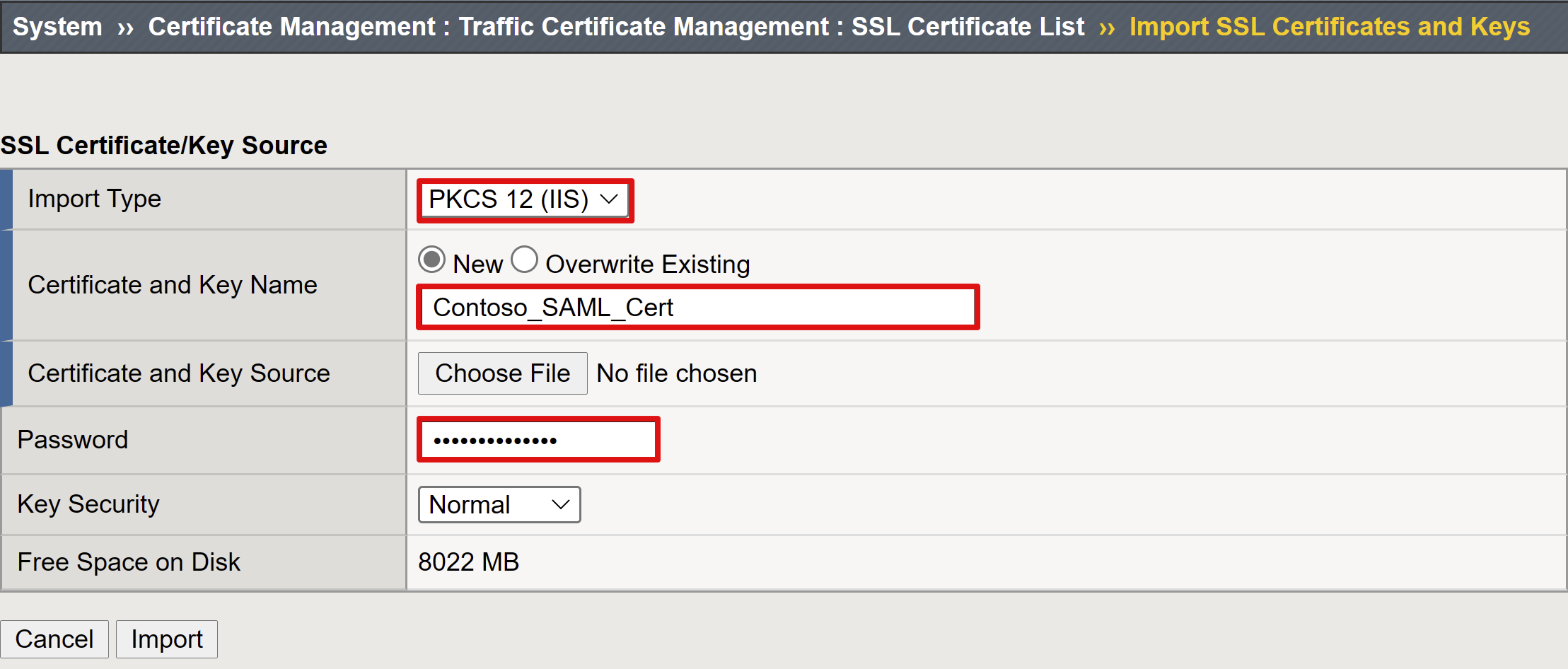

- Het dialoogvenster SSL-certificaat en sleutels importeren wordt weergegeven op een nieuw tabblad.

- Selecteer PKCS 12 (IIS) als importtype. Met deze optie importeert u uw certificaat en persoonlijke sleutel.

- Sluit het browsertabblad om terug te keren naar het hoofdtabblad.

- Voor Versleutelde assertie inschakelen, schakel het selectievakje in.

- Als u versleuteling hebt ingeschakeld, selecteert u uw certificaat in de lijst met persoonlijke sleutel voor Assertion Decryption. Deze persoonlijke sleutel is bedoeld voor het certificaat dat BIG-IP APM gebruikt om Microsoft Entra-asserties te ontsleutelen.

- Als u versleuteling hebt ingeschakeld, selecteert u uw certificaat in de lijst met Assertion Decryption Certificate . BIG-IP uploadt dit certificaat naar Microsoft Entra ID om uitgegeven SAML-asserties te versleutelen.

Microsoft Entra ID

De Easy Button heeft sjablonen voor Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP en een algemene SHA-sjabloon.

- Selecteer Oracle PeopleSoft.

- Selecteer Toevoegen.

Azure-configuratie

Voer Weergavenaam in voor de app die BIG-IP in de tenant maakt. De naam wordt weergegeven op een pictogram in Mijn apps.

(Optioneel) Voer voor de aanmeldings-URL de openbare FQDN van de PeopleSoft-toepassing in.

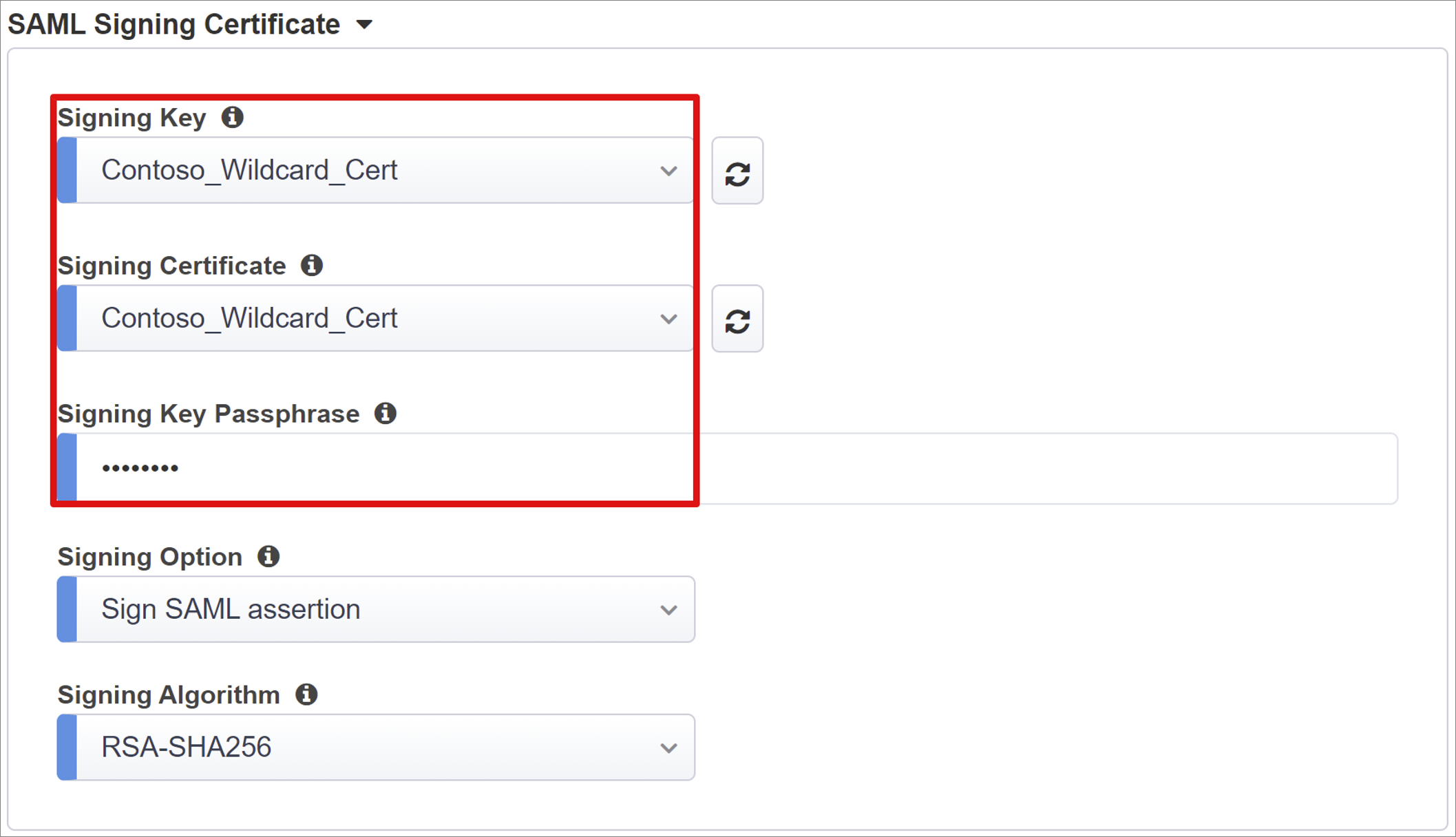

Selecteer vernieuwen naast de ondertekeningssleutel en het handtekeningcertificaat. Met deze actie wordt het certificaat gevonden dat u hebt geïmporteerd.

Voer het certificaatwachtwoord in voor de wachtwoordzin voor ondertekeningssleutels.

(Optioneel) Selecteer een optie voor ondertekeningsoptie. Deze selectie zorgt ervoor dat BIG-IP tokens en claims accepteert die zijn ondertekend door Microsoft Entra ID.

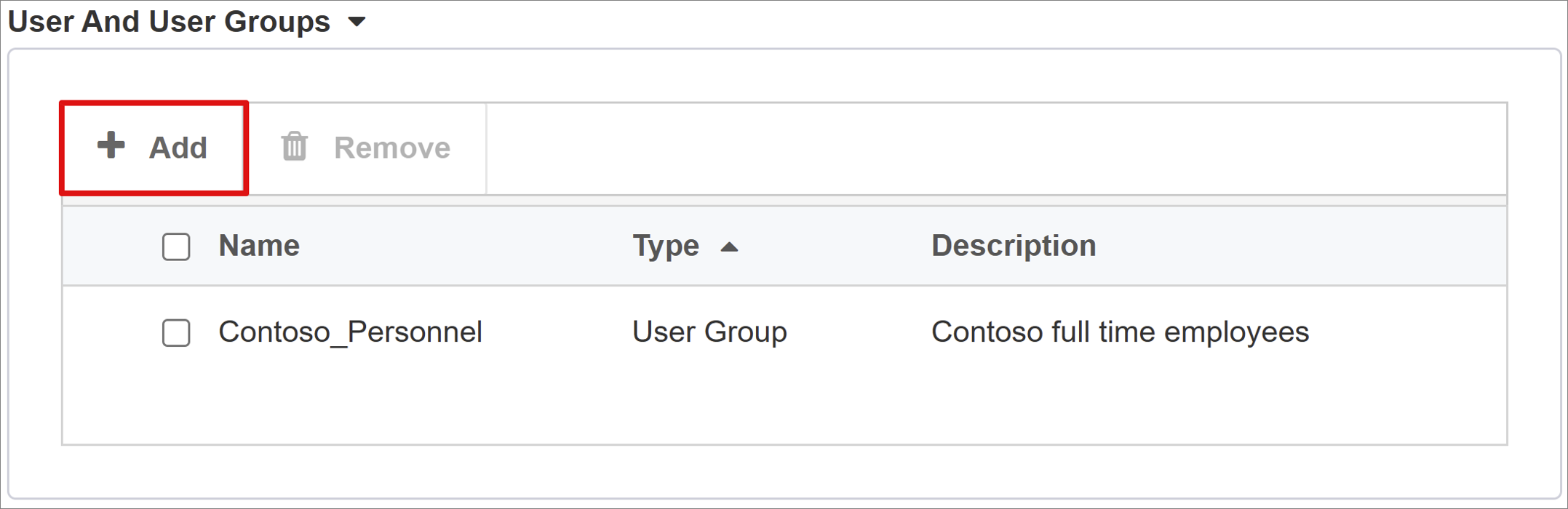

- Gebruikers- en gebruikersgroepen worden dynamisch opgevraagd vanuit de Microsoft Entra-tenant.

- Voeg een gebruiker of groep toe om te testen, anders wordt de toegang geweigerd.

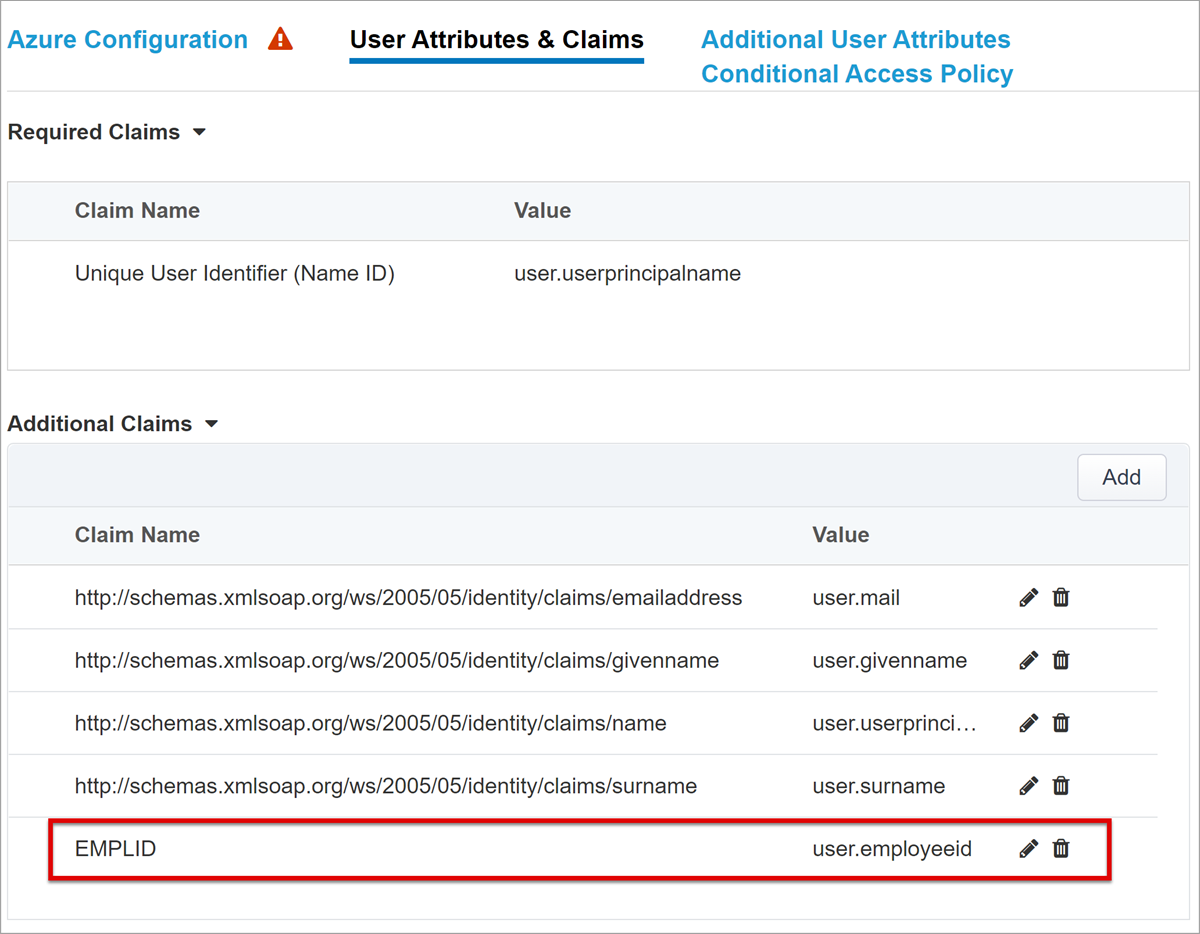

Gebruikerskenmerken en claims

Wanneer een gebruiker wordt geverifieerd, geeft Microsoft Entra ID een SAML-token uit met standaardclaims en kenmerken die de gebruiker identificeren. Het tabblad Gebruikerskenmerken en -claims bevat standaardclaims voor de nieuwe toepassing. Gebruik deze om meer claims te configureren. Het Easy Button-sjabloon heeft de werknemer-id-claim die vereist is voor PeopleSoft.

Neem indien nodig andere Microsoft Entra-kenmerken op. Voor de voorbeeldtoepassing PeopleSoft zijn vooraf gedefinieerde kenmerken vereist.

Aanvullende gebruikerskenmerken

Het tabblad Aanvullende gebruikerskenmerken ondersteunt gedistribueerde systemen waarvoor het noodzakelijk is dat kenmerken in andere mappen worden opgeslagen voor het uitbreiden van sessies. Kenmerken van een LDAP-bron worden geïnjecteerd als meer SSO-headers om de toegang te beheren op basis van rollen, partner-id's enzovoort.

Notitie

Deze functie heeft geen correlatie met Microsoft Entra-id; het is een andere kenmerkbron.

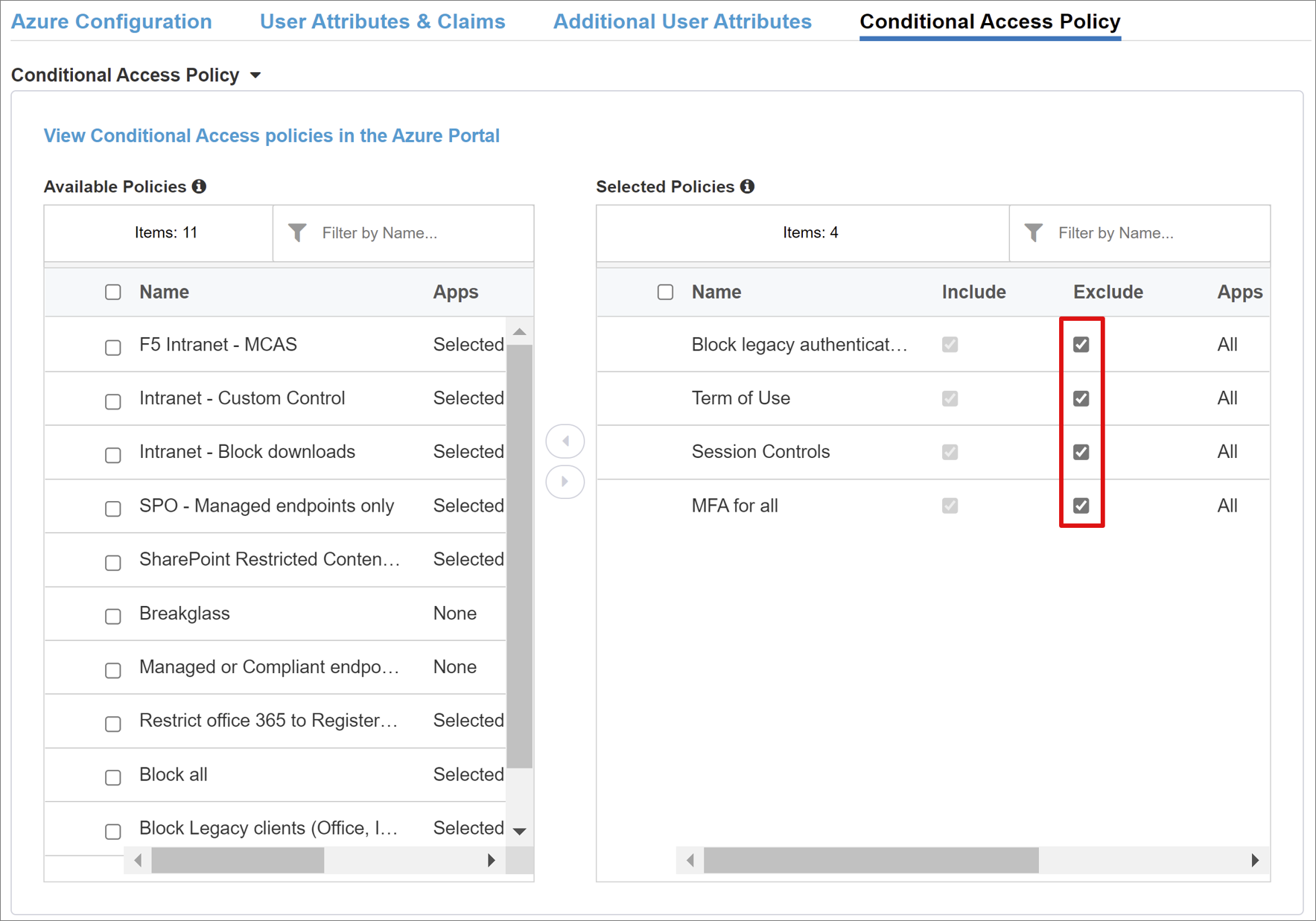

Beleid voor voorwaardelijke toegang

Beleidsregels voor voorwaardelijke toegang worden afgedwongen na verificatie vooraf door Microsoft Entra om de toegang te beheren op basis van apparaat-, toepassings-, locatie- en risicosignalen. De weergave Beschikbaar beleid bevat beleidsregels voor voorwaardelijke toegang zonder gebruikersacties. De weergave Geselecteerde beleidsregels bevat beleidsregels die gericht zijn op cloud-apps. U kunt deze beleidsregels niet deselecteren of verplaatsen naar de lijst Met beschikbare beleidsregels omdat deze worden afgedwongen op tenantniveau.

Selecteer een beleid voor de toepassing.

- Selecteer een beleid in de lijst Beschikbare beleidsregels .

- Selecteer de pijl-rechts en verplaats het beleid naar Geselecteerd beleid.

Voor geselecteerde beleidsregels is de optie Opnemen of Uitsluiten ingeschakeld. Als beide opties zijn ingeschakeld, wordt het beleid niet gehandhaafd.

Notitie

De beleidslijst wordt eenmaal weergegeven wanneer u het tabblad selecteert. Gebruik Vernieuwen voor de wizard om een query uit te voeren op de tenant. Deze optie wordt weergegeven nadat de toepassing is geïmplementeerd.

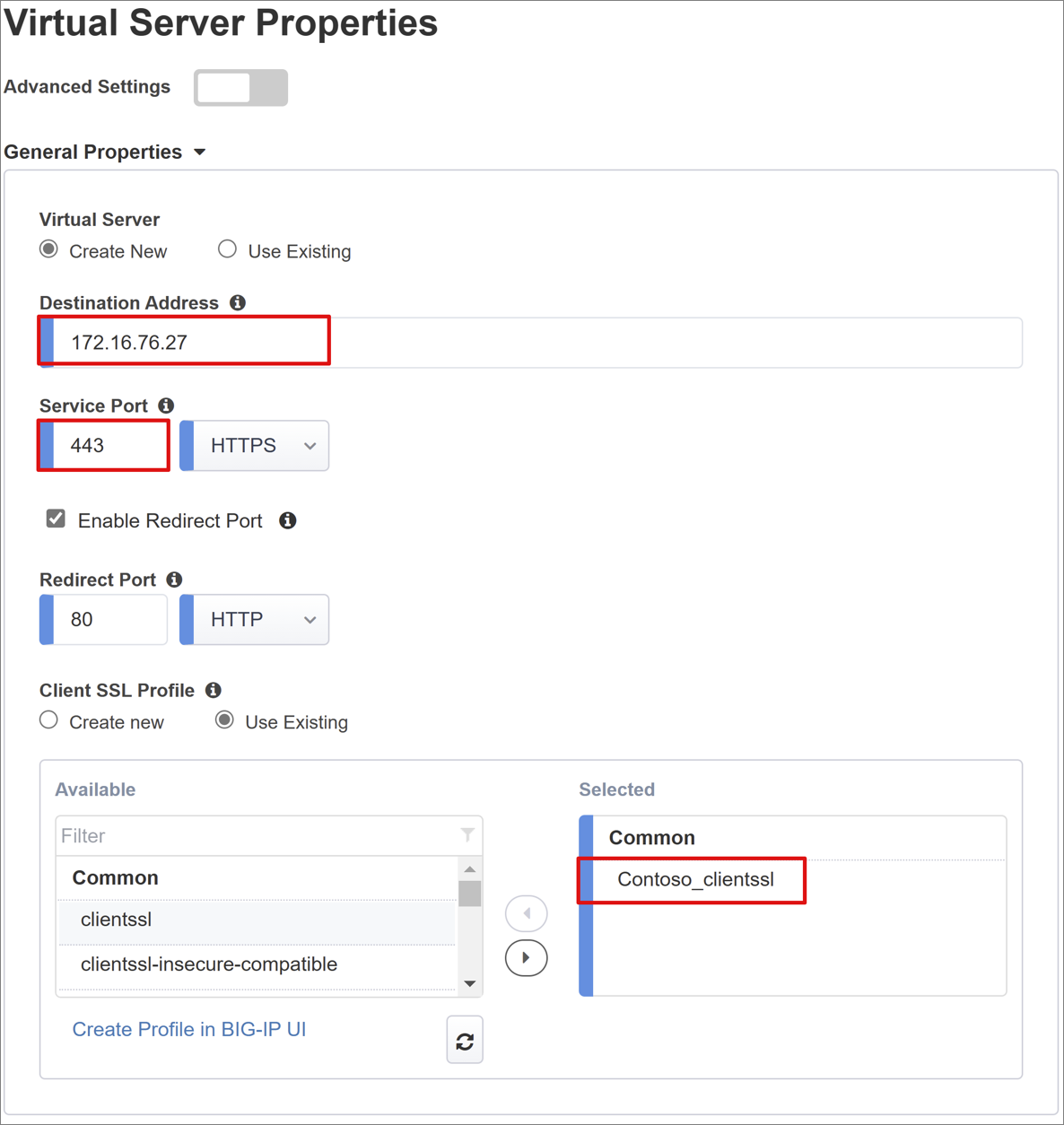

Eigenschappen van virtuele server

Een virtuele server is een BIG-IP-gegevensvlakobject dat wordt vertegenwoordigd door een virtueel IP-adres. De server luistert naar clientaanvragen naar de toepassing. Ontvangen verkeer wordt verwerkt en geëvalueerd op basis van het APM-profiel van de virtuele server. Vervolgens wordt verkeer omgeleid volgens het beleid.

- Voor het doeladres voert u het IPv4- of IPv6-adres in dat BIG-IP gebruikt om cliëntverkeer te ontvangen. Er wordt een bijbehorende record weergegeven in DNS, waarmee clients de externe URL van de gepubliceerde toepassing naar het IP-adres kunnen omzetten. Gebruik een localhost-DNS voor testcomputers voor testen.

- Voer voor servicepoort 443 in en selecteer HTTPS.

- Schakel het selectievakje in om de Omleidingspoort in te schakelen.

- Voer voor omleidingspoort 80 in en selecteer HTTP. Met deze optie wordt binnenkomend HTTP-clientverkeer omgeleid naar HTTPS.

- Selecteer Bestaand gebruiken voor client-SSL-profiel.

- Selecteer onder Algemeen de optie die u hebt gemaakt. Als u test, laat u de standaardwaarde staan. Met client-SSL-profiel kan de virtuele server voor HTTPS worden ingeschakeld, zodat clientverbindingen worden versleuteld via TLS.

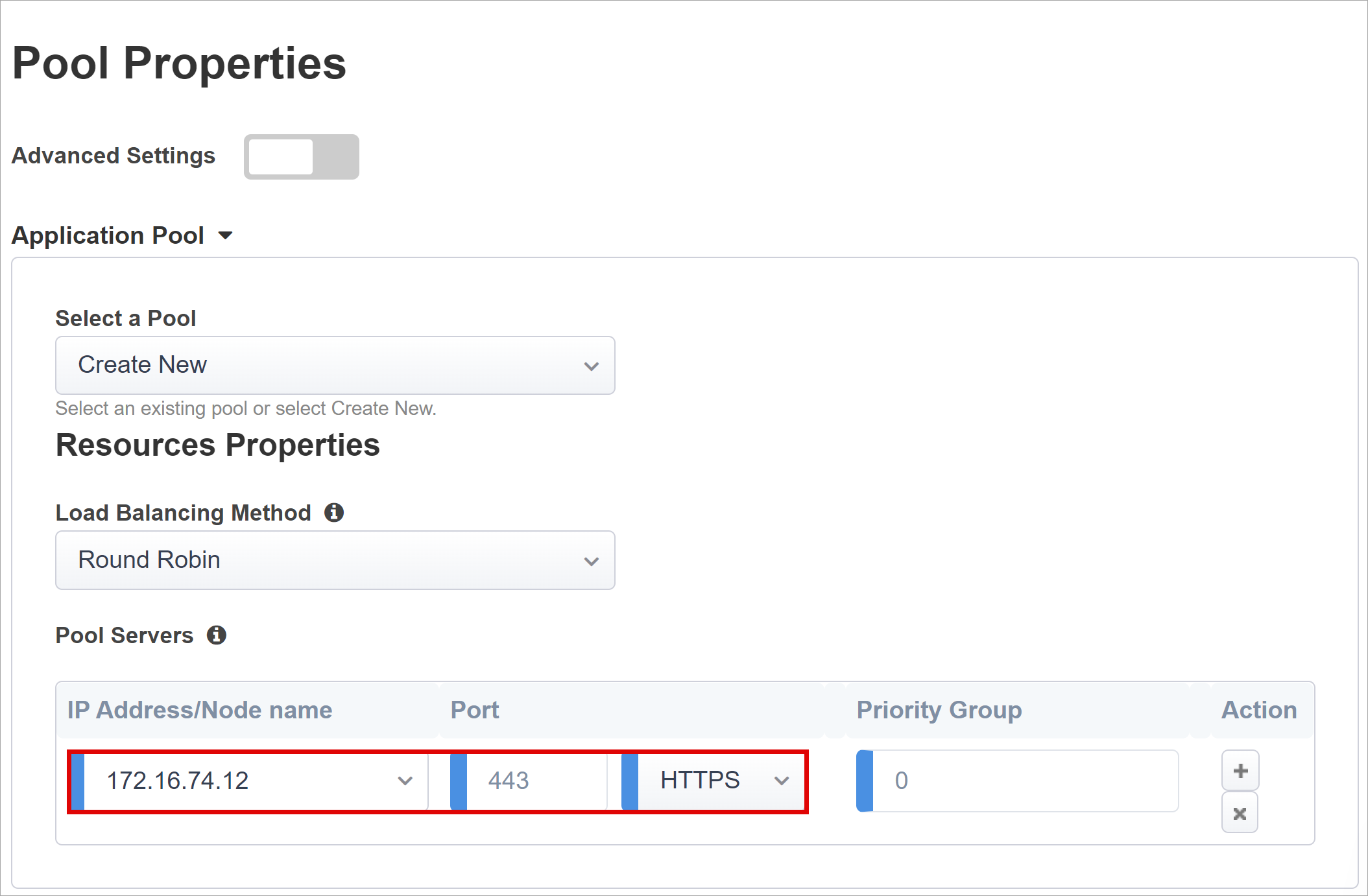

Pooeigenschappen

Het tabblad Groep van toepassingen bevat services achter een BIG-IP, weergegeven als een groep met toepassingsservers.

- Voor Selecteer een pool, selecteer Nieuwe maken, of selecteer er een.

- Selecteer Round Robin voor taakverdelingsmethode.

- Voor poolservers selecteert u in IP-adres/knooppuntnaam een knooppunt of voert u een IP-adres en poort in voor servers die als host fungeren voor de PeopleSoft-toepassing.

Eenmalige aanmelding en HTTP-headers

De wizard Easy Button ondersteunt Kerberos-, OAuth Bearer- en HTTP-autorisatieheaders voor eenmalige aanmelding bij gepubliceerde toepassingen. PeopleSoft verwacht kopteksten.

- Schakel het selectievakje in voor HTTP-headers.

- Voor headerbewerking selecteer vervangen.

- Voer PS_SSO_UID in bij kopnaam.

- Voer voor headerwaarde %{session.sso.token.last.username} in.

Notitie

APM-sessievariabelen in accolades zijn hoofdlettergevoelig. Als u bijvoorbeeld OrclGUID invoert en de kenmerknaam orclguid is, mislukt de kenmerktoewijzing.

Sessiebeheer

Gebruik instellingen voor BIG-IP-sessiebeheer om voorwaarden te definiëren voor beëindiging of voortzetting van gebruikerssessies. Stel limieten in voor gebruikers en IP-adressen en bijbehorende gebruikersgegevens.

Ga voor meer informatie naar support.f5.com voor K18390492: Beveiliging | Handleiding voor BIG-IP APM-bewerkingen

Niet gedekt in de bedieningshandleiding is de functionaliteit voor eenmalige afmelding (SLO), waardoor idP-, BIG-IP- en gebruikersagentsessies worden beëindigd wanneer gebruikers zich afmelden. Wanneer met de Easy Button een SAML-toepassing wordt geïnstitueert in de Microsoft Entra-tenant, wordt de afmeldings-URL gevuld met het APM SLO-eindpunt. Door IdP geïnitieerde afmelding bij Mijn apps beëindigt BIG-IP- en clientsessies.

Gepubliceerde applicatie-SAML-federatiegegevens worden geïmporteerd uit de tenant. Deze actie biedt de APM het SAML-afmeldingseindpunt voor Microsoft Entra ID, waardoor SP-geïnitieerde afmelding de client- en Microsoft Entra-sessies beëindigt. De APM moet weten wanneer een gebruiker zich afmeldt.

Wanneer de BIG-IP-webtopportal toegang heeft tot gepubliceerde toepassingen, verwerkt de APM een afmelding om het Microsoft Entra-afmeldingseindpunt aan te roepen. Als de BIG-IP-webtopportal niet in gebruik is, kan de gebruiker de APM niet instrueren zich af te melden. Als de gebruiker zich afmeldt bij de toepassing, is het BIG-IP onbewust. Door SP geïnitieerde afmelding vereist beveiligde sessie-beëindiging. Voeg een SLO-functie toe aan de knop Afmelden van uw toepassing om uw client om te leiden naar het afmeldingseindpunt van Microsoft Entra SAML of BIG-IP. De EINDPUNT-URL voor SAML-afmelding voor uw tenant in Eindpunten voor app-registraties>.

Als u de app niet kunt wijzigen, kunt u overwegen om de BIG-IP te laten luisteren naar afmeldoproepen van de applicatie en SLO te triggeren. Zie PeopleSoft Single Logout in de volgende sectie voor meer informatie.

Implementatie

- Selecteer Implementeren.

- Controleer de toepassing in de tenantlijst met bedrijfstoepassingen.

- De toepassing wordt gepubliceerd en toegankelijk met SHA.

PeopleSoft configureren

Gebruik Oracle Access Manager voor identiteits- en toegangsbeheer voor PeopleSoft-toepassingen.

Voor meer informatie, ga naar docs.oracle.com voor de Oracle Access Manager Integration Guide, Integrating PeopleSoft

Oracle Access Manager SSO configureren

Configureer Oracle Access Manager om Single Sign-On van de BIG-IP te accepteren.

- Meld u aan bij de Oracle-console met beheerdersmachtigingen.

- Navigeer naar PeopleTools > Security.

- Selecteer Gebruikersprofielen.

- Selecteer Gebruikersprofielen.

- Maak een nieuw gebruikersprofiel.

- Voer OAMPSFT in voor gebruikers-id

- Voer voor de gebruikersrolPeopleSoft-gebruiker in.

- Selecteer Opslaan.

- Navigeer naar Het webprofiel van People Tools>.

- Selecteer het webprofiel.

- Selecteer Openbare toegang toestaan op het tabblad Beveiliging in Openbare gebruikers.

- Voer OAMPSFT in voor gebruikers-id.

- Voer het wachtwoord in.

- Laat de Peoplesoft-console staan.

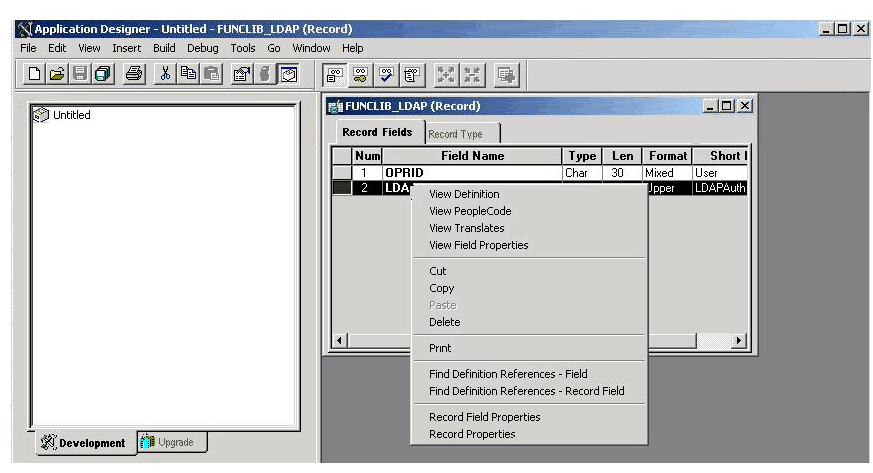

- Start PeopleTools Application Designer.

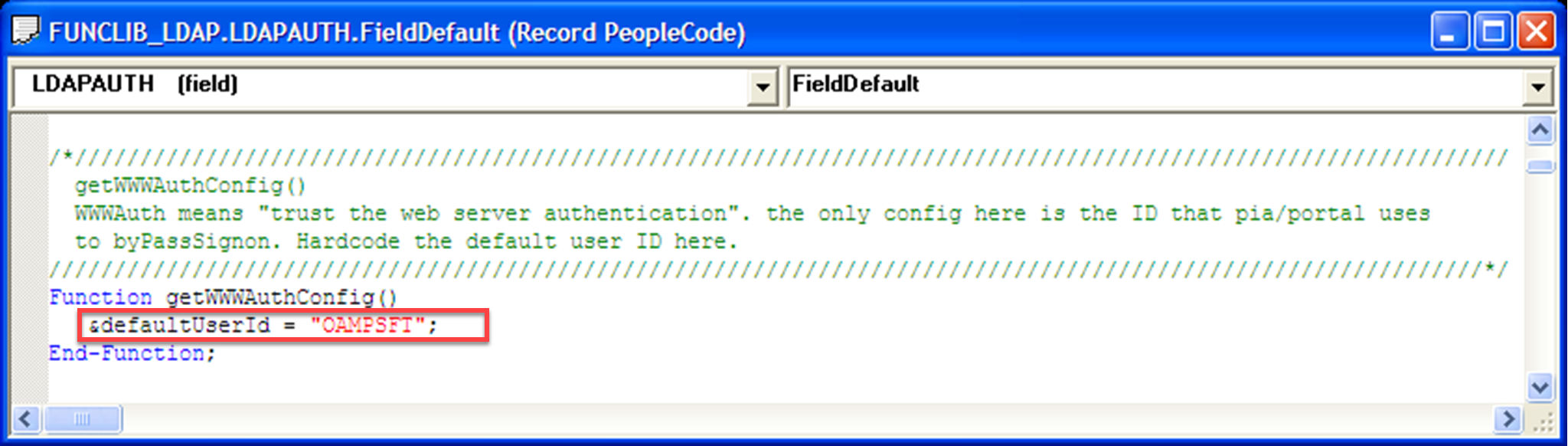

- Klik met de rechtermuisknop op het veld LDAPAUTH .

- Selecteer PeopleCode weergeven.

Het LDAPAUTH-codevenster wordt geopend.

Zoek de functie OAMSSO_AUTHENTICATION .

Vervang de waarde &defaultUserId door OAMPSFT.

Sla het bestand op.

Navigeer naar **PeopleTools > Security.

Selecteer Beveiligingsobjecten.

Selecteer Sign on PeopleCode.

Schakel OAMSSO_AUTHENTICATION in.

PeopleSoft Single Logout

Wanneer u zich afmeldt bij Mijn apps, wordt PeopleSoft SLO gestart, waardoor het BIG-IP SLO-eindpunt op zijn beurt wordt aanroepen. BIG-IP heeft instructies nodig om SLO uit te voeren namens de toepassing. Laat de BIG-IP luisteren naar afmeldingsaanvragen van gebruikers bij PeopleSoft en activeer vervolgens SLO.

Voeg SLO-ondersteuning toe voor PeopleSoft-gebruikers.

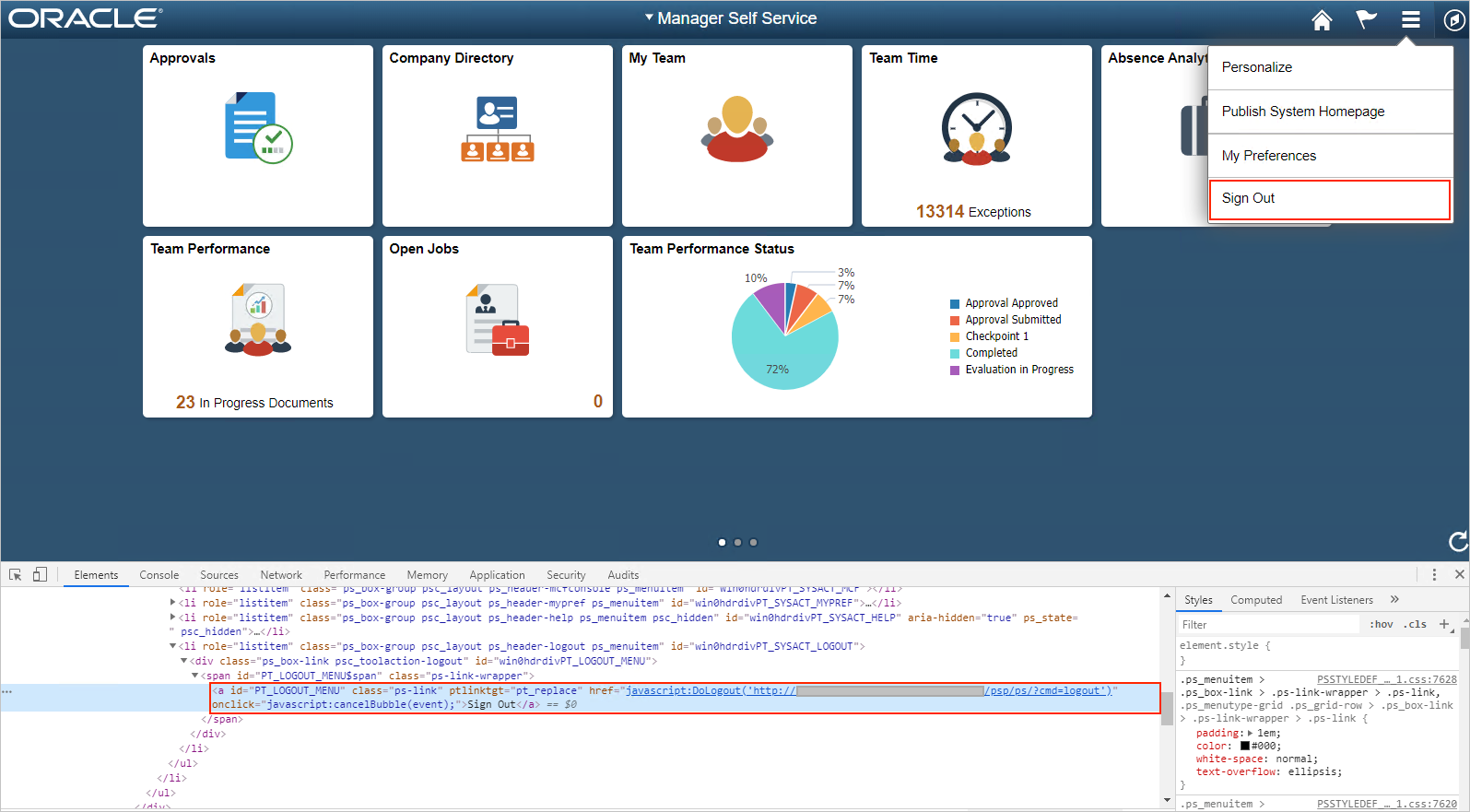

- Haal de afmeldings-URL van de PeopleSoft-portal op.

- Open de portal met een webbrowser.

- Schakel de hulpprogramma's voor foutopsporing in.

- Zoek het element met de PT_LOGOUT_MENU-id .

- Sla het URL-pad op met de queryparameters. In dit voorbeeld:

/psp/ps/?cmd=logout.

Maak een BIG-IP iRule om gebruikers om te leiden naar het SAML SP-uitlog-eindpunt: /my.logout.php3.

- Navigeer naar de lijst **Lokaal verkeer > iRules.

- Kies Maken.

- Voer een regelnaam in.

- Voer de volgende opdrachtregels in.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] { "/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3" }}}

- Selecteer Voltooid.

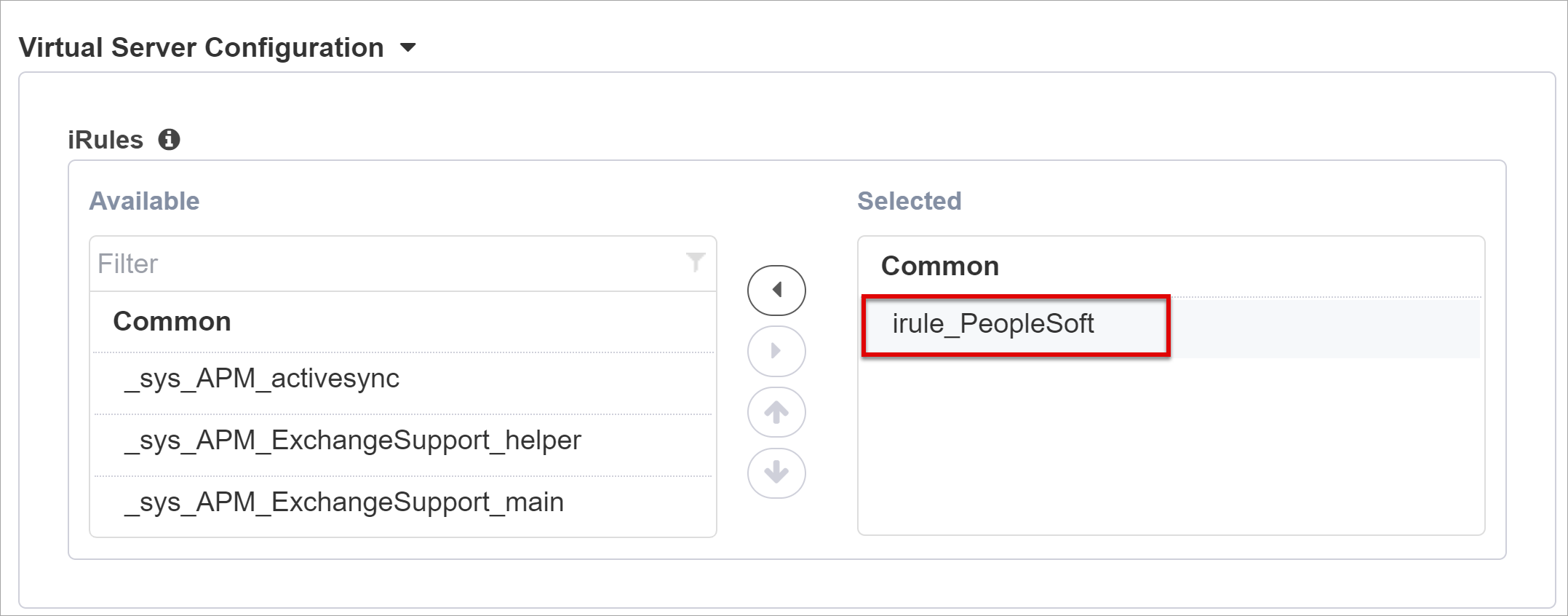

Wijs de iRule toe aan de BIG-IP Virtual Server.

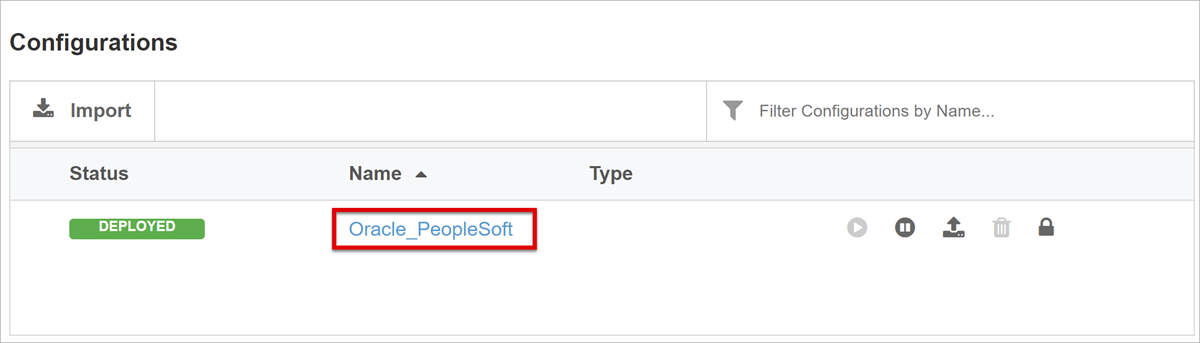

- Navigeer naar de begeleide toegangsconfiguratie>.

- Selecteer de koppeling voor de configuratie van de PeopleSoft-toepassing.

- Selecteer Virtuele server in de bovenste navigatiebalk.

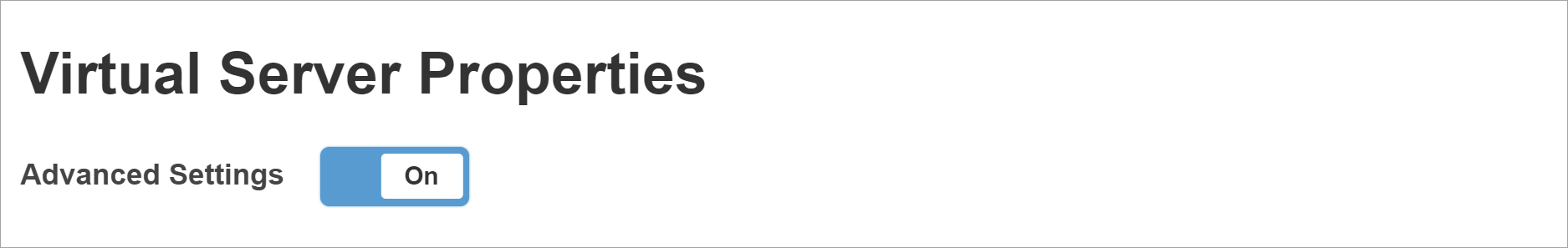

- Voor Geavanceerde instellingen selecteert u *Aan.

- Schuif naar beneden.

- Voeg onder Common de iRule toe die u hebt gemaakt.

- Selecteer Opslaan.

- Selecteer Volgende.

- Ga door met het configureren van instellingen.

Ga voor meer informatie naar support.f5.com voor:

- K42052145: automatische sessiebeëindiging configureren (afmelden) op basis van een URI-bestandsnaam

- K12056: overzicht van de optie Afmeldings-URI opnemen

Standaard op PeopleSoft-landingspagina

Gebruikersaanvragen van de root ("/") omleiden naar de externe PeopleSoft-portal, meestal te vinden in: "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL"

- Navigeer naar Lokaal verkeer > iRule.

- Selecteer iRule_PeopleSoft.

- Voeg de volgende opdrachtregels toe.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] {"/" {HTTP::redirect "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GB"/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3"} } }

- Wijs de iRule toe aan de BIG-IP Virtual Server.

Configuratie bevestigen

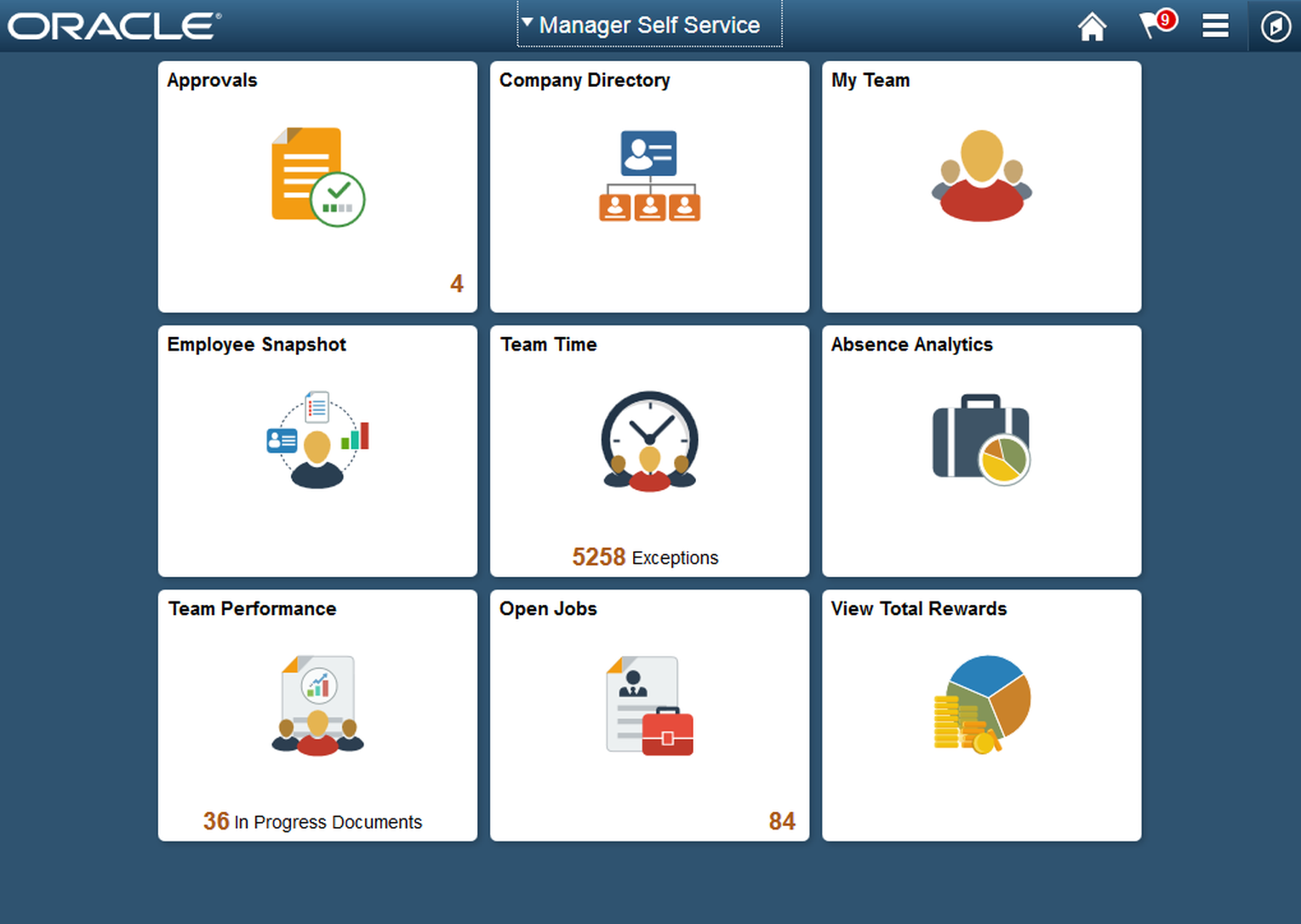

Ga in een browser naar de externe URL van de PeopleSoft-toepassing of selecteer het toepassingspictogram in Mijn apps.

Verifiëren bij Microsoft Entra-id.

U wordt omgeleid naar de virtuele BIG-IP-server en u bent aangemeld met Single Sign-On (SSO).

Notitie

U kunt directe toegang tot de toepassing blokkeren, waardoor een pad wordt afgedwongen via het BIG-IP-adres.

Geavanceerde implementatie

Soms ontbreken de sjablonen voor begeleide configuraties flexibiliteit.

Meer informatie: Zelfstudie: F5 BIG-IP-toegangsbeleidsbeheer configureren voor eenmalige aanmelding op basis van headers

U kunt ook in BIG-IP de strikte beheermodus voor begeleide configuratie uitschakelen. U kunt configuraties handmatig wijzigen, hoewel de meeste configuraties worden geautomatiseerd met wizardsjablonen.

- Navigeer naar de begeleide toegangsconfiguratie>.

- Selecteer aan het einde van de rij het hangslot.

Wijzigingen met de gebruikersinterface van de wizard zijn niet mogelijk, maar BIG-IP-objecten die zijn gekoppeld aan het gepubliceerde exemplaar van de toepassing worden ontgrendeld voor beheer.

Notitie

Wanneer u de strikte modus opnieuw kunt inschakelen en een configuratie implementeert, worden instellingen die buiten begeleide configuratie worden uitgevoerd, overschreven. We raden een geavanceerde configuratie aan voor productieservices.

Probleemoplossing

Gebruik BIG-IP-logboekregistratie om problemen met connectiviteit, SSO, beleidsschendingen of onjuist geconfigureerde variabeletoewijzingen te isoleren.

Uitgebreidheid van logboeken

- Navigeer naar

Overzicht Toegangsbeleid . - Selecteer gebeurtenislogboeken.

- Selecteer Instellingen.

- Selecteer de rij van uw gepubliceerde toepassing.

- SelecteerBewerken.

- Systeemlogboeken van Access selecteren

- Selecteer Debuggen in de SSO-lijst.

- Selecteer OK.

- Reproduceer het probleem.

- Inspecteer de logboeken.

Zodra u klaar bent, draai deze functie terug omdat de uitgebreide modus veel gegevens genereert.

BIG-IP-foutbericht

Als er een BIG-IP-fout wordt weergegeven na voorafgaande verificatie van Microsoft Entra, is het mogelijk dat het probleem betrekking heeft op Microsoft Entra ID naar BIG-IP SSO.

- Navigeer naar Overzicht van Access>.

- Kies Access-rapporten.

- Voer het rapport uit voor het afgelopen uur.

- Bekijk de logboeken voor aanwijzingen.

Gebruik de link Weergave van de sessie om te bevestigen dat de APM de verwachte Microsoft Entra claims ontvangt.

Geen BIG-IP-foutbericht

Als er geen BIG-IP-foutmelding verschijnt, kan het probleem te maken hebben met het back-endverzoek of de SSO van BIG-IP naar de applicatie.

- Navigeer naar

Overzicht van Toegangsbeleid . - Selecteer Actieve sessies.

- Selecteer de actieve sessiekoppeling.

Gebruik de koppeling Variabelen weergeven om SSO-problemen te identificeren, vooral als BIG-IP APM onjuiste eigenschappen uit sessievariabelen haalt.

Meer informatie:

- Ga naar devcentral.f5.com voor voorbeelden van APM-variabelen toewijzen

- Ga naar techdocs.f5.com voor sessievariabelen