Tolerantie bouwen met behulp van continue toegangsevaluatie (CAE)

Met Continuous Access Evaluation (CAE) kunnen Microsoft Entra-toepassingen zich abonneren op kritieke gebeurtenissen die vervolgens kunnen worden geëvalueerd en afgedwongen. CAE bevat evaluatie van de volgende gebeurtenissen:

- Gebruikersaccount verwijderd of uitgeschakeld

- Wachtwoord voor gebruiker gewijzigd

- MFA ingeschakeld voor gebruiker

- Beheerder trekt een token expliciet in

- Verhoogd gebruikersrisico gedetecteerd

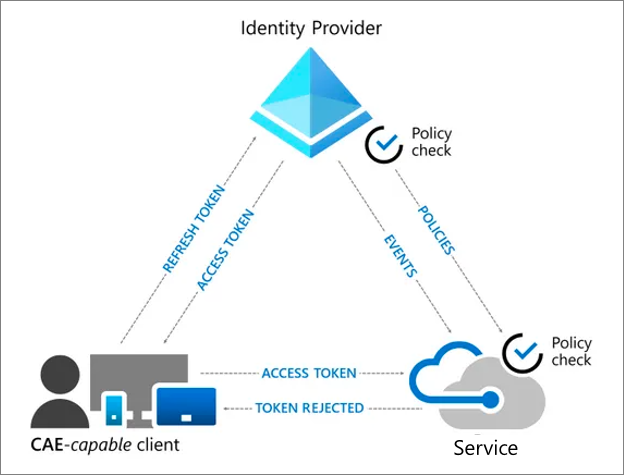

Als gevolg hiervan kunnen toepassingen niet-verlopen tokens weigeren op basis van de gebeurtenissen die zijn gesignaleerd door Microsoft Entra ID, zoals weergegeven in het volgende diagram.

Hoe kan CAE u helpen?

Met het CAE-mechanisme kan Microsoft Entra ID tokens met langere levensduur uitgeven, terwijl toepassingen de toegang kunnen intrekken en verificatie alleen afdwingen wanneer dat nodig is. Het nettoresultaat van dit patroon is minder aanroepen om tokens te verkrijgen, wat betekent dat de end-to-end-stroom toleranter is.

Als u CAE wilt gebruiken, moeten zowel de service als de client CAE-functionaliteit hebben. Microsoft 365-services zoals Exchange Online, Teams en SharePoint Online ondersteunen CAE. Aan de clientzijde zijn browsergebaseerde ervaringen die gebruikmaken van deze Office 365-services (zoals Outlook Web App) en specifieke versies van Systeemeigen Office 365-clients CAE-compatibele. Meer Microsoft-cloudservices worden geschikt voor CAE.

Microsoft werkt samen met de branche om standaarden te bouwen waarmee toepassingen van derden CAE-functionaliteit kunnen gebruiken. U kunt ook toepassingen ontwikkelen die geschikt zijn voor CAE. Zie Hoe u tolerantie in uw toepassing bouwt voor meer informatie over het ontwikkelen van toepassingen die geschikt zijn voor CAE.

Hoe kan ik CAE implementeren?

- Werk uw code bij om API's met CAE te gebruiken.

- Schakel CAE in de Microsoft Entra-beveiligingsconfiguratie in.

- Zorg ervoor dat uw organisatie compatibele versies van systeemeigen Microsoft Office-toepassingen gebruikt.

- Optimaliseer de prompts voor nieuwe verificatie.

Volgende stappen

Tolerantiebronnen voor beheerders en architecten

- Tolerantie inbouwen met beheer van aanmeldingsgegevens

- Tolerantie inbouwen met apparaatstatussen

- Tolerantie inbouwen in verificatie van externe gebruikers

- Tolerantie inbouwen in uw hybride verificatie

- Tolerantie inbouwen in toepassingstoegang met toepassingsproxy