Tolerantie inbouwen in uw hybride architectuur

Met hybride verificatie kunnen gebruikers toegang krijgen tot cloudresources met hun identiteiten die on-premises worden beheerd. Een hybride infrastructuur bevat zowel cloud- als on-premises onderdelen.

- Cloudonderdelen omvatten Microsoft Entra ID, Azure-resources en -services, de cloud-apps van uw organisatie en SaaS-toepassingen.

- on-premises onderdelen omvatten on-premises toepassingen, resources zoals SQL-databases en een id-provider zoals Windows Server Active Directory.

Belangrijk

Naarmate u van plan bent voor tolerantie in uw hybride infrastructuur, is het essentieel om afhankelijkheden en single points of failure te minimaliseren.

Microsoft biedt drie mechanismen voor hybride verificatie. De opties worden weergegeven in volgorde van tolerantie. We raden u aan om, indien mogelijk, wachtwoord-hashsynchronisatie te implementeren.

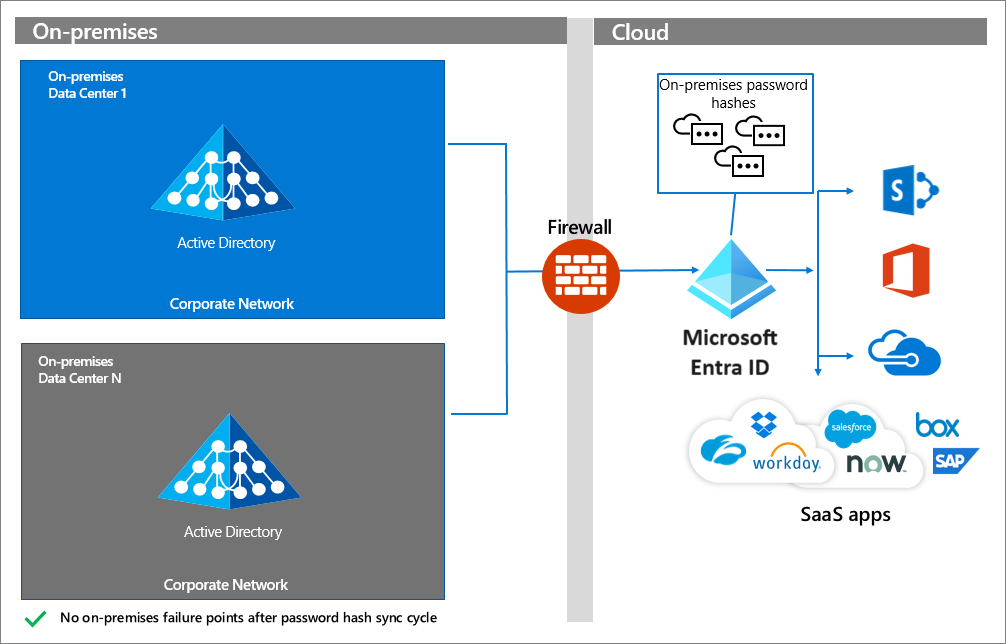

- Wachtwoord-hashsynchronisatie (PHS) maakt gebruik van Microsoft Entra Connect om de identiteit en een hash-of-the-hash van het wachtwoord te synchroniseren met Microsoft Entra ID. Hiermee kunnen gebruikers zich aanmelden bij cloudresources met hun wachtwoord on-premises. PHS heeft alleen on-premises afhankelijkheden voor synchronisatie, niet voor verificatie.

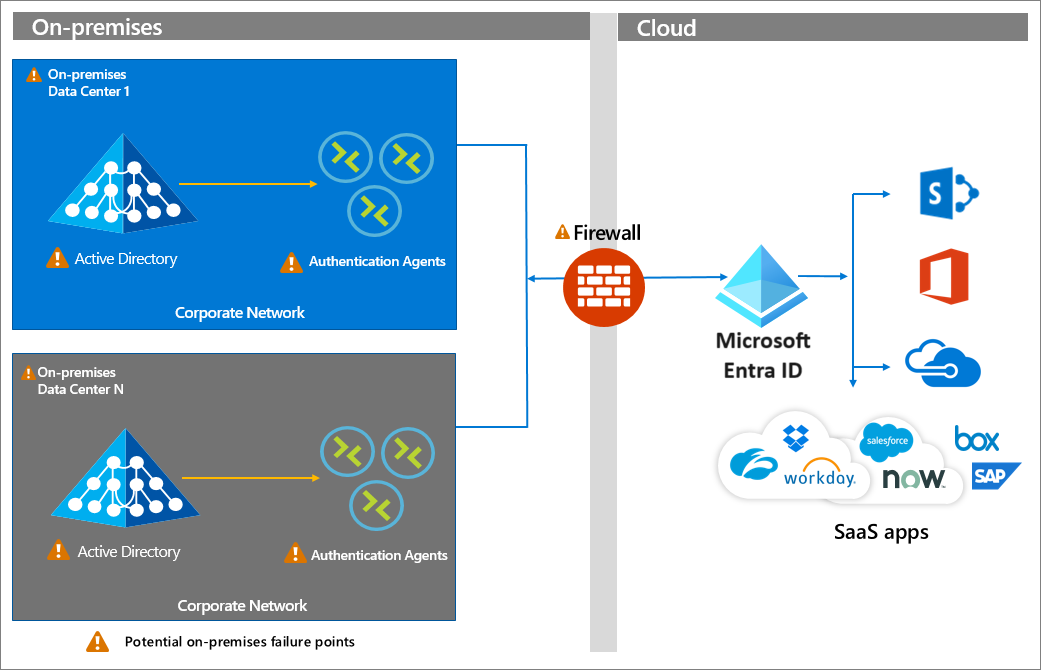

- Via passthrough-verificatie (PTA) worden gebruikers omgeleid naar Microsoft Entra ID voor aanmelding. Vervolgens worden de gebruikersnaam en het wachtwoord gevalideerd voor Active Directory on-premises via een agent die in het bedrijfsnetwerk is geïmplementeerd. PTA heeft een on-premises footprint van de Microsoft Entra PTA-agents die zich on-premises op servers bevinden.

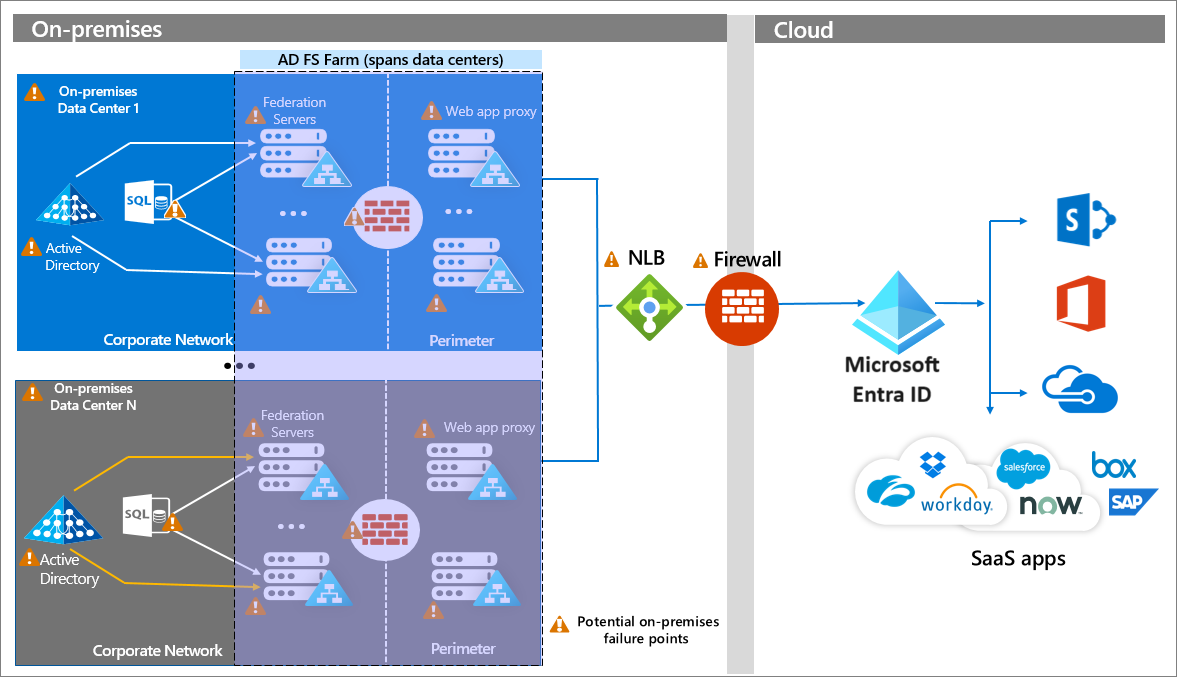

- Federatieklanten implementeren een federatieservice zoals Active Directory Federation Services (ADFS). Vervolgens valideert Microsoft Entra ID de SAML-assertie die is geproduceerd door de federation-service. Federatie heeft de hoogste afhankelijkheid van on-premises infrastructuur en dus meer storingspunten.

Mogelijk gebruikt u een of meer van deze methoden in uw organisatie. Zie De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor meer informatie. Dit artikel bevat een beslissingsstructuur die u kan helpen bij het bepalen van uw methodologie.

Hash-synchronisatie van wachtwoord

De eenvoudigste en meest flexibele hybride verificatieoptie voor Microsoft Entra ID is Wachtwoord-hashsynchronisatie. Er is geen afhankelijkheid van de on-premises identiteitsinfrastructuur bij het verwerken van verificatieaanvragen. Nadat identiteiten met wachtwoordhashes zijn gesynchroniseerd met Microsoft Entra ID, kunnen gebruikers zich verifiëren bij cloudresources zonder afhankelijkheid van de on-premises identiteitsonderdelen.

Als u deze verificatieoptie kiest, ondervindt u geen onderbreking wanneer on-premises identiteitsonderdelen niet meer beschikbaar zijn. On-premises onderbrekingen kunnen om verschillende redenen optreden, waaronder hardwarestoringen, stroomstoringen, natuurrampen en malwareaanvallen.

Hoe kan ik PHS implementeren?

Zie de volgende bronnen om PHS te implementeren:

- Wachtwoord-hashsynchronisatie implementeren met Microsoft Entra Connect

- Wachtwoord-hashsynchronisatie inschakelen

Als uw vereisten zodanig zijn dat u PHS niet kunt gebruiken, gebruikt u PassThrough-verificatie.

Passthrough-verificatie

PassThrough-verificatie heeft een afhankelijkheid van verificatieagents die zich on-premises op servers bevinden. Er is een permanente verbinding of servicebus aanwezig tussen Microsoft Entra ID en de on-premises PTA-agents. De firewall, servers die de verificatieagents hosten en de on-premises Windows Server Active Directory (of een andere id-provider) zijn allemaal mogelijke zwakke punten.

Hoe kan ik PTA implementeren?

Zie de volgende bronnen om passthrough-verificatie te implementeren.

Gedetailleerde informatie over beveiliging met Pass Through-verificatie

Als u PTA gebruikt, definieert u een maximaal beschikbare topologie.

Federatie

Federatie omvat het maken van een vertrouwensrelatie tussen Microsoft Entra ID en de federation-service, waaronder de uitwisseling van eindpunten, certificaten voor tokenondertekening en andere metagegevens. Wanneer een aanvraag bij Microsoft Entra-id wordt ingediend, wordt de configuratie gelezen en wordt de gebruiker omgeleid naar de geconfigureerde eindpunten. Op dat moment communiceert de gebruiker met de federation-service, die een SAML-assertie uitgeeft die wordt gevalideerd door Microsoft Entra-id.

In het volgende diagram ziet u een topologie van een AD FS-implementatie voor ondernemingen die redundante federatie- en webtoepassingsproxyservers in meerdere on-premises datacenters bevat. Deze configuratie is afhankelijk van onderdelen van de bedrijfsnetwerkinfrastructuur, zoals DNS, Netwerktaakverdeling met mogelijkheden voor geoaffiniteit en firewalls. Alle on-premises onderdelen en verbindingen zijn vatbaar voor fouten. Ga naar de documentatie over AD FS-capaciteitsplanning voor meer informatie.

Notitie

Federatie heeft het hoogste aantal on-premises afhankelijkheden en daarom de meest potentiële storingspunten. Hoewel dit diagram AD FS weergeeft, zijn andere on-premises id-providers onderhevig aan vergelijkbare ontwerpoverwegingen om hoge beschikbaarheid, schaalbaarheid en failover te bereiken.

Hoe kan ik federatie implementeren?

Als u een federatieve verificatiestrategie implementeert of deze toleranter wilt maken, raadpleegt u de volgende resources.

- Wat is federatieve verificatie?

- Hoe federatie werkt

- Compatibiliteitslijst met Microsoft Entra-federatie

- Volg de documentatie over AD FS-capaciteitsplanning

- AD FS implementeren in Azure IaaS

- PHS inschakelen met uw federatie

Volgende stappen

Tolerantiebronnen voor beheerders en architecten

- Tolerantie inbouwen met beheer van aanmeldingsgegevens

- Tolerantie inbouwen met apparaatstatussen

- Tolerantie inbouwen met behulp van Continuous Access Evaluation (CAE)

- Tolerantie inbouwen in verificatie van externe gebruikers

- Tolerantie inbouwen in toepassingstoegang met toepassingsproxy