Reauthentication prompts and session lifetime for Microsoft Entra multifactor authenticationMicrosoft Entra ID heeft meerdere instellingen die bepalen hoe vaak gebruikers opnieuw moeten verifiëren. Deze verificatie kan alleen betrekking hebben op een eerste factor, zoals wachtwoord, Fast IDentity Online (FIDO) of Microsoft Authenticator zonder wachtwoord. Of mogelijk is meervoudige verificatie (MFA) vereist. U kunt deze instellingen voor opnieuw verificatie zo nodig configureren voor uw eigen omgeving en de gewenste gebruikerservaring.

De standaardconfiguratie van Microsoft Entra ID voor de aanmeldingsfrequentie van gebruikers is een voortschrijdend venster van 90 dagen. Gebruikers vragen om referenties lijkt vaak verstandig, maar het kan een averechts effect hebben. Als gebruikers getraind zijn zonder na te denken hun referenties in te voeren, kunnen ze deze per ongeluk opgeven bij een kwaadwillende prompt.

Het kan alarmerend klinken om een gebruiker niet te vragen zich opnieuw aan te melden. Elke schending van HET IT-beleid trekt de sessie echter in. Enkele voorbeelden zijn een wachtwoordwijziging, een niet-compatibel apparaat of een bewerking om een account uit te schakelen. U kunt de sessies van gebruikers ook expliciet intrekken met behulp van Microsoft Graph PowerShell.

In dit artikel worden aanbevolen configuraties beschreven en hoe verschillende instellingen werken en met elkaar communiceren.

Aanbevolen instellingen

Om uw gebruikers de juiste balans tussen beveiliging en gebruiksgemak te bieden door hen te vragen zich met de juiste frequentie aan te melden, raden we de volgende configuraties aan:

- Als u Microsoft Entra ID P1 of P2 hebt:

- Schakel eenmalige aanmelding (SSO) in voor toepassingen met behulp van beheerde apparaten of naadloze eenmalige aanmelding.

- Als opnieuw verificatie is vereist, gebruikt u een beleid voor de aanmeldingsfrequentie van Microsoft Entra voor voorwaardelijke toegang.

- Voor gebruikers die zich aanmelden vanaf niet-beheerde apparaten of voor scenario's voor mobiele apparaten, kunnen permanente browsersessies mogelijk niet de voorkeur hebben. Of u kunt voorwaardelijke toegang gebruiken om permanente browsersessies in te schakelen met het beleid voor aanmeldingsfrequentie . Beperk de duur tot een geschikte tijd op basis van het aanmeldingsrisico, waarbij een gebruiker met minder risico een langere sessieduur heeft.

- Als u een Microsoft 365-apps licentie of een gratis Licentie voor Microsoft Entra ID hebt:

- SSO inschakelen voor toepassingen met behulp van beheerde apparaten of naadloze eenmalige aanmelding.

- Houd de optie Weergeven ingeschakeld om aangemeld te blijven en begeleid uw gebruikers bij het accepteren van aangemeld blijven? bij aanmelding.

- Zorg ervoor dat uw gebruikers de Microsoft Authenticator-app gebruiken voor scenario's met mobiele apparaten. Deze app is een broker naar andere federatieve Apps van Microsoft Entra ID en vermindert verificatieprompts op het apparaat.

Uit ons onderzoek blijkt dat deze instellingen geschikt zijn voor de meeste tenants. Sommige combinaties van deze instellingen, zoals meervoudige verificatie onthouden en optie Weergeven om aangemeld te blijven, kunnen ertoe leiden dat uw gebruikers te vaak worden geverifieerd. Regelmatige verificatieprompts zijn slecht voor gebruikersproductiviteit en kunnen gebruikers kwetsbaarder maken voor aanvallen.

Instellingen configureren voor de levensduur van Microsoft Entra-sessies

Als u de frequentie van verificatieprompts voor uw gebruikers wilt optimaliseren, kunt u instellingen configureren voor de levensduur van de Microsoft Entra-sessie. Krijg inzicht in de behoeften van uw bedrijf en gebruikers en configureer instellingen die het beste evenwicht bieden voor uw omgeving.

Beleid voor levensduur van sessies

Zonder instellingen voor de levensduur van de sessie heeft de browsersessie geen permanente cookies. Telkens wanneer gebruikers de browser sluiten en openen, krijgen ze een prompt om opnieuw te verifiëren. In Office-clients is de standaardperiode een doorlopend venster van 90 dagen. Als de gebruiker met deze standaardconfiguratie van Office het wachtwoord opnieuw instelt of de sessie langer dan 90 dagen inactief is, moet de gebruiker opnieuw verifiëren met de vereiste eerste en tweede factoren.

Een gebruiker kan meerdere MFA-prompts zien op een apparaat dat geen identiteit heeft in Microsoft Entra-id. Er worden meerdere prompts weergegeven wanneer elke toepassing een eigen OAuth-vernieuwingstoken heeft dat niet wordt gedeeld met andere client-apps. In dit scenario wordt MFA meerdere keren gevraagd wanneer elke toepassing een OAuth-vernieuwingstoken aanvraagt om te worden gevalideerd met MFA.

In Microsoft Entra ID bepaalt het meest beperkende beleid voor de levensduur van de sessie wanneer de gebruiker opnieuw moet verifiëren. Overweeg een scenario waarin u beide instellingen inschakelt:

- Optie weergeven om aangemeld te blijven, waarbij gebruik wordt gemaakt van een permanente browsercooky

- Meervoudige verificatie onthouden met een waarde van 14 dagen

In dit voorbeeld moet de gebruiker elke 14 dagen opnieuw verifiëren. Dit gedrag volgt het meest beperkende beleid, ook al hoeft de gebruiker niet opnieuw te verifiëren in de browser, ook al hoeft de gebruiker niet zelf aangemeld te blijven.

Beheerde apparaten

Apparaten die zijn gekoppeld aan Microsoft Entra ID via Microsoft Entra join of Hybride Deelname van Microsoft Entra ontvangen een Primary Refresh Token (PRT) voor gebruik van eenmalige aanmelding in toepassingen.

Met deze PRT kan een gebruiker zich eenmaal aanmelden op het apparaat en kan IT-personeel ervoor zorgen dat het apparaat voldoet aan de normen voor beveiliging en naleving. Als u een gebruiker wilt vragen zich vaker aan te melden op een gekoppeld apparaat voor sommige apps of scenario's, kunt u het frequentiebeleid voor aanmelding voor voorwaardelijke toegang gebruiken.

Optie om aangemeld te blijven

Wanneer een gebruiker Ja selecteert bij de optie Aangemeld blijven? prompt tijdens het aanmelden, wordt door de selectie een permanente cookie in de browser ingesteld. Deze permanente cookie onthoudt zowel eerste als tweede factoren en is alleen van toepassing op verificatieaanvragen in de browser.

Als u een Licentie voor Microsoft Entra ID P1 of P2 hebt, raden we u aan een beleid voor voorwaardelijke toegang te gebruiken voor een permanente browsersessie. Dit beleid overschrijft de optie Weergeven om aangemeld te blijven en biedt een verbeterde gebruikerservaring. Als u geen Licentie voor Microsoft Entra ID P1 of P2 hebt, raden we u aan om de optie Weergeven in te schakelen om aangemeld te blijven voor uw gebruikers.

Zie De prompt Aangemeld blijven beheren voor meer informatie over het configureren van de optie om gebruikers aangemeld te laten blijven.

Optie voor het onthouden van meervoudige verificatie

Met de instelling Meervoudige verificatie onthouden kunt u een waarde van 1 tot 365 dagen configureren. Er wordt een permanente cookie ingesteld in de browser wanneer een gebruiker de optie Niet opnieuw vragen om X dagen bij het aanmelden selecteert.

Hoewel deze instelling het aantal verificaties voor web-apps vermindert, wordt het aantal verificaties voor moderne verificatieclients, zoals Office-clients, verhoogd. Deze clients geven normaal gesproken alleen een prompt weer na het opnieuw instellen van het wachtwoord of inactiviteit van 90 dagen. Als u deze waarde echter instelt op minder dan 90 dagen, wordt de standaard MFA-prompts voor Office-clients verkort en wordt de frequentie voor opnieuw verifiëren verhoogd. Wanneer u deze instelling gebruikt in combinatie met de optie Weergeven om aangemeld of beleid voor voorwaardelijke toegang te blijven gebruiken, kan dit het aantal verificatieaanvragen verhogen.

Als u Meervoudige verificatie onthouden gebruikt en een Microsoft Entra ID P1- of P2-licentie hebt, kunt u overwegen deze instellingen te migreren naar de aanmeldingsfrequentie voor voorwaardelijke toegang. Anders kunt u de optie Weergeven gebruiken om aangemeld te blijven.

Zie Meervoudige verificatie onthouden voor meer informatie.

Beheer van verificatiesessies met voorwaardelijke toegang

De beheerder kan het beleid voor aanmeldingsfrequentie gebruiken om een aanmeldingsfrequentie te kiezen die geldt voor zowel de eerste als de tweede factor in zowel de client als de browser. We raden u aan deze instellingen te gebruiken, samen met het gebruik van beheerde apparaten, in scenario's waarin u verificatiesessies moet beperken. U moet bijvoorbeeld een verificatiesessie beperken voor kritieke bedrijfstoepassingen.

Met een permanente browsersessie kunnen gebruikers aangemeld blijven na het sluiten en opnieuw openen van hun browservenster. Net zoals de optie Weergeven om aangemeld te blijven, wordt er een permanente cookie ingesteld in de browser. Maar omdat de beheerder deze configureert, hoeft de gebruiker niet Ja te selecteren in de optie Aangemeld blijven? Op die manier biedt het een betere gebruikerservaring. Als u de optie Weergeven gebruikt om aangemeld te blijven, wordt u aangeraden in plaats daarvan het beleid voor permanente browsersessies in te schakelen.

Zie Beleid voor adaptieve sessielevensduur configureren voor meer informatie.

Configureerbare levensduur van tokens

Met de instelling Configureerbare levensduur van tokens kan een levensduur van een token worden geconfigureerd voor een token dat problemen heeft met Microsoft Entra ID. Verificatiesessiebeheer met voorwaardelijke toegang vervangt dit beleid. Als u nu configureerbare tokenlevensduur gebruikt, raden we u aan om de migratie naar het beleid voor voorwaardelijke toegang te starten.

Uw tenantconfiguratie controleren

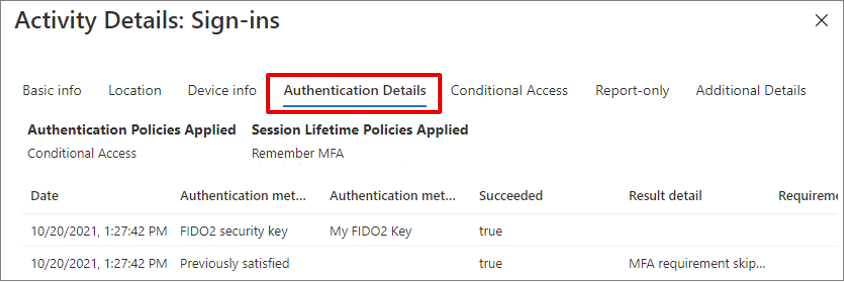

Nu u begrijpt hoe verschillende instellingen werken en de aanbevolen configuratie, is het tijd om uw tenants te controleren. U kunt beginnen met het bekijken van de aanmeldingslogboeken om te begrijpen welke beleidsregels voor de levensduur van sessies zijn toegepast tijdens het aanmelden.

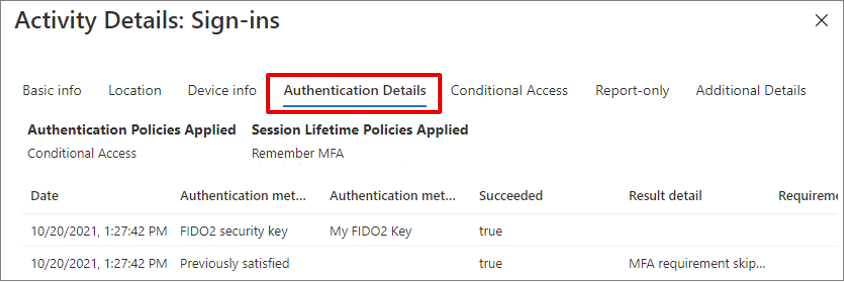

Ga onder elk aanmeldingslogboek naar het tabblad Verificatiedetails en bekijk Beleid voor sessielevensduur toegepast. Zie Meer informatie over de details van de aanmeldlogboekactiviteit.

Als u de optie Weergeven wilt configureren of controleren om aangemeld te blijven:

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar de huisstijl van het identiteitsbedrijf>. Selecteer vervolgens voor elke landinstelling de optie Weergeven om aangemeld te blijven.

- Selecteer Ja en selecteer Opslaan.

Om meervoudige verificatie-instellingen op vertrouwde apparaten te onthouden:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

- Blader naar Meervoudige verificatie van beveiliging>.

- Selecteer onder Configureren de optie Aanvullende MFA-instellingen voor de cloud.

- Schuif in het deelvenster Multifactor Authentication Service-instellingen naar Instellingen voor meervoudige verificatie onthouden en schakel het selectievakje in.

Beleid voor voorwaardelijke toegang configureren voor aanmeldingsfrequentie en permanente browsersessies:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Configureer een beleid met behulp van de opties voor sessiebeheer die in dit artikel worden aanbevolen.

Als u de levensduur van tokens wilt controleren, gebruikt u Microsoft Graph PowerShell om query's uit te voeren op Microsoft Entra-beleid. Schakel beleid dat u hebt ingesteld uit.

Als er meer dan één instelling is ingeschakeld in uw tenant, wordt u aangeraden uw instellingen bij te werken op basis van de licentie die voor u beschikbaar is. Als u bijvoorbeeld een Licentie voor Microsoft Entra ID P1 of P2 hebt, moet u alleen het beleid voor voorwaardelijke toegang van de aanmeldingsfrequentie en permanente browsersessie gebruiken. Als u een Microsoft 365-apps licentie of een gratis licentie voor Microsoft Entra ID hebt, moet u de optie Weergeven gebruiken om aangemeld te blijven.

Als u configureerbare levensduur van tokens hebt ingeschakeld, moet u er rekening mee houden dat deze mogelijkheid binnenkort wordt verwijderd. Plan een migratie naar een beleid voor voorwaardelijke toegang.

De volgende tabel bevat een overzicht van de aanbevelingen op basis van licenties:

Categorie

Microsoft 365-apps of Microsoft Entra ID Free

Microsoft Entra ID P1 of P2

SSO

Microsoft Entra join of Microsoft Entra hybrid join, of naadloze eenmalige aanmelding voor onbeheerde apparaten

Microsoft Entra join of Microsoft Entra hybrid join

Instellingen voor opnieuw verifiëren

Optie weergeven om aangemeld te blijven

Beleid voor voorwaardelijke toegang voor aanmeldingsfrequentie en permanente browsersessies

Gerelateerde inhoud

Microsoft Entra ID heeft meerdere instellingen die bepalen hoe vaak gebruikers opnieuw moeten verifiëren. Deze verificatie kan alleen betrekking hebben op een eerste factor, zoals wachtwoord, Fast IDentity Online (FIDO) of Microsoft Authenticator zonder wachtwoord. Of mogelijk is meervoudige verificatie (MFA) vereist. U kunt deze instellingen voor opnieuw verificatie zo nodig configureren voor uw eigen omgeving en de gewenste gebruikerservaring.

De standaardconfiguratie van Microsoft Entra ID voor de aanmeldingsfrequentie van gebruikers is een voortschrijdend venster van 90 dagen. Gebruikers vragen om referenties lijkt vaak verstandig, maar het kan een averechts effect hebben. Als gebruikers getraind zijn zonder na te denken hun referenties in te voeren, kunnen ze deze per ongeluk opgeven bij een kwaadwillende prompt.

Het kan alarmerend klinken om een gebruiker niet te vragen zich opnieuw aan te melden. Elke schending van HET IT-beleid trekt de sessie echter in. Enkele voorbeelden zijn een wachtwoordwijziging, een niet-compatibel apparaat of een bewerking om een account uit te schakelen. U kunt de sessies van gebruikers ook expliciet intrekken met behulp van Microsoft Graph PowerShell.

In dit artikel worden aanbevolen configuraties beschreven en hoe verschillende instellingen werken en met elkaar communiceren.

Aanbevolen instellingen

Om uw gebruikers de juiste balans tussen beveiliging en gebruiksgemak te bieden door hen te vragen zich met de juiste frequentie aan te melden, raden we de volgende configuraties aan:

- Als u Microsoft Entra ID P1 of P2 hebt:

- Schakel eenmalige aanmelding (SSO) in voor toepassingen met behulp van beheerde apparaten of naadloze eenmalige aanmelding.

- Als opnieuw verificatie is vereist, gebruikt u een beleid voor de aanmeldingsfrequentie van Microsoft Entra voor voorwaardelijke toegang.

- Voor gebruikers die zich aanmelden vanaf niet-beheerde apparaten of voor scenario's voor mobiele apparaten, kunnen permanente browsersessies mogelijk niet de voorkeur hebben. Of u kunt voorwaardelijke toegang gebruiken om permanente browsersessies in te schakelen met het beleid voor aanmeldingsfrequentie . Beperk de duur tot een geschikte tijd op basis van het aanmeldingsrisico, waarbij een gebruiker met minder risico een langere sessieduur heeft.

- Als u een Microsoft 365-apps licentie of een gratis Licentie voor Microsoft Entra ID hebt:

- SSO inschakelen voor toepassingen met behulp van beheerde apparaten of naadloze eenmalige aanmelding.

- Houd de optie Weergeven ingeschakeld om aangemeld te blijven en begeleid uw gebruikers bij het accepteren van aangemeld blijven? bij aanmelding.

- Zorg ervoor dat uw gebruikers de Microsoft Authenticator-app gebruiken voor scenario's met mobiele apparaten. Deze app is een broker naar andere federatieve Apps van Microsoft Entra ID en vermindert verificatieprompts op het apparaat.

Uit ons onderzoek blijkt dat deze instellingen geschikt zijn voor de meeste tenants. Sommige combinaties van deze instellingen, zoals meervoudige verificatie onthouden en optie Weergeven om aangemeld te blijven, kunnen ertoe leiden dat uw gebruikers te vaak worden geverifieerd. Regelmatige verificatieprompts zijn slecht voor gebruikersproductiviteit en kunnen gebruikers kwetsbaarder maken voor aanvallen.

Instellingen configureren voor de levensduur van Microsoft Entra-sessies

Als u de frequentie van verificatieprompts voor uw gebruikers wilt optimaliseren, kunt u instellingen configureren voor de levensduur van de Microsoft Entra-sessie. Krijg inzicht in de behoeften van uw bedrijf en gebruikers en configureer instellingen die het beste evenwicht bieden voor uw omgeving.

Beleid voor levensduur van sessies

Zonder instellingen voor de levensduur van de sessie heeft de browsersessie geen permanente cookies. Telkens wanneer gebruikers de browser sluiten en openen, krijgen ze een prompt om opnieuw te verifiëren. In Office-clients is de standaardperiode een doorlopend venster van 90 dagen. Als de gebruiker met deze standaardconfiguratie van Office het wachtwoord opnieuw instelt of de sessie langer dan 90 dagen inactief is, moet de gebruiker opnieuw verifiëren met de vereiste eerste en tweede factoren.

Een gebruiker kan meerdere MFA-prompts zien op een apparaat dat geen identiteit heeft in Microsoft Entra-id. Er worden meerdere prompts weergegeven wanneer elke toepassing een eigen OAuth-vernieuwingstoken heeft dat niet wordt gedeeld met andere client-apps. In dit scenario wordt MFA meerdere keren gevraagd wanneer elke toepassing een OAuth-vernieuwingstoken aanvraagt om te worden gevalideerd met MFA.

In Microsoft Entra ID bepaalt het meest beperkende beleid voor de levensduur van de sessie wanneer de gebruiker opnieuw moet verifiëren. Overweeg een scenario waarin u beide instellingen inschakelt:

- Optie weergeven om aangemeld te blijven, waarbij gebruik wordt gemaakt van een permanente browsercooky

- Meervoudige verificatie onthouden met een waarde van 14 dagen

In dit voorbeeld moet de gebruiker elke 14 dagen opnieuw verifiëren. Dit gedrag volgt het meest beperkende beleid, ook al hoeft de gebruiker niet opnieuw te verifiëren in de browser, ook al hoeft de gebruiker niet zelf aangemeld te blijven.

Beheerde apparaten

Apparaten die zijn gekoppeld aan Microsoft Entra ID via Microsoft Entra join of Hybride Deelname van Microsoft Entra ontvangen een Primary Refresh Token (PRT) voor gebruik van eenmalige aanmelding in toepassingen.

Met deze PRT kan een gebruiker zich eenmaal aanmelden op het apparaat en kan IT-personeel ervoor zorgen dat het apparaat voldoet aan de normen voor beveiliging en naleving. Als u een gebruiker wilt vragen zich vaker aan te melden op een gekoppeld apparaat voor sommige apps of scenario's, kunt u het frequentiebeleid voor aanmelding voor voorwaardelijke toegang gebruiken.

Optie om aangemeld te blijven

Wanneer een gebruiker Ja selecteert bij de optie Aangemeld blijven? prompt tijdens het aanmelden, wordt door de selectie een permanente cookie in de browser ingesteld. Deze permanente cookie onthoudt zowel eerste als tweede factoren en is alleen van toepassing op verificatieaanvragen in de browser.

Als u een Licentie voor Microsoft Entra ID P1 of P2 hebt, raden we u aan een beleid voor voorwaardelijke toegang te gebruiken voor een permanente browsersessie. Dit beleid overschrijft de optie Weergeven om aangemeld te blijven en biedt een verbeterde gebruikerservaring. Als u geen Licentie voor Microsoft Entra ID P1 of P2 hebt, raden we u aan om de optie Weergeven in te schakelen om aangemeld te blijven voor uw gebruikers.

Zie De prompt Aangemeld blijven beheren voor meer informatie over het configureren van de optie om gebruikers aangemeld te laten blijven.

Optie voor het onthouden van meervoudige verificatie

Met de instelling Meervoudige verificatie onthouden kunt u een waarde van 1 tot 365 dagen configureren. Er wordt een permanente cookie ingesteld in de browser wanneer een gebruiker de optie Niet opnieuw vragen om X dagen bij het aanmelden selecteert.

Hoewel deze instelling het aantal verificaties voor web-apps vermindert, wordt het aantal verificaties voor moderne verificatieclients, zoals Office-clients, verhoogd. Deze clients geven normaal gesproken alleen een prompt weer na het opnieuw instellen van het wachtwoord of inactiviteit van 90 dagen. Als u deze waarde echter instelt op minder dan 90 dagen, wordt de standaard MFA-prompts voor Office-clients verkort en wordt de frequentie voor opnieuw verifiëren verhoogd. Wanneer u deze instelling gebruikt in combinatie met de optie Weergeven om aangemeld of beleid voor voorwaardelijke toegang te blijven gebruiken, kan dit het aantal verificatieaanvragen verhogen.

Als u Meervoudige verificatie onthouden gebruikt en een Microsoft Entra ID P1- of P2-licentie hebt, kunt u overwegen deze instellingen te migreren naar de aanmeldingsfrequentie voor voorwaardelijke toegang. Anders kunt u de optie Weergeven gebruiken om aangemeld te blijven.

Zie Meervoudige verificatie onthouden voor meer informatie.

Beheer van verificatiesessies met voorwaardelijke toegang

De beheerder kan het beleid voor aanmeldingsfrequentie gebruiken om een aanmeldingsfrequentie te kiezen die geldt voor zowel de eerste als de tweede factor in zowel de client als de browser. We raden u aan deze instellingen te gebruiken, samen met het gebruik van beheerde apparaten, in scenario's waarin u verificatiesessies moet beperken. U moet bijvoorbeeld een verificatiesessie beperken voor kritieke bedrijfstoepassingen.

Met een permanente browsersessie kunnen gebruikers aangemeld blijven na het sluiten en opnieuw openen van hun browservenster. Net zoals de optie Weergeven om aangemeld te blijven, wordt er een permanente cookie ingesteld in de browser. Maar omdat de beheerder deze configureert, hoeft de gebruiker niet Ja te selecteren in de optie Aangemeld blijven? Op die manier biedt het een betere gebruikerservaring. Als u de optie Weergeven gebruikt om aangemeld te blijven, wordt u aangeraden in plaats daarvan het beleid voor permanente browsersessies in te schakelen.

Zie Beleid voor adaptieve sessielevensduur configureren voor meer informatie.

Configureerbare levensduur van tokens

Met de instelling Configureerbare levensduur van tokens kan een levensduur van een token worden geconfigureerd voor een token dat problemen heeft met Microsoft Entra ID. Verificatiesessiebeheer met voorwaardelijke toegang vervangt dit beleid. Als u nu configureerbare tokenlevensduur gebruikt, raden we u aan om de migratie naar het beleid voor voorwaardelijke toegang te starten.

Uw tenantconfiguratie controleren

Nu u begrijpt hoe verschillende instellingen werken en de aanbevolen configuratie, is het tijd om uw tenants te controleren. U kunt beginnen met het bekijken van de aanmeldingslogboeken om te begrijpen welke beleidsregels voor de levensduur van sessies zijn toegepast tijdens het aanmelden.

Ga onder elk aanmeldingslogboek naar het tabblad Verificatiedetails en bekijk Beleid voor sessielevensduur toegepast. Zie Meer informatie over de details van de aanmeldlogboekactiviteit.

Als u de optie Weergeven wilt configureren of controleren om aangemeld te blijven:

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar de huisstijl van het identiteitsbedrijf>. Selecteer vervolgens voor elke landinstelling de optie Weergeven om aangemeld te blijven.

- Selecteer Ja en selecteer Opslaan.

Om meervoudige verificatie-instellingen op vertrouwde apparaten te onthouden:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

- Blader naar Meervoudige verificatie van beveiliging>.

- Selecteer onder Configureren de optie Aanvullende MFA-instellingen voor de cloud.

- Schuif in het deelvenster Multifactor Authentication Service-instellingen naar Instellingen voor meervoudige verificatie onthouden en schakel het selectievakje in.

Beleid voor voorwaardelijke toegang configureren voor aanmeldingsfrequentie en permanente browsersessies:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Configureer een beleid met behulp van de opties voor sessiebeheer die in dit artikel worden aanbevolen.

Als u de levensduur van tokens wilt controleren, gebruikt u Microsoft Graph PowerShell om query's uit te voeren op Microsoft Entra-beleid. Schakel beleid dat u hebt ingesteld uit.

Als er meer dan één instelling is ingeschakeld in uw tenant, wordt u aangeraden uw instellingen bij te werken op basis van de licentie die voor u beschikbaar is. Als u bijvoorbeeld een Licentie voor Microsoft Entra ID P1 of P2 hebt, moet u alleen het beleid voor voorwaardelijke toegang van de aanmeldingsfrequentie en permanente browsersessie gebruiken. Als u een Microsoft 365-apps licentie of een gratis licentie voor Microsoft Entra ID hebt, moet u de optie Weergeven gebruiken om aangemeld te blijven.

Als u configureerbare levensduur van tokens hebt ingeschakeld, moet u er rekening mee houden dat deze mogelijkheid binnenkort wordt verwijderd. Plan een migratie naar een beleid voor voorwaardelijke toegang.

De volgende tabel bevat een overzicht van de aanbevelingen op basis van licenties:

| Categorie | Microsoft 365-apps of Microsoft Entra ID Free | Microsoft Entra ID P1 of P2 |

|---|---|---|

| SSO | Microsoft Entra join of Microsoft Entra hybrid join, of naadloze eenmalige aanmelding voor onbeheerde apparaten | Microsoft Entra join of Microsoft Entra hybrid join |

| Instellingen voor opnieuw verifiëren | Optie weergeven om aangemeld te blijven | Beleid voor voorwaardelijke toegang voor aanmeldingsfrequentie en permanente browsersessies |