Tolerantie inbouwen in toepassingstoegang met toepassingsproxy

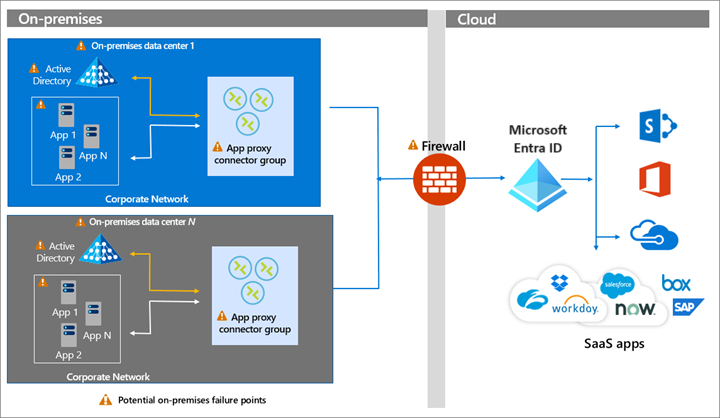

toepassingsproxy is een functie van Microsoft Entra ID waarmee gebruikers toegang kunnen krijgen tot on-premises webtoepassingen vanaf een externe client. toepassingsproxy bevat de toepassingsproxy-service in de cloud en de connectors van het privénetwerk die worden uitgevoerd op een on-premises server.

Gebruikers hebben toegang tot on-premises resources via een URL die is gepubliceerd via toepassingsproxy. Ze worden omgeleid naar de aanmeldingspagina van Microsoft Entra. De toepassingsproxy-service in Microsoft Entra ID verzendt vervolgens een token naar de privénetwerkconnector in het bedrijfsnetwerk dat het token doorgeeft aan de on-premises Active Directory. De geverifieerde gebruiker heeft vervolgens toegang tot de on-premises resource. In het onderstaande diagram worden connectors weergegeven in een connectorgroep.

Belangrijk

Wanneer u uw toepassingen publiceert via toepassingsproxy, moet u capaciteitsplanning en de juiste redundantie implementeren voor de connectors van het privénetwerk.

)

)

Hoe kan ik Toepassingsproxy implementeren?

Zie de volgende bronnen voor het implementeren van externe toegang met de Microsoft Entra-toepassingsproxy.

- Een toepassingsproxy-implementatie plannen

- Best practices voor hoge beschikbaarheid en taakverdeling

- Proxyservers configureren

- Een tolerante strategie voor toegangsbeheer ontwerpen

Volgende stappen

Tolerantiebronnen voor beheerders en architecten

- Tolerantie inbouwen met beheer van aanmeldingsgegevens

- Tolerantie inbouwen met apparaatstatussen

- Tolerantie inbouwen met behulp van Continuous Access Evaluation (CAE)

- Tolerantie inbouwen in verificatie van externe gebruikers

- Tolerantie inbouwen in uw hybride verificatie