Continue toegangsevaluatie

Het verlopen en vernieuwen van tokens is een standaardmechanisme in de branche. Wanneer een clienttoepassing zoals Outlook verbinding maakt met een service zoals Exchange Online, worden de API-aanvragen geautoriseerd met behulp van OAuth 2.0-toegangstokens. Standaard zijn toegangstokens één uur geldig, wanneer ze verlopen, wordt de client omgeleid naar Microsoft Entra om ze te vernieuwen. Deze vernieuwingsperiode biedt de mogelijkheid om beleidsregels voor gebruikerstoegang opnieuw te beoordelen. Bijvoorbeeld: we kunnen ervoor kiezen om het token niet te vernieuwen vanwege beleid voor voorwaardelijke toegang of omdat de gebruiker is uitgeschakeld in de map.

Klanten geven zorgen over de vertraging tussen wanneer voorwaarden voor een gebruiker veranderen en wanneer beleidswijzigingen worden afgedwongen. Microsoft experimenteerde met de 'stompe object'-benadering van verminderde levensduur van tokens, maar ontdekte dat ze gebruikerservaringen en betrouwbaarheid verslechteren zonder risico's te elimineren.

Tijdige reactie op beleidsschendingen of beveiligingsproblemen vereist echt een 'gesprek' tussen de tokenverlener Microsoft Entra en de relying party (verlichte app). Dit tweerichtingsgesprek biedt ons twee belangrijke mogelijkheden. De vertrouwende partij kan zien wanneer eigenschappen veranderen, zoals netwerklocatie, en de tokenverlener informeren. Het biedt de tokenuitgever ook een manier om de vertrouwende partij te laten stoppen met het respecteren van tokens voor een bepaalde gebruiker vanwege compromittering van accounts, deactivering of andere problemen. Het mechanisme voor dit gesprek is continue toegangsevaluatie (CAE), een industriestandaard op basis van het Open ID Continuous Access Evaluation Profile (CAEP). Het doel voor de evaluatie van kritische gebeurtenissen is dat de reactie bijna in real-time plaatsvindt, maar een latentie van maximaal 15 minuten kan worden waargenomen vanwege de doorgiftetijd van gebeurtenissen; het afdwingen van het IP-locatiebeleid is echter direct.

De eerste implementatie van continue toegangsevaluatie richt zich op Exchange, Teams en SharePoint Online.

Zie Continue toegangsevaluatie-API's gebruiken in uw toepassingen om uw toepassingen voor te bereiden op het gebruik van CAE.

Belangrijkste voordelen

- Gebruikersbeëindiging of wachtwoordwijziging/opnieuw instellen: intrekking van gebruikerssessies wordt in bijna realtime afgedwongen.

- Wijziging van netwerklocatie: locatiebeleid voor voorwaardelijke toegang wordt bijna in realtime afgedwongen.

- Tokenexport naar een computer buiten een vertrouwd netwerk kan worden voorkomen met locatiebeleid voor voorwaardelijke toegang.

Scenario’s

Er zijn twee scenario's waaruit continue evaluatie van toegang bestaat, evaluatie van kritieke gebeurtenissen en beleidsevaluatie voor voorwaardelijke toegang.

Evaluatie van kritieke gebeurtenissen

Continue toegangsevaluatie wordt geïmplementeerd door services, zoals Exchange Online, SharePoint Online en Teams, in te schakelen om zich te abonneren op kritieke Microsoft Entra-gebeurtenissen. Deze gebeurtenissen kunnen vervolgens bijna in realtime worden geëvalueerd en afgedwongen. Evaluatie van kritieke gebeurtenissen is niet afhankelijk van beleid voor voorwaardelijke toegang, zodat deze beschikbaar is in elke tenant. De volgende gebeurtenissen worden momenteel geëvalueerd:

- Gebruikersaccount wordt verwijderd of uitgeschakeld

- Wachtwoord voor een gebruiker wordt gewijzigd of opnieuw ingesteld

- Meervoudige verificatie is ingeschakeld voor de gebruiker

- Beheerder trekt alle vernieuwingstokens voor een gebruiker expliciet in

- Hoog gebruikersrisico gedetecteerd door Microsoft Entra ID Protection

Dit proces maakt het scenario mogelijk waarin gebruikers binnen enkele minuten na een kritieke gebeurtenis toegang verliezen tot sharePoint Online-bestanden, e-mail, agenda of taken en Teams van Microsoft 365-client-apps.

Notitie

SharePoint Online biedt geen ondersteuning voor gebeurtenissen van gebruikersrisico's.

Evaluatie van beleid voor voorwaardelijke toegang

Exchange Online, SharePoint Online, Teams en MS Graph kunnen belangrijke beleidsregels voor voorwaardelijke toegang synchroniseren voor evaluatie binnen de service zelf.

Met dit proces kunnen gebruikers toegang tot bestanden, e-mail, agenda of taken in Microsoft 365-client-apps of SharePoint Online verliezen, direct nadat de netwerklocatie is gewijzigd.

Notitie

Niet alle combinaties van client-apps en resourceproviders worden ondersteund. Zie de volgende tabellen. De eerste kolom van deze tabel verwijst naar webtoepassingen die worden gestart via een webbrowser (powerPoint dat in webbrowser wordt gestart), terwijl de resterende vier kolommen verwijzen naar systeemeigen toepassingen die worden uitgevoerd op elk beschreven platform. Daarnaast omvatten verwijzingen naar 'Office' Word, Excel en PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Exchange Online | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Office webapps | Office Win32-apps | Office voor iOS | Office voor Android | Office voor Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Niet ondersteund * | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Exchange Online | Niet ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| OneDrive-web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Ondersteund | Niet ondersteund | Ondersteund | Ondersteund | Niet ondersteund |

| Teams-web | Teams Win32 | Teams-app voor iOS | Teams voor Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams-service | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

| SharePoint Online | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

| Exchange Online | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund | Gedeeltelijk ondersteund |

* De levensduur van tokens voor Office-web-apps wordt gereduceerd tot 1 uur wanneer een beleid voor voorwaardelijke toegang is ingesteld.

Notitie

Teams bestaat uit meerdere diensten, waarvan de bel- en chatdiensten niet voldoen aan het op IP gebaseerde beleid voor voorwaardelijke toegang.

Continue toegangsevaluatie is ook beschikbaar in Azure Government-tenants (GCC High en DOD) voor Exchange Online.

Clientmogelijkheden

Claimuitdaging aan clientzijde

Voordat continue toegangsevaluatie werd uitgevoerd, zouden clients het toegangstoken opnieuw afspelen vanuit de cache zolang het niet is verlopen. Met CAE introduceren we een nieuw geval waarin een resourceprovider een token kan weigeren wanneer het niet is verlopen. Om clients te informeren om hun cache te omzeilen, ook al zijn de tokens in de cache nog niet verlopen, introduceren we een mechanisme genaamd claimvraag om aan te geven dat het token is geweigerd en dat er een nieuw toegangstoken moet worden uitgegeven door Microsoft Entra. CAE vereist een clientupdate om inzicht te hebben in de claimvraag. De nieuwste versies van de volgende toepassingen ondersteunen claimuitdaging:

| het web | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Teams | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| Office | Niet ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

| OneDrive | Ondersteund | Ondersteund | Ondersteund | Ondersteund | Ondersteund |

Levensduur van token

Omdat risico's en beleid in realtime worden geëvalueerd, vertrouwen cliënten die onderhandelen over sessies die gericht zijn op toegangsevaluaties, niet langer op beleid voor de levensduur van statische toegangstokens. Deze wijziging betekent dat het configureerbare levensduurbeleid voor tokens niet wordt gehonoreerd voor clients die onderhandelen over CAE-bewuste sessies.

De levensduur van tokens neemt in CAE-sessies toe tot maximaal 28 uur. Kritieke gebeurtenissen en beleidsevaluatie stimuleren intrekking, niet alleen een willekeurige periode. Deze wijziging verhoogt de stabiliteit van toepassingen zonder dat dit van invloed is op de beveiligingspostuur.

Als u geen clients gebruikt die geschikt zijn voor CAE, blijft de levensduur van uw standaardtoegangstoken 1 uur. De standaardinstelling verandert alleen als u de levensduur van het toegangstoken hebt geconfigureerd met de Configurabele Token Levensduur (CTL) preview-functie.

Voorbeeldstroomdiagrammen

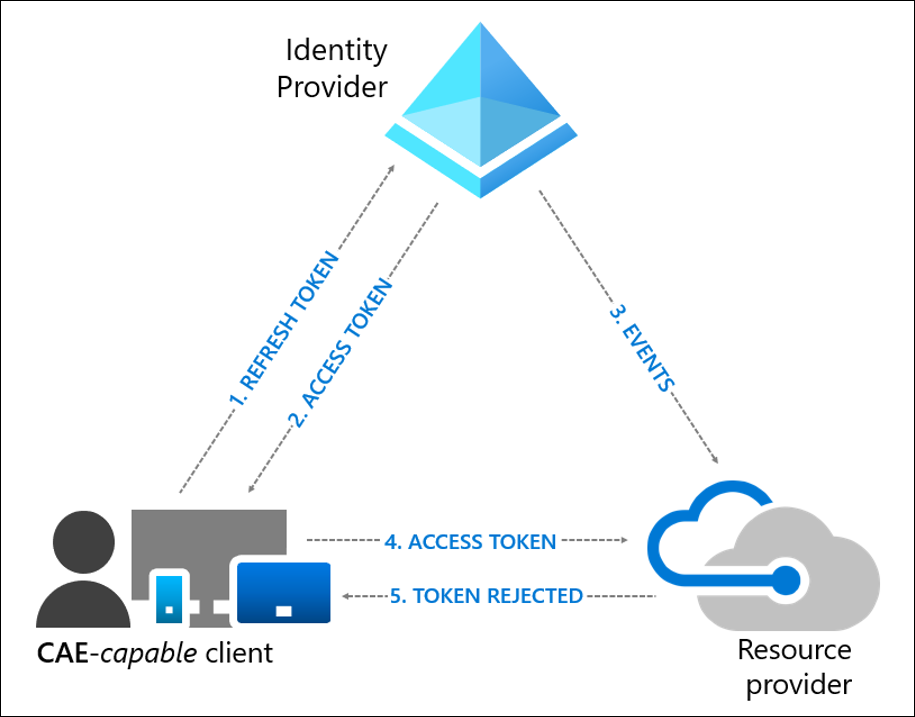

Gebeurtenisstroom voor gebruikersintrekking

- Een CAE-compatibele client presenteert referenties of een refresh token aan Microsoft Entra met het verzoek om een toegangstoken voor een bepaalde resource.

- Een toegangstoken wordt samen met andere artefacten naar de client geretourneerd.

- Een beheerder trekt expliciet alle vernieuwingstokens voor de gebruiker in en vervolgens wordt er vanuit Microsoft Entra een intrekkingsevenement naar de resourceprovider verzonden.

- Er wordt een toegangstoken gepresenteerd aan de resourceprovider. De resourceprovider evalueert de geldigheid van het token en controleert of er een intrekkings gebeurtenis voor de gebruiker is. De resourceprovider gebruikt deze informatie om te besluiten om toegang te verlenen tot de resource of niet.

- In dit geval ontzegt de resourceprovider de toegang en stuurt een 401+ claimbetwisting terug naar de client.

- De CAE-compatibele client begrijpt de uitdaging met betrekking tot de 401+ claim. Het slaat de caches over en gaat terug naar stap 1, waarbij het zijn vernieuwingstoken samen met de claimuitdaging terugstuurt naar Microsoft Entra. Microsoft Entra evalueert vervolgens alle voorwaarden opnieuw en vraagt de gebruiker om in dit geval opnieuw te verifiëren.

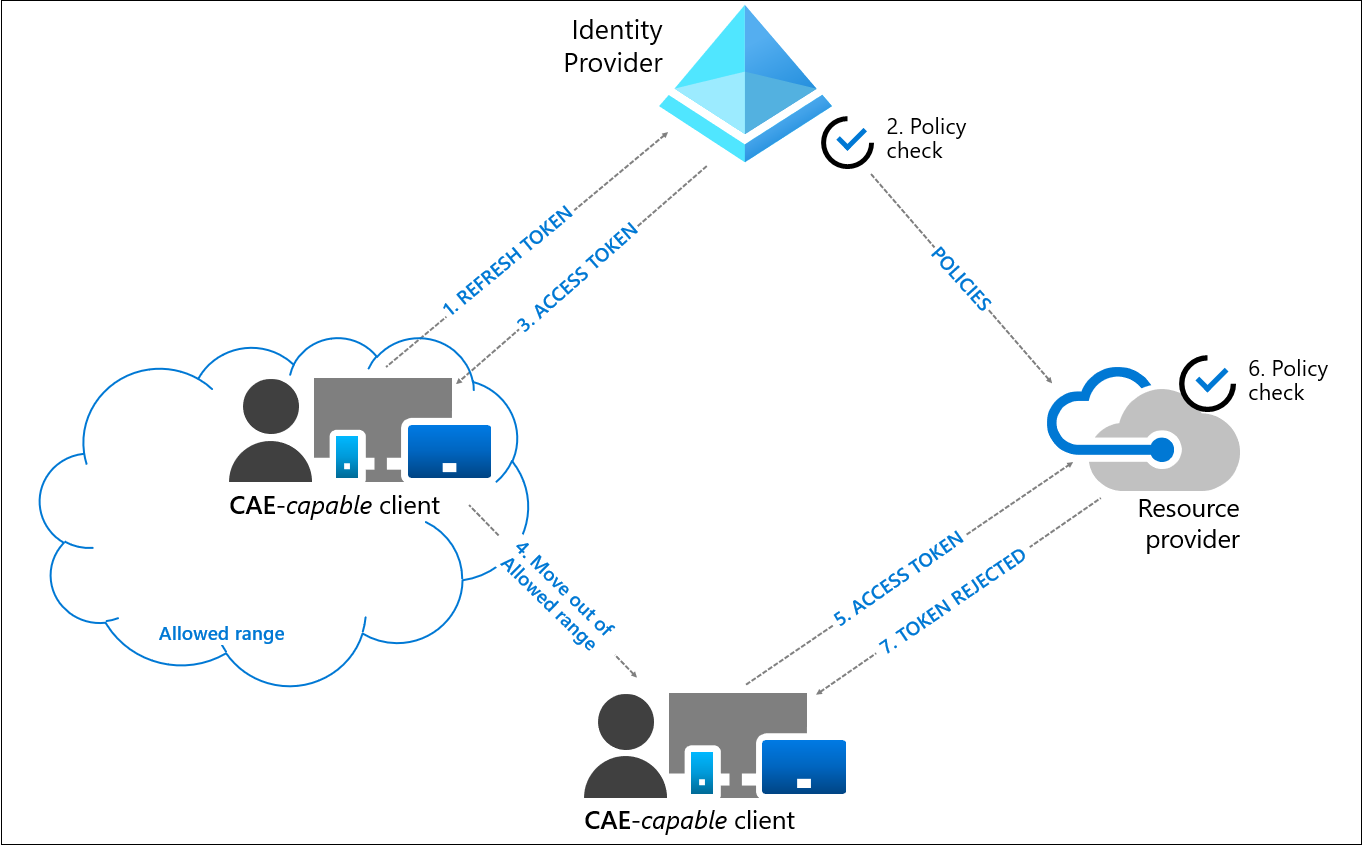

Wijzigingsproces van gebruikersstatus

In het volgende voorbeeld heeft een beheerder voor voorwaardelijke toegang op basis van een locatie een beleid voor voorwaardelijke toegang geconfigureerd om alleen toegang vanuit specifieke IP-bereiken toe te staan:

- Een CAE-compatibele client presenteert referenties of een vernieuwingstoken aan Microsoft Entra om te vragen om een toegangstoken voor een bepaalde resource.

- Microsoft Entra evalueert alle beleidsregels voor voorwaardelijke toegang om te zien of de gebruiker en client aan de voorwaarden voldoen.

- Een toegangstoken wordt samen met andere artefacten naar de client geretourneerd.

- Gebruiker wordt buiten een toegestaan IP-bereik verplaatst.

- De client geeft een toegangstoken weer aan de resourceprovider van buiten een toegestaan IP-bereik.

- De resourceprovider evalueert de geldigheid van het token en controleert het locatiebeleid dat is gesynchroniseerd vanuit Microsoft Entra.

- In dit geval weigert de resourceprovider de toegang en stuurt de resourceprovider een claimuitdaging van 401+ terug naar de client. De client ondervindt problemen omdat het niet vanuit een toegestaan IP-bereik komt.

- De CAE-compatibele client begrijpt de 401+ claimvraag. Het slaat de caches over en gaat terug naar stap 1, waarbij het de refresh token samen met de claimuitdaging terugstuurt naar Microsoft Entra. Microsoft Entra evalueert alle voorwaarden opnieuw en weigert in dit geval de toegang.

Uitzondering voor IP-adresvariaties en het uitschakelen van de uitzondering

In stap 8 hierboven, wanneer Microsoft Entra de voorwaarden opnieuw evalueert, wordt de toegang geweigerd omdat de nieuwe locatie die is gedetecteerd door Microsoft Entra zich buiten het toegestane IP-bereik bevindt. Dit is niet altijd het geval. Vanwege een aantal complexe netwerktopologieën kan de verificatieaanvraag binnenkomen vanaf een toegestaan uitgaand IP-adres, zelfs nadat de toegangsaanvraag die is ontvangen door de resourceprovider is ontvangen van een IP-adres dat niet is toegestaan. Onder deze voorwaarden interpreteert Microsoft Entra dat de client zich op een toegestane locatie blijft bevinden en toegang moet krijgen. Daarom geeft Microsoft Entra een token van één uur uit waarmee IP-adrescontroles bij de resource worden onderbroken totdat het token verloopt. Microsoft Entra blijft IP-adrescontroles afdwingen.

Als u verkeer verzendt naar niet-Microsoft 365-resources via globale beveiligde toegang, zijn resourceproviders niet op de hoogte van het bron-IP-adres van de gebruiker omdat bron-IP-herstel momenteel niet wordt ondersteund voor deze resources. Als de gebruiker zich in dit geval op de vertrouwde IP-locatie bevindt (zoals gezien door Microsoft Entra), geeft Microsoft Entra een token van één uur uit waarmee IP-adrescontroles bij de resource worden onderbroken totdat het token verloopt. Microsoft Entra blijft IP-adrescontroles correct toepassen voor deze resources.

Standaard versus strikte modus. De toekenning van toegang onder deze uitzondering (dat wil gezegd, een toegestane locatie tussen Microsoft Entra-id met een niet-toegestane locatie gedetecteerd door de resourceprovider) beschermt de productiviteit van gebruikers door de toegang tot kritieke resources te behouden. Dit is standaard locatiehandhaving. Beheerders die onder stabiele netwerktopologieën werken en deze uitzondering willen verwijderen, kunnen daarentegen strikte locatie-afdwinging (openbare preview) gebruiken.

CAE in- of uitschakelen

De CAE-instelling is verplaatst naar voorwaardelijke toegang. Nieuwe CAE-klanten kunnen CAE rechtstreeks openen en in-/uitschakelen bij het maken van beleid voor voorwaardelijke toegang. Sommige bestaande klanten moeten echter de migratie doorlopen voordat ze toegang hebben tot CAE via voorwaardelijke toegang.

Migratie

Klanten die voorheen CAE-instellingen onder Beveiliging hebben geconfigureerd, moeten instellingen migreren naar een nieuw beleid voor Voorwaardelijke Toegang.

In de volgende tabel wordt de migratie-ervaring van elke klantgroep beschreven op basis van eerder geconfigureerde CAE-instellingen.

| Bestaande CAE-instelling | Is migratie vereist | Automatisch ingeschakeld voor CAE | Verwachte migratie-ervaring |

|---|---|---|---|

| Nieuwe tenants die niets in de oude interface hebben ingesteld. | Nee | Ja | De oude CAE-instelling is verborgen, omdat deze gebruikers waarschijnlijk de ervaring niet hebben gezien vóór de algemene release. |

| Tenants die expliciet zijn ingeschakeld voor alle gebruikers met de oude ervaring. | Nee | Ja | De oude CAE-instelling wordt grijs weergegeven. Omdat deze klanten deze instelling expliciet hebben ingeschakeld voor alle gebruikers, hoeven ze niet te migreren. |

| Tenants die expliciet bepaalde gebruikers in hun tenants hebben ingeschakeld met de oude interface. | Ja | Nee | Oude CAE-instellingen worden grijs weergegeven. Door op Migrate te klikken, wordt de nieuwe wizard voor beleid voor voorwaardelijke toegang gestart, die alle gebruikers omvat terwijl gebruikers en groepen die zijn gekopieerd van CAE, worden uitgesloten. Ook wordt het nieuwe besturingselement Continue toegangsevaluatiesessie aanpassen ingesteld op Uitgeschakeld. |

| Tenants die de preview expliciet hebben uitgeschakeld. | Ja | Nee | Oude CAE-instellingen worden grijs weergegeven. Als u op Migrate klikt, wordt de nieuwe wizard voor beleid voor voorwaardelijke toegang geopend, met alle gebruikers en stelt u het nieuwe besturingselement Continue toegangsevaluatiesessieaanpassen in op Uitgeschakeld. |

Meer informatie over continue toegangsevaluatie als sessiebeheer vindt u in de sectie Continue toegangsevaluatie aanpassen.

Beperkingen

Ingangstijdstip van groepslidmaatschap en beleidswijziging

Het kan tot één dag duren voordat wijzigingen in het beleid voor voorwaardelijke toegang en groepslidmaatschap die door beheerders zijn aangebracht, effectief zijn. De vertraging is afkomstig van replicatie tussen Microsoft Entra en resourceproviders zoals Exchange Online en SharePoint Online. Er is een aantal optimalisaties uitgevoerd voor beleidsupdates, waardoor de vertraging tot twee uur wordt verminderd. Het omvat echter nog niet alle scenario's.

Wanneer beleid voor voorwaardelijke toegang of groepslidmaatschap onmiddellijk moet worden toegepast op bepaalde gebruikers, hebt u twee opties.

- Voer de PowerShell-opdracht revoke-mgusersign uit om alle vernieuwingstokens van een opgegeven gebruiker in te trekken.

- Selecteer Sessie intrekken op de gebruikersprofielpagina om de sessie van de gebruiker in te trekken om ervoor te zorgen dat het bijgewerkte beleid onmiddellijk wordt toegepast.

IP-adresvariatie en netwerken met gedeelde of onbekende uitgaande IP-adressen

Moderne netwerken optimaliseren vaak de connectiviteit en netwerkpaden voor toepassingen anders. Deze optimalisatie veroorzaakt vaak variaties van de routering en bron-IP-adressen van verbindingen, zoals wordt gezien door uw id-provider en resourceproviders. U kunt deze splitsingspad- of IP-adresvariatie in meerdere netwerktopologieën observeren, waaronder, maar niet beperkt tot:

- Proxies op locatie en cloud-gebaseerde proxies.

- VPN-implementaties (Virtual Private Network), zoals split tunneling.

- SD-WAN-implementaties (Softwaregedefinieerd Wide Area Network).

- Netwerktopologieën met gelijke taakverdeling of redundant netwerkuitgang, zoals die met behulp van SNAT.

- Filiaalimplementaties die directe internetverbinding voor specifieke toepassingen mogelijk maken.

- Netwerken die IPv6-clients ondersteunen.

- Andere topologieën, die toepassings- of resourceverkeer anders verwerken dan verkeer naar de id-provider.

Naast IP-variaties kunnen klanten ook gebruikmaken van netwerkoplossingen en -services die:

- Gebruik IP-adressen die kunnen worden gedeeld met andere klanten. Bijvoorbeeld cloudproxyservices waarbij uitgaande IP-adressen worden gedeeld tussen klanten.

- Gebruik eenvoudig gevarieerde of niet-definieerbare IP-adressen. De topologieën waarin bijvoorbeeld grote, dynamische sets van uitgaande IP-adressen worden gebruikt, zoals in grote bedrijfsscenario's of bij split-VPN en lokaal uitgaand netwerkverkeer.

Netwerken waarbij uitgaande IP-adressen vaak kunnen worden gewijzigd of worden gedeeld, kunnen van invloed zijn op voorwaardelijke toegang van Microsoft Entra en continue toegangsevaluatie (CAE). Deze variabiliteit kan van invloed zijn op de werking van deze functies en de aanbevolen configuraties. Split Tunneling kan ook onverwachte blokken veroorzaken wanneer een omgeving is geconfigureerd met behulp van aanbevolen procedures voor Split Tunneling VPN. Het routeren van geoptimaliseerde IP-adressen via een vertrouwd IP/VPN kan nodig zijn om blokkades te voorkomen die verband houden met insufficient_claims of dat de Instant IP Enforcement check is mislukt.

De volgende tabel bevat een overzicht van gedrag en aanbevelingen voor voorwaardelijke toegang en CAE-functies voor verschillende typen netwerkimplementaties en resourceproviders (RP):

| Netwerktype | Voorbeeld | IP-adressen die worden gezien door Microsoft Entra | IP's gezien door RP | Toepasselijke configuratie voor voorwaardelijke toegang (vertrouwde benoemde locatie) | CAE afdwinging | CAE-toegangstoken | Aanbevelingen |

|---|---|---|---|---|---|---|---|

| 1. Uitgaande IP-adressen zijn toegewezen en opgesomd voor zowel Microsoft Entra als al het RP-verkeer | Al het uitgaande netwerkverkeer naar Microsoft Entra en RPs verloopt via 1.1.1.1 en/of 2.2.2.2. | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Kritieke gebeurtenissen Wijzigingen in IP-locatie |

Langlevend – tot 28 uur | Als benoemde locaties voor voorwaardelijke toegang zijn gedefinieerd, moet u ervoor zorgen dat ze alle mogelijke UITGAANDE IP-adressen bevatten (gezien door Microsoft Entra en alle RP) |

| 2. Uitgaande IP-adressen zijn toegewezen en opgesomd voor Microsoft Entra, maar niet voor RP-verkeer | Netwerkverkeer naar Microsoft Entra verloopt via 1.1.1.1. RP-verkeer verlaat via x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Kritieke gebeurtenissen | Standaardlevensduur van toegangstoken – 1 uur | Voeg geen niet-op te sommen of niet-toegewezen uitgaande IP-adressen (x.x.x.x) toe aan regels voor voorwaardelijke toegang voor vertrouwde benoemde locaties, omdat dit de beveiliging kan verzwakken. |

| 3. Uitgaande IP-adressen zijn gedeeld of niet opsombaar voor zowel Microsoft Entra- als RP-verkeer. | Netwerkverkeer naar Microsoft Entra gaat via y.y.y.y. RP-verkeer gaat via x.x.x.x. | y.y.y.y | x.x.x.x | Niet van toepassing: Er zijn geen voorwaardelijke toegang IP-beleid/vertrouwde locaties geconfigureerd. | Kritieke gebeurtenissen | Langlevend – tot 28 uur | Voeg geen niet-toegewezen of niet-numerieke uitgaande IP-adressen (x.x.x.x/y.y.y.y) toe aan regels voor voorwaardelijke toegang met vertrouwde benoemde locaties, omdat dit de beveiliging kan verzwakken |

Netwerken en netwerkservices die door clients worden gebruikt om verbinding te maken met id- en resourceproviders, blijven zich ontwikkelen en veranderen in reactie op moderne trends. Deze wijzigingen kunnen van invloed zijn op voorwaardelijke toegang en CAE-configuraties die afhankelijk zijn van de onderliggende IP-adressen. Bij het bepalen van deze configuraties moet u rekening houden met toekomstige wijzigingen in technologie en het onderhouden van de gedefinieerde lijst met adressen in uw plan.

Ondersteunde locatiebeleidsregels

CAE heeft alleen inzicht in benoemde IP-locaties. CAE heeft geen inzicht in andere locatievoorwaarden, zoals vertrouwde IP-adressen van MFA of locaties op basis van landen/regio's . Wanneer een gebruiker afkomstig is van een vertrouwd IP-adres van MFA, een vertrouwde locatie met vertrouwde IP-adressen van MFA of een land/regio-locatie, wordt CAE niet afgedwongen nadat die gebruiker naar een andere locatie is verplaatst. In dergelijke gevallen geeft Microsoft Entra een toegangstoken van één uur uit zonder directe controle van IP-afdwinging.

Belangrijk

Als u wilt dat uw locatiebeleid in realtime wordt afgedwongen door continue toegangsevaluatie, gebruikt u alleen de locatievoorwaarde voor voorwaardelijke toegang op basis van IP en configureert u alle IP-adressen, inclusief IPv4 en IPv6, die kunnen worden weergegeven door uw id-provider en resourceprovider. Gebruik geen land-/regiolocatievoorwaarden of de vertrouwde IPs-functie die beschikbaar is op de pagina met service-instellingen van Microsoft Entra multifactor authentication.

Beperkingen voor benoemde locaties

Wanneer de som van alle IP-bereiken die in het locatiebeleid zijn opgegeven hoger is dan 5000, kan CAE de stroom van wijzigingen van gebruikerslocaties niet in realtime afdwingen. In dit geval geeft Microsoft Entra een CAE-token van één uur uit. Naast gebeurtenissen met betrekking tot wijzigingen in clientlocatie, blijft CAE alle andere gebeurtenissen en beleidsregels afdwingen. Met deze wijziging behoudt u nog steeds een sterkere beveiligingspostuur in vergelijking met traditionele tokens van één uur, omdat andere gebeurtenissen nog steeds in bijna realtime worden geëvalueerd.

Instellingen voor Office en Web Account Manager

| Office Update-kanaal | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Halfjaarlijks Enterprise-kanaal | Als deze optie is ingesteld op ingeschakeld of 1, wordt CAE niet ondersteund. | Als deze optie is ingesteld op ingeschakeld of 1, wordt CAE niet ondersteund. |

| Huidig kanaal of Maandelijks Zakelijk Kanaal |

CAE wordt ondersteund ongeacht de instelling | CAE wordt ondersteund ongeacht de instelling |

Zie Overzicht van updatekanalen voor Microsoft 365-apps voor een uitleg van de office-updatekanalen. De aanbeveling is dat organisaties Web Account Manager (WAM) niet uitschakelen.

Samenwerken in Office-apps

Wanneer meerdere gebruikers tegelijkertijd aan een document samenwerken, kan CAE de toegang tot het document mogelijk niet onmiddellijk intrekken op basis van beleidswijzigingsgebeurtenissen. In dit geval verliest de gebruiker de toegang volledig na:

- Het document sluiten

- De Office-app sluiten

- Na 1 uur wanneer een IP-beleid voor voorwaardelijke toegang is ingesteld

Om deze tijd verder te beperken, kan een SharePoint-beheerder de maximale levensduur van cocreatiesessies verminderen voor documenten die zijn opgeslagen in SharePoint Online en Microsoft OneDrive door een netwerklocatiebeleid te configureren. Zodra deze configuratie is gewijzigd, wordt de maximale levensduur van cocreatiesessies gereduceerd tot 15 minuten en kan deze verder worden aangepast met de PowerShell-opdracht Set-SPOTenant -IPAddressWACTokenLifetime van SharePoint Online.

Inschakelen nadat een gebruiker is uitgeschakeld

Als u een gebruiker direct na het uitschakelen inschakelt, is er enige latentie voordat het account wordt herkend als ingeschakeld in downstream-Microsoft-services.

- SharePoint Online en Teams hebben doorgaans een vertraging van 15 minuten.

- Exchange Online heeft doorgaans een vertraging van 35 tot 40 minuten.

Pushmeldingen

Een IP-adresbeleid wordt niet geëvalueerd voordat pushmeldingen worden vrijgegeven. Dit scenario bestaat omdat pushmeldingen uitgaand zijn en er geen gekoppeld IP-adres is om tegen te evalueren. Als een gebruiker die pushmelding selecteert, bijvoorbeeld een e-mail in Outlook, worden beleidsregels voor CAE-IP-adressen nog steeds afgedwongen voordat het e-mailbericht kan worden weergegeven. Pushmeldingen geven een voorbeeld van een bericht weer, dat niet wordt beveiligd door een IP-adresbeleid. Alle andere CAE-controles worden uitgevoerd voordat de pushmelding wordt verzonden. Als de toegang van een gebruiker of apparaat wordt verwijderd, gebeurt dit binnen de gedocumenteerde periode.

Gastgebruikers

CAE biedt geen ondersteuning voor gastgebruikersaccounts. CAE-intrekkingsgebeurtenissen en beleid voor voorwaardelijke toegang op basis van IP worden niet onmiddellijk afgedwongen.

CAE en aanmeldingsfrequentie

Aanmeldingsfrequentie wordt gehonoreerd met of zonder CAE.