Microsoft Entra-implementatiescenario : externe toegang tot on-premises apps moderniseren met MFA per app

De Microsoft Entra-implementatiescenario's bieden gedetailleerde richtlijnen voor het combineren en testen van deze Microsoft Entra Suite-producten:

- Microsoft Entra ID Protection

- Microsoft Entra ID-governance

- Microsoft Entra geverifieerde ID (Premium-mogelijkheden)

- Microsoft Entra-internettoegang

- Microsoft Entra-privétoegang

In deze handleidingen beschrijven we scenario's waarin de waarde van de Microsoft Entra Suite wordt getoond en hoe de mogelijkheden samenwerken.

- Introductie van Microsoft Entra-implementatiescenario's

- Microsoft Entra-implementatiescenario - Onboarding voor werknemers en gasten, identiteit en toegang tot levenscyclusbeheer voor al uw apps

- Microsoft Entra-implementatiescenario - Beveiligde internettoegang op basis van bedrijfsbehoeften

Scenario: Externe toegang moderniseren met snelle toegang

In deze sectie wordt beschreven hoe u Microsoft Entra Suite-producten configureert voor een scenario waarin de fictieve organisatie Contoso hun bestaande VPN-oplossing bijwerken. Met de nieuwe, schaalbare cloudoplossing kunnen ze overstappen op Secure Access Service Edge (SASE). Om dit doel te bereiken, implementeren ze Microsoft Entra-internettoegang, Microsoft Entra-privétoegang en Microsoft Entra ID Protection.

Microsoft Entra-privétoegang biedt gebruikers (op kantoor of op afstand) beveiligde toegang tot persoonlijke bedrijfsbronnen. Microsoft Entra-privétoegang bouwt voort op de Microsoft Entra-toepassingsproxy om de toegang tot elke privéresource uit te breiden, onafhankelijk van TCP/IP-poort en -protocol.

Externe gebruikers kunnen verbinding maken met privé-apps in hybride en multicloudomgevingen, privénetwerken en datacenters vanaf elk apparaat en netwerk zonder dat hiervoor een VPN-oplossing is vereist. De service biedt adaptieve toegang per app op basis van beleid voor voorwaardelijke toegang (CA) voor gedetailleerdere beveiliging dan een traditionele VPN-oplossing.

Met Microsoft Entra ID Protection-cloudidentiteit en toegangsbeheer (IAM) kunt u gebruikersidentiteiten en referenties beschermen tegen inbreuk.

U kunt deze stappen op hoog niveau repliceren voor de Contoso-oplossing, zoals beschreven in dit scenario.

- Meld u aan voor Microsoft Entra Suite. Schakel Microsoft Entra Internet en Private Access in en configureer deze naar de gewenste netwerk- en beveiligingsinstellingen.

- Implementeer de Microsoft Global Secure Access-client op gebruikersapparaten en Microsoft Entra-privétoegang connectors in privénetwerken. Neem virtuele netwerken met meerdere clouds op basis van Internet as a Service (IaaS) op om toegang te krijgen tot apps en resources in Contoso-netwerken.

- Persoonlijke apps instellen als Global Secure Access-apps. Wijs de juiste gebruikers en groepen toe. Beleid voor voorwaardelijke toegang instellen voor deze apps en gebruikers. Met deze instelling kunt u minimale toegang bereiken door alleen toegang toe te staan tot gebruikers en groepen waarvoor toegang is vereist.

- Schakel Microsoft Entra ID Protection in om beheerders in staat te stellen risico's te onderzoeken en op te lossen om organisaties veilig en veilig te houden. Risico's kunnen worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang om toegangsbeslissingen te nemen en terug te keren naar een SIEM-hulpprogramma (Security Information and Event Management) voor onderzoek.

- Gebruik uitgebreide logboeken en analyses van Microsoft Entra-internettoegang, Microsoft Entra-privétoegang en Microsoft Entra ID Protection om de netwerk- en beveiligingsstatus bij te houden en te evalueren. Met deze configuratie kan uw SOC-team (Security Operations Center) onmiddellijk bedreigingen detecteren en onderzoeken om escalatie te voorkomen.

Microsoft Entra Suite-oplossingen bieden deze voordelen ten opzichte van VPN:

- Eenvoudiger en geconsolideerd beheer

- Lagere VPN-kosten

- Betere beveiliging en zichtbaarheid

- Soepelere gebruikerservaring en efficiëntie

- Voorbereidheid voor SASE

Vereisten voor externe toegang met snelle toegang

In deze sectie worden de vereisten voor de oplossing van het scenario gedefinieerd.

Machtigingen voor externe toegang met snelle toegang

Beheerders die werken met globale beveiligde toegangsfuncties, hebben de rollen Globale Secure Access-beheerder en toepassingsbeheerder nodig.

Voor de beleidsconfiguratie voor voorwaardelijke toegang (CA) is de rol Beheerder voor voorwaardelijke toegang of Beveiligingsbeheerder vereist. Voor sommige functies zijn mogelijk meer rollen vereist.

Vereisten voor externe toegang met snelle toegang

Als u dit scenario wilt implementeren en testen, configureert u deze vereisten:

- Microsoft Entra-tenant met Microsoft Entra ID P1-licentie. Configureer Microsoft Entra ID om Microsoft Entra ID Protection te testen.

Koop licenties of koop proeflicenties.

- Eén gebruiker met ten minste globale rollen Secure Access Administrator en Toepassingsbeheerder voor het configureren van Microsoft Security Service Edge

- Ten minste één clienttestgebruiker in uw tenant

- Eén Windows-clientapparaat met deze configuratie:

- Windows 10/11 64-bits versie

- Microsoft Entra toegevoegd aan of hybride gekoppeld

- Met internet verbonden en geen toegang tot bedrijfsnetwerk of VPN

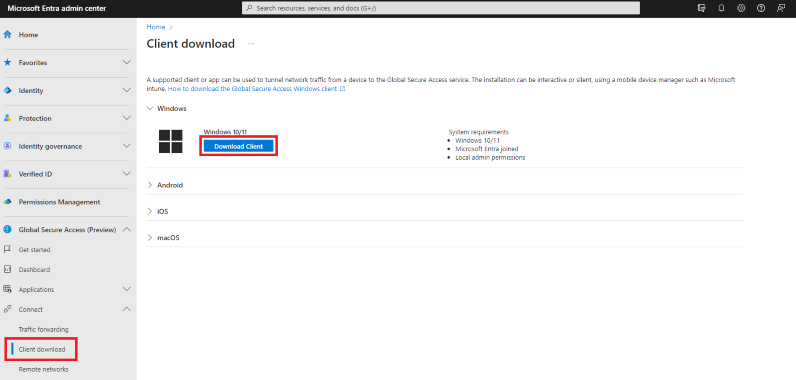

- Download en installeer Global Secure Access Client op clientapparaat. In het artikel Global Secure Access Client voor Windows worden de vereisten en installatie beschreven.

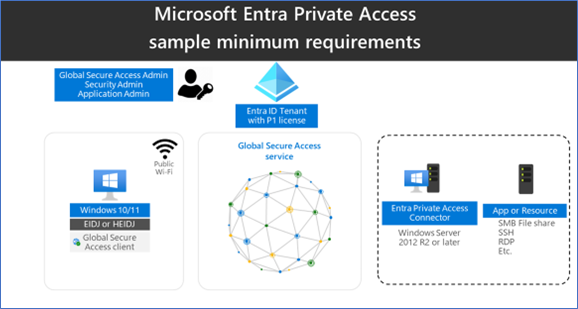

- Als u Microsoft Entra-privétoegang wilt testen, configureert u een Windows-server om te functioneren als de resourceserver:

- Windows Server 2012 R2 of hoger

- Een bestandsshare

- Als u Microsoft Entra-privétoegang wilt testen, configureert u een Windows-server om te functioneren als de connectorserver:

- Windows Server 2012 R2 of hoger

- Netwerkconnectiviteit met Microsoft Entra-service

- Poorten 80 en 443 geopend voor uitgaand verkeer

- Toegang tot vereiste URL's toestaan

- Maak verbinding tussen de connectorserver en de toepassingsserver. Bevestig de toegang om de toepassing te testen op de toepassingsserver (bijvoorbeeld geslaagde toegang tot bestandsshares).

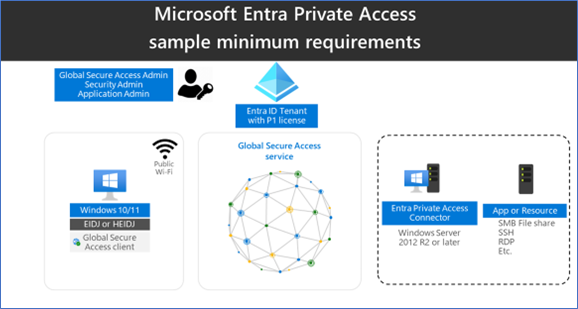

In dit diagram ziet u de minimale architectuurvereisten voor het implementeren en testen van Microsoft Entra-privétoegang:

Globale beveiligde toegang configureren voor externe toegang met snelle toegang

In deze sectie activeren we Global Secure Access via het Microsoft Entra-beheercentrum. Vervolgens stellen we initiële configuraties in die voor dit scenario nodig zijn.

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Global Secure Access>Get started>Activate Global Secure Access in your tenant. Selecteer Activeren om SSE-functies in te schakelen.

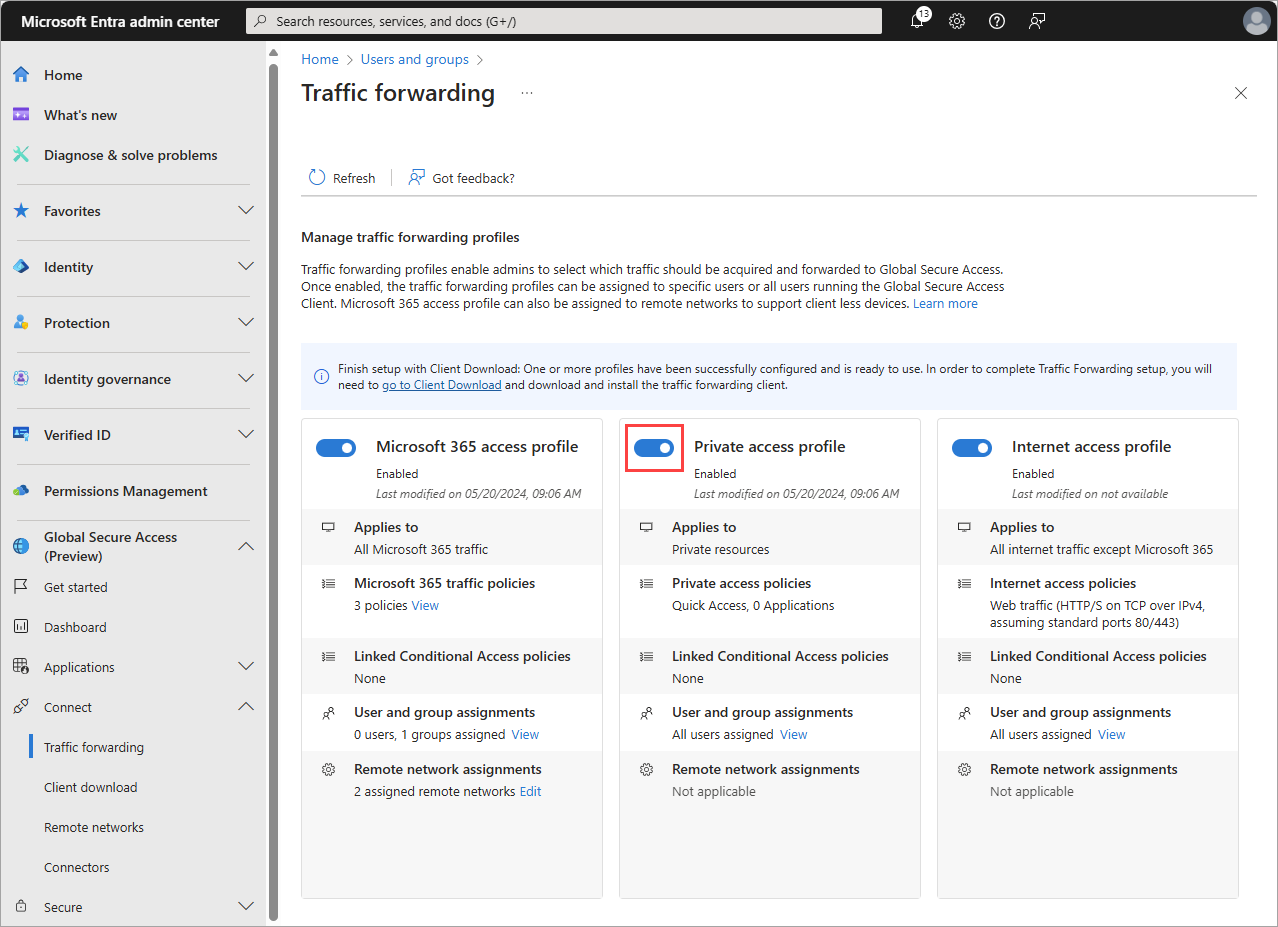

- Blader naar global Secure Access>Connect>Traffic Forwarding. Schakel deze optie in op privétoegangsprofiel. Met het doorsturen van verkeer kunt u het type netwerkverkeer configureren voor tunneling via de Security Service Edge Solution-services van Microsoft.

Stel verkeersdoorstuurprofielen in om verkeerstypen te beheren.

Het Microsoft 365-toegangsprofiel is bedoeld voor Microsoft Entra-internettoegang voor Microsoft 365.

Het profiel voor privétoegang is bedoeld voor Microsoft Entra-privétoegang.

Het profiel voor internettoegang is bedoeld voor Microsoft Entra-internettoegang. De Security Service Edge-oplossing van Microsoft legt alleen verkeer vast op clientapparaten met global Secure Access Client-installatie.

Global Secure Access-client installeren voor externe toegang met snelle toegang

Microsoft Entra-internettoegang voor Microsoft 365 en Microsoft Entra-privétoegang de Global Secure Access-client op Windows-apparaten gebruiken. Deze client verwerft en stuurt netwerkverkeer door naar de Security Service Edge-oplossing van Microsoft. Voer deze installatie- en configuratiestappen uit:

Zorg ervoor dat het Windows-apparaat lid is van Microsoft Entra of hybride gekoppeld is.

Meld u aan bij het Windows-apparaat met een Microsoft Entra-gebruikersrol met lokale beheerdersbevoegdheden.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar global Secure Access>>Download. Selecteer Client downloaden. Voltooi de installatie.

Op de taakbalk van het venster wordt de globale secure access-client eerst weergegeven als verbroken. Voer na een paar seconden, wanneer u om referenties wordt gevraagd, de referenties van de testgebruiker in.

Plaats de muisaanwijzer op de taakbalk van het venster op het pictogram Global Secure Access Client en controleer de status Verbonden .

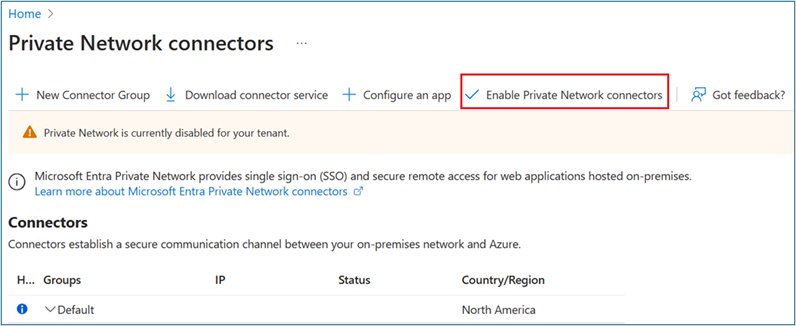

Connectorserver instellen voor externe toegang met snelle toegang

De connectorserver communiceert met de Security Service Edge-oplossing van Microsoft als de gateway naar het bedrijfsnetwerk. Het maakt gebruik van uitgaande verbindingen via 80 en 443 en vereist geen binnenkomende poorten. Meer informatie over het configureren van connectors voor Microsoft Entra-privétoegang. Voer deze configuratiestappen uit:

Meld u op de connectorserver aan bij het Microsoft Entra-beheercentrum als ten minste een globale beheerder voor beveiligde toegang.

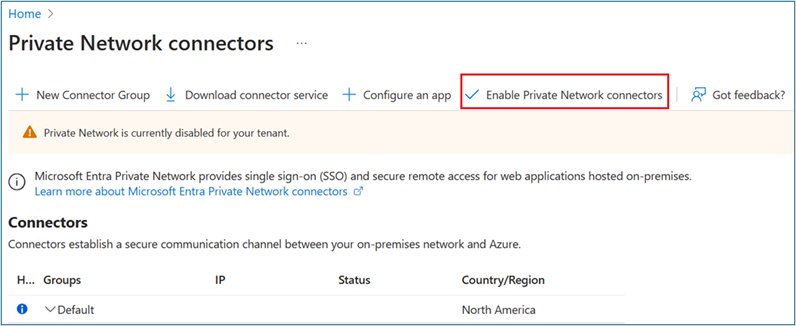

Blader naar Global Secure Access>Connect-connectors.> Selecteer Privénetwerkconnectors inschakelen.

Selecteer Service-connector downloaden.

Volg de installatiewizard om de connectorservice op de connectorserver te installeren. Voer desgevraagd tenantreferenties in om de installatie te voltooien.

De connectorserver wordt geïnstalleerd wanneer deze wordt weergegeven in Connectors.

In dit scenario gebruiken we de standaardconnectorgroep met één connectorserver. Maak in een productieomgeving connectorgroepen met meerdere connectorservers. Zie gedetailleerde richtlijnen voor het publiceren van apps op afzonderlijke netwerken met behulp van connectorgroepen.

Beveiligingsgroep maken voor externe toegang met snelle toegang

In dit scenario gebruiken we een beveiligingsgroep om machtigingen toe te wijzen aan de privétoegangstoepassing en om beleid voor voorwaardelijke toegang te richten.

- Maak in het Microsoft Entra-beheercentrum een nieuwe beveiligingsgroep voor alleen de cloud.

- Voeg een testgebruiker toe als lid.

Persoonlijke resource bepalen voor externe toegang met snelle toegang

In dit scenario gebruiken we bestandsshareservices als voorbeeldresource. U kunt elke persoonlijke toepassing of resource gebruiken. U moet weten welke poorten en protocollen de toepassing gebruikt om deze te publiceren met Microsoft Entra-privétoegang.

Identificeer een server met een bestandsshare om het IP-adres te publiceren en te noteren. Bestandsshareservices gebruiken poort 445/TCP.

Toepassing publiceren voor externe toegang met snelle toegang

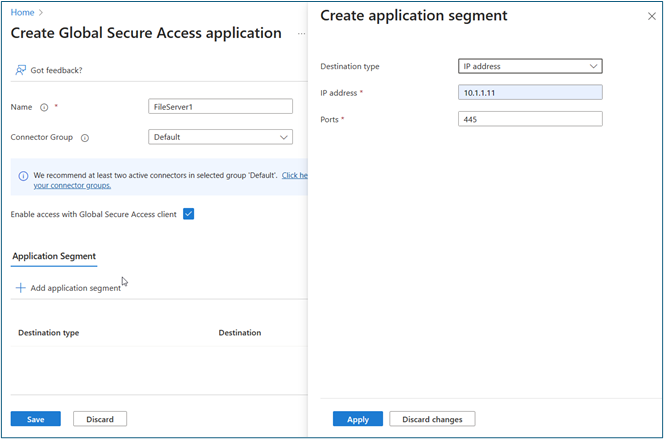

Microsoft Entra-privétoegang ondersteunt TCP-toepassingen (Transmission Control Protocol) met behulp van een poort. Voer de volgende stappen uit om verbinding te maken met de bestandsserver (TCP-poort 445) via internet:

Controleer vanaf de connectorserver of u toegang hebt tot een bestandsshare op de bestandsserver.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

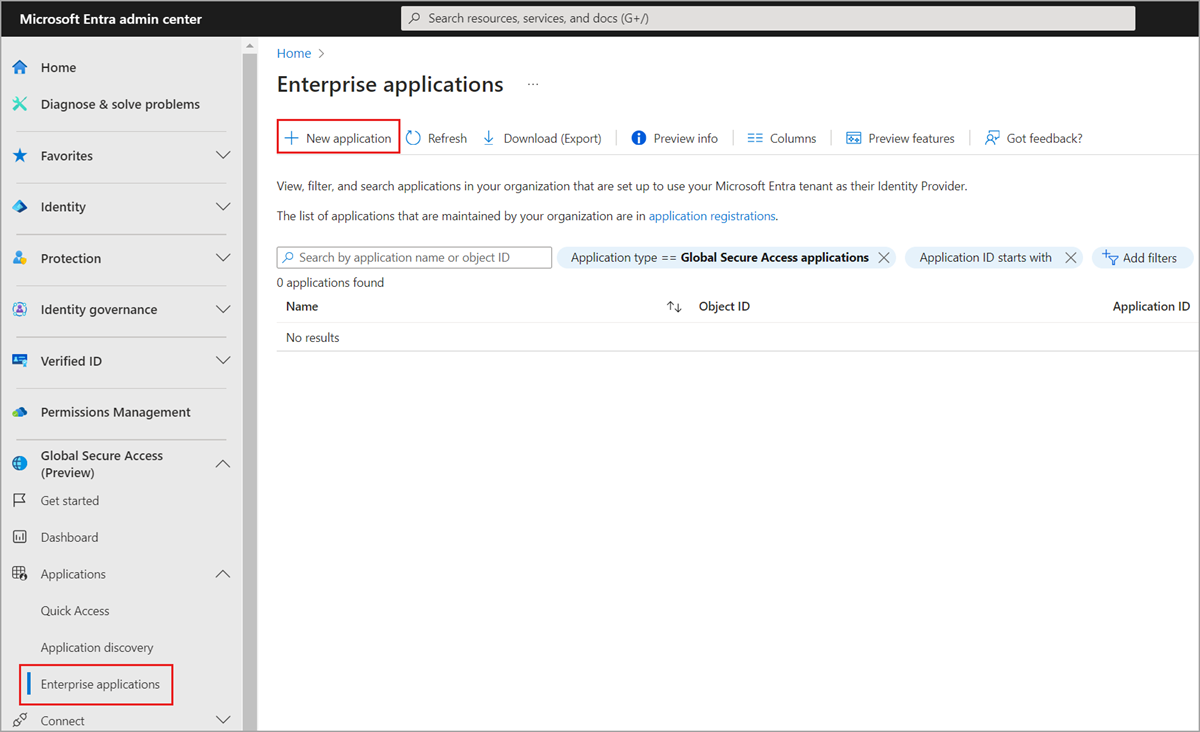

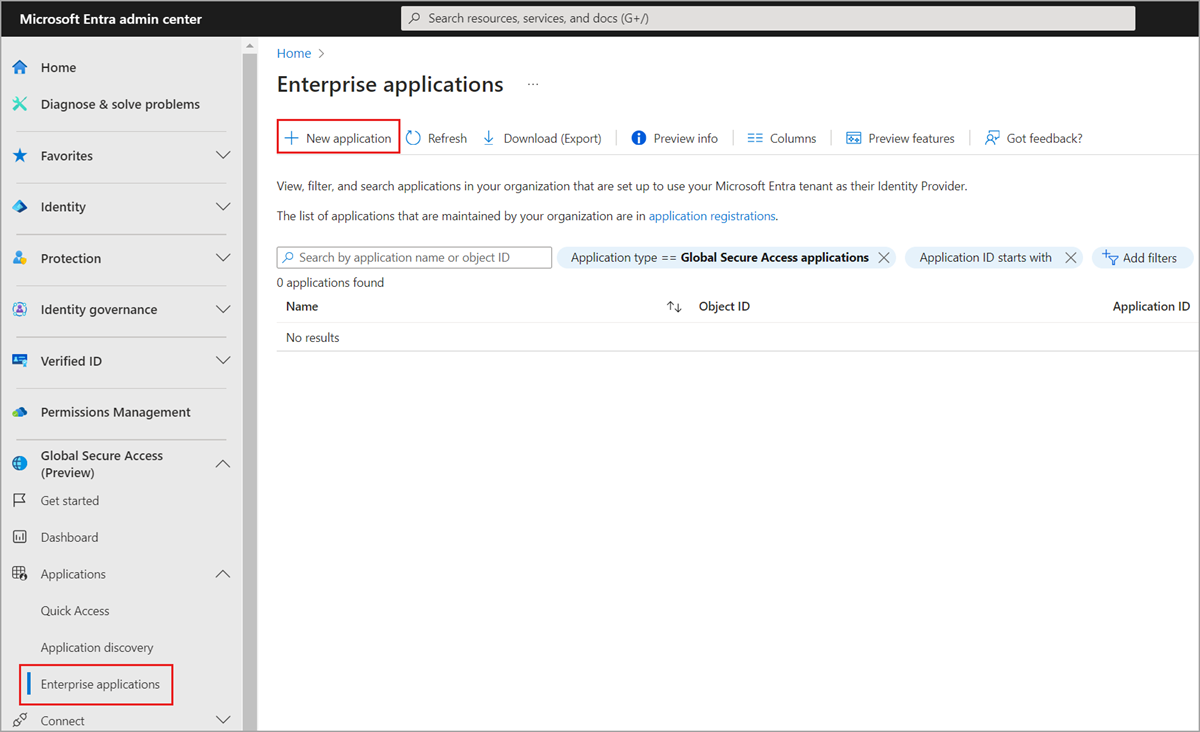

Blader naar >>+ nieuwe toepassing.

Voer een naam in (zoals FileServer1). Selecteer de standaardconnectorgroep. Selecteer +Toepassingssegment toevoegen. Voer het IP-adres van de toepassingsserver en poort 441 in.

Selecteer Opslaan toepassen>. Controleer of de toepassing zich in Bedrijfstoepassingen bevindt.

Ga naar Bedrijfstoepassingen voor identiteitstoepassingen>>. Selecteer de nieuwe toepassing.

Selecteer Gebruikers en groepen. Voeg de beveiligingsgroep toe die u eerder hebt gemaakt met testgebruikers die toegang hebben tot deze bestandsshare vanaf internet.

Gepubliceerde toepassing beveiligen voor externe toegang met snelle toegang

In deze sectie maken we een beleid voor voorwaardelijke toegang (CA) waarmee de toegang tot de nieuwe toepassing wordt geblokkeerd wanneer het risico van een gebruiker wordt verhoogd.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

- Selecteer Nieuw beleid.

- Voer een naam in en selecteer gebruikers. Selecteer gebruikers en groepen. Selecteer de beveiligingsgroep die u eerder hebt gemaakt.

- Selecteer Doelbronnen-apps > en de toepassing die u eerder hebt gemaakt (zoals FileServer1).

- Selecteer Voorwaarden>voor gebruikersrisico>Ja configureren.> Selecteer hoog en gemiddeld risiconiveau. Selecteer Gereed.

- Selecteer Toegang blokkeren> verlenen.>

- Schakel het selectievakje Beleid inschakelen in.

- Controleer de instellingen.

- Selecteer Maken.

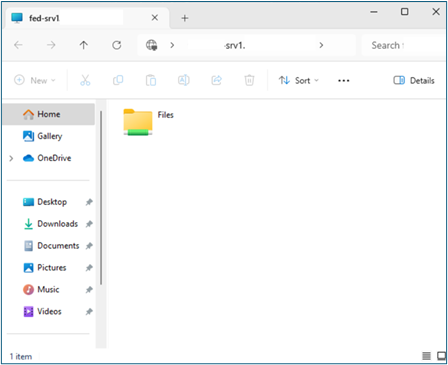

Toegang valideren voor externe toegang met snelle toegang

In deze sectie wordt gecontroleerd of de gebruiker toegang heeft tot de bestandsserver, terwijl er geen risico is. Controleer of de toegang wordt geblokkeerd wanneer er risico's worden gedetecteerd.

Meld u aan bij het apparaat waarop u de Global Secure Access-client eerder hebt geïnstalleerd.

Probeer toegang te krijgen tot de bestandsserver door \

\\IP_addressuit te voeren en te valideren dat u door de bestandsshare kunt bladeren.

Simuleer indien gewenst gebruikersrisico's door instructies te volgen in Het simuleren van risicodetecties in Microsoft Entra ID Protection. Mogelijk moet u meerdere keren proberen om het gebruikersrisico te verhogen tot gemiddeld of hoog.

Probeer toegang te krijgen tot de bestandsserver om te bevestigen dat de toegang is geblokkeerd. Mogelijk moet u maximaal één uur wachten op het afdwingen van blokkeren.

Controleer of het beleid voor voorwaardelijke toegang (dat u eerder hebt gemaakt met behulp van aanmeldingslogboeken) de toegang blokkeert. Open niet-interactieve aanmeldingslogboeken van ZTNA Network Access Client - Privétoepassing . Bekijk logboeken van de naam van de Private Access-toepassing die u eerder hebt gemaakt als resourcenaam.

Scenario: Externe toegang per app moderniseren

In deze sectie wordt beschreven hoe u Microsoft Entra Suite-producten configureert voor een scenario waarin de fictieve organisatie Contoso hun cyberbeveiligingspraktijk transformeert. Ze gebruiken nul vertrouwensprincipes die expliciet verifiëren, minimale bevoegdheden gebruiken en aannemen dat alle toepassingen en resources worden geschonden. In hun detectieproces hebben ze meerdere bedrijfstoepassingen geïdentificeerd die geen moderne verificatie gebruiken en afhankelijk zijn van connectiviteit met het bedrijfsnetwerk (vanuit hun filialen of extern met VPN).

U kunt deze stappen op hoog niveau repliceren voor de Contoso-oplossing, zoals beschreven in dit scenario.

- Als u dit expliciet wilt controleren, configureert u Privétoegang van Microsoft Entra ID voor toegang tot het bedrijfsnetwerk per toepassing. Gebruik de geïntegreerde set toegangsbeheer die wordt geleverd door voorwaardelijke toegang en Microsoft Entra ID Protection om toegang te verlenen tot het bedrijfsnetwerk op basis van identiteit, eindpunt en risicosignaal dat ze gebruiken met Microsoft 365 en andere cloudtoepassingen.

- Als u minimale bevoegdheden wilt afdwingen, gebruikt u Microsoft Entra ID-governance om toegangspakketten te maken om netwerktoegang per app op te nemen naast de toepassingen waarvoor dit is vereist. Deze benadering verleent werknemers toegang tot het bedrijfsnetwerk die zijn afgestemd op hun functiefuncties in de levenscyclus van joiner/mover/verlof.

Als onderdeel van deze transformatie bereiken SecOps-teams uitgebreidere en samenhangendere beveiligingsanalyses om beveiligingsrisico's beter te identificeren. Dit zijn de voordelen van het samen gebruiken van de oplossingen:

- Verbeterde beveiliging en zichtbaarheid. Nauwkeurig en adaptief toegangsbeleid afdwingen op basis van identiteit en context van gebruikers en apparaten, evenals toepassings- en gegevensgevoeligheid en -locatie. Gebruik verrijkte logboeken en analyses om inzicht te krijgen in het netwerk- en beveiligingspostuur om bedreigingen te detecteren en sneller te reageren.

- Minimale toegang tot on-premises toepassingen. Beperk de toegang tot het bedrijfsnetwerk alleen tot wat de toepassingen nodig hebben. Toegang toewijzen en beheren die is uitgelijnd met de taakfunctie, ontwikkelt zich door de cyclus joiners/movers/leavers. Deze aanpak vermindert het risico op aanvalsvectoren voor laterale bewegingen.

- Verhoog de productiviteit. Sluit de toegang tot toepassingen en netwerken samen wanneer gebruikers lid worden van de organisatie, zodat ze klaar zijn om op dag één te gaan. Gebruikers hebben de juiste toegang tot informatie, groepslidmaatschappen en toepassingen die ze nodig hebben. Selfservicemogelijkheden voor verplaatsingen binnen de organisatie zorgen ervoor dat de toegang wordt ingetrokken wanneer gebruikers de organisatie verlaten.

Vereisten voor externe toegang per app

In deze sectie worden de vereisten voor de oplossing van het scenario gedefinieerd.

Machtigingen voor externe toegang per app

Beheerders die werken met globale beveiligde toegangsfuncties, hebben de rollen Globale Secure Access-beheerder en toepassingsbeheerder nodig.

Voor de identiteitsbeheerconfiguratie is ten minste de rol Identity Governance-beheerder vereist.

Licenties voor externe toegang per app

Als u alle stappen in dit scenario wilt implementeren, hebt u globale beveiligde toegang en Microsoft Entra ID-governance licenties nodig. U kunt licenties kopen of proeflicenties verkrijgen. Zie de sectie Licenties van Wat is Global Secure Access?voor meer informatie over global Secure Access-licenties.

Gebruikers voor externe toegang per app

Als u de stappen in dit scenario wilt configureren en testen, hebt u deze gebruikers nodig:

- Microsoft Entra-beheerder met de rollen die zijn gedefinieerd in Machtigingen

- On-premises Active Directory-beheerder voor het configureren van CloudSynchronisatie en toegang tot de voorbeeldresource (bestandsserver)

- Een gesynchroniseerde gewone gebruiker om tests uit te voeren op een clientapparaat

Vereisten voor privétoegang

Als u dit scenario wilt implementeren en testen, configureert u deze vereisten.

- Eén Windows-clientapparaat met deze configuratie:

- Windows 10/11 64-bits versie

- Microsoft Entra toegevoegd aan of hybride gekoppeld

- Met internet verbonden en geen toegang tot bedrijfsnetwerk of VPN

- Download en installeer de Global Secure Access-client op het clientapparaat. In het artikel Global Secure Access Client voor Windows worden de vereisten en installatie beschreven.

- Als u Microsoft Entra-privétoegang wilt testen, configureert u een Windows-server om te functioneren als de resourceserver:

- Windows Server 2012 R2 of hoger

- Een bestandsshare

- Als u Microsoft Entra-privétoegang wilt testen, configureert u een Windows-server om te functioneren als de connectorserver:

- Windows Server 2012 R2 of hoger

- Netwerkconnectiviteit met Microsoft Entra-service

- Poorten 80 en 443 geopend voor uitgaand verkeer

- Toegang tot vereiste URL's toestaan

- Maak verbinding tussen de connectorserver en de toepassingsserver. Controleer of u toegang hebt tot uw testtoepassing op de toepassingsserver (bijvoorbeeld geslaagde toegang tot bestandsshares).

In dit diagram ziet u de minimale architectuurvereisten voor het implementeren en testen van Microsoft Entra-privétoegang:

Persoonlijke resource bepalen voor externe toegang per app

In dit scenario gebruiken we services voor het delen van bestanden als voorbeeldresource. U kunt elke persoonlijke toepassing of resource gebruiken. U moet weten welke poorten en protocollen de toepassing gebruikt om deze te publiceren met Microsoft Entra-privétoegang.

Identificeer een server met een bestandsshare die u wilt publiceren en noteer het IP-adres. Bestandsshareservices gebruiken poort 445/TCP.

Globale beveiligde toegang configureren voor externe toegang per app

Activeer Global Secure Access via het Microsoft Entra-beheercentrum en voer de vereiste initiële configuraties voor dit scenario in.

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Global Secure Access>Get started>Activate Global Secure Access in your tenant. Selecteer Activeren om SSE-functies in uw tenant in te schakelen.

- Ga naar Global Secure Access>Connect>Traffic Forwarding. Schakel deze optie in op privétoegangsprofiel. Met het doorsturen van verkeer kunt u het type netwerkverkeer configureren voor tunneling via de Security Service Edge Solution-services van Microsoft.

Stel verkeersdoorstuurprofielen in om verkeerstypen te beheren.

Het Microsoft 365-toegangsprofiel is bedoeld voor Microsoft Entra-internettoegang voor Microsoft 365.

Het profiel voor privétoegang is bedoeld voor Microsoft Entra-privétoegang.

Het profiel voor internettoegang is bedoeld voor Microsoft Entra-internettoegang. De Security Service Edge-oplossing van Microsoft legt alleen verkeer vast op clientapparaten met global Secure Access Client-installatie.

Global Secure Access-client installeren voor externe toegang per app

Microsoft Entra-internettoegang voor Microsoft 365 en Microsoft Entra-privétoegang de Global Secure Access-client op Windows-apparaten gebruiken. Deze client verwerft en stuurt netwerkverkeer door naar de Security Service Edge-oplossing van Microsoft. Voer deze installatie- en configuratiestappen uit:

Zorg ervoor dat het Windows-apparaat lid is van Microsoft Entra ID of hybride gekoppeld is.

Meld u aan bij het Windows-apparaat met een Microsoft Entra ID-gebruikersrol met lokale beheerdersbevoegdheden.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar global Secure Access>>Download. Selecteer Client downloaden. Voltooi de installatie.

Op de taakbalk van het venster wordt de globale secure access-client eerst weergegeven als verbroken. Voer na een paar seconden, wanneer u om referenties wordt gevraagd, de referenties van de testgebruiker in.

Plaats de muisaanwijzer op de taakbalk van het venster op het pictogram Global Secure Access Client en controleer de status Verbonden .

Connectorserver instellen voor externe toegang per app

De connectorserver communiceert met de Security Service Edge-oplossing van Microsoft als de gateway naar het bedrijfsnetwerk. Het maakt gebruik van uitgaande verbindingen via 80 en 443 en vereist geen binnenkomende poorten. Meer informatie over het configureren van connectors voor Microsoft Entra-privétoegang. Voer deze configuratiestappen uit:

Meld u op de connectorserver aan bij het Microsoft Entra-beheercentrum als ten minste een globale beheerder voor beveiligde toegang.

Blader naar Global Secure Access>Connect-connectors.> Selecteer Privénetwerkconnectors inschakelen.

Selecteer Service-connector downloaden.

Volg de installatiewizard om de connectorservice op de connectorserver te installeren. Voer desgevraagd tenantreferenties in om de installatie te voltooien.

De connectorserver wordt geïnstalleerd wanneer deze wordt weergegeven in Connectors.

In dit scenario gebruiken we de standaardconnectorgroep met één connectorserver. Maak in een productieomgeving connectorgroepen met meerdere connectorservers. Zie gedetailleerde richtlijnen voor het publiceren van apps op afzonderlijke netwerken met behulp van connectorgroepen.

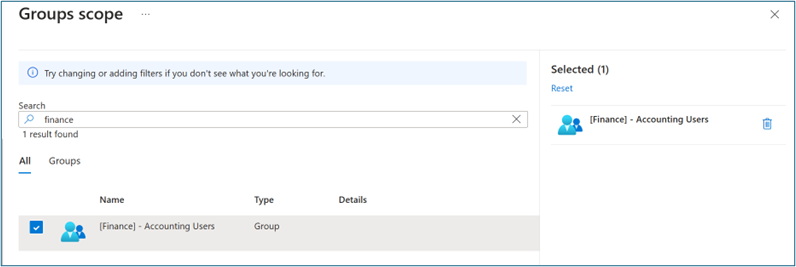

Beveiligingsgroep voor privétoegangstoepassingen maken

In dit scenario gebruiken we een beveiligingsgroep om machtigingen toe te wijzen aan de privétoegangstoepassing en om beleid voor voorwaardelijke toegang te richten.

- Maak in het Microsoft Entra-beheercentrum een nieuwe beveiligingsgroep voor alleen de cloud.

- Voeg een testgebruiker toe als lid.

Toepassing publiceren voor externe toegang per app

Microsoft Entra-privétoegang ondersteunt TCP-toepassingen (Transmission Control Protocol) met behulp van een poort. Voer de volgende stappen uit om verbinding te maken met de bestandsserver (TCP-poort 445) via internet:

Controleer vanaf de connectorserver of u toegang hebt tot een bestandsshare op de bestandsserver.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang.

Blader naar >>+ nieuwe toepassing.

Voer een naam in (zoals FileServer1). Selecteer de standaardconnectorgroep. Selecteer +Toepassingssegment toevoegen. Voer het IP-adres van de toepassingsserver en poort 441 in.

Selecteer Opslaan toepassen>. Controleer of de toepassing zich in Bedrijfstoepassingen bevindt.

Ga naar Bedrijfstoepassingen voor identiteitstoepassingen>>. Selecteer de nieuwe toepassing.

Selecteer Gebruikers en groepen. Voeg de beveiligingsgroep toe die u eerder hebt gemaakt met testgebruikers die toegang hebben tot deze bestandsshare vanaf internet.

Toegangsbeheer configureren voor externe toegang per app

In deze sectie beschrijven we de configuratiestappen voor deze oplossing.

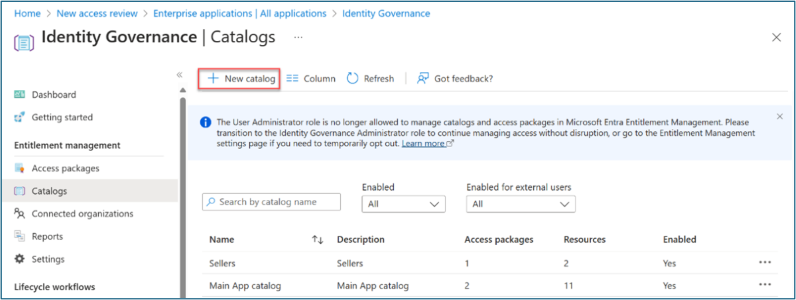

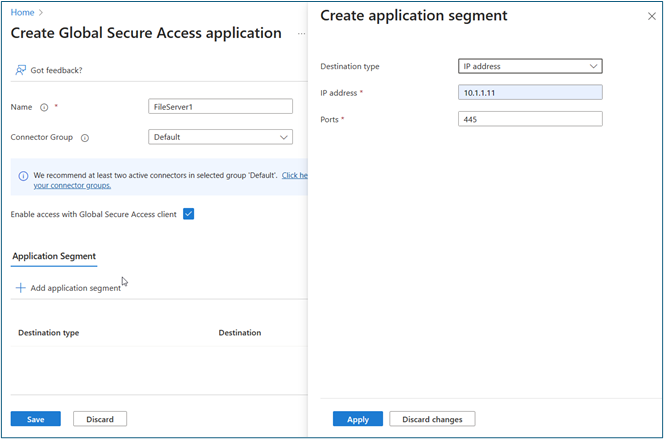

Rechtenbeheercatalogus maken

Volg deze stappen om een rechtenbeheercatalogus te maken:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar catalogussen voor rechtenbeheer voor identiteitsbeheer>

Selecteer +Nieuwe catalogus.

Voer een unieke naam in voor de catalogus en geef een beschrijving op. Aanvragers zien deze informatie in de details van het toegangspakket.

Als u toegangspakketten in deze catalogus wilt maken voor interne gebruikers, selecteert u Ingeschakeld voor externe gebruikers>Nee.

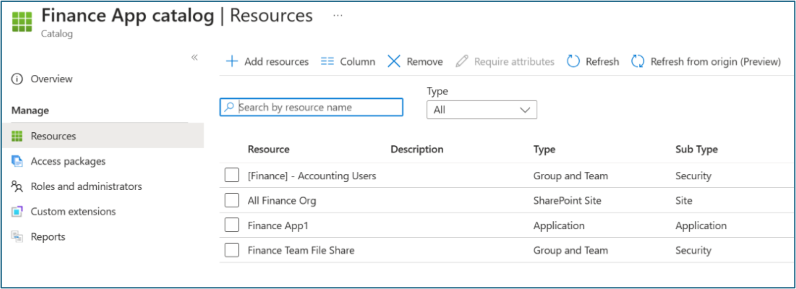

Open in Catalogus de catalogus waaraan u resources wilt toevoegen. Selecteer Resources+Resources> toevoegen.

Selecteer Type en vervolgens Groepen en Teams, Toepassingen of SharePoint-sites.

Selecteer en voeg de toepassing (zoals FileServer1) en de beveiligingsgroep (zoals Finance Team File Share) toe die u eerder hebt gemaakt. Selecteer Toevoegen.

Groepen inrichten voor Active Directory

Het is raadzaam om groepsinrichting in Active Directory te maken met Microsoft Entra Cloud Sync. Als u Connect Sync gebruikt, moet u uw configuratie overschakelen naar Cloud Sync. De vereisten voor Microsoft Entra Cloud Sync in Microsoft Entra ID en het installeren van de microsoft Entra-inrichtingsagentartikelen bevatten gedetailleerde instructies. Groeps terugschrijven v2 in Microsoft Entra Connect Sync is na 30 juni 2024 niet meer beschikbaar.

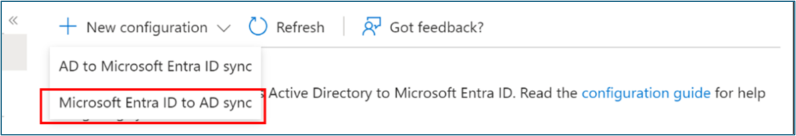

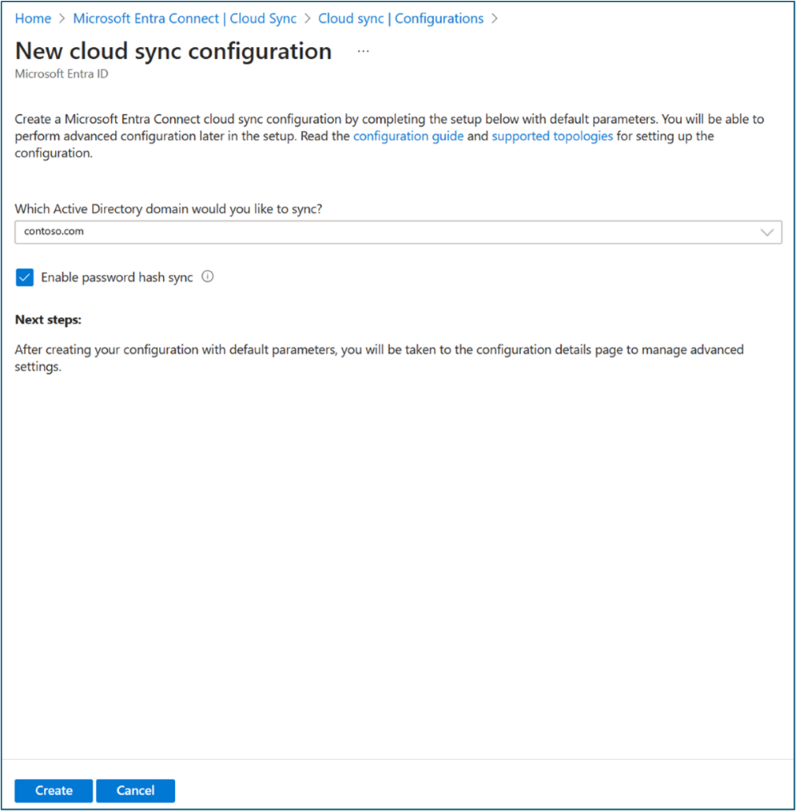

Volg deze stappen om Microsoft Entra Cloud-synchronisatie te configureren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatie.>

Selecteer Nieuwe configuratie.

Selecteer Microsoft Entra-id voor AD-synchronisatie.

Selecteer uw domein in Configuraties. Selecteer desgewenst Wachtwoord-hashsynchronisatie inschakelen.

Selecteer Maken.

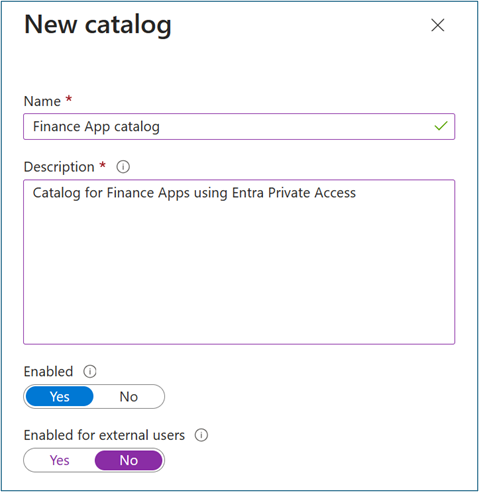

Voor de configuratie Aan de slag selecteert u Bereikfilters toevoegen (naast het pictogram Bereikfilters toevoegen) of bereikfilters (onder Beheren).

Selecteer Geselecteerde beveiligingsgroepen in de optie Groep(en) selecteren. Selecteer Objecten bewerken. Voeg de Microsoft Entra ID-beveiligingsgroep toe die u eerder hebt gemaakt (zoals de bestandsshare van het financiële team). We gebruiken deze groep om de toegang tot on-premises toepassingen te beheren met behulp van levenscycluswerkstromen en toegang tot pakketten in latere stappen.

Toegang tot on-premises bestandsserver toewijzen

- Maak een bestandsshare op de geselecteerde bestandsserver.

- Wijs leesmachtigingen toe aan de Microsoft Entra ID-beveiligingsgroep (zoals De bestandsshare financiënteam) die u hebt ingericht voor Active Directory.

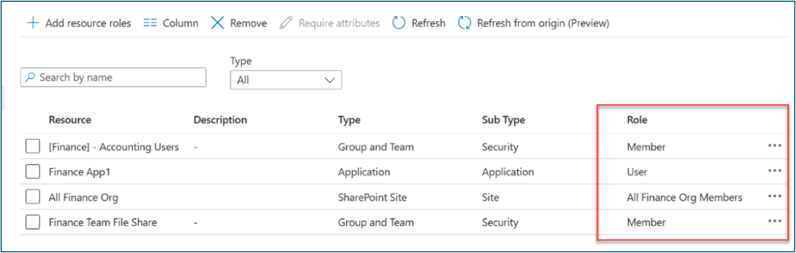

Toegangspakket maken voor externe toegang per app

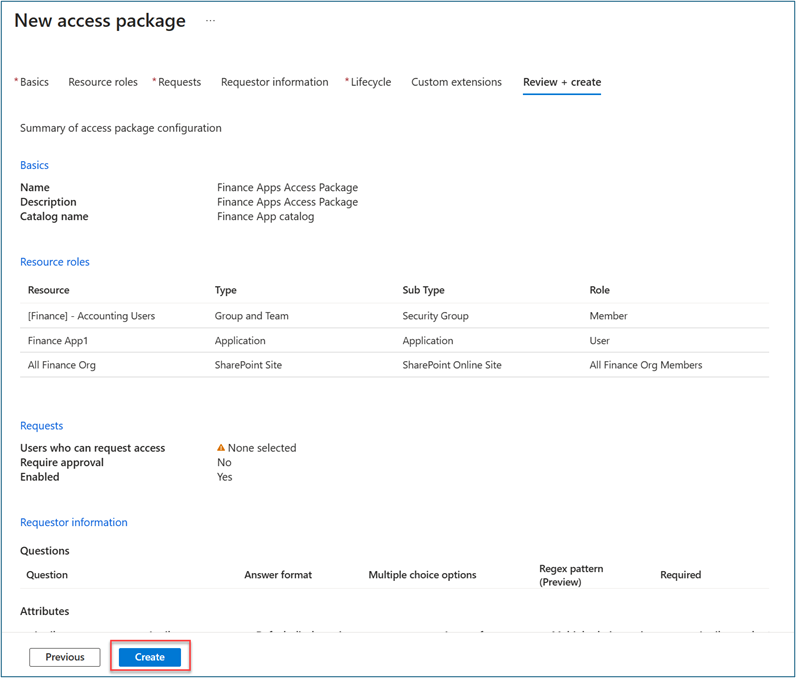

Volg deze stappen om een toegangspakket te maken in Rechtenbeheer:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar het toegangspakket rechtenbeheer voor identiteitsbeheer>

Selecteer Nieuw toegangspakket.

Geef voor Basics een naam op voor het toegangspakket (zoals Finance Apps Access Package). Geef de catalogus op die u eerder hebt gemaakt.

Voor resourcerollen selecteert u de resources die u eerder hebt toegevoegd (zoals de FileServer1-app en de beveiligingsgroep Financiële teambestandsshare).

In Rol selecteert u Lid voor de bestandsshare van het financiële team en de gebruiker voor de FileServer1-app.

Selecteer Voor aanvragen de optie Voor gebruikers in uw adreslijst. U kunt ook het toegangspakket voor gastgebruikers inschakelen (om te worden besproken in een afzonderlijk scenario).

Als u Specifieke gebruikers en groepen hebt geselecteerd, selecteert u Gebruikers en groepen toevoegen.

Selecteer geen gebruiker in Gebruikers en groepen selecteren. We testen een gebruiker die later toegang aanvraagt.

Optioneel: Geef bij Goedkeuring op of goedkeuring vereist is wanneer gebruikers dit toegangspakket aanvragen.

Optioneel: Selecteer vragen in requestor-informatie. Voer een vraag in die u de aanvrager wilt stellen. Deze vraag wordt de weergavetekenreeks genoemd. Als u lokalisatieopties wilt toevoegen, selecteert u Lokalisatie toevoegen.

Geef voor levenscyclus op wanneer de toewijzing van een gebruiker aan het toegangspakket verloopt. Geef op of gebruikers hun toewijzingen kunnen uitbreiden. Voor Verlooptijd stelt u de vervaldatum van access-pakkettoewijzingen in op De datum, het aantal dagen, het aantal uren of nooit.

Selecteer Maken.

Levenscycluswerkstromen maken

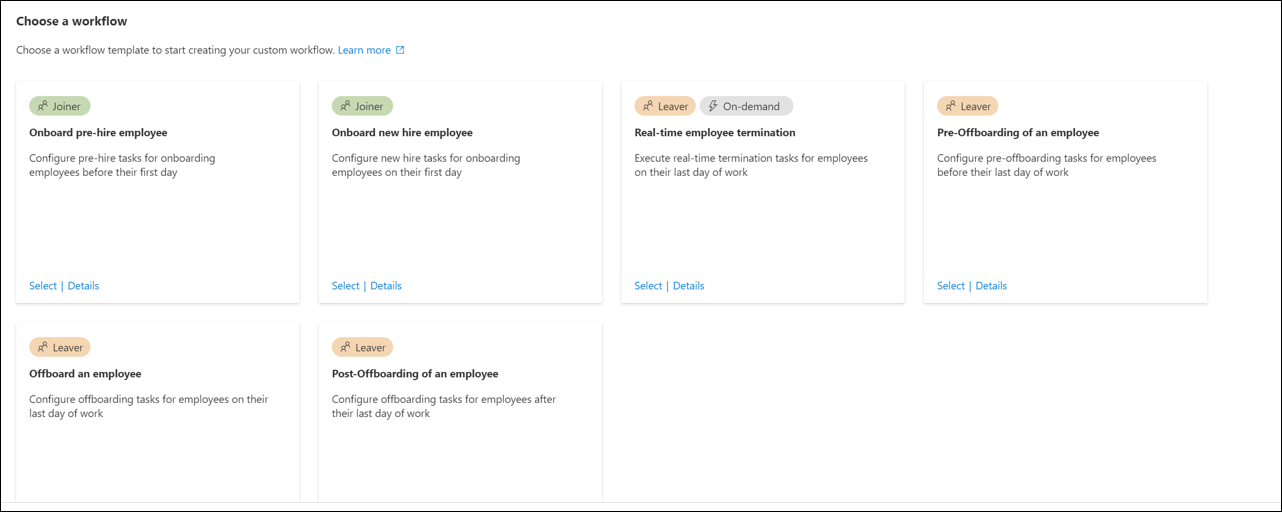

In deze sectie beschrijven we hoe u joiner- en verlofwerkstromen maakt en werkstromen op aanvraag uitvoert.

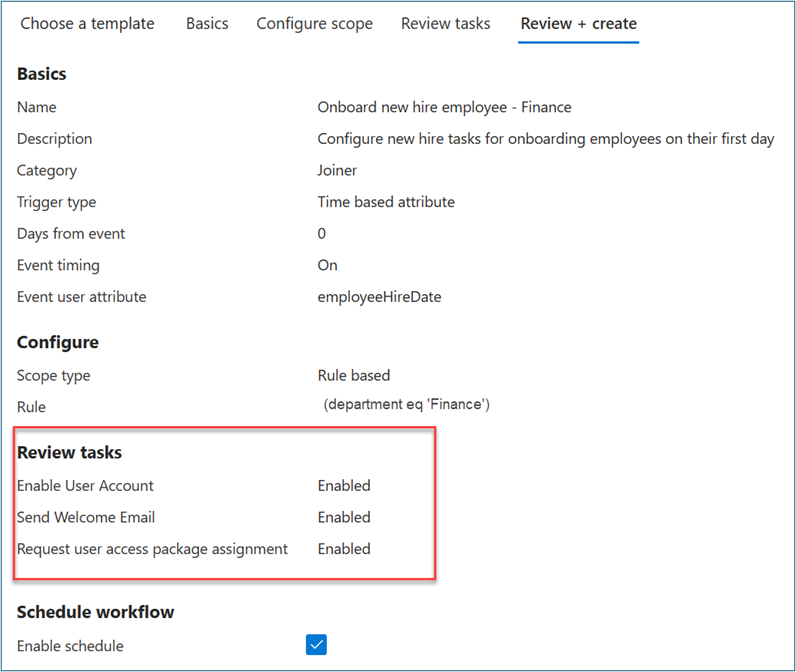

Werkstroom voor joiner maken

Volg deze stappen om een werkstroom voor joiner te maken.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van levenscycluswerkstromen.

Blader naar levenscycluswerkstromen>: een werkstroom maken.

Selecteer Voor Een werkstroom kiezen de optie Nieuwe medewerker in dienst nemen.

Voer voor Basisinformatie onboarding nieuwe medewerker in: Financiën voor de weergavenaam en beschrijving van de werkstroom. Selecteer Volgende.

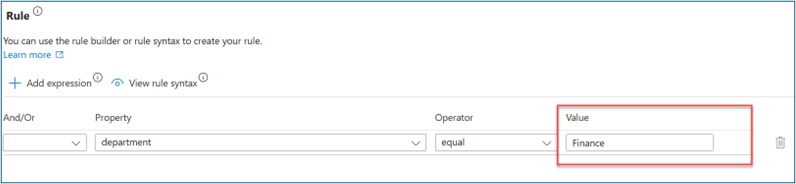

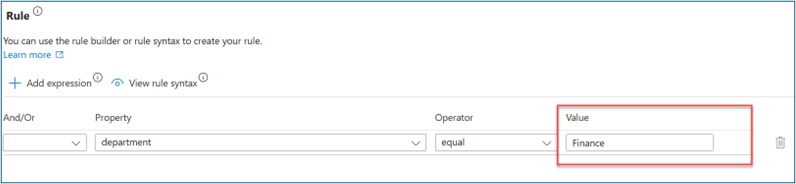

> waarden in voor eigenschap, operator en waarde. Wijzig de expressie van het bereik in alleen gebruikers waar >een waarde van Financiën heeft. Zorg ervoor dat de testgebruiker Eigenschap vult met de tekenreeks Financiën, zodat deze zich in het werkstroombereik bevindt.

Bij Taken controleren selecteert u Taak toevoegen om een taak toe te voegen aan de sjabloon. Voor dit scenario voegen we toewijzing van pakkettoewijzing gebruikerstoegang aanvragen toe.

Selecteer voor Basisinformatie de optie Pakkettoewijzing gebruikerstoegang aanvragen. Wijs een naam toe aan deze taak (zoals Financieel toegangspakket toewijzen). Selecteer een beleid.

Selecteer in Configureren het toegangspakket dat u eerder hebt gemaakt.

Optioneel: voeg als volgt andere joinertaken toe. Voor sommige van deze taken moet u ervoor zorgen dat belangrijke kenmerken zoals Manager en E-mail correct zijn toegewezen aan gebruikers, zoals beschreven in het automatiseren van onboardingtaken van werknemers vóór hun eerste werkdag met behulp van API's voor levenscycluswerkstromen.

- Gebruikersaccount inschakelen

- Gebruiker toevoegen aan groepen of teams

- Welkomstbericht verzenden

- TAP genereren en e-mail verzenden

Selecteer Planning inschakelen.

Selecteer Controleren + maken.

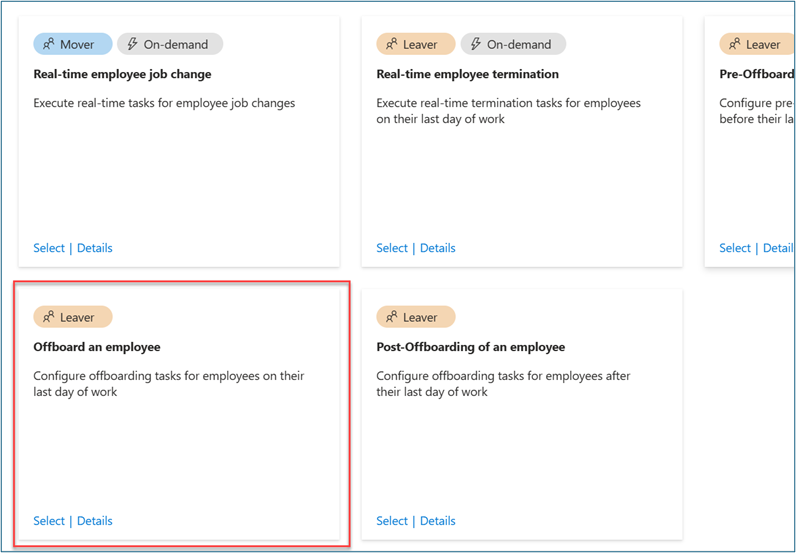

Werkstroom voor verlof maken

Volg deze stappen om een werkstroom voor verlof te maken.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van levenscycluswerkstromen.

Blader naar levenscycluswerkstromen>: een werkstroom maken.

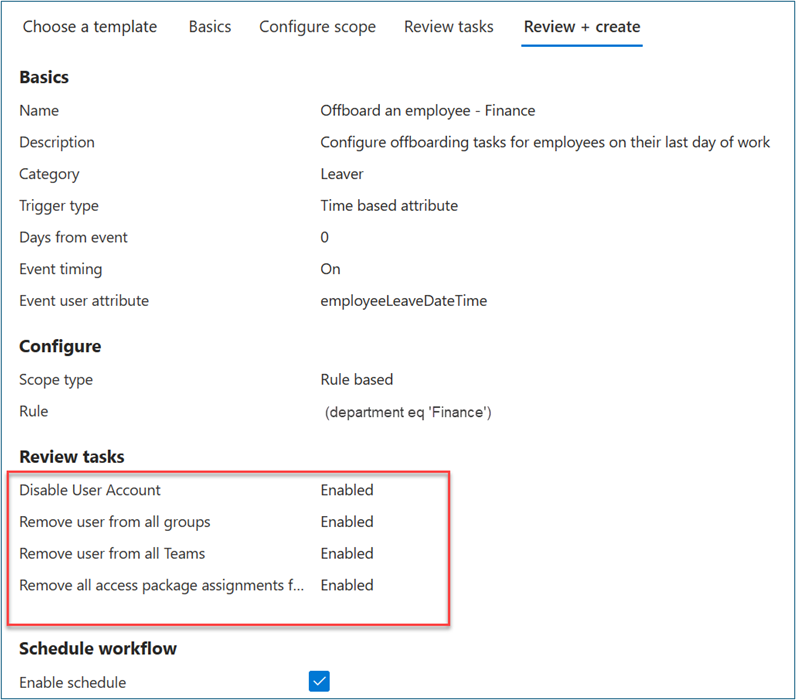

Bij Een werkstroom kiezen selecteert u Offboard van een werknemer.

Voer op Basisbeginselen een werknemer in: Financiën als weergavenaam en beschrijving voor de werkstroom. Selecteer Volgende.

> waarden in voor eigenschap, operator en waarde. Wijzig de expressie van het bereik in alleen gebruikers waar >een waarde van Financiën heeft. Zorg ervoor dat de testgebruiker Eigenschap vult met de tekenreeks Financiën, zodat deze zich in het werkstroombereik bevindt.

Bij Taken controleren selecteert u Taak toevoegen om een taak toe te voegen aan de sjabloon. Voor dit scenario voegen we toewijzing van pakkettoewijzing gebruikerstoegang aanvragen toe.

Optioneel: andere verloftaken toevoegen, zoals:

- Gebruikersaccount uitschakelen

- Gebruiker verwijderen uit alle groepen

- Gebruiker verwijderen uit alle Teams

In-/uitschakelen op schema inschakelen.

Selecteer Controleren + maken.

Notitie

Levenscycluswerkstromen worden automatisch uitgevoerd op basis van gedefinieerde triggers die op tijd gebaseerde kenmerken en een offsetwaarde combineren. Als het kenmerk bijvoorbeeld -1 is en employeeHireDate isoffsetInDays, moet de werkstroom één dag vóór de aanhuurdatum van de werknemer worden geactiveerd. De waarde kan variëren tussen -180 en 180 dagen. De waarden employeeHireDate en employeeLeaveDateTime moeten worden ingesteld binnen De Microsoft Entra-id voor gebruikers.

Kenmerken synchroniseren voor levenscycluswerkstromen biedt meer informatie over kenmerken en processen.

Werkstroom joiner uitvoeren op aanvraag

Als u dit scenario wilt testen zonder te wachten op de geautomatiseerde planning, voert u werkstromen voor de levenscyclus op aanvraag uit.

Start de eerder gemaakte werkstroom voor joiner.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van levenscycluswerkstromen.

Blader naar werkstromen voor levenscyclus van>

Bij Werkstroom selecteert u Nieuwe medewerker in dienst nemen- Financiën die u eerder hebt gemaakt.

Selecteer Uitvoeren op aanvraag.

Bij Gebruikers selecteren selecteert u Gebruikers toevoegen.

Selecteer bij Gebruikers toevoegen de gebruikers waarvoor u de werkstroom op aanvraag wilt uitvoeren.

Selecteer Toevoegen.

Bevestig uw keuzes. Selecteer Werkstroom uitvoeren.

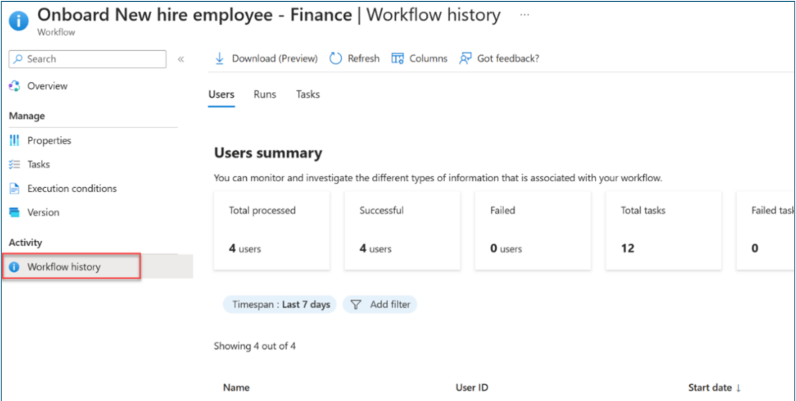

Selecteer de werkstroomgeschiedenis om de taakstatus te controleren.

Nadat alle taken zijn voltooid, controleert u of de gebruiker toegang heeft tot de toepassingen die u in het toegangspakket hebt geselecteerd. Met deze stap wordt het joinerscenario voor de gebruiker voltooid voor toegang tot de benodigde apps op dag één.

Toegang valideren voor externe toegang per app

In deze sectie simuleren we een nieuw lid van het finance-team dat lid wordt van de organisatie. We wijzen automatisch de gebruikerstoegang toe aan de bestandsshare Finance Team en externe toegang tot de bestandsserver met Microsoft Entra-privétoegang.

In deze sectie worden de opties beschreven voor het controleren van de toegang tot toegewezen resources.

Toewijzing van toegangspakket controleren

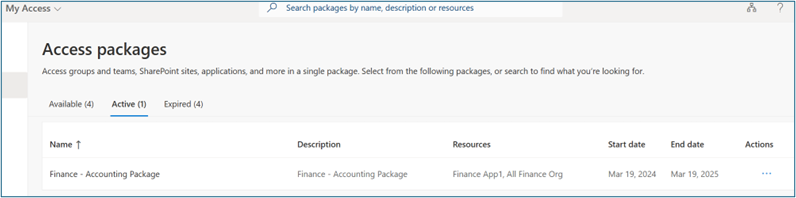

Voer de volgende stappen uit om de toewijzingsstatus van het toegangspakket te controleren:

Meld u als gebruiker aan

myaccess.microsoft.combij .Selecteer Access-pakketten, Actief om het toegangspakket (zoals Finance Access Package) te zien dat u eerder hebt aangevraagd.

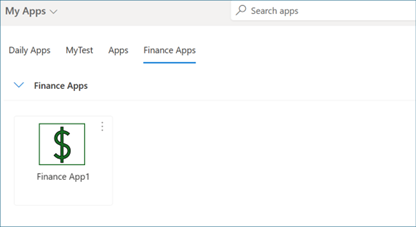

App-toegang controleren

Voer de volgende stappen uit om toegang tot apps te controleren:

Meld u als gebruiker aan

myaccess.microsoft.combij .Zoek en open in de lijst met apps de app die u eerder hebt gemaakt (zoals Financiële app).

Groepslidmaatschap verifiëren

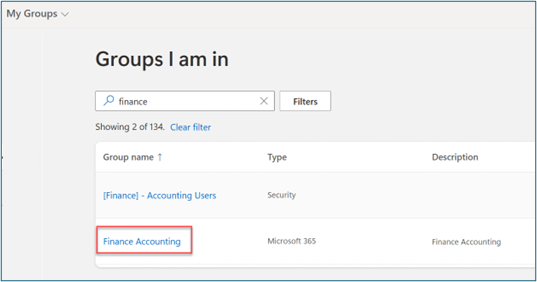

Voer de volgende stappen uit om het groepslidmaatschap te verifiëren:

Meld u als gebruiker aan

myaccess.microsoft.combij .Selecteer Groepen waarin ik me bevindt. Controleer of u lid bent van de groep die u eerder hebt gemaakt (zoals Finance Accounting).

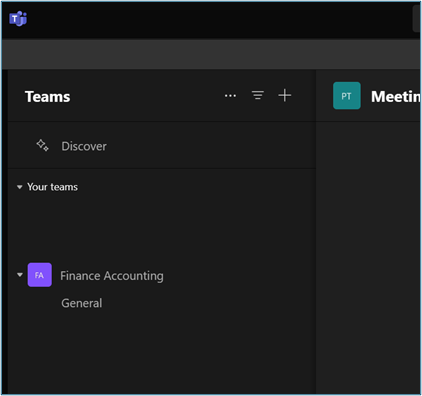

Teams-lidmaatschap verifiëren

Voer de volgende stappen uit om het Teams-lidmaatschap te controleren:

Meld u als gebruiker aan bij Teams.

Controleer of u lid bent van het team dat u eerder hebt gemaakt (zoals Finance Accounting).

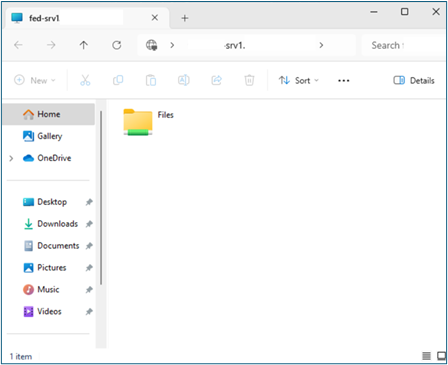

Externe toegang verifiëren

Voer de volgende stappen uit om de gebruikerstoegang tot de bestandsserver te controleren:

Meld u aan bij het apparaat waarop u de Global Secure Access-client hebt geïnstalleerd.

Voer \

\\IP_addressuit en valideer de toegang tot de bestandsshare.

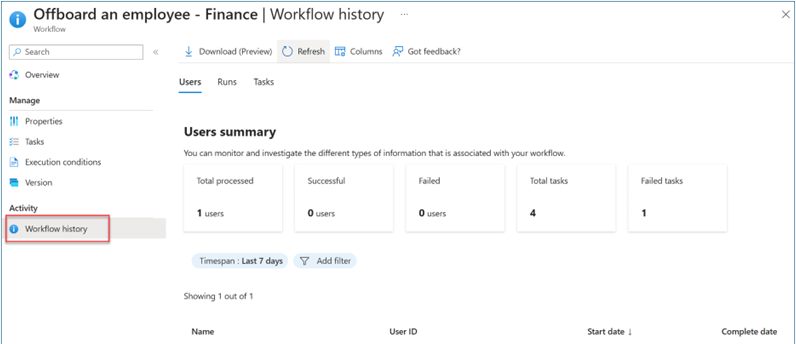

Werkstroom voor verlof op aanvraag uitvoeren

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van levenscycluswerkstromen.

Blader naar werkstromen voor levenscyclus van>

Selecteer bij Werkstromen het offboard van een werknemer - Financiële werkstroom die u in de stappen voor verlof hebt gemaakt.

Selecteer Uitvoeren op aanvraag.

Bij Gebruikers selecteren selecteert u Gebruikers toevoegen.

Selecteer bij Gebruikers toevoegen de gebruikers waarvoor u de werkstroom op aanvraag wilt uitvoeren.

Selecteer Toevoegen.

Bevestig uw keuzes en selecteer Werkstroom uitvoeren.

Selecteer de werkstroomgeschiedenis om de taakstatus te controleren.

Nadat alle taken zijn voltooid, controleert u of de gebruiker wordt verwijderd uit alle toegang tot de toepassingen die in het toegangspakket zijn geselecteerd.

Verwijdering van toegang valideren

Nadat u de werkstroom voor verlof hebt uitgevoerd, bevestigt u het verwijderen van gebruikerstoegang tot financiële toepassingen, het financiële team, SharePoint-sites en bestandsshares door de stappen in de secties App-toegang verifiëren en Externe toegang verifiëren te herhalen. Deze stap zorgt voor grondige verificatie van de gebruiker die geen toegang heeft tot deze resources.

Gerelateerde inhoud

- Meer informatie over Microsoft Entra ID-governance

- Wat is Microsoft Entra ID ID Protection?

- Een Implementatie van Microsoft Entra ID Protection plannen

- Aan de slag met Global Secure Access

- Meer informatie over de global Secure Access-clients voor Microsoft Entra-privétoegang en Microsoft Entra-internettoegang

- Meer informatie over Microsoft Entra-privétoegang

- Meer informatie over Microsoft Entra-internettoegang