Microsoft Entra-implementatiescenario - Beveiligde internettoegang op basis van bedrijfsbehoeften

De Microsoft Entra-implementatiescenario's bieden gedetailleerde richtlijnen voor het combineren en testen van deze Microsoft Entra Suite-producten:

- Microsoft Entra ID Protection

- Microsoft Entra ID-governance

- Microsoft Entra geverifieerde ID (Premium-mogelijkheden)

- Microsoft Entra-internettoegang

- Microsoft Entra-privétoegang

In deze handleidingen beschrijven we scenario's waarin de waarde van de Microsoft Entra Suite wordt getoond en hoe de mogelijkheden samenwerken.

- Introductie van Microsoft Entra-implementatiescenario's

- Microsoft Entra-implementatiescenario - Onboarding voor werknemers en gasten, identiteit en toegang tot levenscyclusbeheer voor al uw apps

- Microsoft Entra-implementatiescenario : externe toegang tot on-premises apps moderniseren met MFA per app

Overzicht van scenario

In deze handleiding beschrijven we hoe u Microsoft Entra Suite-producten configureert voor een scenario waarin de fictieve organisatie Contoso strikte standaardbeleidsregels voor internettoegang heeft en internettoegang wil beheren op basis van bedrijfsvereisten.

In een voorbeeldscenario waarin we beschrijven hoe de oplossing moet worden geconfigureerd, heeft een marketingafdelinggebruiker toegang nodig tot sites voor sociale netwerken die Contoso voor alle gebruikers verbiedt. Gebruikers kunnen toegang aanvragen in Mijn toegang. Na goedkeuring worden ze lid van een groep die hen toegang verleent tot sites voor sociale netwerken.

In een ander voorbeeldscenario en de bijbehorende oplossing moet een SOC-analist voor een specifieke tijd toegang krijgen tot een groep met internetbestemmingen met een hoog risico om een incident te onderzoeken. De SOC-analist kan die aanvraag indienen in Mijn toegang. Bij goedkeuring worden ze lid van een groep die hen toegang verleent tot internetbestemmingen met een hoog risico.

U kunt deze stappen op hoog niveau repliceren voor de Contoso-oplossing, zoals beschreven in dit scenario.

- Meld u aan voor Microsoft Entra Suite. Schakel Microsoft Entra-internettoegang in en configureer deze voor de gewenste netwerk- en beveiligingsinstellingen.

- Implementeer Microsoft Global Secure Access-clients op apparaten van gebruikers. Schakel Microsoft Entra-internettoegang in.

- Maak een beveiligingsprofiel en filterbeleid voor webinhoud met een beperkend basislijnbeleid waarmee specifieke webcategorieën en webbestemmingen voor alle gebruikers worden geblokkeerd.

- Maak een beveiligingsprofiel en filterbeleid voor webinhoud waarmee toegang tot sites voor sociale netwerken mogelijk is.

- Maak een beveiligingsprofiel waarmee de hacking-webcategorie wordt ingeschakeld.

- Gebruik Microsoft Entra ID-governance om gebruikers die toegang tot pakketten aanvragen, toe te staan, zoals:

- Gebruikers van marketingafdelingen kunnen toegang tot sites voor sociale netwerken aanvragen met een driemaandelijkse toegangsbeoordeling.

- SOC-teamleden kunnen toegang tot internetbestemmingen met een hoog risico aanvragen met een tijdslimiet van acht uur.

- Maak en koppel twee beleidsregels voor voorwaardelijke toegang met behulp van het sessiebeheer voor beveiligingsprofielen voor globale beveiligde toegang. Beperk het beleid tot groepen gebruikers voor afdwinging.

- Controleer of verkeer op de juiste wijze wordt verleend met verkeerslogboeken in Global Secure Access. Zorg ervoor dat gebruikers van marketingafdelingen toegang hebben tot het toegangspakket in de portal Mijn toegang.

Dit zijn de voordelen van het samen gebruiken van deze oplossingen:

- Minimale toegang tot internetbestemmingen. Verminder de toegang tot internetbronnen tot alleen wat de gebruiker nodig heeft voor de taakrol via de cyclus joiner/mover/leaver. Deze aanpak vermindert het risico van inbreuk op eindgebruikers en apparaten.

- Vereenvoudigd en geïntegreerd beheer. Beheer netwerk- en beveiligingsfuncties vanuit één cloudconsole, waardoor de complexiteit en kosten voor het onderhouden van meerdere oplossingen en apparaten worden verminderd.

- Verbeterde beveiliging en zichtbaarheid. Nauwkeurig en adaptief toegangsbeleid afdwingen op basis van gebruikers- en apparaatidentiteit en -context, evenals app- en gegevensgevoeligheid en -locatie. Verrijkte logboeken en analyses bieden inzicht in het netwerk- en beveiligingspostuur om bedreigingen sneller te detecteren en erop te reageren.

- Verbeterde gebruikerservaring en productiviteit. Snelle en naadloze toegang bieden tot de benodigde apps en resources zonder de beveiliging of prestaties in gevaar te brengen.

Vereisten

In deze sectie worden de vereisten voor de scenariooplossing gedefinieerd.

Machtigingen

Beheerders die werken met globale beveiligde toegangsfuncties, hebben de rollen Globale Secure Access-beheerder en toepassingsbeheerder nodig.

Voor de beleidsconfiguratie voor voorwaardelijke toegang (CA) is de rol Beheerder voor voorwaardelijke toegang of Beveiligingsbeheerder vereist. Voor sommige functies zijn mogelijk meer rollen vereist.

Voor de identiteitsbeheerconfiguratie is ten minste de rol Identity Governance-beheerder vereist.

Licenties

Als u alle stappen in dit scenario wilt implementeren, hebt u globale beveiligde toegang en Microsoft Entra ID-governance licenties nodig. U kunt licenties kopen of proeflicenties verkrijgen. Zie de sectie Met betrekking tot Wat is globale beveiligde toegang? voor meer informatie over globale secure access-licenties.

Vereisten voor gebruikers en apparaten

Als u dit scenario wilt implementeren en testen, configureert u deze vereisten:

- Microsoft Entra-tenant met Microsoft Entra ID P1-licentie. Koop licenties of koop proeflicenties.

- Eén gebruiker met ten minste globale rollen Secure Access Administrator en Toepassingsbeheerder voor het configureren van Microsoft Security Service Edge

- Ten minste één gebruiker als clienttestgebruiker in uw tenant

- Eén Windows-clientapparaat met deze configuratie:

- Windows 10/11 64-bits versie

- Microsoft Entra toegevoegd aan of hybride gekoppeld

- Verbonden met internet

- Download en installeer Global Secure Access Client op clientapparaat. In het artikel Global Secure Access Client voor Windows worden de vereisten en installatie beschreven.

Globale beveiligde toegang configureren

In deze sectie activeren we Global Secure Access via het Microsoft Entra-beheercentrum. Vervolgens stellen we de vereiste initiële configuraties voor het scenario in.

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Global Secure Access>Get started>Activate Global Secure Access in your tenant. Selecteer Activeren om SSE-functies in te schakelen.

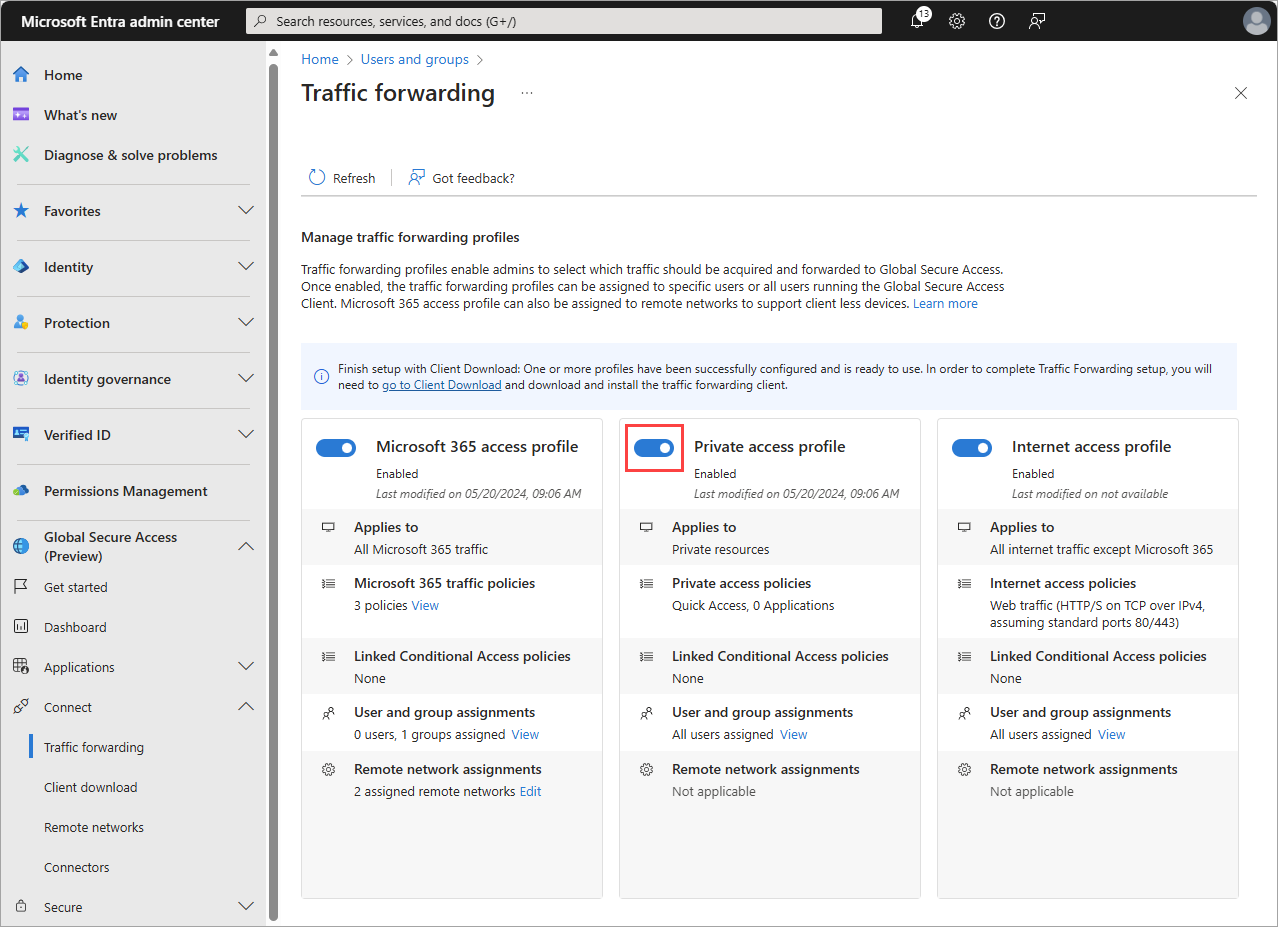

- Blader naar global Secure Access>Connect>Traffic Forwarding. Schakel deze optie in op privétoegangsprofiel. Met het doorsturen van verkeer kunt u het type netwerkverkeer configureren voor tunneling via de Security Service Edge Solution-services van Microsoft. Stel verkeersdoorstuurprofielen in om verkeerstypen te beheren.

Het Microsoft 365-toegangsprofiel is bedoeld voor Microsoft Entra-internettoegang voor Microsoft 365.

Het profiel voor privétoegang is bedoeld voor Microsoft Entra-privétoegang.

Het profiel voor internettoegang is bedoeld voor Microsoft Entra-internettoegang. De Security Service Edge-oplossing van Microsoft legt alleen verkeer vast op clientapparaten met global Secure Access Client-installatie.

Global Secure Access-client installeren

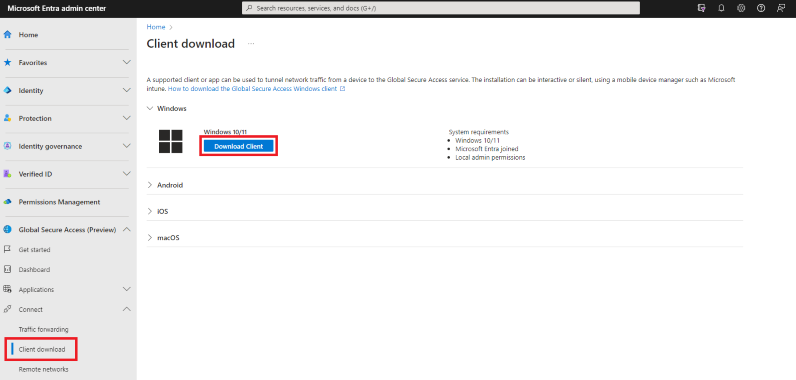

Microsoft Entra-internettoegang voor Microsoft 365 en Microsoft Entra-privétoegang de Global Secure Access-client op Windows-apparaten gebruiken. Deze client verwerft en stuurt netwerkverkeer door naar de Security Service Edge-oplossing van Microsoft. Voer deze installatie- en configuratiestappen uit:

Zorg ervoor dat het Windows-apparaat lid is van Microsoft Entra of hybride gekoppeld is.

Meld u aan bij het Windows-apparaat met een Microsoft Entra-gebruiker met lokale beheerdersbevoegdheden.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar global Secure Access>Connect Client>Download. Selecteer Client downloaden. Voltooi de installatie.

Op de taakbalk van het venster wordt de globale secure access-client eerst weergegeven als verbroken. Voer na een paar seconden, wanneer u om referenties wordt gevraagd, de referenties van de testgebruiker in.

Plaats de muisaanwijzer op de taakbalk van het venster op het pictogram Global Secure Access Client en controleer de status Verbonden .

Beveiligingsgroepen maken

In dit scenario gebruiken we twee beveiligingsgroepen om beveiligingsprofielen toe te wijzen met behulp van beleid voor voorwaardelijke toegang (CA). Maak in het Microsoft Entra-beheercentrum beveiligingsgroepen met de volgende namen:

- Internettoegang -- Sites voor sociale netwerken toestaan = internettoegang -- Hacksites toestaan

Voeg geen leden toe aan deze groepen. Verderop in dit artikel configureren we Identity Governance om leden op aanvraag toe te voegen.

Toegang met basislijnprofiel blokkeren

In deze sectie blokkeren we de toegang tot ongepaste sites voor alle gebruikers in de organisatie met een basislijnprofiel.

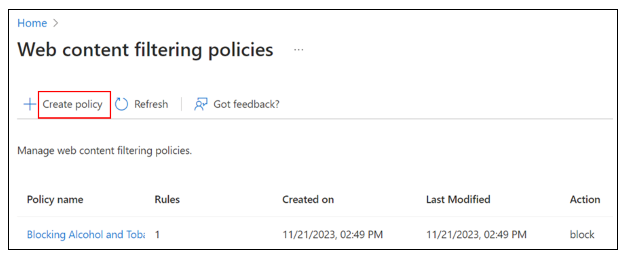

Webfilterbeleid basislijn maken

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar het algemene secure access-filterbeleid>>voor beveiligde>webinhoud: beleid Beleid>voor het configureren van globale secure access-inhoudsfilters configureren.

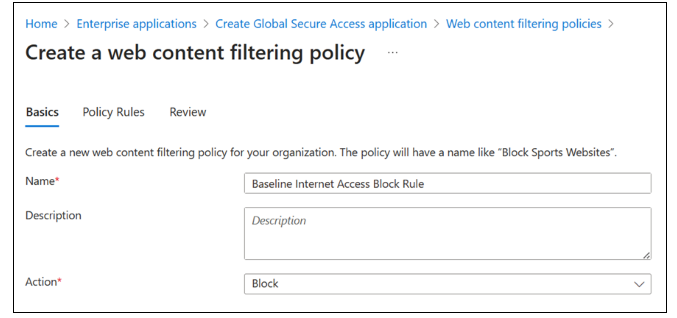

Vul deze velden in bij Het maken van een webinhoudfilterbeleid>Basisbeginselen:

Selecteer Volgende.

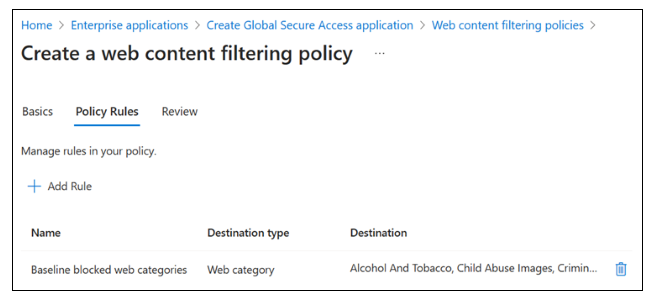

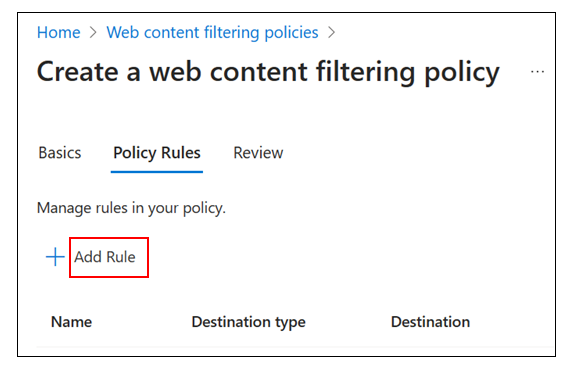

Bij Beleidsregels> voor het filteren van webinhoud maken selecteert u Regel toevoegen.

Vul in Regel toevoegen de volgende velden in:

- Naam: Geblokkeerde webcategorieën basislijn

- Doeltype: webCategory

Zoeken: Selecteer de volgende categorieën. Bevestig dat ze zich in geselecteerde items bevinden.

Alcohol en tabak

Criminele activiteit

Gokken

Hacking

Illegale software

Sociale netwerken

Selecteer Toevoegen.

Bevestig uw selecties bij Beleidsregels voor het filteren>van webinhoud maken.

Selecteer Volgende.

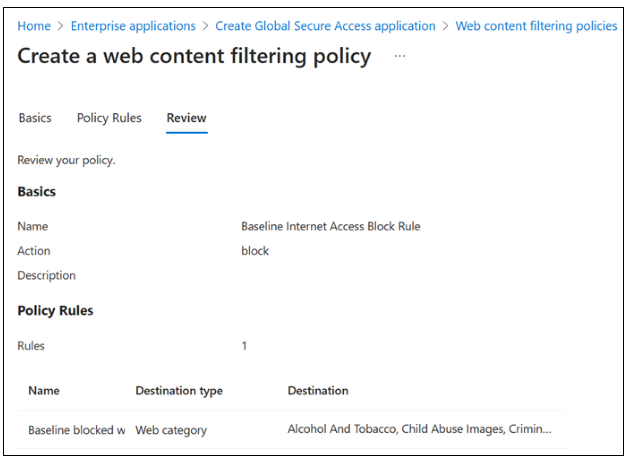

Bevestig uw beleidsconfiguratie bij Het maken van een beleid>voor het filteren van webinhoud controleren.

Selecteer Beleid maken.

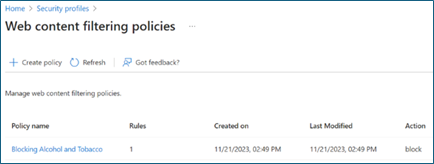

Als u het maken van beleid wilt bevestigen, bekijkt u het beleid voor het filteren van webinhoud beheren.

Beveiligingsprofiel basislijn configureren

- Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

- Blader naar globale Secure Access>Secure>Security-profielen.

- Selecteer Basislijnprofiel.

- Stel op Basisbeginselen de status in op Ingeschakeld.

- Selecteer Opslaan.

- Bij Basislijnprofiel bewerken selecteert u Koppelingsbeleid. Selecteer Een beleid koppelen. Selecteer Bestaand beleid. Vul deze velden in:

- Een beleid koppelen: Beleidsnaam en Regel voor internettoegang blokkeren basislijn selecteren

- Prioriteit: 100

- Status: ingeschakeld

- Selecteer Toevoegen.

- Controleer bij Het maken van een profielkoppelingsbeleid> of de regel Basislijn voor internettoegang blokkeren wordt vermeld.

- Sluit het beveiligingsprofiel voor de basislijn.

Toegang tot sites voor sociale netwerken toestaan

In deze sectie maken we een beveiligingsprofiel dat toegang biedt tot sites voor sociale netwerken voor gebruikers die dit aanvragen.

Webfilterbeleid voor sociale netwerken maken

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar het algemene secure access-filterbeleid>>voor beveiligde>webinhoud: beleid Beleid>voor het configureren van globale secure access-inhoudsfilters configureren.

Vul deze velden in bij Het maken van een webinhoudfilterbeleid>Basisbeginselen:

- Naam: Sites voor sociale netwerken toestaan

- Beschrijving: Een beschrijving toevoegen

- Actie: toestaan

Selecteer Volgende.

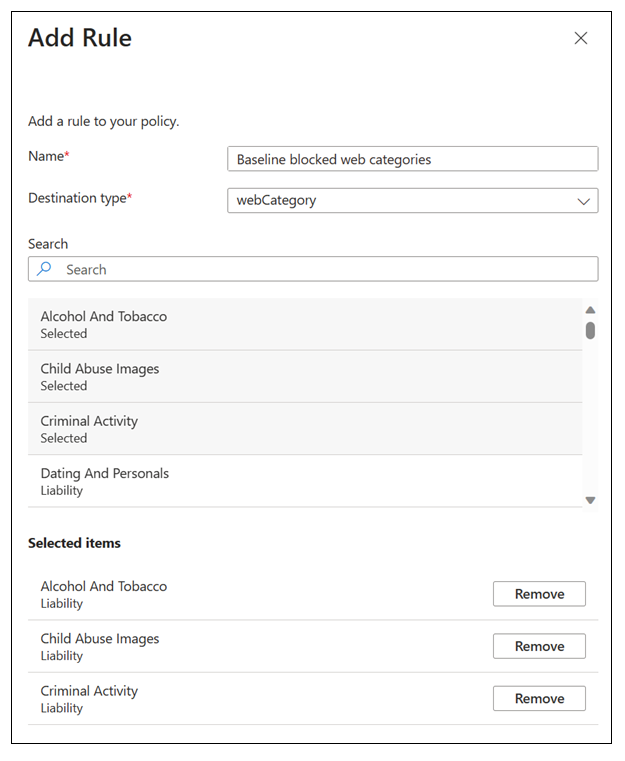

Bij Beleidsregels> voor het filteren van webinhoud maken selecteert u Regel toevoegen.

Vul in Regel toevoegen de volgende velden in:

- Naam: Sociale netwerken

- Doeltype: webCategory

- Zoeken: Sociaal

Sociale netwerken selecteren

Selecteer Toevoegen.

Selecteer Volgende bij Beleidsregels voor het filteren>van webinhoud maken.

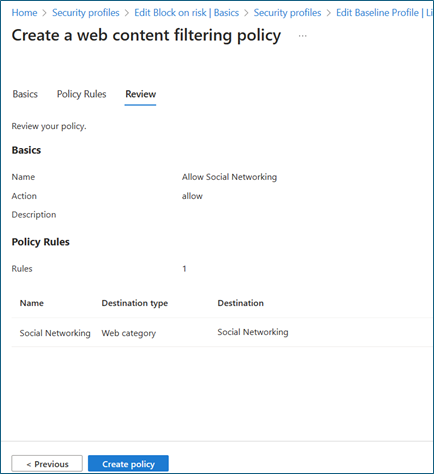

Bevestig uw beleidsconfiguratie bij Het maken van een beleid>voor het filteren van webinhoud controleren.

Selecteer Beleid maken.

Als u het maken van beleid wilt bevestigen, bekijkt u het beleid voor het filteren van webinhoud beheren.

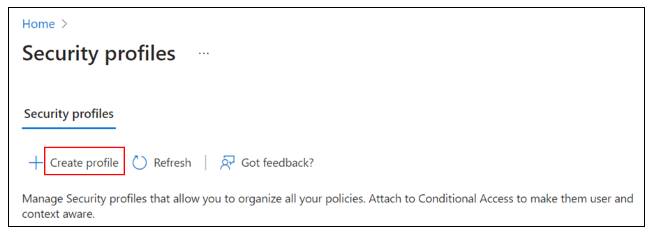

Beveiligingsprofiel voor sociale netwerken maken

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar globale Secure Access>Secure>Security-profielen. Selecteer Profiel maken.

Vul bij Basisbeginselen van een profiel>maken de volgende velden in:

- Profielnaam: Sites voor sociale netwerken toestaan

- Beschrijving: Een beschrijving toevoegen

- Status: ingeschakeld

- Prioriteit: 1000

Selecteer Volgende.

Bij Een profielkoppelingsbeleid> maken selecteert u Een beleid koppelen.

Selecteer Bestaand beleid.

Vul in Een beleid koppelen de volgende velden in:

- Beleidsnaam: Sociale netwerken toestaan

- Prioriteit: 1000

- Status: ingeschakeld

Selecteer Toevoegen.

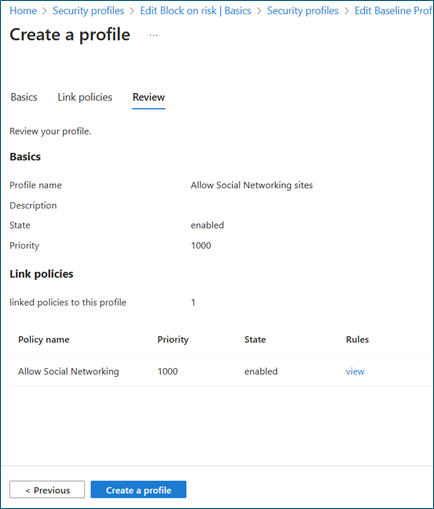

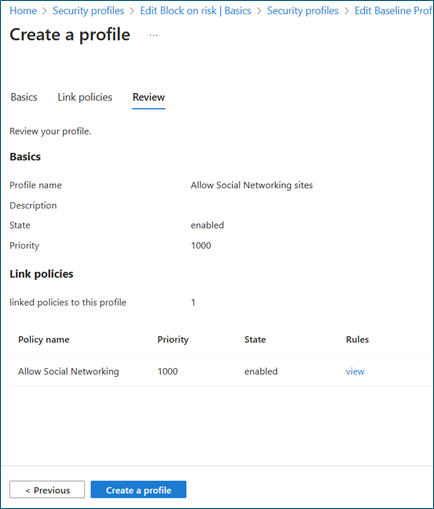

Controleer bij Een profielkoppelingsbeleid>maken of Sociaal netwerken toestaan wordt vermeld.

Selecteer Volgende.

Bevestig uw profielconfiguratie bij Het maken van een profielbeoordeling>.

Selecteer Een profiel maken.

Beleid voor voorwaardelijke toegang voor sociale netwerken maken

In deze sectie maken we een beleid voor voorwaardelijke toegang (CA) waarmee het beveiligingsprofiel Voor sociale netwerken toestaan wordt afgedwongen voor gebruikers die toegang aanvragen.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

- Selecteer Nieuw beleid.

- Vul in nieuw beleid voor voorwaardelijke toegang de volgende velden in:

- Naam: Internettoegang -- Sites voor sociale netwerken toestaan

- Gebruikers of workloadidentiteiten: Specifieke gebruikers zijn opgenomen

- Waarop is dit beleid van toepassing? Gebruikers en groepen

- Gebruikers>en groepen> selecteren opnemen

- Selecteer uw testgroep (zoals internettoegang- Sites voor sociale netwerken toestaan). Selecteer Selecteren.

- Doelbronnen

- Selecteer wat dit beleid van toepassing is op> Global Secure Access

- Selecteer de verkeersprofielen die dit beleid van toepassing is op> internetverkeer

- Laat Grant op de standaardinstellingen staan om toegang te verlenen, zodat uw gedefinieerde beveiligingsprofiel blokfunctionaliteit definieert.

- Selecteer In sessie het beveiligingsprofiel Globale beveiligde toegang gebruiken.

- Selecteer Sites voor sociaal netwerken toestaan.

- Selecteer Aan in Het>beleid Voor voorwaardelijke toegang inschakelen.

- Selecteer Maken.

Toegang tot hacksites toestaan

In deze sectie maken we een nieuw beveiligingsprofiel dat toegang biedt tot hacksites voor gebruikers die dit aanvragen. Gebruikers ontvangen gedurende acht uur toegang waarna de toegang automatisch wordt verwijderd.

Hack webfilterbeleid maken

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang

Blader naar het algemene secure access-filterbeleid>>voor beveiligde>webinhoud: beleid Beleid>voor het configureren van globale secure access-inhoudsfilters configureren.

Vul deze velden in bij Het maken van een webinhoudfilterbeleid>Basisbeginselen:

- Naam: Hacksites toestaan

- Beschrijving: Een beschrijving toevoegen

- Actie: toestaan

Selecteer Volgende.

Bij Beleidsregels> voor het filteren van webinhoud maken selecteert u Regel toevoegen.

Vul in Regel toevoegen de volgende velden in:

- Naam: Hacking

- Doeltype: webCategory

- Zoeken: Hacking, selecteer Hacking

Selecteer Toevoegen.

Selecteer Volgende bij Beleidsregels voor het filteren>van webinhoud maken.

Bevestig uw beleidsconfiguratie bij Het maken van een beleid>voor het filteren van webinhoud controleren.

Selecteer Beleid maken.

Als u het maken van beleid wilt bevestigen, bekijkt u het beleid voor het filteren van webinhoud beheren.

Profiel voor hackbeveiligingsbeleid maken

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang.

Blader naar globale Secure Access>Secure>Security-profielen. Selecteer Profiel maken.

Vul bij Basisbeginselen van een profiel>maken de volgende velden in:

- Profielnaam: Hacksites toestaan

- Beschrijving: Een beschrijving toevoegen

- Status: ingeschakeld

- Prioriteit: 2000

Selecteer Volgende.

Bij Een profielkoppelingsbeleid> maken selecteert u Een beleid koppelen.

Selecteer Bestaand beleid.

Vul in het dialoogvenster Een beleid koppelen de volgende velden in:

- Beleidsnaam: Hacken toestaan

- Prioriteit: 2000

- Status: ingeschakeld

Selecteer Toevoegen.

Controleer bij Het maken van een profielkoppelingsbeleid> of Hacken toestaan wordt vermeld.

Selecteer Volgende.

Bevestig uw profielconfiguratie bij Het maken van een profielbeoordeling>.

Selecteer Een profiel maken.

Beleid voor voorwaardelijke toegang voor hacking maken

In deze sectie maken we een beleid voor voorwaardelijke toegang dat het beveiligingsprofiel Hacksites toestaan afdwingt voor de gebruikers die toegang aanvragen.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

- Selecteer Nieuw beleid.

- Vul in het dialoogvenster Nieuw beleid voor voorwaardelijke toegang de volgende velden in:

- Naam: Internettoegang -- Hacksites toestaan

- Gebruikers of workloadidentiteiten: Specifieke gebruikers zijn opgenomen

- Waarop is dit beleid van toepassing? Gebruikers en groepen

- Gebruikers>en groepen> selecteren opnemen

- Selecteer uw testgroep (zoals Internettoegang - Hacksites toestaan) > selecteer Selecteren.

- Doelbronnen

- Selecteer wat dit beleid van toepassing is op> Global Secure Access

- Selecteer de verkeersprofielen die dit beleid van toepassing is op> internetverkeer

- Laat Grant op de standaardinstellingen staan om toegang te verlenen, zodat uw gedefinieerde beveiligingsprofiel blokfunctionaliteit definieert.

- Selecteer In het dialoogvenster Sessie het beveiligingsprofiel Globale beveiligde toegang gebruiken.

- Selecteer Hacksites toestaan.

- Selecteer Aan in Het>beleid Voor voorwaardelijke toegang inschakelen.

- Selecteer Maken.

Toegangsbeheer configureren

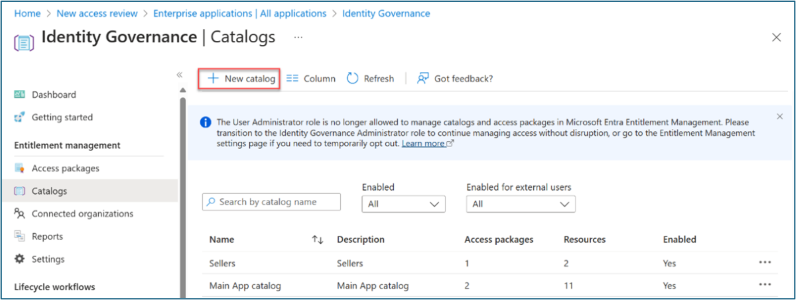

Volg deze stappen om een rechtenbeheercatalogus te maken:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar catalogussen voor rechtenbeheer voor identiteitsbeheer > >.

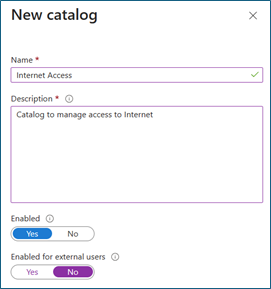

Nieuwe catalogus selecteren

Voer een unieke naam in voor de catalogus en geef een beschrijving op. Aanvragers zien deze informatie in de details van een toegangspakket (bijvoorbeeld internettoegang).

Voor dit scenario maken we toegangspakketten in de catalogus voor interne gebruikers. Instellen ingeschakeld voor externe gebruikers op Nee.

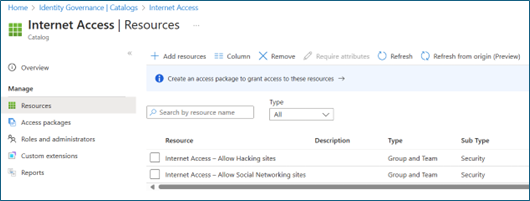

Als u de resources wilt toevoegen, gaat u naar Catalogi en opent u de catalogus waaraan u resources wilt toevoegen. Selecteer Resources. Selecteer Resources toevoegen.

Voeg de twee beveiligingsgroepen toe die u eerder hebt gemaakt (zoals internettoegang , sociale netwerksites en internettoegang toestaan - Hacksites toestaan).

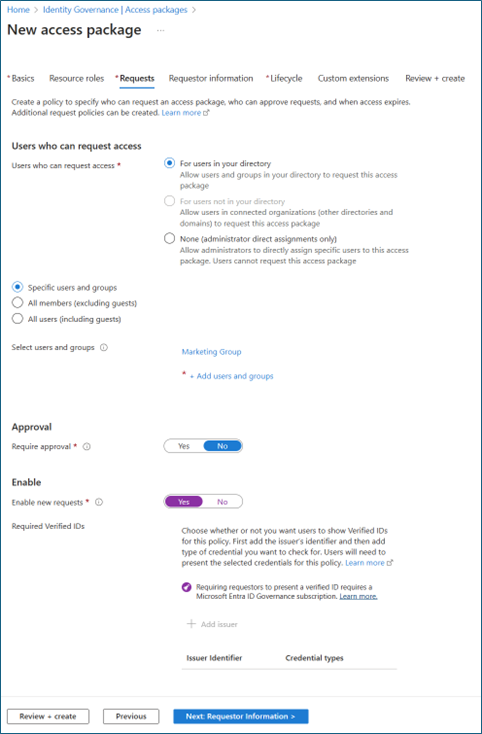

Toegangspakketten maken

In deze sectie maken we toegangspakketten waarmee gebruikers toegang kunnen aanvragen tot de internetsitecategorieën die elk beveiligingsprofiel definieert. Volg deze stappen om een toegangspakket te maken in Rechtenbeheer:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar het toegangspakket rechtenbeheer voor identiteitsbeheer>>.

Selecteer Nieuw toegangspakket.

Geef voor Basisinformatie een naam op voor het toegangspakket (zoals internettoegang- Sociale netwerksites toestaan). Geef de catalogus op die u eerder hebt gemaakt.

Voor resourcerollen selecteert u de beveiliging die u eerder hebt toegevoegd (zoals internettoegang- Sociale netwerksites toestaan).

Selecteer Lid in Rol.

Selecteer Voor aanvragen de optie Voor gebruikers in uw adreslijst.

Als u de gebruikers wilt beperken die toegang kunnen aanvragen tot sites voor sociale netwerken, selecteert u Specifieke gebruikers en groepen en voegt u een geschikte groep gebruikers toe. Selecteer anders Alle leden.

Bij Aanvragen selecteert u Ja voor Nieuwe aanvragen inschakelen.

Optioneel: Geef bij Goedkeuring op of goedkeuring vereist is wanneer gebruikers dit toegangspakket aanvragen.

Geef voor levenscyclus op wanneer de toewijzing van een gebruiker aan het toegangspakket verloopt. Geef op of gebruikers hun toewijzingen kunnen uitbreiden. Voor Verlooptijd stelt u de vervaldatum van access-pakkettoewijzingen in op De datum, het aantal dagen, het aantal uren of nooit.

Herhaal de stappen voor het maken van een nieuw toegangspakket waarmee toegang tot hacksites mogelijk is. Configureer deze instellingen:

- Resource: Internettoegang -- Hacksites toestaan

- Wie kan aanvragen: SOC-teamleden

- Levenscyclus: Het aantal uren instellen op 8 uur

Gebruikerstoegang testen

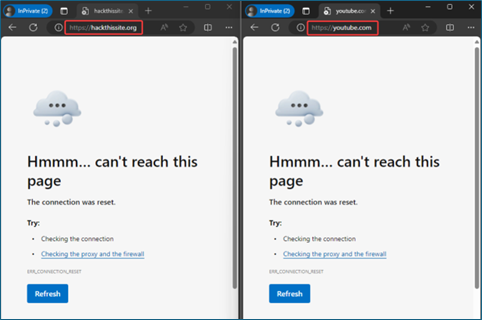

In deze sectie wordt gecontroleerd of de gebruiker geen toegang heeft tot sites die door het basislijnprofiel worden geblokkeerd.

- Meld u aan bij het apparaat waarop u de Global Secure Access-client hebt geïnstalleerd.

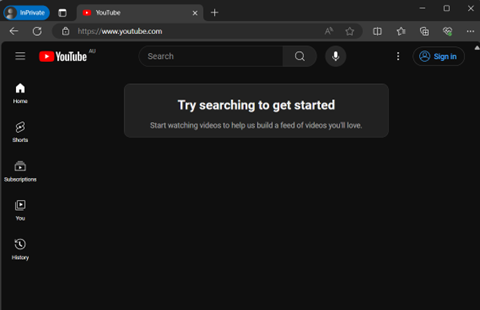

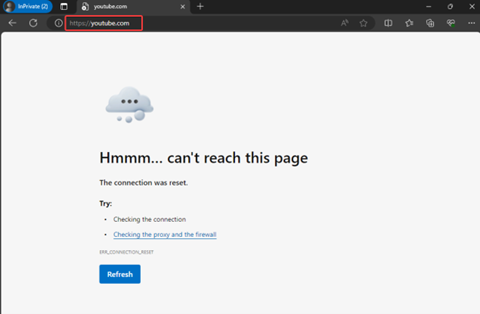

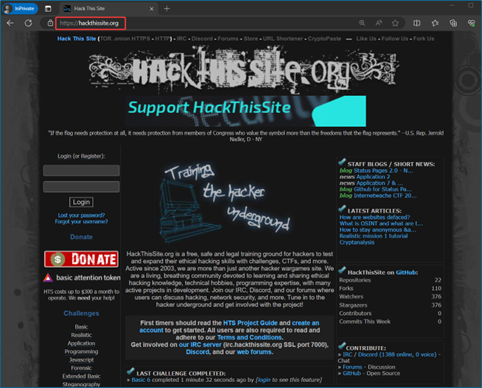

- Ga in een browser naar sites die door het basislijnprofiel worden geblokkeerd en controleer de geblokkeerde toegang. Bijvoorbeeld:

hackthissite.orgis een gratis, veilige en juridische trainingsgrond voor beveiligingsprofessionals om ethische hackvaardigheden te testen en uit te breiden. Deze site is geclassificeerd als Hacking.YouTube.comis een gratis platform voor het delen van video's. Deze site is geclassificeerd als sociale netwerken.

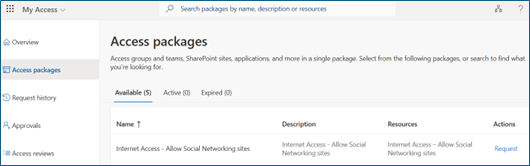

Toegang tot sociale netwerken aanvragen

In deze sectie valideren we dat een marketingafdelinggebruiker toegang kan aanvragen tot sites voor sociale netwerken.

Meld u aan bij het apparaat waarop u de Global Secure Access-client hebt geïnstalleerd met een gebruiker die lid is van het marketingteam (of een gebruiker die toestemming heeft om toegang te vragen tot het voorbeeld van internettoegang- Toegangspakket voor sociale netwerken toestaan).

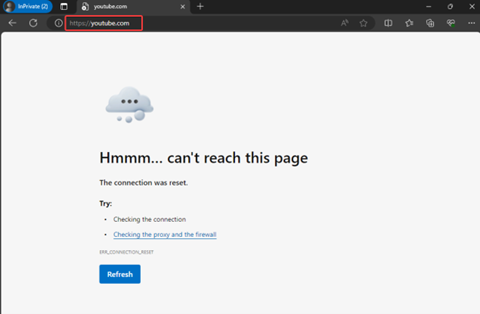

Valideer in een browser geblokkeerde toegang tot een site in de categorie Sociale netwerken die door het basisbeveiligingsprofiel wordt geblokkeerd. Probeer bijvoorbeeld toegang te krijgen

youtube.comtot .

Blader naar

myaccess.microsoft.com. Selecteer Access-pakketten. Selecteer Aanvraag voor internettoegang- Toegangspakket voor sociale netwerken toestaan.

Selecteer Doorgaan. Selecteer Aanvraag.

Als u goedkeuring voor het toegangspakket hebt geconfigureerd, meldt u zich aan als fiatteur. Blader naar

myaccess.microsoft.com. Keur de aanvraag goed.Meld u aan als een marketingafdelinggebruiker. Blader naar

myaccess.microsoft.com. Selecteer De aanvraaggeschiedenis. Valideer de status van uw aanvraag voor internettoegang. Sta sites voor sociale netwerken toe.Het kan enkele minuten duren voordat nieuwe instellingen zijn toegepast. Als u het proces wilt versnellen, klikt u met de rechtermuisknop op het pictogram Global Secure Access in het systeemvak. Selecteer Aanmelden als een andere gebruiker. Meld u opnieuw aan.

Probeer toegang te krijgen tot sites in de categorie sociale netwerken die door het basisbeveiligingsprofiel worden geblokkeerd. Controleer of u er door kunt bladeren. Probeer bijvoorbeeld te bladeren

youtube.com.

Toegang tot hacksite aanvragen

In deze sectie valideren we dat een SOC-teamgebruiker toegang kan aanvragen tot hacksites.

Meld u aan bij het apparaat waarop u de Global Secure Access-client hebt geïnstalleerd met een gebruiker die lid is van het SOC-team (of een gebruiker die toestemming heeft om toegang te vragen tot het voorbeeld van internettoegang - Hack sites toegangspakket toestaan).

Valideer in een browser geblokkeerde toegang tot een site in de hackcategorie die door het basisbeveiligingsprofiel wordt geblokkeerd. Bijvoorbeeld:

hackthissite.org.

Blader naar

myaccess.microsoft.com. Selecteer Access-pakketten. Selecteer Aanvraag voor internettoegang - Toegangspakket voor Hacking-sites toestaan.Selecteer Doorgaan. Selecteer Aanvraag.

Als u goedkeuring voor het toegangspakket hebt geconfigureerd, meldt u zich aan als fiatteur. Blader naar

myaccess.microsoft.com. Keur de aanvraag goed.Meld u aan als soc-teamgebruiker. Blader naar

myaccess.microsoft.com. Selecteer De aanvraaggeschiedenis. Valideer de status van uw aanvraag voor internettoegang: hacksites toestaan wordt geleverd.Het kan enkele minuten duren voordat nieuwe instellingen zijn toegepast. Als u het proces wilt versnellen, klikt u met de rechtermuisknop op het pictogram Global Secure Access in het systeemvak. Selecteer Aanmelden als een andere gebruiker. Meld u opnieuw aan.

Probeer toegang te krijgen tot sites in de hackcategorie die door het basisbeveiligingsprofiel wordt geblokkeerd. Controleer of u er door kunt bladeren. Probeer bijvoorbeeld te bladeren

hackthissite.org.

Als u hacksitetoegang hebt geconfigureerd met het levenscyclusaantal>uren dat is ingesteld op 8 in de vorige stappen, controleert u na acht uur dat de toegang tot hacksites is geblokkeerd.