De Microsoft Entra-provisioneringsagent installeren

In dit artikel wordt u begeleid bij het installatieproces voor de Microsoft Entra-inrichtingsagent en leert u hoe u deze in eerste instantie configureert in het Microsoft Entra-beheercentrum.

Belangrijk

Bij de volgende installatie-instructies wordt ervan uitgegaan dat u aan alle vereisten hebt voldaan.

Notitie

Dit artikel gaat over het installeren van de provisioning-agent met behulp van de wizard. Zie De Microsoft Entra-inrichtingsagent installeren met behulp van een CLI voor informatie over het installeren van de Microsoft Entra-inrichtingsagent met behulp van een CLI en PowerShell.

Bekijk de volgende video voor meer informatie en een voorbeeld:

Door groep beheerde serviceaccounts

Een beheerd serviceaccount (gMSA) van een groep is een beheerd domeinaccount dat automatisch wachtwoordbeheer, vereenvoudigd SPN-beheer (Service Principal Name) en de mogelijkheid biedt om het beheer te delegeren aan andere beheerders. Een gMSA breidt deze functionaliteit ook uit over meerdere servers. Microsoft Entra Cloud Sync ondersteunt en raadt het gebruik van een gMSA aan voor het uitvoeren van de agent. Zie Groepsbeheerde serviceaccounts voor meer informatie.

Een bestaande agent bijwerken om de gMSA te gebruiken

Als u een bestaande agent wilt bijwerken voor het gebruik van het door de groep beheerde serviceaccount dat tijdens de installatie is gemaakt, voert u een upgrade uit van de agentservice naar de nieuwste versie door AADConnectProvisioningAgent.msi uit te voeren. Voer nu de installatiewizard opnieuw uit en geef de inloggegevens op om het account te maken wanneer daarom wordt gevraagd.

De agent installeren

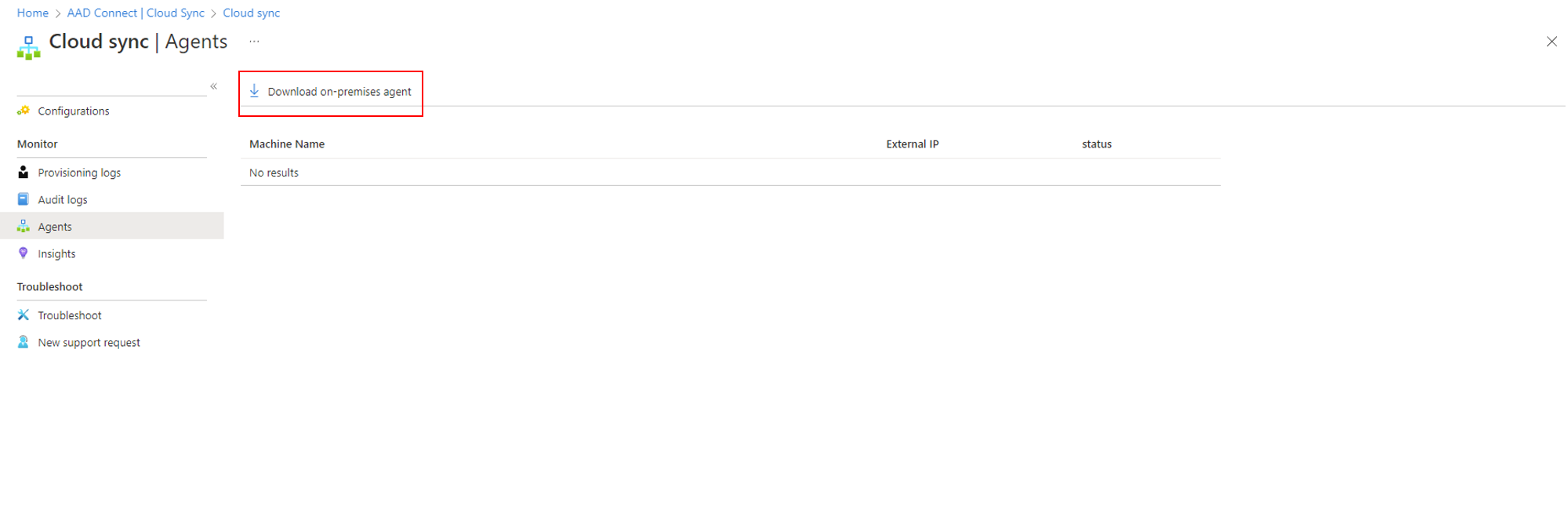

- Selecteer Microsoft Entra-id in de Azure-portal.

- Aan de linkerkant selecteer Microsoft Entra Connect.

- Selecteer aan de linkerkant Cloudsynchronisatie.

- Selecteer agent aan de linkerkant.

- Selecteer On-premises agent downloaden en selecteer Voorwaarden accepteren en downloaden.

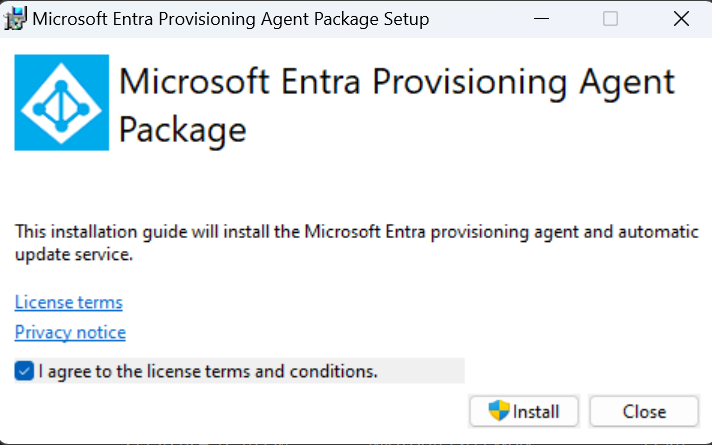

- Zodra het Microsoft Entra Connect Provisioning Agent Package is gedownload, voert u het AADConnectProvisioningAgentSetup.exe installatiebestand uit vanuit de downloadmap.

Notitie

Wanneer u installeert voor het gebruik van de Cloud voor de Amerikaanse overheid:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Zie 'Een agent installeren in de Cloud van de Amerikaanse overheid' voor meer informatie.

- Selecteer in het welkomstscherm de optie Ik ga akkoord met de licentie en voorwaarden en selecteer Vervolgens Installeren.

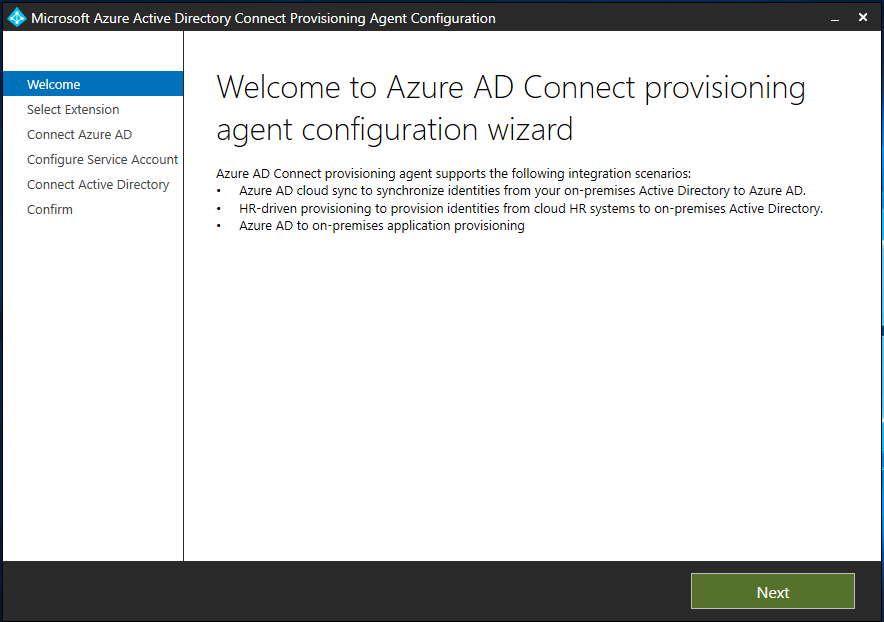

- Zodra de installatiebewerking is voltooid, wordt de configuratiewizard gestart. Selecteer Volgende om de configuratie te starten.

- Selecteer op het Selectie Extensie-schermHR-gestuurde provisioning (Workday en SuccessFactors) / Microsoft Entra Connect-cloudsynchronisatie en selecteer Volgende.

Notitie

Als u de voorzieningsagent installeert voor gebruik met Microsoft Entra on-premises toepassingsvoorziening, selecteer dan On-premises toepassingsvoorziening (Microsoft Entra-id naar toepassing).

- Meld u aan met een account met ten minste de rol Hybrid Identity Administrator . Als u verbeterde beveiliging van Internet Explorer hebt ingeschakeld, wordt de aanmelding geblokkeerd. Sluit de installatie, schakel verbeterde beveiliging van Internet Explorer uit en start de installatie van het Microsoft Entra Connect Provisioning Agent-pakket opnieuw.

- Op het Configure Service Account-scherm, selecteer een groep beheerd serviceaccount (gMSA). Dit account wordt gebruikt om de agentservice uit te voeren. Als een beheerd serviceaccount al is geconfigureerd in uw domein door een andere agent en u een tweede agent installeert, selecteert u GMSA maken omdat het systeem het bestaande account detecteert en de vereiste machtigingen voor de nieuwe agent toevoegt om het gMSA-account te gebruiken. Kies een van de volgende opties wanneer u hierom wordt gevraagd:

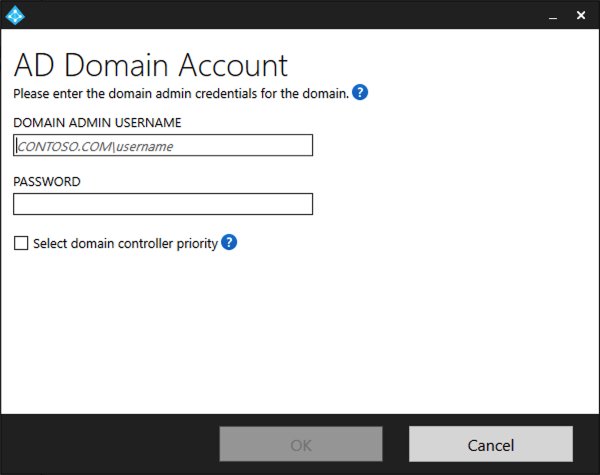

- Maak gMSA waarmee de agent het beheerde serviceaccount provAgentgMSA$ voor u kan maken. Het door de groep beheerde serviceaccount (bijvoorbeeld CONTOSO\provAgentgMSA$) wordt gemaakt in hetzelfde Active Directory-domein waaraan de hostserver is toegevoegd. Als u deze optie wilt gebruiken, voert u de referenties van de Active Directory-domeinbeheerder in (aanbevolen).

- Gebruik aangepaste gMSA en geef de naam op van het beheerde serviceaccount dat u handmatig voor deze taak hebt gemaakt.

Selecteer Volgende om door te gaan.

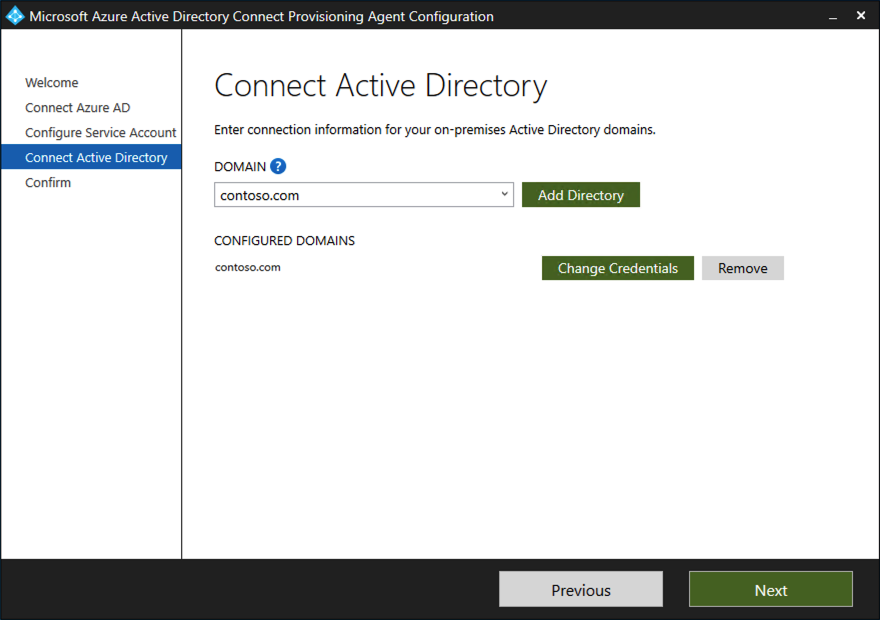

Als uw domeinnaam wordt weergegeven onder Geconfigureerde domeinen, gaat u naar de volgende stap in het scherm Active Directory verbinden. Anders typt u uw Active Directory-domeinnaam en selecteert u Directory toevoegen.

Meld u aan met uw Active Directory-domeinbeheerdersaccount. Het domeinbeheerdersaccount mag geen verlopen wachtwoord hebben. Als het wachtwoord is verlopen of tijdens de installatie van de agent wordt gewijzigd, moet u de agent opnieuw configureren met de nieuwe referenties. Met deze bewerking wordt uw on-premises map toegevoegd. Selecteer OK en selecteer vervolgens Volgende om door te gaan.

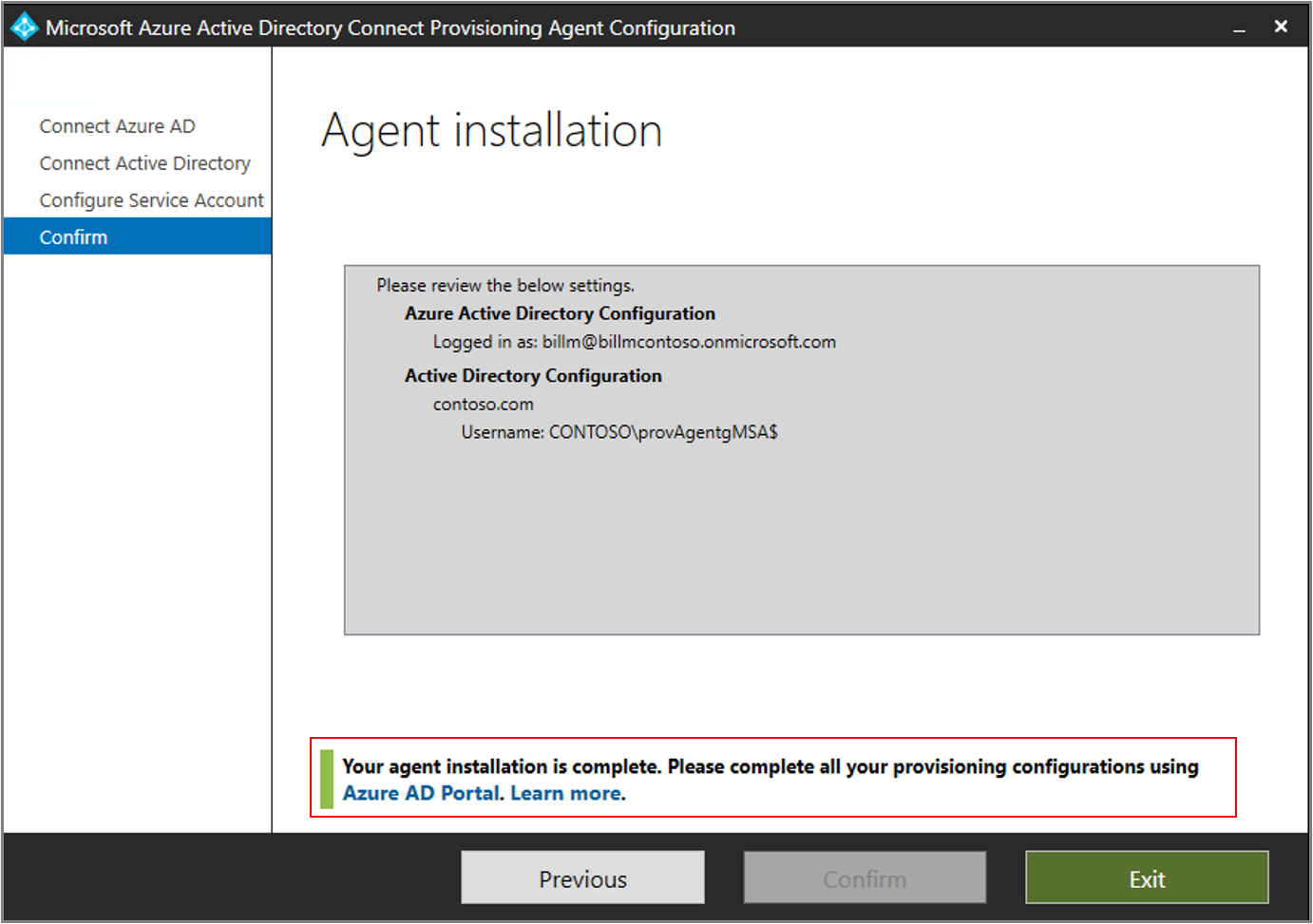

- In de volgende schermopname ziet u een voorbeeld van contoso.com geconfigureerd domein. Selecteer Volgende om door te gaan.

Selecteer Bevestigen in het scherm Configuratie voltooid. Met deze bewerking wordt de agent geregistreerd en opnieuw gestart.

Zodra deze bewerking is voltooid, wordt u gewaarschuwd dat de configuratie van uw agent is geverifieerd. U kunt Afsluiten selecteren.

- Als u nog steeds het eerste welkomstscherm krijgt, selecteert u Sluiten.

De installatie van de agent controleren

Verificatie van de agent vindt plaats in de Azure Portal en op de lokale server waarop de agent wordt uitgevoerd.

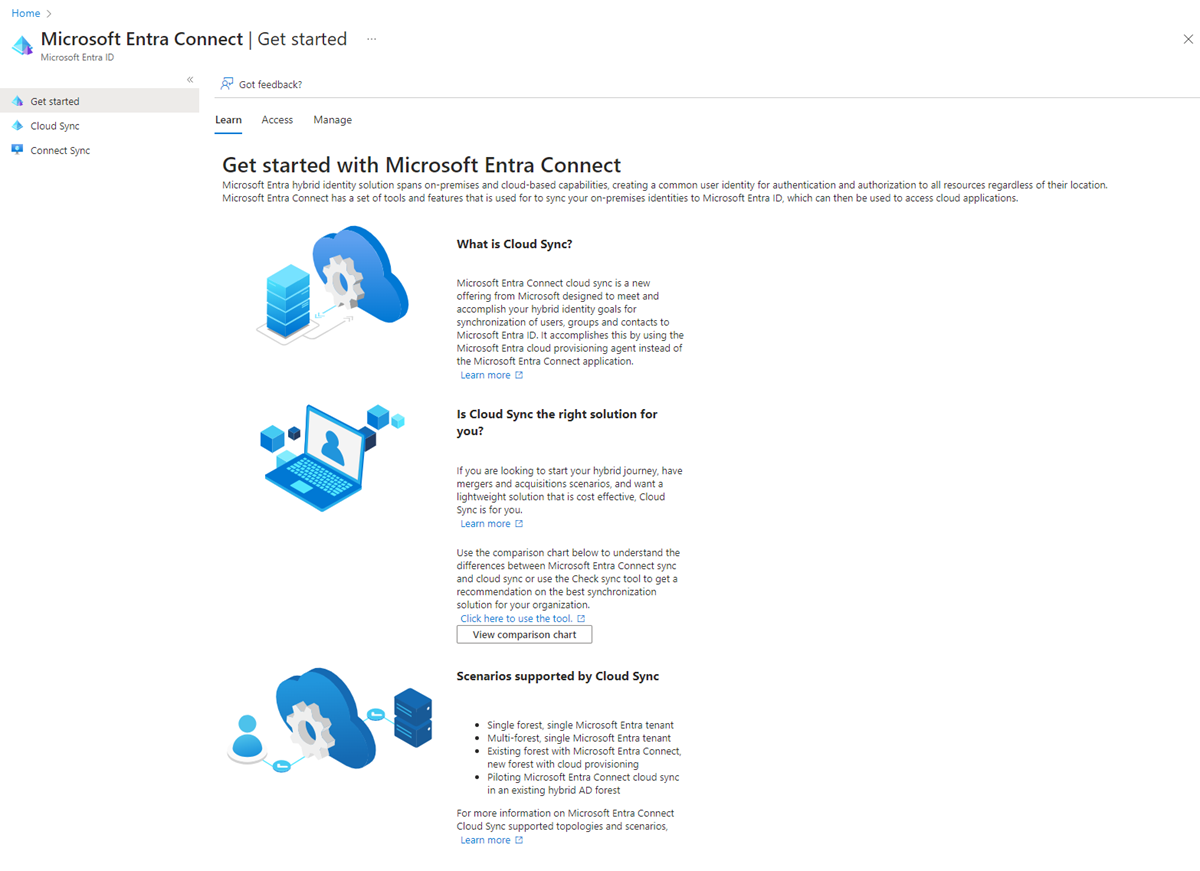

Verificatie van Azure Portal-agent

Voer de volgende stappen uit om te controleren of de agent wordt geregistreerd door Microsoft Entra ID:

- Meld u aan bij het Azure-portaal.

- Selecteer Microsoft Entra ID.

- Selecteer Microsoft Entra Connect en selecteer vervolgens Cloudsynchronisatie.

- Op de cloudsynchronisatiepagina ziet u de agents die u hebt geïnstalleerd. Controleer of de agent wordt weergegeven en of de status gezond is.

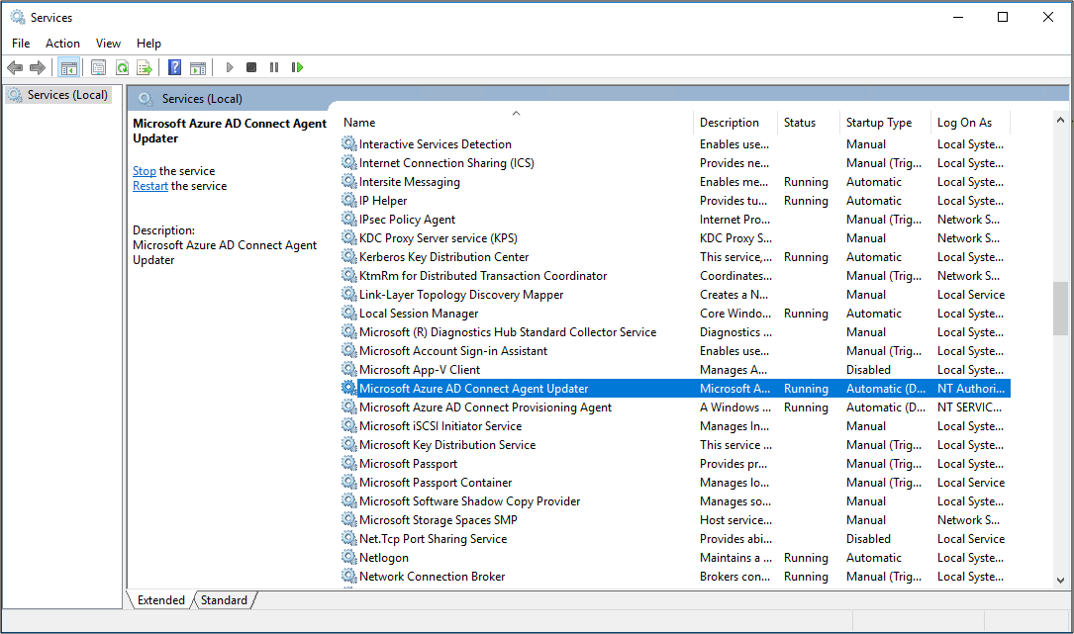

Op de lokale server

Voer de volgende stappen uit om te controleren of de agent actief is.

- Meld u aan bij de server met een beheerdersaccount.

- Open Services door ernaar te navigeren of door naar Start/Run/Services.msc te gaan.

-

Onder Services, controleer of Microsoft Entra Connect Agent Updater en Microsoft Entra Connect Provisioning Agent aanwezig zijn en de status Wordt uitgevoerd.

De versie van de inrichtingsagent controleren

Voer de volgende stappen uit om de versie van de actieve agent te controleren:

- Navigeer naar C:\Program Files\Microsoft Azure AD Connect Provisioning Agent

- Klik met de rechtermuisknop op 'AADConnectProvisioningAgent.exe' en selecteer eigenschappen.

- Klik op het tabblad Details en het versienummer wordt weergegeven naast productversie.

Belangrijk

Nadat u de agent hebt geïnstalleerd, moet u deze configureren en inschakelen voordat gebruikers worden gesynchroniseerd. Zie Een nieuwe configuratie maken voor Microsoft Entra Cloud Sync als u een nieuwe agent wilt configureren.

Wachtwoord terugschrijven inschakelen in cloudsynchronisatie

U kunt wachtwoord terugschrijven inschakelen in SSPR rechtstreeks in de portal of via PowerShell.

Wachtwoord terugschrijven inschakelen in de portal

Om wachtwoordterugschrijven te gebruiken en de selfservice voor wachtwoordherstel (SSPR) in te schakelen om de cloudsync-agent te detecteren, voert u de volgende stappen uit:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

- Selecteer aan de linkerkant Beveiliging, selecteer Wachtwoord opnieuw instellen en kies vervolgens On-premises integratie.

- Schakel de optie voor Wachtwoord terugschrijven inschakelen voor gesynchroniseerde gebruikers in.

- (optioneel) Als microsoft Entra Connect-inrichtingsagents worden gedetecteerd, kunt u ook de optie voor wachtwoord terugschrijven controleren met Microsoft Entra Cloud Sync.

- Selecteer de optie Gebruikers toestaan accounts te ontgrendelen zonder hun wachtwoord te resetten op Ja.

- Selecteer Opslaan wanneer u klaar bent.

PowerShell gebruiken

Als u wachtwoord terugschrijven wilt gebruiken en de selfservice wachtwoordreset (SSPR) wilt inschakelen om de cloudsynchronisatieagent te detecteren, gebruikt u de Set-AADCloudSyncPasswordWritebackConfiguration cmdlet en de Global Administrator-referenties van de tenant:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Voor meer informatie over het gebruik van wachtwoord terugschrijven met Microsoft Entra Cloud Sync, zie Zelfstudie: Selfservice voor wachtwoordreset bij cloudsynchronisatie inschakelen voor terugschrijven naar een on-premises omgeving.

Een agent installeren in de Cloud van de Amerikaanse overheid

De Microsoft Entra-inrichtingsagent wordt standaard geïnstalleerd in de standaardomgeving van Azure. Als u de agent installeert voor gebruik door de Amerikaanse overheid, moet u deze wijziging aanbrengen in stap 7 van de voorgaande installatieprocedure:

In plaats van Bestand openen te selecteren, selecteert u Start>Uitvoeren en ga dan naar het AADConnectProvisioningAgentSetup.exe bestand. Voer in het vak Uitvoeren, na het uitvoerbare bestand, ENVIRONMENTNAME=AzureUSGovernment in en selecteer VERVOLGENS OK.

Wachtwoord-hash-synchronisatie en FIPS met cloudsynchronisatie

Als uw server is vergrendeld volgens de Federal Information Processing Standard (FIPS), is MD5 (message-digest algorithm 5) uitgeschakeld.

Ga als volgt te werk om MD5 in te schakelen voor wachtwoord-hashsynchronisatie:

- Ga naar %programfiles%\Microsoft Azure AD Connect Voorzieningsagent.

- Open AADConnectProvisioningAgent.exe.config.

- Ga naar het configuratie-/runtime-knooppunt boven aan het bestand.

- Voeg het

<enforceFIPSPolicy enabled="false"/>knooppunt toe. - Sla uw wijzigingen op.

Ter referentie moet uw code eruitzien als het volgende codefragment:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Zie Microsoft Entra wachtwoordhashsynchronisatie, versleuteling en FIPS-naleving voor informatie over beveiliging en FIPS.