Microsoft Entra-id inrichten voor Active Directory - Configuratie

Het volgende document begeleidt u bij het configureren van Microsoft Entra Cloud Sync voor het inrichten van Microsoft Entra-id voor Active Directory. Als u informatie zoekt over het inrichten van AD naar Microsoft Entra-id, raadpleegt u Configureren - Active Directory inrichten voor Microsoft Entra-id met behulp van Microsoft Entra Cloud Sync

Belangrijk

De openbare preview van Group Writeback v2 in Microsoft Entra Connect Sync is na 30 juni 2024 niet meer beschikbaar. Deze functie wordt op deze datum stopgezet en u wordt niet meer ondersteund in Connect Sync voor het inrichten van cloudbeveiligingsgroepen naar Active Directory. De functie blijft actief na de beëindigingsdatum; het zal echter na deze datum geen ondersteuning meer ontvangen en kan op elk moment zonder kennisgeving ophouden met functioneren.

We bieden vergelijkbare functionaliteit in Microsoft Entra Cloud Sync genaamd Group Provision naar Active Directory die u kunt gebruiken in plaats van Group Writeback v2 voor het inrichten van cloudbeveiligingsgroepen voor Active Directory. We werken aan het verbeteren van deze functionaliteit in Cloud Sync, samen met andere nieuwe functies die we ontwikkelen in Cloud Sync.

Klanten die deze preview-functie in Connect Sync gebruiken, moeten hun configuratie omschakelen van Connect Sync naar Cloud Sync. U kunt ervoor kiezen om al uw hybride synchronisatie naar Cloud Sync te verplaatsen (als deze ondersteuning biedt voor uw behoeften). U kunt Cloud Sync ook naast elkaar uitvoeren en alleen inrichting van cloudbeveiligingsgroepen naar Active Directory verplaatsen naar Cloud Sync.

Voor klanten die Microsoft 365-groepen inrichten voor Active Directory, kunt u Group Writeback v1 blijven gebruiken voor deze mogelijkheid.

U kunt het verplaatsen naar Cloud Sync evalueren met behulp van de wizard gebruikerssynchronisatie.

Inrichting configureren

Volg deze stappen om de inrichting te configureren.

- Meld u als hybride beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatie.>

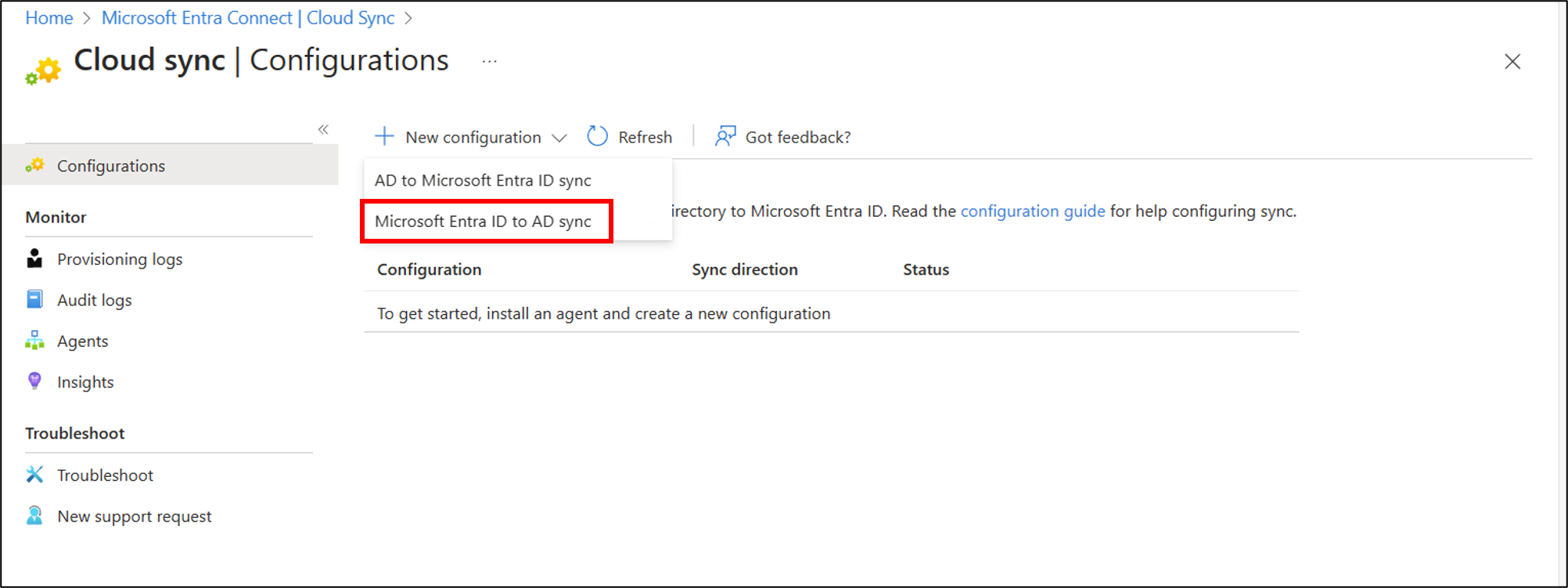

- Selecteer Nieuwe configuratie.

- Selecteer Microsoft Entra-id voor AD-synchronisatie.

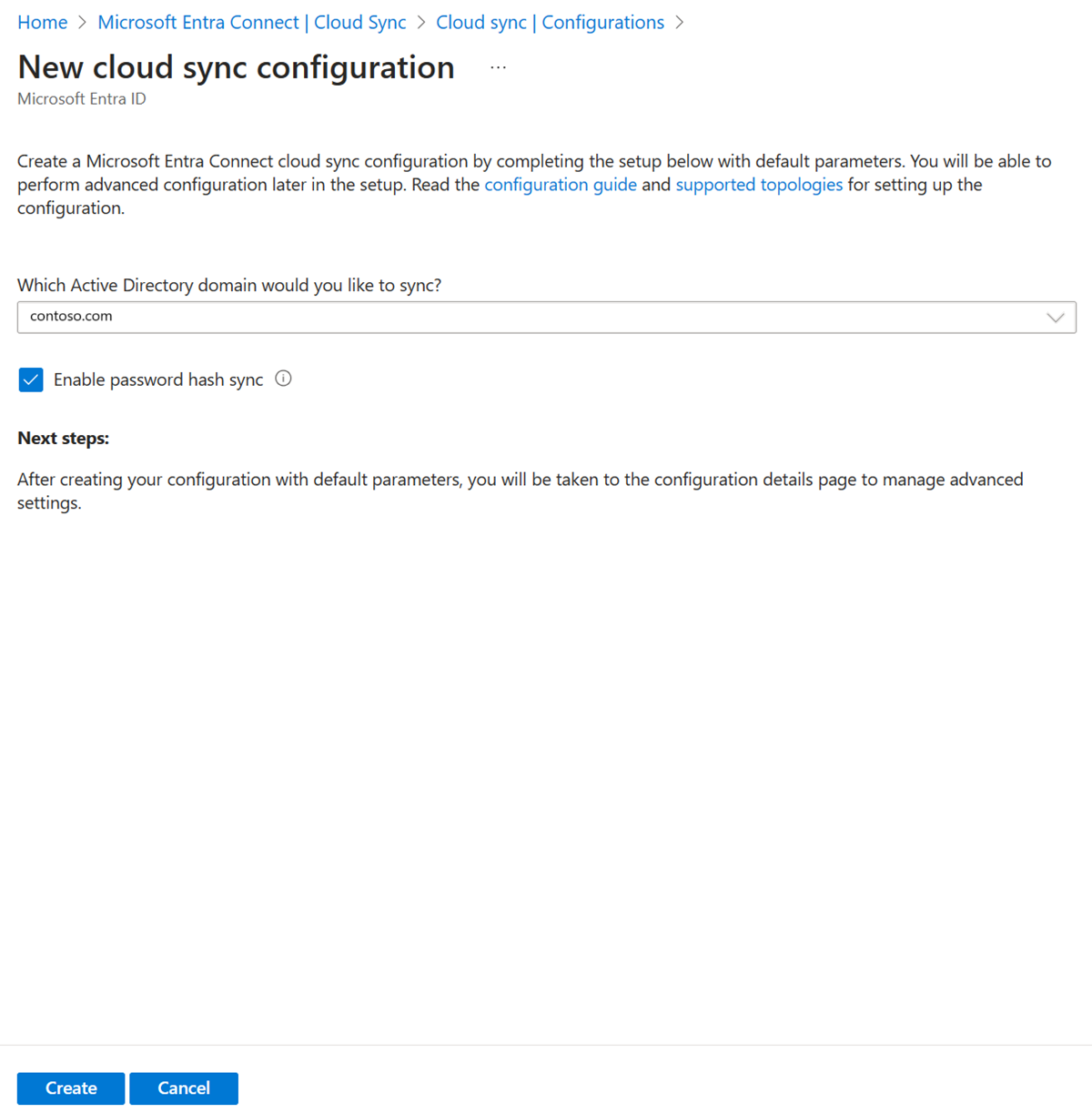

- Selecteer in het configuratiescherm uw domein en geef aan of u wachtwoord-hashsynchronisatie wilt inschakelen. Klik op Maken.

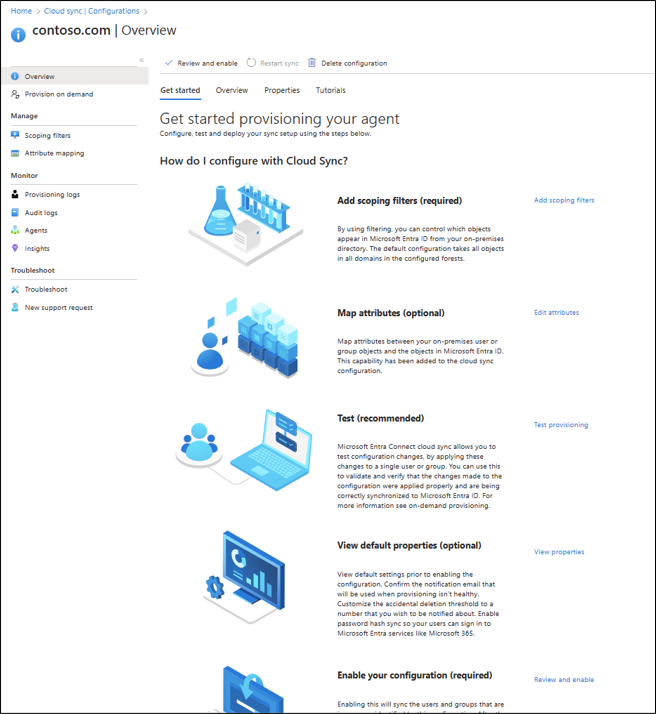

- Het scherm Aan de slag wordt geopend. Vanaf hier kunt u doorgaan met het configureren van cloudsynchronisatie.

- De configuratie wordt gesplitst in de volgende vijf secties.

| Sectie | Beschrijving |

|---|---|

| 1. Bereikfilters toevoegen | Gebruik deze sectie om te definiëren welke objecten worden weergegeven in Microsoft Entra-id |

| 2. Kaartkenmerken | Gebruik deze sectie om kenmerken toe te wijzen tussen uw on-premises gebruikers/groepen met Microsoft Entra-objecten |

| 3. Testen | Uw configuratie testen voordat u deze implementeert |

| 4. Standaardeigenschappen weergeven | Bekijk de standaardinstelling voordat u deze inschakelt en breng waar nodig wijzigingen aan |

| 5. Uw configuratie inschakelen | Zodra u klaar bent, wordt de configuratie ingeschakeld en worden gebruikers/groepen gesynchroniseerd |

Bereikinrichting voor specifieke groepen

U kunt de agent instellen om alle of specifieke beveiligingsgroepen te synchroniseren. U kunt groepen en organisatie-eenheden configureren binnen een configuratie.

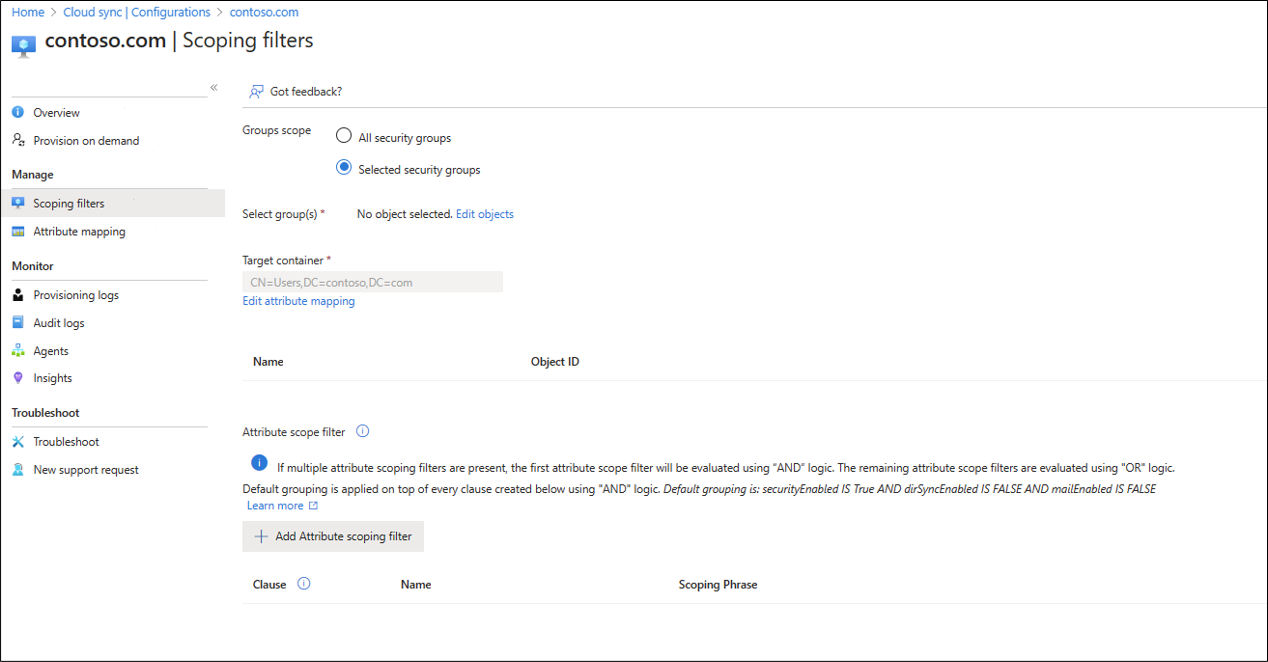

- In het scherm Aan de slag met de configuratie. Klik op Bereikfilters toevoegen naast het pictogram Bereikfilters toevoegen of klik op bereikfilters aan de linkerkant onder Beheren.

- Selecteer het bereikfilter. Het filter kan een van de volgende zijn:

- Alle beveiligingsgroepen: hiermee wordt de configuratie beperkt die moet worden toegepast op alle cloudbeveiligingsgroepen.

- Geselecteerde beveiligingsgroepen: hiermee wordt de configuratie beperkt die moet worden toegepast op specifieke beveiligingsgroepen.

- Voor specifieke beveiligingsgroepen selecteert u Groepen bewerken en kiest u de gewenste groepen in de lijst.

Notitie

Als u een beveiligingsgroep selecteert met een geneste beveiligingsgroep als lid, wordt alleen de geneste groep teruggeschreven en niet leden. Als een beveiligingsgroep Verkoop bijvoorbeeld lid is van de beveiligingsgroep Marketing, wordt alleen de groep Verkoop zelf teruggeschreven en niet de leden van de groep Verkoop.

Als u groepen wilt nesten en ad wilt inrichten, moet u ook alle lidgroepen toevoegen aan het bereik.

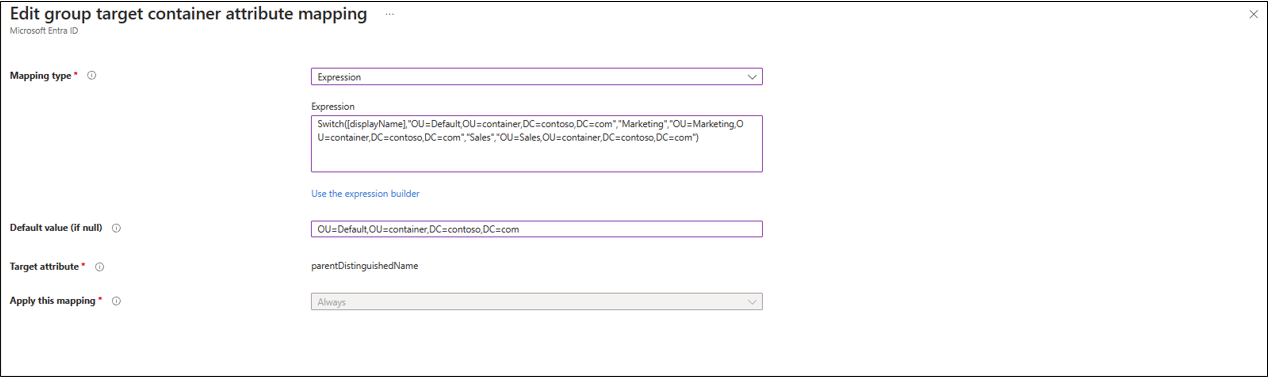

- U kunt het vak Doelcontainer gebruiken om groepen te bereiken die gebruikmaken van een specifieke container. U kunt deze taak uitvoeren met behulp van het kenmerk parentDistinguishedName. Gebruik een constante, directe of expressietoewijzing.

Meerdere doelcontainers kunnen worden geconfigureerd met behulp van een kenmerktoewijzingsexpressie met de functie Switch(). Als met deze expressie de waarde displayName Marketing of Sales is, wordt de groep gemaakt in de bijbehorende organisatie-eenheid. Als er geen overeenkomst is, wordt de groep gemaakt in de standaard-organisatie-eenheid.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

- Filteren op basis van kenmerkbereik wordt ondersteund. Zie Op kenmerken gebaseerd bereik filteren en naslaginformatie voor het schrijven van expressies voor kenmerktoewijzingen in Microsoft Entra ID en Scenario- Directory-extensies gebruiken met groepsinrichting voor Active Directory voor meer informatie.

- Zodra de bereikfilters zijn geconfigureerd, klikt u op Opslaan.

- Nadat u het bestand hebt opgeslagen, ziet u een bericht met de mededeling wat u nog moet doen om cloudsynchronisatie te configureren. U kunt op de koppeling klikken om door te gaan.

Bereik inrichten voor specifieke groepen met behulp van directory-extensies

Voor geavanceerdere bereik- en filtering kunt u het gebruik van directory-extensies configureren. Zie Directory-extensies voor het inrichten van Microsoft Entra-id voor Active Directory voor een overzicht van directory-extensies

Zie Scenario : Directory-extensies gebruiken met groepsinrichting voor Active Directory voor een stapsgewijze zelfstudie over het uitbreiden van het schema en vervolgens het kenmerk directory-extensie gebruiken met inrichting van cloudsynchronisatie voor AD.

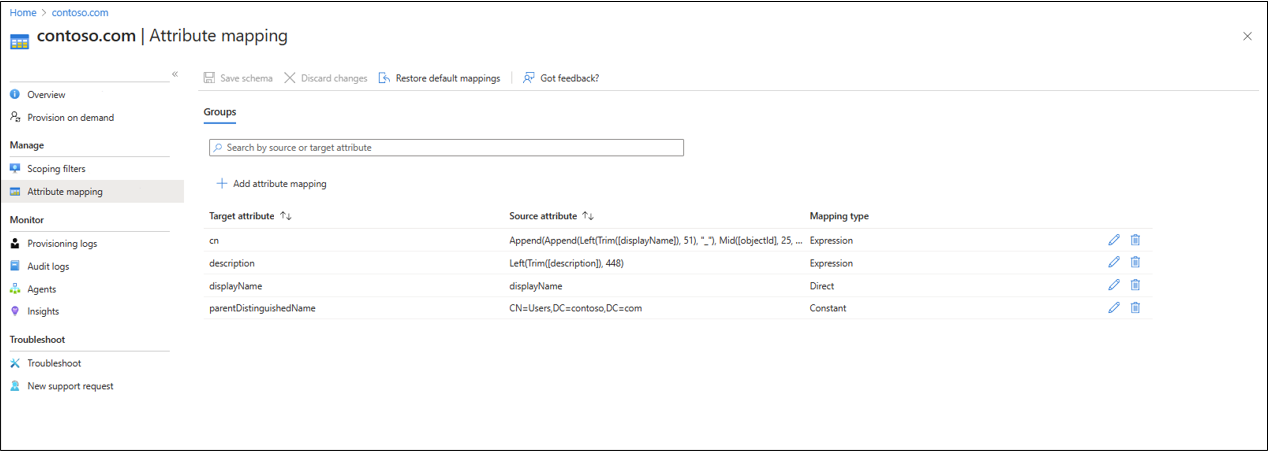

Kenmerktoewijzing

Met Microsoft Entra Cloud Sync kunt u eenvoudig kenmerken toewijzen tussen uw on-premises gebruikers-/groepsobjecten en de objecten in Microsoft Entra-id.

U kunt de standaardtoewijzingen van kenmerken aanpassen op basis van de behoeften van uw bedrijf. Dit betekent dat u bestaande kenmerktoewijzingen kunt wijzigen of verwijderen, of nieuwe kenmerktoewijzingen kunt maken.

Nadat u het bestand hebt opgeslagen, ziet u een bericht met de mededeling wat u nog moet doen om cloudsynchronisatie te configureren. U kunt op de koppeling klikken om door te gaan.

Zie kenmerktoewijzing en verwijzing voor het schrijven van expressies voor kenmerktoewijzingen in Microsoft Entra ID voor meer informatie.

Mapextensies en aangepaste kenmerktoewijzing.

Met Microsoft Entra Cloud Sync kunt u de map uitbreiden met extensies en biedt u aangepaste kenmerktoewijzingen. Zie Mapextensies en aangepaste kenmerktoewijzingen voor meer informatie.

Inrichting on-demand

Met Microsoft Entra Cloud Sync kunt u configuratiewijzigingen testen door deze wijzigingen toe te passen op één gebruiker of groep.

U kunt dit gebruiken om te controleren of de wijzigingen in de configuratie correct zijn toegepast en correct worden gesynchroniseerd met Microsoft Entra-id.

Na het testen ziet u een bericht met de mededeling wat u nog moet doen om cloudsynchronisatie te configureren. U kunt op de koppeling klikken om door te gaan.

Zie inrichting op aanvraag voor meer informatie.

Onbedoelde verwijderingen en e-mailmeldingen

De sectie met standaardeigenschappen bevat informatie over onbedoelde verwijderingen en e-mailmeldingen.

De functie Onbedoelde verwijderingen is ontworpen om u te beschermen tegen onbedoelde configuratiewijzigingen en wijzigingen aan uw on-premises directory die invloed zouden hebben op veel gebruikers en andere groepen.

Met deze functie kunt u:

- Configureer de mogelijkheid om onbedoelde verwijderingen automatisch te voorkomen.

- Het aantal objecten (de drempelwaarde) instellen waarna de configuratie van kracht wordt

- Een e-mailadres voor meldingen instellen zodat ze een e-mailmelding kunnen ontvangen zodra de betreffende synchronisatietaak in quarantaine is geplaatst voor dit scenario

Zie Onbedoelde verwijderingen voor meer informatie

Klik op het potlood naast Basisbeginselen om de standaardinstellingen in een configuratie te wijzigen.

Uw configuratie inschakelen

Zodra u de configuratie hebt voltooid en getest, kunt u deze inschakelen.

Klik op Configuratie inschakelen om deze in te schakelen.

Quarantaines

Cloudsynchronisatie bewaakt de status van uw configuratie en plaatst beschadigde objecten in quarantaine. Als de meeste of alle aanroepen tegen het doelsysteem consistent mislukken vanwege een fout, zoals ongeldige beheerdersreferenties, wordt de synchronisatietaak gemarkeerd als in quarantaine. Zie de sectie voor probleemoplossing bij quarantaines voor meer informatie.

Inrichten opnieuw starten

Als u niet wilt wachten op de volgende geplande uitvoering, activeert u de inrichtingsuitvoering met behulp van de knop Synchronisatie opnieuw opstarten.

- Meld u als hybride beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatie.>

Selecteer uw configuratie onder Configuratie.

Selecteer Bovenaan de optie Synchronisatie opnieuw opstarten.

Een configuratie verwijderen

Volg deze stappen om een configuratie te verwijderen.

- Meld u als hybride beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatie.>

Selecteer uw configuratie onder Configuratie.

Selecteer boven aan het configuratiescherm de optie Configuratie verwijderen.

Belangrijk

Er is geen bevestiging voordat u een configuratie verwijdert. Zorg ervoor dat dit de actie is die u wilt uitvoeren voordat u Verwijderen selecteert.