Aan de slag met Microsoft Defender voor Office 365

In nieuwe Microsoft 365-organisaties met Microsoft Defender voor Office 365 (opgenomen of als een invoegtoepassingsabonnement) worden in dit artikel de configuratiestappen beschreven die u moet uitvoeren in Exchange Online Protection (EOP) en Defender voor Office 365 in de vroegste dagen van uw organisatie.

Hoewel uw Microsoft 365-organisatie een standaardbeveiligingsniveau bevat vanaf het moment dat u deze maakt (of er Defender voor Office 365 aan toevoegt), bieden de stappen in dit artikel u een uitvoerbaar plan om de volledige beveiligingsmogelijkheden van EOP en Defender voor Office 365 te benutten. Nadat u de stappen hebt voltooid, kunt u dit artikel ook gebruiken om het management te laten zien dat u uw investering in Microsoft 365 maximeert.

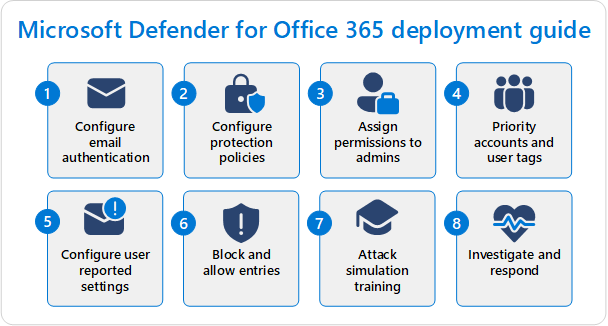

De stappen voor het configureren van EOP en Defender voor Office 365 worden beschreven in het volgende diagram:

Tip

Als aanvulling op dit artikel raadpleegt u onze handleiding voor het instellen van Microsoft Defender voor Office 365 voor het controleren van best practices en ter bescherming tegen e-mail- en koppelings- en samenwerkingsbedreigingen. Functies zijn onder andere Veilige koppelingen, Veilige bijlagen en meer. Voor een aangepaste ervaring op basis van uw omgeving hebt u toegang tot de handleiding Microsoft Defender voor Office 365 geautomatiseerde installatie in de Microsoft 365-beheercentrum.

Vereisten

Email functies voor bedreigingsbeveiliging zijn opgenomen in alle Microsoft 365-abonnementen met cloudpostvakken via EOP. Defender voor Office 365 bevat extra beveiligingsfuncties. Zie Microsoft Defender voor Office 365 overzicht voor gedetailleerde vergelijkingen over de functies in EOP, Defender voor Office 365 voor abonnement 1 en Defender voor Office 365 abonnement 2.

Rollen en machtigingen

U hebt machtigingen nodig om EOP- en Defender voor Office 365-functies te configureren. De volgende tabel bevat de machtigingen die u nodig hebt om de stappen in dit artikel uit te voeren (één is voldoende; u hebt ze niet allemaal nodig).

| Rol of rollengroep | Meer informatie |

|---|---|

| Globale beheerder in Microsoft Entra* | ingebouwde rollen Microsoft Entra |

| Organisatiebeheer in Email & samenwerkingsrollengroepen | Rolgroepen in Microsoft Defender voor Office 365 |

| Beveiligingsbeheerder in Microsoft Entra | ingebouwde rollen Microsoft Entra |

| Beveiligingsbeheerder in Email & samenwerkingsrolgroepen | samenwerkingsmachtigingen Email & in Microsoft Defender voor Office 365 |

| Exchange Online Organisatiebeheer | Machtigingen in Exchange Online |

Belangrijk

* Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Het gebruik van accounts met lagere machtigingen helpt de beveiliging voor uw organisatie te verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Stap 1: e-mailverificatie configureren voor uw Microsoft 365-domeinen

Samenvatting: Configureer SPF-, DKIM- en DMARC-records (in die volgorde) voor alle aangepaste Microsoft 365-domeinen (inclusief geparkeerde domeinen en subdomeinen). Configureer zo nodig alle vertrouwde ARC-sealers.

Details:

Email verificatie (ook wel e-mailvalidatie genoemd) is een groep standaarden om te controleren of e-mailberichten legitiem en ongewijzigd zijn en afkomstig zijn van verwachte bronnen voor het e-maildomein van de afzender. Zie Email verificatie in EOP voor meer informatie.

We gaan ervan uit dat u een of meer aangepaste domeinen in Microsoft 365 gebruikt voor e-mail (bijvoorbeeld contoso.com). U moet dus specifieke DNS-records voor e-mailverificatie maken voor elk aangepast domein dat u voor e-mail gebruikt.

Maak de volgende DNS-records voor e-mailverificatie bij uw DNS-registrar of DNS-hostingservice voor elk aangepast domein dat u gebruikt voor e-mail in Microsoft 365:

Sender Policy Framework (SPF): de SPF TXT-record identificeert geldige e-mailbronnen van afzenders in het domein. Zie SPF instellen om spoofing te voorkomen voor instructies.

DomainKeys Identified Mail (DKIM): DKIM ondertekent uitgaande berichten en slaat de handtekening op in de berichtkop die het doorsturen van berichten overleeft. Zie DKIM gebruiken om uitgaande e-mail te valideren die vanuit uw aangepaste domein wordt verzonden voor instructies.

Domeingebaseerde berichtverificatie, rapportage en naleving (DMARC): DMARC helpt doel-e-mailservers te bepalen wat ze moeten doen met berichten van het aangepaste domein die niet voldoen aan SPF- en DKIM-controles. Zorg ervoor dat u het DMARC-beleid (

p=rejectofp=quarantine) en DE DMARC-rapportbestemmingen (statistische en forensische rapporten) opneemt in de DMARC-records. Zie DMARC gebruiken om e-mail te valideren voor instructies.Geverifieerde ontvangen keten (ARC): als u services van derden gebruikt die binnenkomende berichten wijzigen die worden verzonden voordat ze worden bezorgd bij Microsoft 365, kunt u de services identificeren als vertrouwde ARC-sealers (als ze dit ondersteunen), zodat de gewijzigde berichten niet automatisch mislukken bij verificatiecontroles via e-mail in Microsoft 365. Zie Vertrouwde ARC-sealers configureren voor instructies.

Als u het domein *.onmicrosoft.com gebruikt voor e-mail (ook wel bekend als het Microsoft Online Email Routeringsadres of MOERA-domein), hoeft u niet zoveel te doen:

- SPF: er is al een SPF-record geconfigureerd voor het domein *.onmicrosoft.com.

- DKIM: DKIM-ondertekening is al geconfigureerd voor uitgaande e-mail met behulp van het domein *.onmicrosoft.com, maar u kunt het ook handmatig aanpassen.

- DMARC: U moet de DMARC-record handmatig instellen voor het domein *.onmicrosoft.com, zoals hier wordt beschreven.

Stap 2: beveiligingsbeleid configureren

Samenvatting: Schakel het standaard- en/of strikt vooraf ingestelde beveiligingsbeleid voor alle geadresseerden in en gebruik deze. Of, als het bedrijf dat nodig heeft, maakt en gebruikt u in plaats daarvan aangepast beveiligingsbeleid, maar controleert u dit regelmatig met behulp van de configuratieanalyse.

Details:

Zoals u zich waarschijnlijk kunt voorstellen, zijn er veel beveiligingsbeleidsregels beschikbaar in EOP en Defender voor Office 365. Er zijn drie basistypen beveiligingsbeleid:

Standaardbeleid: deze beleidsregels bestaan vanaf het moment dat de organisatie wordt gemaakt. Ze zijn van toepassing op alle geadresseerden in de organisatie, u kunt het beleid niet uitschakelen en u kunt niet wijzigen op wie het beleid van toepassing is. Maar u kunt de beveiligingsinstellingen in het beleid wijzigen, net zoals aangepaste beleidsregels. De instellingen in het standaardbeleid worden beschreven in de tabellen in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging.

Vooraf ingesteld beveiligingsbeleid: Vooraf ingestelde beveiliging zijn eigenlijk profielen die de meeste beschikbare beveiligingsbeleidsregels in EOP en Defender voor Office 365 met instellingen die zijn afgestemd op specifieke beveiligingsniveaus. Het vooraf ingestelde beveiligingsbeleid is:

- Het vooraf ingestelde beveiligingsbeleid strikt.

- Het vooraf ingestelde standaardbeveiligingsbeleid.

- Ingebouwde beveiliging.

Het standaard- en strikt vooraf ingestelde beveiligingsbeleid worden standaard uitgeschakeld totdat u ze inschakelt. U geeft voorwaarden en uitzonderingen voor geadresseerden op (gebruikers, groepsleden, domeinen of alle geadresseerden) voor EOP-beveiligingsfuncties en Defender voor Office 365 beveiligingsfuncties binnen het vooraf ingestelde standaard- en strikte beveiligingsbeleid.

Ingebouwde beveiliging in Defender voor Office 365 is standaard ingeschakeld om basisbeveiliging voor veilige bijlagen en veilige koppelingen te bieden voor alle geadresseerden. U kunt uitzonderingen voor geadresseerden opgeven om gebruikers te identificeren die geen bescherming krijgen.

In standaard- en strikt vooraf ingestelde beveiligingsbeleidsregels in Defender voor Office 365 organisaties moet u vermeldingen en optionele uitzonderingen configureren voor beveiliging tegen gebruikers- en domeinimitatie. Alle andere instellingen zijn vergrendeld in onze aanbevolen standaard- en strikte waarden (waarvan veel hetzelfde zijn). U ziet de waarden Standaard en Strikt in de tabellen in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging en u ziet hier de verschillen tussen Standaard en Strikt.

Naarmate er nieuwe beveiligingsmogelijkheden worden toegevoegd aan EOP en Defender voor Office 365 en als het beveiligingslandschap verandert, worden de instellingen in vooraf ingesteld beveiligingsbeleid automatisch bijgewerkt naar de aanbevolen instellingen.

Aangepast beleid: Voor de meeste beschikbare beveiligingsbeleidsregels kunt u een willekeurig aantal aangepaste beleidsregels maken. U kunt het beleid toepassen op gebruikers met behulp van voorwaarden en uitzonderingen voor geadresseerden (gebruikers, groepsleden of domeinen) en u kunt de instellingen aanpassen.

De vorige informatie en het beveiligingsbeleid dat betrokken is, worden samengevat in de volgende tabel:

| Standaardbeleid | Beveiligingsbeleid vooraf instellen | Aangepast beleid | |

|---|---|---|---|

| EOP-beveiligingsbeleid: | |||

| Antimalware | ✔ | ✔ | ✔ |

| Antispam | ✔ | ✔ | ✔ |

| Antiphishing (bescherming tegen adresvervalsing) | ✔ | ✔ | ✔ |

| Uitgaande spam | ✔ | ✔ | |

| Verbindingsfiltering | ✔¹ | ||

| Defender voor Office 365 beleid: | |||

| Antiphishing (bescherming tegen adresvervalsing) plus: | ✔² | ✔² | ✔ |

| Veilige koppelingen | ³ | ✔ | ✔ |

| Veilige bijlagen | ³ | ✔ | ✔ |

| Algemeen gedrag | |||

| Beveiliging standaard ingeschakeld? | ✔ | ⁴ | |

| Voorwaarden/uitzonderingen voor beveiliging configureren? | ✔⁵ | ✔ | |

| Beveiligingsinstellingen aanpassen? | ✔ | ⁶ | ✔ |

| Beveiligingsinstellingen automatisch bijgewerkt? | ✔ |

¹ Er zijn geen standaardvermeldingen in de lijst met toegestane IP-adressen of ip-blokkeringen, dus het standaardbeleid voor verbindingsfilters doet niets, tenzij u de instellingen aanpast.

² Er zijn geen vermeldingen of optionele uitzonderingen voor beveiliging tegen gebruikersimitatie of domeinimitatie in Defender voor Office 365 totdat u ze configureert.

³ Hoewel er geen standaardbeleid voor veilige bijlagen of veilige koppelingen is in Defender voor Office 365, biedt ingebouwde beveiliging basisbeveiliging veilige bijlagen en veilige koppelingen die altijd zijn ingeschakeld.

⁴ Ingebouwde beveiliging (beveiliging van veilige bijlagen en veilige koppelingen in Defender voor Office 365) is het enige vooraf ingestelde beveiligingsbeleid dat standaard is ingeschakeld.

⁵ Voor het standaard- en strikt vooraf ingestelde beveiligingsbeleid kunt u afzonderlijke voorwaarden voor geadresseerden en optionele uitzonderingen configureren voor EOP- en Defender voor Office 365-beveiliging. Voor ingebouwde beveiliging in Defender voor Office 365 kunt u alleen uitzonderingen voor geadresseerden configureren vanuit de beveiliging.

⁶ De enige aanpasbare beveiligingsinstellingen in vooraf ingesteld beveiligingsbeleid zijn de vermeldingen en optionele uitzonderingen voor beveiliging tegen gebruikersimitatie en beveiliging tegen domeinimitatie in het standaard- en strikt vooraf ingestelde beveiligingsbeleid in Defender voor Office 365.

Volgorde van prioriteit voor beveiligingsbeleid

Hoe beveiligingsbeleid wordt toegepast, is een belangrijke overweging wanneer u bepaalt hoe u beveiligingsinstellingen voor gebruikers configureert. De belangrijkste punten om te onthouden zijn:

- Beveiligingsfuncties hebben een niet-configureerbare verwerkingsvolgorde. Inkomende berichten worden bijvoorbeeld altijd vóór spam geëvalueerd op malware.

- Het beveiligingsbeleid van een specifieke functie (antispam, antimalware, antiphishing, enzovoort) wordt toegepast in een specifieke volgorde van prioriteit (meer over de volgorde van prioriteit later).

- Als een gebruiker opzettelijk of onbedoeld wordt opgenomen in meerdere beleidsregels van een specifieke functie, bepaalt het eerste beveiligingsbeleid voor die functie waarin de gebruiker is gedefinieerd (op basis van de volgorde van prioriteit) wat er met het item gebeurt (een bericht, bestand, URL, enzovoort).

- Zodra dat eerste beveiligingsbeleid is toegepast op een specifiek item voor een gebruiker, stopt de beleidsverwerking voor die functie. Er worden geen beveiligingsbeleidsregels van die functie meer geëvalueerd voor die gebruiker en dat specifieke item.

De volgorde van prioriteit wordt in detail uitgelegd in Volgorde van prioriteit voor vooraf ingesteld beveiligingsbeleid en andere beleidsregels, maar wordt hier kort samengevat:

- Beveiligingsbeleid in vooraf ingesteld beveiligingsbeleid:

- Het vooraf ingestelde beveiligingsbeleid strikt.

- Het vooraf ingestelde standaardbeveiligingsbeleid.

- Aangepast beveiligingsbeleid van een specifieke functie (bijvoorbeeld antimalwarebeleid). Elk aangepast beleid heeft een prioriteitswaarde die bepaalt in welke volgorde het beleid wordt toegepast ten opzichte van andere beveiligingsbeleidsregels van dezelfde functie:

- Een aangepast beleid met de prioriteitswaarde 0.

- Een aangepast beleid met de prioriteitswaarde 1.

- Enzovoort.

- Het standaardbeveiligingsbeleid van een specifieke functie (bijvoorbeeld antimalware) of ingebouwde beveiliging in Defender voor Office 365 (veilige koppelingen en veilige bijlagen).

Raadpleeg de vorige tabel om te zien hoe een specifiek beveiligingsbeleid wordt weergegeven in de prioriteitsvolgorde. Antimalwarebeleid is bijvoorbeeld aanwezig op elk niveau. Uitgaand spambeleid is beschikbaar op de niveaus aangepast beleid en standaardbeleid. Het verbindingsfilterbeleid is alleen beschikbaar op het standaardbeleidsniveau.

Gebruik de volgende richtlijnen om verwarring en onbedoelde toepassing van beleid te voorkomen:

- Gebruik ondubbelzinnige groepen of lijsten met geadresseerden op elk niveau. Gebruik bijvoorbeeld verschillende groepen of lijsten met geadresseerden voor het vooraf ingestelde standaard- en strikte beveiligingsbeleid.

- Configureer naar behoefte uitzonderingen op elk niveau. Configureer bijvoorbeeld ontvangers die aangepaste beleidsregels nodig hebben als uitzonderingen op het vooraf ingestelde standaard- en strikte beveiligingsbeleid.

- Alle resterende geadresseerden die niet op de hogere niveaus worden geïdentificeerd, krijgen het standaardbeleid of ingebouwde beveiliging in Defender voor Office 365 (veilige koppelingen en veilige bijlagen).

Op basis van deze informatie kunt u bepalen wat de beste manier is om beveiligingsbeleid in de organisatie te implementeren.

Uw beveiligingsbeleidsstrategie bepalen

Nu u op de hoogte bent van de verschillende typen beveiligingsbeleid en hoe deze worden toegepast, kunt u bepalen hoe u EOP en Defender voor Office 365 wilt gebruiken om de gebruikers in uw organisatie te beschermen. Uw beslissing valt onvermijdelijk binnen het volgende spectrum:

- Gebruik alleen het vooraf ingestelde standaardbeveiligingsbeleid.

- Gebruik het standaard- en strikt vooraf ingestelde beveiligingsbeleid.

- Gebruik vooraf ingesteld beveiligingsbeleid en aangepast beleid.

- Gebruik alleen aangepaste beleidsregels.

Onthoud dat standaardbeleid (en ingebouwde beveiliging in Defender voor Office 365) automatisch alle ontvangers in de organisatie beveiligt (iedereen die niet is gedefinieerd in het standaard- of strikt vooraf ingestelde beveiligingsbeleid of in aangepaste beleidsregels). Dus zelfs als u niets doet, krijgen alle geadresseerden in de organisatie de standaardbeveiliging zoals beschreven in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging.

Het is ook belangrijk om te beseffen dat je niet voor altijd vastzit aan je eerste beslissing. De informatie in de tabellen met aanbevolen instellingen en de vergelijkingstabel voor Standard en Strict moet u in staat stellen een weloverwogen beslissing te nemen. Maar als de behoeften, resultaten of omstandigheden veranderen, is het niet moeilijk om later over te schakelen naar een andere strategie.

Zonder een overtuigende zakelijke behoefte die anders aangeeft, raden we u aan te beginnen met het vooraf ingestelde standaardbeveiligingsbeleid voor alle gebruikers in uw organisatie. Vooraf ingestelde beveiligingsbeleidsregels worden geconfigureerd met instellingen op basis van jaren van observaties in de Microsoft 365-datacenters en moeten de juiste keuze zijn voor de meeste organisaties. En de beleidsregels worden automatisch bijgewerkt zodat deze overeenkomen met de bedreigingen van het beveiligingslandschap.

In vooraf ingesteld beveiligingsbeleid kunt u de optie Alle geadresseerden selecteren om eenvoudig beveiliging toe te passen op alle geadresseerden in de organisatie.

Als u sommige gebruikers wilt opnemen in het vooraf ingestelde beveiligingsbeleid strikt en de resterende gebruikers in het vooraf ingestelde standaardbeveiligingsbeleid, moet u rekening houden met de volgorde van prioriteit zoals eerder in dit artikel is beschreven met de volgende methoden:

Gebruik ondubbelzinnige groepen of lijsten met geadresseerden in elk vooraf ingesteld beveiligingsbeleid.

of

Configureer ontvangers die de instellingen van het vooraf ingestelde standaardbeveiligingsbeleid moeten krijgen als uitzonderingen in het beveiligingsbeleid strikt vooraf ingesteld.

Houd er rekening mee dat de volgende configuraties van beveiligingsfuncties niet worden beïnvloed door vooraf ingesteld beveiligingsbeleid (u kunt vooraf ingesteld beveiligingsbeleid gebruiken en deze beveiligingsinstellingen ook onafhankelijk configureren):

- Uitgaand spambeleid (aangepast en standaard)

- Het standaardbeleid voor verbindingsfilters (IP-acceptatielijst en IP-blokkeringslijst)

- Veilige bijlagen globaal inschakelen voor SharePoint, OneDrive en Microsoft Teams

- Veilige documenten globaal inschakelen en configureren (alleen beschikbaar en zinvol met licenties die niet zijn opgenomen in Defender voor Office 365 (bijvoorbeeld Microsoft 365 A5 of Microsoft 365 E5 Security))

Zie Vooraf ingesteld beveiligingsbeleid in EOP en Microsoft Defender voor Office 365 om vooraf ingesteld beveiligingsbeleid in te schakelen en te configureren.

De beslissing om aangepast beleid te gebruiken in plaats van of in aanvulling op vooraf ingesteld beveiligingsbeleid komt uiteindelijk neer op de volgende bedrijfsvereisten:

- Gebruikers hebben beveiligingsinstellingen nodig die afwijken van de niet-aanpasbare instellingen in vooraf ingesteld beveiligingsbeleid (ongewenste e-mail versus quarantaine of omgekeerd, geen veiligheidstips, aangepaste geadresseerden op de hoogte stellen, enzovoort).

- Gebruikers hebben instellingen nodig die niet zijn geconfigureerd in vooraf ingesteld beveiligingsbeleid (bijvoorbeeld het blokkeren van e-mail uit specifieke landen of in specifieke talen in antispambeleid).

- Gebruikers hebben een quarantaine-ervaring nodig die verschilt van de niet-aanpasbare instellingen in vooraf ingesteld beveiligingsbeleid. Quarantainebeleid definieert wat gebruikers kunnen doen met hun berichten in quarantaine op basis van waarom het bericht in quarantaine is geplaatst en of geadresseerden op de hoogte worden gesteld van hun berichten in quarantaine. De standaard quarantaine-ervaring voor eindgebruikers wordt samengevat in de tabel hier en het quarantainebeleid dat wordt gebruikt in het standaard- en strikt vooraf ingestelde beveiligingsbeleid, worden beschreven in de tabellen hier.

Gebruik de informatie in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging om de beschikbare instellingen in aangepaste beleidsregels of standaardbeleid te vergelijken met wat is geconfigureerd in het vooraf ingestelde standaard- en strikte beveiligingsbeleid.

Ontwerprichtlijnen voor meerdere aangepaste beleidsregels voor een specifieke functie (bijvoorbeeld antimalwarebeleid) omvatten:

- Gebruikers in aangepast beleid kunnen niet worden opgenomen in het standaard- of strikt vooraf ingestelde beveiligingsbeleid vanwege de volgorde van prioriteit.

- Wijs minder gebruikers toe aan beleid met een hogere prioriteit en meer gebruikers aan beleidsregels met lagere prioriteit.

- Configureer beleid met een hogere prioriteit om strengere of meer gespecialiseerde instellingen te hebben dan beleidsregels met een lagere prioriteit (inclusief het standaardbeleid).

Als u besluit aangepaste beleidsregels te gebruiken, gebruikt u configuratieanalyse om de instellingen in uw beleid periodiek te vergelijken met de aanbevolen instellingen in standaard en strikt vooraf ingesteld beveiligingsbeleid.

Stap 3: machtigingen toewijzen aan beheerders

Samenvatting: Wijs de rol beveiligingsbeheerder in Microsoft Entra toe aan andere beheerders, specialisten en helpdeskmedewerkers, zodat ze taken kunnen uitvoeren in EOP en Defender voor Office 365.

Details:

U gebruikt waarschijnlijk al het eerste account dat u hebt gebruikt om u in te schrijven bij Microsoft 365 om al het werk in deze implementatiehandleiding uit te voeren. Dat account is overal in Microsoft 365 een beheerder (het is met name lid van de rol Globale beheerder in Microsoft Entra) en stelt u in staat om vrijwel alles te doen. De vereiste machtigingen zijn eerder in dit artikel beschreven in Rollen en machtigingen.

Het doel van deze stap is echter om andere beheerders te configureren om u te helpen de functies van EOP en Defender voor Office 365 in de toekomst te beheren. Wat u niet wilt, zijn veel mensen met de macht van globale beheerder die deze niet nodig hebben. Moeten ze bijvoorbeeld echt accounts verwijderen/maken of andere gebruikers globale beheerders maken? Het concept van minimale bevoegdheden (alleen de vereiste machtigingen toewijzen om de taak uit te voeren en niets meer) is een goede procedure om te volgen.

Als het gaat om het toewijzen van machtigingen voor taken in EOP en Defender voor Office 365, zijn de volgende opties beschikbaar:

- Microsoft Entra machtigingen: deze machtigingen zijn van toepassing op alle workloads in Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams, enzovoort).

- Exchange Online machtigingen: de meeste taken in EOP en Defender voor Office 365 zijn beschikbaar met behulp van Exchange Online machtigingen. Alleen machtigingen toewijzen in Exchange Online voorkomt beheerderstoegang in andere Microsoft 365-workloads.

- Email & samenwerkingsmachtigingen in de Microsoft Defender-portal: Beheer van bepaalde beveiligingsfuncties in EOP en Defender voor Office 365 is beschikbaar met Email & samenwerkingsmachtigingen. Bijvoorbeeld:

Voor het gemak raden we u aan de rol Beveiligingsbeheerder in Microsoft Entra te gebruiken voor anderen die instellingen in EOP en Defender voor Office 365 moeten configureren.

Zie Microsoft Entra rollen toewijzen aan gebruikers en Toegang tot Microsoft Defender XDR beheren met Microsoft Entra globale rollen voor instructies.

Stap 4: Prioriteitsaccounts en gebruikerstags

Samenvatting: Identificeer en tag de juiste gebruikers in uw organisatie als prioriteitsaccounts voor eenvoudigere identificatie in rapporten en onderzoeken, en om prioriteitsaccountbeveiliging te ontvangen in Defender voor Office 365. Overweeg aangepaste gebruikerstags te maken en toe te passen in Defender voor Office 365 Plan 2.

Details:

In Defender voor Office 365 kunt u met prioriteitsaccounts maximaal 250 hoogwaardige gebruikers taggen voor eenvoudige identificatie in rapporten en onderzoeken. Deze prioriteitsrekening ontvangt ook extra heuristieken die niet ten goede komen aan reguliere werknemers. Zie Prioriteitsaccounts beheren en bewaken en Beveiliging van prioriteitsaccounts configureren en controleren in Microsoft Defender voor Office 365 voor meer informatie.

In Defender voor Office 365 Abonnement 2 hebt u ook toegang om aangepaste gebruikerstags te maken en toe te passen om eenvoudig specifieke groepen gebruikers in rapporten en onderzoeken te identificeren. Zie Gebruikerstags in Microsoft Defender voor Office 365 voor meer informatie.

Identificeer de juiste gebruikers om te taggen als prioriteitsaccounts en bepaal of u aangepaste gebruikerstags moet maken en toepassen.

Stap 5: Door de gebruiker gerapporteerde berichtinstellingen controleren en configureren

Samenvatting: Gebruik de ingebouwde knop Rapport in Outlook of een ondersteund hulpprogramma van derden, zodat gebruikers fout-positieven en fout-negatieven kunnen rapporteren in Outlook, zodat deze gerapporteerde berichten beschikbaar zijn voor beheerders op het tabblad Door gebruiker gerapporteerd van de pagina Inzendingen in de Defender-portal. Configureer de organisatie zodat gerapporteerde berichten naar een opgegeven rapportagepostvak, naar Microsoft of beide gaan.

Details:

De mogelijkheid van gebruikers om goede berichten te rapporteren die zijn gemarkeerd als slecht (fout-positief) of als slechte berichten toegestaan (fout-negatieven) is belangrijk voor u om beveiligingsinstellingen in EOP en Defender voor Office 365 te controleren en aan te passen.

De belangrijke onderdelen van de rapportage van gebruikersberichten zijn:

Hoe rapporteren gebruikers berichten?: zorg ervoor dat clients een van de volgende methoden gebruiken, zodat gerapporteerde berichten worden weergegeven op het tabblad Door de gebruiker gerapporteerd van de pagina Inzendingen in de Defender-portal ophttps://security.microsoft.com/reportsubmission?viewid=user:

De ingebouwde knop Rapport in webversie van Outlook (voorheen bekend als Outlook Web App of OWA).

Rapportageprogramma's van derden die gebruikmaken van de ondersteunde indeling voor het verzenden van berichten.

Waar gaan door de gebruiker gerapporteerde berichten heen?: U hebt de volgende opties:

- Naar een aangewezen rapportagepostvak en naar Microsoft (dit is de standaardwaarde).

- Alleen naar een aangewezen rapportagepostvak.

- Alleen voor Microsoft.

Het standaardpostvak dat wordt gebruikt om door de gebruiker gerapporteerde berichten te verzamelen, is het postvak van de globale beheerder (het eerste account in de organisatie). Als u wilt dat door de gebruiker gerapporteerde berichten naar een rapportagepostvak in uw organisatie gaan, moet u een exclusief postvak maken en configureren voor gebruik.

Het is aan u of u wilt dat door de gebruiker gerapporteerde berichten ook naar Microsoft gaan voor analyse (exclusief of samen met bezorging in uw aangewezen rapportagepostvak).

Als u wilt dat door de gebruiker gerapporteerde berichten alleen naar uw aangewezen rapportagepostvak gaan, moeten beheerders handmatig door de gebruiker gerapporteerde berichten naar Microsoft verzenden voor analyse vanaf het tabblad Door de gebruiker gerapporteerd op de pagina Inzendingen in de Defender-portal op https://security.microsoft.com/reportsubmission?viewid=user.

Het verzenden van door de gebruiker gerapporteerde berichten naar Microsoft is belangrijk om onze filters te laten leren en verbeteren.

Zie Door de gebruiker gerapporteerde instellingen voor volledige informatie over door de gebruiker gerapporteerde berichtinstellingen.

Stap 6: Vermeldingen blokkeren en toestaan

Samenvatting: Maak uzelf vertrouwd met de procedures voor het blokkeren en toestaan van berichten, bestanden en URL's in Defender voor Office 365.

Details:

U moet vertrouwd raken met het blokkeren en (tijdelijk) toestaan van afzenders, bestanden en URL's van berichten op de volgende locaties in de Defender-portal:

- De lijst tenant toestaan/blokkeren op https://security.microsoft.com/tenantAllowBlockList.

- De pagina Inzendingen op https://security.microsoft.com/reportsubmission.

- De pagina Spoof intelligence insight op https://security.microsoft.com/spoofintelligence.

Over het algemeen is het gemakkelijker om blokken te maken dan is toegestaan, omdat onnodige vermeldingen uw organisatie blootstellen aan schadelijke e-mail die zou zijn gefilterd door het systeem.

Blokkeren:

U kunt blokvermeldingen maken voor domeinen en e-mailadressen, bestanden en URL's op de bijbehorende tabbladen in de lijst Tenant toestaan/blokkeren en door de items naar Microsoft te verzenden voor analyse vanaf de pagina Inzendingen . Wanneer u een item naar Microsoft verzendt, worden bijbehorende blokvermeldingen ook gemaakt in de lijst Tenant toestaan/blokkeren.

Tip

Gebruikers in de organisatie kunnen ook geen e-mail verzenden naar domeinen of e-mailadressen die zijn opgegeven in blokvermeldingen in de lijst Tenant toestaan/blokkeren.

Berichten die worden geblokkeerd door spoof intelligence , worden weergegeven op de pagina Spoof intelligence . Als u een toegestane vermelding wijzigt in een blokvermelding, wordt de afzender een handmatige blokkeringsvermelding op het tabblad Vervalste afzenders in de lijst Tenant toestaan/blokkeren. U kunt ook proactief blokvermeldingen maken voor nog niet aangetroffen vervalste afzenders op het tabblad Vervalste afzenders .

Toestaan:

U kunt geen toegestane vermeldingen maken voor domeinen en e-mailadressen, bestanden en URL's rechtstreeks op de bijbehorende tabbladen in de lijst Tenant toestaan/blokkeren. In plaats daarvan gebruikt u de pagina Inzendingen om het item aan Microsoft te rapporteren. Wanneer u het item aan Microsoft rapporteert, kunt u ervoor kiezen om het item toe te staan, waardoor een overeenkomstige tijdelijke acceptatievermelding wordt gemaakt in de lijst Tenant toestaan/blokkeren.

Berichten die zijn toegestaan door spoof intelligence , worden weergegeven op de pagina Spoof intelligence . Als u een blokvermelding wijzigt in een toegestane vermelding, wordt de afzender een handmatige vermelding voor toestaan op het tabblad Vervalste afzenders in de lijst Tenant toestaan/blokkeren. U kunt ook proactief toegestane vermeldingen maken voor nog niet aangetroffen vervalste afzenders op het tabblad Vervalste afzenders .

Zie de volgende artikelen voor volledige informatie:

- E-mail toestaan of blokkeren met behulp van de lijst met toestaan/blokkeren van tenants

- Bestanden toestaan of blokkeren met behulp van de acceptatie-/blokkeringslijst voor tenants

- URL's toestaan of blokkeren met behulp van de acceptatie-/blokkeringslijst voor tenants

- Gebruik de pagina Inzendingen om verdachte spam, phishing, URL's, legitieme e-mail die wordt geblokkeerd en e-mailbijlagen naar Microsoft te verzenden

- Het spoof intelligence-oordeel overschrijven

Stap 7: phishingsimulaties starten met behulp van training voor aanvalssimulatie

In Defender voor Office 365 Abonnement 2 kunt u met training voor aanvalssimulatie gesimuleerde phishingberichten verzenden naar gebruikers en training toewijzen op basis van hoe ze reageren. De volgende opties zijn beschikbaar:

- Afzonderlijke simulaties met behulp van ingebouwde of aangepaste nettoladingen.

- Simulatieautomatiseringen die afkomstig zijn van phishingaanvallen in de praktijk met behulp van meerdere nettoladingen en geautomatiseerde planning.

- Alleen trainingscampagnes waarbij u geen campagne hoeft te starten en wacht tot gebruikers op koppelingen klikken of bijlagen downloaden in de gesimuleerde phishingberichten voordat trainingen worden toegewezen.

Zie Aan de slag met training voor aanvalssimulatie voor meer informatie.

Stap 8: Onderzoeken en reageren

Nu uw eerste installatie is voltooid, gebruikt u de informatie in de handleiding Microsoft Defender voor Office 365 Beveiligingsbewerkingen om bedreigingen in de organisatie te bewaken en te onderzoeken.