Microsoft Entra-rollen toewijzen

In dit artikel wordt beschreven hoe u Microsoft Entra-rollen toewijst aan gebruikers en groepen met behulp van het Microsoft Entra-beheercentrum, Microsoft Graph PowerShell of Microsoft Graph API. Het beschrijft ook hoe u rollen toewijst op verschillende niveaus, zoals tenant, toepassingsregistratie en beheereenheid.

U kunt zowel directe als indirecte roltoewijzingen toewijzen aan een gebruiker. Als aan een gebruiker een rol wordt toegewezen door een groepslidmaatschap, voegt u de gebruiker toe aan de groep om de roltoewijzing toe te voegen. Zie Microsoft Entra-groepen gebruiken voor het beheren van roltoewijzingenvoor meer informatie.

In Microsoft Entra-id worden rollen doorgaans toegewezen om van toepassing te zijn op de hele tenant. U kunt echter ook Microsoft Entra-rollen toewijzen voor verschillende resources, zoals toepassingsregistraties of beheereenheden. U kunt bijvoorbeeld de rol Helpdeskbeheerder toewijzen, zodat deze alleen van toepassing is op een bepaalde beheereenheid en niet op de hele tenant. De resources waarop een roltoewijzing van toepassing is, worden ook wel het bereik genoemd. Het beperken van het bereik van een roltoewijzing wordt ondersteund voor ingebouwde en aangepaste rollen. Zie Overzicht van op rollen gebaseerd toegangsbeheer (RBAC) in Microsoft Entra IDvoor meer informatie over het bereik.

Microsoft Entra-rollen in PIM

Als u een Microsoft Entra ID P2-licentie hebt en Pim (Privileged Identity Management), hebt u extra mogelijkheden bij het toewijzen van rollen, zoals het in aanmerking maken van een gebruiker die in aanmerking komt voor een roltoewijzing of het definiëren van de begin- en eindtijd voor een roltoewijzing. Zie de volgende artikelen voor informatie over het toewijzen van Microsoft Entra-rollen in PIM:

| Methode | Informatie |

|---|---|

| Microsoft Entra-beheercentrum | Microsoft Entra-rollen toewijzen in Privileged Identity Management |

| Microsoft Graph PowerShell | Zelfstudie: Microsoft Entra-rollen toewijzen in Privileged Identity Management met behulp van Microsoft Graph PowerShell |

| Microsoft Graph API |

Microsoft Entra-roltoewijzingen beheren met pim-API's Microsoft Entra-rollen toewijzen in Privileged Identity Management |

Voorwaarden

- Beheerder van bevoorrechte rol

- Microsoft Graph PowerShell-module bij het gebruik van PowerShell

- Beheerderstoestemming bij het gebruik van Graph Explorer voor Microsoft Graph API

Zie Vereisten voor het gebruik van PowerShell of Graph Explorervoor meer informatie.

Rollen toewijzen met tenantbereik

In deze sectie wordt beschreven hoe u rollen toewijst op tenantbereik.

Fooi

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

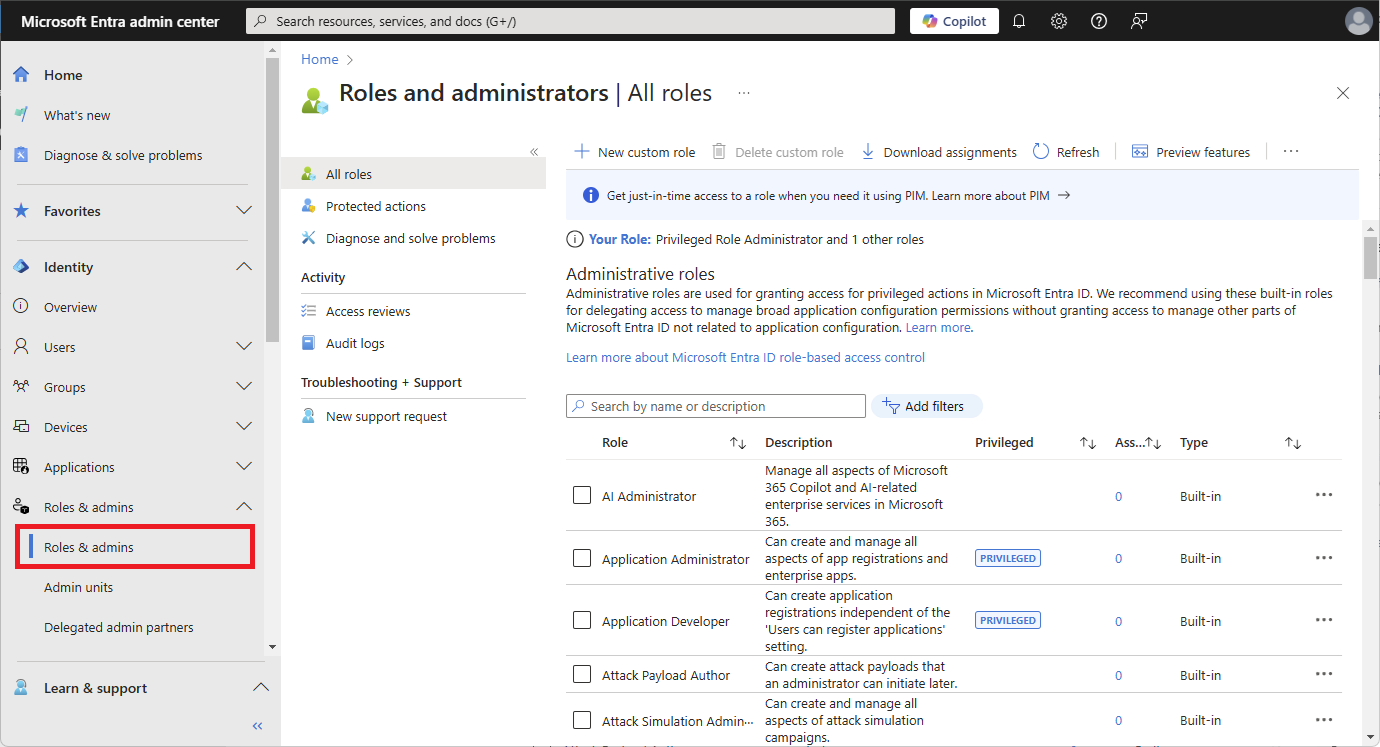

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een Bevoorrechte Rolbeheerder.

Blader naar >rollen & beheerders>rollen & beheerders.

Selecteer een rolnaam om de rol te openen. Voeg geen vinkje toe naast de rol.

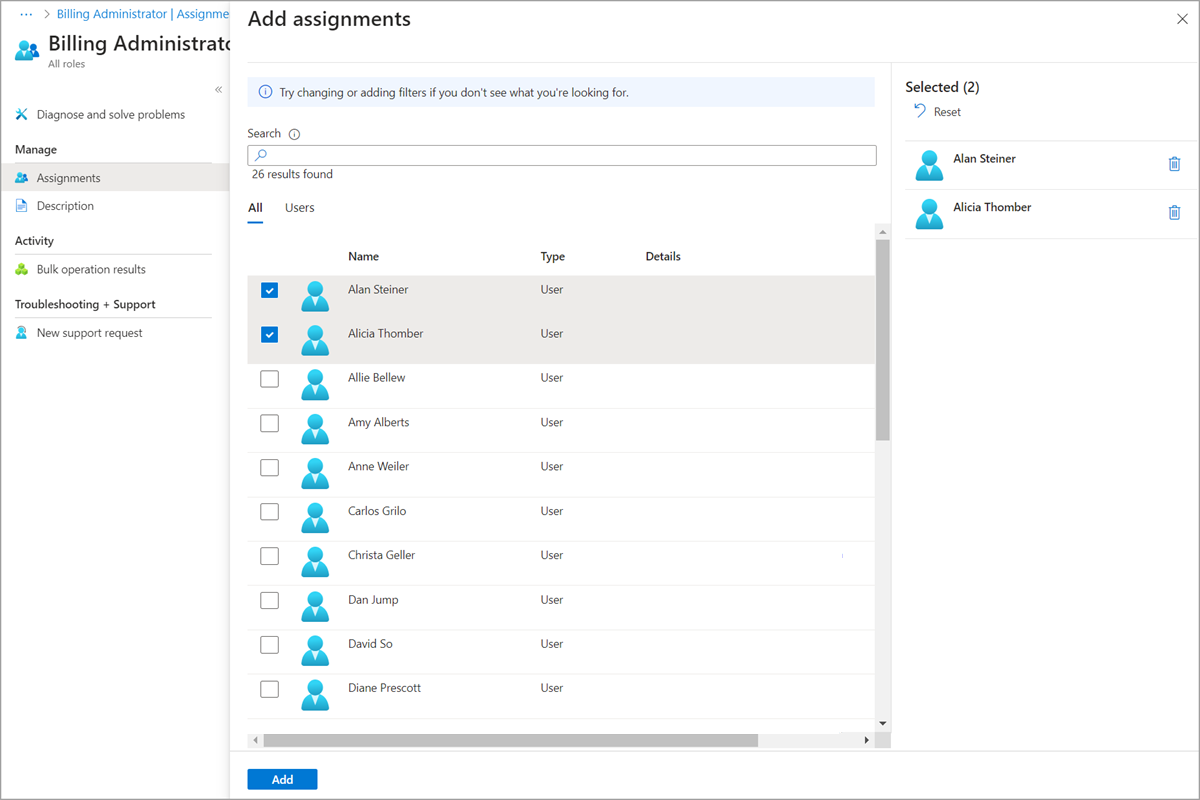

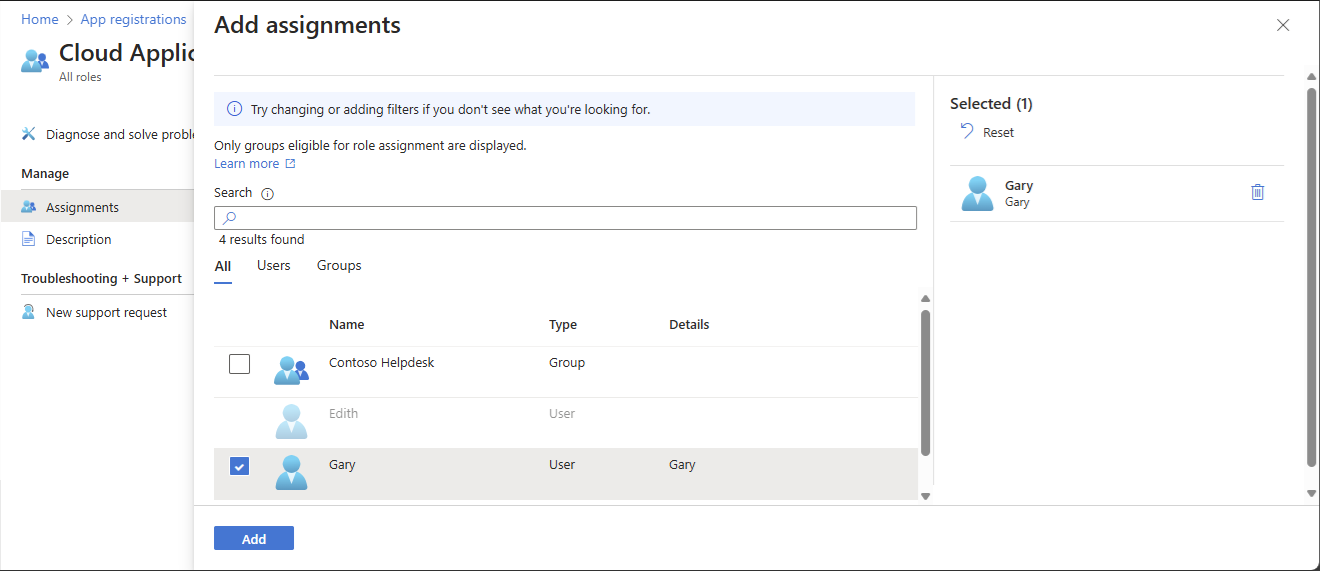

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers of groepen die u aan deze rol wilt toewijzen.

Alleen groepen waaraan rollen kunnen worden toegewezen, worden weergegeven. Als een groep niet wordt vermeld, moet u een roltoewijzingsgroep maken. Zie Een roltoewijzingsgroep maken in Microsoft Entra IDvoor meer informatie.

Als uw ervaring anders is dan de volgende schermopname, hebt u mogelijk Microsoft Entra ID P2 en PIM. Zie Microsoft Entra-rollen toewijzen in Privileged Identity Managementvoor meer informatie.

Selecteer toevoegen om de rol toe te wijzen.

Rollen toewijzen met app-registratiebereik

Ingebouwde rollen en aangepaste rollen worden standaard toegewezen op tenantbereik om toegangsmachtigingen te verlenen voor alle app-registraties in uw organisatie. Daarnaast kunnen aangepaste rollen en enkele relevante ingebouwde rollen (afhankelijk van het type Microsoft Entra-resource) ook worden toegewezen aan het bereik van één Microsoft Entra-resource. Hiermee kunt u de gebruiker toestemming geven om referenties en basiseigenschappen van één app bij te werken zonder een tweede aangepaste rol te hoeven maken.

In deze sectie wordt beschreven hoe u rollen toewijst aan de scope van een toepassingsregistratie.

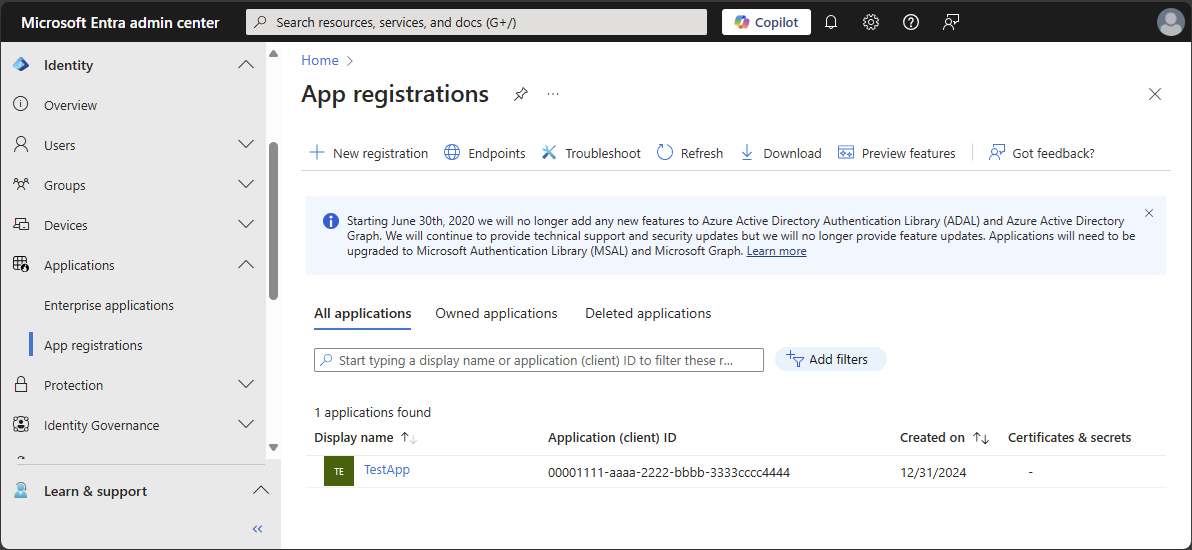

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste Applicatie Ontwikkelaar.

Blader naar Identity>Applications>App-registraties.

Selecteer een toepassing. U kunt het zoekvak gebruiken om de gewenste app te vinden.

Mogelijk moet u Alle toepassingen selecteren om de volledige lijst met app-registraties in uw tenant weer te geven.

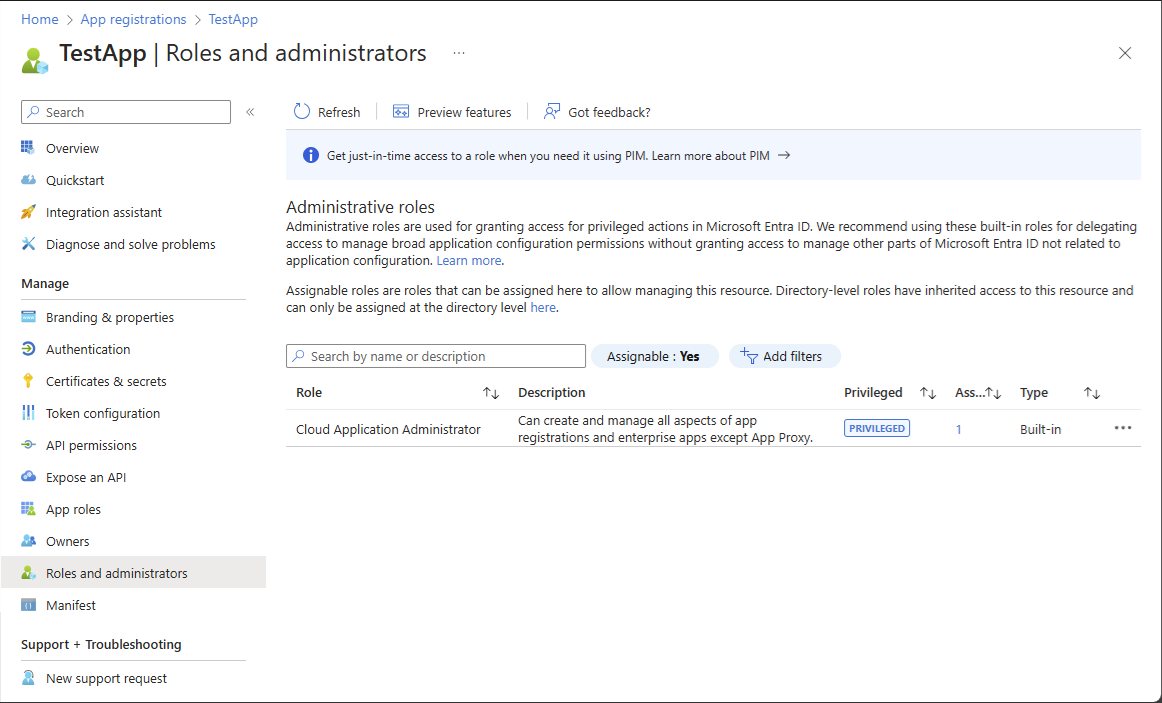

Selecteer rollen en beheerders in het linkernavigatiemenu om de lijst weer te geven met alle rollen die kunnen worden toegewezen via de app-registratie.

Selecteer de gewenste rol.

Fooi

U ziet hier niet de volledige lijst met ingebouwde of aangepaste rollen van Microsoft Entra. Dit wordt verwacht. We tonen de rollen die alleen machtigingen hebben voor het beheren van app-registraties.

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers of groepen waaraan u deze rol wilt toewijzen.

Selecteer Voeg toe om de rol toe te wijzen die is gericht op de app-registratie.

Rollen toewijzen binnen de reikwijdte van beheereenheden

In Microsoft Entra ID kunt u voor gedetailleerdere beheertaken een Microsoft Entra-rol toewijzen met een bereik dat beperkt is tot een of meer beheereenheden. Wanneer een Microsoft Entra-rol wordt toegewezen aan het bereik van een beheereenheid, zijn rolmachtigingen alleen van toepassing wanneer leden van de beheereenheid zelf worden beheerd en niet van toepassing zijn op instellingen of configuraties voor de hele tenant.

Een beheerder aan wie bijvoorbeeld de rol Groepsbeheerder is toegewezen binnen het bereik van een beheereenheid, kan groepen beheren die lid zijn van de beheereenheid, maar ze kunnen geen andere groepen in de tenant beheren. Ze kunnen ook geen instellingen op tenantniveau beheren die betrekking hebben op groepen, zoals verloop- of groepsnaambeleid.

In deze sectie wordt beschreven hoe u Microsoft Entra-rollen toewijst binnen het bereik van een beheereenheid.

Voorwaarden

- Microsoft Entra ID P1- of P2-licentie voor elke beheerder van beheereenheden

- Gratis licenties voor Microsoft Entra ID's voor leden van de beheereenheid

- Beheerder van bevoorrechte rol

- Microsoft Graph PowerShell-module bij het gebruik van PowerShell

- Beheerderstoestemming bij het gebruik van Graph Explorer voor Microsoft Graph API

Zie Vereisten voor het gebruik van PowerShell of Graph Explorervoor meer informatie.

Rollen die kunnen worden toegewezen binnen de scope van beheereenheden

De volgende Microsoft Entra-rollen kunnen worden toegewezen in de context van een beheereenheid. Daarnaast kan elke aangepaste rol worden toegewezen met het bereik van een beheereenheid zolang de machtigingen van de aangepaste rol ten minste één machtiging bevatten die relevant is voor gebruikers, groepen of apparaten.

| Rol | Beschrijving |

|---|---|

| verificatiebeheerder | Heeft alleen toegang tot het bekijken, instellen en opnieuw instellen van informatie over de authenticatiemethode voor gebruikers die geen beheerder zijn, alleen in de toegewezen beheereenheid. |

| cloudapparaatbeheerder | Beperkte toegang voor het beheren van apparaten in Microsoft Entra ID. |

| Groepsbeheerder | Kan alleen alle aspecten van groepen in de toegewezen beheereenheid beheren. |

| helpdeskbeheerder | Kan wachtwoorden alleen opnieuw instellen voor niet-beheerders in de toegewezen beheereenheid. |

| licentiebeheerder | Kan alleen licentietoewijzingen binnen de beheereenheid toewijzen, verwijderen en bijwerken. |

| wachtwoordbeheerder | Kan wachtwoorden alleen opnieuw instellen voor niet-beheerders binnen de toegewezen beheereenheid. |

| Printerbeheerder | Kan printers en printerconnectoren beheren. Zie Beheer van printers delegeren in Universal Printvoor meer informatie. |

| Geprivilegieerde Authenticatiebeheerder voor |

Kan toegang krijgen tot informatie over de verificatiemethode weergeven, instellen en opnieuw instellen voor elke gebruiker (beheerder of niet-beheerder). |

| SharePoint-beheerder | Kan Microsoft 365-groepen alleen beheren in de toegewezen beheereenheid. Voor SharePoint-sites die zijn gekoppeld aan Microsoft 365-groepen in een beheereenheid, kunt u ook site-eigenschappen (sitenaam, URL en beleid voor extern delen) bijwerken met behulp van het Microsoft 365-beheercentrum. Kan het SharePoint-beheercentrum of sharePoint-API's niet gebruiken om sites te beheren. |

| Teams-beheerder | Kan Microsoft 365-groepen alleen beheren in de toegewezen beheereenheid. Kan teamleden beheren in het Microsoft 365-beheercentrum voor teams die zijn gekoppeld aan groepen in de toegewezen beheereenheid. Kan het Teams-beheercentrum niet gebruiken. |

| Teams-apparatenbeheerder | Kan beheertaken uitvoeren op gecertificeerde Teams-apparaten. |

| gebruikersbeheerder | Kan alle aspecten van gebruikers en groepen beheren, waaronder het opnieuw instellen van wachtwoorden voor beperkte beheerders binnen de toegewezen beheereenheid. De profielfoto's van gebruikers kunnen momenteel niet worden beheerd. |

| <aangepaste rol> | Kan acties uitvoeren die van toepassing zijn op gebruikers, groepen of apparaten, volgens de definitie van de aangepaste rol. |

Bepaalde rolmachtigingen zijn alleen van toepassing op niet-beheerders wanneer ze worden toegewezen binnen het bereik van een beheereenheid. Met andere woorden, beheereenheid binnen het bereik Helpdeskbeheerders wachtwoorden voor gebruikers in de beheereenheid alleen opnieuw kunnen instellen als deze gebruikers geen beheerdersrollen hebben. De volgende lijst met machtigingen wordt beperkt wanneer het doel van een actie een andere beheerder is:

- Gebruikersverificatiemethoden lezen en wijzigen of gebruikerswachtwoorden opnieuw instellen

- Gevoelige gebruikerseigenschappen, zoals telefoonnummers, alternatieve e-mailadressen of OAuth-geheime sleutels (Open Authorization) wijzigen

- Gebruikersaccounts verwijderen of herstellen

Beveiligingsprincipes die kunnen worden toegewezen binnen het bereik van beheereenheden

De volgende beveiligingsprinciplen kunnen worden toegewezen aan een rol met een beheereenheidbereik:

- Gebruikers

- Microsoft Entra-groepen die kunnen worden toegewezen aan rollen

- Serviceprincipals

Service-principals en gastgebruikers

Service-principals en gastgebruikers kunnen geen roltoewijzing gebruiken die is toegewezen aan een beheereenheid, tenzij ze ook bijbehorende machtigingen hebben om de objecten te lezen. Dit komt doordat service-principals en gastgebruikers standaard geen leesmachtigingen voor mappen ontvangen, die nodig zijn om beheeracties uit te voeren. Om een service-principal of gastgebruiker in staat te stellen een roltoewijzing te gebruiken die betrekking heeft op een beheereenheid, moet u de rol Directory Readers (of een andere rol die leesrechten bevat) toewijzen op tenant-scope.

Het is momenteel niet mogelijk om leesmachtigingen voor mappen toe te wijzen die betrekking hebben op een beheereenheid. Zie standaardgebruikersmachtigingenvoor meer informatie over standaardmachtigingen voor gebruikers.

Rollen toewijzen binnen de reikwijdte van beheereenheden

In deze sectie wordt beschreven hoe u rollen toewijst op het bereik van de beheereenheid.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van bevoorrechte rol.

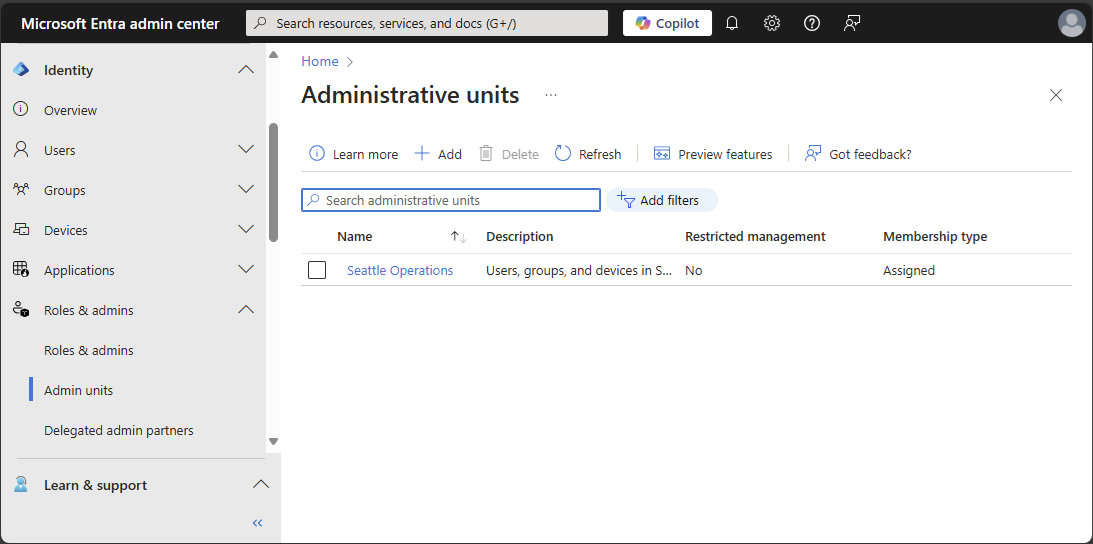

Blader naar Identiteit>Rol & beheerders>beheerderseenheden.

Selecteer een beheereenheid.

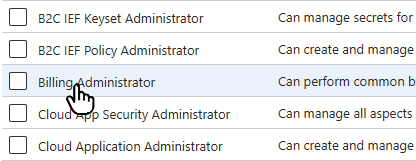

Selecteer rollen en beheerders in het linkernavigatiemenu om de lijst weer te geven met alle rollen die via een beheereenheid kunnen worden toegewezen.

Selecteer de gewenste rol.

Tip

U ziet hier niet de volledige lijst met ingebouwde of aangepaste rollen van Microsoft Entra. Dit wordt verwacht. We tonen de rollen met machtigingen die betrekking hebben op de objecten die worden ondersteund in de beheereenheid. Zie Beheereenheden in Microsoft Entra IDvoor een lijst met objecten die worden ondersteund in een beheereenheid.

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers of groepen waaraan u deze rol wilt toewijzen.

Selecteer Voeg toe om de rol binnen de beheereenheid toe te wijzen.