Quarantainebeleidsregels

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

In Exchange Online Protection (EOP) en Microsoft Defender voor Office 365 kunnen beheerders met quarantainebeleid de gebruikerservaring voor in quarantaine geplaatste berichten definiëren:

- Wat gebruikers mogen doen met hun eigen berichten in quarantaine (berichten waarin ze een geadresseerde zijn) op basis van waarom het bericht in quarantaine is geplaatst.

- Of gebruikers periodieke (elke vier uur, dagelijks of wekelijks) meldingen ontvangen over hun berichten in quarantaine via quarantainemeldingen.

Traditioneel zijn gebruikers niveaus van interactiviteit met quarantaineberichten toegestaan of geweigerd op basis van waarom het bericht in quarantaine is geplaatst. Gebruikers kunnen bijvoorbeeld berichten bekijken en vrijgeven die in quarantaine zijn geplaatst als spam of bulksgewijs, maar ze kunnen geen berichten bekijken of vrijgeven die in quarantaine zijn geplaatst als phishing of malware met hoge betrouwbaarheid.

Standaardquarantainebeleid dwingt deze historische gebruikersmogelijkheden af en wordt automatisch toegewezen in ondersteunde beveiligingsfuncties die berichten in quarantaine plaatsen.

Zie de sectie Bijlage aan het einde van dit artikel voor meer informatie over de elementen van een quarantainebeleid, standaardquarantainebeleid en afzonderlijke machtigingen.

Als u niet tevreden bent over de standaardgebruikersmogelijkheden voor berichten in quarantaine voor een specifieke functie (inclusief het ontbreken van quarantainemeldingen), kunt u aangepast quarantainebeleid maken en gebruiken, zoals beschreven in dit artikel.

U maakt en wijst quarantainebeleid toe in de Microsoft Defender portal of in PowerShell (Exchange Online PowerShell voor Microsoft 365-organisaties met Exchange Online postvakken; zelfstandige EOP PowerShell in EOP-organisaties zonder Exchange Online postvakken).

Wat moet u weten voordat u begint?

In Microsoft 365 dat wordt beheerd door 21Vianet in China, is quarantaine momenteel niet beschikbaar in de Microsoft Defender-portal. Quarantaine is alleen beschikbaar in het klassieke Exchange-beheercentrum (klassieke EAC).

U opent de Microsoft Defender portal op https://security.microsoft.com. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Zie Verbinding maken met Exchange Online PowerShell als u verbinding wilt maken met Exchange Online PowerShell. Zie Verbinding maken met Exchange Online Protection PowerShell als je verbinding wilt maken met zelfstandige EOP PowerShell.

Als u het quarantainebeleid wijzigt dat is toegewezen aan een ondersteunde beveiligingsfunctie, is de wijziging van invloed op het bericht in quarantaine nadat u de wijziging hebt aangebracht. Berichten die in quarantaine zijn geplaatst voordat u de wijziging hebt aangebracht, worden niet beïnvloed door de instellingen van de nieuwe toewijzing van het quarantainebeleid.

Hoe lang berichten die in quarantaine zijn geplaatst door antispam- en antiphishingbeveiliging worden bewaard voordat ze verlopen, wordt bepaald door het beleid Spam in quarantaine houden voor dit aantal dagen (QuarantineRetentionPeriod) in antispambeleid. Zie de tabel in Quarantaineretentie voor meer informatie.

Aan u moeten machtigingen zijn toegewezen voordat u de procedures in dit artikel kunt uitvoeren. U beschikt tevens over de volgende opties:

Microsoft Defender XDR Op rollen gebaseerd toegangsbeheer (RBAC) (Als Email & samenwerking>Defender voor Office 365 machtigingen actief zijn

. Is alleen van invloed op de Defender-portal, niet op PowerShell): Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Beveiligingsbewerkingen/Beveiligingsgegevens/Email & samenwerkingsquarantaine (beheren)..

. Is alleen van invloed op de Defender-portal, niet op PowerShell): Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Beveiligingsbewerkingen/Beveiligingsgegevens/Email & samenwerkingsquarantaine (beheren)..Email & samenwerkingsmachtigingen in de Microsoft Defender portal: Lidmaatschap van de rolgroepen Quarantainebeheerder, Beveiligingsbeheerder of Organisatiebeheer.

Microsoft Entra machtigingen: lidmaatschap van de rol Globale beheerder* of Beveiligingsbeheerder geeft gebruikers de vereiste machtigingen en machtigingen voor andere functies in Microsoft 365.

Belangrijk

* Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Het gebruik van accounts met lagere machtigingen helpt de beveiliging voor uw organisatie te verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Alle acties die door beheerders of gebruikers op in quarantaine geplaatste berichten worden uitgevoerd, worden gecontroleerd. Zie Quarantaineschema in de Office 365 Management-API voor meer informatie over gecontroleerde quarantainegebeurtenissen.

Stap 1: quarantainebeleid maken in de Microsoft Defender-portal

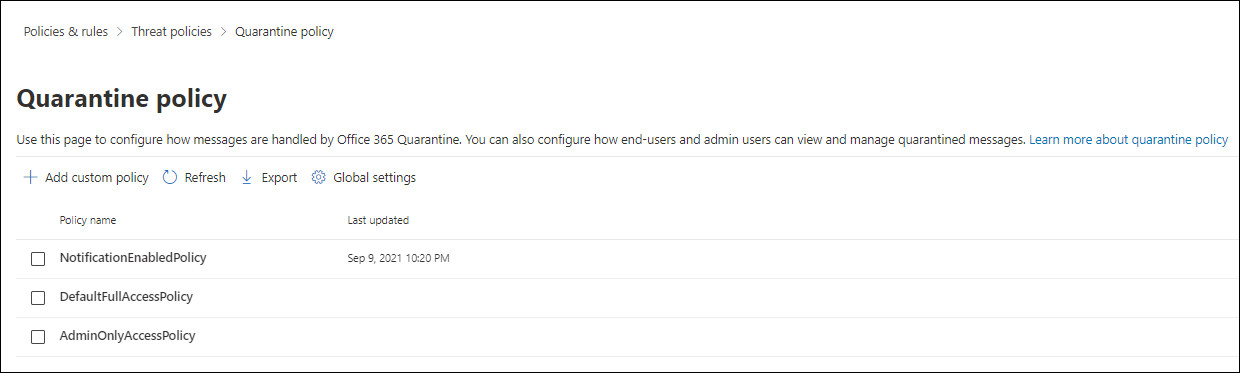

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& Regels>Bedreigingsbeleid Quarantainebeleid> in de sectie Regels. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Selecteer op de pagina Quarantainebeleid de optie

Aangepast beleid toevoegen om de wizard nieuw quarantainebeleid te starten.

Aangepast beleid toevoegen om de wizard nieuw quarantainebeleid te starten.Voer op de pagina Beleidsnaam een korte, maar unieke naam in het vak Beleidsnaam in. De beleidsnaam kan worden geselecteerd in de vervolgkeuzelijsten in volgende stappen.

Wanneer u klaar bent op de pagina Beleidsnaam , selecteert u Volgende.

Selecteer op de pagina Berichttoegang geadresseerde een van de volgende waarden:

Beperkte toegang: de afzonderlijke machtigingen die zijn opgenomen in deze machtigingsgroep, worden beschreven in de sectie Bijlage . In principe kunnen gebruikers alles doen met hun berichten in quarantaine, behalve ze uit quarantaine te halen zonder toestemming van de beheerder.

Specifieke toegang instellen (Geavanceerd): gebruik deze waarde om aangepaste machtigingen op te geven. Configureer de volgende instellingen die worden weergegeven:

-

Voorkeur voor releaseactie selecteren: Selecteer een van de volgende waarden in de vervolgkeuzelijst:

- Leeg: gebruikers kunnen hun berichten niet vrijgeven of aanvragen uit quarantaine. Dit is de standaardwaarde.

- Ontvangers toestaan om een bericht uit quarantaine te laten vrijgegeven

- Ontvangers toestaan om een bericht uit quarantaine vrij te geven

-

Selecteer aanvullende acties die geadresseerden kunnen uitvoeren op berichten in quarantaine: selecteer een aantal, alle of geen van de volgende waarden:

- Verwijderen

- Preview

- Afzender blokkeren

- Afzender toestaan

-

Voorkeur voor releaseactie selecteren: Selecteer een van de volgende waarden in de vervolgkeuzelijst:

Deze machtigingen en hun effect op berichten in quarantaine en in quarantainemeldingen worden beschreven in de sectie Machtigingen voor quarantainebeleid verderop in dit artikel.

Wanneer u klaar bent op de pagina Berichttoegang van geadresseerden , selecteert u Volgende.

Selecteer op de pagina Quarantainemeldingde optie Inschakelen om quarantainemeldingen in te schakelen en selecteer vervolgens een van de volgende waarden:

- Berichten in quarantaine opnemen van geblokkeerde afzenderadressen

- Geen berichten in quarantaine opnemen van geblokkeerde afzenderadressen

Tip

Als u quarantainemeldingen inschakelt voor Geen toegangsmachtigingen (op de pagina Toegang tot geadresseerde hebt u Specifieke toegang instellen (Geavanceerd)>Selecteer de voorkeur> voor releaseactie leeg), kunnen gebruikers hun berichten in quarantaine bekijken, maar de enige beschikbare actie voor de berichten is

Berichtkoppen weergeven.

Berichtkoppen weergeven.Wanneer u klaar bent op de meldingspagina quarantaine , selecteert u Volgende.

Op de pagina Beleid controleren kunt u uw selecties controleren. Selecteer Bewerken in elke sectie om de instellingen in de sectie te wijzigen. U kunt ook Vorige of de specifieke pagina in de wizard selecteren.

Wanneer u klaar bent op de pagina Beleid controleren , selecteert u Verzenden en selecteert u vervolgens Gereed op de bevestigingspagina.

Op de bevestigingspagina die wordt weergegeven, kunt u de koppelingen gebruiken om berichten in quarantaine te bekijken of naar de pagina Antispambeleid in de Defender-portal gaan.

Wanneer u klaar bent op de pagina, selecteert u Gereed.

Op de pagina Quarantainebeleid wordt het beleid dat u hebt gemaakt nu weergegeven. U bent klaar om het quarantainebeleid toe te wijzen aan een ondersteunde beveiligingsfunctie, zoals beschreven in de sectie Stap 2 .

Quarantainebeleid maken in PowerShell

Tip

De machtiging PermissionToAllowSender in quarantainebeleid in PowerShell wordt niet gebruikt.

Als u liever PowerShell gebruikt om quarantainebeleid te maken, maakt u verbinding met Exchange Online PowerShell of zelfstandige Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

De parameter ESNEnabled met de waarde

$trueschakelt quarantainemeldingen in. Quarantainemeldingen zijn standaard uitgeschakeld (de standaardwaarde is$false).De parameter EndUserQuarantinePermissionsValue gebruikt een decimale waarde die wordt geconverteerd van een binaire waarde. De binaire waarde komt overeen met de beschikbare quarantainemachtigingen voor eindgebruikers in een specifieke volgorde. Voor elke machtiging is de waarde 1 gelijk aan Waar en de waarde 0 is gelijk aan Onwaar.

De vereiste volgorde en waarden voor elke afzonderlijke machtiging worden beschreven in de volgende tabel:

Machtiging Decimale waarde Binaire waarde PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ De waarde 0 voor deze machtiging verbergt de

actie Berichtkop weergeven in quarantaine niet. Als het bericht zichtbaar is voor een gebruiker in quarantaine, is de actie altijd beschikbaar voor het bericht.

actie Berichtkop weergeven in quarantaine niet. Als het bericht zichtbaar is voor een gebruiker in quarantaine, is de actie altijd beschikbaar voor het bericht.² Deze machtiging wordt niet gebruikt (de waarde 0 of 1 doet niets).

³ Stel beide machtigingswaarden niet in op 1. Stel één waarde in op 1 en de andere waarde op 0 of stel beide waarden in op 0.

Voor machtigingen voor beperkte toegang zijn de vereiste waarden:

Machtiging Beperkte toegang PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Binaire waarde 00101011 Te gebruiken decimale waarde 43 Als u de parameter ESNEnabled instelt op de waarde

$truewanneer de waarde van de parameter EndUserQuarantinePermissionsValue 0 is (geen toegang waarbij alle machtigingen zijn uitgeschakeld), kunnen geadresseerden hun berichten in quarantaine zien, maar de enige beschikbare actie voor de berichten is Berichtkoppen weergeven.

Berichtkoppen weergeven.

In dit voorbeeld wordt een nieuw quarantainebeleid met de naam LimitedAccess gemaakt met quarantainemeldingen ingeschakeld waarmee de machtigingen voor beperkte toegang worden toegewezen, zoals beschreven in de vorige tabel.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Gebruik voor aangepaste machtigingen de vorige tabel om de binaire waarde op te halen die overeenkomt met de gewenste machtigingen. Converteer de binaire waarde naar een decimale waarde en gebruik de decimale waarde voor de parameter EndUserQuarantinePermissionsValue .

Tip

Gebruik de equivalente decimale waarde voor EndUserQuarantinePermissionsValue. Gebruik niet de onbewerkte binaire waarde.

Zie New-QuarantinePolicy voor gedetailleerde syntaxis- en parameterinformatie.

Stap 2: een quarantainebeleid toewijzen aan ondersteunde functies

In ondersteunde beveiligingsfuncties die e-mailberichten in quarantaine plaatsen, definieert het toegewezen quarantainebeleid wat gebruikers kunnen doen om berichten in quarantaine te plaatsen en of quarantainemeldingen zijn ingeschakeld. Beveiligingsfuncties die berichten in quarantaine plaatsen en of ze quarantainebeleid ondersteunen, worden beschreven in de volgende tabel:

| Functie | Quarantainebeleid ondersteund? |

|---|---|

| Uitspraken in antispambeleid | |

| Spam (SpamAction) | Ja (SpamQuarantineTag) |

| Spam met hoge betrouwbaarheid (HighConfidenceSpamAction) | Ja (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Ja (PhishQuarantineTag) |

| Phishing met hoge betrouwbaarheid (HighConfidencePhishAction) | Ja (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Ja (BulkQuarantineTag) |

| Uitspraken in antiphishingbeleid | |

| Spoof (AuthenticationFailAction) | Ja (SpoofQuarantineTag) |

| Gebruikersimitatie (TargetedUserProtectionAction) | Ja (TargetedUserQuarantineTag) |

| Domeinimitatie (TargetedDomainProtectionAction) | Ja (TargetedDomainQuarantineTag) |

| Postvakinformatie-imitatie (MailboxIntelligenceProtectionAction) | Ja (MailboxIntelligenceQuarantineTag) |

| Anti-malwarebeleid | Ja (Quarantainetag) |

| Beveiliging van veilige bijlagen | |

| Email berichten met bijlagen die in quarantaine zijn geplaatst als malware door het beleid voor veilige bijlagen (inschakelen en actie) | Ja (Quarantainetag) |

| Bestanden die als malware in quarantaine zijn geplaatst door veilige bijlagen voor SharePoint, OneDrive en Microsoft Teams | Nee |

| Exchange-e-mailstroomregels (ook wel transportregels genoemd) met de actie: 'Bezorg het bericht in de gehoste quarantaine' (Quarantaine) | Nee |

Het standaardquarantainebeleid dat door elke beveiligingsfunctie wordt gebruikt, wordt beschreven in de gerelateerde tabellen in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging.

Het standaardquarantainebeleid, vooraf ingestelde machtigingsgroepen en machtigingen worden beschreven in de sectie Bijlage aan het einde van dit artikel.

In de rest van deze stap wordt uitgelegd hoe u quarantainebeleid voor ondersteunde filterbeoordelingen toewijst.

Quarantainebeleid toewijzen in ondersteunde beleidsregels in de Microsoft Defender-portal

Opmerking

Gebruikers kunnen hun eigen berichten die in quarantaine zijn geplaatst als malware niet vrijgeven door antimalware- of safe attachments-beleid, of phishing met hoge betrouwbaarheid door antispambeleid, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malware of phishingberichten met hoge betrouwbaarheid aanvragen .

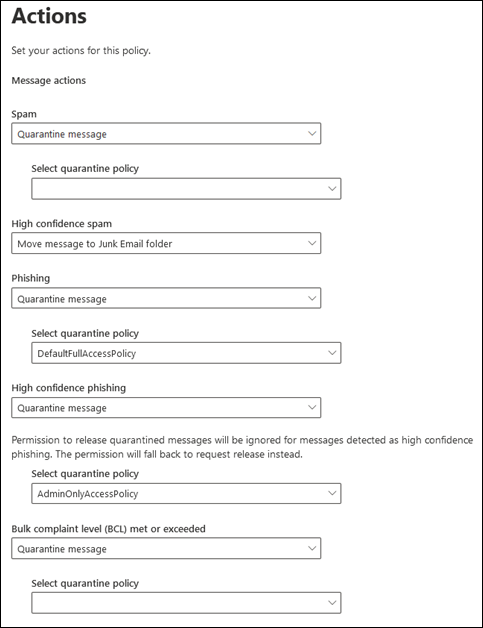

Antispambeleid

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Antispam in de sectie Beleidsregels. Als u rechtstreeks naar de pagina Antispambeleid wilt gaan, gebruikt u https://security.microsoft.com/antispam.

Gebruik op de pagina Antispambeleid een van de volgende methoden:

- Selecteer een bestaand binnenkomende antispambeleid door ergens in de rij te klikken, behalve het selectievakje naast de naam. Ga in de flyout met beleidsdetails die wordt geopend naar de sectie Acties en selecteer acties bewerken.

- Selecteer

Beleid maken, selecteer Inkomend in de vervolgkeuzelijst om de nieuwe wizard antispambeleid te starten en ga vervolgens naar de pagina Acties .

Beleid maken, selecteer Inkomend in de vervolgkeuzelijst om de nieuwe wizard antispambeleid te starten en ga vervolgens naar de pagina Acties .

Op de pagina Acties of flyout bevat elk oordeel waarin de actie Quarantainebericht is geselecteerd ook het vak Quarantainebeleid selecteren om een quarantainebeleid te selecteren.

Als u tijdens het maken van het antispambeleid de actie van een spamfilterbeoordeling wijzigt in Quarantainebericht, is het vak Quarantainebeleid selecteren standaard leeg. Een lege waarde betekent dat het standaard quarantainebeleid voor dat oordeel wordt gebruikt. Wanneer u de instellingen voor het antispambeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven. Het standaardquarantainebeleid wordt vermeld in de tabel met ondersteunde functies.

Volledige instructies voor het maken en wijzigen van antispambeleid worden beschreven in Antispambeleid configureren in EOP.

Antispambeleid in PowerShell

Als u liever PowerShell gebruikt om quarantainebeleid toe te wijzen in antispambeleid, maakt u verbinding met Exchange Online PowerShell of Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Quarantainebeleid is alleen van belang wanneer berichten in quarantaine worden geplaatst. De standaardwaarde voor de parameter HighConfidencePhishAction is Quarantaine, zodat u die * Action-parameter niet hoeft te gebruiken wanneer u nieuw spamfilterbeleid maakt in PowerShell. Standaard zijn alle andere *Actieparameters in het nieuwe spamfilterbeleid niet ingesteld op de waarde Quarantaine.

Voer de volgende opdracht uit om de belangrijke parameterwaarden in het bestaande antispambeleid te zien:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagAls u een antispambeleid maakt zonder het quarantainebeleid voor het spamfilter op te geven, wordt het standaardquarantainebeleid voor dat oordeel gebruikt. Zie EOP-antispambeleidsinstellingen voor informatie over de standaardactiewaarden en de aanbevolen actiewaarden voor Standard en Strict.

Geef een ander quarantainebeleid op om quarantainemeldingen in te schakelen of wijzig de standaardmogelijkheden voor eindgebruikers voor berichten in quarantaine voor dat specifieke spamfilteroordeel.

Gebruikers kunnen hun eigen berichten die in quarantaine zijn geplaatst niet vrijgeven als phishing met hoge betrouwbaarheid, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun phishingberichten met hoge betrouwbaarheid in quarantaine aanvragen .

In PowerShell vereist een nieuw antispambeleid in PowerShell een spamfilterbeleid met behulp van de cmdlet New-HostedContentFilterPolicy (instellingen) en een exclusieve spamfilterregel met behulp van de cmdlet New-HostedContentFilterRule (ontvangersfilters). Zie PowerShell gebruiken om antispambeleid te maken voor instructies.

In dit voorbeeld wordt een nieuw spamfilterbeleid gemaakt met de naam Research Department met de volgende instellingen:

- De actie voor alle spamfilters is ingesteld op Quarantaine.

- Het standaardquarantainebeleid met de naam AdminOnlyAccessPolicy waarmee Geen toegangsmachtigingen worden toegewezen, vervangt het standaard quarantainebeleid dat wordt gebruikt (phishingberichten met hoge betrouwbaarheid worden standaard in quarantaine geplaatst en het quarantainebeleid AdminOnlyAccessPolicy wordt standaard gebruikt).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Zie New-HostedContentFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

In dit voorbeeld wordt het bestaande spamfilterbeleid met de naam Human Resources gewijzigd. De actie voor de spamquarantainebeoordeling is ingesteld op Quarantaine en het aangepaste quarantainebeleid met de naam ContosoNoAccess wordt toegewezen.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Zie Set-HostedContentFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

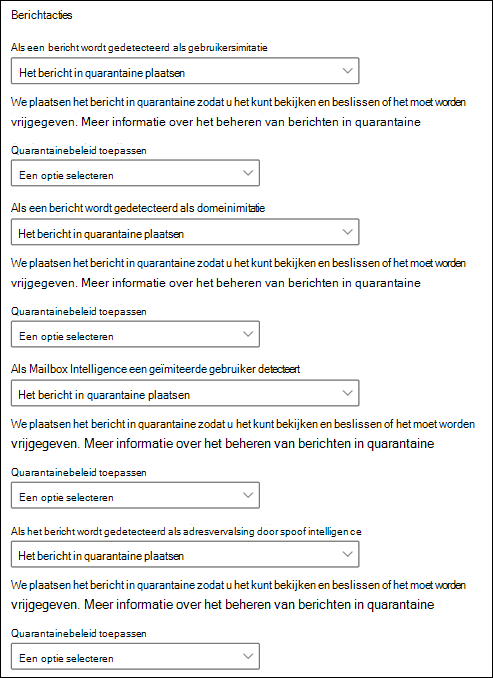

Beleid tegen phishing

Spoof intelligence is beschikbaar in EOP en Defender voor Office 365. Beveiliging tegen imitatie van gebruikers, beveiliging tegen domeinimitatie en beveiliging van postvakinformatie zijn alleen beschikbaar in Defender voor Office 365. Zie Antiphishing-beleid configureren in Microsoft 365 voor meer informatie.

Ga in de Microsoft Defender-portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Antiphishing in de sectie Beleid. Of gebruik https://security.microsoft.com/antiphishingom rechtstreeks naar de antiphishingpagina te gaan.

Gebruik op de pagina Antiphishing een van de volgende methoden:

- Selecteer een bestaand antiphishingbeleid door op een andere plaats in de rij dan het selectievakje naast de naam te klikken. Selecteer in de flyout beleidsdetails die wordt geopend de koppeling Bewerken in de relevante sectie, zoals beschreven in de volgende stappen.

- Selecteer

Maken om de nieuwe wizard antiphishingbeleid te starten. De relevante pagina's worden beschreven in de volgende stappen.

Maken om de nieuwe wizard antiphishingbeleid te starten. De relevante pagina's worden beschreven in de volgende stappen.

Controleer op de pagina Phishingdrempel & of de volgende instellingen zijn ingeschakeld en geconfigureerd zoals vereist:

- Ingeschakelde gebruikers om te beveiligen: geef gebruikers op.

- Ingeschakelde domeinen om te beveiligen: selecteer Domeinen opnemen die ik bezit en/of Aangepaste domeinen opnemen en geef de domeinen op.

- Postvakintelligentie inschakelen

- Intelligentie inschakelen voor imitatiebeveiliging

- Spoof intelligence inschakelen

Op de pagina Acties of flyout bevat elk oordeel met de actie Het bericht in quarantaine plaatsen ook het vak Quarantainebeleid toepassen , zodat u een quarantainebeleid kunt selecteren.

Als u tijdens het maken van het antiphishingbeleid geen quarantainebeleid selecteert, wordt het standaardquarantainebeleid gebruikt. Wanneer u de instellingen voor antiphishingbeleid later weergeeft of bewerkt, wordt de naam van het quarantainebeleid weergegeven. Het standaardquarantainebeleid wordt vermeld in de tabel met ondersteunde functies.

Volledige instructies voor het maken en wijzigen van antiphishingbeleid vindt u in de volgende artikelen:

- Antiphishingbeleid configureren in EOP

- Antiphishingbeleid configureren in Microsoft Defender voor Office 365

Antiphishingbeleid in PowerShell

Als u liever PowerShell gebruikt om quarantainebeleid toe te wijzen in antiphishingbeleid, maakt u verbinding met Exchange Online PowerShell of Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Quarantainebeleid is alleen van belang wanneer berichten in quarantaine worden geplaatst. In anti-phish-beleid worden berichten in quarantaine geplaatst wanneer de parameterwaarde Inschakelen* voor de functie is $true en de bijbehorende parameterwaarde *\Action quarantaine is. De standaardwaarde voor de parameters EnableMailboxIntelligence en EnableSpoofIntelligence is $true, zodat u deze niet hoeft te gebruiken wanneer u nieuwe anti-phish-beleidsregels maakt in PowerShell. Standaard hebben geen *\Action-parameters de waarde Quarantaine.

Voer de volgende opdracht uit om de belangrijke parameterwaarden in bestaande anti-phish-beleidsregels te bekijken:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagZie EOP-instellingen voor antiphishingbeleid en Imitatie-instellingen in antiphishingbeleid in Microsoft Defender voor Office 365 voor meer informatie over de standaard- en aanbevolen actiewaarden voor standaard- en strikte configuraties.

Als u een nieuw antiphishingbeleid maakt zonder het quarantainebeleid voor de antiphishingactie op te geven, wordt het standaardquarantainebeleid voor die actie gebruikt. Het standaardquarantainebeleid voor elke antiphishingactie wordt weergegeven in EOP-instellingen voor antiphishingbeleid en instellingen voor antiphishingbeleid in Microsoft Defender voor Office 365.

Geef alleen een ander quarantainebeleid op als u de standaardmogelijkheden voor eindgebruikers voor berichten in quarantaine wilt wijzigen voor die specifieke antiphishingactie.

Een nieuw antiphish-beleid in PowerShell vereist een anti-phish-beleid met behulp van de cmdlet New-AntiPhishPolicy (instellingen) en een exclusieve anti-phish-regel met behulp van de New-AntiPhishRule-cmdlet (ontvangersfilters). Zie de volgende artikelen voor instructies:

In dit voorbeeld wordt een nieuw anti-phish-beleid gemaakt met de naam Research Department met de volgende instellingen:

- De actie voor alle spamfilters is ingesteld op Quarantaine.

- Het standaard quarantainebeleid met de naam AdminOnlyAccessPolicy waarmee Geen toegangsmachtigingen worden toegewezen, vervangt het standaard quarantainebeleid dat wordt gebruikt.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Zie New-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

In dit voorbeeld wordt het bestaande anti-phish-beleid met de naam Human Resources gewijzigd. De actie voor berichten die zijn gedetecteerd door gebruikersimitatie en domeinimitatie is ingesteld op Quarantaine en het aangepaste quarantainebeleid met de naam ContosoNoAccess wordt toegewezen.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Zie Set-AntiPhishPolicy voor gedetailleerde syntaxis- en parameterinformatie.

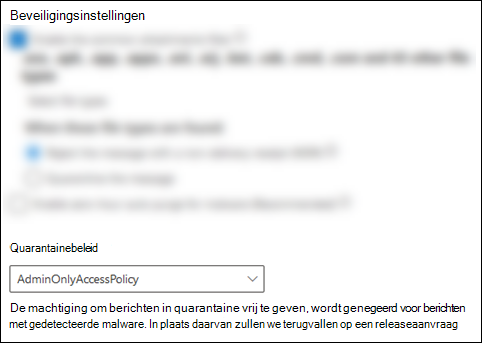

Anti-malwarebeleid

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Antimalware in de sectie Beleid. Als u rechtstreeks naar de pagina Antimalware wilt gaan, gebruikt https://security.microsoft.com/antimalwarev2u .

Gebruik op de pagina Antimalware een van de volgende methoden:

- Selecteer een bestaand antimalwarebeleid door op een andere plaats in de rij dan het selectievakje naast de naam te klikken. Ga in de flyout met beleidsdetails die wordt geopend naar de sectie Beveiligingsinstellingen en selecteer vervolgens Beveiligingsinstellingen bewerken.

- Selecteer

Maken om de nieuwe wizard antimalwarebeleid te starten en naar de pagina Beveiligingsinstellingen te gaan.

Maken om de nieuwe wizard antimalwarebeleid te starten en naar de pagina Beveiligingsinstellingen te gaan.

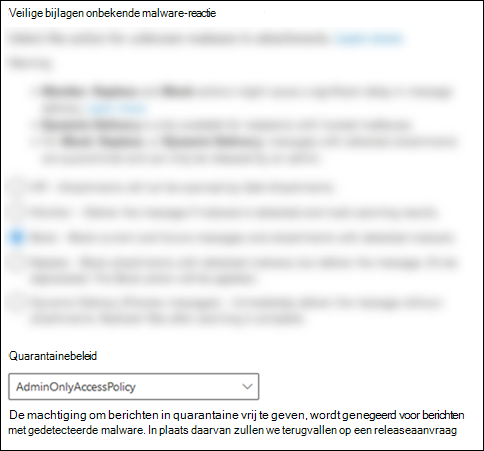

Bekijk of selecteer op de pagina Beveiligingsinstellingen een quarantainebeleid in het vak Quarantainebeleid .

Quarantainemeldingen zijn uitgeschakeld in het beleid met de naam AdminOnlyAccessPolicy. Als u ontvangers op de hoogte wilt stellen van berichten die in quarantaine zijn geplaatst als malware, maakt of gebruikt u een bestaand quarantainebeleid waarbij quarantainemeldingen zijn ingeschakeld. Zie Quarantainebeleid maken in de Microsoft Defender-portal voor instructies.

Gebruikers kunnen hun eigen berichten die als malware in quarantaine zijn geplaatst door antimalwarebeleid niet vrijgeven, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malwareberichten aanvragen .

Volledige instructies voor het maken en wijzigen van antimalwarebeleid vindt u in Antimalwarebeleid configureren.

Antimalwarebeleid in PowerShell

Als u liever PowerShell gebruikt om quarantainebeleid toe te wijzen in antimalwarebeleidsregels, maakt u verbinding met Exchange Online PowerShell of Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Wanneer u nieuw antimalwarebeleid maakt zonder de parameter QuarantineTag te gebruiken, wordt het standaardquarantainebeleid met de naam AdminOnlyAccessPolicy gebruikt.

Gebruikers kunnen hun eigen berichten die als malware in quarantaine zijn geplaatst niet vrijgeven, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malwareberichten aanvragen .

Voer de volgende opdracht uit om de belangrijke parameterwaarden in bestaande anti-phish-beleidsregels te bekijken:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagEen nieuw antimalwarebeleid in PowerShell vereist een malwarefilterbeleid met behulp van de cmdlet New-MalwareFilterPolicy (instellingen) en een exclusieve malwarefilterregel met behulp van de cmdlet New-MalwareFilterRule (ontvangersfilters). Zie Exchange Online PowerShell of zelfstandige EOP PowerShell gebruiken om antimalwarebeleid te configureren voor instructies.

In dit voorbeeld wordt een malwarefilterbeleid met de naam Research Department gemaakt dat gebruikmaakt van het aangepaste quarantainebeleid met de naam ContosoNoAccess waarmee geen toegangsmachtigingen worden toegewezen aan de berichten in quarantaine.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Zie New-MalwareFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

In dit voorbeeld wijzigt u het bestaande malwarefilterbeleid met de naam Human Resources om het aangepaste quarantainebeleid met de naam ContosoNoAccess te gebruiken waarmee geen toegangsmachtigingen worden toegewezen aan de berichten in quarantaine.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Zie Set-MalwareFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

Beleid voor veilige bijlagen in Defender voor Office 365

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Veilige bijlagen in de sectie Beleid. Als u rechtstreeks naar de pagina Veilige bijlagen wilt gaan, gebruikt https://security.microsoft.com/safeattachmentv2u .

Gebruik op de pagina Veilige bijlagen een van de volgende methoden:

- Selecteer een bestaand beleid voor veilige bijlagen door ergens in de rij te klikken, behalve in het selectievakje naast de naam. Selecteer in de flyout beleidsdetails die wordt geopend de koppeling Instellingen bewerken in de sectie Instellingen .

- Selecteer

Maken om de nieuwe wizard voor het beleid voor veilige bijlagen te starten en naar de pagina Instellingen te gaan.

Maken om de nieuwe wizard voor het beleid voor veilige bijlagen te starten en naar de pagina Instellingen te gaan.

Bekijk of selecteer op de pagina Instellingen of flyout een quarantainebeleid in het vak Quarantainebeleid .

Gebruikers kunnen hun eigen berichten die in quarantaine zijn geplaatst als malware niet vrijgeven door het beleid voor veilige bijlagen, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malwareberichten aanvragen .

Volledige instructies voor het maken en wijzigen van beleidsregels voor veilige bijlagen worden beschreven in Beleid voor veilige bijlagen instellen in Microsoft Defender voor Office 365.

Beleid voor veilige bijlagen in PowerShell

Als u liever PowerShell gebruikt om quarantainebeleid toe te wijzen in beleidsregels voor veilige bijlagen, maakt u verbinding met Exchange Online PowerShell of Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

De actieparameterwaarden Blokkeren of DynamicDelivery kunnen resulteren in berichten in quarantaine (de waarde Toestaan plaatst berichten niet in quarantaine). De waarde van de parameter Actie is alleen zinvol als de waarde van de parameter Inschakelen is

$true.Wanneer u nieuwe beleidsregels voor veilige bijlagen maakt zonder de parameter QuarantineTag te gebruiken, wordt het standaard quarantainebeleid met de naam AdminOnlyAccessPolicy gebruikt voor malwaredetecties door Veilige bijlagen.

Gebruikers kunnen hun eigen berichten die als malware in quarantaine zijn geplaatst niet vrijgeven, ongeacht hoe het quarantainebeleid is geconfigureerd. Als het beleid toestaat dat gebruikers hun eigen berichten in quarantaine vrijgeven, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malwareberichten aanvragen .

Voer de volgende opdracht uit om de belangrijke parameterwaarden te zien:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagEen nieuw beleid voor veilige bijlagen in PowerShell vereist een beleid voor veilige bijlagen met behulp van de cmdlet New-SafeAttachmentPolicy (instellingen) en een exclusieve regel voor veilige bijlagen met behulp van de cmdlet New-SafeAttachmentRule (ontvangersfilters). Zie Use Exchange Online PowerShell to configure Safe Attachments policies (Gebruik Exchange Online PowerShell om beleid voor veilige bijlagen te configureren) voor instructies.

In dit voorbeeld wordt een beleid voor veilige bijlagen gemaakt met de naam Research Department dat gedetecteerde berichten blokkeert en het aangepaste quarantainebeleid met de naam ContosoNoAccess gebruikt waarmee geen toegangsmachtigingen worden toegewezen aan de berichten in quarantaine.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Zie New-MalwareFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

In dit voorbeeld wijzigt u het bestaande beleid voor veilige bijlagen met de naam Human Resources om het aangepaste quarantainebeleid met de naam ContosoNoAccess te gebruiken waarmee Geen toegangsmachtigingen worden toegewezen.

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Zie Set-MalwareFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

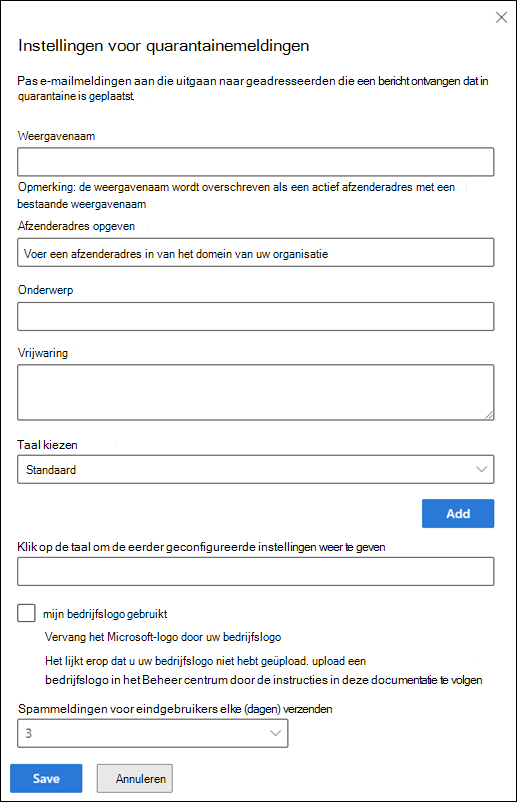

Globale instellingen voor quarantainemeldingen configureren in de Microsoft Defender-portal

Met de algemene instellingen voor quarantainebeleid kunt u de quarantainemeldingen aanpassen die worden verzonden naar geadresseerden van in quarantaine geplaatste berichten als quarantainemeldingen zijn ingeschakeld in het quarantainebeleid. Zie Quarantainemeldingen voor meer informatie over quarantainemeldingen.

Quarantainemeldingen voor verschillende talen aanpassen

De berichttekst van quarantainemeldingen is al gelokaliseerd op basis van de taalinstelling van het cloudpostvak van de ontvanger.

U kunt de procedures in deze sectie gebruiken om de weergavenaam van de afzender, het onderwerp en de vrijwaringswaarden die worden gebruikt in quarantainemeldingen aan te passen op basis van de taalinstelling van het postvak in de cloud van de ontvanger:

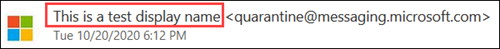

De weergavenaam van de afzender zoals weergegeven in de volgende schermopname:

Het veld Onderwerp van quarantainemeldingsberichten.

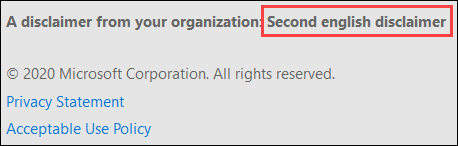

De disclaimertekst die wordt toegevoegd aan de onderkant van quarantainemeldingen (maximaal 200 tekens). De gelokaliseerde tekst, een disclaimer van uw organisatie: wordt altijd eerst opgenomen, gevolgd door de tekst die u opgeeft zoals weergegeven in de volgende schermopname:

Tip

Quarantainemeldingen worden niet gelokaliseerd voor on-premises postvakken.

Een aangepaste quarantainemelding voor een specifieke taal wordt alleen weergegeven aan gebruikers wanneer de taal van hun postvak overeenkomt met de taal in de aangepaste quarantainemelding.

De waarde English_USA is alleen van toepassing op Amerikaans-Engelse clients. De waarde English_Great Groot-Brittannië is van toepassing op alle andere Engelse klanten (Groot-Brittannië, Canada, Australië, enz.).

De talen Noors en Noors (Nynorsk) zijn beschikbaar. Noors (Bokmål) is niet beschikbaar.

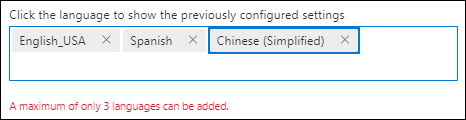

Voer de volgende stappen uit om aangepaste quarantainemeldingen voor maximaal drie talen te maken:

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid Quarantainebeleid> in de sectie Regels. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Selecteer op de pagina Quarantainebeleid de optie

Algemene instellingen.

Algemene instellingen.Voer in de flyout Quarantainemeldingsinstellingen die wordt geopend de volgende stappen uit:

Selecteer de taal in het vak Taal kiezen . De standaardwaarde is English_USA.

Hoewel dit vak niet de eerste instelling is, moet u deze eerst configureren. Als u waarden invoert in de vakken Weergavenaam afzender, Onderwerp of Vrijwaring voordat u de taal selecteert, verdwijnen deze waarden.

Nadat u de taal hebt geselecteerd, voert u waarden in voor Weergavenaam van afzender, Onderwerp en Vrijwaring. De waarden moeten uniek zijn voor elke taal. Als u een waarde opnieuw probeert te gebruiken in een andere taal, krijgt u een foutmelding wanneer u Opslaan selecteert.

Selecteer de knop Toevoegen in het vak Taal kiezen .

Nadat u Toevoegen hebt geselecteerd, worden de geconfigureerde instellingen voor de taal weergegeven in het vak Klik op de taal om de eerder geconfigureerde instellingen weer te geven . Als u de instellingen opnieuw wilt laden, klikt u op de naam van de taal. Als u de taal wilt verwijderen, selecteert u

.

.Herhaal de vorige stappen om maximaal drie aangepaste quarantainemeldingen te maken op basis van de taal van de ontvanger.

Wanneer u klaar bent met de flyout Quarantainemeldingen , selecteert u Opslaan.

Voor informatie over het adres van de afzender opgeven

Alle quarantainemeldingen aanpassen

Zelfs als u geen quarantainemeldingen voor verschillende talen aanpast, zijn instellingen beschikbaar in de flyout Quarantainemeldingen om alle quarantainemeldingen aan te passen. U kunt ook de instellingen configureren voor, tijdens of nadat u quarantainemeldingen voor verschillende talen hebt aangepast (deze instellingen zijn van toepassing op alle talen):

Afzenderadres opgeven: selecteer een bestaande gebruiker voor het e-mailadres van de afzender van quarantainemeldingen. De standaardzender is

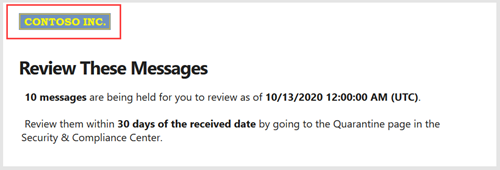

quarantine@messaging.microsoft.com.Mijn bedrijfslogo gebruiken: selecteer deze optie om het standaard Microsoft-logo te vervangen dat boven aan quarantainemeldingen wordt gebruikt. Voordat u deze stap uitvoert, moet u de instructies volgen in Het Microsoft 365-thema voor uw organisatie aanpassen om uw aangepaste logo te uploaden.

Tip

PNG- of JPEG-logo's zijn het meest compatibel in quarantainemeldingen in alle versies van Outlook. Voor de beste compatibiliteit met SVG-logo's in quarantainemeldingen gebruikt u een URL-koppeling naar het SVG-logo in plaats van het SVG-bestand rechtstreeks te uploaden wanneer u het Microsoft 365-thema aanpast.

Een aangepast logo in een quarantainemelding wordt weergegeven in de volgende schermopname:

Spammelding van eindgebruikers elke (dagen) verzenden: selecteer de frequentie voor quarantainemeldingen. U kunt Binnen 4 uur, Dagelijks of Wekelijks selecteren.

Tip

Als u elke vier uur selecteert en een bericht in quarantaine wordt geplaatst vlak na de laatste melding, ontvangt de ontvanger iets meer dan vier uur later de quarantainemelding.

Wanneer u klaar bent in de flyout Quarantainemeldingen, selecteert u Opslaan.

PowerShell gebruiken om globale instellingen voor quarantainemeldingen te configureren

Als u liever PowerShell gebruikt om globale instellingen voor quarantainemeldingen te configureren, maakt u verbinding met Exchange Online PowerShell of Exchange Online Protection PowerShell en gebruikt u de volgende syntaxis:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- U kunt maximaal 3 beschikbare talen opgeven. De waarde Standaard is en-US. De waarde Engels is al het andere (en-GB, en-CA, en-AU, enzovoort).

- Voor elke taal moet u unieke waarden MultiLanguageCustomDisclaimer, ESNCustomSubject en MultiLanguageSenderName opgeven.

- Als een van de tekstwaarden aanhalingstekens bevat, moet u het aanhalingsteken laten ontsnappen met een extra aanhalingsteken. Wijzig

d'assistancebijvoorbeeld ind''assistance.

In dit voorbeeld worden de volgende instellingen geconfigureerd:

- Aangepaste quarantainemeldingen voor Amerikaans Engels en Spaans.

- Het e-mailadres van de afzender van de quarantainemelding is ingesteld op

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Zie Set-QuarantinePolicy voor gedetailleerde syntaxis- en parameterinformatie.

Quarantainebeleid weergeven in de Microsoft Defender-portal

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid Quarantainebeleid> in de sectie Regels. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Op de pagina Quarantainebeleid ziet u de lijst met beleidsregels op beleidsnaam en Laatst bijgewerkte datum/tijd.

Als u de instellingen van het standaard- of aangepaste quarantainebeleid wilt weergeven, selecteert u het beleid door ergens in de rij te klikken, behalve het selectievakje naast de naam. Details zijn beschikbaar in de flyout die wordt geopend.

Als u de globale instellingen wilt weergeven, selecteert u Globale instellingen

Quarantainebeleid in PowerShell weergeven

Als u liever PowerShell gebruikt om quarantainebeleid weer te geven, voert u een van de volgende stappen uit:

Voer de volgende opdracht uit om een overzichtslijst van alle standaard- of aangepaste beleidsregels weer te geven:

Get-QuarantinePolicy | Format-Table NameAls u de instellingen van het standaard- of aangepaste quarantainebeleid wilt weergeven, vervangt u <QuarantinePolicyName> door de naam van het quarantainebeleid en voert u de volgende opdracht uit:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Voer de volgende opdracht uit om de globale instellingen voor quarantainemeldingen weer te geven:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Zie Get-HostedContentFilterPolicy voor gedetailleerde syntaxis- en parameterinformatie.

Quarantainebeleid wijzigen in de Microsoft Defender-portal

U kunt het standaardquarantainebeleid met de naam AdminOnlyAccessPolicy, DefaultFullAccessPolicy of DefaultFullAccessWithNotificationPolicy niet wijzigen.

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid Quarantainebeleid> in de sectie Regels. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Schakel op de pagina Quarantainebeleid het beleid in door op het selectievakje naast de naam te klikken.

Selecteer de

actie Beleid bewerken die wordt weergegeven.

actie Beleid bewerken die wordt weergegeven.

De wizard Beleid wordt geopend met de instellingen en waarden van het geselecteerde quarantainebeleid. De stappen zijn vrijwel hetzelfde als beschreven in de sectie Quarantainebeleid maken in de Microsoft Defender portal. Het belangrijkste verschil is: u kunt de naam van een bestaand beleid niet wijzigen.

Quarantainebeleid wijzigen in PowerShell

Als u liever PowerShell gebruikt om een aangepast quarantainebeleid te wijzigen, vervangt <u QuarantinePolicyName> door de naam van het quarantainebeleid en gebruikt u de volgende syntaxis:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

De beschikbare instellingen zijn hetzelfde als beschreven voor het maken van quarantainebeleid eerder in dit artikel.

Zie Set-QuarantinePolicy voor gedetailleerde syntaxis- en parameterinformatie.

Quarantainebeleid verwijderen in de Microsoft Defender-portal

Opmerking

Verwijder een quarantainebeleid pas als u controleert of het niet wordt gebruikt. Voer bijvoorbeeld de volgende opdracht uit in PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagAls het quarantainebeleid wordt gebruikt, vervangt u het toegewezen quarantainebeleid voordat u het verwijdert om mogelijke onderbrekingen in quarantainemeldingen te voorkomen.

U kunt het standaardquarantainebeleid met de naam AdminOnlyAccessPolicy, DefaultFullAccessPolicy of DefaultFullAccessWithNotificationPolicy niet verwijderen.

Ga in de Microsoft Defender portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid Quarantainebeleid> in de sectie Regels. Als u rechtstreeks naar de pagina Quarantainebeleid wilt gaan, gebruikt u https://security.microsoft.com/quarantinePolicies.

Schakel op de pagina Quarantainebeleid het beleid in door op het selectievakje naast de naam te klikken.

Selecteer de

actie Beleid verwijderen die wordt weergegeven.

actie Beleid verwijderen die wordt weergegeven.Selecteer Beleid verwijderen in het bevestigingsvenster.

Quarantainebeleid verwijderen in PowerShell

Als u liever PowerShell gebruikt om een aangepast quarantainebeleid te verwijderen, vervangt <u QuarantinePolicyName> door de naam van het quarantainebeleid en voert u de volgende opdracht uit:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Zie Remove-QuarantinePolicy voor gedetailleerde syntaxis- en parameterinformatie.

Systeemwaarschuwingen voor quarantaine-releaseaanvragen

Standaard genereert het standaardwaarschuwingsbeleid met de naam Gebruiker die heeft aangevraagd om een bericht in quarantaine vrij te geven automatisch een informatieve waarschuwing en wordt een melding verzonden naar Organisatiebeheer (globale beheerder) wanneer een gebruiker de release van een bericht in quarantaine aanvraagt:

Beheerders kunnen de ontvangers van e-mailmeldingen aanpassen of een aangepast waarschuwingsbeleid maken voor meer opties.

Zie Waarschuwingsbeleid in de Microsoft Defender-portal voor meer informatie over waarschuwingsbeleid.

Bijlage

Anatomie van een quarantainebeleid

Een quarantainebeleid bevat machtigingen die worden gecombineerd in vooraf ingestelde machtigingsgroepen. De vooraf ingestelde machtigingengroepen zijn:

- Geen toegang

- Beperkte toegang

- Volledige toegang

Zoals eerder beschreven, dwingt het standaardquarantainebeleid historische gebruikersmogelijkheden af voor berichten in quarantaine en wordt deze automatisch toegewezen aan acties in ondersteunde beveiligingsfuncties die berichten in quarantaine plaatsen.

Het standaardquarantainebeleid is:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (in sommige organisaties)

Quarantainebeleid bepaalt ook of gebruikers quarantainemeldingen ontvangen over berichten die in quarantaine zijn geplaatst in plaats van aan hen bezorgd. Quarantainemeldingen doen twee dingen:

- Informeer de gebruiker dat het bericht in quarantaine is.

- Gebruikers toestaan om het bericht in quarantaine weer te geven en actie te ondernemen vanuit de quarantainemelding. Machtigingen bepalen wat de gebruiker kan doen in de quarantainemelding, zoals beschreven in de sectie Machtigingsgegevens voor quarantainebeleid .

De relatie tussen machtigingen, machtigingsgroepen en het standaardquarantainebeleid wordt beschreven in de volgende tabellen:

| Machtiging | Geen toegang | Beperkte toegang | Volledige toegang |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Afzender toestaan (PermissionToAllowSender) | ✔ | ✔ | |

| Afzender blokkeren (PermissionToBlockSender) | |||

| Verwijderen (PermissionToDelete) | ✔ | ✔ | |

| Preview (PermissionToPreview)² | ✔ | ✔ | |

| Toestaan dat geadresseerden een bericht uit quarantaine vrijgeven (PermissionToRelease)³ | ✔ | ||

| Toestaan dat geadresseerden een bericht aanvragen om te worden vrijgegeven uit quarantaine (PermissionToRequestRelease) | ✔ |

| Standaardquarantainebeleid | Gebruikte machtigingsgroep | Quarantainemeldingen ingeschakeld? |

|---|---|---|

| AdminOnlyAccessPolicy | Geen toegang | Nee |

| DefaultFullAccessPolicy | Volledige toegang | Nee |

| DefaultFullAccessWithNotificationPolicy⁴ | Volledige toegang | Ja |

| NotificationEnabledPolicy⁵ | Volledige toegang | Ja |

¹ Deze machtiging is niet beschikbaar in de Defender-portal. Het uitschakelen van de machtiging in PowerShell heeft geen invloed op de beschikbaarheid van de ![]() actie Berichtkop weergeven voor berichten in quarantaine. Als het bericht zichtbaar is voor een gebruiker in quarantaine, is Berichtkop weergeven altijd beschikbaar voor het bericht.

actie Berichtkop weergeven voor berichten in quarantaine. Als het bericht zichtbaar is voor een gebruiker in quarantaine, is Berichtkop weergeven altijd beschikbaar voor het bericht.

² De machtiging Voorbeeld is niet gerelateerd aan de actie Bericht controleren die beschikbaar is in quarantainemeldingen.

³ Het toestaan dat geadresseerden een bericht uit quarantaine vrijgeven , wordt niet gehonoreerd voor berichten die in quarantaine zijn geplaatst als malware door antimalwarebeleid of beleid voor veilige bijlagen, of als phishing met hoge betrouwbaarheid door antispambeleid.

⁴ Dit beleid wordt gebruikt in vooraf ingesteld beveiligingsbeleid om quarantainemeldingen in te schakelen in plaats van het beleid met de naam DefaultFullAccessPolicy waarbij meldingen zijn uitgeschakeld.

⁵ Uw organisatie heeft mogelijk niet het beleid met de naam NotificationEnabledPolicy, zoals beschreven in de volgende sectie.

Volledige toegangsmachtigingen en quarantainemeldingen

Het standaard quarantainebeleid met de naam DefaultFullAccessPolicy dupliceren de historische machtigingen voor minder schadelijke berichten in quarantaine, maar quarantainemeldingen zijn niet ingeschakeld in het quarantainebeleid. Waar DefaultFullAccessPolicy standaard wordt gebruikt, wordt beschreven in de functietabellen in Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365 beveiliging.

Om organisaties de machtigingen van DefaultFullAccessPolicy te geven met quarantainemeldingen ingeschakeld, hebben we selectief een standaardbeleid met de naam NotificationEnabledPolicy opgenomen op basis van de volgende criteria:

De organisatie bestond vóór de introductie van quarantainebeleid (juli-augustus 2021).

en

De instelling Spammeldingen voor eindgebruikers inschakelen is ingeschakeld in een of meer antispambeleidsregels. Vóór de introductie van het quarantainebeleid is met deze instelling bepaald of gebruikers meldingen over hun in quarantaine geplaatste berichten hebben ontvangen.

Nieuwere organisaties of oudere organisaties die nooit spammeldingen voor eindgebruikers hebben ingeschakeld, hebben niet het beleid NotificationEnabledPolicy.

Als u gebruikers volledige toegangsmachtigingenen quarantainemeldingen wilt geven, beschikken organisaties die niet over het beleid NotificationEnabledPolicy beschikken over de volgende opties:

- Gebruik het standaardbeleid met de naam DefaultFullAccessWithNotificationPolicy.

- Aangepast quarantainebeleid maken en gebruiken met volledige toegangsmachtigingen en quarantainemeldingen ingeschakeld.

Machtigingsgegevens voor quarantainebeleid

In de volgende secties worden de effecten beschreven van vooraf ingestelde machtigingsgroepen en afzonderlijke machtigingen voor gebruikers in berichten in quarantaine en in quarantainemeldingen.

Opmerking

Zoals eerder uitgelegd, worden quarantainemeldingen alleen ingeschakeld in het standaardbeleid met de naam DefaultFullAccessWithNotificationPolicy of (als uw organisatie oud genoeg is) NotificationEnabledPolicy.

Vooraf ingestelde machtigingengroepen

De afzonderlijke machtigingen die zijn opgenomen in vooraf ingestelde machtigingsgroepen, worden beschreven in de sectie Anatomie van een quarantainebeleid .

Geen toegang

Het effect van Geen toegangsmachtigingen (alleen beheerderstoegang) op gebruikersmogelijkheden is afhankelijk van de status van quarantainemeldingen in het quarantainebeleid:

Quarantainemeldingen uitgeschakeld:

- Op de pagina Quarantaine: Berichten in quarantaine zijn niet zichtbaar voor gebruikers.

- In quarantainemeldingen: gebruikers ontvangen geen quarantainemeldingen voor de berichten.

Quarantainemeldingen ingeschakeld:

-

Op de pagina Quarantaine: Berichten in quarantaine zijn zichtbaar voor gebruikers, maar de enige beschikbare actie is

Berichtkoppen weergeven.

Berichtkoppen weergeven. - In quarantainemeldingen: gebruikers ontvangen quarantainemeldingen, maar de enige beschikbare actie is Bericht controleren.

-

Op de pagina Quarantaine: Berichten in quarantaine zijn zichtbaar voor gebruikers, maar de enige beschikbare actie is

Beperkte toegang

Als het quarantainebeleid machtigingen voor beperkte toegang toewijst, krijgen gebruikers de volgende mogelijkheden:

Op de pagina Quarantaine en in de berichtdetails in quarantaine: De volgende acties zijn beschikbaar:

-

Release aanvragen (het verschil met machtigingen voor volledige toegang )

Release aanvragen (het verschil met machtigingen voor volledige toegang ) -

Verwijderen

Verwijderen -

Voorbeeldbericht

Voorbeeldbericht -

Berichtkoppen weergeven

Berichtkoppen weergeven -

Afzender toestaan

Afzender toestaan

-

In quarantainemeldingen: de volgende acties zijn beschikbaar:

- Bericht controleren

- Release aanvragen (het verschil met machtigingen voor volledige toegang )

Volledige toegang

Als het quarantainebeleid machtigingen voor volledige toegang (alle beschikbare machtigingen) toewijst, krijgen gebruikers de volgende mogelijkheden:

Op de pagina Quarantaine en in de berichtdetails in quarantaine: De volgende acties zijn beschikbaar:

-

Release (het verschil met machtigingen voor beperkte toegang )

Release (het verschil met machtigingen voor beperkte toegang ) -

Verwijderen

Verwijderen -

Voorbeeldbericht

Voorbeeldbericht -

Berichtkoppen weergeven

Berichtkoppen weergeven -

Afzender toestaan

Afzender toestaan

-

In quarantainemeldingen: de volgende acties zijn beschikbaar:

- Bericht controleren

- Release (het verschil met machtigingen voor beperkte toegang )

Afzonderlijke machtigingen

Machtigingen voor afzender toestaan

Met de machtiging Afzender toestaan (PermissionToAllowSender) kunnen gebruikers de afzender van het bericht toevoegen aan de lijst Veilige afzenders in hun postvak.

Als de machtiging Afzender toestaan is ingeschakeld:

![]()

-

Afzender toestaan is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Afzender toestaan is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Als de machtiging Afzender toestaan is uitgeschakeld, kunnen gebruikers afzenders niet uit quarantaine toestaan (de actie is niet beschikbaar).

Zie Geadresseerden van mijn e-mailberichten toevoegen aan de lijst met veilige afzenders en PowerShell Exchange Online gebruiken om de safelistverzameling in een postvak te configureren voor meer informatie over de lijst met veilige afzenders.

Machtiging voor afzender blokkeren

Met de machtiging Afzender blokkeren (PermissionToBlockSender) kunnen gebruikers de afzender van het bericht toevoegen aan de lijst Geblokkeerde afzenders in hun postvak.

Als de machtiging Afzender blokkeren is ingeschakeld:

Afzender blokkeren is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Afzender blokkeren is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.Geblokkeerde afzender is beschikbaar in quarantainemeldingen.

Deze machtiging werkt alleen correct in quarantainemeldingen als gebruikers externe PowerShell hebben ingeschakeld. Zie Toegang tot Exchange Online PowerShell in- of uitschakelen voor instructies.

Als de machtiging Afzender blokkeren is uitgeschakeld, kunnen gebruikers afzenders niet blokkeren in quarantaine of in quarantainemeldingen (de actie is niet beschikbaar).

Zie Berichten van iemand blokkeren en Exchange Online PowerShell gebruiken om de safelistverzameling in een postvak te configureren voor meer informatie over de lijst met geblokkeerde afzenders.

Tip

De organisatie kan nog steeds e-mail ontvangen van de geblokkeerde afzender. Berichten van de afzender worden bezorgd bij de gebruiker Ongewenste Email mappen of om in quarantaine te plaatsen, afhankelijk van de beleidsprioriteit zoals beschreven in Gebruikers toestaan en blokken. Als u berichten van de afzender bij aankomst wilt verwijderen, gebruikt u e-mailstroomregels (ook wel transportregels genoemd) om het bericht te blokkeren.

Machtiging voor verwijderen

Met de machtiging Verwijderen (PermissionToDelete) kunnen gebruikers hun eigen berichten uit quarantaine verwijderen (berichten waarvan ze een ontvanger zijn).

Als de machtiging Verwijderen is ingeschakeld:

-

Verwijderen is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Verwijderen is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine. - Geen effect in quarantainemeldingen. Een bericht in quarantaine verwijderen uit de quarantainemelding is niet mogelijk.

Als de machtiging Verwijderen is uitgeschakeld, kunnen gebruikers hun eigen berichten niet uit quarantaine verwijderen (de actie is niet beschikbaar).

Tip

Beheerders kunnen zien wie een bericht in quarantaine heeft verwijderd door te zoeken in het auditlogboek van de beheerder. Zie Zoeken wie een bericht in quarantaine heeft verwijderd voor instructies. Beheerders kunnen berichttracering gebruiken om erachter te komen wat er is gebeurd met een vrijgegeven bericht als de oorspronkelijke geadresseerde het niet kan vinden.

Voorbeeldmachtiging

Met de machtiging Preview (PermissionToPreview) kunnen gebruikers een voorbeeld van hun berichten bekijken in quarantaine.

Als de machtiging Voorbeeld is ingeschakeld:

-

Voorbeeldbericht is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Voorbeeldbericht is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine. - Geen effect in quarantainemeldingen. Een voorbeeld van een bericht in quarantaine bekijken vanuit de quarantainemelding is niet mogelijk. Met de actie Bericht controleren in quarantainemeldingen gaan gebruikers naar de flyout met details van het bericht in quarantaine, waar ze een voorbeeld van het bericht kunnen bekijken.

Als de machtiging Voorbeeld is uitgeschakeld, kunnen gebruikers geen voorbeeld van hun eigen berichten bekijken in quarantaine (de actie is niet beschikbaar).

Ontvangers toestaan om een bericht vrij te geven vanuit quarantainemachtiging

Opmerking

Zoals eerder uitgelegd, wordt deze machtiging niet gehonoreerd voor berichten die in quarantaine zijn geplaatst als malware door antimalware- of safe attachments-beleid, of als phishing met hoge betrouwbaarheid door antispambeleid. Als het quarantainebeleid gebruikers deze machtiging geeft, mogen gebruikers in plaats daarvan de release van hun in quarantaine geplaatste malware of phishingberichten met hoge betrouwbaarheid aanvragen .

Met de machtiging Ontvangers toestaan een bericht vrij te geven vanuit quarantaine (PermissionToRelease) kunnen gebruikers hun eigen in quarantaine geplaatste berichten vrijgeven zonder toestemming van de beheerder.

Als de machtiging Toestaan dat geadresseerden een bericht vrijgeven vanuit quarantaine is ingeschakeld:

-

Release is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Release is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine. - Release is beschikbaar in quarantainemeldingen.

Als de machtiging Toestaan dat geadresseerden een bericht vrijgeven vanuit quarantaine is uitgeschakeld, kunnen gebruikers hun eigen berichten niet vrijgeven vanuit quarantaine of in quarantainemeldingen (de actie is niet beschikbaar).

Ontvangers toestaan om een bericht aan te vragen om te worden vrijgegeven uit quarantainemachtiging

Met de machtiging Toestaan dat geadresseerden een bericht mogen aanvragen dat wordt vrijgegeven van de quarantainemachtiging (PermissionToRequestRelease) kunnen gebruikers de release van hun berichten in quarantaine aanvragen. Berichten worden pas vrijgegeven nadat een beheerder de aanvraag heeft goedgekeurd.

Als de machtiging Toestaan dat geadresseerden een bericht mogen aanvragen om te worden vrijgegeven uit quarantaine is ingeschakeld:

-

Release aanvragen is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine.

Release aanvragen is beschikbaar op de pagina Quarantaine en in de berichtgegevens in quarantaine. - Release aanvragen is beschikbaar in quarantainemeldingen.

Als de machtiging Toestaan dat geadresseerden een bericht mogen aanvragen om te worden vrijgegeven uit quarantaine is uitgeschakeld, kunnen gebruikers geen aanvraag indienen voor het vrijgeven van hun eigen berichten uit quarantaine of in quarantainemeldingen (de actie is niet beschikbaar).